تسمح مجموعة أدوات الهجوم o365 للمشغلين بتنفيذ هجمات التصيد الاحتيالي.

قررنا الانتقال من النموذج القديم للتعريفات الثابتة إلى النموذج "التفاعلي" بالكامل مع الحساب في الوقت الفعلي.

تكون نقطة نهاية التصيد الاحتيالي مسؤولة عن خدمة ملف HTML الذي يقوم بالتصيد الاحتيالي لرمز OAuth المميز.

بعد ذلك، سيتم استخدام الرمز المميز بواسطة خدمات الواجهة الخلفية لتنفيذ الهجمات المحددة.

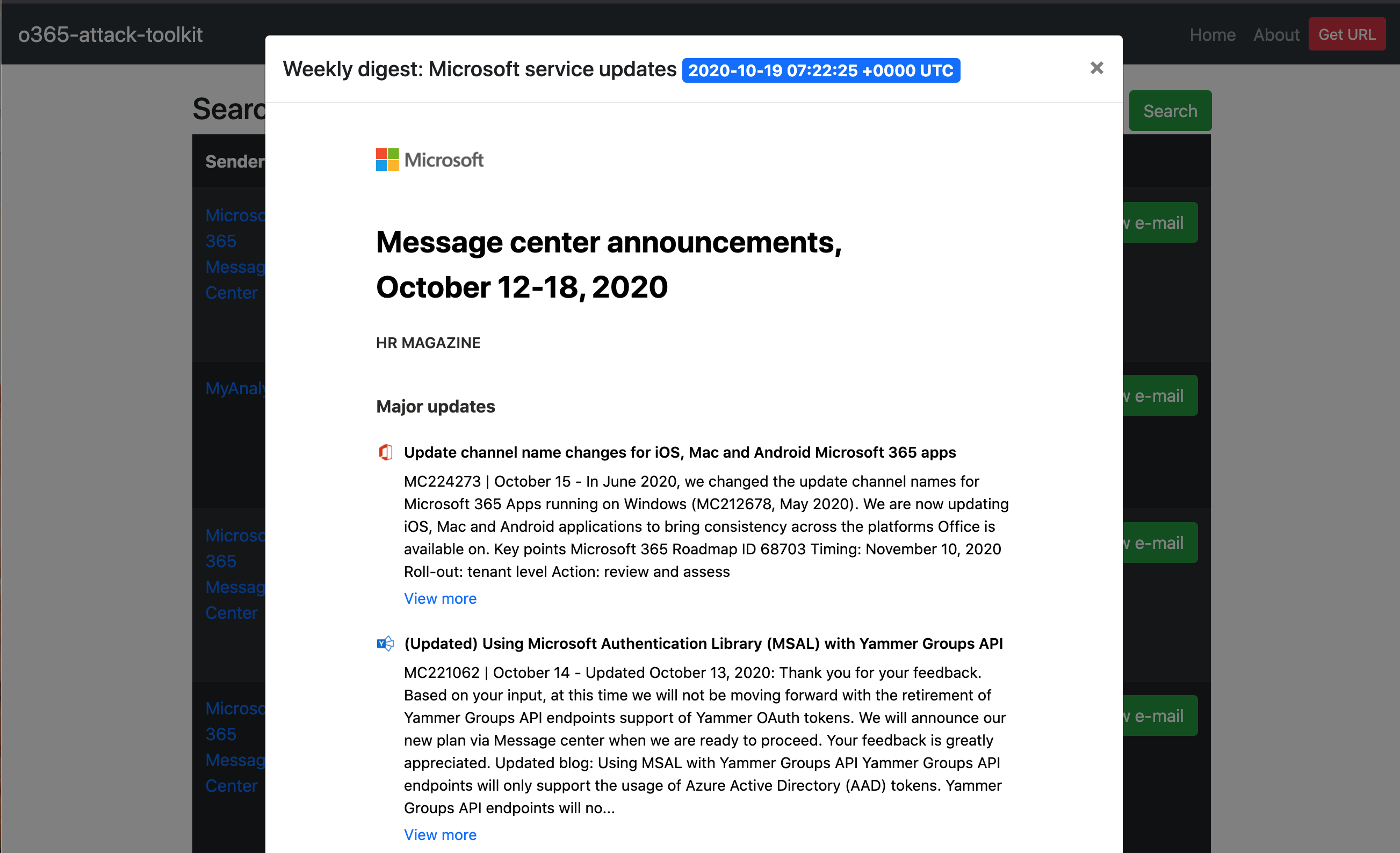

يمكن استخدام واجهة الإدارة لفحص المعلومات المستخرجة من Microsoft Graph API.

يمكن الوصول إلى رسائل البريد الإلكتروني للمستخدم من خلال البحث عن كلمات رئيسية محددة باستخدام واجهة الإدارة. لقد تم إيقاف الميزة القديمة المتمثلة في تنزيل رسائل البريد الإلكتروني ذات الكلمات الرئيسية.

يتيح لك الإصدار الجديد من هذه الأداة إرسال رسائل بريد إلكتروني بتنسيق HTML/TXT، بما في ذلك المرفقات إلى عنوان بريد إلكتروني محدد من المستخدم المخترق. تعد هذه الميزة مفيدة للغاية نظرًا لأن إرسال بريد إلكتروني للتصيد الاحتيالي من المستخدم أمر أكثر قابلية للتصديق.

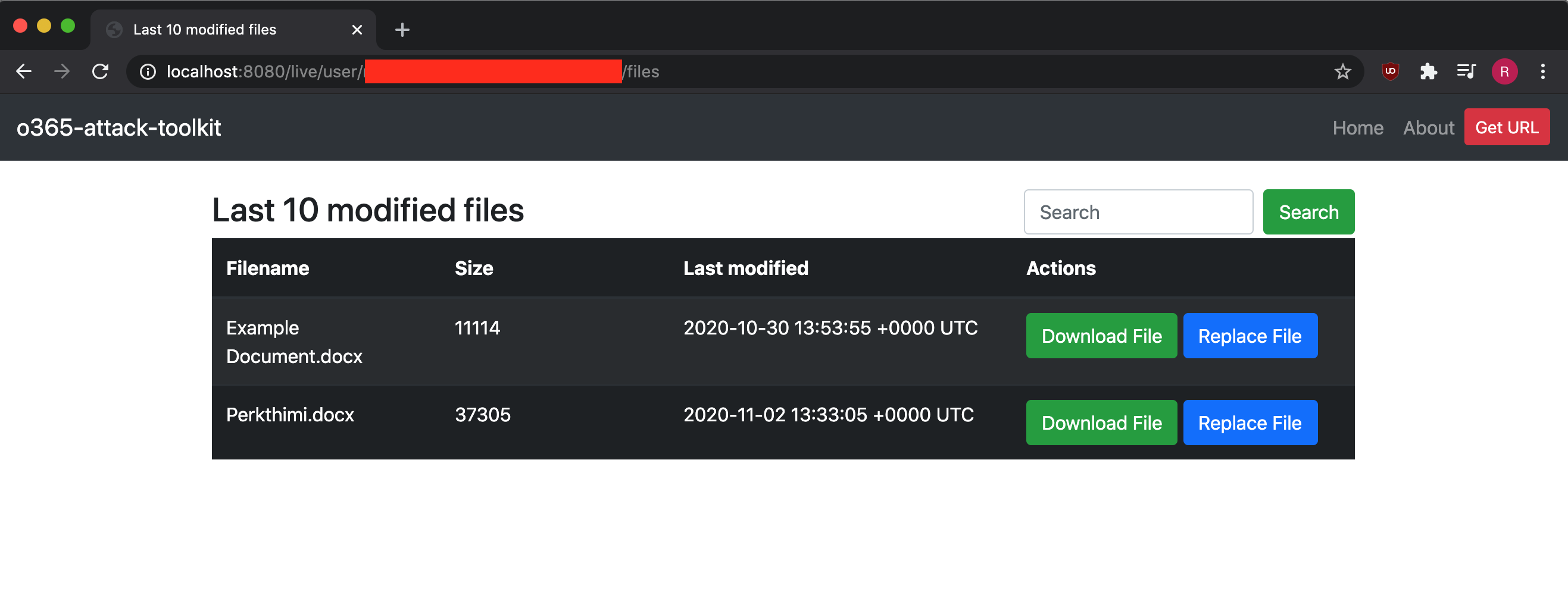

يمكن استخدام Microsoft Graph API للوصول إلى الملفات عبر مكتبات مستندات OneDrive وOneDrive for Business وSharePoint. يمكن البحث في ملفات المستخدم وتنزيلها بشكل تفاعلي باستخدام واجهة الإدارة. لقد تم إيقاف الميزة القديمة المتمثلة في تنزيل الملفات ذات الكلمات الرئيسية.

يمكن تعديل مستند المستخدمين المستضاف على OneDrive/Sharepoint باستخدام Graph API. في الإصدار الأولي من مجموعة الأدوات هذه، سيتم وضع آخر 10 ملفات في الباب الخلفي باستخدام ماكرو محدد مسبقًا. كان هذا أمرًا محفوفًا بالمخاطر أثناء عمليات الفريق الأحمر ومن ثم الاستخدام المحدود. ولهذا السبب، قمنا بتنفيذ ميزة استبدال الملفات يدويًا لمزيد من التحكم في الهجوم.

cd %GOPATH%

git clone https://github.com/mdsecactivebreach/o365-attack-toolkit

cd o365-attack-toolkit

dep ensure

go build

مثال التكوين على النحو التالي:

[server]

host = 127.0.0.1

externalport = 30662

internalport = 8080

[oauth]

clientid = [REDACTED]

clientsecret = [REDACTED]

scope = "offline_access contacts.read user.read mail.read mail.send files.readWrite.all files.read files.read.all openid profile"

redirecturi = "http://localhost:30662/gettoken"

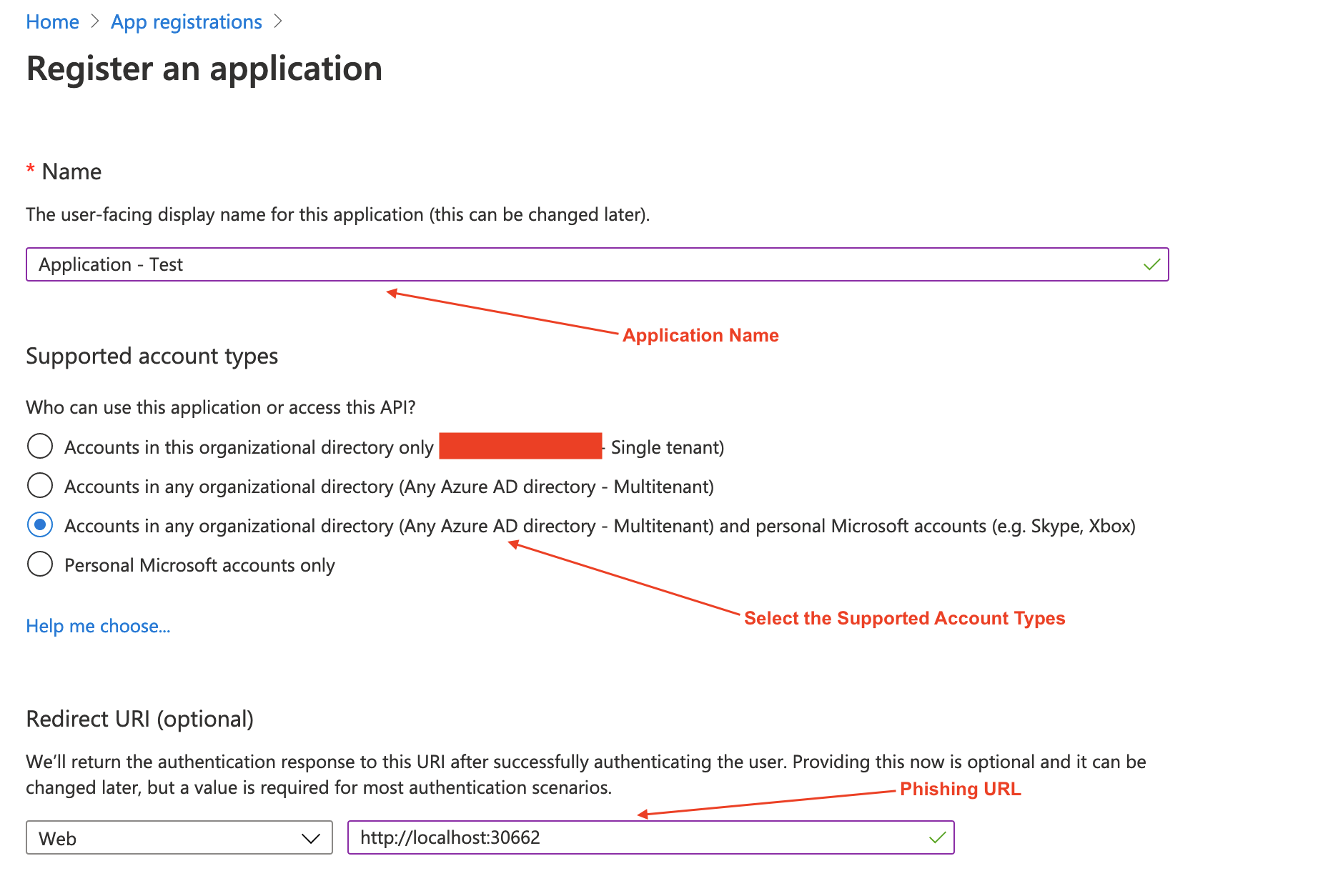

قبل البدء في استخدام مجموعة الأدوات هذه، يتعين عليك إنشاء تطبيق على Azure Portal. انتقل إلى Azure Active Directory -> تسجيلات التطبيقات -> تسجيل التطبيق.

بعد إنشاء التطبيق، انسخ معرف التطبيق في ملف التكوين.

تحتاج إلى إنشاء سر العميل والذي يمكن القيام به كما هو موضح في الصورة التالية:

قم بتحديث سر العميل في ملف التكوين.

تسمح واجهة الإدارة للمشغل بالتفاعل مع المستخدمين المخترقين.