T-Pot عبارة عن منصة شاملة وموزعة اختياريًا ومتعددة القوس (amd64 وarm64) تدعم أكثر من 20 نقطة جذب وخيارات تصور لا تعد ولا تحصى باستخدام Elastic Stack وخرائط الهجوم المباشر المتحركة والكثير من أدوات الأمان لتحسين تجربة الخداع بشكل أكبر.

تلبية متطلبات النظام. يحتاج تثبيت T-Pot إلى ما لا يقل عن 8 إلى 16 جيجابايت من ذاكرة الوصول العشوائي (RAM)، ومساحة خالية على القرص تبلغ 128 جيجابايت، بالإضافة إلى اتصال إنترنت فعال (صادر غير مفلتر).

قم بتنزيل أو استخدام توزيعة قيد التشغيل ومدعومة.

قم بتثبيت ISO بأقل عدد ممكن من الحزم / الخدمات (يتطلب ssh )

تثبيت curl : $ sudo [apt, dnf, zypper] install curl إذا لم تكن مثبتة بالفعل

قم بتشغيل برنامج التثبيت باعتباره غير جذر من $HOME :

env bash -c "$(curl -sL https://github.com/telekom-security/tpotce/raw/master/install.sh)"

اتبع التعليمات، واقرأ الرسائل، وتحقق من وجود تعارضات محتملة في المنافذ، ثم أعد التشغيل

T-Pot - منصة متعددة الإمكانات متعددة الإمكانات

ليرة تركية؛ د

تنصل

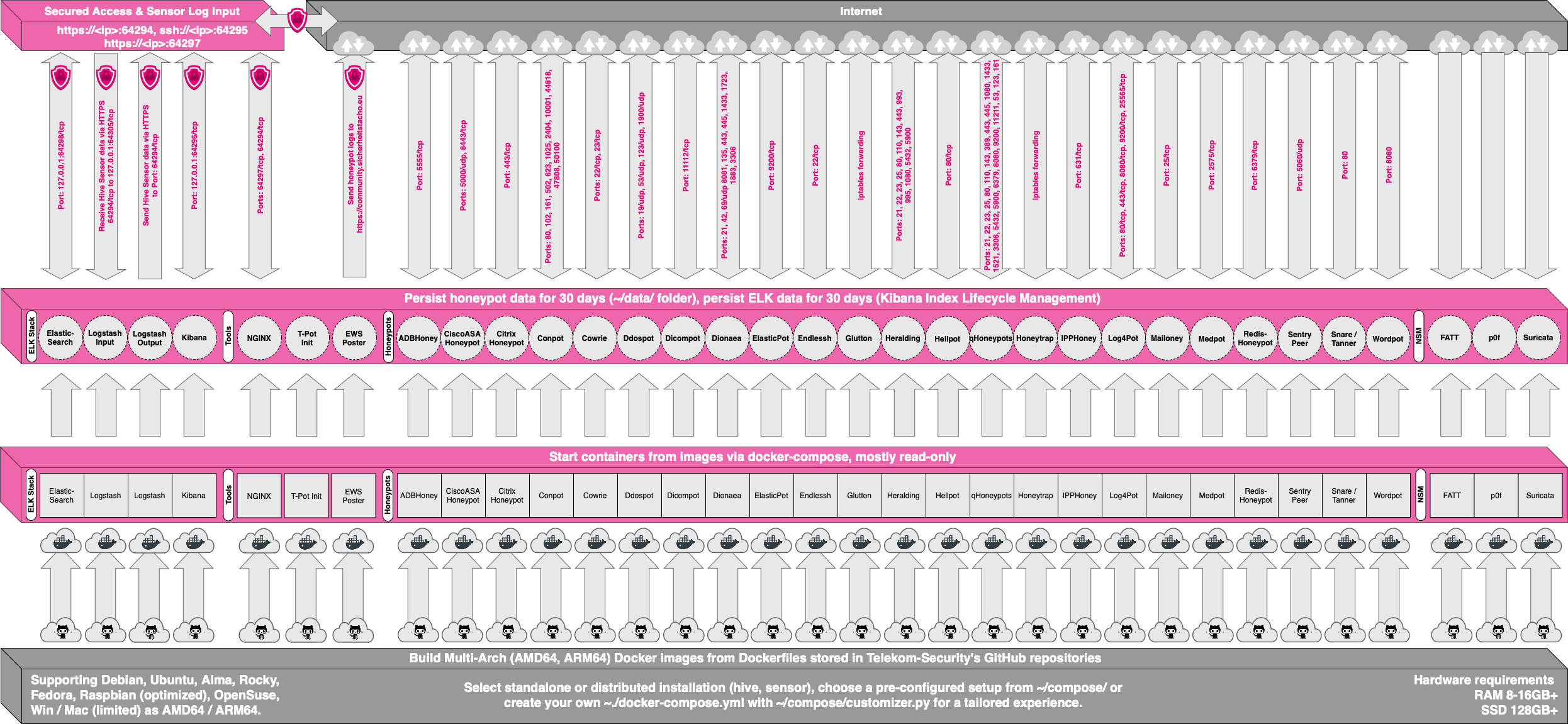

المفهوم الفني

العمارة التقنية

خدمات

أنواع المستخدمين

متطلبات النظام

يعمل في VM

يعمل على الأجهزة

الجري في السحابة

المنافذ المطلوبة

وضع النظام

تثبيت

قياسي / خلية

وزعت

اختر التوزيعة الخاصة بك

دعم راسبيري باي 4 (8 جيجابايت).

الحصول على وتثبيت T-Pot

ماك وويندوز

أنواع التثبيت

إلغاء تثبيت T-Pot

البداية الأولى

التخطيط والشهادات

نشر أجهزة الاستشعار

مستقل البداية الأولى

النشر الموزع

تقديم بيانات المجتمع

الاشتراك في تقديم بيانات HPFEEDS

الوصول عن بعد والأدوات

سش

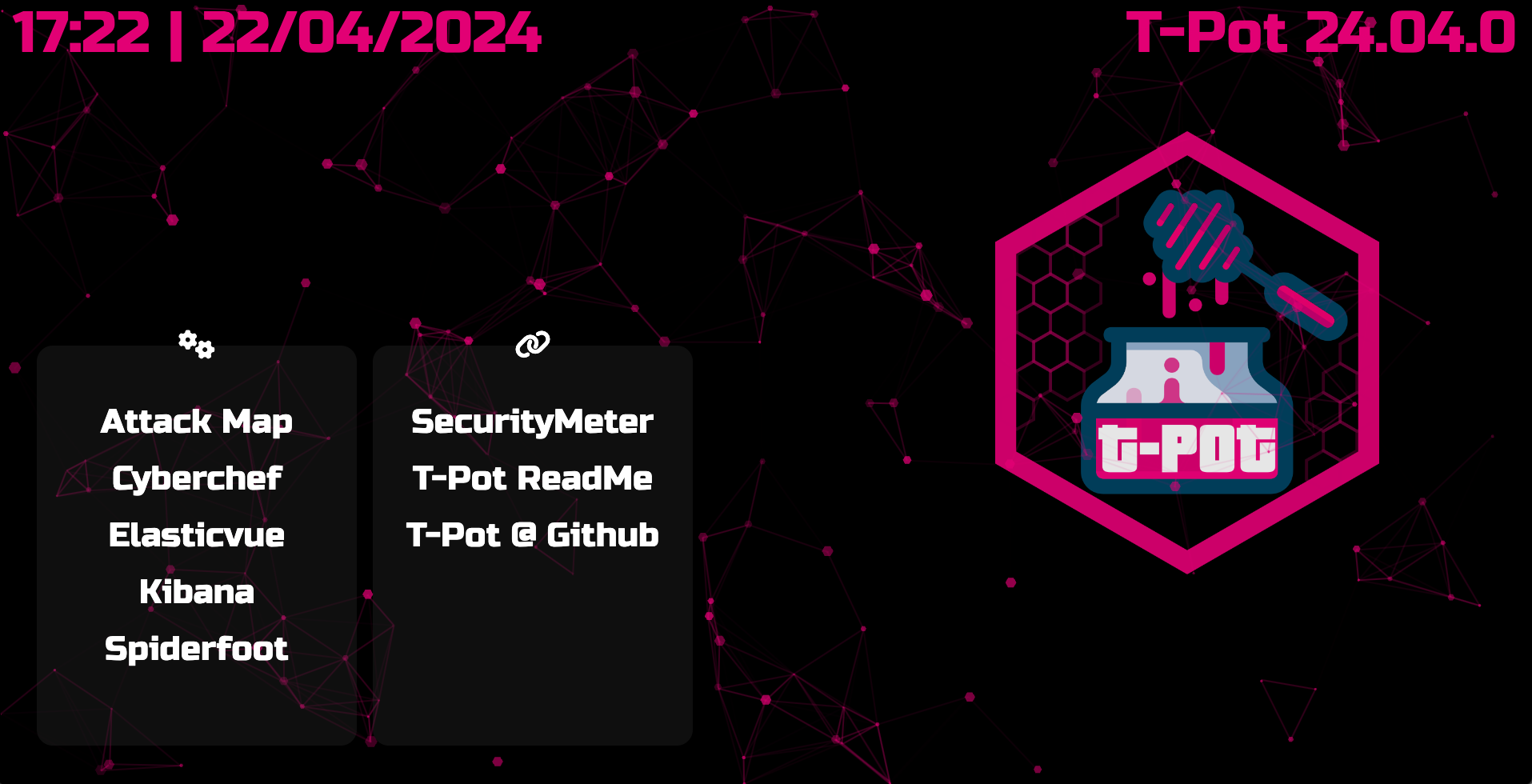

الصفحة المقصودة لـ T-Pot

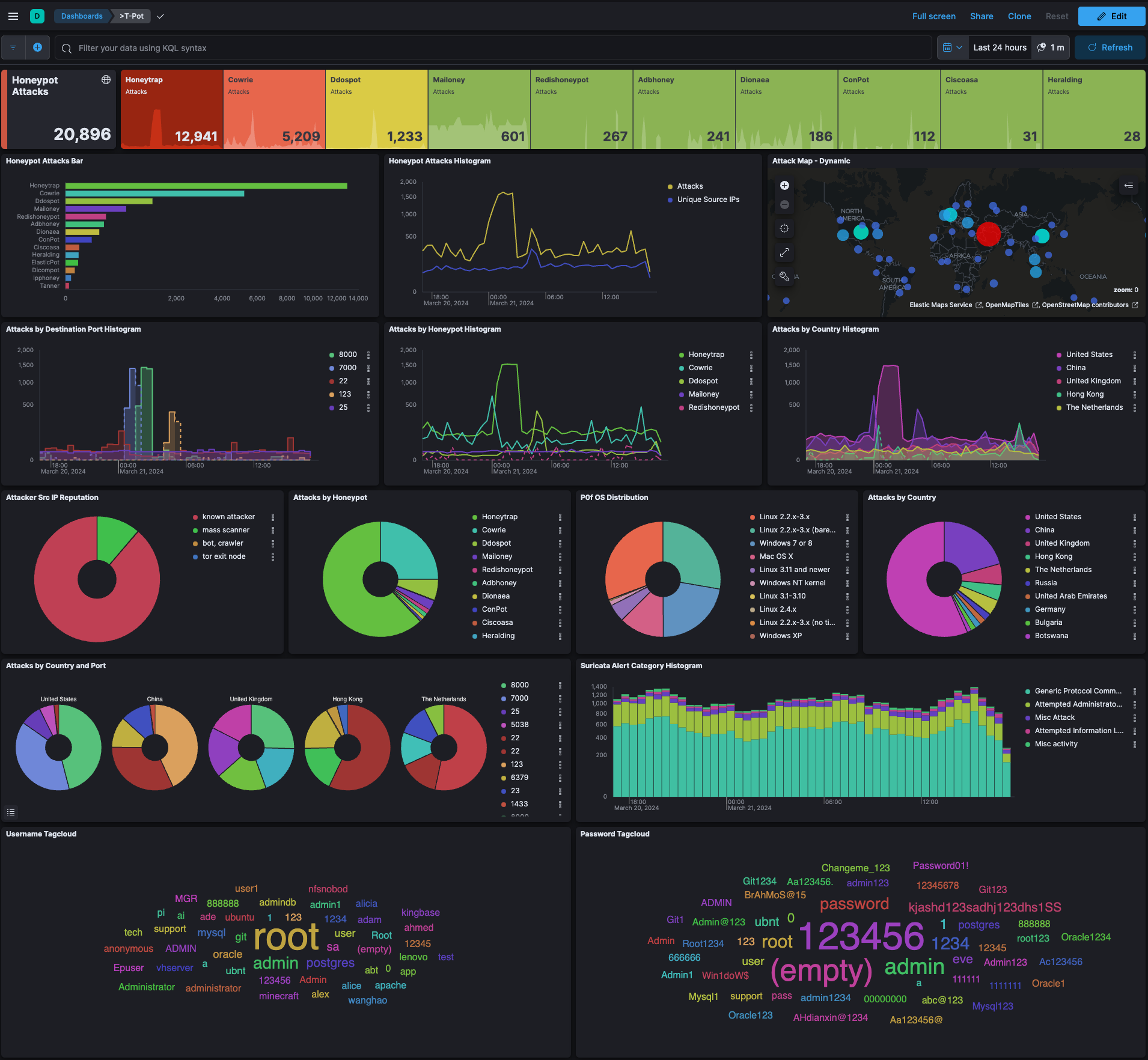

لوحة تحكم كيبانا

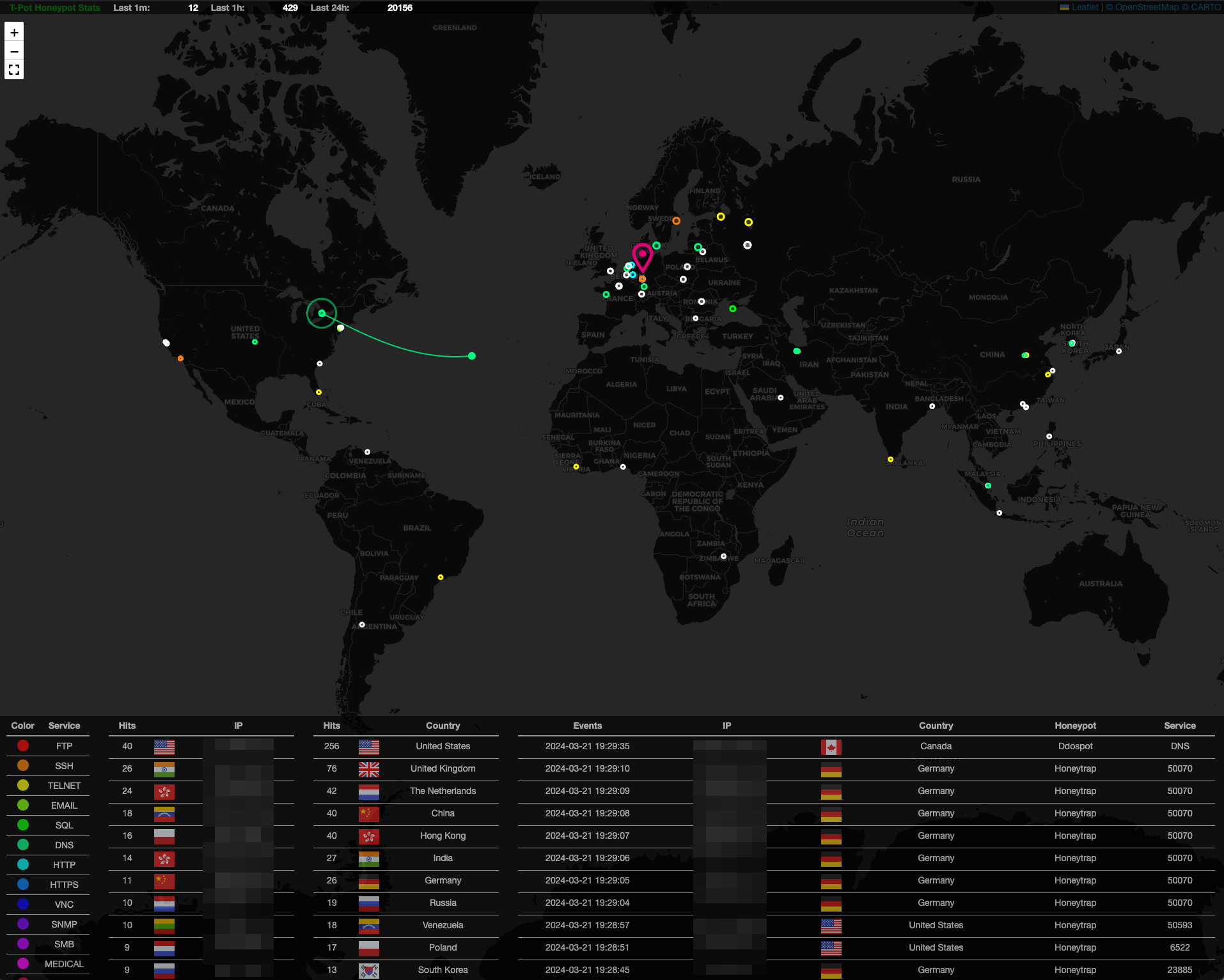

خريطة الهجوم

الشيف السيبراني

مرونة

قدم العنكبوت

إعدادات

ملف تكوين T-Pot

تخصيص مصائد وخدمات T-Pot

صيانة

يصدّر

يستورد

فشل تنزيل صور Docker

فشل شبكة T-Pot

التحديثات العامة

تحديث البرنامج النصي

إعادة التشغيل اليومي

القضايا المعروفة

ابدأ تشغيل T-Pot

وقف تي وعاء

مجلد بيانات T-Pot

استمرارية السجل

إعادة ضبط المصنع

عرض الحاويات

الثقب الأسود

إضافة مستخدمين إلى Nginx (T-Pot WebUI)

استيراد وتصدير كائنات كيبانا

استكشاف الأخطاء وإصلاحها

سجلات

ذاكرة الوصول العشوائي والتخزين

اتصال

مشاكل

المناقشات

التراخيص

الاعتمادات

المطورين ومجتمعات التطوير لـ

الشهادات

يمكنك تثبيت وتشغيل T-Pot ضمن مسؤوليتك. اختر عملية النشر الخاصة بك بحكمة، حيث لا يمكن مطلقًا استبعاد تعرض النظام لتسوية.

للحصول على مساعدة سريعة، ابحث في المشكلات والمناقشات.

تم تصميم البرنامج وتقديمه مع وضع أفضل جهد في الاعتبار. باعتباره مجتمعًا ومشروعًا مفتوح المصدر، فهو يستخدم الكثير من البرامج الأخرى مفتوحة المصدر وقد يحتوي على أخطاء ومشكلات. الإبلاغ بمسؤولية.

مصائد الجذب - حسب التصميم - يجب ألا تستضيف أي بيانات حساسة. تأكد من عدم إضافة أي.

بشكل افتراضي، يتم إرسال بياناتك إلى Sicherheitstacho. يمكنك تعطيل هذا في التكوين ( ~/tpotce/docker-compose.yml ) عن طريق إزالة قسم ewsposter . ولكن في هذه الحالة، فإن المشاركة هي في الواقع رعاية!

تم نقل المكونات الرئيسية لـ T-Pot إلى صورة tpotinit Docker مما يسمح لـ T-Pot الآن بدعم توزيعات Linux المتعددة، حتى macOS وWindows (على الرغم من أن كلاهما يقتصر على مجموعة ميزات Docker Desktop). يستخدم T-Pot تأليف عامل الإرساء وعامل الإرساء للوصول إلى هدفه المتمثل في تشغيل أكبر عدد ممكن من مصائد مخترقي الشبكات والأدوات في وقت واحد وبالتالي الاستفادة من أجهزة المضيف إلى أقصى حد.

يقدم T-Pot صورًا لوحدة الإرساء لمصائد الجذب التالية ...

أدبهوني,

سيسكواسا,

سيتريكس,

كونبوت,

كاوري,

ددوسبوت,

ديكومبوت,

ديونيايا,

وعاء مرن,

لا نهاية لها,

الشره،

وعاء الجحيم,

التبشير,

مصائد,

فخ العسل,

ايفوني,

سجل4بوت,

ميلوني,

ميدبوت,

ريديشونيبوت,

حارس,

كمين،

دباغة,

وعاء الكلمات

...مع الأدوات التالية...

أداة للشفاء التلقائي لإعادة تشغيل الحاويات تلقائيًا مع فشل عمليات التحقق من الصحة.

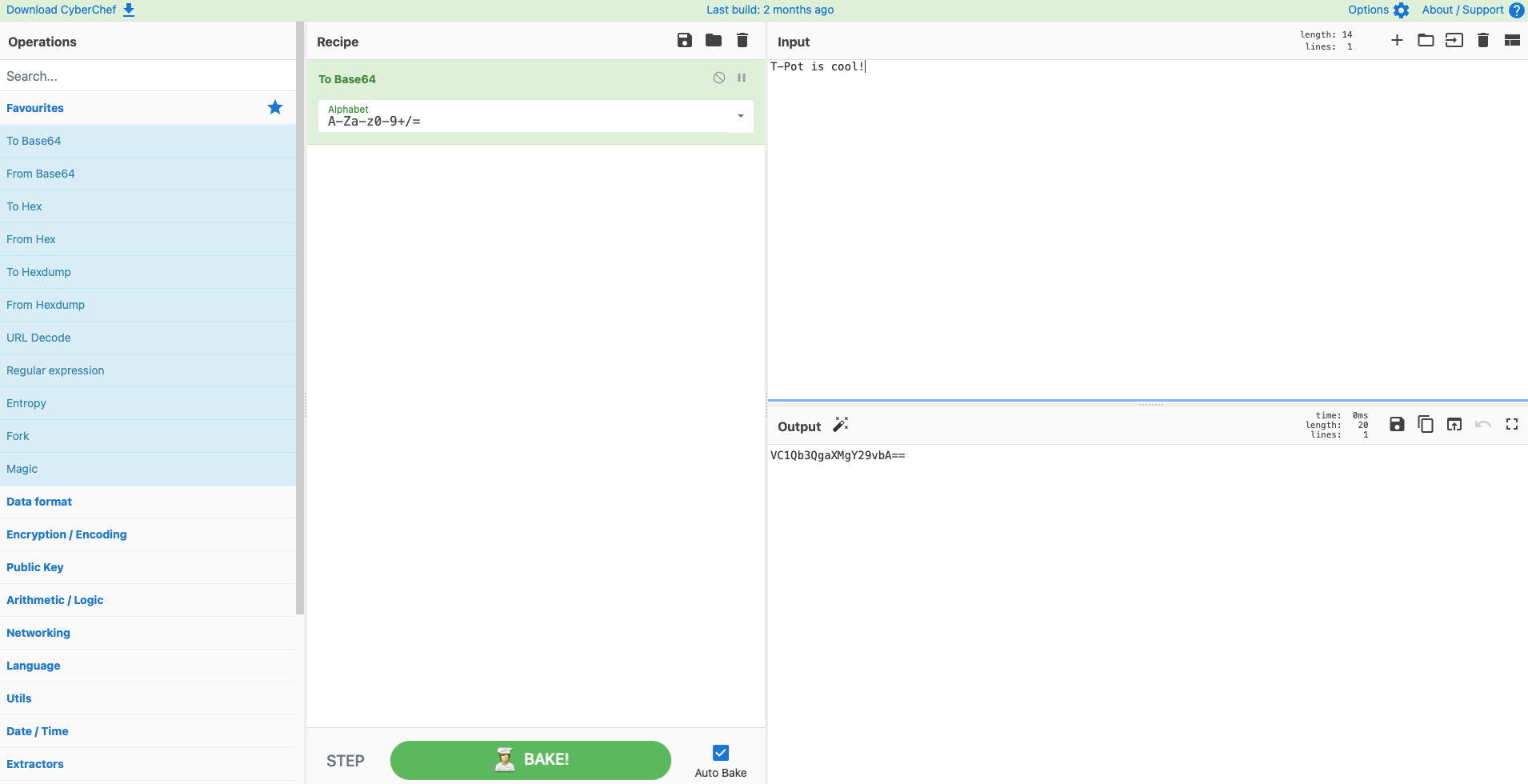

Cyberchef هو تطبيق ويب للتشفير والتشفير والضغط وتحليل البيانات.

مجموعة مرنة لتصور جميع الأحداث التي تم التقاطها بواسطة T-Pot بشكل جميل.

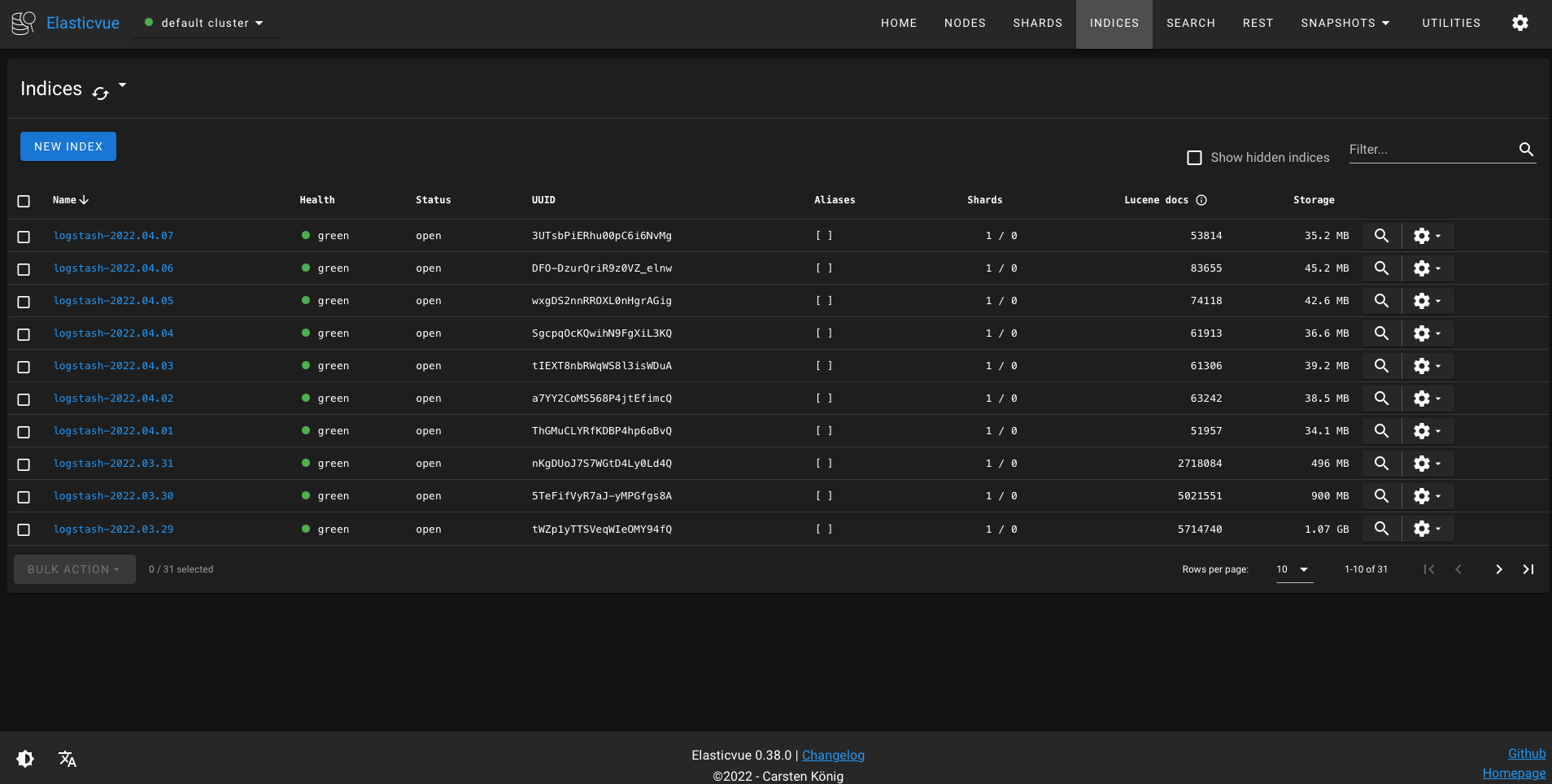

Elasticvue واجهة أمامية للويب للتصفح والتفاعل مع مجموعة Elasticsearch.

قم بإنشاء برنامج نصي يعتمد على pyshark لاستخراج بيانات تعريف الشبكة وبصمات الأصابع من ملفات pcap وحركة مرور الشبكة المباشرة.

T-Pot-Attack-Map هي خريطة هجوم متحركة جميلة لـ T-Pot.

P0f هي أداة لبصمات حركة المرور السلبية البحتة.

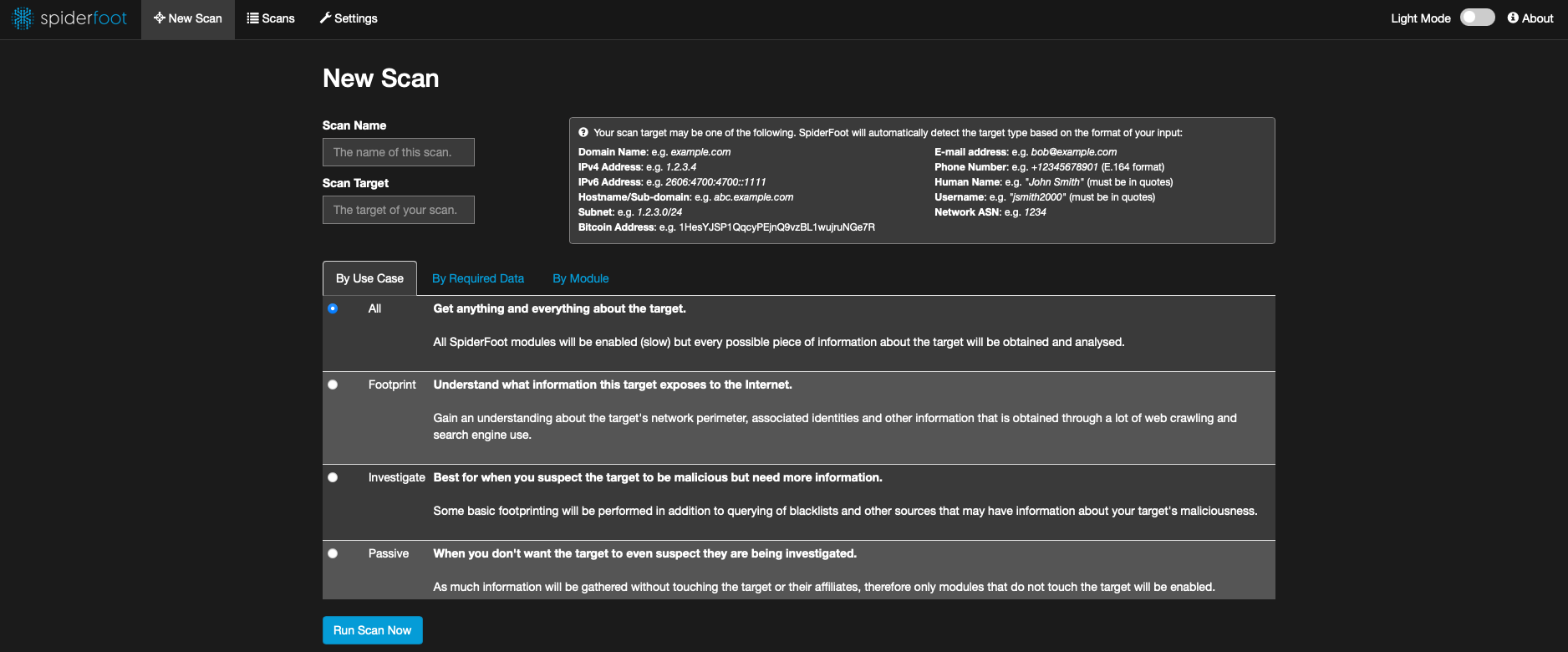

Spiderfoot أداة أتمتة استخباراتية مفتوحة المصدر.

Suricata محرك مراقبة أمن الشبكات.

... لتمنحك أفضل تجربة ممكنة خارج الصندوق ونظام مصائد متعددة سهل الاستخدام.

يتم تخزين الكود المصدري وملفات التكوين بالكامل في مستودع T-Pot GitHub. تم إنشاء صور عامل الإرساء وتكوينها مسبقًا لبيئة T-Pot.

توجد ملفات Dockerfiles والتكوينات الفردية في مجلد عامل الإرساء.

يقدم T-Pot عددًا من الخدمات التي تنقسم بشكل أساسي إلى خمس مجموعات:

خدمات النظام التي يقدمها نظام التشغيل

SSH للوصول الآمن عن بعد.

كومة مرنة

Elasticsearch لتخزين الأحداث.

Logstash لاستيعاب الأحداث واستلامها وإرسالها إلى Elasticsearch.

كيبانا لعرض الأحداث على لوحات المعلومات المقدمة بشكل جميل.

أدوات

يوفر NGINX وصولاً آمنًا عن بعد (وكيل عكسي) إلى Kibana وCyberChef وElasticvue وGeoIP AttackMap وSpiderfoot ويسمح لمستشعرات T-Pot بنقل بيانات الأحداث بشكل آمن إلى خلية T-Pot.

CyberChef هو تطبيق ويب للتشفير والتشفير والضغط وتحليل البيانات.

Elasticvue واجهة أمامية للويب للتصفح والتفاعل مع مجموعة Elasticsearch.

T-Pot Attack Map خريطة هجوم متحركة جميلة لـ T-Pot.

Spiderfoot أداة أتمتة استخباراتية مفتوحة المصدر.

مصائد الجذب

مجموعة مختارة من 23 نقطة جذب متاحة بناءً على docker-compose.yml المحدد.

مراقبة أمن الشبكات (NSM)

قم بإنشاء برنامج نصي يعتمد على pyshark لاستخراج بيانات تعريف الشبكة وبصمات الأصابع من ملفات pcap وحركة مرور الشبكة المباشرة.

P0f هي أداة لبصمات حركة المرور السلبية البحتة.

Suricata محرك مراقبة أمن الشبكات.

أثناء التثبيت وأثناء استخدام T-Pot، يوجد نوعان مختلفان من الحسابات التي ستعمل معها. تأكد من أنك تعرف الاختلافات بين أنواع الحسابات المختلفة، حيث أن هذا هو السبب الأكثر شيوعًا لأخطاء المصادقة.

| خدمة | نوع الحساب | اسم المستخدم / المجموعة | وصف |

|---|---|---|---|

| سش | نظام التشغيل | <OS_USERNAME> | المستخدم الذي اخترته أثناء تثبيت نظام التشغيل. |

| نجينكس | المصادقة الأساسية | <WEB_USER> | <web_user> الذي اخترته أثناء تثبيت T-Pot. |

| الشيف السيبراني | المصادقة الأساسية | <WEB_USER> | <web_user> الذي اخترته أثناء تثبيت T-Pot. |

| مرونة | المصادقة الأساسية | <WEB_USER> | <web_user> الذي اخترته أثناء تثبيت T-Pot. |

| خريطة هجوم Geoip | المصادقة الأساسية | <WEB_USER> | <web_user> الذي اخترته أثناء تثبيت T-Pot. |

| قدم العنكبوت | المصادقة الأساسية | <WEB_USER> | <web_user> الذي اخترته أثناء تثبيت T-Pot. |

| وعاء تي | نظام التشغيل | tpot | tpot هذا المستخدم / المجموعة محجوز دائمًا بواسطة خدمات T-Pot. |

| سجلات T-Pot | المصادقة الأساسية | <LS_WEB_USER> | تتم إدارة LS_WEB_USER تلقائيًا. |

اعتمادًا على صور توزيعة Linux المدعومة، أو الخلية/المستشعر، أو التثبيت على أجهزة حقيقية، أو في جهاز افتراضي أو بيئات أخرى، هناك أنواع مختلفة من المتطلبات التي يجب الوفاء بها فيما يتعلق بنظام التشغيل، وذاكرة الوصول العشوائي، والتخزين، والشبكة لتثبيت T-Pot بنجاح ( يمكنك دائمًا ضبط ~/tpotce/docker-compose.yml و ~/tpotce/.env وفقًا لاحتياجاتك للتغلب على هذه المتطلبات).

| نوع تي بوت | كبش | تخزين | وصف |

|---|---|---|---|

| خلية | 16 جيجابايت | 256 جيجابايت اس اس دي | كقاعدة عامة، كلما زاد عدد أجهزة الاستشعار والبيانات، زادت الحاجة إلى ذاكرة الوصول العشوائي والتخزين. |

| الاستشعار | 8 جيجابايت | 128 جيجا اس اس دي | نظرًا لأن سجلات مصيدة الجذب تستمر (~/tpotce/data) لمدة 30 يومًا، فإن التخزين يعتمد على حجم الهجوم. |

يتطلب T-Pot ...

عنوان IPv4 عبر DHCP أو تم تعيينه بشكل ثابت

اتصال إنترنت فعال وغير وكيل ... للتثبيت والتشغيل بنجاح.

إذا كنت بحاجة إلى دعم الوكيل أو ميزات غير قياسية، فيجب عليك التحقق من مستندات صور توزيعة Linux المدعومة و/أو وثائق Docker.

سيتم تشغيل جميع صور توزيعة Linux المدعومة في جهاز افتراضي مما يعني أن T-Pot سيعمل بشكل جيد. تم اختبار/الإبلاغ عن ما يلي للعمل:

UTM (إنتل وأبل سيليكون)

VirtualBox

برنامج VMWare Fusion ومحطة عمل VMWare

تم الإبلاغ عن أن KVM تعمل أيضًا.

بعض تلميحات التكوين/الإعداد:

بينما تعمل إصدارات Intel بشكل مستقر، فإن دعم Apple Silicon (arm64) لديه مشكلات معروفة قد تتطلب في UTM تحويل Display إلى Console Only أثناء التثبيت الأولي لنظام التشغيل ثم العودة بعد ذلك إلى Full Graphics .

أثناء التكوين، قد تحتاج إلى تمكين الوضع المختلط لواجهة الشبكة حتى يعمل Fatt وsuricata وp0f بشكل صحيح.

إذا كنت تريد استخدام بطاقة wifi كبطاقة NIC أساسية لـ T-Pot، فيرجى العلم أنه ليست كل برامج تشغيل واجهة الشبكة تدعم جميع البطاقات اللاسلكية. في VirtualBox، على سبيل المثال، يجب عليك اختيار طراز "MT SERVER" الخاص ببطاقة NIC.

يقتصر T-Pot فقط على دعم الأجهزة لصور توزيعة Linux المدعومة. يوصى بالتحقق من HCL (قائمة توافق الأجهزة) واختبار التوزيعات المدعومة باستخدام T-Pot قبل الاستثمار في الأجهزة المخصصة.

تم اختبار T-Pot ومن المعروف أنه يعمل على ...

Telekom OTC باستخدام طريقة ما بعد التثبيت... قد يعمل البعض الآخر، لكنه يظل دون اختبار.

أبلغ بعض المستخدمين عن عمليات تثبيت عاملة على سحابات ومضيفات أخرى، مثل Azure وGCP. قد تكون متطلبات الأجهزة مختلفة. إذا لم تكن متأكدًا، فيجب عليك البحث في المشكلات والمناقشات وإجراء بعض الاختبارات الوظيفية. مع T-Pot 24.04.0 وما بعده، حرصنا على إزالة الإعدادات المعروفة بتداخلها مع عمليات التثبيت المستندة إلى السحابة.

إلى جانب المنافذ التي يحتاجها نظام التشغيل عمومًا، أي الحصول على عقد إيجار DHCP وDNS وما إلى ذلك. سيتطلب T-Pot المنافذ التالية للاتصالات الواردة/الصادرة. قم بمراجعة بنية T-Pot للحصول على تمثيل مرئي. ستظهر أيضًا بعض المنافذ كنسخ مكررة، وهو أمر جيد نظرًا لاستخدامه في إصدارات مختلفة.

| ميناء | بروتوكول | اتجاه | وصف |

|---|---|---|---|

| 80، 443 | tcp | المنتهية ولايته | إدارة T-Pot: التثبيت والتحديثات والسجلات (مثل نظام التشغيل وGitHub وDockerHub وSicherheitstacho وما إلى ذلك). |

| 64294 | tcp | واردة | إدارة T-Pot: نقل بيانات المستشعر إلى الخلية (من خلال الوكيل العكسي NGINX) إلى 127.0.0.1:64305 |

| 64295 | tcp | واردة | إدارة T-Pot: الوصول إلى SSH |

| 64297 | tcp | واردة | إدارة T-Pot الوصول إلى الوكيل العكسي NGINX |

| 5555 | tcp | واردة | مصيدة العسل: ADBHoney |

| 5000 | udp | واردة | مصيدة الجذب: CiscoASA |

| 8443 | tcp | واردة | مصيدة الجذب: CiscoASA |

| 443 | tcp | واردة | مصيدة العسل: CitrixHoneypot |

| 80، 102، 502، 1025، 2404، 10001، 44818، 47808، 50100 | tcp | واردة | مصيدة العسل : كونبوت |

| 161، 623 | udp | واردة | مصيدة العسل : كونبوت |

| 22، 23 | tcp | واردة | مصيدة العسل : كوري |

| 19، 53، 123، 1900 | udp | واردة | مصيدة العسل: Ddospot |

| 11112 | tcp | واردة | مصيدة العسل: ديكومبوت |

| 21، 42، 135، 443، 445، 1433، 1723، 1883، 3306، 8081 | tcp | واردة | مصيدة العسل: ديونيا |

| 69 | udp | واردة | مصيدة العسل: ديونيا |

| 9200 | tcp | واردة | مصيدة العسل: وعاء مطاطي |

| 22 | tcp | واردة | مصيدة العسل: لا نهاية لها |

| 21، 22، 23، 25، 80، 110، 143، 443، 993، 995، 1080، 5432، 5900 | tcp | واردة | مصيدة العسل : التبشير |

| 21، 22، 23، 25، 80، 110، 143، 389، 443، 445، 631، 1080، 1433، 1521، 3306، 3389، 5060، 5432، 5900، 6379، 6667، 8080، 9100، 9200، 11211 | tcp | واردة | مصيدة العسل: qHoneypots |

| 53، 123، 161، 5060 | udp | واردة | مصيدة العسل: qHoneypots |

| 631 | tcp | واردة | مصيدة العسل: IPPHoney |

| 80، 443، 8080، 9200، 25565 | tcp | واردة | مصيدة الجذب: Log4Pot |

| 25 | tcp | واردة | مصيدة العسل: ميلوني |

| 2575 | tcp | واردة | مصيدة العسل: ميدبوت |

| 6379 | tcp | واردة | مصيدة العسل: Redishoneypot |

| 5060 | tcp/udp | واردة | مصيدة العسل: SentryPeer |

| 80 | tcp | واردة | مصيدة العسل: كمين (تانر) |

| 8090 | tcp | واردة | مصيدة العسل : وعاء الكلمات |

قد تختلف المنافذ ومدى توفر خدمات SaaS بناءً على موقعك الجغرافي.

لكي تتمكن بعض مصائد مخترقي الشبكات من الوصول إلى الوظائف الكاملة (مثل Cowrie أو Log4Pot)، تكون الاتصالات الصادرة ضرورية أيضًا، حتى يتمكنوا من تنزيل البرامج الضارة للمهاجم. يرجى الاطلاع على وثائق مصيدة الجذب الفردية لمعرفة المزيد عن طريق اتباع الروابط إلى مستودعاتها.

من المستحسن أن تتعرف على كيفية عمل T-Pot ومواضع الجذب قبل البدء في التعرض للإنترنت. للبدء السريع، قم بتشغيل تثبيت T-Pot في جهاز افتراضي.

بمجرد أن تصبح على دراية بكيفية عمل الأشياء، يجب عليك اختيار الشبكة التي تشك في وجود متطفلين فيها أو منها (أي الإنترنت). وإلا فإن T-Pot على الأرجح لن يلتقط أي هجمات (إلا إذا كنت تريد إثبات نقطة ما)! بالنسبة للمبتدئين، يوصى بوضع T-Pot في منطقة غير مفلترة، حيث تتم إعادة توجيه كل حركة مرور TCP وUDP إلى واجهة شبكة T-Pot. لتجنب البحث عن منافذ إدارة T-Pot، يجب عليك وضع T-Pot خلف جدار الحماية وإعادة توجيه كل حركة مرور TCP / UDP في نطاق المنافذ من 1-64000 إلى T-Pot مع السماح بالوصول إلى المنافذ > 64000 فقط من عناوين IP الموثوقة و/ أو قم فقط بكشف المنافذ ذات الصلة بحالة الاستخدام الخاصة بك. إذا كنت ترغب في التقاط حركة مرور البرامج الضارة على منافذ غير معروفة، فيجب ألا تحد من المنافذ التي تقوم بإعادة توجيهها نظرًا لأن glutton وhoneytrap يربطان ديناميكيًا أي منفذ TCP غير مشغول ببرامج مصائد الجذب الأخرى، وبالتالي يمنحك تمثيلًا أفضل للمخاطر التي يتعرض لها إعدادك .

قم بتنزيل إحدى صور توزيعة Linux المدعومة، واتبع تعليمات TL;DR أو git clone لمستودع T-Pot وقم بتشغيل برنامج التثبيت ~/tpotce/install.sh . من الممكن تشغيل T-Pot أعلى نظام Linux قيد التشغيل والمدعوم، ولكن يوصى بالتثبيت النظيف لتجنب تعارض المنافذ مع الخدمات قيد التشغيل. سيتطلب مثبت T-Pot الوصول المباشر إلى الإنترنت كما هو موضح هنا.

الخطوات الواجب اتباعها:

قم بتنزيل توزيعة Linux المدعومة من القائمة أدناه.

أثناء التثبيت، اختر الحد الأدنى أو إصدار netinstall أو إصدار الخادم الذي سيقوم فقط بتثبيت الحزم الأساسية.

لا تقم مطلقًا بتثبيت بيئة سطح مكتب رسومية مثل Gnome أو KDE. سوف يفشل T-Pot في العمل معه بسبب تعارض المنافذ.

تأكد من تثبيت SSH، حتى تتمكن من الاتصال بالجهاز عن بعد.

| اسم التوزيع | x64 | ذراع64 |

|---|---|---|

| ألما لينكس OS 9.4 التمهيد ISO | تحميل | تحميل |

| تثبيت شبكة ديبيان 12 | تحميل | تحميل |

| تثبيت شبكة خادم فيدورا 40 | تحميل | تحميل |

| صورة شبكة OpenSuse Tumbleweed | تحميل | تحميل |

| روكي لينكس OS 9.4 التمهيد ISO | تحميل | تحميل |

| أوبونتو 24.04 خادم مباشر | تحميل | تحميل |

| اسم التوزيع | ذراع64 |

|---|---|

| نظام تشغيل راسبيري باي ( 64 بت، لايت ) | تحميل |

انسخ مستودع GitHub: $ git clone https://github.com/telekom-security/tpotce أو اتبع TL;DR وتخطى هذا القسم.

قم بالتغيير إلى مجلد tpotce/ : $ cd tpotce

قم بتشغيل برنامج التثبيت كبرنامج غير جذر: $ ./install.sh :

قم بتغيير منفذ SSH إلى tcp/64295

قم بتعطيل مستمع DNS Stub لتجنب تعارض المنافذ مع مصائد مخترقي الشبكات

اضبط SELinux على وضع المراقبة

قم بتعيين هدف جدار الحماية للمنطقة العامة على قبول

أضف مستودع Docker وقم بتثبيت Docker

تثبيت الحزم الموصى بها

قم بإزالة الحزم المعروفة بأنها تسبب مشكلات

أضف المستخدم الحالي إلى مجموعة عامل الإرساء (السماح بتفاعل عامل الإرساء بدون sudo )

إضافة أسماء مستعارة dps و dpsw ( grc docker ps -a , watch -c "grc --colour=on docker ps -a )

إضافة الأسماء المستعارة la ll و ls (بالنسبة لـ exa ، أمر ls محسّن)

أضف mi (لـ micro ، بديل رائع لـ vi و/أو nano )

عرض المنافذ المفتوحة على المضيف (مقارنة مع منافذ T-Pot المطلوبة)

قم بإضافة tpot.service وتمكينه إلى /etc/systemd/system حتى يتمكن T-Pot من التشغيل والتوقف تلقائيًا

اعتمادًا على توزيعة Linux التي تختارها، سيقوم المثبت بما يلي:

اتبع تعليمات التثبيت، سيتعين عليك إدخال كلمة مرور المستخدم ( sudo أو root ) مرة واحدة على الأقل

تحقق من رسائل المثبت بحثًا عن الأخطاء وافتح المنافذ التي قد تسبب تعارضًا في المنافذ

إعادة التشغيل: $ sudo reboot

في بعض الأحيان يكون من الرائع أن تتمكن من تشغيل مثيل T-Pot على نظام التشغيل macOS أو Windows، أي للتطوير أو الاختبار أو مجرد الاستمتاع به. نظرًا لأن Docker Desktop محدود نوعًا ما، فلا يتم دعم جميع أنواع مصائد الجذب أو ميزات T-Pot. تذكر أيضًا، بشكل افتراضي، يقوم جدار الحماية لنظامي التشغيل macOS وWindows بحظر الوصول عن بُعد، لذا يقتصر الاختبار على المضيف. بالنسبة للإنتاج، يوصى بتشغيل T-Pot على نظام Linux.

لتنشيط الأمور وتشغيلها، ما عليك سوى اتباع الخطوات التالية:

قم بتثبيت Docker Desktop لنظام التشغيل macOS أو Windows.

استنساخ مستودع GitHub: git clone https://github.com/telekom-security/tpotce (في Windows تأكد من سحب الكود باستخدام LF بدلاً من CRLF !)

انتقل إلى: cd ~/tpotce

انسخ cp compose/mac_win.yml ./docker-compose.yml

قم بإنشاء WEB_USER عن طريق تشغيل ~/tpotce/genuser.sh (نظام التشغيل MacOS) أو ~/tpotce/genuserwin.ps1 (نظام التشغيل Windows)

اضبط ملف .env عن طريق تغيير TPOT_OSTYPE=linux إلى mac أو نظام التشغيل win :

# OSType (linux, mac, win) # Most docker features are available on linux TPOT_OSTYPE=mac

يجب عليك التأكد بنفسك من عدم وجود تعارضات في المنافذ تمنع T-Pot من بدء التشغيل.

ابدأ T-Pot: docker compose up أو docker compose up -d إذا كنت تريد تشغيل T-Pot في الخلفية.

إيقاف T-Pot: CTRL-C (إذا كان يعمل في المقدمة) و/أو docker compose down -v لإيقاف T-Pot تمامًا.

مع T-Pot Standard / HIVE، سيتم تثبيت جميع الخدمات والأدوات ومصائد مخترقي الشبكات وما إلى ذلك على مضيف واحد يعمل أيضًا كنقطة نهاية لـ HIVE. تأكد من تلبية متطلبات النظام. يمكنك ضبط ~/tpotce/docker-compose.yml وفقًا لحالة الاستخدام الشخصية الخاصة بك أو إنشاء التكوين الخاص بك باستخدام ~/tpotce/compose/customizer.py للحصول على تجربة T-Pot مخصصة وفقًا لاحتياجاتك. بمجرد الانتهاء من التثبيت، يمكنك المتابعة إلى First Start.

تتطلب النسخة الموزعة من T-Pot مضيفين على الأقل

T-Pot HIVE ، التثبيت القياسي لـ T-Pot (قم بتثبيت هذا أولاً!)

وجهاز استشعار T-Pot، الذي سيستضيف فقط مصائد مخترقي الشبكات وبعض الأدوات وينقل بيانات السجل إلى الخلية .

لن يبدأ تشغيل جهاز الاستشعار قبل الانتهاء من تثبيت جهاز الاستشعار كما هو موضح في النشر الموزع.

إلغاء تثبيت T-Pot متاح فقط على توزيعات Linux المدعومة.

لإلغاء تثبيت T-Pot، قم بتشغيل ~/tpotce/uninstall.sh واتبع تعليمات إلغاء التثبيت، سيتعين عليك إدخال كلمة المرور الخاصة بك مرة واحدة على الأقل.

بمجرد الانتهاء من إلغاء التثبيت، أعد تشغيل الجهاز، sudo reboot

بمجرد انتهاء تثبيت T-Pot بنجاح، يجب إعادة تشغيل النظام ( sudo reboot ). بمجرد إعادة التشغيل، يمكنك تسجيل الدخول إلى النظام باستخدام المستخدم الذي قمت بإعداده أثناء تثبيت النظام. تتم عمليات تسجيل الدخول وفقًا لأنواع المستخدمين:

المستخدم: [ <OS_USERNAME> ]

تمرير: [كلمة المرور]

يمكنك تسجيل الدخول عبر SSH للوصول إلى سطر الأوامر: ssh -l <OS_USERNAME> -p 64295 <your.ip> :

المستخدم: [ <OS_USERNAME> ]

تمرير: [كلمة المرور، يوصى باستخدام مفتاح ssh]

يمكنك أيضًا تسجيل الدخول من متصفحك والوصول إلى T-Pot WebUI والأدوات: https://<your.ip>:64297

المستخدم: [ <WEB_USER> ]

تمرير: [كلمة المرور]

ليس هناك الكثير مما يمكنك فعله باستثناء تسجيل الدخول والتحقق عبر dps.sh من بدء تشغيل جميع الخدمات ومصائد الجذب بشكل صحيح وتسجيل الدخول إلى Kibana و/أو Geoip Attack Map لمراقبة الهجمات.

يتضمن النشر الموزع التخطيط حيث أن T-Pot Init سيقوم فقط بإنشاء شهادة موقعة ذاتيًا لعنوان IP الخاص بمضيف HIVE والتي عادةً ما تكون مناسبة للإعدادات البسيطة. نظرًا لأن logstash سيتحقق من وجود شهادة صالحة عند الاتصال، فإن الإعداد الموزع الذي يتضمن HIVE يمكن الوصول إليه على عناوين IP متعددة (مثل RFC 1918 وNAT IP العام) وربما حتى اسم المجال سيؤدي إلى خطأ في الاتصال حيث لا يمكن التحقق من صحة الشهادة على أنها يحتاج مثل هذا الإعداد إلى شهادة ذات اسم شائع وSANs (الاسم البديل للموضوع).

قبل نشر أي أجهزة استشعار، تأكد من تخطيط أسماء النطاقات وعناوين IP بشكل صحيح لتجنب مشكلات الشهادة. ولمزيد من التفصيل راجع العدد رقم: 1543.

اضبط المثال على إعداد IP/المجال الخاص بك واتبع الأوامر لتغيير شهادة HIVE :

sudo systemctl stop tpot sudo openssl req -nodes -x509 -sha512 -newkey rsa:8192 -keyout "$HOME/tpotce/data/nginx/cert/nginx.key" -out "$HOME/tpotce/data/nginx/cert/nginx.crt" -days 3650 -subj '/C=AU/ST=Some-State/O=Internet Widgits Pty Ltd' -addext "subjectAltName = IP:192.168.1.200, IP:1.2.3.4, DNS:my.primary.domain, DNS:my.secondary.domain" sudo chmod 774 $HOME/tpotce/data/nginx/cert/* sudo chown tpot:tpot $HOME/tpotce/data/nginx/cert/* sudo systemctl start tpot

يسمح ملف تكوين T-Pot ( .env ) بتعطيل التحقق من SSL لاتصالات logstash من SENSOR إلى HIVE عن طريق تعيين LS_SSL_VERIFICATION=none . لأسباب أمنية، يوصى بهذا فقط لبيئات المختبر أو الاختبار.

إذا اخترت استخدام شهادة صالحة لـ HIVE موقعة من CA (على سبيل المثال Let's Encrypt)، فيجب ألا يواجه logstash، وبالتالي SENSOR ، أي مشاكل في الاتصال ونقل سجلاته إلى HIVE .

بمجرد إعادة تشغيل جهاز الاستشعار وفقًا لتعليمات المثبت، يمكنك متابعة النشر الموزع عن طريق تسجيل الدخول إلى HIVE والانتقال إلى المجلد cd ~/tpotce . تأكد من أنك تفهم التخطيط والشهادات قبل متابعة النشر الفعلي.

إذا لم تكن قد قمت بالفعل بإنشاء مفتاح SSH لتسجيل الدخول بشكل آمن إلى SENSOR وللسماح Ansible بتشغيل دليل التشغيل على المستشعر:

قم بتشغيل ssh-keygen ، واتبع التعليمات واترك عبارة المرور فارغة:

Generating public/private rsa key pair. Enter file in which to save the key (/home/<your_user>/.ssh/id_rsa): Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /home/<your_user>/.ssh/id_rsa Your public key has been saved in /home/<your_user>/.ssh/id_rsa.pub

انشر المفتاح إلى SENSOR عن طريق تشغيل ssh-copy-id -p 64295 <SENSOR_SSH_USER>@<SENSOR_IP>) :

/usr/bin/ssh-copy-id: INFO: Source of key(s) to be installed: "/home/<your_user>/.ssh/id_rsa.pub" The authenticity of host '[<SENSOR_IP>]:64295 ([<SENSOR_IP>]:64295)' can't be stablished. ED25519 key fingerprint is SHA256:naIDxFiw/skPJadTcgmWZQtgt+CdfRbUCoZn5RmkOnQ. This key is not known by any other names. Are you sure you want to continue connecting (yes/no/[fingerprint])? yes /usr/bin/ssh-copy-id: INFO: attempting to log in with the new key(s), to filter out any that are already installed /usr/bin/ssh-copy-id: INFO: 1 key(s) remain to be installed -- if you are prompted now it is to install the new keys <your_user>@172.20.254.124's password: Number of key(s) added: 1 Now try logging into the machine, with: "ssh -p '64295' '<your_user>@<SENSOR_IP>'" and check to make sure that only the key(s) you wanted were added.

كما هو مقترح، اتبع التعليمات لاختبار الاتصال ssh -p '64295' '<your_user>@<SENSOR_IP>' .

بمجرد نشر المفتاح بنجاح، قم بتشغيل ./deploy.sh واتبع التعليمات.

حدد TPOT_HIVE_USER ENV على SENSOR في تكوين $HOME/tpotce/.env (وهي سلسلة مشفرة base64). الآن حدد نفس السلسلة في LS_WEB_USER ENV على HIVE في التكوين $HOME/tpotce/.env . قم بإزالة السلسلة وأعد تشغيل T-Pot.

الآن يمكنك حذف جهاز الاستشعار بأمان.

تم توفير T-Pot لجعله في متناول جميع المهتمين بمصائد الجذب. افتراضيًا، يتم إرسال البيانات الملتقطة إلى الواجهة الخلفية للمجتمع. تستخدم الواجهة الخلفية للمجتمع هذه البيانات لتغذية Sicherheitstacho. يمكنك إلغاء الاشتراك في الإرسال عن طريق إزالة # Ewsposter service من ~/tpotce/docker-compose.yml باتباع الخطوات التالية:

إيقاف خدمات T-Pot: systemctl stop tpot

افتح ~/tpotce/docker-compose.yml : micro ~/tpotce/docker-compose.yml

قم بإزالة الأسطر التالية، واحفظ واخرج من micro ( CTRL+Q ):

# Ewsposter service

ewsposter:

container_name: ewsposter

restart: always

depends_on:

tpotinit:

condition: service_healthy

networks:

- ewsposter_local

environment:

- EWS_HPFEEDS_ENABLE=false

- EWS_HPFEEDS_HOST=host

- EWS_HPFEEDS_PORT=port

- EWS_HPFEEDS_CHANNELS=channels

- EWS_HPFEEDS_IDENT=user

- EWS_HPFEEDS_SECRET=secret

- EWS_HPFEEDS_TLSCERT=false

- EWS_HPFEEDS_FORMAT=json

image: ${TPOT_REPO}/ewsposter:${TPOT_VERSION}

pull_policy: ${TPOT_PULL_POLICY}

volumes:

- ${TPOT_DATA_PATH}:/data

- ${TPOT_DATA_PATH}/ews/conf/ews.ip:/opt/ewsposter/ews.ip بدء تشغيل خدمات T-Pot: systemctl start tpot

يُنصح بعدم تعطيل إرسال البيانات لأن هذا هو الغرض الرئيسي من نهج المجتمع - كما تعلمون جميعًا أن المشاركة هي رعاية ؟

من خلال الاشتراك، من الممكن مشاركة بيانات T-Pot مع وسطاء HPFEEDS من جهات خارجية.

اتبع الإرشادات الواردة هنا لإيقاف خدمات T-Pot وفتح ~/tpotce/docker-compose.yml .

قم بالتمرير لأسفل إلى قسم ewsposter واضبط إعدادات HPFEEDS حسب احتياجاتك.

إذا كنت بحاجة إلى إضافة شهادة CA، فأضفها إلى ~/tpotce/data/ews/conf وقم بتعيين EWS_HPFEEDS_TLSCERT=/data/ews/conf/<your_ca.crt> .

بدء تشغيل خدمات T-Pot: systemctl start tpot .

يمكن الوصول عن بعد إلى مضيفك / T-Pot باستخدام SSH (على tcp/64295 ) وتأتي بعض الخدمات والأدوات مع T-Pot لتسهيل بعض مهام البحث الخاصة بك كثيرًا.

وفقًا لأنواع المستخدمين، يمكنك تسجيل الدخول عبر SSH للوصول إلى سطر الأوامر: ssh -l <OS_USERNAME> -p 64295 <your.ip> :

المستخدم: [ <OS_USERNAME> ]

تمرير: [كلمة المرور]

وفقًا لأنواع المستخدمين، يمكنك فتح صفحة T-Pot Landing Page من متصفحك عبر https://<your.ip>:64297 :

المستخدم: [ <WEB_USER> ]

تمرير: [كلمة المرور]

في صفحة T-Pot المقصودة، ما عليك سوى النقر على Kibana وسيتم إعادة توجيهك إلى Kibana. يمكنك الاختيار من بين مجموعة كبيرة ومتنوعة من لوحات المعلومات والمرئيات المصممة خصيصًا لمصائد الجذب المدعومة من T-Pot.

في الصفحة المقصودة لـ T-Pot، ما عليك سوى النقر على Attack Map وسيتم إعادة توجيهك إلى خريطة الهجوم. نظرًا لأن خريطة الهجوم تستخدم مقابس الويب، فقد تحتاج إلى إعادة إدخال بيانات اعتماد <WEB_USER> .

في صفحة T-Pot المقصودة، ما عليك سوى النقر على Cyberchef وسيتم إعادة توجيهك إلى Cyberchef.

في الصفحة المقصودة لـ T-Pot، ما عليك سوى النقر على Elasticvue وسيتم إعادة توجيهك إلى Elasticvue.

في الصفحة المقصودة لـ T-Pot، ما عليك سوى النقر على Spiderfoot وسيتم إعادة توجيهك إلى Spiderfoot.

يقدم T-Pot ملف تكوين يوفر متغيرات ليس فقط لخدمات الإرساء (أي مصائد مخترقي الشبكات والأدوات) ولكن أيضًا لبيئة إنشاء الإرساء. ملف التكوين مخفي في ~/tpoce/.env . يوجد أيضًا ملف مثال ( env.example ) الذي يحمل التكوين الافتراضي.

قبل البدء لأول مرة، قم بتشغيل ~/tpotce/genuser.sh أو قم بإعداد WEB_USER يدويًا كما هو موضح هنا.

ستجد في ~/tpotce/compose كل ما تحتاجه لضبط تثبيت T-Pot Standard / HIVE:

customizer.py mac_win.yml mini.yml mobile.yml raspberry_showcase.yml sensor.yml standard.yml tpot_services.yml

ملفات .yml هي ملفات إنشاء عامل إرساء، يمثل كل منها مجموعة مختلفة من مصائد الجذب والأدوات مع كون tpot_services.yml قالبًا لـ customizer.py لإنشاء ملف إنشاء عامل إرساء مخصص.

لتنشيط ملف الإنشاء، اتبع الخطوات التالية:

قم بإيقاف T-Pot باستخدام systemctl stop tpot .

انسخ ملف إنشاء عامل الإرساء cp ~/tpotce/compose/<dockercompose.yml> ~/tpotce/docker-compose.yml .

ابدأ T-Pot باستخدام systemctl start tpot .

لإنشاء ملف إنشاء عامل الإرساء المخصص:

انتقل إلى cd ~/tpotce/compose .

قم بتشغيل python3 customizer.py .

سيرشدك البرنامج النصي خلال عملية إنشاء docker-compose.yml الخاص بك. نظرًا لأن بعض مصائد الجذب والخدمات تشغل نفس المنافذ، فإنها ستتحقق من وجود أي تعارض في المنافذ وتخطر بشأن الخدمات المتعارضة. يمكنك بعد ذلك حلها يدويًا عن طريق ضبط docker-compose-custom.yml أو إعادة تشغيل البرنامج النصي.

قم بإيقاف T-Pot باستخدام systemctl stop tpot .

انسخ ملف إنشاء عامل الإرساء المخصص: cp docker-compose-custom.yml ~/tpotce و cd ~/tpotce .

تحقق مما إذا كان كل شيء يعمل عن طريق تشغيل docker-compose -f docker-compose-custom.yml up . في حالة وجود أخطاء، اتبع مواصفات Docker Compose للتخفيف من حدتها. على الأرجح أنه مجرد تعارض في المنفذ يمكنك ضبطه عن طريق تحرير ملف إنشاء عامل الإرساء.

إذا كان كل شيء يعمل بشكل جيد، فاضغط على CTRL-C لإيقاف الحاويات وتشغيل docker-compose -f docker-compose-custom.yml down -v .

استبدل ملف إنشاء عامل الإرساء بملف إنشاء عامل الإرساء الجديد والمختبر بنجاح mv ~/tpotce/docker-compose-custom.yml ~/tpotce/docker-compose.yml .

ابدأ T-Pot باستخدام systemctl start tpot .

تم تصميم T-Pot ليكون منخفض الصيانة. نظرًا لأنه يتم توفير كل شيء تقريبًا من خلال صور عامل الإرساء، فلا يوجد ما عليك فعله في الأساس سوى السماح بتشغيله. سنقوم بترقية صور عامل الإرساء بانتظام لتقليل مخاطر الاختراق؛ ومع ذلك يجب عليك قراءة هذا القسم عن كثب.

في حالة فشل التحديث، فإن فتح مشكلة أو مناقشة سيساعد على تحسين الأمور في المستقبل، ولكن الحل المعروض سيكون دائمًا إجراء تثبيت جديد لأننا ببساطة لا نستطيع تقديم أي دعم للبيانات المفقودة!

يعتمد أمان T-Pot على التحديثات المقدمة لصور توزيعة Linux المدعومة. تأكد من مراجعة وثائق نظام التشغيل والتأكد من تثبيت التحديثات بانتظام بواسطة نظام التشغيل. افتراضيًا ( ~/tpotce/.env ) TPOT_PULL_POLICY=always أن عامل الإرساء سيتحقق عند كل بداية T-Pot من صور عامل الإرساء الجديدة ويقوم بتنزيلها قبل إنشاء الحاويات.

يتم تقديم إصدارات T-Pot من خلال GitHub ويمكن سحبها باستخدام ~/tpotce/update.sh .

إذا قمت بإجراء أي تغييرات ذات صلة على ملفات تكوين T-Pot، فتأكد من إنشاء نسخة احتياطية أولاً!

قد يكون للتحديثات عواقب غير متوقعة. قم بإنشاء نسخة احتياطية من الجهاز أو الملفات الأكثر قيمة لعملك!

سوف يقوم البرنامج النصي للتحديث...

قم بالكتابة فوق التغييرات المحلية بلا رحمة لتكون متزامنة مع فرع T-Pot الرئيسي

إنشاء نسخة احتياطية كاملة من المجلد ~/tpotce

قم بتحديث جميع الملفات في ~/tpotce لتكون متزامنة مع فرع T-Pot الرئيسي

قم باستعادة ews.cfg المخصص من ~/tpotce/data/ews/conf وتكوين T-Pot ( ~/tpotce/.env ).

افتراضيًا، سيضيف T-Pot عملية إعادة تشغيل يومية بما في ذلك بعض عمليات التنظيف. يمكنك ضبط هذا الخط باستخدام sudo crontab -e

#Ansible: T-Pot Daily Reboot 42 2 * * * bash -c 'systemctl stop tpot.service && docker container prune -f; docker image prune -f; docker volume prune -f; /usr/sbin/shutdown -r +1 "T-Pot Daily Reboot"'

المشكلات التالية معروفة، ما عليك سوى اتباع الخطوات الموضحة لحلها.

منذ بعض الوقت، قدم Docker حدودًا لمعدل التنزيل. إذا كنت تقوم بتنزيل صور Docker بشكل متكرر عبر عنوان IP واحد أو مشترك، فقد يكون عنوان IP قد استنفد حد معدل تنزيل Docker. قم بتسجيل الدخول إلى حساب Docker الخاص بك لتمديد حد السعر.

sudo su - docker login

تم تصميم T-Pot ليعمل فقط على الأجهزة التي تحتوي على بطاقة واجهة شبكة (NIC) واحدة. سيحاول T-Pot الاستيلاء على الواجهة بالمسار الافتراضي، ولكن ليس من المضمون أن ينجح هذا دائمًا. في أفضل الأحوال، استخدم T-Pot على الأجهزة التي تحتوي على بطاقة NIC واحدة فقط.

تبدأ خدمة T-Pot وتتوقف تلقائيًا عند كل عملية إعادة تشغيل (والتي تحدث مرة واحدة يوميًا كإعداد في sudo crontab -l أثناء التثبيت).

إذا كنت تريد بدء تشغيل خدمة T-Pot يدويًا، فيمكنك القيام بذلك عبر systemctl start tpot ومراقبة بدء تشغيل الحاويات عبر dpsw .

تبدأ خدمة T-Pot وتتوقف تلقائيًا عند كل عملية إعادة تشغيل (والتي تحدث مرة واحدة يوميًا كإعداد في sudo crontab -l أثناء التثبيت).

إذا كنت تريد إيقاف خدمة T-Pot يدويًا، فيمكنك القيام بذلك عبر systemctl stop tpot ومراقبة إيقاف تشغيل الحاويات عبر dpsw .

يتم تخزين جميع ملفات السجل الدائمة من مصائد الجذب والأدوات والخدمات ذات الصلة بـ T-Pot في ~/tpotce/data . يتضمن ذلك القطع الأثرية التي تم جمعها والتي لا يتم نقلها إلى Elastic Stack.

سيتم الاحتفاظ بجميع بيانات السجل المخزنة في مجلد بيانات T-Pot لمدة 30 يومًا بشكل افتراضي.

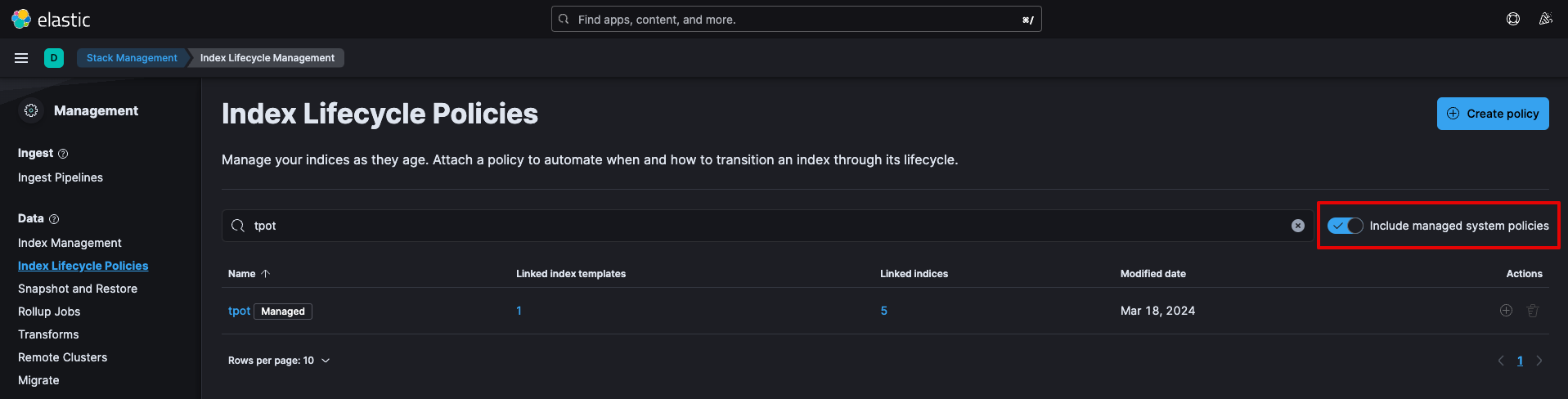

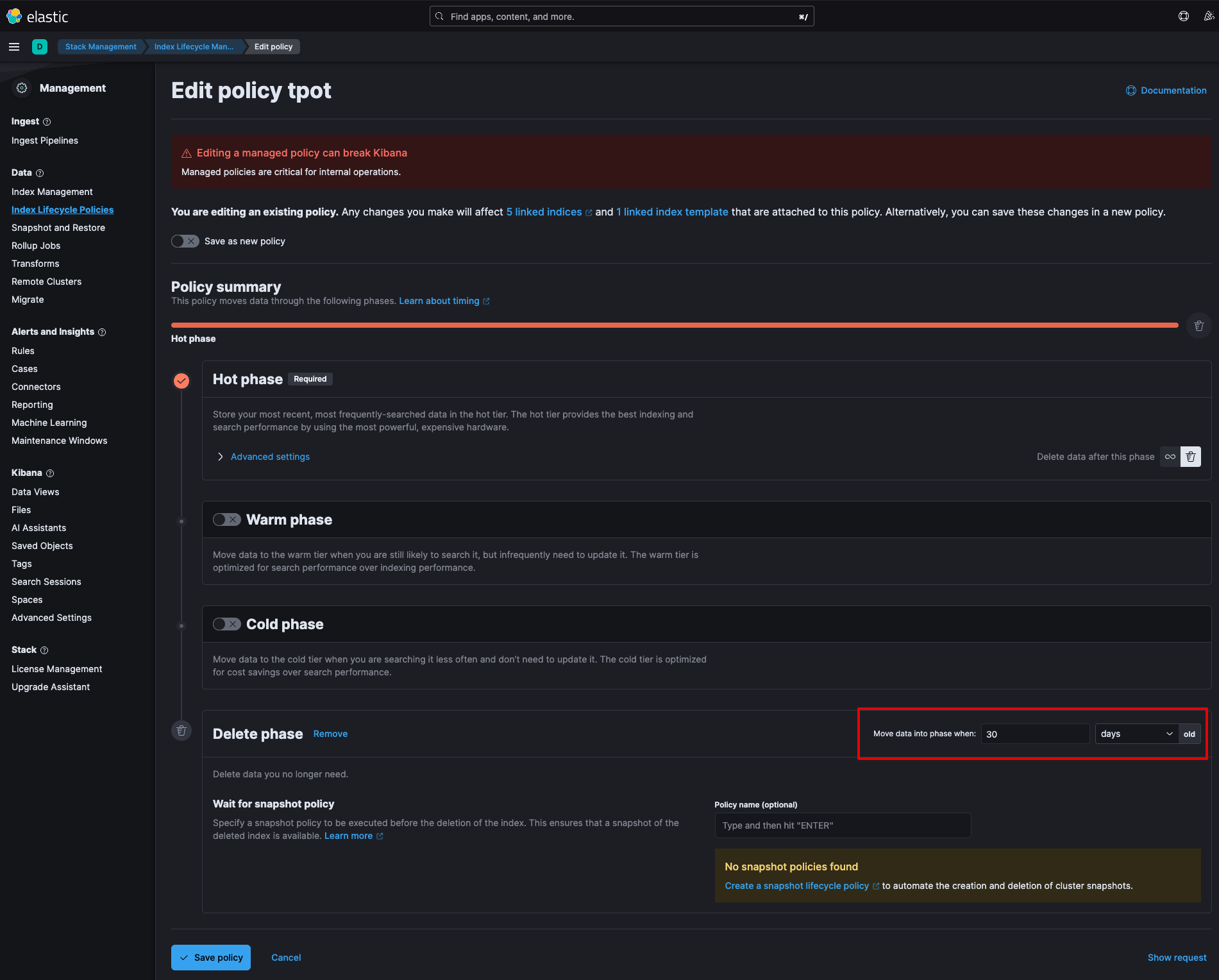

تتم معالجة مؤشرات Elasticsearch من خلال سياسة دورة حياة فهرس tpot والتي يمكن تعديلها مباشرةً في Kibana (تأكد من "تضمين سياسات النظام المُدارة").

بشكل افتراضي، تحتفظ سياسة دورة حياة فهرس tpot بالمؤشرات لمدة 30 يومًا. وهذا يوفر توازنًا جيدًا بين التخزين والسرعة. ومع ذلك، يمكنك تعديل السياسة وفقًا لاحتياجاتك.

يمكن مسح جميع بيانات السجل المخزنة في مجلد بيانات T-Pot (باستثناء مؤشرات Elasticsearch بالطبع) عن طريق تشغيل clean.sh . في بعض الأحيان قد تتعطل الأمور بشكل لا يمكن إصلاحه ولم يكن من السهل أبدًا إعادة ضبط T-Pot على إعدادات المصنع الافتراضية (تأكد من إدخال cd ~/tpotce ).

قم بإيقاف T-Pot باستخدام systemctl stop tpot .

انقل / قم بعمل نسخة احتياطية للمجلد ~/tpotce/data إلى مكان آمن (هذا أمر اختياري، فقط في حالة).

احذف المجلد ~/tpotce/data باستخدام sudo rm -rf ~/tpotce/data .

إعادة تعيين T-Pot إلى آخر التزام تم جلبه:

cd ~/tpotce/ git reset --hard

يمكنك الآن تشغيل ~/tpotce/install.sh .

يمكنك إظهار جميع حاويات T-Pot ذات الصلة عن طريق تشغيل dps أو dpsw [interval] . سيتم إعادة تشغيل interval (s) dps.sh بشكل دوري.

سيقوم Blackhole بتشغيل T-Pot بطريقة وضع التخفي دون زيارات دائمة للماسحات الضوئية المعروفة علنًا وبالتالي تقليل احتمالية التعرض لها. في حين أن هذه بالطبع هي دائمًا لعبة القط والفأر، إلا أن ميزة الثقب الأسود لاغية في توجيه جميع الطلبات من الماسحات الضوئية الجماعية المعروفة بينما لا تزال تلتقط الأحداث من خلال Suricata.

يتم تنشيط الميزة عن طريق تعيين TPOT_BLACKHOLE=DISABLED في ~/tpotce/.env ، ثم تشغيل systemctl stop tpot و systemctl start tpot أو sudo reboot .

سيؤدي تمكين هذه الميزة إلى تقليل رؤية المهاجمين بشكل كبير وبالتالي يؤدي إلى نشاط أقل. ولكن كما ذكرنا سابقًا، لا يعد هذا ضمانًا لكونه متخفيًا تمامًا ولن يمنع أخذ بصمات بعض خدمات مصيدة الجذب.

يسمح لك Nginx (T-Pot WebUI) بإضافة أي عدد تريده من حسابات <WEB_USER> (وفقًا لأنواع المستخدمين).

لإضافة مستخدم جديد قم بتشغيل ~/tpotce/genuser.sh .

لإزالة مستخدمين، افتح ~/tpotce/.env ، وحدد WEB_USER وأزل سلسلة base64 المقابلة (لفك التشفير: echo <base64_string> | base64 -d ، أو افتح CyberChef وقم بتحميل وصفة "From Base64").

لكي تدخل التغييرات حيز التنفيذ، يجب عليك إعادة تشغيل T-Pot باستخدام systemctl stop tpot و systemctl start tpot أو sudo reboot .

ستتطلب منك بعض تحديثات T-Pot تحديث كائنات Kibana. إما لدعم مصائد الجذب الجديدة أو لتحسين لوحات المعلومات أو المرئيات الموجودة. تأكد من التصدير أولاً حتى لا تفقد أيًا من تعديلاتك.

اذهب إلى كيبانا

انقر فوق "إدارة المكدس"

انقر على "الكائنات المحفوظة"

انقر فوق "تصدير كائنات <no.>"

انقر فوق "تصدير الكل" سيؤدي هذا إلى تصدير ملف NDJSON بكل كائناتك. قم دائمًا بإجراء عملية تصدير كاملة للتأكد من تضمين كافة المراجع.

قم بتنزيل ملف NDJSON وقم بفك ضغطه.

اذهب إلى كيبانا

انقر فوق "إدارة المكدس"

انقر على "الكائنات المحفوظة"

انقر فوق "استيراد" واترك الإعدادات الافتراضية (التحقق من الكائنات الموجودة والكتابة فوق التعارضات تلقائيًا) إذا لم تقم بإجراء تغييرات شخصية على كائنات Kibana.

استعرض بحثًا عن ملف NDJSON عند سؤالك: "إذا كان أي من الكائنات موجودًا بالفعل، فهل تريد الكتابة فوقها تلقائيًا؟" أجبت بـ "نعم، الكتابة فوق الكل".

بشكل عام، يتم تقديم T-Pot كما هو دون أي التزام فيما يتعلق بالدعم. يمكن فتح المشكلات والمناقشات، ولكن كن مستعدًا لتضمين المعلومات الأساسية الضرورية، حتى يتمكن المجتمع من المساعدة.

تحقق مما إذا كانت حاوياتك تعمل بشكل صحيح: dps

تحقق مما إذا كانت موارد النظام لديك لم يتم استنفادها: htop , docker stats

تحقق مما إذا كان هناك صراع في الميناء:

systemctl stop tpot grc netstat -tulpen mi ~/tpotce/docker-compose.yml docker-compose -f ~/tpotce/docker-compose.yml up CTRL+C docker-compose -f ~/tpotce/docker-compose.yml down -v

تحقق من سجلات الحاويات الفردية: docker logs -f <container_name>

تحقق من سجل tpotinit : cat ~/tpotce/data/tpotinit.log

المكدس المرن جائع للذاكرة ، وخاصة logstash و elasticsearch . إذا كانت المكدس المرن غير متوفر ، فلا تتلقى أي سجلات أو ببساطة يستمر في الانهيار ، فمن المحتمل أن يكون هناك مشكلة في ذاكرة الوصول العشوائي أو التخزين.

بينما تستمر T -Pot في محاولة إعادة تشغيل خدمات docker logs -f <container_name> (إما logstash أو elasticsearch ) وتحقق مما إذا كانت هناك أي تحذيرات أو إخفاقات تتضمن ذاكرة الوصول العشوائي.

يمكن تحديد فشل التخزين أسهل عبر htop .

يتم توفير T-pot كما هو مفتوح المصدر دون أي التزام بخصوص الدعم (انظر إخلاء المسؤولية).

إذا كنت باحثًا أمنيًا وترغب في الإبلاغ عن مشكلة بمسؤولية ، فيرجى التواصل مع شهادةنا.

يرجى الإبلاغ عن المشكلات (الأخطاء) حول مشكلات github الخاصة بنا ، ولكن استكشاف الأخطاء وإصلاحها أولاً. سيتم إغلاق المشكلات التي لا توفر المعلومات لمعالجة الخطأ أو تحويلها إلى مناقشات.

استخدم وظيفة البحث أولاً ، فمن الممكن معالجة مشكلة مماثلة أو مناقشتها بالفعل ، مع الحل مجرد بحث بعيد.

يمكن معالجة الأسئلة العامة والأفكار والعروض والخبر ، وما إلى ذلك.

استخدم وظيفة البحث ، فمن الممكن فتح مناقشة مماثلة بالفعل ، مع إجابة مجرد بحث بعيد.

يستخدم البرنامج الذي تم بناؤه T-Pot على التراخيص التالية.

GPLV2: Conpot ، Dionaea ، Honeytrap ، Suricata

GPLV3: Adbhoney ، Alctingpot ، EWSposter ، Log4pot ، Fatt ، Heralding ، Ipphoney ، Redishoneypot ، Sentrypeer ، Snare ، Tanner

ترخيص Apache 2: CyberChef ، Dicompot ، Elasticsearch ، Logstash ، Kibana ، Docker

رخصة معهد ماساتشوستس للتكنولوجيا: AutoHeal ، Ciscoasa ، Ddospot ، ToxiveVue ، Shutton ، Hellpot ، Maltrail

unisense: لاهمة

أخرى: Citrixhoneypot ، Cowrie ، Mailoney ، ترخيص مرن ، ووردبوت

Agpl-3.0: Honeypots

المجال العام (CC): Harvard Dateverse

بدون المصدر المفتوح ومجتمع التطوير ، نحن فخورون بأن نكون جزءًا منه ، لم يكن T-pot ممكنًا! تم تمديد شكرنا على سبيل المثال لا الحصر للأشخاص والمنظمات التالية:

adbhoney

Ciscoasa

Citrixhoneypot

Conpot

كوري

ddospot

dicompot

ديونا

عامل ميناء

مرنة

Elasticsearch

مرنة

لاهمة

EWSPERS

فات

الشره

Hellpot

هروب

هونيفوت

Honeytrap

ipphoney

كيبانا

logstash

log4pot

Mailoney

سرير

medpot

P0F

redishoneypot

Sentrypeer

Spiderfoot

كمين

تانر

suricata

وورد

الشركات والمنظمات التالية

عامل ميناء

مرن

مشروع Honeynet

... وبالطبع أنت للانضمام إلى المجتمع!

شكرا لك على اللعب؟

واحدة من أعظم ردود الفعل التي حصلنا عليها حتى الآن هي من قبل أحد مطوري Conpot:

"] ...] "

ومن RobCowart (منشئ Elastiflow):

"#TPOT هي واحدة من أكثر حلول Honeypot التي تم وضعها بشكل جيد. إنه أمر لا بد منه لأي شخص يرغب في تحليل وفهم سلوك الجهات الفاعلة الضارة والتهديد الذي يشكلونه لمؤسستك."