التمهيدي

يحل هذا التطبيق مشكلة هجمات LAN واستنشاق البيانات. يمكنه تنفيذ هجمات من نقطة إلى نقطة على أي محطة مستهدفة في الشبكة المحلية (LAN) للتعرف على بيانات الإنترنت الأولية والنهائية للمحطة المستهدفة. بهدف تحقيق التجانس متعدد المصادر وطبيعة بيانات الشبكة في الوقت الفعلي، تم تصميم محرك الكشف والمراقبة المستهدف بالاشتراك مع خصائص NoSQL الطبيعية الخاصة بـ MongoDB.

1. Server: The core technology used in the backend is SpringBoot. The core technologies used for network attacks include winpcap, jpcap, ARP Spoofing (ARP deception), MITM (Man-in-the-Middle Attack), and network packet grouping/degrouping, decompression, and restoration.

2. Client: The core technologies used in the frontend include Angular6, ECharts, etc.

3. Packaging and Deployment: The front-end and back-end are packaged into the same jar file using Maven.

1. تكوين البيئة

1) ماك

التنزيلات والتثبيتات المطلوبة للبرامج

- Java (لا تحدد 64 بت): تنزيل Java

- MongoDB (يجب اختيار 3.4.24): تنزيل MongoDB

- أحدث إصدار من WinPcap: تنزيل WinPcap

- برنامج Wireshark: تحميل برنامج Wireshark

- مافن، نود جي إس

التكوينات المطلوبة

- تمكين إعادة توجيه IP:

sudo sysctl -w net.inet.ip.forwarding=1 . تحقق من تمكين إعادة توجيه IP (يجب أن يكون 1): sudo sysctl -a | grep net.inet.ip.forwarding . بعد إعادة تشغيل النظام، ستعود إعادة توجيه IP إلى حالة الإيقاف الافتراضية، لذا يجب إعادة تمكينها؛ وإلا فإن الهدف الذي يتعرض للهجوم لن يتمكن من الوصول إلى الإنترنت بشكل طبيعي. - أضف المسار المطلق لدليل bin في دليل تثبيت MongoDB إلى مسار متغير البيئة لبدء خدمة MongoDB من سطر الأوامر.

- انسخ

libjpcap.jnilib إلى /Library/Java/Extensions/ . - تأكد من أن الخادم الذي يقوم بتشغيل هذا البرنامج والهاتف المحمول المستهدف متصلان بنفس جهاز التوجيه عبر شبكة Wi-Fi.

- انتقل إلى الدليل الجذر للكود في سطر الأوامر، وقم بالتجميع والحزم باستخدام Maven:

mvn package -Dmaven.test.skip=true ، وانسخ jpcap-mitm.jar إلى أي دليل كدليل عمل، وقم بإنشاء data/db المجلد في دليل العمل هذا كمجلد بيانات MongoDB. - افتح حزمة Wireshark dmg التي تم تنزيلها، وسترى حزمة

Install ChmodBPF.pkg ، انقر نقرًا مزدوجًا لتثبيت حزمة البرامج هذه.

خطوات بدء التشغيل

- افتح Terminal، وانتقل إلى دليل العمل المحدد، وقم بتشغيل

mongod --dbpath=data/db . بعد بضع ثوانٍ، انتظر حتى يتم تشغيل خدمة MongoDB بنجاح وطباعة سجل مشابه لـ: *** انتظار الاتصالات على المنفذ 27017. - انقر فوق زر بدء Windows في أسفل اليسار، واكتب

cmd ، ثم انقر بزر الماوس الأيمن لتشغيل سطر الأوامر كمسؤول. انتقل إلى D:mitm في سطر الأوامر، ثم قم بتشغيل java -jar jpcap-mitm.jar . انتظر حتى يتم تشغيل الخدمة بنجاح، ثم قم بطباعة سجل مشابه لما يلي: *** بدء التطبيق خلال ** ثانية. - افتح متصفح Chrome وانتقل إلى

http://localhost:8888 ، أو قم بالوصول إلى البرنامج عن بعد من جهاز آخر عبر http://<local IP>:8888 . - بعد فتح موقع إدارة هذا البرنامج بنجاح، حدد بطاقة الشبكة الصحيحة في

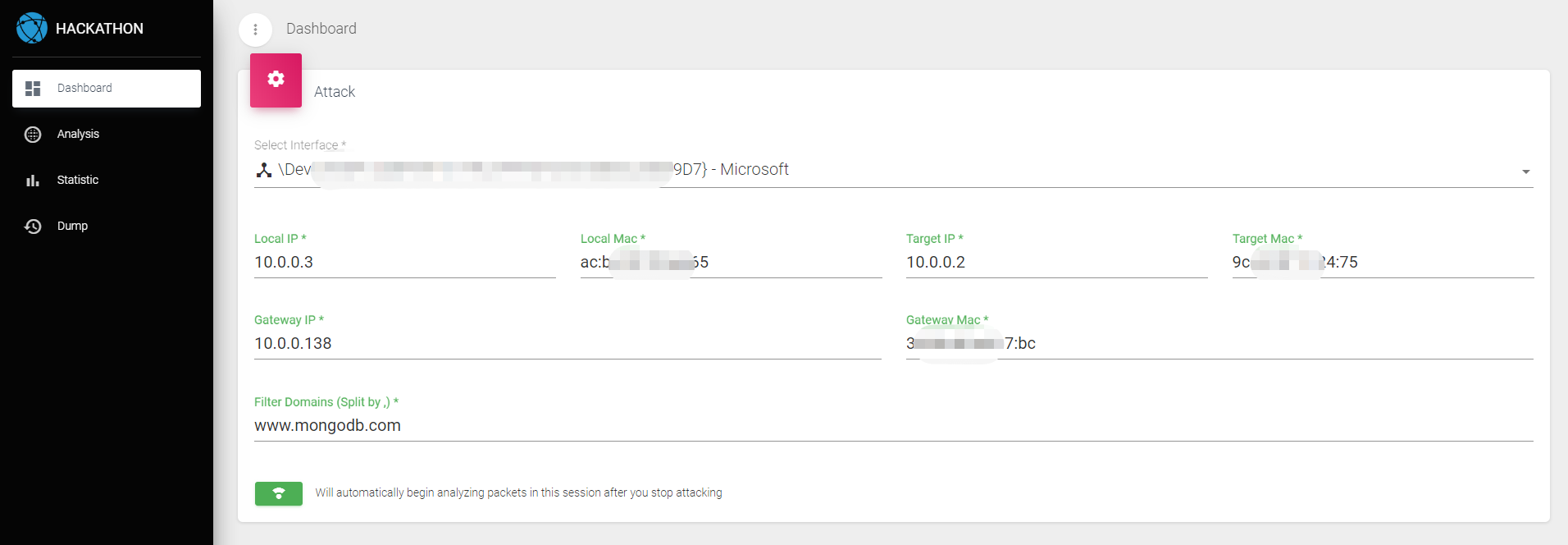

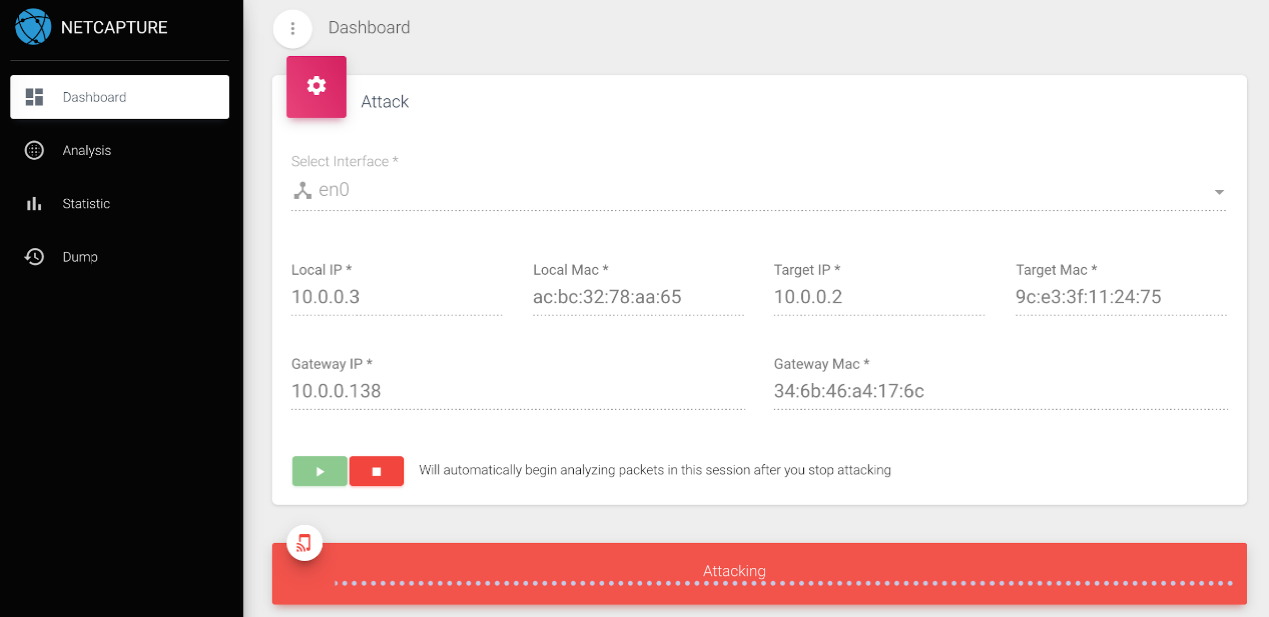

Select interface ، وقم بتعيين IP وMAC المحلي، وIP المحمول وMAC المستهدف، وبوابة (جهاز التوجيه) IP وMAC. لاحظ أن هذه كلها عناوين IP للشبكة الداخلية ويجب أن تكون على نفس الشبكة الفرعية. - يمكن عرض عنوان IP وMAC الخاص بالهاتف المحمول المستهدف في معلومات اتصال Wi-Fi الموجودة على الهاتف. إذا كنت لا تعرف عنوان IP وMAC المحلي أو عنوان IP وMAC الخاصين بالموجه، فأدخل

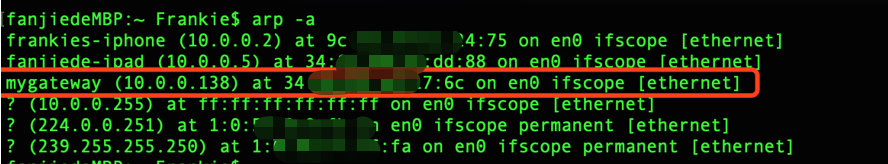

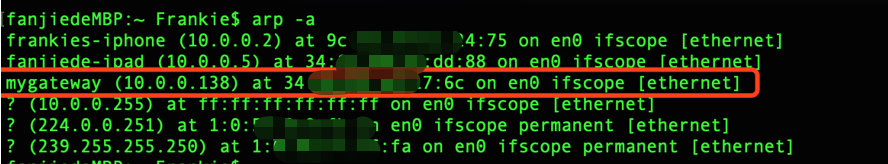

ifconfig في الوحدة الطرفية للعثور على عنوان IPv4 والعنوان الفعلي والبوابة الافتراضية. قم بتشغيل arp -a للعثور على MAC الخاص بالبوابة. - بعد تعيين المعلومات المذكورة أعلاه، انقر فوق زر الإعداد، ثم سيقوم التطبيق بإنشاء الاتصال المقابل. في كل مرة يبدأ فيها البرنامج، يمكنك إعادة تعيين الاتصال، ولكن بمجرد تعيينه، لا يمكن تعديله. لإعادة التعيين، أغلق عملية

jpcap-mitm.jar في نافذة سطر الأوامر بالضغط على control+c ، ثم أعد تشغيل البرنامج. - قبل بدء الهجوم، حاول استخدام الهاتف المحمول المستهدف للوصول إلى مواقع الويب أو التطبيقات. تأكد من أن الهاتف يمكنه الوصول إلى الإنترنت بشكل طبيعي دون بدء الهجوم.

- بعد النقر فوق بدء الهجوم، انتظر بضع ثوانٍ حتى يصبح الهجوم ساري المفعول ويعرض الشريط الديناميكي. تحقق من البيانات الموجودة على لوحة الإحصائيات في الوقت الفعلي أدناه واستخدم الهاتف المحمول المستهدف للوصول إلى مواقع الويب أو التطبيقات لرؤية تحديثات لوحة البيانات.

- بعد الانتهاء من وظائف الموقع أو التطبيق، انقر فوق إيقاف الهجوم. سيتوقف الهجوم على الفور، لكن الخادم استولى على عدد كبير من الحزم التي يجب تخزينها بشكل تسلسلي، لذلك قد تستمر بيانات لوحة الإحصائيات في الوقت الفعلي في الزيادة ببطء لبضع دقائق قبل التوقف.

- بعد إيقاف الهجوم، انتظر بضع ثوانٍ حتى تظهر الرسالة التي تفيد باكتمال تحليل الحزمة. يمكنك بعد ذلك تحديد معرف الدفعة (أحدث معرف) لهذا الهجوم على صفحات التحليل والإحصائيات والتفريغ لعرض المحتوى التفصيلي والرسوم البيانية.

ملحوظات

- إذا ظهرت رسالة خطأ على الويب، فتحقق مما إذا كانت حزمة jar الخاصة بسطر الأوامر قد خرجت بشكل غير طبيعي. ربما تعطل البرنامج. حاول إعادة تشغيل الجرة. انتبه إلى سجل سطر الأوامر الخاص بالبرنامج. إذا تم طرح الأخطاء بشكل مستمر، فقد لا يتمكن البرنامج من التعرف على الحزم بشكل طبيعي. حاول إعادة تشغيل الجرة.

- إذا كان جهاز التوجيه مزودًا بربط IP/MAC ثابت، أو تم تعطيل DHCP، أو وحدات دفاع هجوم ARP، فقد يتسبب ذلك في قيام البرنامج باعتراض الحزم المنبع فقط وليس الحزم المتلقية للمعلومات. إذا تعذر تكوين إعدادات جهاز التوجيه، فانتقل إلى معدات مختلفة وقم بالهجوم مرة أخرى. إذا كان جهاز البوابة قويًا جدًا، فقد لا يكون الهجوم ناجحًا تمامًا.

- بعد بدء الهجوم، إذا كان الهدف يمكنه الوصول إلى الإنترنت بشكل طبيعي ولكن لم يتم اكتشاف أي حزم في صفحة إدارة البرنامج، أو إذا كان الهدف لا يمكنه الوصول إلى الإنترنت، فتحقق من تمكين إعادة توجيه IP على النظام، وتحقق بعناية من عنوان IP وMAC للجميع الأجهزة التي تم تكوينها على الويب، تحقق مما إذا كانت واجهة بطاقة الشبكة المحددة صحيحة، وتحقق مما إذا كان الخادم والهاتف المحمول المستهدف متصلين بنفس جهاز التوجيه، وتحقق مما إذا كان عنوان IP للهاتف المحمول المستهدف قد تغير (يمكن إصلاح IP)، وتحقق مما إذا كان يتم تشغيل نافذة سطر الأوامر التي تقوم بتشغيل الجرة كمسؤول، حاول إعادة تشغيل الكمبيوتر والانتظار لعدة دقائق قبل إعادة المحاولة.

- لا ينبغي أن يستمر الهجوم لفترة طويلة، بضع عشرات من الثواني هو الأمثل. بعد الاختبار، قم بإيقاف الهجوم لمنع الهجمات المستمرة على الهدف والبوابة مما يتسبب في عاصفة بيانات في الشبكة المحلية، مما قد يؤدي إلى زيادة التحميل على البوابة ويتسبب في تعطل الشبكة المحلية بأكملها.

2) ويندوز

التنزيلات والتثبيتات المطلوبة للبرامج

- Java (لا تحدد 64 بت): تنزيل Java

- MongoDB (يجب اختيار 3.4.24): تنزيل MongoDB

- أحدث إصدار من WinPcap: تنزيل WinPcap

- مافن، نود جي إس

التكوينات المطلوبة

- تمكين إعادة توجيه IP: انقر فوق زر بدء Windows في أسفل اليسار، واكتب

regedit ، ثم حدد محرر التسجيل. انقر بزر الماوس الأيمن لتشغيل محرر التسجيل كمسؤول. انتقل إلى مفتاح التسجيل HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/Tcpip/Parameters ، وحدد العنصر IPEnableRouter وقم بتغيير القيمة إلى 1. - أضف المسار المطلق لدليل bin في دليل تثبيت MongoDB إلى مسار متغير البيئة لبدء خدمة MongoDB من سطر الأوامر.

- قم بإنشاء دليل عمل لهذا البرنامج. على سبيل المثال، قم بإنشاء المجلد

D:mitm كدليل العمل. في نفس الدليل الجذر كدليل العمل، قم بإنشاء مجلد بيانات MongoDB data/db . على سبيل المثال، إذا كان الدليل الجذر هو D ، فقم بإنشاء المجلد D:datadb . - تأكد من أن الخادم الذي يقوم بتشغيل هذا البرنامج والهاتف المحمول المستهدف متصلان بنفس جهاز التوجيه عبر شبكة Wi-Fi.

- انتقل إلى الدليل الجذر للكود في سطر الأوامر، وقم بالتجميع والحزم باستخدام Maven:

mvn package -Dmaven.test.skip=true ، وانسخ jpcap-mitm.jar و Jpcap.dll إلى دليل العمل، وقم بإنشاء data/db في دليل العمل هذا كمجلد بيانات MongoDB.

خطوات بدء التشغيل

- انقر فوق زر بدء Windows في أسفل اليسار، واكتب

cmd ، ثم انقر بزر الماوس الأيمن لتشغيل سطر الأوامر كمسؤول. انتقل إلى D: ، ثم قم بتشغيل mongod . بعد بضع ثوانٍ، انتظر حتى يتم تشغيل خدمة MongoDB بنجاح وطباعة سجل مشابه لـ: *** انتظار الاتصالات على المنفذ 27017. لا تستخدم زر الماوس الأيسر لتحديد أي محتوى في نافذة سطر الأوامر. ستؤدي الحالة المحددة إلى تعليق الخدمة. - انقر فوق زر بدء Windows في أسفل اليسار، واكتب

cmd ، ثم انقر بزر الماوس الأيمن لتشغيل سطر الأوامر كمسؤول. انتقل إلى D:mitm في سطر الأوامر، ثم قم بتشغيل java -jar jpcap-mitm.jar . انتظر حتى يتم تشغيل الخدمة بنجاح، ثم قم بطباعة سجل مشابه لما يلي: *** بدء التطبيق خلال ** ثانية. - افتح متصفح Chrome وانتقل إلى

http://localhost:8888 ، أو قم بالوصول إلى البرنامج عن بعد من جهاز آخر عبر http://<local IP>:8888 . - بعد فتح موقع إدارة هذا البرنامج بنجاح، حدد بطاقة الشبكة الصحيحة في

Select interface ، وقم بتعيين IP وMAC المحلي، وIP المحمول وMAC المستهدف، وبوابة (جهاز التوجيه) IP وMAC. لاحظ أن هذه كلها عناوين IP للشبكة الداخلية ويجب أن تكون على نفس الشبكة الفرعية. - يمكن عرض عنوان IP وMAC الخاص بالهاتف المحمول المستهدف في معلومات اتصال Wi-Fi الموجودة على الهاتف. إذا كنت لا تعرف عنوان IP وMAC المحلي أو عنوان IP وMAC الخاص بجهاز التوجيه، فانقر فوق زر بدء Windows في الجزء السفلي الأيسر، واكتب

cmd ، ثم انقر بزر الماوس الأيمن لتشغيل سطر الأوامر كمسؤول. أدخل ipconfig /all في سطر الأوامر للعثور على قسم Wi-Fi لمحول الشبكة المحلية اللاسلكية، وابحث عن عنوان IPv4 والعنوان الفعلي والبوابة الافتراضية. قم بتشغيل arp -a للعثور على MAC الخاص بالبوابة. - بعد تعيين المعلومات المذكورة أعلاه، انقر فوق زر الإعداد، ثم سيقوم التطبيق بإنشاء الاتصال المقابل. في كل مرة يبدأ فيها البرنامج، يمكنك إعادة تعيين الاتصال، ولكن بمجرد تعيينه، لا يمكن تعديله. لإعادة التعيين، أغلق عملية

jpcap-mitm.jar في نافذة سطر الأوامر بالضغط على control+c ، ثم أعد تشغيل البرنامج. - قبل بدء الهجوم، حاول استخدام الهاتف المحمول المستهدف للوصول إلى مواقع الويب أو التطبيقات. تأكد من أن الهاتف يمكنه الوصول إلى الإنترنت بشكل طبيعي دون بدء الهجوم.

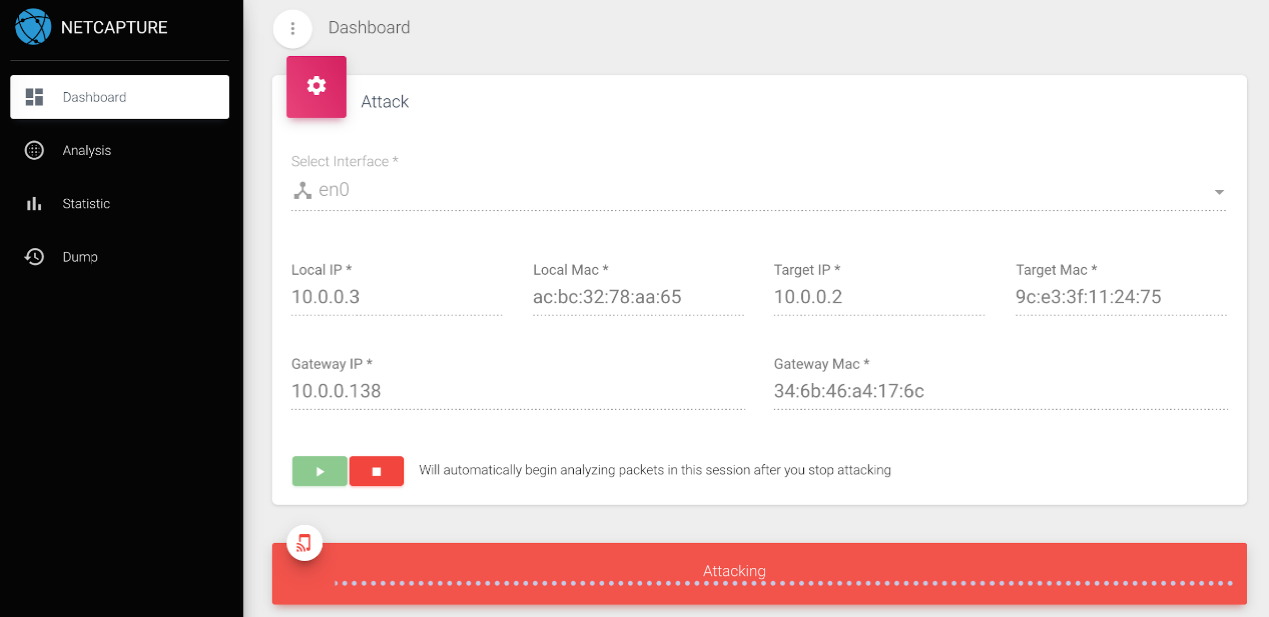

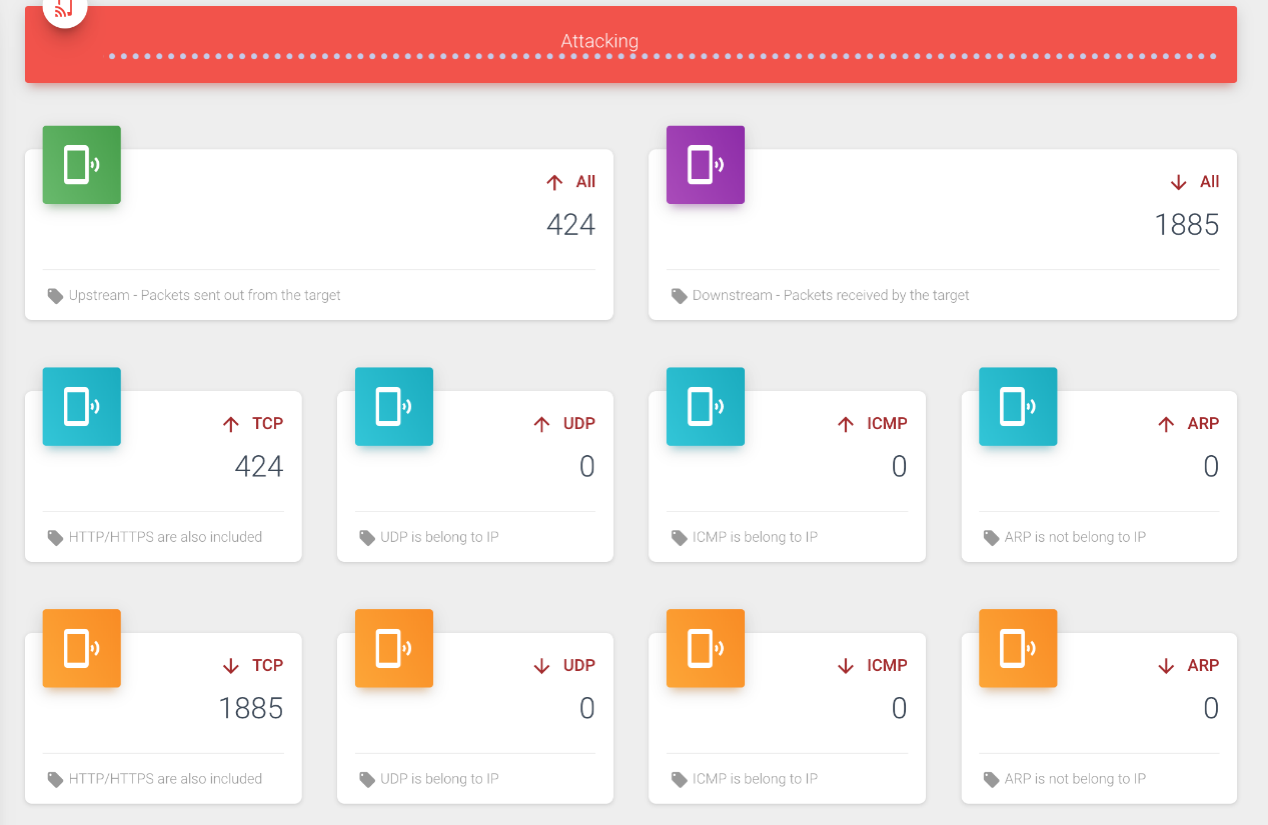

- بعد النقر فوق بدء الهجوم، انتظر بضع ثوانٍ حتى يصبح الهجوم ساري المفعول ويعرض الشريط الديناميكي. تحقق من البيانات الموجودة على لوحة الإحصائيات في الوقت الفعلي أدناه واستخدم الهاتف المحمول المستهدف للوصول إلى مواقع الويب أو التطبيقات لرؤية تحديثات لوحة البيانات.

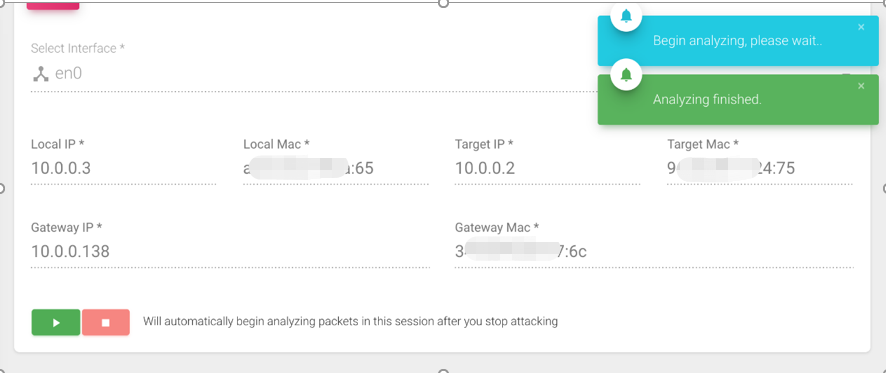

- بعد الانتهاء من وظائف الموقع أو التطبيق، انقر فوق إيقاف الهجوم. سيتوقف الهجوم على الفور، لكن الخادم استولى على عدد كبير من الحزم التي يجب تخزينها بشكل تسلسلي، لذلك قد تستمر بيانات لوحة الإحصائيات في الوقت الفعلي في الزيادة ببطء لبضع دقائق قبل التوقف.

- بعد إيقاف الهجوم، انتظر بضع ثوانٍ حتى تظهر الرسالة التي تفيد باكتمال تحليل الحزمة. يمكنك بعد ذلك تحديد معرف الدفعة (أحدث معرف) لهذا الهجوم على صفحات التحليل والإحصائيات والتفريغ لعرض المحتوى التفصيلي والرسوم البيانية.

ملحوظات

- إذا ظهرت رسالة خطأ على الويب، فتحقق مما إذا كانت حزمة jar الخاصة بسطر الأوامر قد خرجت بشكل غير طبيعي. ربما تعطل البرنامج. حاول إعادة تشغيل الجرة. انتبه إلى سجل سطر الأوامر الخاص بالبرنامج. إذا تم طرح الأخطاء بشكل مستمر، فقد لا يتمكن البرنامج من التعرف على الحزم بشكل طبيعي. حاول إعادة تشغيل الجرة.

- إذا كان جهاز التوجيه مزودًا بربط IP/MAC ثابت، أو تم تعطيل DHCP، أو وحدات دفاع هجوم ARP، فقد يتسبب ذلك في قيام البرنامج باعتراض الحزم المنبع فقط وليس الحزم المتلقية للمعلومات. إذا تعذر تكوين إعدادات جهاز التوجيه، فانتقل إلى معدات مختلفة وقم بالهجوم مرة أخرى. إذا كان جهاز البوابة قويًا جدًا، فقد لا يكون الهجوم ناجحًا تمامًا.

- بعد بدء الهجوم، إذا كان الهدف يمكنه الوصول إلى الإنترنت بشكل طبيعي ولكن لم يتم اكتشاف أي حزم في صفحة إدارة البرنامج، أو إذا كان الهدف لا يمكنه الوصول إلى الإنترنت، فتحقق من تمكين إعادة توجيه IP على النظام، وتحقق بعناية من عنوان IP وMAC للجميع الأجهزة التي تم تكوينها على الويب، تحقق مما إذا كانت واجهة بطاقة الشبكة المحددة صحيحة، وتحقق مما إذا كان الخادم والهاتف المحمول المستهدف متصلين بنفس جهاز التوجيه، وتحقق مما إذا كان عنوان IP للهاتف المحمول المستهدف قد تغير (يمكن إصلاح IP)، وتحقق مما إذا كان يتم تشغيل نافذة سطر الأوامر التي تقوم بتشغيل الجرة كمسؤول، حاول إعادة تشغيل الكمبيوتر والانتظار لعدة دقائق قبل إعادة المحاولة.

- إذا لم تتمكن التسمية الموجودة في قائمة واجهة بطاقة الشبكة من تحديد أي منها سيتم تحديده، فافتح محرر التسجيل وتحقق من مفتاح التسجيل

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersInterfaces{*} . هذه القائمة تتوافق مع قائمة الواجهة. تحقق من كل عنصر واجهة على حدة وتعرف على التكوين الذي يطابق عنوان IP الحالي للخادم، مما يشير إلى الواجهة التي نحتاج إلى تحديدها. - لا ينبغي أن يستمر الهجوم لفترة طويلة، بضع عشرات من الثواني هو الأمثل. بعد الاختبار، قم بإيقاف الهجوم لمنع الهجمات المستمرة على الهدف والبوابة مما يتسبب في عاصفة بيانات في الشبكة المحلية، مما قد يؤدي إلى زيادة التحميل على البوابة ويتسبب في تعطل الشبكة المحلية بأكملها.

2. وصف البرنامج

الواجهة الأمامية لهذا المشروع هي كما يلي

صفحة هجوم LAN

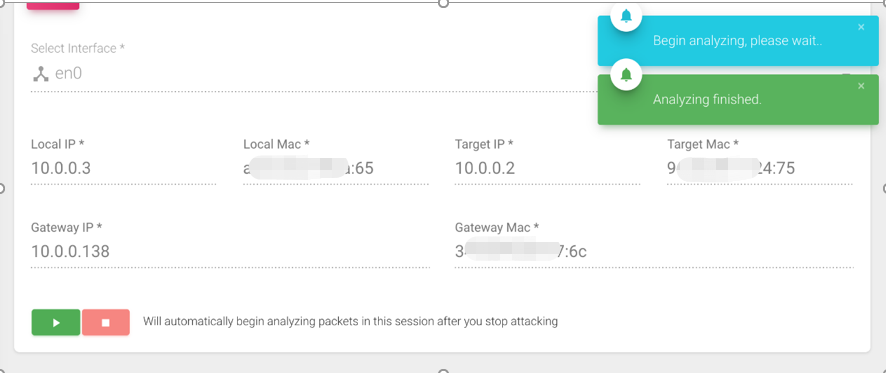

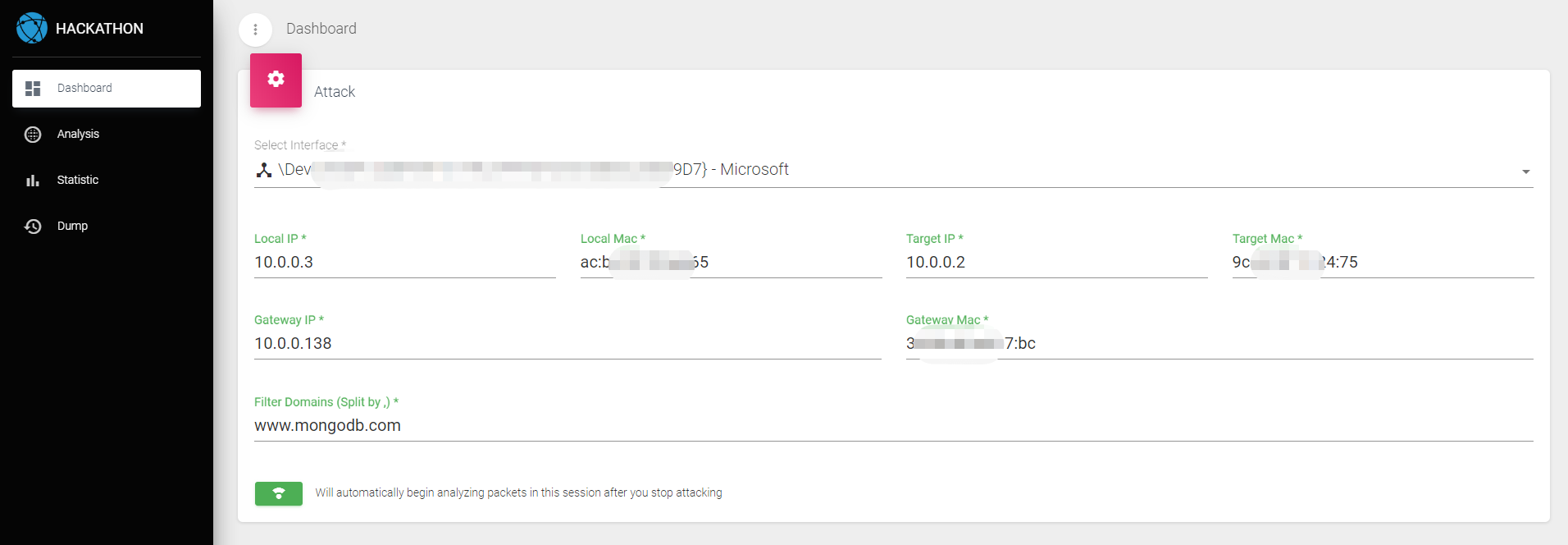

- في هذه الواجهة، قم بتعيين بطاقة الشبكة وIP وMAC للجهاز/الهدف/البوابة المحلية، وقم بتعيين قائمة المجالات المراقبة (مجال واحد أو مجالات متعددة مفصولة بفواصل)، ثم التحكم في بدء الهجوم أو إيقافه.

- الخطوة الأولى هي إجراء الإعدادات اللازمة. لا يمكن إجراء هذه الإعدادات إلا بعد بدء تشغيل البرنامج حديثًا في كل مرة. سيتم حفظ المعلومات في قاعدة البيانات، وسيقوم البرنامج تلقائيًا بقراءة هذه المعلومات عند بدء تشغيله في المرة القادمة. عند بدء تشغيل البرنامج لأول مرة، سيقوم تلقائيًا بقراءة عنوان IP وMAC المحلي. وهذا يحتاج إلى تأكيد بعناية ليكون صحيحا. تحتاج بطاقة الشبكة إلى تحديد جهاز بطاقة الشبكة المستخدم للوصول العادي إلى الإنترنت. يشير الهدف إلى الهاتف المحمول أو الأجهزة الأخرى التي نحتاج إلى مراقبتها. تشير البوابة عمومًا إلى جهاز التوجيه أو أجهزة البوابة الأخرى التي نتصل بها عبر شبكة Wi-Fi. يجب تكوين كافة المعلومات المذكورة أعلاه بدقة بشكل صحيح، وإلا فلن يتمكن البرنامج من العمل بشكل طبيعي. تظهر واجهة الإعداد في الشكل أدناه:

- يمكن عرض عنوان IP وMAC للبوابة على جهاز البوابة، أو يمكن رؤيتهما أيضًا من جدول التوجيه المحلي، كما هو موضح في الشكل أدناه:

- عندما ننتهي من التكوين ونحفظ الهجوم أو نبدأه، سيتم حل قائمة عناوين اسم المجال المراد مراقبتها بواسطة DNS وسيتم تحديث قائمة IP المقابلة إلى MongoDB، ثم سيبدأ هجوم الشبكة المحلية واستنشاق البيانات رسميًا. ستعرض الواجهة حالة الهجوم، كما هو موضح في الشكل أدناه:

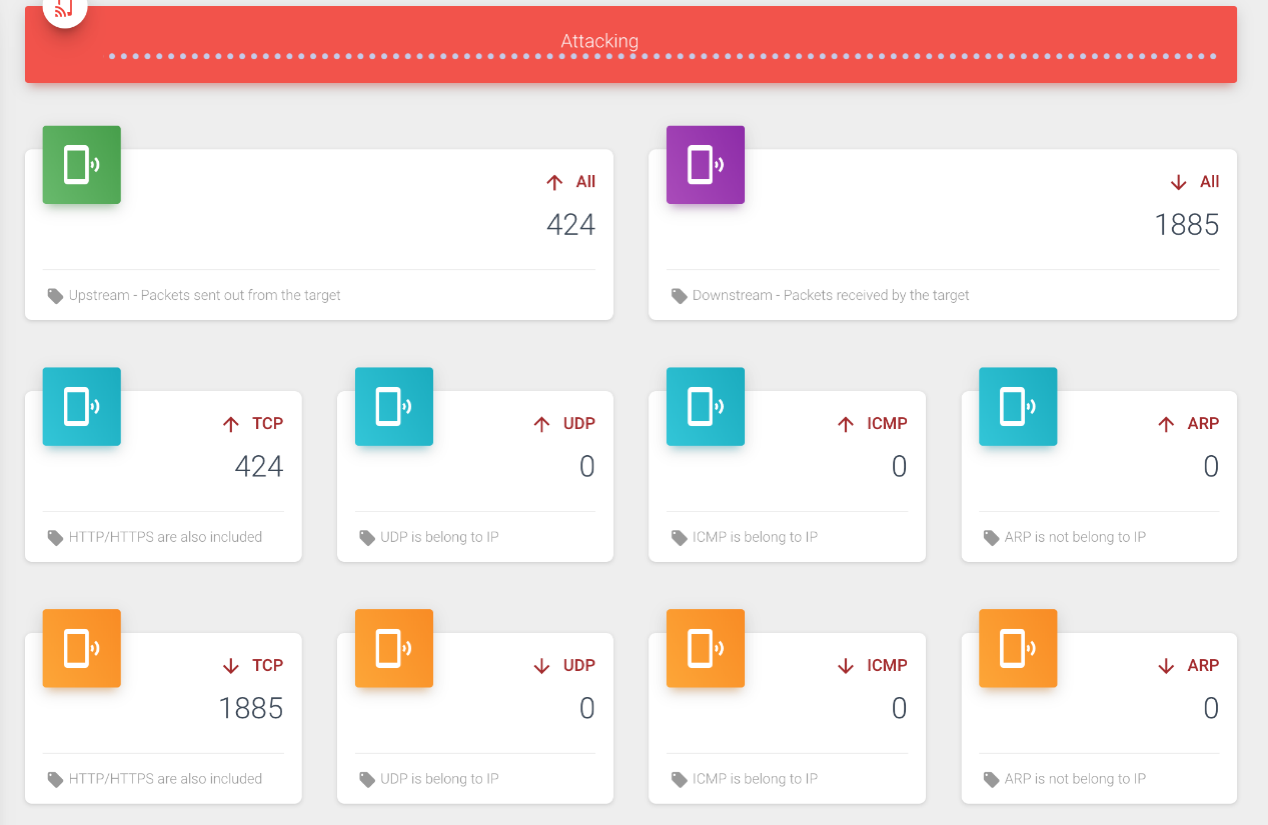

- في هذا الوقت، يمكنك سحب الصفحة إلى الجزء السفلي لعرض إحصائيات التعرف على الحزم. ينقسم جزء الإحصائيات بشكل أساسي إلى نوعين: المنبع والمصب، وينقسمان أيضًا إلى أربعة أنواع من TCP/UDP/ICMP/ARP. المنبع يعني الحزم المرسلة من الهدف، والمصب يعني الحزم التي يتلقاها الهدف. إذا كان الهدف لا يتصفح قائمة النطاقات المحددة في هذا الوقت، فستكون جميع الإحصائيات دائمًا 0. إذا بدأ بتصفح قائمة النطاقات المحددة، يمكنك أن ترى أن الإحصائيات بدأت تحتوي على بيانات، كما هو موضح في الشكل أدناه:

- عندما نوقف الهجوم، سيبدأ تلقائيًا تحليل تفصيلي للحزم الموجودة في هذا الهجوم. بعد اكتمال الهجوم، ستظهر أيضًا رسالة منبثقة، كما هو موضح في الشكل أدناه:

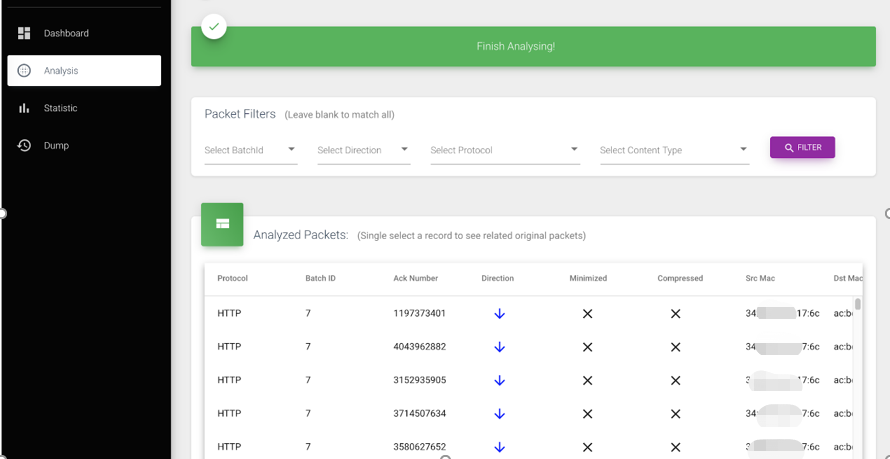

صفحة تحليل الحزمة

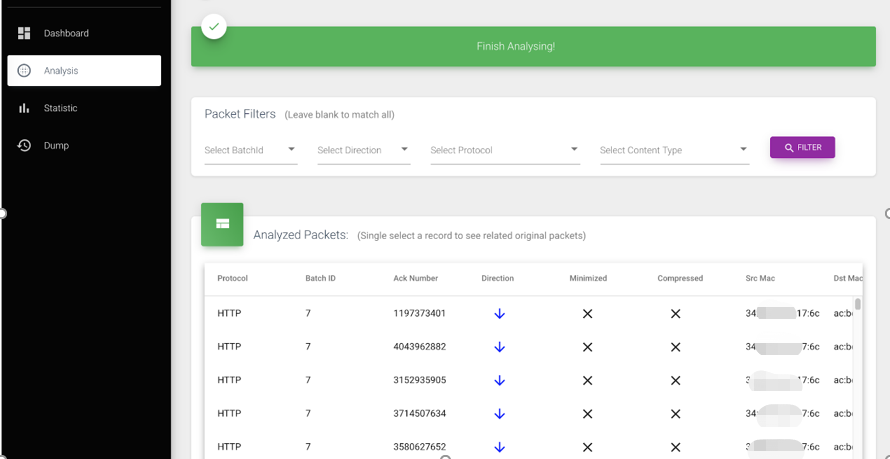

- في هذه الواجهة، سيتم أولاً إظهار ما إذا كانت عملية تحليل الحزمة قيد التقدم. إذا كان لا يزال قيد التحليل، فستحتاج إلى الانتظار حتى يكتمل التحليل قبل عرض النتائج. بعد اكتمال التحليل، ستتحول الحالة تلقائيًا إلى مكتمل، ويمكنك عرض نتائج التحليل.

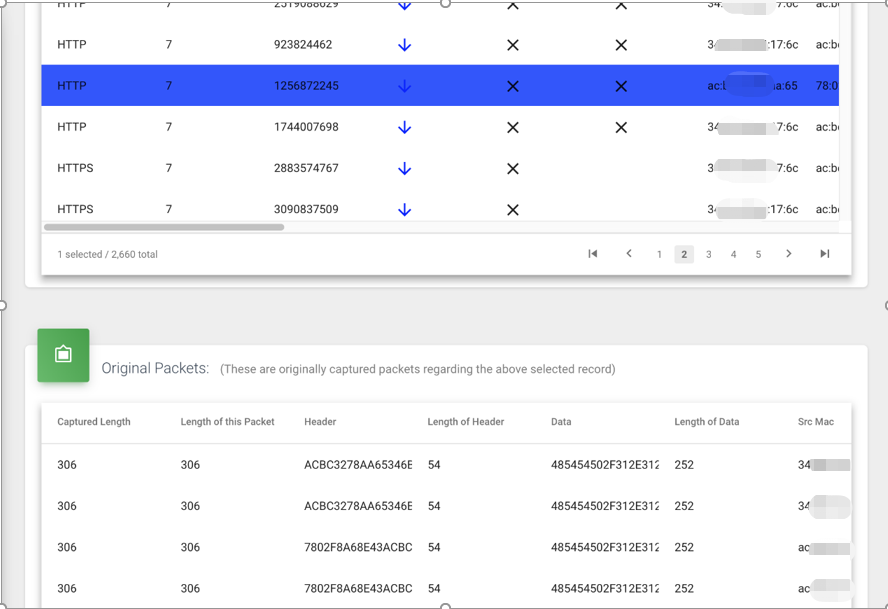

- أولاً، يمكننا اختيار مرشح الحزمة: معرف دفعة الهجوم/المنبع أو المصب/البروتوكول/المحتوى. يمكن تحديد كل عنصر مرشح بشكل متعدد أو تركه فارغًا، مما يعني أن جميع الأنواع متطابقة. بعد النقر على عامل التصفية، سيعرض الجدول الأول أدناه جميع الحزم المطابقة بعد التحليل. لاحظ أن الحزم هنا تختلف عن تلك الموجودة في واجهة الهجوم. الحزم هنا كلها حزم مدمجة، في حين أن تلك الموجودة في واجهة الهجوم هي إطارات أصلية. ولذلك، فإن عدد الحزم هنا أقل بكثير من ذي قبل. في الجدول الأول، يمكننا رؤية جميع الحقول المهمة للحزم، بما في ذلك بعض الحقول بعد التحليل (مثل رأس HTTP/نص HTTP/الطريقة، وما إلى ذلك)، كما هو موضح في الشكل أدناه:

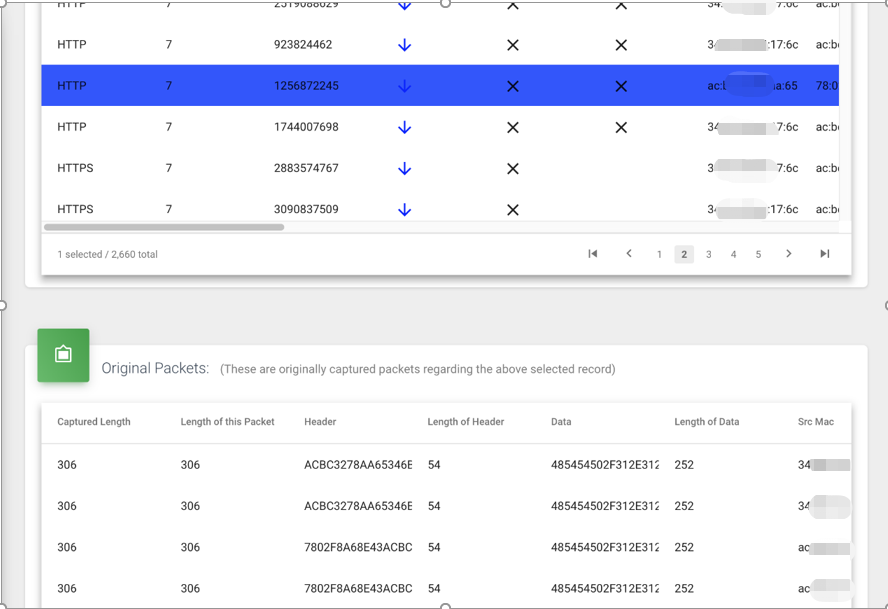

- بعد النقر فوق أي صف في الجدول الأول، قم بمراجعة الجدول الثاني أدناه لمعرفة إطارات البيانات الأصلية التي تتوافق مع هذه الحزمة. يمكننا أن نرى بعض حقول الإطار الأساسية لهذه الحزم هنا، كما هو موضح في الشكل أدناه:

صفحة إحصائيات الحزمة

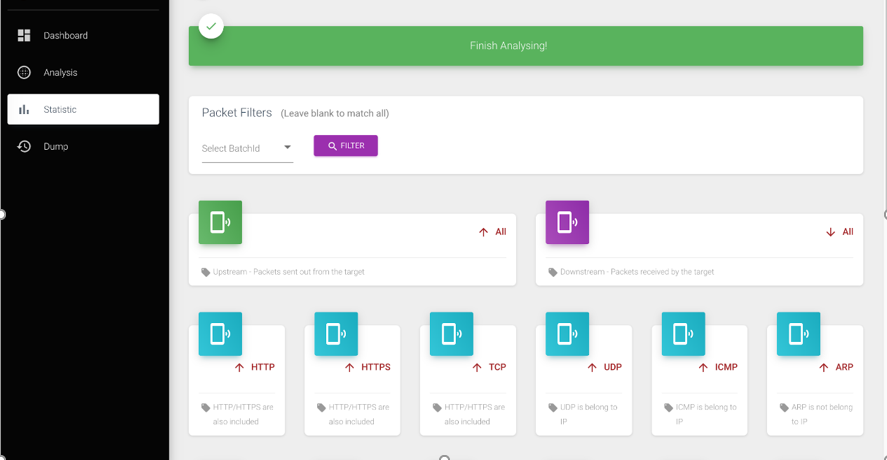

- وبالمثل، في هذه الواجهة، ستظهر أولاً ما إذا كانت عملية تحليل الحزمة قيد التقدم. إذا كان لا يزال قيد التحليل، فستحتاج إلى الانتظار حتى يكتمل التحليل قبل عرض النتائج. بعد اكتمال التحليل، ستتحول الحالة تلقائيًا إلى مكتمل، ويمكنك عرض نتائج التحليل.

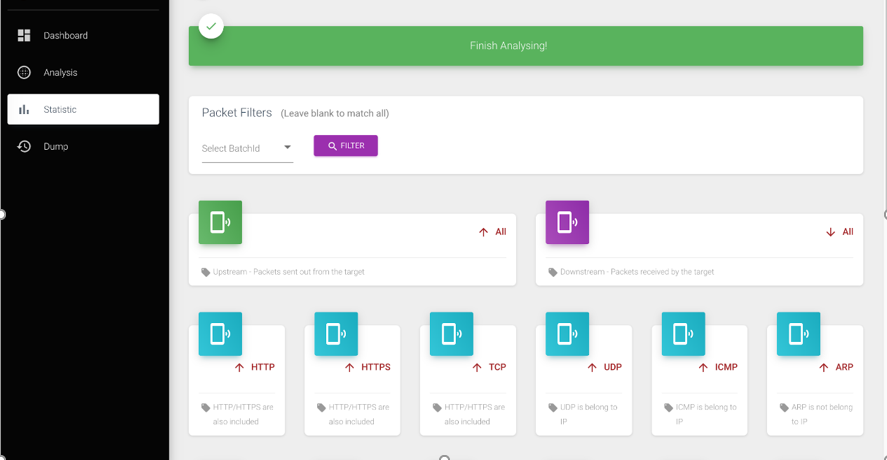

- أولاً، يمكننا التصفية بناءً على دفعة الهجوم، والتي يمكن تحديدها متعددًا أو تركها فارغة، مما يعني أن جميع دفعات الهجوم متطابقة، كما هو موضح في الشكل أدناه:

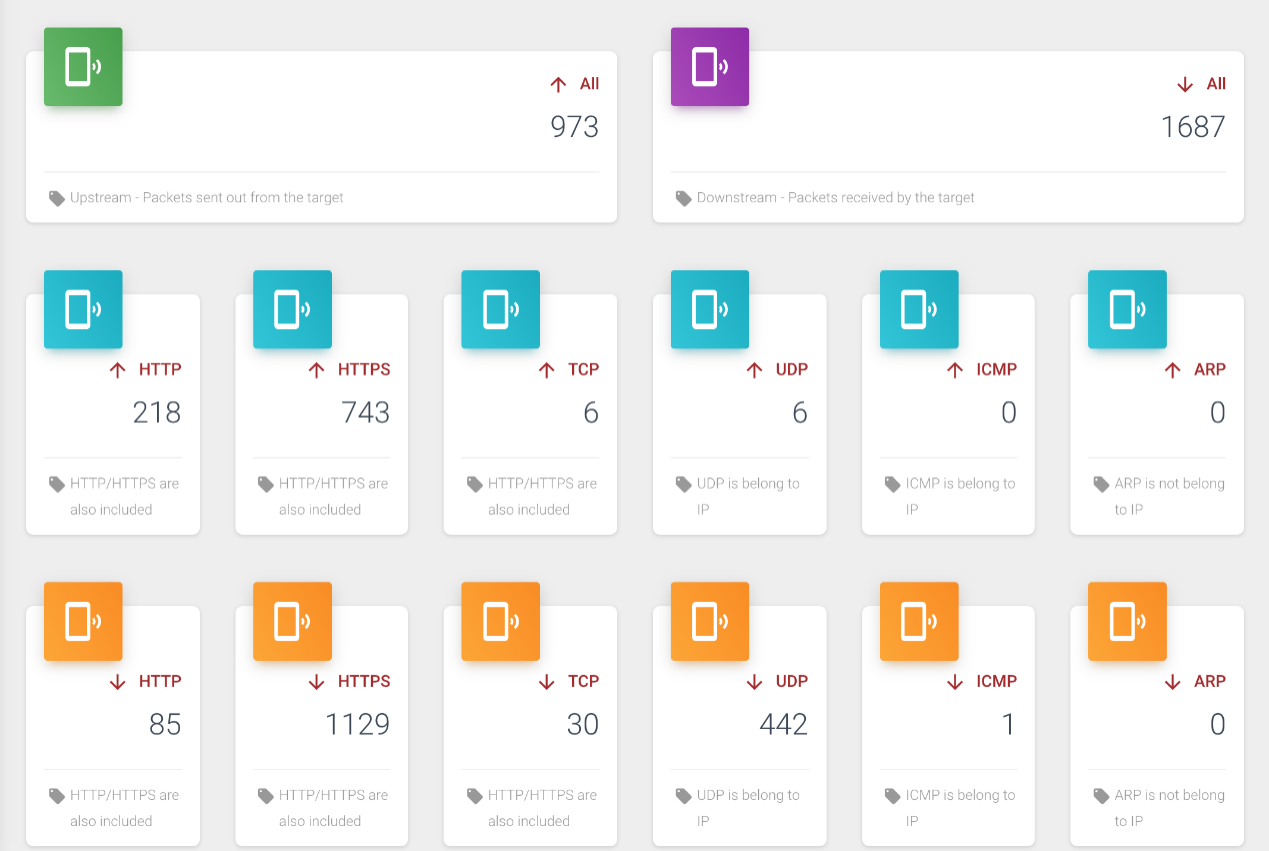

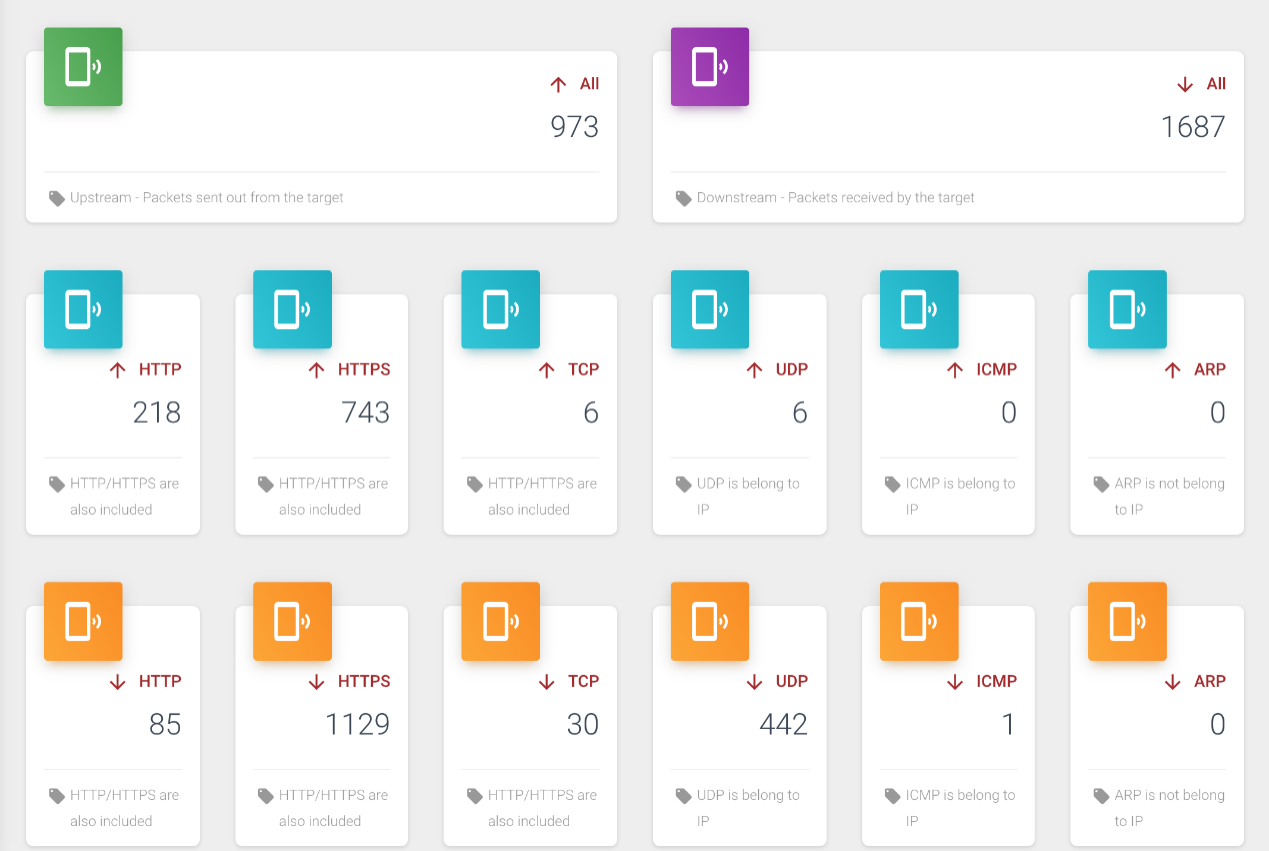

- بعد النقر فوق عامل التصفية، يمكنك أولاً رؤية إحصائيات الحزمة لأنواع البروتوكولات التفصيلية المختلفة، والتي تنقسم بشكل أساسي إلى فئتين: المنبع والمصب، وكل منها مقسمة أيضًا إلى أنواع بروتوكولات HTTP/HTTPS/TCP/UDP/ICMP/ARP. لاحظ أن TCP هنا يشير إلى أنواع بروتوكولات TCP الأخرى باستثناء HTTP وHTTPS، في حين يتم تحليل HTTP وHTTPS بشكل خاص وشائع وحسابهما بشكل منفصل. تظهر واجهة الإحصائيات في الشكل أدناه:

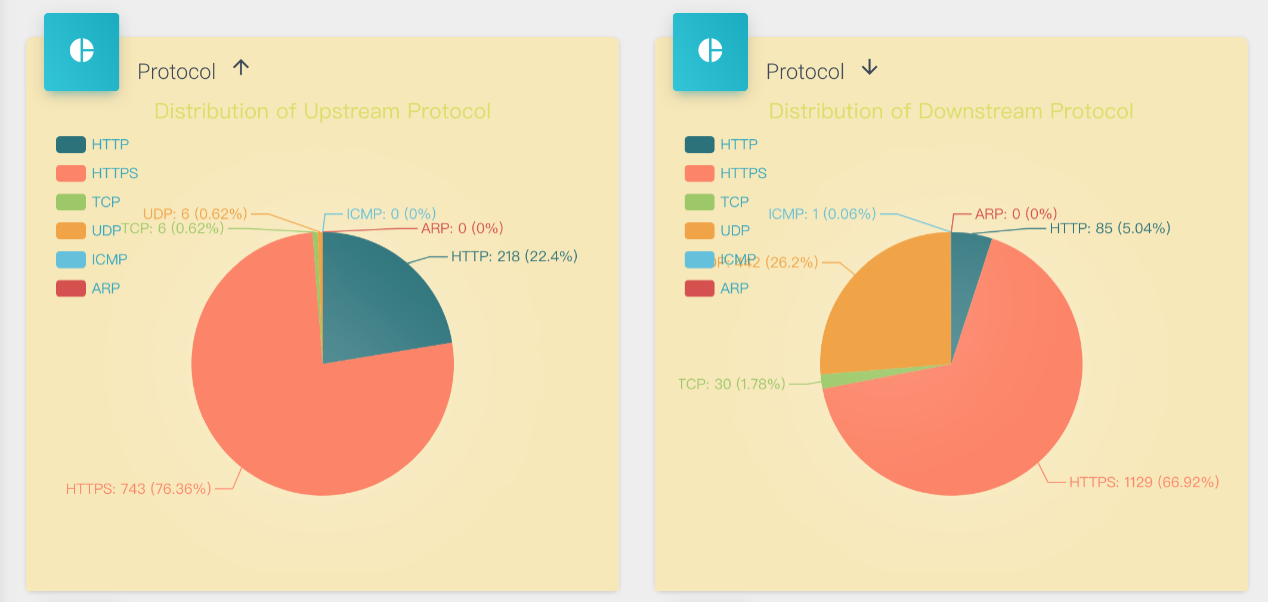

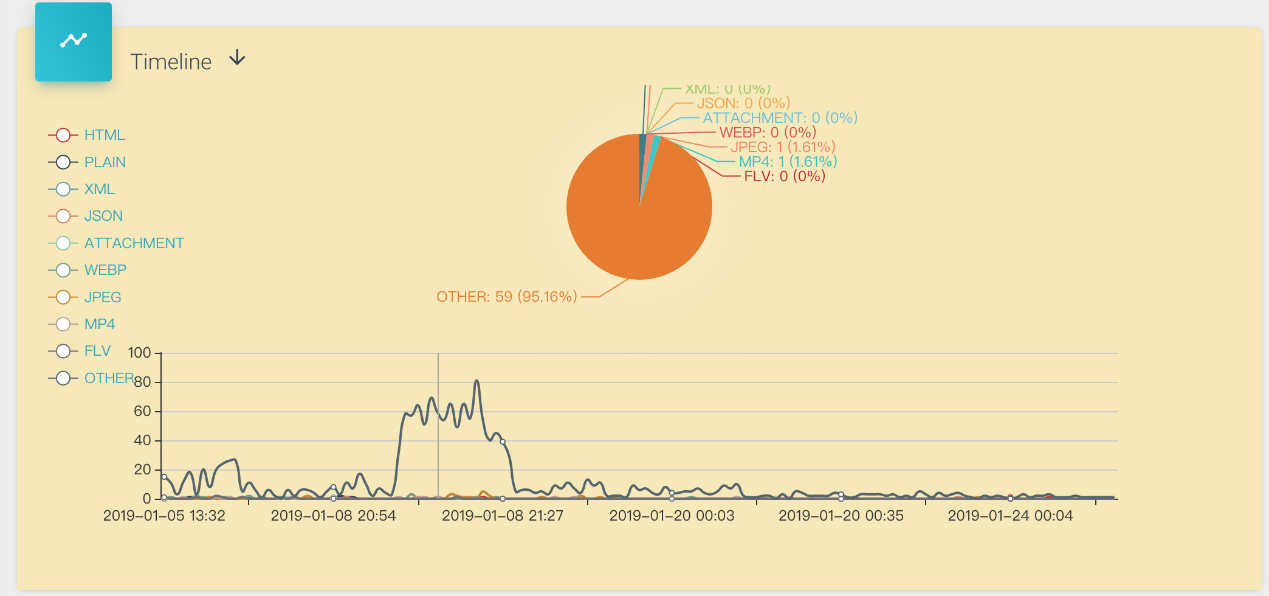

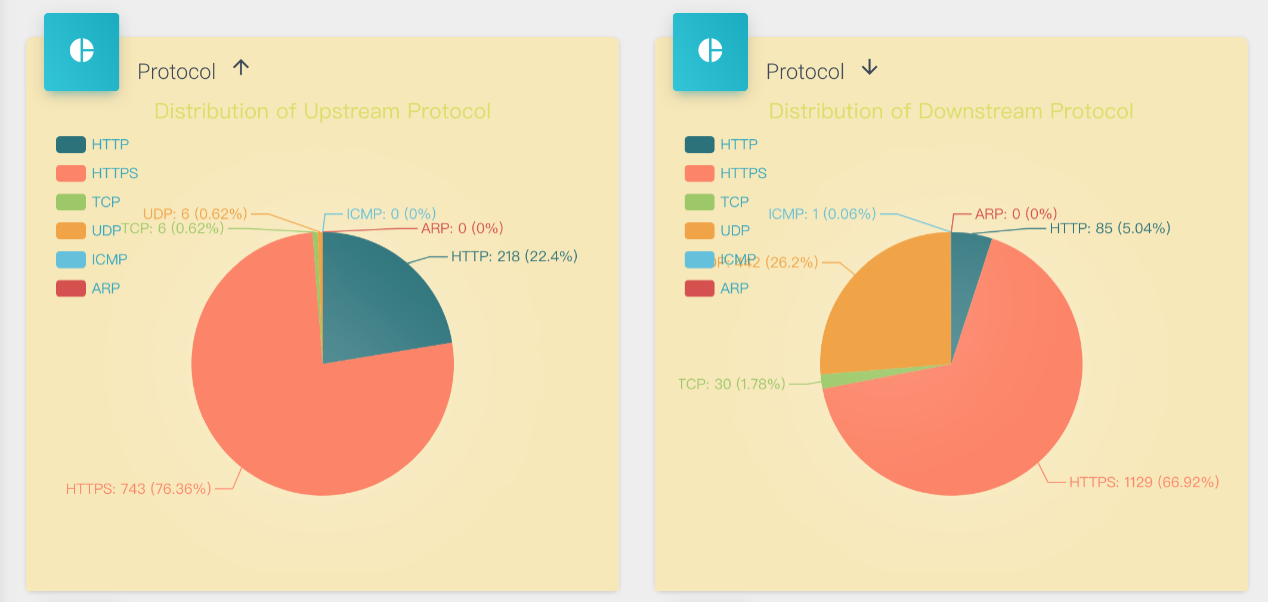

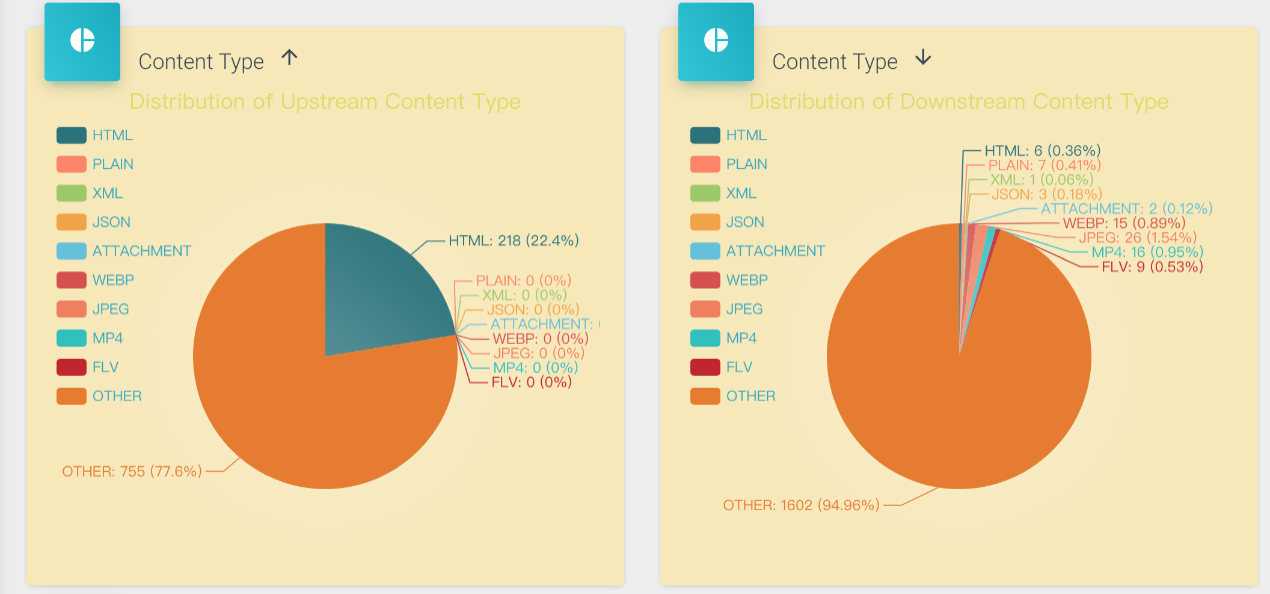

- مع الاستمرار في النظر إلى الأسفل، يمكنك أيضًا رؤية المخططات الدائرية لكل نوع بروتوكول، مقسمة إلى فئتين: المنبع والمصب، كما هو موضح في الشكل أدناه:

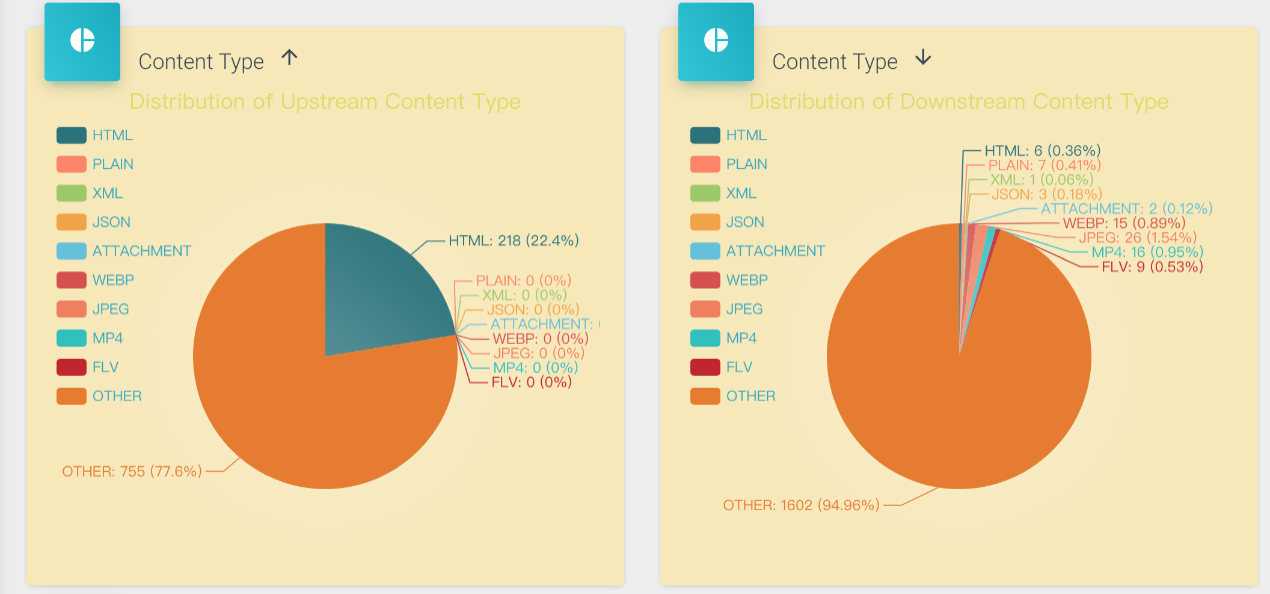

- وبالمثل، يمكنك أيضًا رؤية المخططات الدائرية لكل نوع محتوى، مقسمة إلى فئتين: المنبع والمصب، حيث يشير

other إلى حزم TCP الأخرى باستثناء HTTP/HTTPS وحزم البروتوكولات الأخرى التي لا يمكن تحليلها. وبما أنه لا يمكن تحليل المحتوى الفعلي لهذه الحزم، يتم تصنيفها بشكل موحد على أنها other ، كما هو مبين في الشكل أدناه:

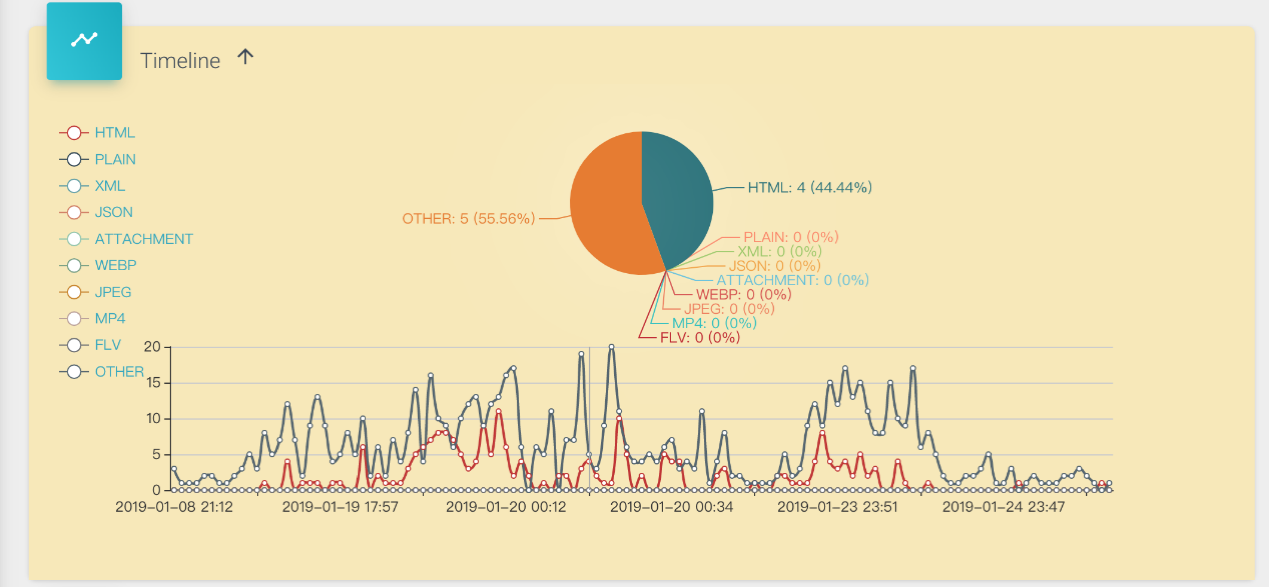

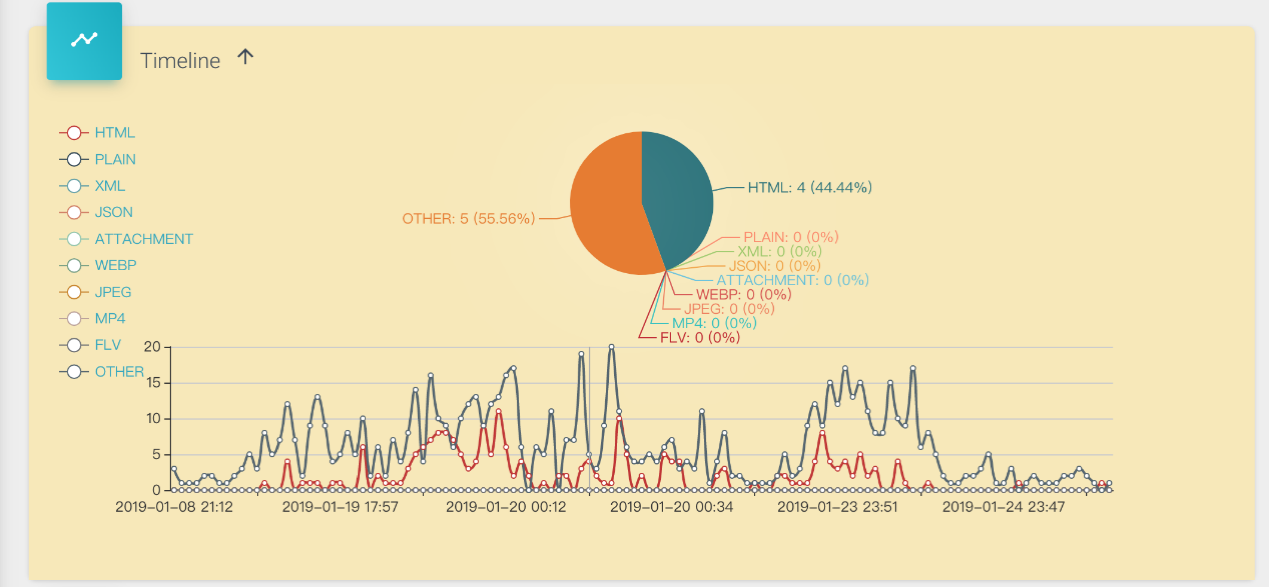

- يمكننا أيضًا رؤية توزيع محتويات الحزمة المختلفة بناءً على الجدول الزمني. يُظهر الرسم البياني متعدد الخطوط في الأسفل تغيرات الاتجاه لمحتويات الحزمة المختلفة، بينما يتفاعل المخطط الدائري في الأعلى مع الماوس. عندما يتحرك الماوس على المحور السيني للرسم البياني متعدد الخطوط، سيعرض المخطط الدائري إحصائيات ونسب محتويات الحزمة المختلفة في الوقت الحالي على المحور السيني في الوقت الفعلي، كما هو موضح في الشكل أدناه:

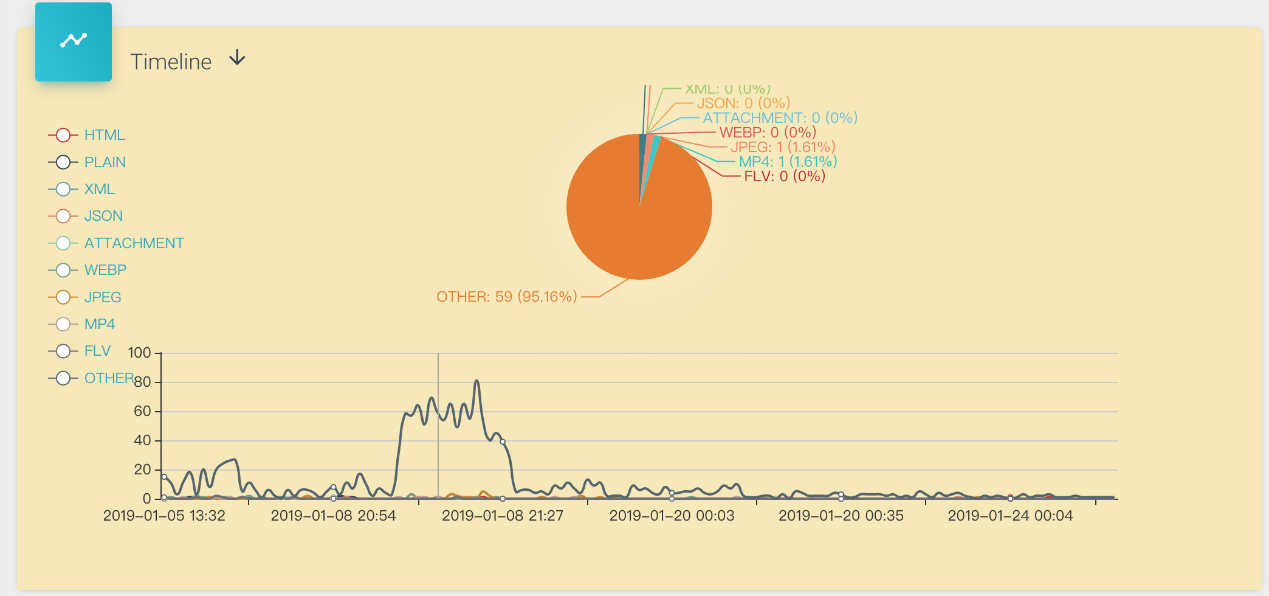

- وبالمثل، ينقسم المخطط الزمني أيضًا إلى المنبع والمصب، كما هو موضح في الشكل أدناه، والذي يوضح البيانات النهائية:

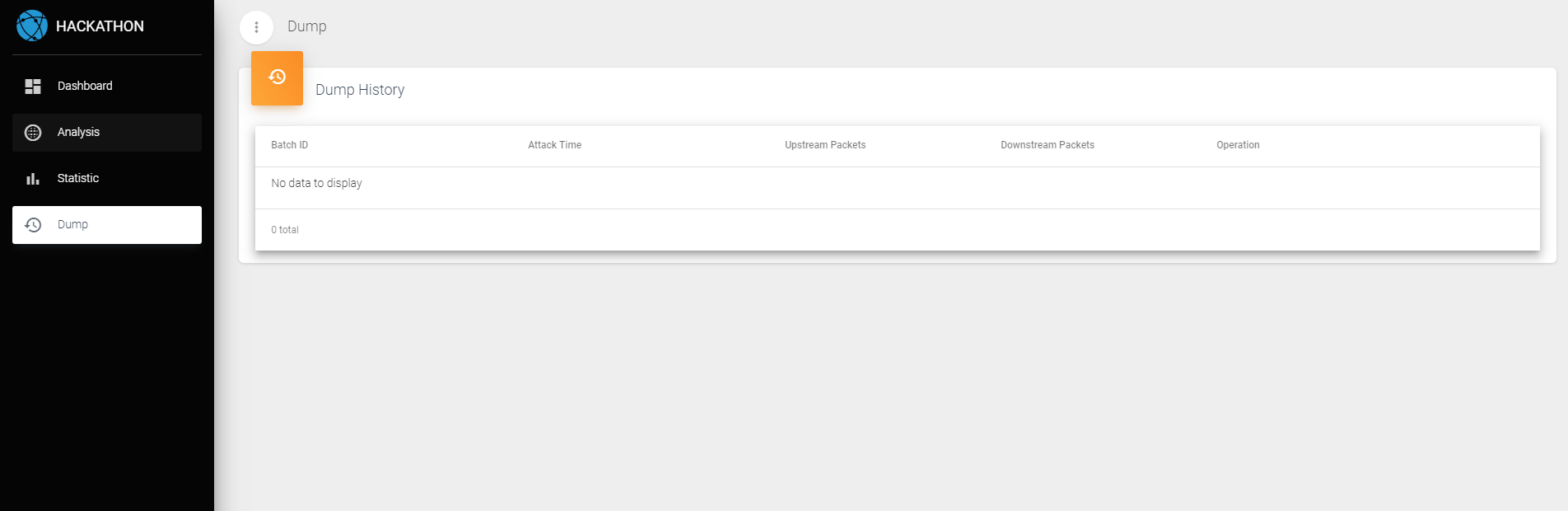

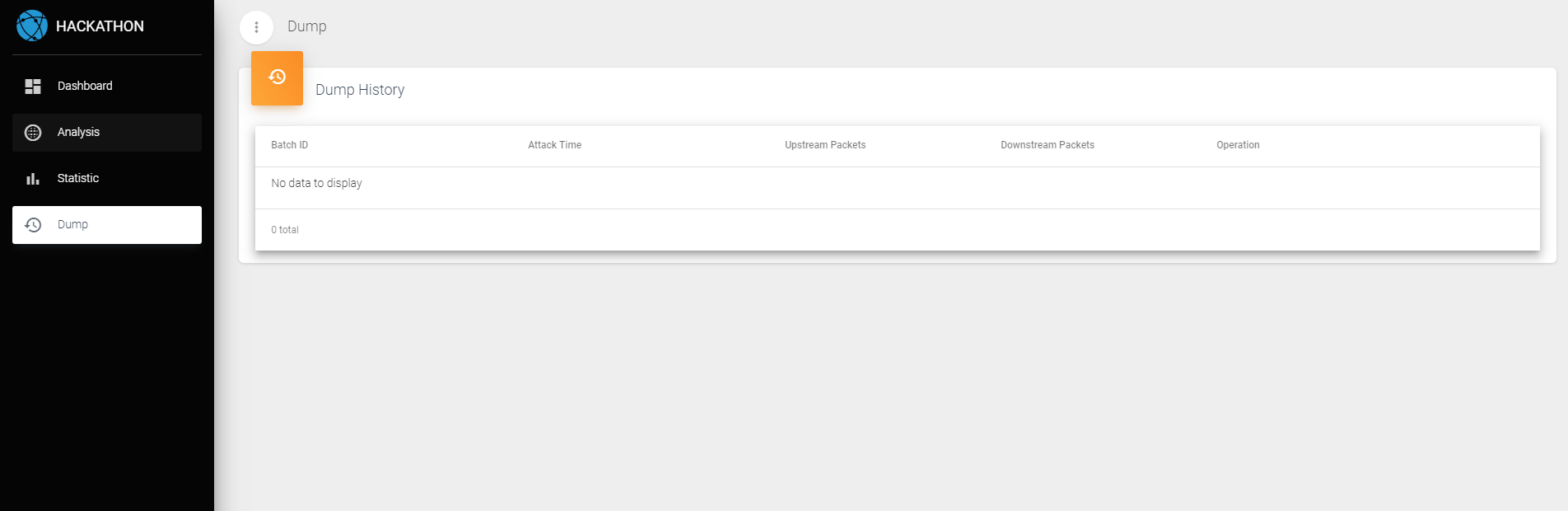

صفحة مستودع الحزم

- في هذه الصفحة، يمكننا رؤية البيانات الأساسية لكل هجوم، مثل معرف الهجوم/وقت الهجوم/عدد إطارات البيانات الأولية/عدد إطارات البيانات النهائية، وما إلى ذلك. يمكننا أيضًا العمل على كل عملية هجوم، أو إعادة تحليل، أو حذف الكل الحزم ذات الصلة ونتائج التحليل، كما هو موضح في الشكل أدناه:

مساهمة