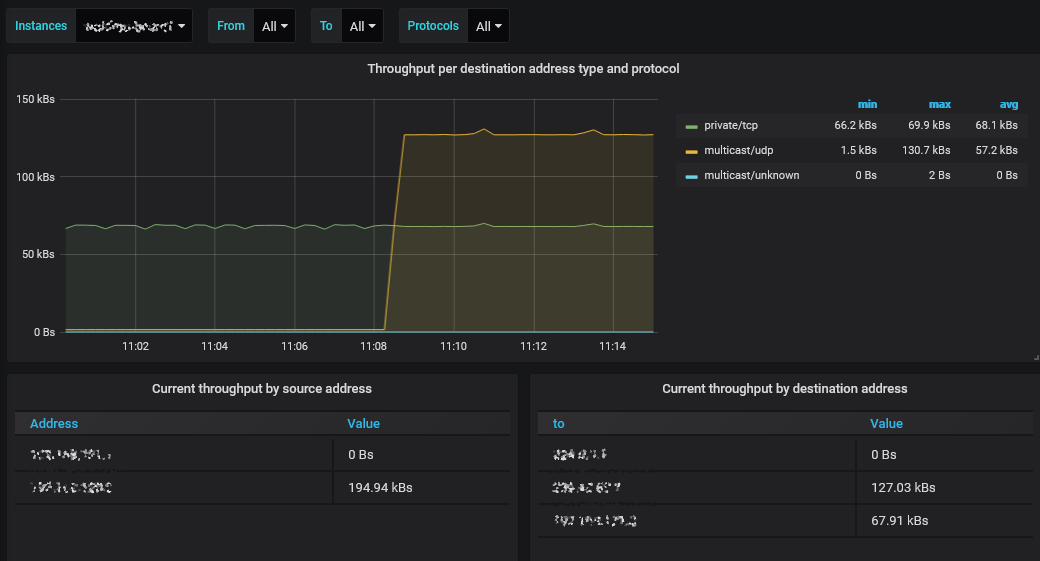

يقوم هذا التطبيق بتصدير مقاييس حول تدفق الحزم المستلمة عبر TZSP. الهدف هو قياس أنواع تدفقات البيانات المرئية على مستوى IPv4، دون الخوض في تفاصيل الحزمة.

متطلبات النظام:

tshark كافية. يجب أن يكون الأمر tshark متاحًا في المحطة الجديدة. قد تحتاج إلى تسجيل دليل التثبيت في متغير بيئة PATH.

يقوم هذا التطبيق فقط بتحليل تدفق الحزمة، وليس الالتقاط الأولي. تحتاج إلى تكوين جهاز توجيه لالتقاط تدفق الحزمة وتوفيره بتنسيق TZSP لهذا التطبيق.

يحتوي MikroTik RouterOS على دعم مدمج لالتقاط حزم TZSP. يمكنك أيضًا تحديد قاعدة تشابك جدار الحماية MikroTik باستخدام الإجراء sniff-tzsp ، لتصفية مفصلة لحركة المرور التي تم التقاطها.

tzsp_packetstream_exporter --interface eth0 --listen-port 1234 (راجع --help لمزيد من المعلومات).hostname:9184 في تكوين Prometheus الخاص بك كهدف كشط.مثال لتكوين كشط بروميثيوس:

- job_name : ' my_packet_analysis '

static_configs :

- targets :

- hostname:9184يتم تحليل حزم IPv4 فقط - ويتم تجاهل IPv6.

يمكنك توجيه تدفقات TZSP متعددة إلى نفس المحلل، إما على نفس المنفذ أو منافذ منفصلة (باستخدام خيارات --listen-port المتعددة). تحمل مقاييس الإخراج ملصقًا يشير إلى منفذ الاستماع الذي وصلت إليه البيانات.

tshark: تعذر تشغيل /usr/bin/dumpcap في العملية الفرعية: تم رفض الإذن

يجب أن يكون لدى المستخدم الذي يقوم بتشغيل التطبيق الأذونات المطلوبة لاستخدام TShark. في نظام Linux، قد تحتاج إلى إضافة المستخدم إلى مجموعة wireshark ، اعتمادًا على تكوين النظام.

قد يطرح التطبيق استثناءً لرفض الوصول على نظام التشغيل Windows إذا لم يكن للمستخدم الحق في نشر النتائج على المنفذ المحدد. يمكنك استخدام الأمر netsh لمنح نفسك الأذونات المطلوبة:

netsh http أضف urlacl url=http://+:9184/metrics user=DOMAINuser

رقم المنفذ الذي تحتاج إلى تحديده هنا هو منفذ النشر، 9184 بشكل افتراضي.

يمكن أن تؤدي تطبيقات بروتوكول TZSP إلى اقتطاع الحزم في بعض الظروف، مما قد يؤدي إلى قيام نظام التشغيل بتصفيتها وعدم تسليمها مطلقًا إلى تطبيق الاستماع. يضمن استخدام TShark أنه يمكننا معالجة الحزم المقتطعة.