- نظام المسح الضوئي للضعف

- تعليمات

- تعديل مفتاح التشفير

- تعديل مفتاح AES

- تعديل مفتاح RSA

- رمز مصدر الحزمة VUE (أدخل دليل VUE_SRC)

- نشر Ubuntu

- النشر CentOS

- ملفات Docker compling compling لنشرها

- إعدادات

- مرآة ترجمة (أدخل دليل جذر المشروع)

- Play Container (أدخل دليل جذر المشروع)

- احصل على الصورة من DockerHub

- وصول

- يستخدم

- واجهة

- Changelog

- [v1.0] 2020.2.28

- [v1.1] 2020.7.28

- [v1.2] 2020.8.12

- [v1.3] 2020.9.13

- [v1.4] 2020.10.18

- [v1.5] 2020.10.30

- [v1.6] 2020.11.27

- [v1.7] 2020.12.5

- [v1.8] 2020.12.11

- [v1.9] 2020.12.18

- [v2.0] 2021.3.1

- [v2.1] 2021.3.5

- [v2.2] 2021.3.26

- [v2.3] 2021.5.20

- [v2.4] 2021.6.19

- [v2.5] 2021.7.10

- [v2.6] 2021.9.21

- [v2.7] 2021.10.11

- [v2.8] 2021.10.24

- [v2.9] 2021.12.26

- [V3.0] 2022.5.14

- شكرًا لك

- بيان إعفاء

- رخصة

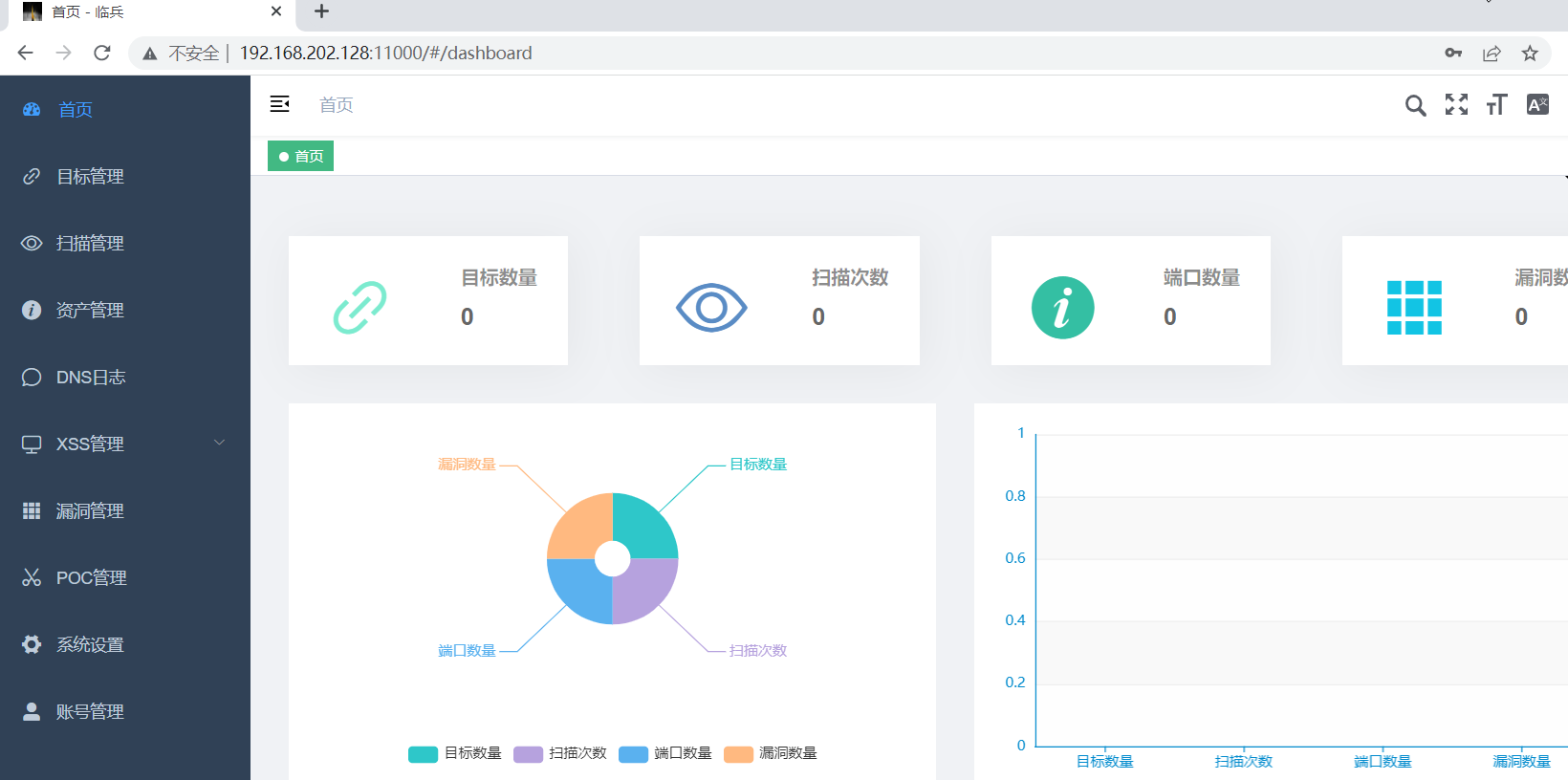

نظام المسح الضوئي للضعف

هذا النظام هو نظام تلقائي الأتمتة للوسيط وأطر الويب. يستخدم الواجهة الأمامية تقنية Vue ، وتستخدم الطرف الخلفي Python Fastapi.

تعليمات

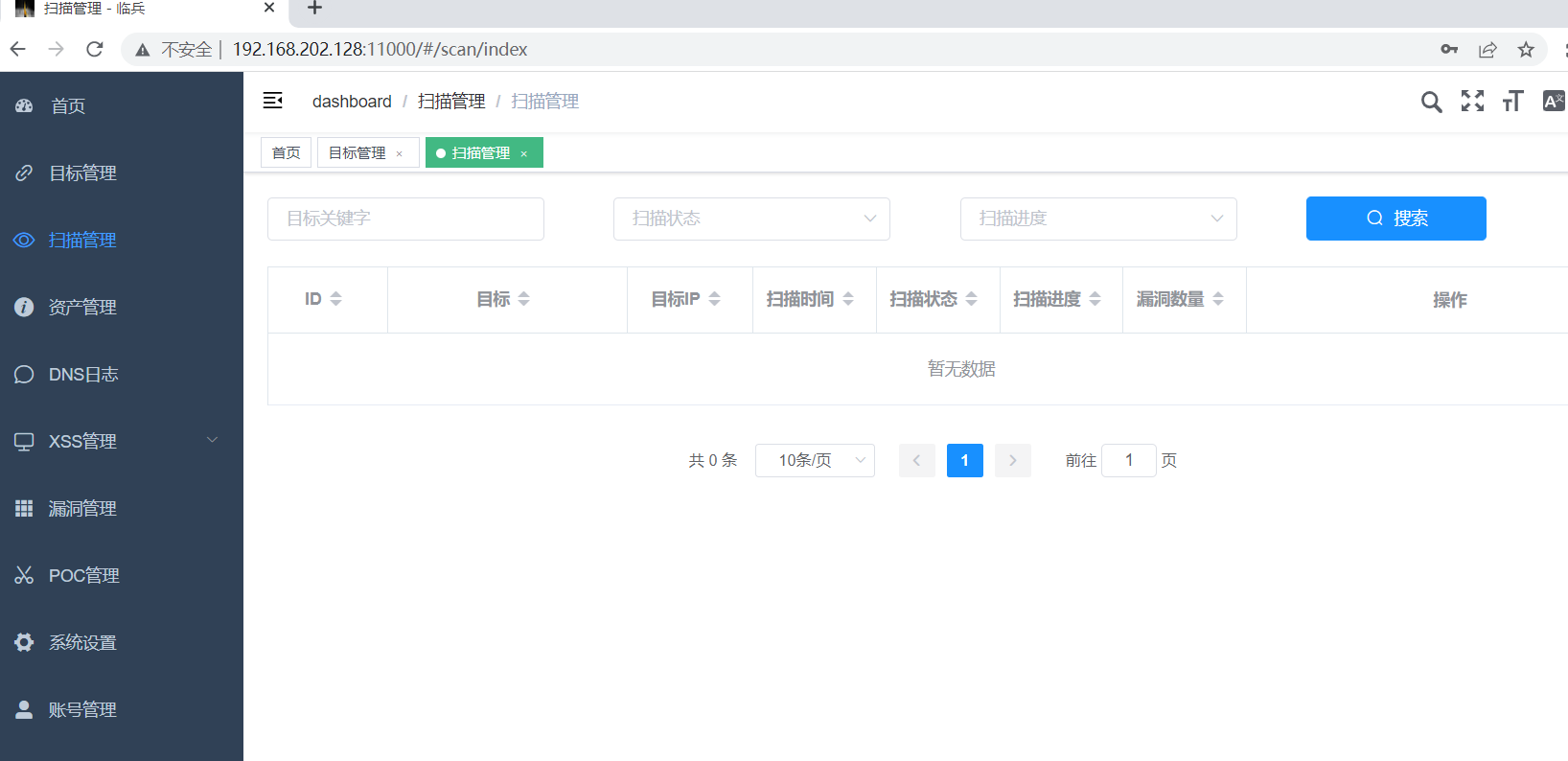

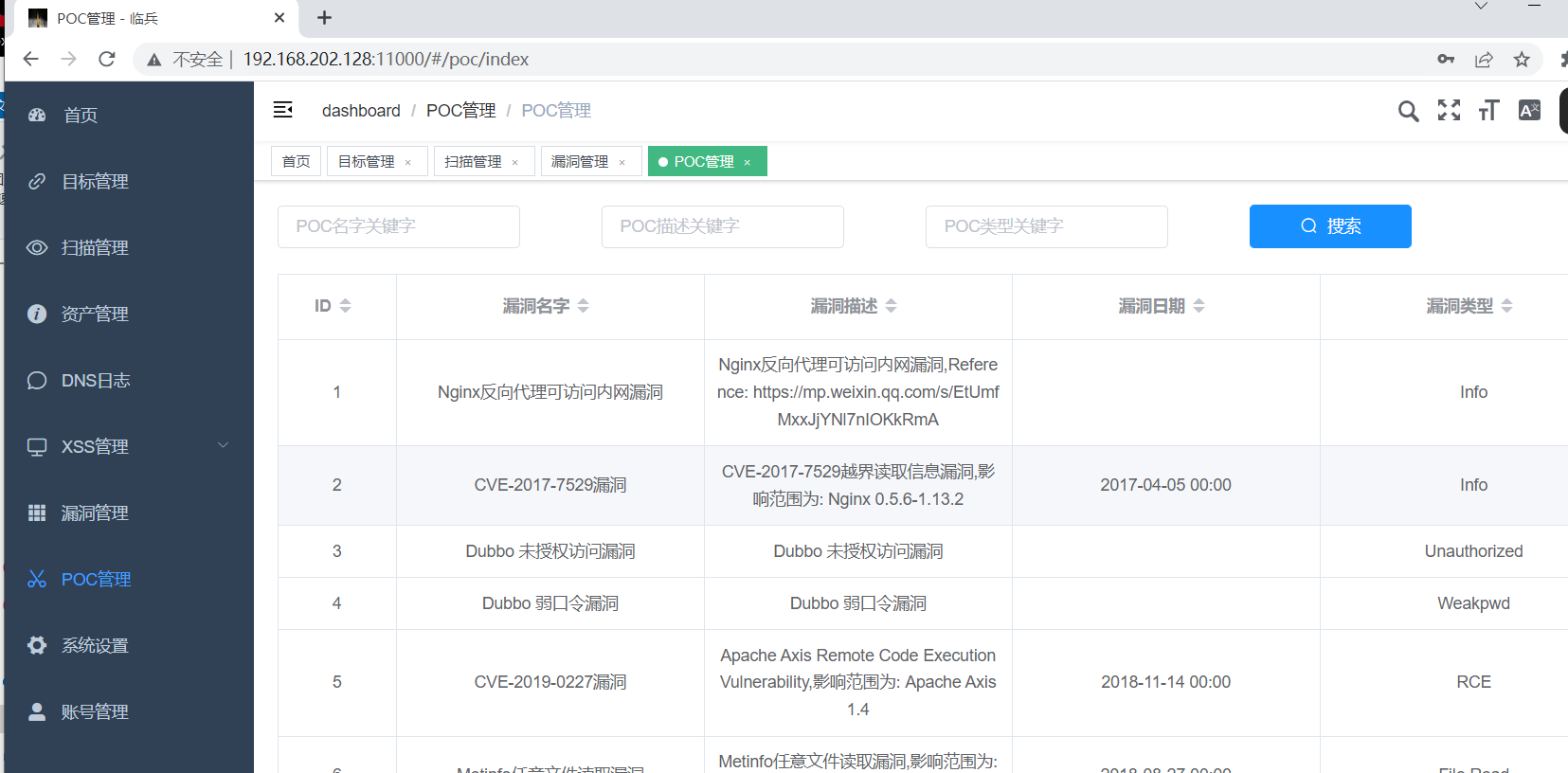

يتم تقسيم المسح الضوئي إلى الكشف عن بصمات الأصابع ، والتفجير الفرعي ، ومسح المنفذ ، ومسح الدليل ، ومسح POC. سيتم تحميل المسح الضوئي POC وفقًا لصامتة الأصول. إرسال طلبات HTTP ، يشير المنفذ إلى إرسال مآخذ إرسال مآخذ إرسال مقبس.

تعديل مفتاح التشفير

البيانات المخزنة في MySQL هي البيانات المشفرة.

تعديل مفتاح AES

يمكن أن يعدل Python مباشرة تكوين قسم AES في/yourshon/src/libs/AES.JS بما يتوافق مع كونف

تعديل مفتاح RSA

يجب أن يكون العنوان المرجعي للعنوان المرجعي للمفتاح الخاص (المفتاح الخاص 1024 -bit) لـ RSA لتعديل المفتاح العام والمفتاح الخاص في ملف Python/RSA.py. ملف python/rsa.py

بعد تعديل قسم VUE ، يجب إعادة ربطها ، ثم نسخ محتويات المجلد المعبأ إلى مجلد VUE.

رمز مصدر الحزمة VUE (أدخل دليل VUE_SRC)

NPM Run Build (هناك حقائب ، أي مجلد Vue ، يمكنك استخدامه مباشرة. تحتاج إلى تثبيت العقدة و Vue بنفسك. /www.runoob.com/vue2/vue-nstall.html)

نشر Ubuntu

النشر CentOS

ملفات Docker compling compling لنشرها

احصل على الصورة من DockerHub

نشر Ubuntu

المرجع https://github.com/taomujian/linbing/blob/master/ubuntu deployment .md)

النشر CentOS

المرجع https://github.com/taomujian/linbing/blob/master/centos deployment .md)

ملفات Docker compling compling لنشرها

إعدادات

أول تنزيل عناصر إلى المحلي (https://github.com/taomujian/linbing.git) ، ثم قم بتكوين رقم الحساب ورمز التفويض المستخدمة لإرسال رسائل البريد الإلكتروني في Python/conf.ini ، ثم تعديل كلمة مرور قاعدة بيانات MySQL من Python/conf.ini كلمة مرور الحساب هذه تتوافق مع كلمة مرور الحساب المحددة في DockerFile

مرآة ترجمة (أدخل دليل جذر المشروع)

Docker Build -f ubuntu.dockerfile -t linbing.

Play Container (أدخل دليل جذر المشروع)

Docker Run -it -D -P 11000: 11000 -P 8800: 8800 Linbing

احصل على الصورة من DockerHub

Docker Public Taomujian/Linbing: الأحدث

Docker Run -it -D -P 11000: 11000 -P 8800: 8800 Taomujian/Linbing

وصول

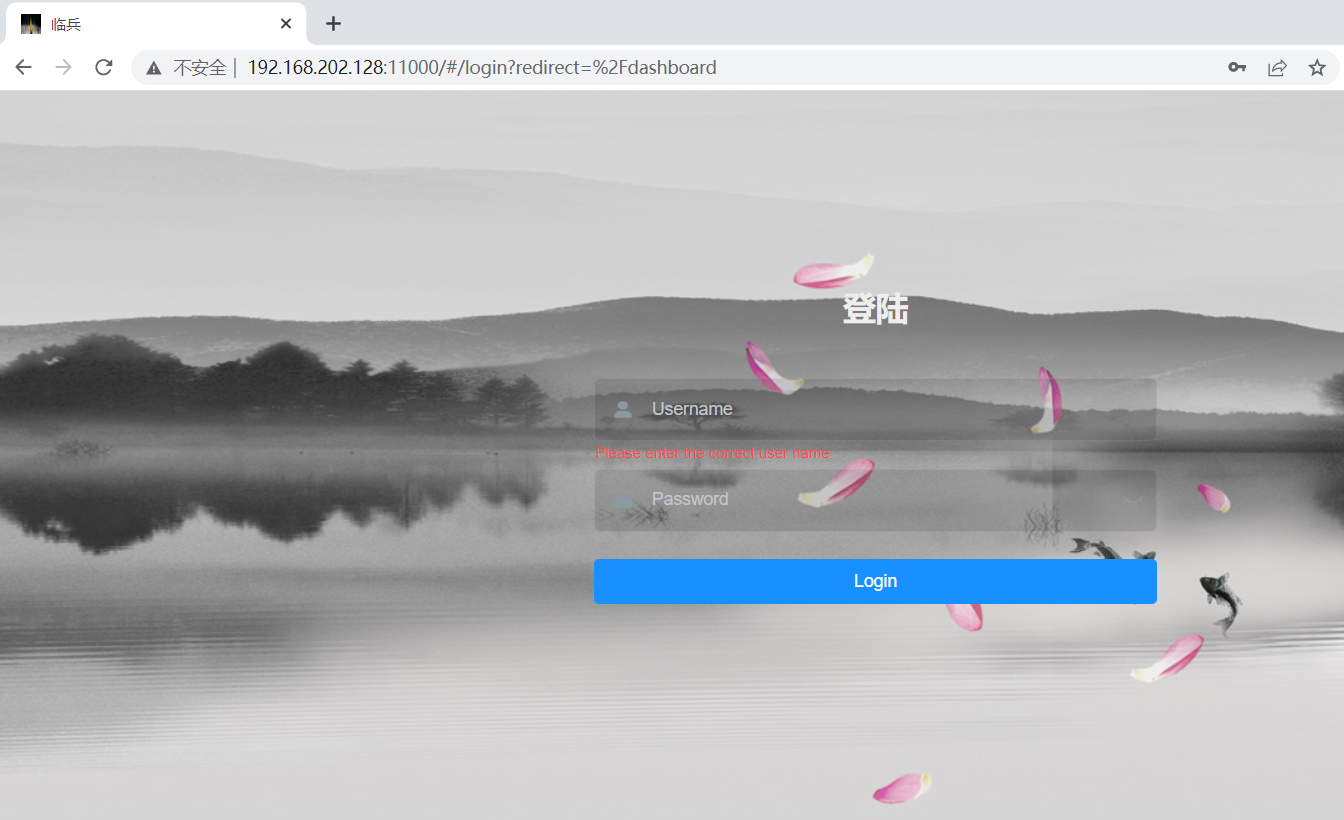

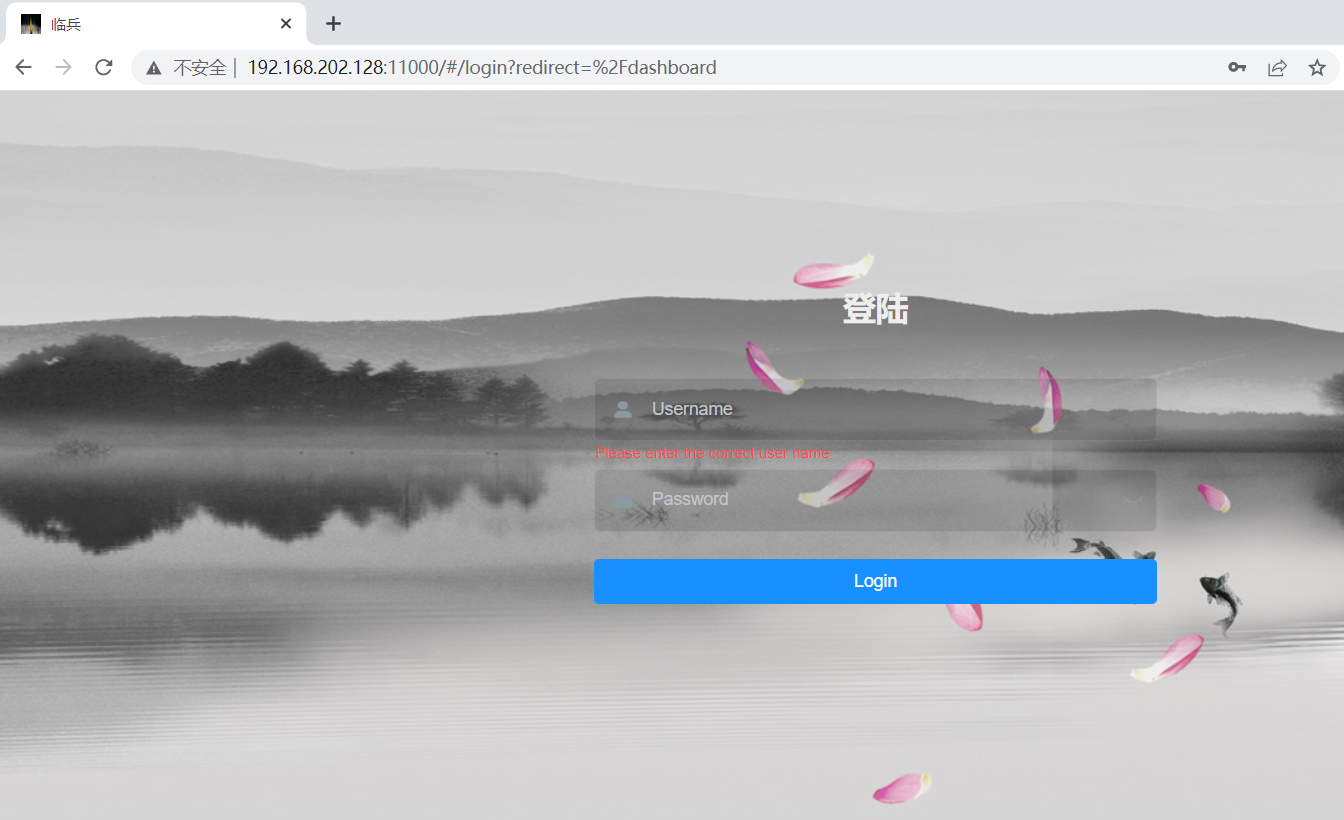

قم بزيارة http: // yourip: 11000/تسجيل الدخول ، كلمة مرور الحساب الافتراضي هي المسؤول/x!

يستخدم

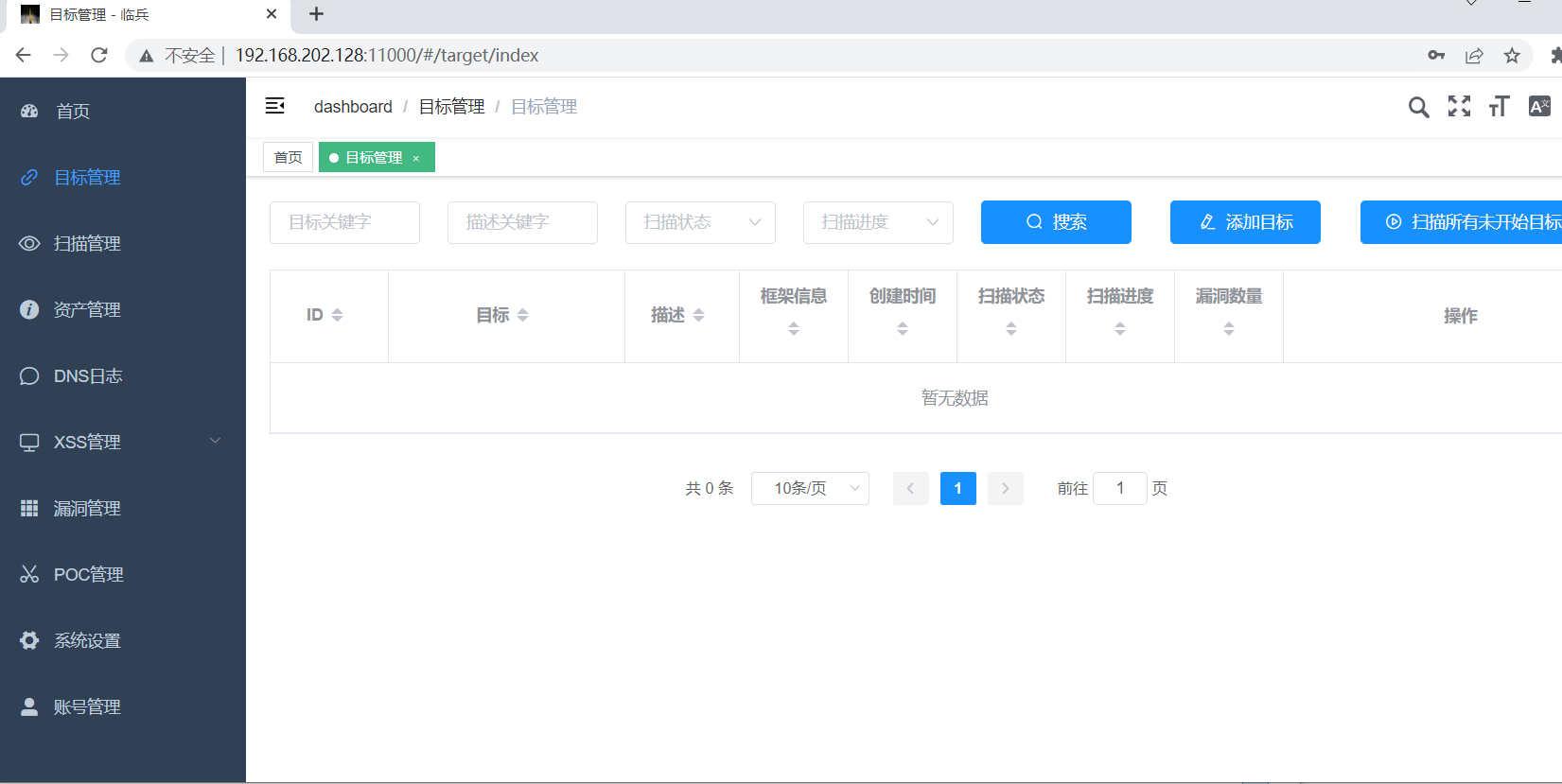

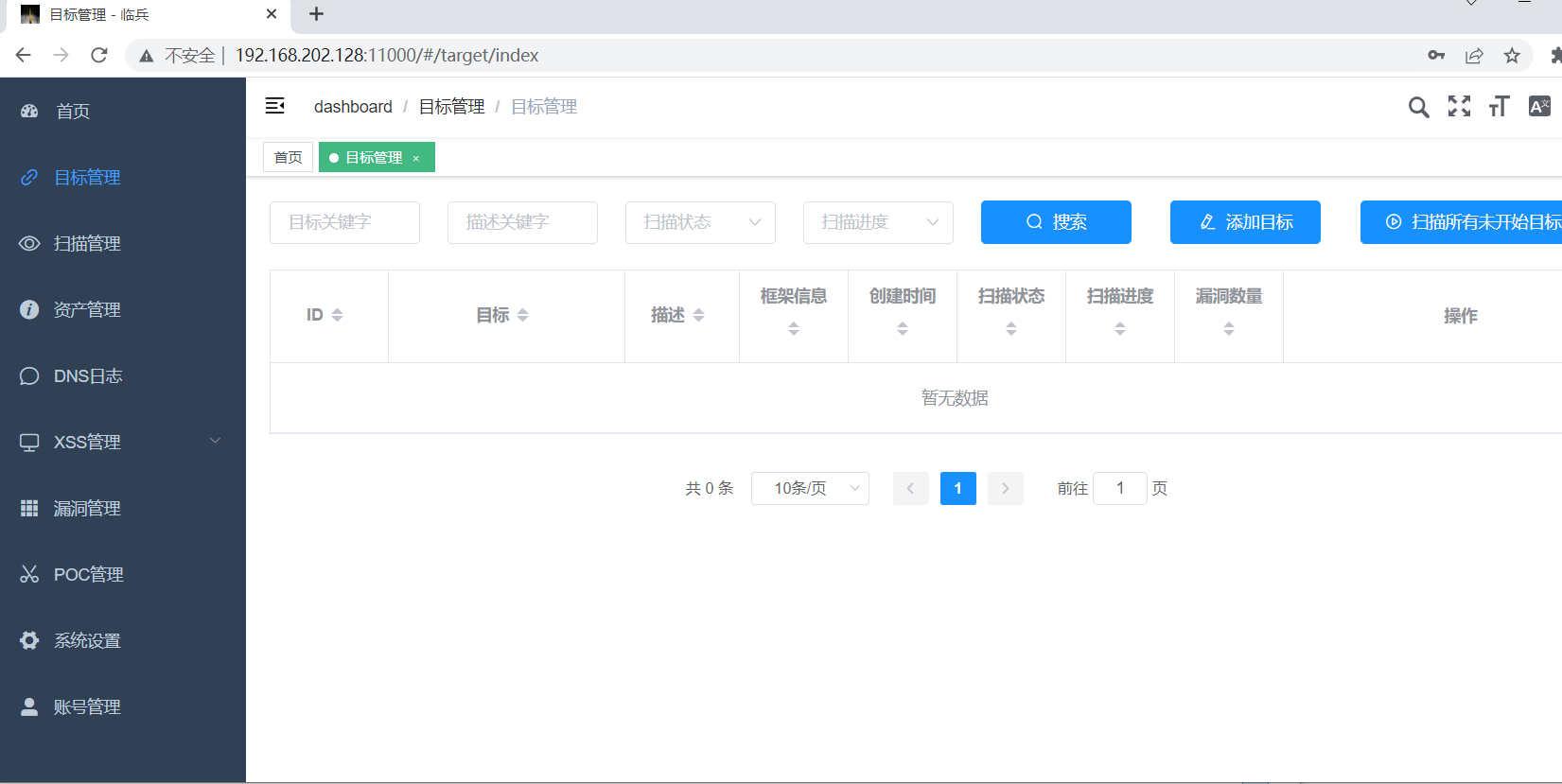

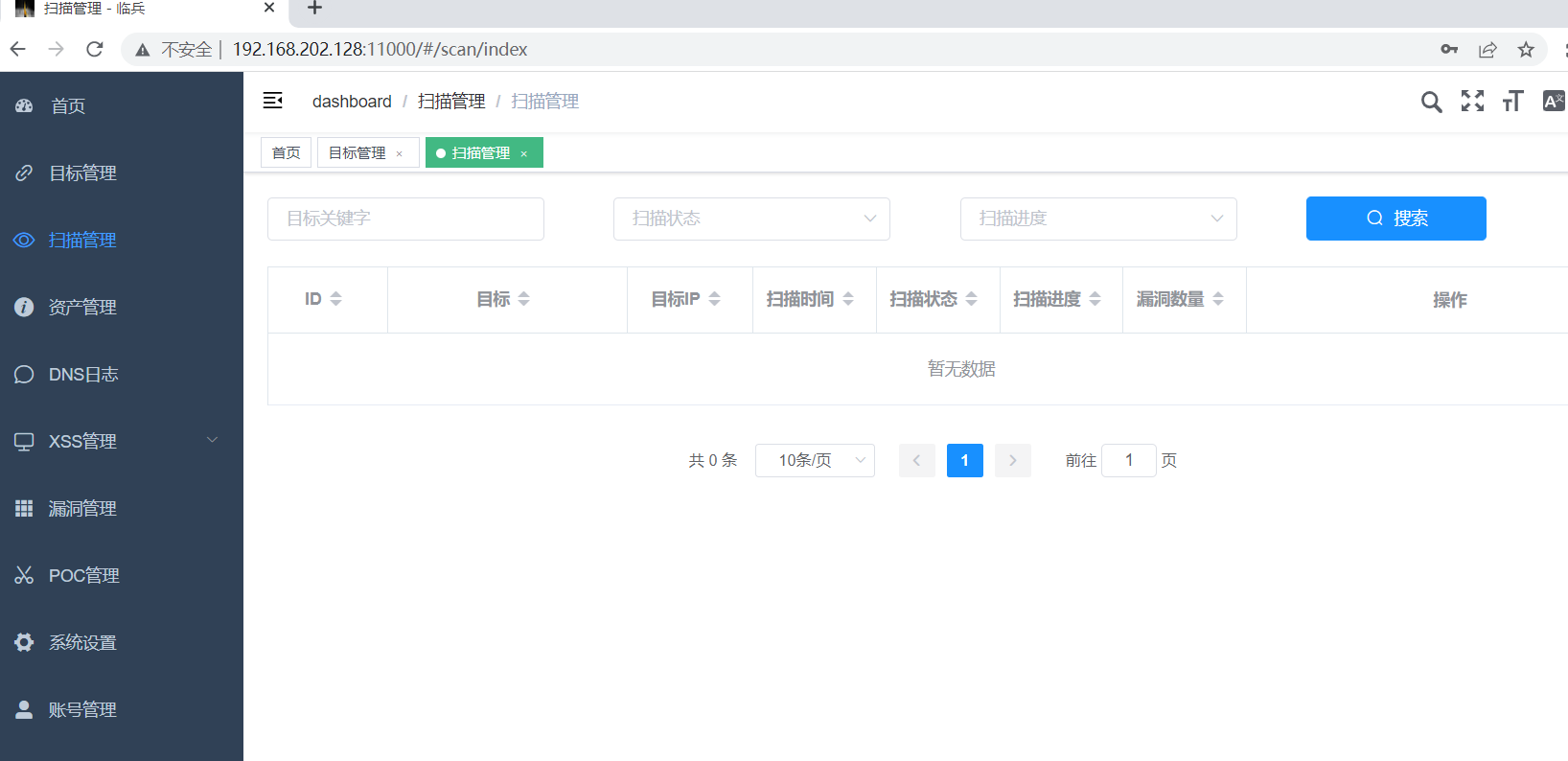

تتمثل عملية الاستخدام في إضافة الهدف أولاً ، ثم مسح الهدف.

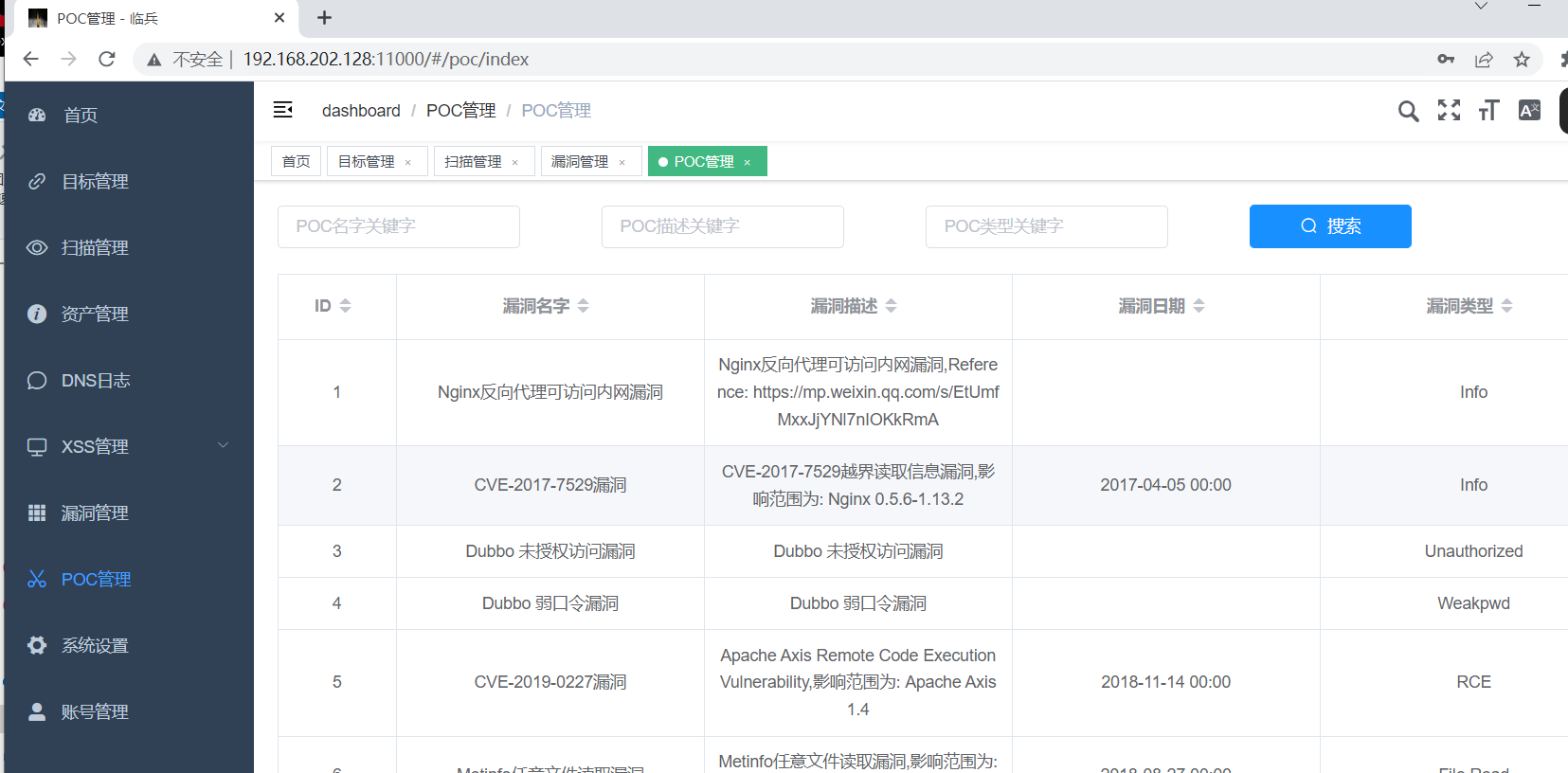

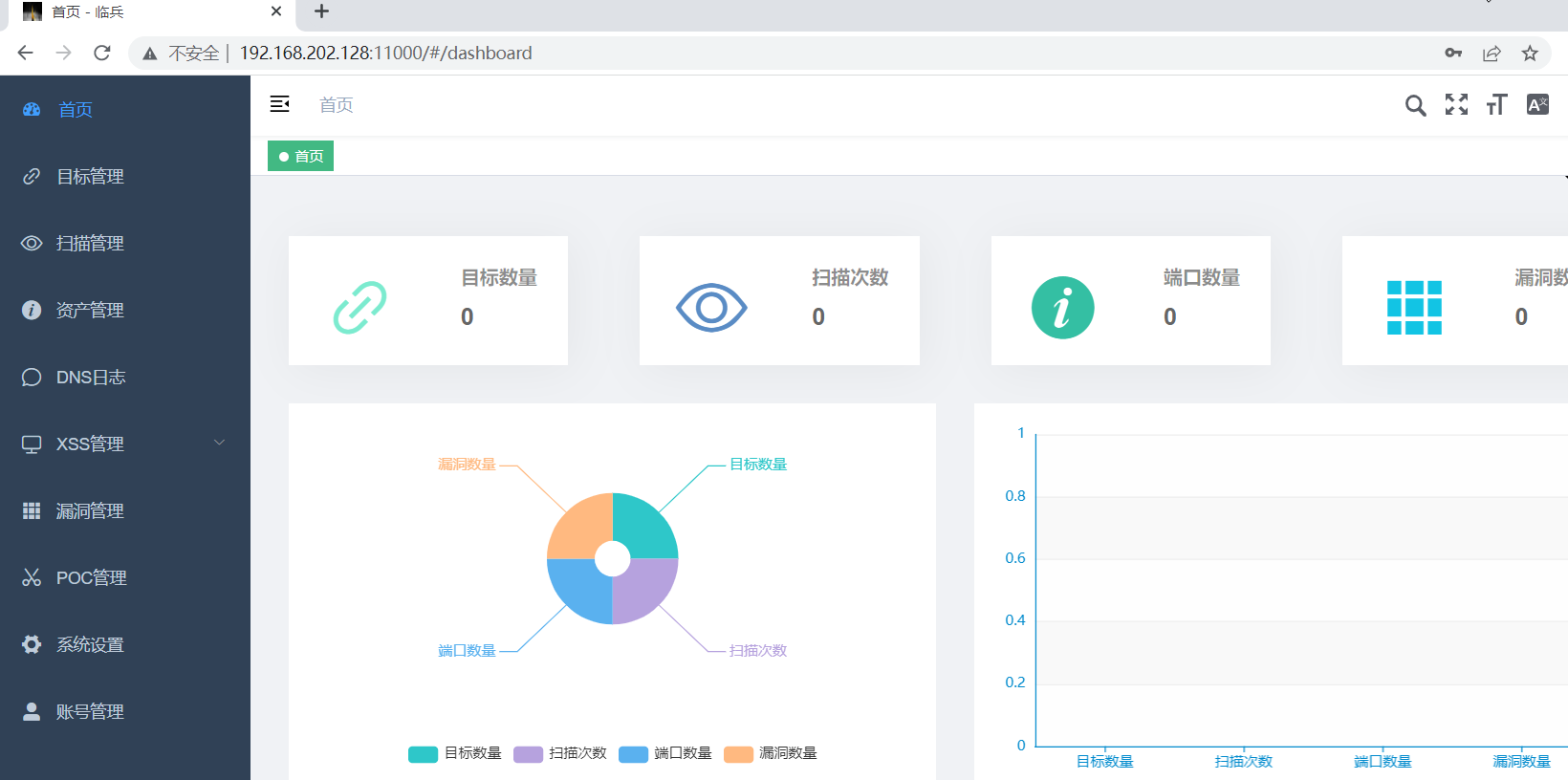

واجهة

Changelog

[v1.0] 2020.2.28

- في البداية أكمل وظيفة الماسح الضوئي

[v1.1] 2020.7.28

[v1.2] 2020.8.12

[v1.3] 2020.9.13

- زيادة phpstudy_back_rce المكونات -كمية

- يمكنك إضافة خطوط متعددة عند إضافة هدف

[v1.4] 2020.10.18

- إضافة تفاصيل المنفذ عرض (المنفذ ، البروتوكول ، المنتج ، الإصدار)

- قم بزيادة تفاصيل الاسم الفرعي (اسم Sub -Domain ، IP الفرعي) ، اسم Sub -domain هو أداة OneForall

[v1.5] 2020.10.30

- قم بتعديل بعض الأخطاء في المكونات

- في إعدادات المسح ، يمكنك تعيين عدد coroutines المتزامنة في اكتشاف POC

- قم بزيادة وظيفة غير متزامنة متعددة الأجزاء وتحسين سرعة المسح الضوئي POC

[v1.6] 2020.11.27

- قم بتعديل الصورة الرمزية الافتراضية ، إذا كنت ترغب في استبدالها ، فصورة مباشرة/صور/default.png.

- تحسين الواجهة الأمامية لإصلاح بعض الأخطاء الصغيرة

[v1.7] 2020.12.5

- قم بزيادة مهلة وكيل الإعداد ووقت المسح

- تحسين الواجهة الأمامية لإصلاح بعض الأخطاء الصغيرة

- تحسين بنية الملف ، ومزامنة وقت الالتفاف

[v1.8] 2020.12.11

- قم بتحسين الطرف الأمامي من الصورة الرمزية لتفقد الخلل

[v1.9] 2020.12.18

- قم بتعديل طريقة إرسال رسائل البريد الإلكتروني ، واستخدم postfix لإرسال البريد

[v2.0] 2021.3.1

- يتم استبدال إطار واجهة المستخدم الأمامية بـ IVIEW إلى Element ، وإعادة بناء الرمز الأمامي.

- قم بإلغاء تسجيل الحساب وأضفه إلى حساب المسؤول المدمج

- قم بزيادة وظيفة مسح الدليل لهدف عنوان URL

- زيادة وظيفة جميع نقاط الضعف وجميع معلومات المنفذ

- تحسين بنية بيانات جدول قاعدة البيانات وبيان SQL

[v2.1] 2021.3.5

- تحسين الملف الشخصي للواجهة الأمامية

- عندما يتم مسح عمليات مسح مستهدفة متعددة في نفس الوقت ، قم بزيادة إدارة قائمة انتظار المهمة

[v2.2] 2021.3.26

- أضف المكونات الإضافية CVE-2021-22986

[v2.3] 2021.5.20

- تحسين منطق المسح

- أضف الكشف عن بصمات الأصابع ، إطار الكشف

- تحسين اكتشاف نقاط الضعف في سلسلة Struts2

[v2.4] 2021.6.19

- زيادة وظيفة حكم البصمات

- قم بإجراء التعرف على بصمات الأصابع للمنفذ الشوكي ، وتحميل المكونات المقابلة -بعد التعرف على البصمات ، وتقليل عدد الصادرة

- قم بتصنيف المكونات ، مقسمة إلى فئات HTTP وفئات غير HTTP

- عند النقر على المسح ، قم بتوفير وظيفة خيار مسح مخصص.

- أضف تعليق المسح واستعادة المسح وإلغاء وظيفة المسح في قائمة المسح

[v2.5] 2021.7.10

- يتم استبدال إطار العمل الخلفي من قارورة إلى fastapi

[v2.6] 2021.9.21

- يمكنك اختيار POC Plug -in عند المسح

- إضافة قائمة POC

- إصلاح الخلل المعروف

[v2.7] 2021.10.11

- إصلاح الأخطاء عند مسح جميع الأهداف

- إضافة وظيفة سجل XSS (عنوان URL الذي يتلقى بيانات للرجوع إلى عنوان URL بعد إنشاء الرمز المميز)

[v2.8] 2021.10.24

- يتم استبدال تحديث معلومات الحالة في إدارة الهدف وإدارة المسح

[v2.9] 2021.12.26

- دمج وظيفة dnslog.cn لتوفير وظيفة dnslog

[V3.0] 2022.5.14

- يتم استبدال POC Plug -in Scanط

شكرًا لك

بفضل البيئة المستهدفة التي قدمها مشروع Vulhub: https://github.com/vulhub/vulhub ، https://hub.docker.com/r/2d8ru/struts22

يشير POC أيضًا إلى العديد من العناصر: https://github.com/xyntax/poc-- ،،،

https://github.com/ysrc/xunfeng ،

https://github.com/se55i0n/dbscanner ،

https://github.com/vulscanteam/vulscan

بفضل Master Pan لأخذني للبدء في السلامة ، وشكرا على توجيه زميلي في Vue

بيان إعفاء

يتم استخدام الأدوات فقط للبحوث الأمنية والتحقيق الذاتي الداخلي ، ويمنع الهجمات غير القانونية من استخدام الأدوات.

رخصة

معهد ماساتشوستس للتكنولوجيا