[✔] علة التثبيت ثابتة

تمت إضافة أدوات جديدة

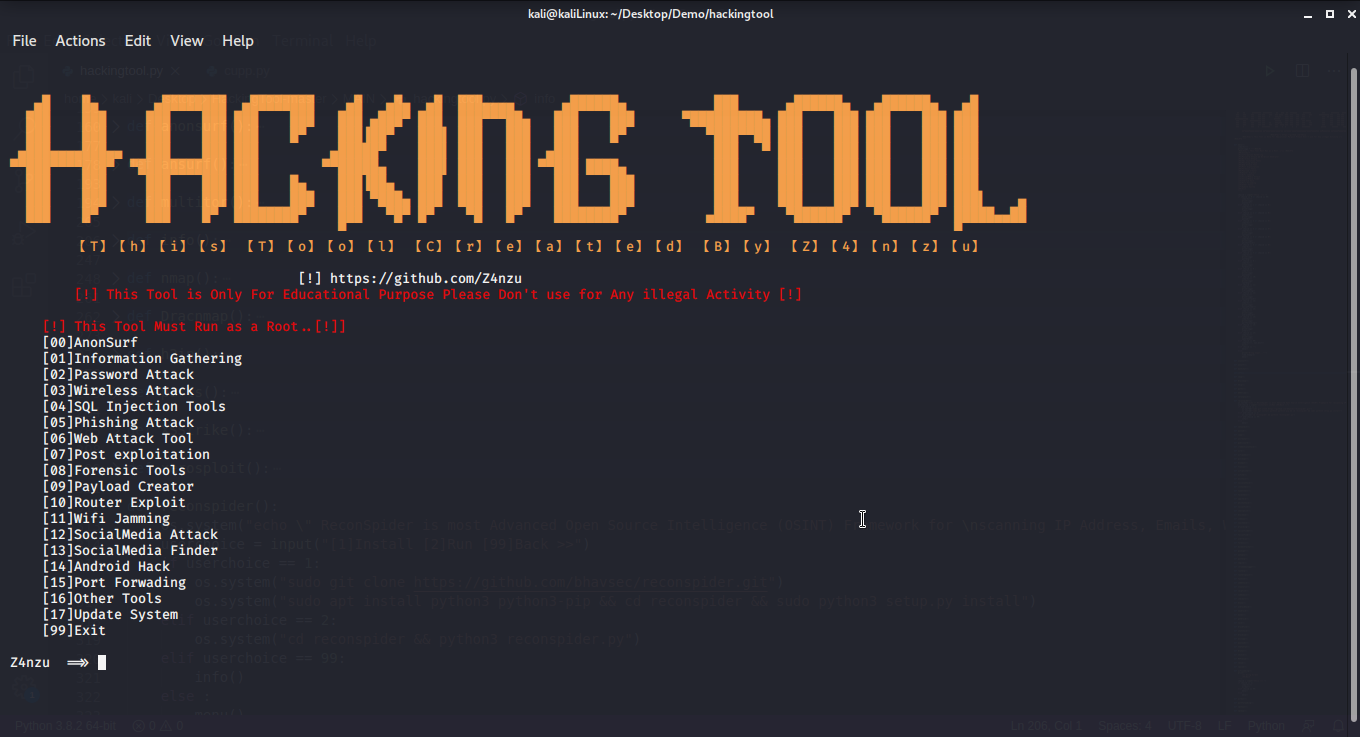

هندسة عكسية

أدوات الفئران

تزحف الويب

حمولة الحمولة

تحديث أدوات متعددة

أداة إضافية في wifijamming

أداة إضافية في Steganography

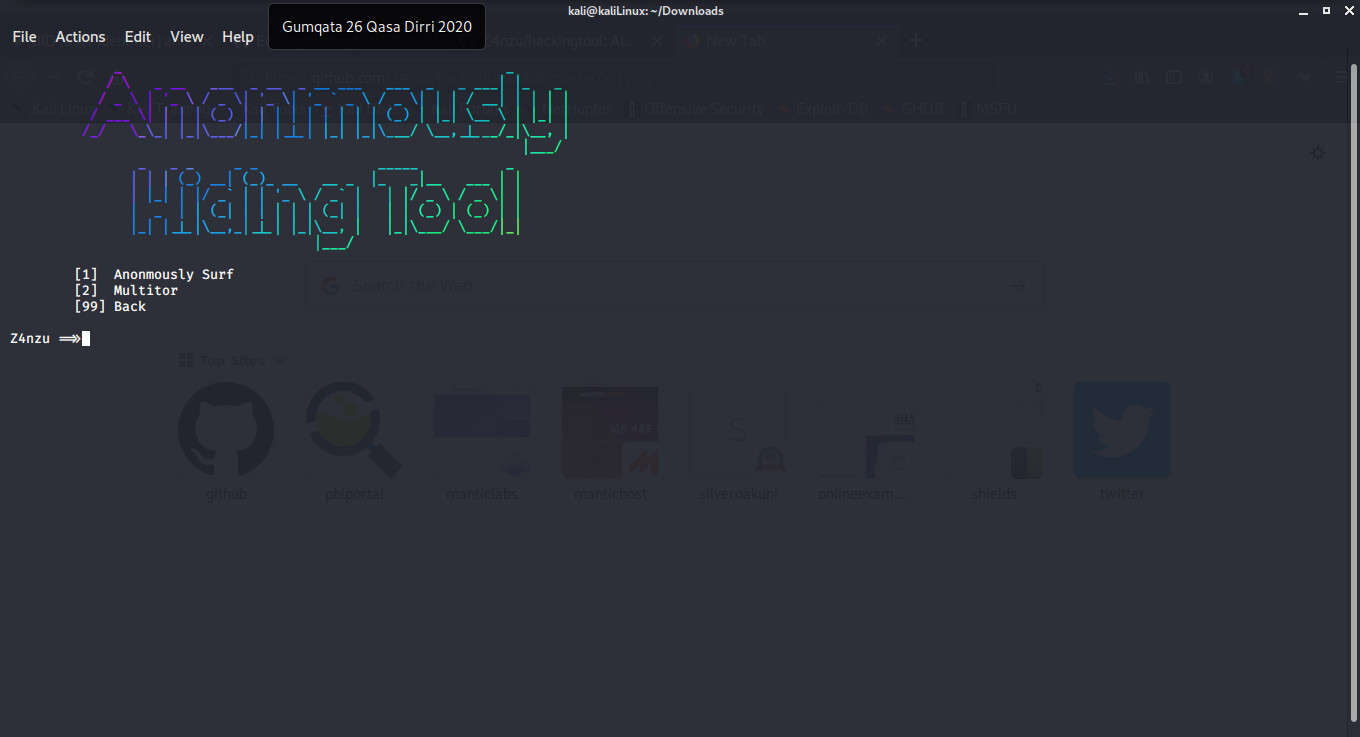

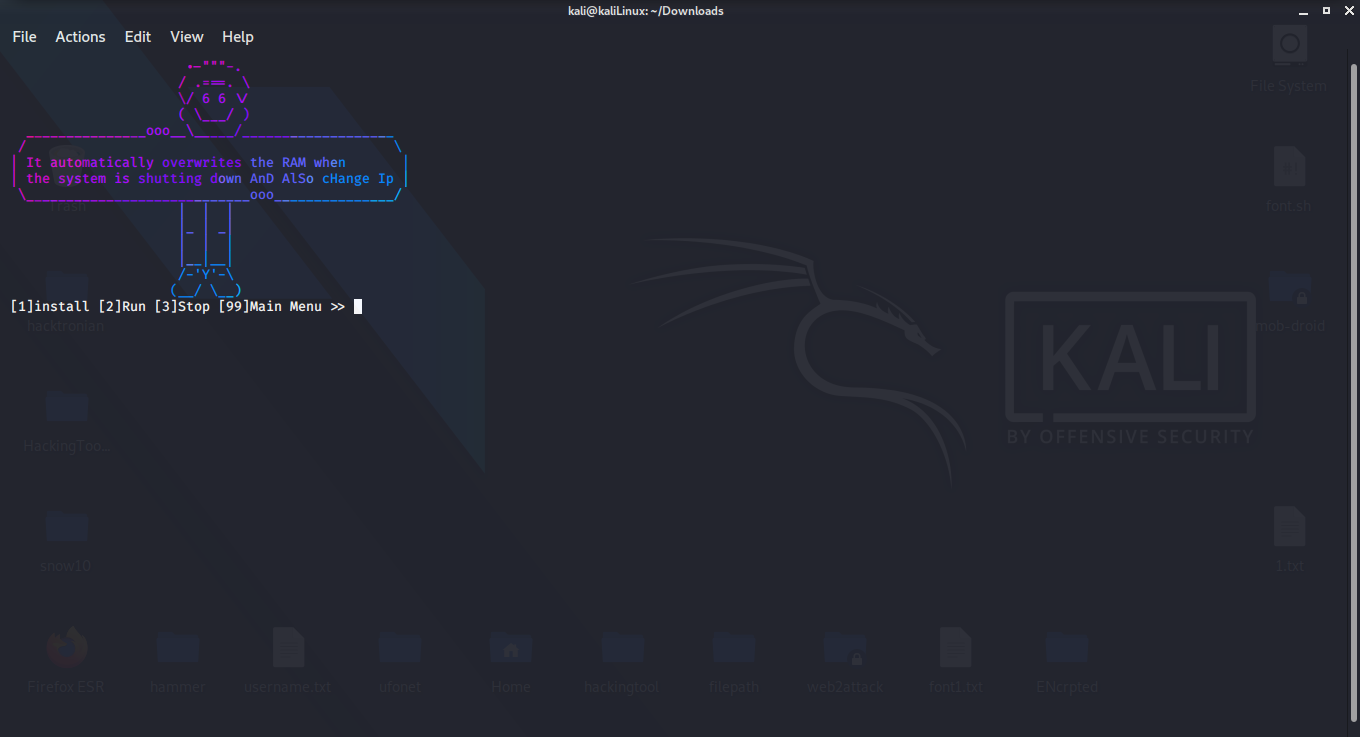

أدوات إخفاء مجهولة الهوية

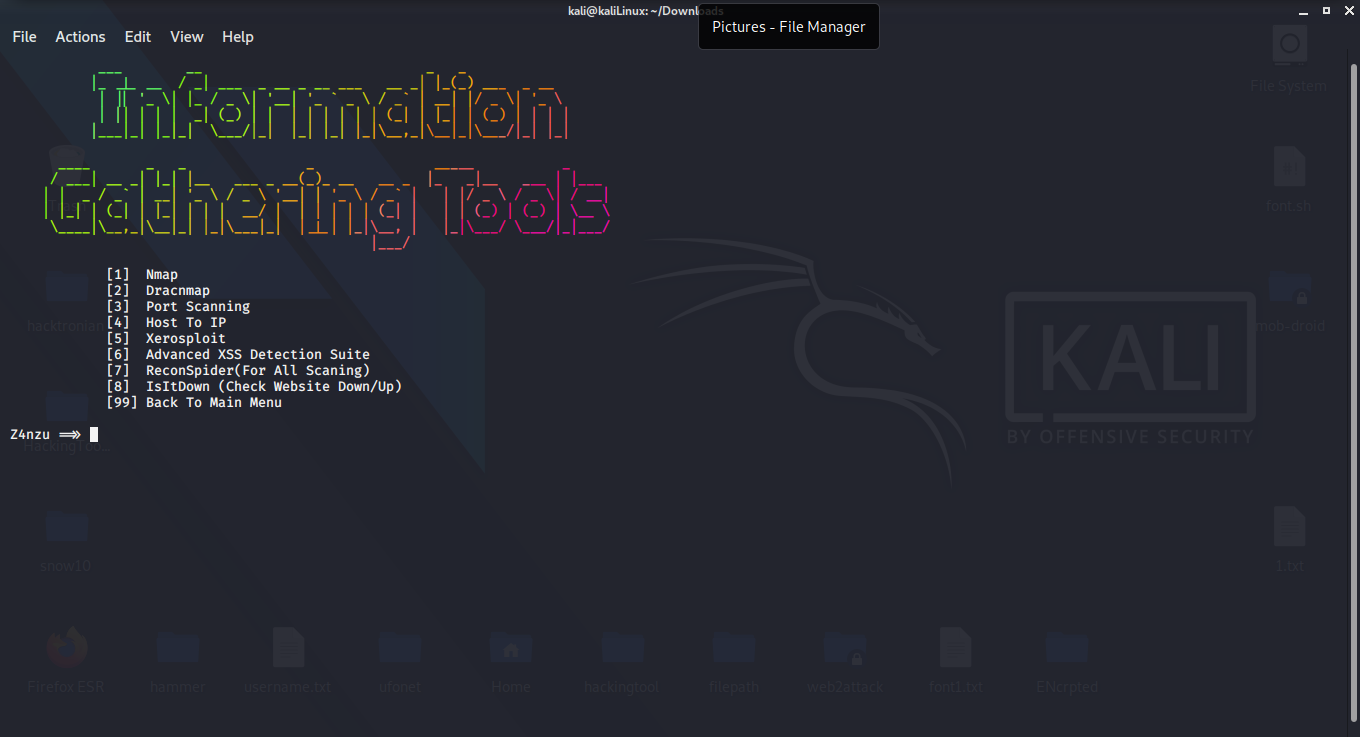

أدوات جمع المعلومات

Wordlist Generator

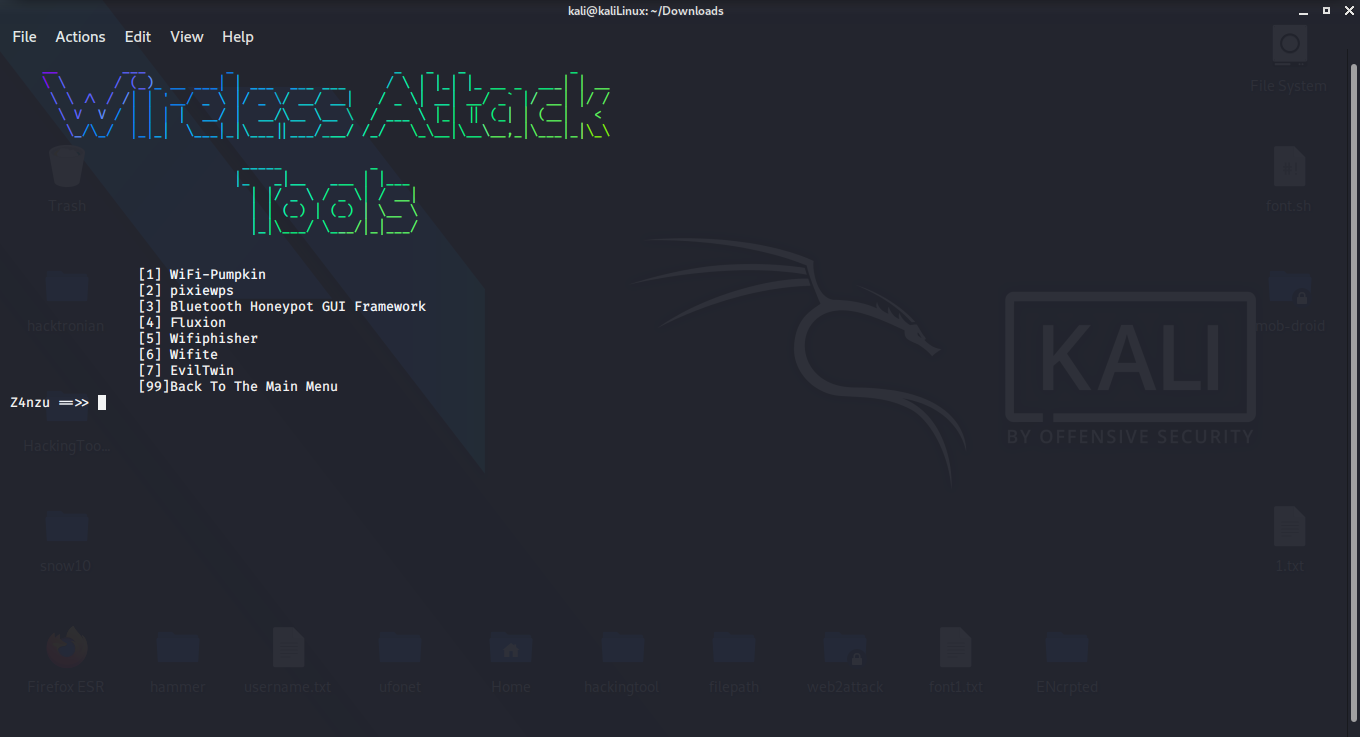

أدوات الهجوم اللاسلكية

أدوات الحقن SQL

أدوات هجوم التصيد

أدوات هجوم الويب

أدوات ما بعد الاستغلال

أدوات الطب الشرعي

أدوات إنشاء الحمولة النافعة

إطار استغلال

أدوات الهندسة العكسية

أدوات الهجوم DDOS

أدوات المسؤول عن بُعد (الفئران)

أدوات الهجوم XSS

أدوات Steganograhy

أدوات أخرى

SocialMedia Bruteforce

أدوات القرصنة Android

هوموغراف IDN

البريد الإلكتروني التحقق من الأدوات

أدوات تكسير التجزئة

wifi deauthenticate

SocialMedia Finder

حمولة الحمولة

تزحف الويب

مزيج الأدوات

تصفح بصراحة

متعددة

خريطة الشبكة (NMAP)

dracnmap

مسح المنفذ

مضيف IP

Xerosploit

Red Hawk (الكل في مسح واحد)

إعادة الاتصال (لجميع المسح)

ISItDown (تحقق من موقع الويب لأسفل/أعلى)

Infoga - البريد الإلكتروني Osint

ردد

مهاجم

SecretFinder (مثل API & etc)

ابحث عن معلومات باستخدام Shodan

ماسح المنفذ - Rang3R (Python 2.7)

ماسحة المنفذ - Ranger Reloaded (Python 3+)

تفريقة

كوب

WordListCreator

Goblin WordGenerator

قائمة كلمة المرور (1.4 مليار كلمة مرور نص واضحة)

wifi-pumpkin

Pixiewps

Bluetooth Honeypot Gui Framework

تدفق

wifiphisher

wifite

eviltwin

Fastssh

Howmanypeople

أداة SQLMAP

nosqlmap

اللعنة الصغيرة SQLI الماسح الضوئي

استغلال

BLISQY-استغلال حقن الأعمى SQL القائم على الوقت

Leviathan - مجموعة أدوات التدقيق الشامل على نطاق واسع

sqlscan

setoolkit

سمك اجتماعي

Hiddeneye

Evilginx2

i-see_you (احصل على الموقع باستخدام هجوم التصيد)

Saycheese (Grab's Target's WebCam stots)

الرمز QR Jacking

شلفيش

Blackphish

Web2Attack

Skipfish

الباحث عن المجال الفرعي

Checkurl

Blazy (ابحث أيضًا عن ClickJacking)

الاستحواذ على المجال الفرعي

ديرب

Vegile - Ghost in the Shell

Chrome Keylogger

تشريح الجثة

Wireshark

مستخرج بالجملة

استنساخ القرص وصورة ISO

أدوات

التقلب 3

فاتات

قاسِي

غرزة

MsFvenom Payload Creator

مولد قذيفة السم

Spycam

الغوغاء

لغز

أجهزة التوجيه

WebSploit

مزج

Web2Attack

Androguard

APK2GOLD

جادكس

Slowloris

Asyncrone | سلاح DDOS متعدد الوظائف SYN SYN

Ufonet

Goldeneye

غرزة

بايشيل

Dalfox (الباحث عن XSS)

مولد حمولة XSS

باحث ومكتشف XSS الممتد

XSS-FREAK

Xspear

XSSCON

xanxss

جناح الكشف XSS المتقدم

رفولن

الدراجية

ستيجانوهيدي

Stegnocracker

Stegocracker

مساحة بيضاء

هجوم Instagram

ألينون الهجوم SocialMedia

هجوم الفيسبوك

مدقق التطبيق

KeyDroid

mysms

Lockphish (Grab Target Lock Pin)

Droidcam (صورة التقاط)

Evilapp (جلسة الاختطاف)

Hatcloud (تجاوز CloudFlare لـ IP)

Evilurl

Knockmail

هاش باستر

wifijammer-ng

Kawaiideauther

العثور على MOSITIONY من خلال نظام الاعتراف بالوجه

العثور على MOSITALDIA بواسطة اسم المستخدم

شيرلوك

SocialScan | اسم المستخدم أو البريد الإلكتروني

debinject

pixload

الإنجيل

مضاعفة الطرفية

git clone https://github.com/Z4nzu/hackingtool.git

chmod -R 755 hackingtool

cd hackingtool

sudo bash install.sh

sudo hackingtool

إنشاء صورة Docker

Docker Buitl -T VGPASTOR/HACKINGTOOL.

Docker -Cormpose Up -D

دخل في الحاوية

Docker Exec -it HackingTool Bash

الإخراج:

حدد أفضل خيار:

[1] Kali Linux / Parrot-OS (APT)

[2] آرك لينكس (Pacman)

[0] الخروجأدخل الخيارات واستمر.

إذا احتجت إلى فتح منافذ أخرى ، فيمكنك تحرير ملف Docker-corm.yml

يتم تركيب أحجام في الحاوية لاستمرار البيانات ويمكنها مشاركة الملفات بين المضيف والحاوية

أداة التحرير

أضف أدوات لـ CTF

تريد أن تفعل تلقائيا