Helmkarte zum Einsatz von Twistlock Defender.

Dieses Diagramm kann mit dem von der CNCF zugelassenen External Secrets Operator zusammenarbeiten, um seine internen Geheimnisse zu verwalten.

NOTIZ

Dieses Diagramm wurde mit AWS Secrets Manager und Azure Key Vault als Geheimnisverwaltungssystemen getestet.

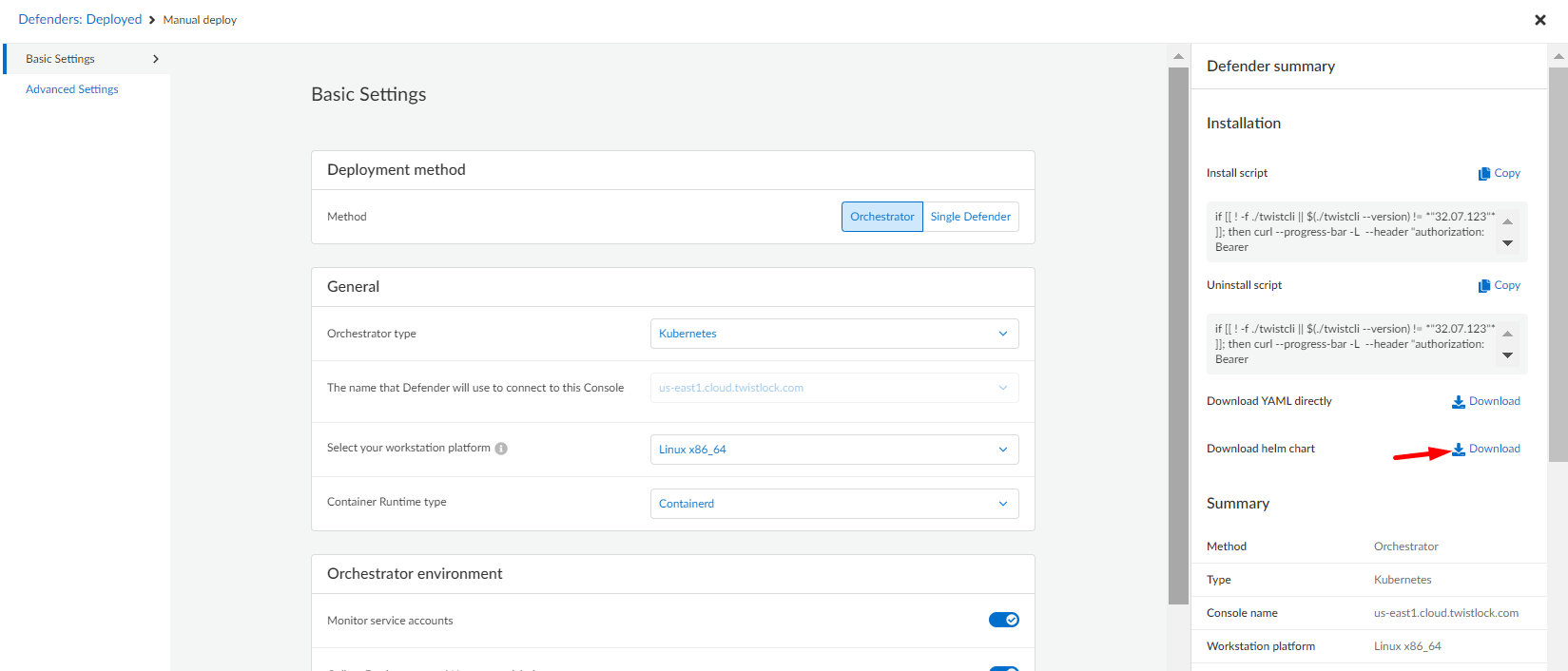

Um die erforderlichen Werte für die Funktion dieses Helm-Diagramms zu erhalten, laden Sie das Helm-Diagramm von der Prisma Cloud Compute-Konsole herunter, indem Sie zu „Verwalten“ > „Verteidiger“ > „Manuelle Bereitstellung“ gehen und die folgenden Parameter auswählen:

Bereitstellungsmethode: Orchestrator

Orchestratortyp: Kubernetes oder Openshift

Alle anderen grundlegenden und erweiterten Einstellungen variieren je nach Ihrer Umgebung.

Sobald Sie die für Sie geeigneten Optionen ausgewählt haben, laden Sie das Helm-Diagramm herunter:

Die heruntergeladene Datei wird „twistlock-defender-helm.tar.gz“ heißen. In diesem komprimierten Ordner müssen Sie die Datei „values.yaml“ extrahieren, die als Referenz für die Bereitstellung dient.

Um die Geheimnisse im Zusammenhang mit der Defender-Bereitstellung in einem Geheimnisverwaltungssystem zu speichern, verwenden Sie den folgenden Prozess:

Installieren Sie den External Secrets Operator mit den folgenden Befehlen

Helm Repo externe Geheimnisse hinzufügen https://charts.external-secrets.io helm install external-secrets external-secrets/external-secrets -n external-secrets --create-namespace

Weitere Informationen zur Installation finden Sie in der Anleitung „Erste Schritte“.

Befolgen Sie die entsprechende Anleitung zur Installation eines SecretStore oder ClusterSecretStore, damit der External Secrets Operator die Geheimnisse abrufen kann. Dieses Diagramm verwendet standardmäßig ClusterSecretStore , da keine Verbindung zum Namespace besteht, in dem der Defender bereitgestellt wird. Um es in SecretStore zu ändern, legen Sie den folgenden Wert in Ihrer Datei „values.yaml“ fest:

Secret_Store:

Art: SecretStoreErstellen Sie das Secret mit dem folgenden JSON-Format:

{"SERVICE_PARAMETER": "service_parameter", "DEFENDER_CA": "defender_ca_cert", "DEFENDER_CLIENT_CERT": "defender_client_cert", "DEFENDER_CLIENT_KEY": "defender_client_key", "ADMISSION_CERT": "admission_" cert“, „ADMISSION_KEY“: „Zulassungsschlüssel“, „INSTALL_BUNDLE“: „install_bundle“, „WS_ADDRESS“: „ws_address“, „REGISTRY_USER“: „registry.user“, „REGISTRY_PASS“: „registry.password“, „REGISTRY“ :"registry.name"}Sie müssen die Werte durch diejenigen ersetzen, die Ihrem Verteidigereinsatz entsprechen.

Für Azure Key Vault müssen Sie den Inhaltstyp auf application/json festlegen.

Die Werte von SERVICE_PARAMETER bis WS_ADDRESS sind Werte, die in der Datei „values.yaml“ des zuvor von Prisma Cloud heruntergeladenen Helmdiagramms zu finden sind.

Bei Verwendung der öffentlichen Defender-Registrierung sollten die Werte für die Registrierungskonfiguration die folgenden sein:

REGISTRIERUNG: Registry.twistlock.com

REGISTRY_USER: Beliebige Ihrer Wahl

REGISTRY_PASS: Das zum Herunterladen des Bildes verwendete Zugriffstoken

Weitere Informationen zum Herunterladen der Container-Images finden Sie in der Dokumentation zu Prisma Cloud Container Images.

Die Standardkonfiguration ist die folgende:

Collect_pod_labels: true # Ermöglicht die Sammlung von Namensraum- und Bereitstellungsbezeichnungen als Teil der in Prisma erkannten Bezeichnungenmonitor_service_accounts: true # Ermöglicht die Überwachung der k8s-Dienstkontenunique_hostname: true # Zuordnung eindeutiger Hostnamenhost_custom_compliance: false # Deaktiviert die benutzerdefinierte Compliance von Hosts

Alle anderen Standardeinstellungen finden Sie in der Datei „values.yaml“.

Hier ist ein einfachstes empfohlenes Beispiel der Datei „values.yaml“ ohne externe Geheimnisse:

Bildname: Registry.twistlock.com/twistlock/defender:defender_<VERSION>Registrierungsname: Registry.twistlock.comBenutzername: TwistlockPasswort: <ACCESS_TOKEN># Secretsservice_PARAMETER: <YOUR_SERVICE_PARAMETER>defender_ca_cert: <YOUR_DEFENDER_CA>defender_client_cert: <YOUR_DEFENDER_CERT>defender_client_key: <YOUR_DEFENDER_KEY>admission_cert: <YOUR_ADMISSION_CERT>admission_key: <YOUR_ADMISSION_KEY> install_bundle: <YOUR_INSTALL_BUNDLE>ws_address: <YOUR_WS_ADDRESS>

Der Wert des Zugriffstokens kann beim Herunterladen des Helmdiagramms im Bildnamen abgerufen werden. Es sollte der Wert neben tw_ sein.

Sie können auch den Bildnamen und die Registrierungsdetails ersetzen, wenn Sie eine private Registrierung verwenden.

Hier ist ein einfachstes empfohlenes Beispiel der Datei „values.yaml“ mit externen Geheimnissen:

Bildname: Registry.twistlock.com/twistlock/defender:defender_<VERSION>secret_store:name: <YOUR_SECRETSTORE_NAME>remote_key: <YOUR_SECRET_NAME>

Für Bereitstellungen in GKE Autopilot muss der folgende Wert festgelegt werden:

gke_autopilot_annotation: 'autopilot.gke.io/no-connect: "true"'

Legen Sie für Bereitstellungen in OpenShift die folgenden Werte fest:

openshift: trueselinux_header: 'seLinuxOptions:'selinux_options: 'type: spc_t'

Um den Zulassungscontroller einzuschließen, müssen Sie die folgenden Werte angeben:

Defender_ca_cert: <YOUR_DEFENDER_CA>admission_path: <YOUR_ADMISSION_PATH>

Diese Werte können von der Prisma Compute Console abgerufen werden, indem Sie zu „Verwalten > Verteidiger > Einstellungen“ gehen

Um die neueste Version zu installieren, führen Sie den folgenden Befehl aus:

Helm-Upgrade --install -n Twistlock -f Werte.yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm Twistlock-Defender Twistlock-Defender

Um eine bestimmte Version zu installieren, führen Sie den folgenden Befehl aus:

Helm-Upgrade --install -n Twistlock -f Values.yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm --version <VERSION> Twistlock-Defender Twistlock-Defender