Im Laufe der Zeit habe ich eine Reihe interessanter, lustiger und deprimierender Suchanfragen gesammelt, die ich in Shodan, die (im wahrsten Sinne des Wortes) Internetsuchmaschine, eingeben kann. Einige führen zu Facepalm-induzierenden Ergebnissen, während andere schwerwiegende und/oder alte Schwachstellen in freier Wildbahn hervorrufen.

Für die meisten Suchfilter ist ein Shodan-Konto erforderlich.

Sie können davon ausgehen, dass diese Abfragen nach Möglichkeit nur ungesicherte/offene Instanzen zurückgeben. Versuchen Sie aus rechtlichen Gründen nicht, sich anzumelden (auch nicht mit Standardkennwörtern), wenn dies nicht der Fall ist! Grenzen Sie die Ergebnisse ein, indem Sie am Ende Filter wie country:US oder org:"Harvard University" oder hostname:"nasa.gov" hinzufügen.

Die Welt und ihre Geräte werden durch das glänzende neue Internet immer stärker vernetzt Dinge Scheiße – und dadurch exponentiell gefährlicher. Zu diesem Zweck hoffe ich, dass diese Liste das Bewusstsein (und, ganz offen gesagt, Angst vor dem Einnässen) verbreitet, anstatt Schaden anzurichten.

Und wie immer gilt: Entdecken und offenlegen Sie verantwortungsvoll! ?

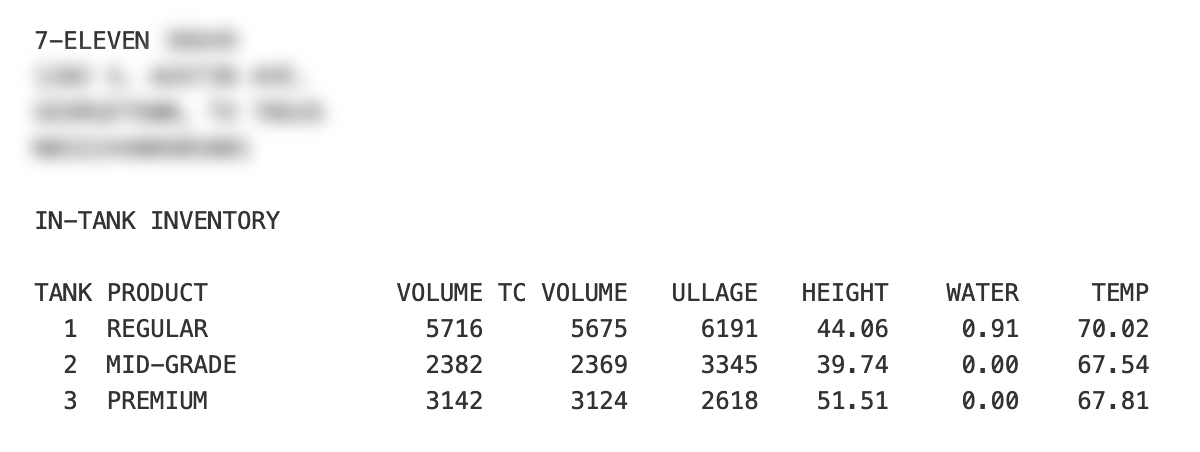

"Server: Prismview Player"

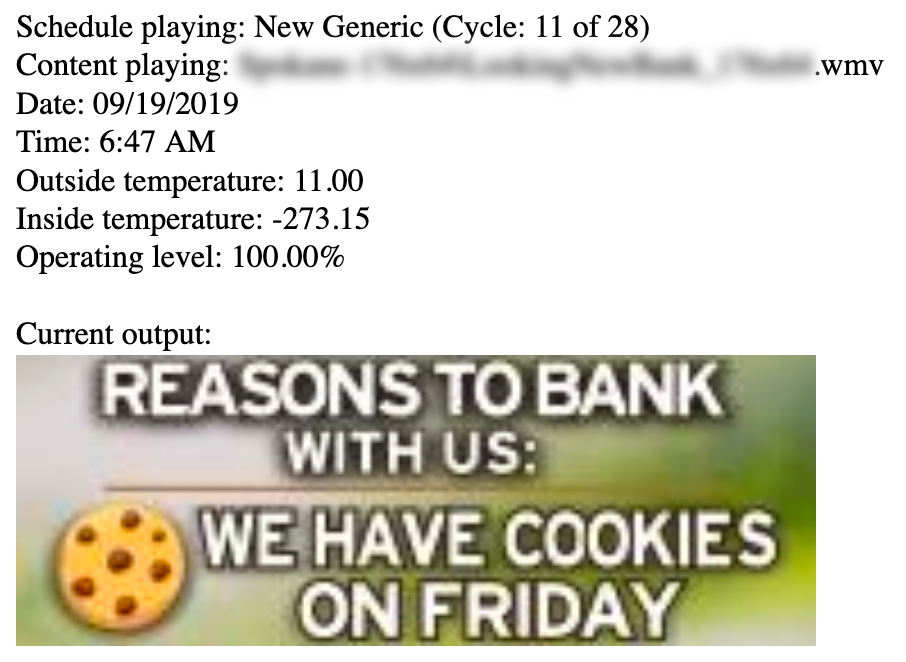

"in-tank inventory" port:10001

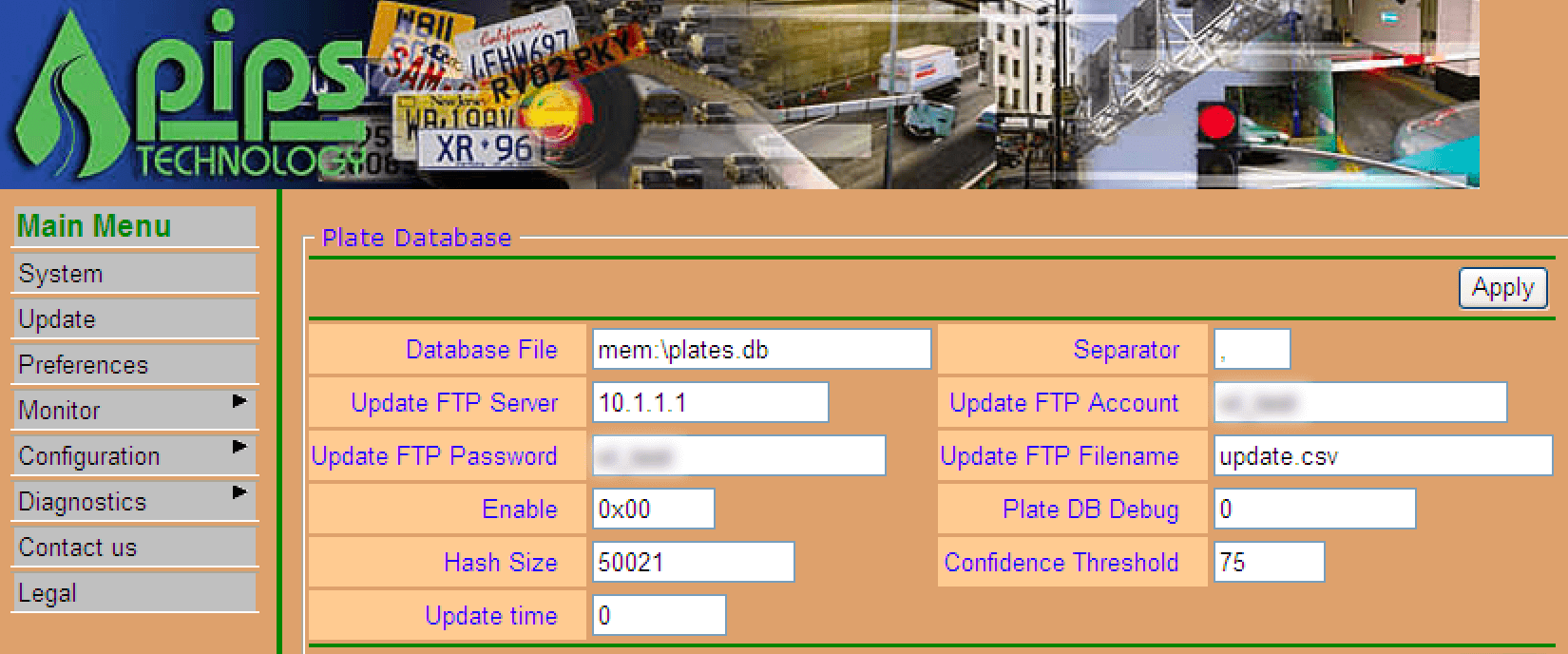

P372 "ANPR enabled"

mikrotik streetlight

"voter system serial" country:US

"Cisco IOS" "ADVIPSERVICESK9_LI-M"

Von Cisco in RFC 3924 beschriebener Abhörmechanismus:

Unter rechtmäßigem Abfangen versteht man das rechtmäßig genehmigte Abfangen und Überwachen der Kommunikation eines Abhörobjekts. Der Begriff „Abfangsubjekt“ bezieht sich auf den Teilnehmer eines Telekommunikationsdienstes, dessen Kommunikation und/oder abhörbezogene Informationen (IRI) rechtmäßig zum Abfangen und Übermitteln an eine Behörde autorisiert wurden.

"[2J[H Encartele Confidential"

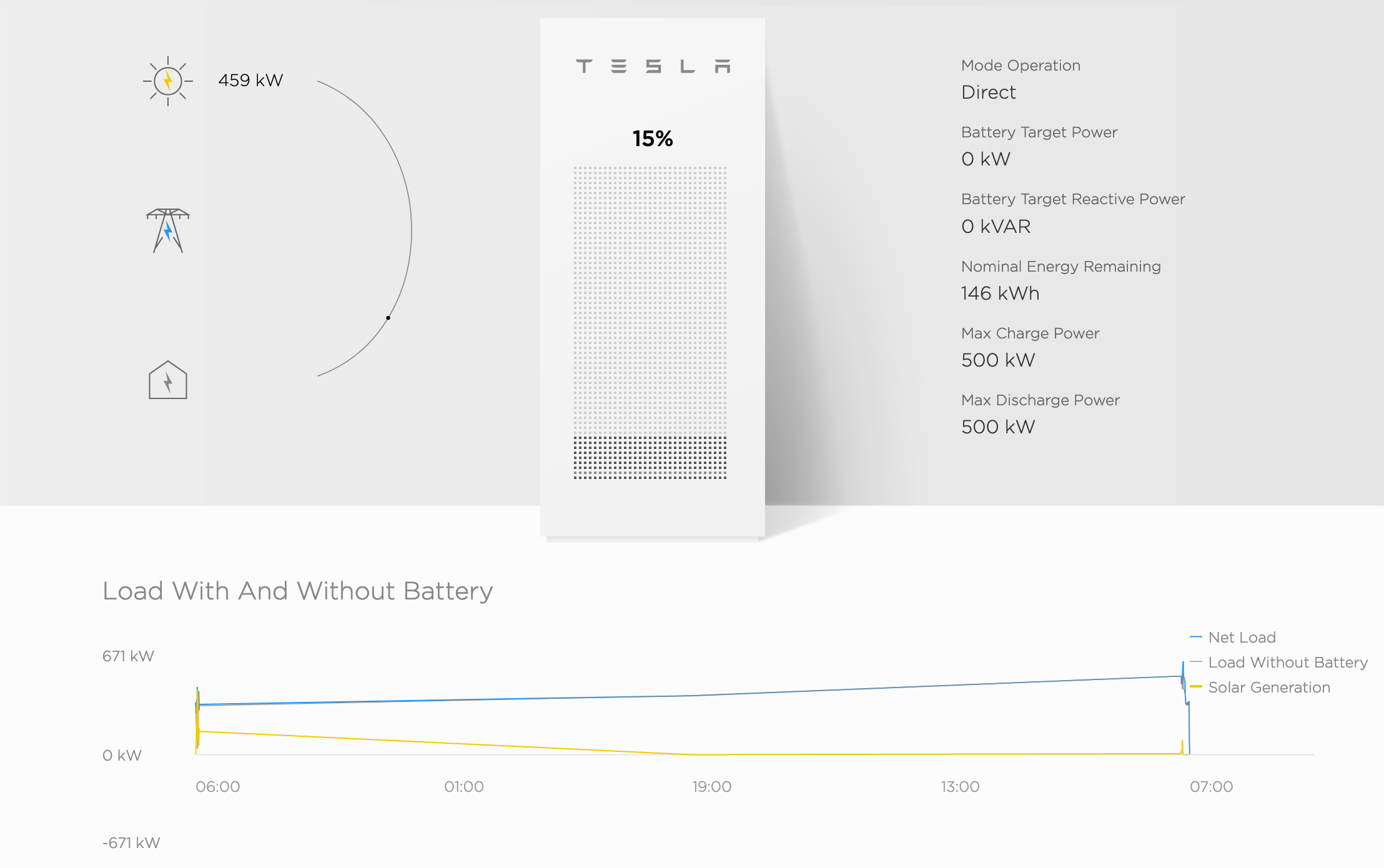

http.title:"Tesla PowerPack System" http.component:"d3" -ga3ca4f2

"Server: gSOAP/2.8" "Content-Length: 583"

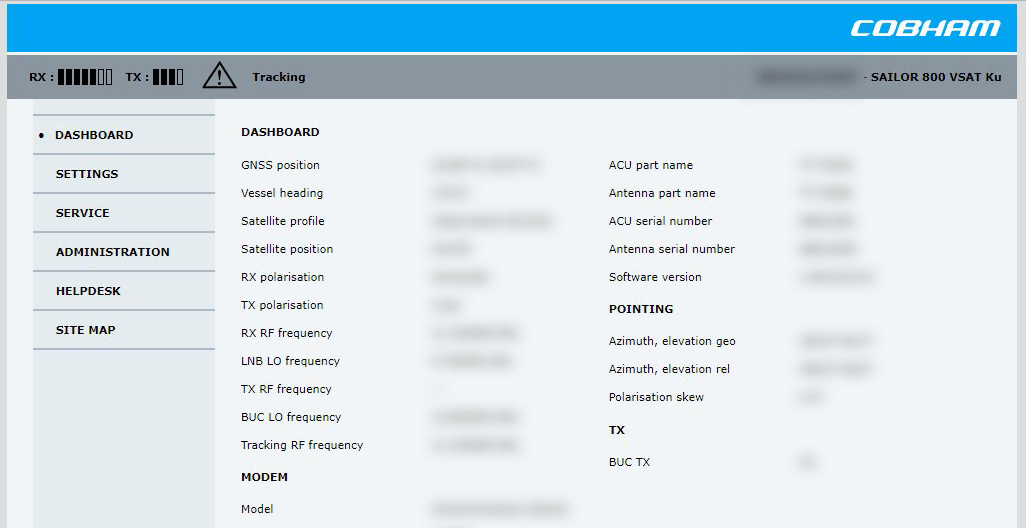

Shodan hat einen ziemlich süßen Ship Tracker entwickelt, der Schiffsstandorte auch in Echtzeit kartiert!

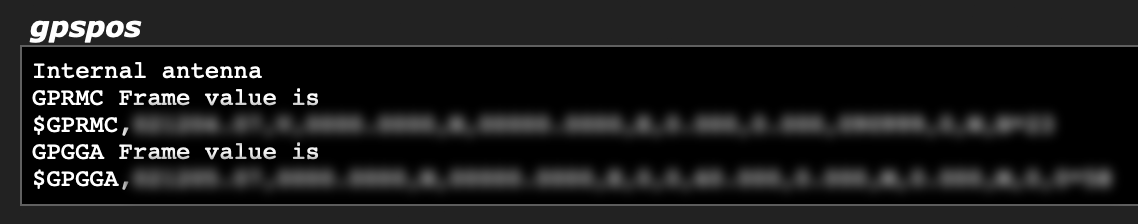

"Cobham SATCOM" OR ("Sailor" "VSAT")

title:"Slocum Fleet Mission Control"

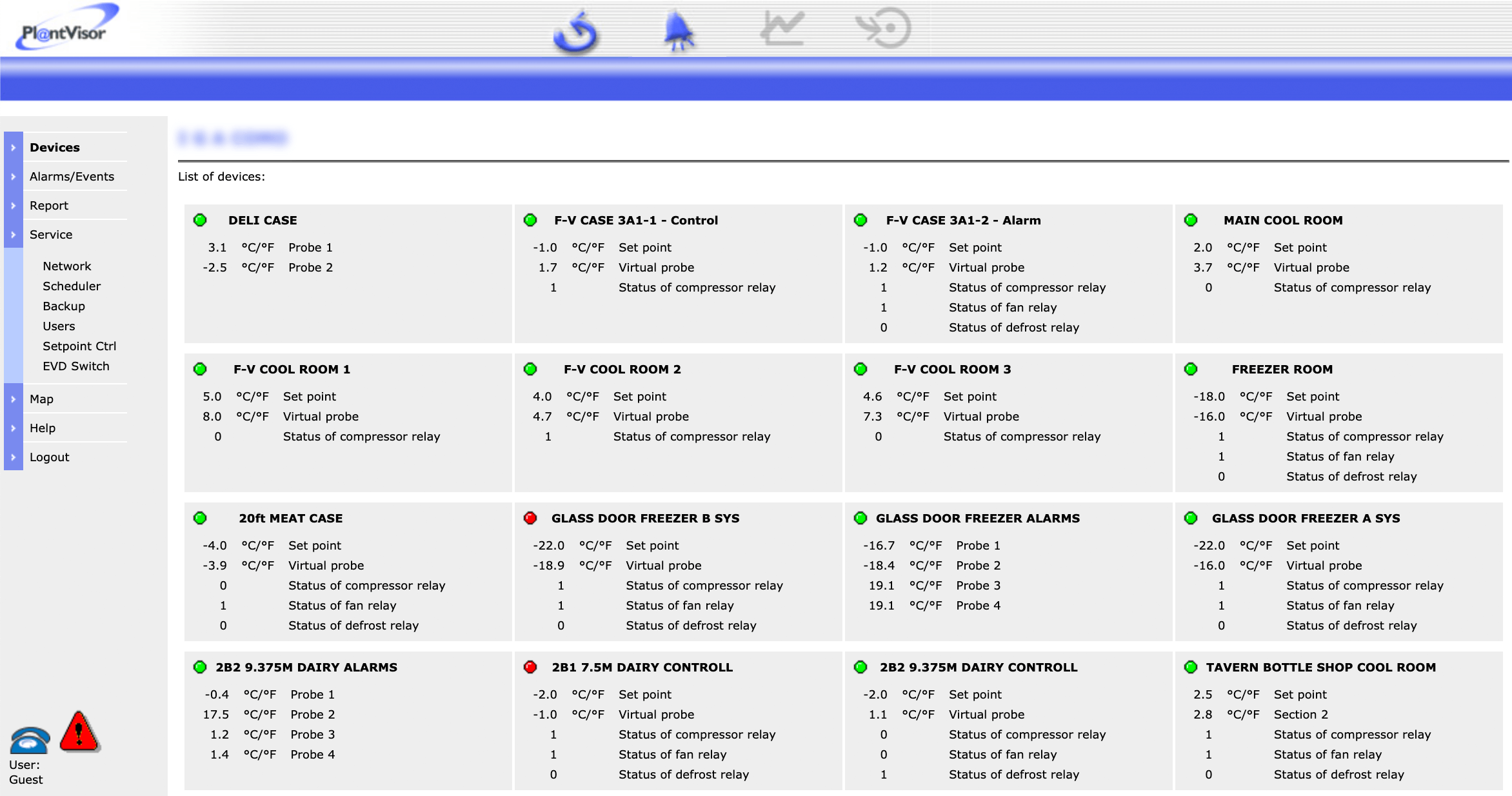

"Server: CarelDataServer" "200 Document follows"

http.title:"Nordex Control" "Windows 2000 5.0 x86" "Jetty/3.1 (JSP 1.1; Servlet 2.2; java 1.6.0_14)"

"[1m[35mWelcome on console"

Zum Glück standardmäßig gesichert, aber diese über 1.700 Maschinen haben im Internet immer noch nichts zu suchen.

"DICOM Server Response" port:104

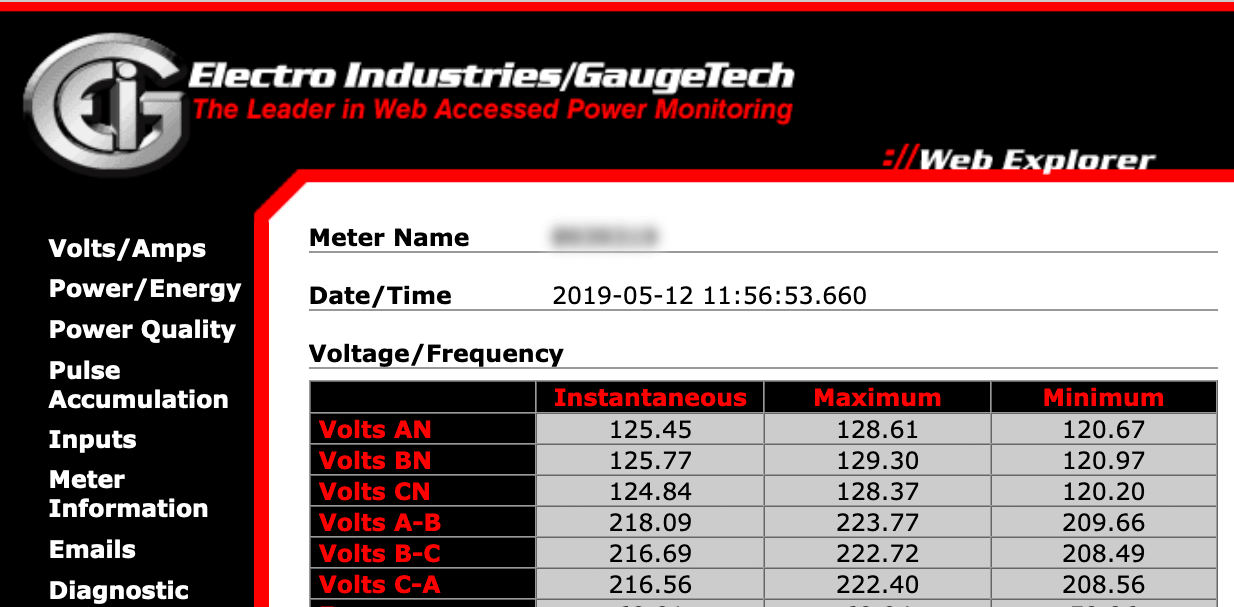

"Server: EIG Embedded Web Server" "200 Document follows"

"Siemens, SIMATIC" port:161

"Server: Microsoft-WinCE" "Content-Length: 12581"

"HID VertX" port:4070

"log off" "select the appropriate"

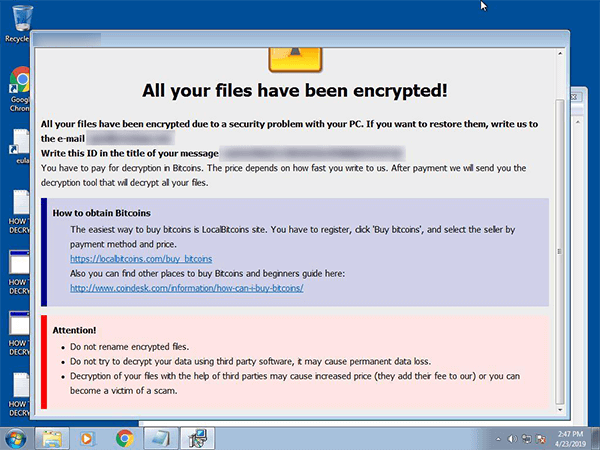

"authentication disabled" "RFB 003.008"

Shodan Images ist übrigens ein großartiges Zusatztool zum Durchsuchen von Screenshots! ? →

Das erste Ergebnis jetzt. ?

99,99 % sind durch einen sekundären Windows-Anmeldebildschirm gesichert.

"x03x00x00x0bx06xd0x00x00x124x00"

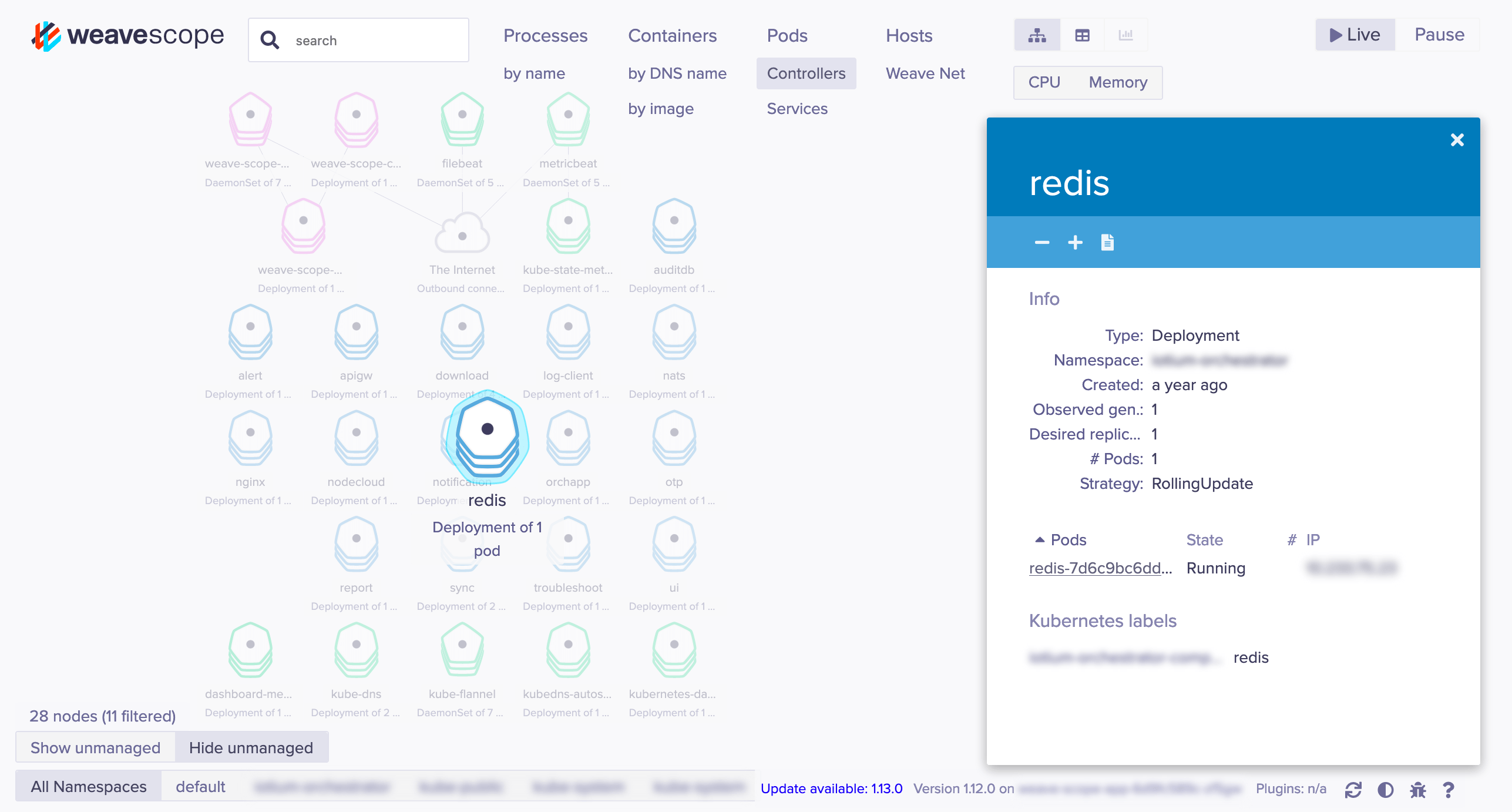

Befehlszeilenzugriff innerhalb von Kubernetes-Pods und Docker-Containern sowie Echtzeitvisualisierung/-überwachung der gesamten Infrastruktur.

title:"Weave Scope" http.favicon.hash:567176827

Ältere Versionen waren standardmäßig unsicher. Sehr beängstigend.

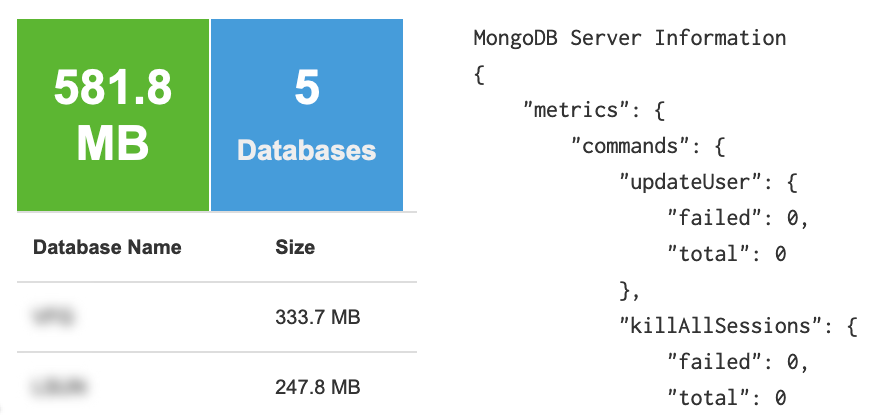

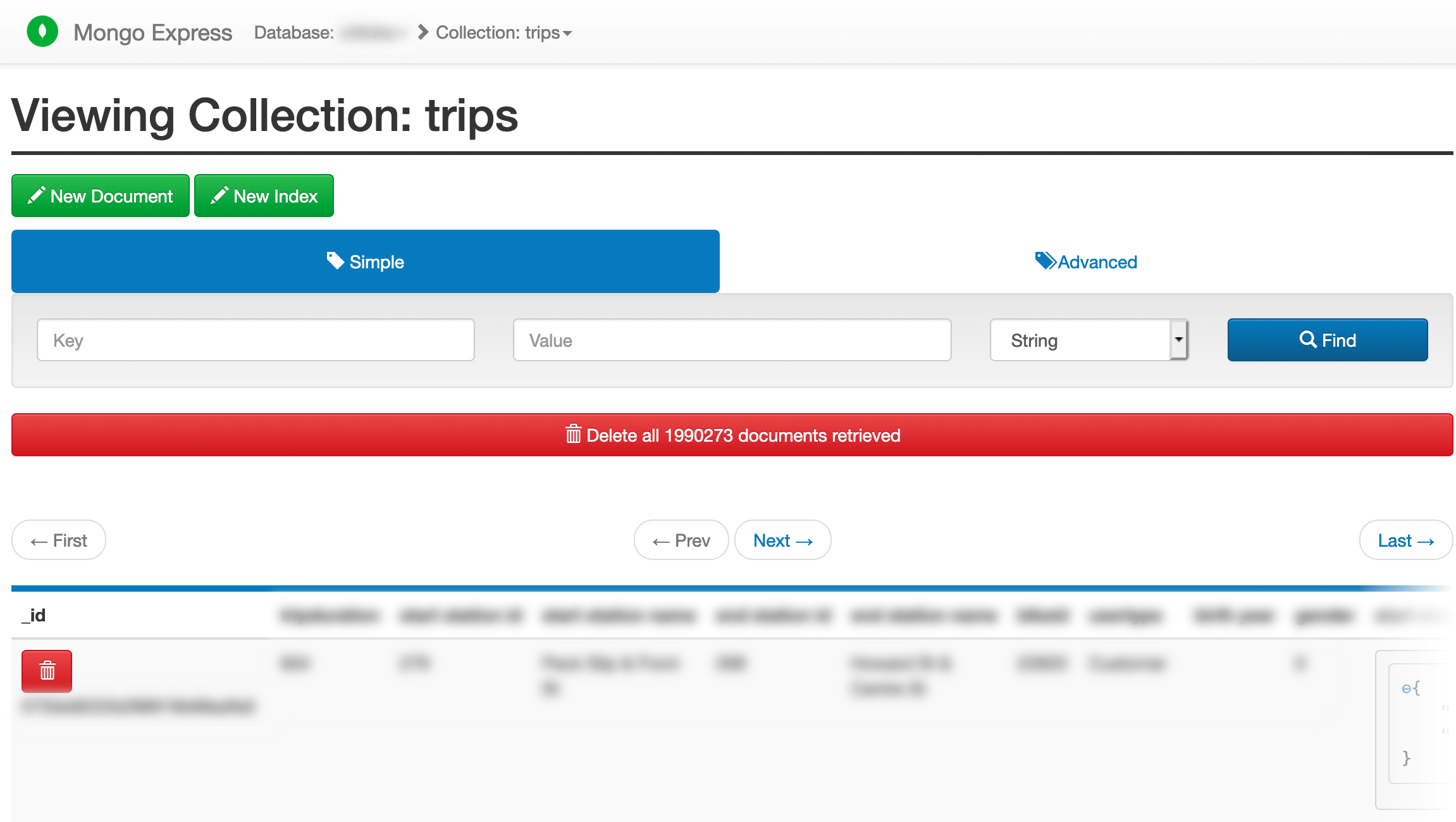

"MongoDB Server Information" port:27017 -authentication

Wie das berüchtigte phpMyAdmin, aber für MongoDB.

"Set-Cookie: mongo-express=" "200 OK"

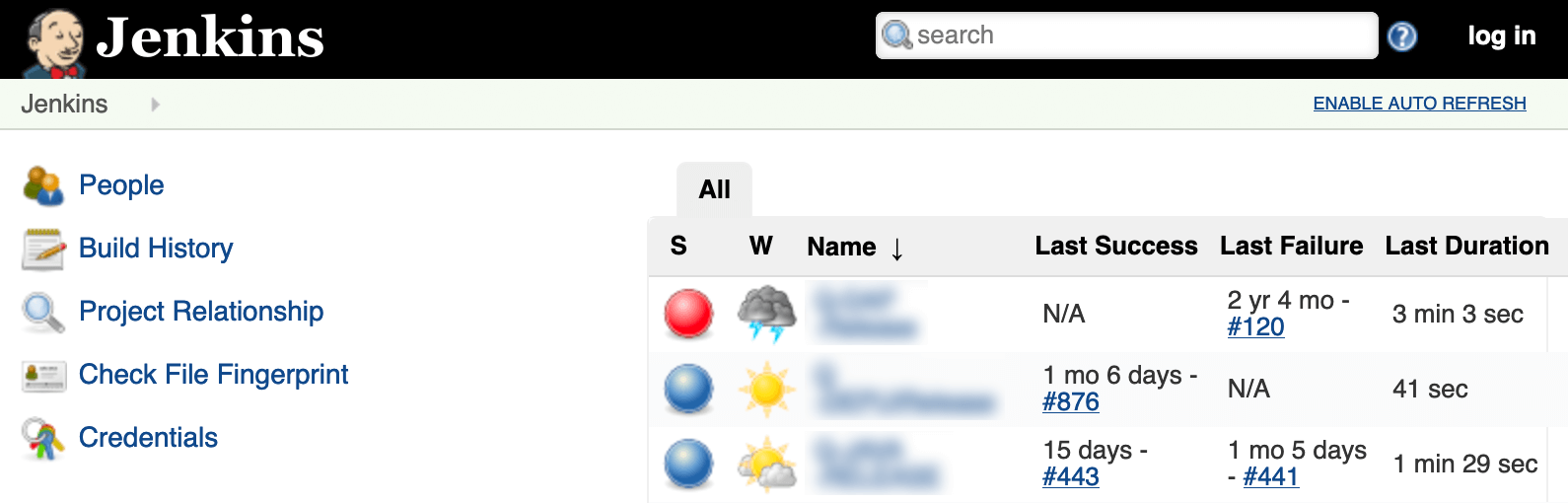

"X-Jenkins" "Set-Cookie: JSESSIONID" http.title:"Dashboard"

"Docker Containers:" port:2375

"Docker-Distribution-Api-Version: registry" "200 OK" -gitlab

"dnsmasq-pi-hole" "Recursion: enabled"

root angemeldet? → "root@" port:23 -login -password -name -Session

Ein nebensächliches Ergebnis des schlampigen, fragmentierten Update-Ansatzes von Google. ? Weitere Informationen hier.

"Android Debug Bridge" "Device" port:5555

Lantronix password port:30718 -secured

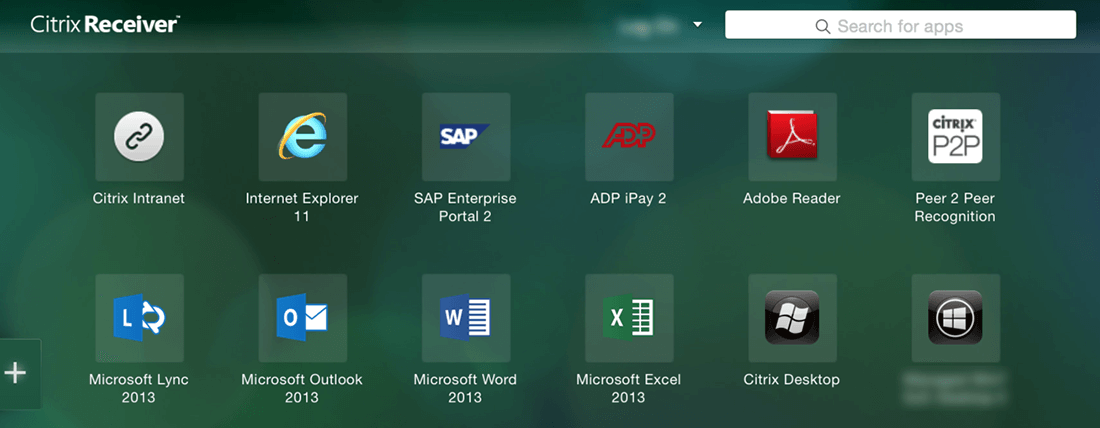

"Citrix Applications:" port:1604

Verletzlich (irgendwie „absichtlich“, aber besonders, wenn es exponiert ist).

"smart install client active"

PBX "gateway console" -password port:23

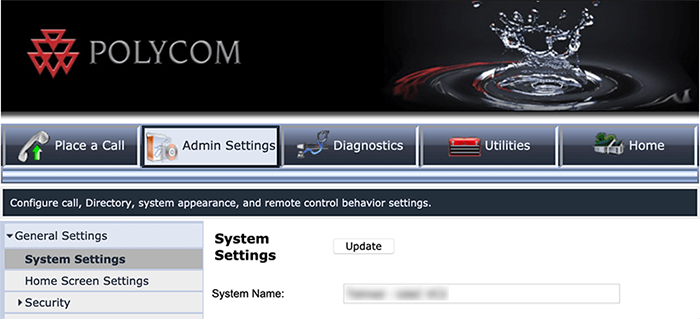

http.title:"- Polycom" "Server: lighttpd"

Telnet-Konfiguration: ? →

"Polycom Command Shell" -failed port:23

"Server: Bomgar" "200 OK"

"Intel(R) Active Management Technology" port:623,664,16992,16993,16994,16995

HP-ILO-4 !"HP-ILO-4/2.53" !"HP-ILO-4/2.54" !"HP-ILO-4/2.55" !"HP-ILO-4/2.60" !"HP-ILO-4/2.61" !"HP-ILO-4/2.62" !"HP-iLO-4/2.70" port:1900

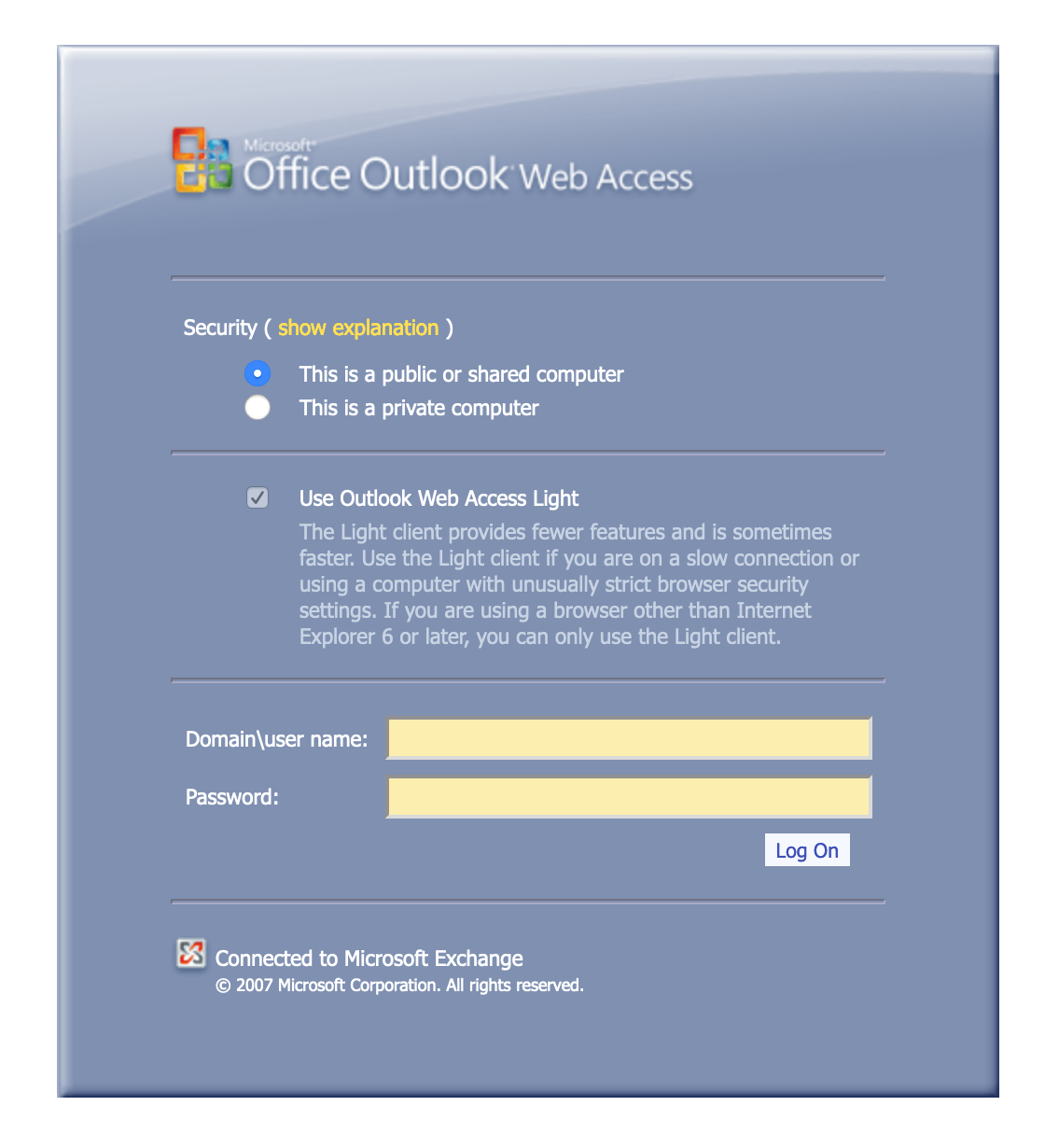

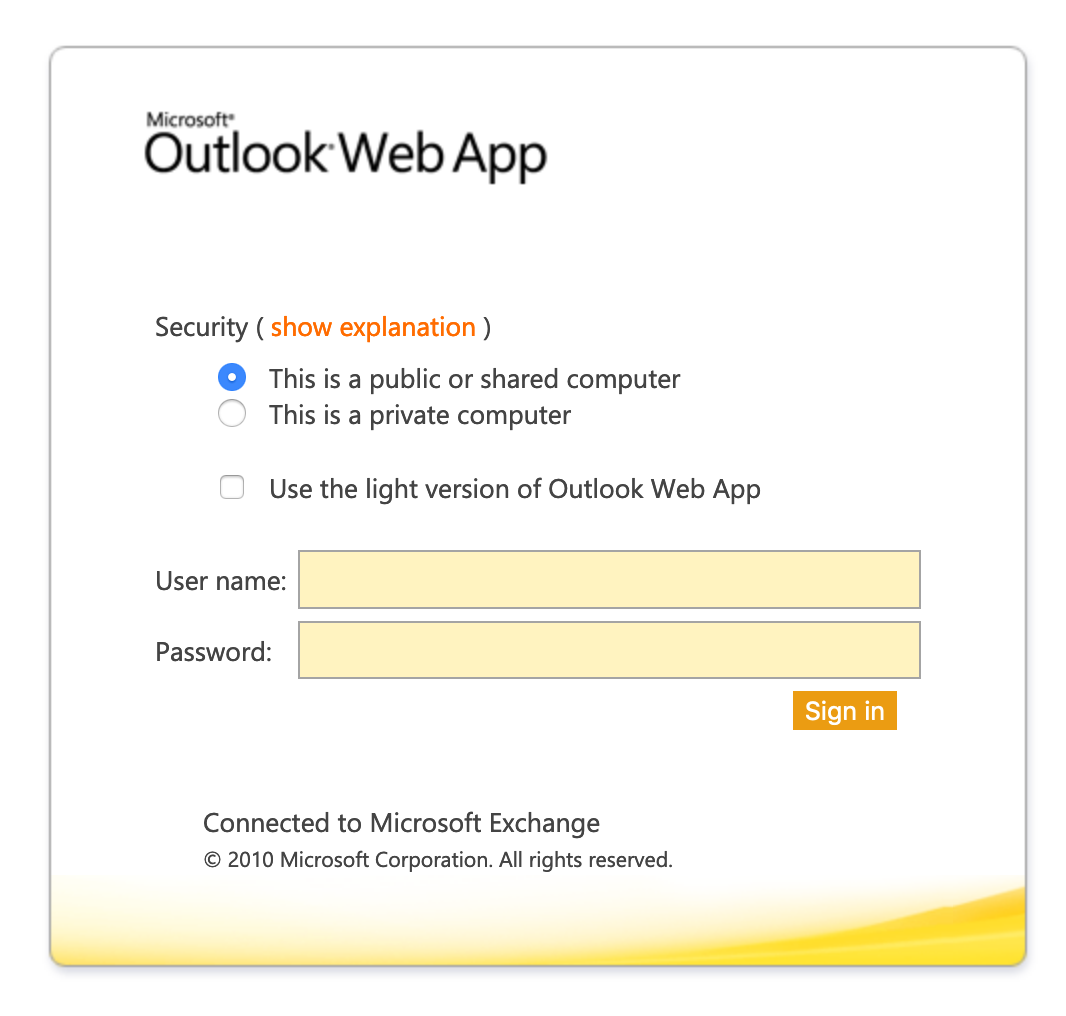

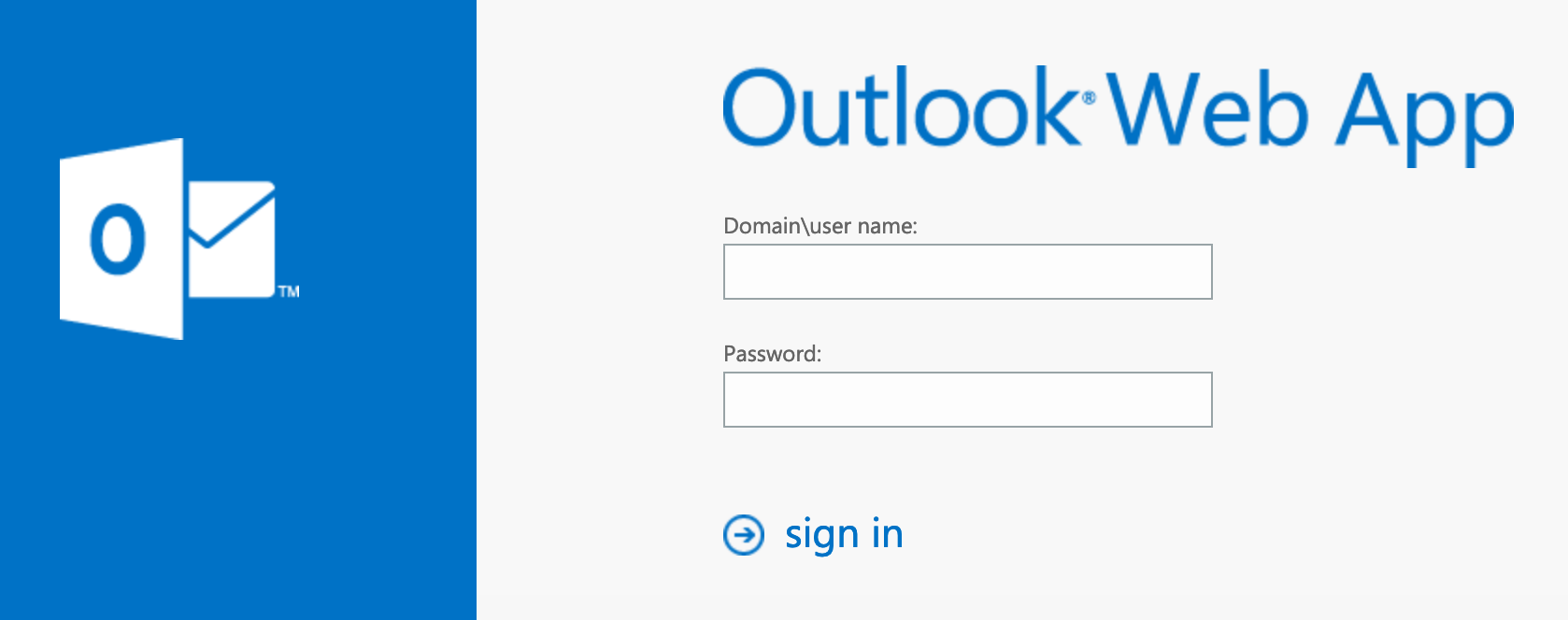

"x-owa-version" "IE=EmulateIE7" "Server: Microsoft-IIS/7.0"

"x-owa-version" "IE=EmulateIE7" http.favicon.hash:442749392

"X-AspNet-Version" http.title:"Outlook" -"x-owa-version"

"X-MS-Server-Fqdn"

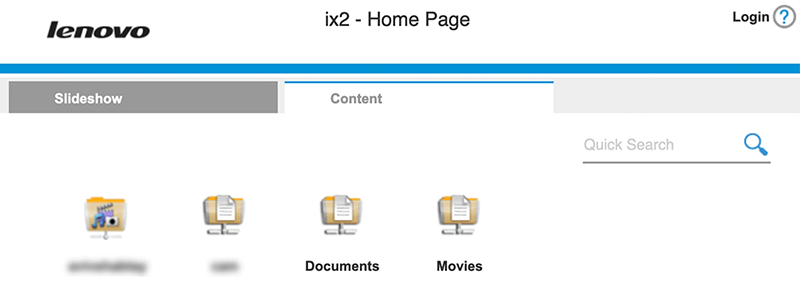

Erzeugt ca. 500.000 Ergebnisse. Grenzen Sie die Suche ein, indem Sie „Dokumente“ oder „Videos“ usw. hinzufügen.

"Authentication: disabled" port:445

Insbesondere Domänencontroller: ? →

"Authentication: disabled" NETLOGON SYSVOL -unix port:445

Bezüglich der Standard-Netzwerkfreigaben von QuickBooks-Dateien: ? →

"Authentication: disabled" "Shared this folder to access QuickBooks files OverNetwork" -unix port:445

"220" "230 Login successful." port:21

"Set-Cookie: iomega=" -"manage/login.html" -http.title:"Log In"

Redirecting sencha port:9000

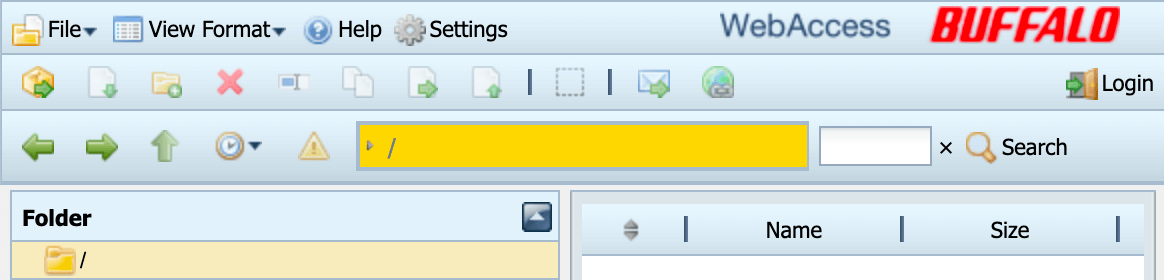

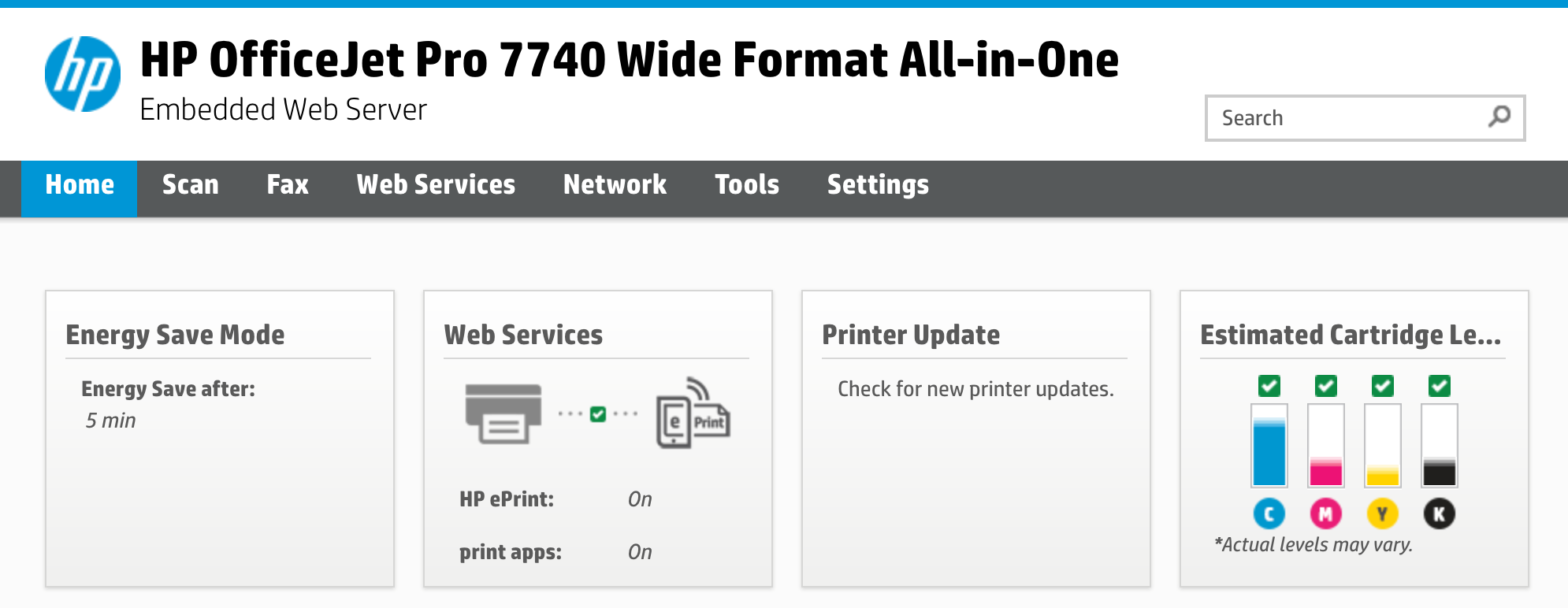

"Server: Logitech Media Server" "200 OK"

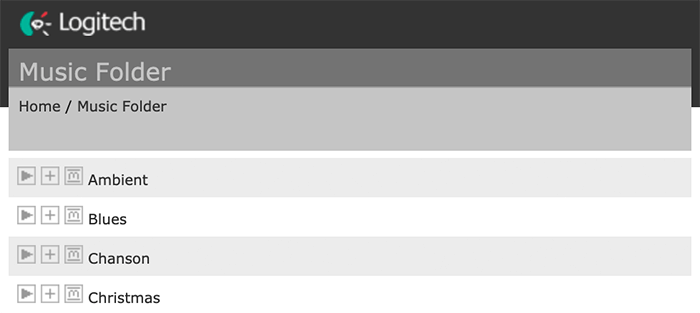

"X-Plex-Protocol" "200 OK" port:32400

"CherryPy/5.1.0" "/home"

Beispielbilder nicht erforderlich. ?

"Server: yawcam" "Mime-Type: text/html"

("webcam 7" OR "webcamXP") http.component:"mootools" -401

"Server: IP Webcam Server" "200 OK"

html:"DVR_H264 ActiveX"

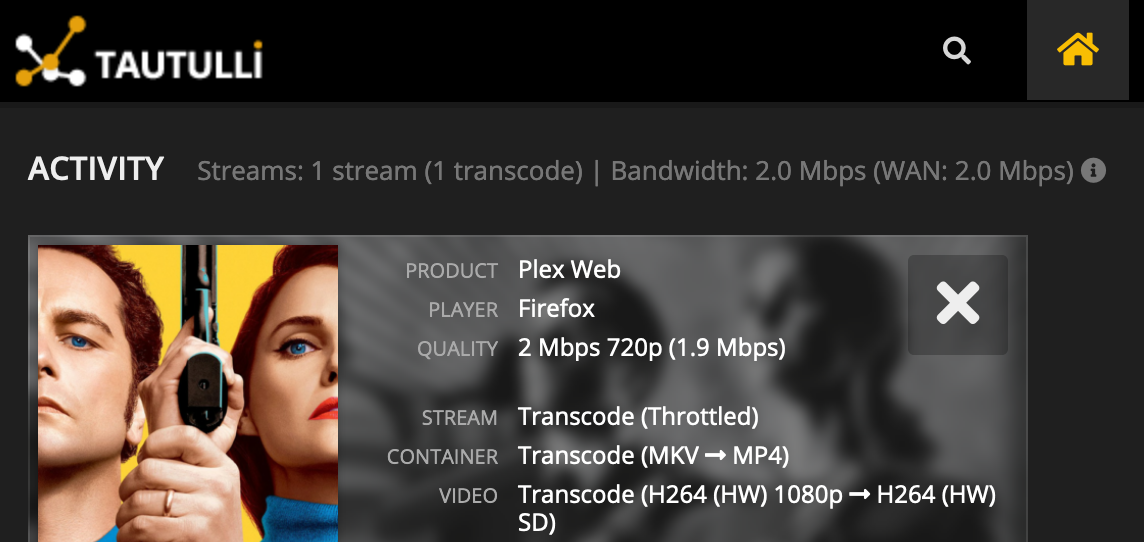

"Serial Number:" "Built:" "Server: HP HTTP"

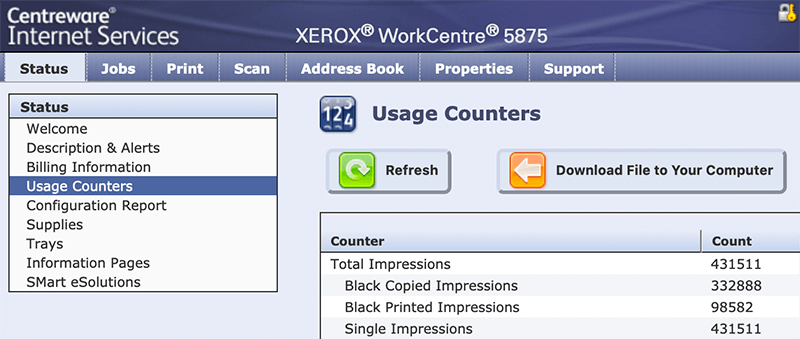

ssl:"Xerox Generic Root"

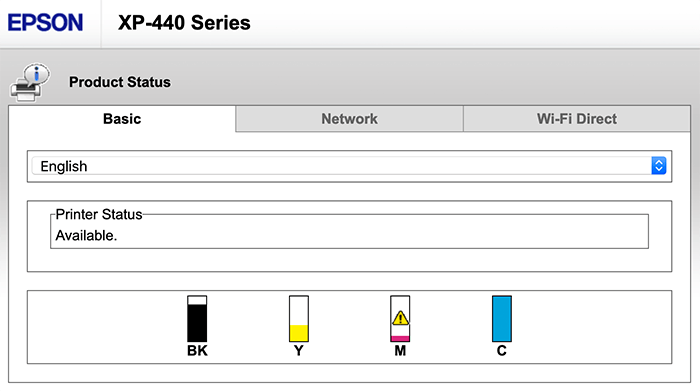

"SERVER: EPSON_Linux UPnP" "200 OK"

"Server: EPSON-HTTP" "200 OK"

"Server: KS_HTTP" "200 OK"

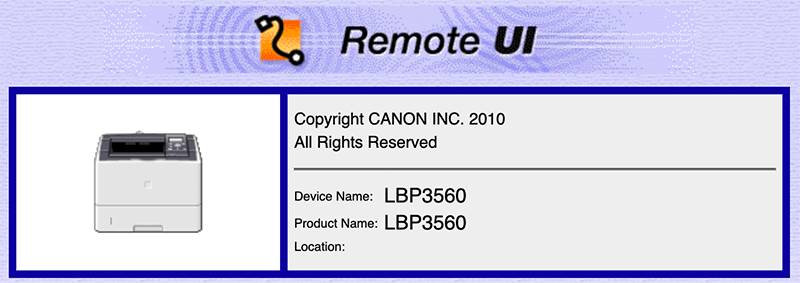

"Server: CANON HTTP Server"

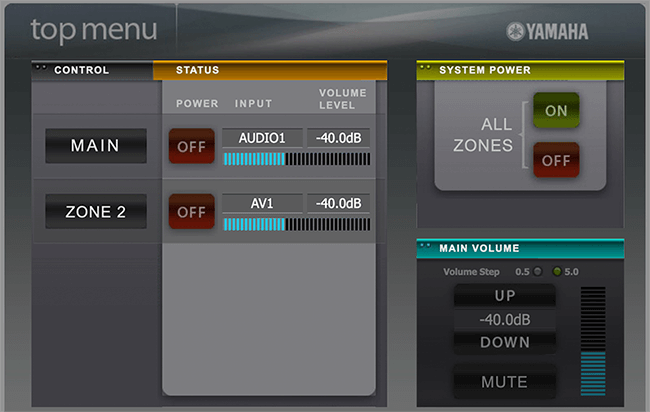

"Server: AV_Receiver" "HTTP/1.1 406"

Apple TVs, HomePods usw.

"x08_airplay" port:5353

"Chromecast:" port:8008

"Model: PYNG-HUB"

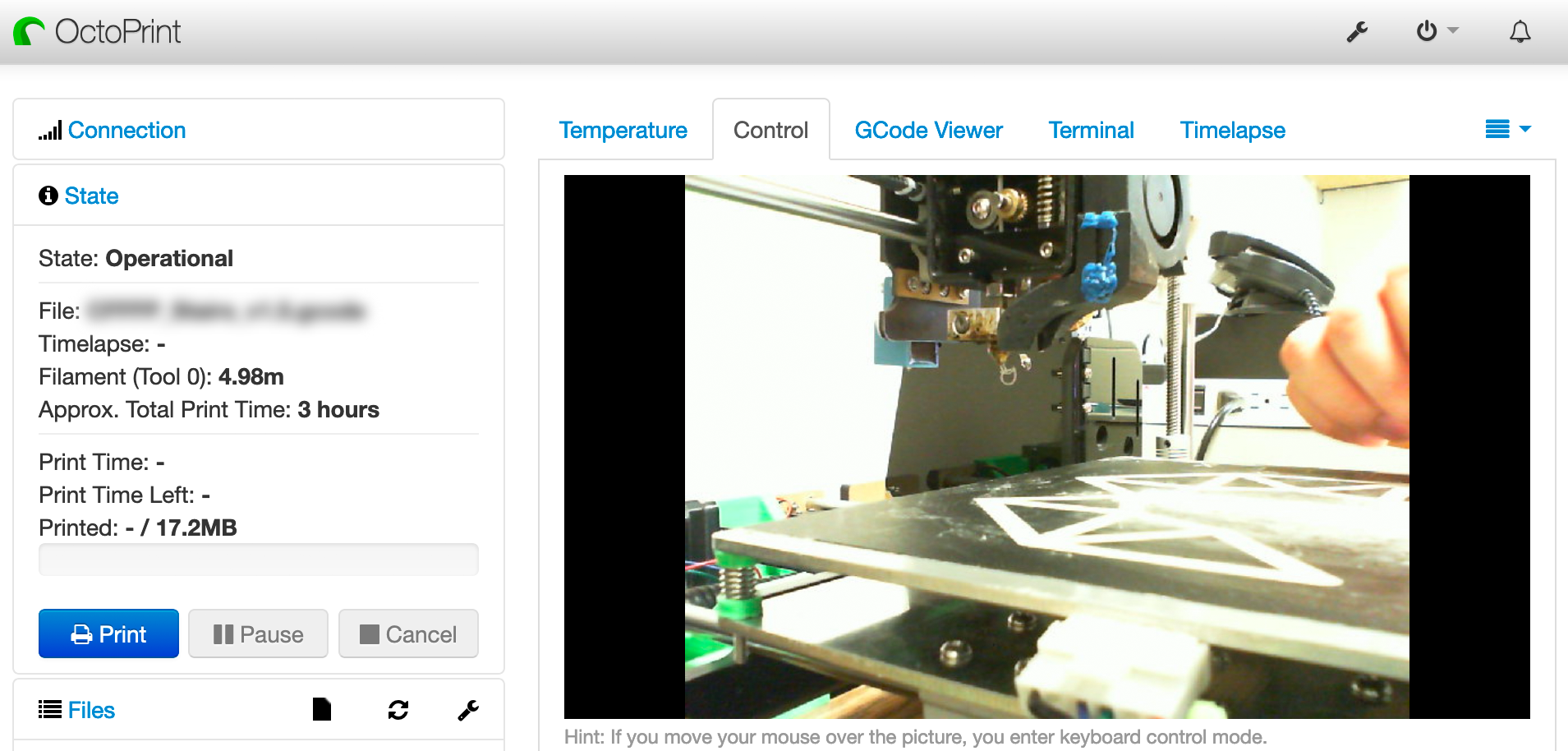

title:"OctoPrint" -title:"Login" http.favicon.hash:1307375944

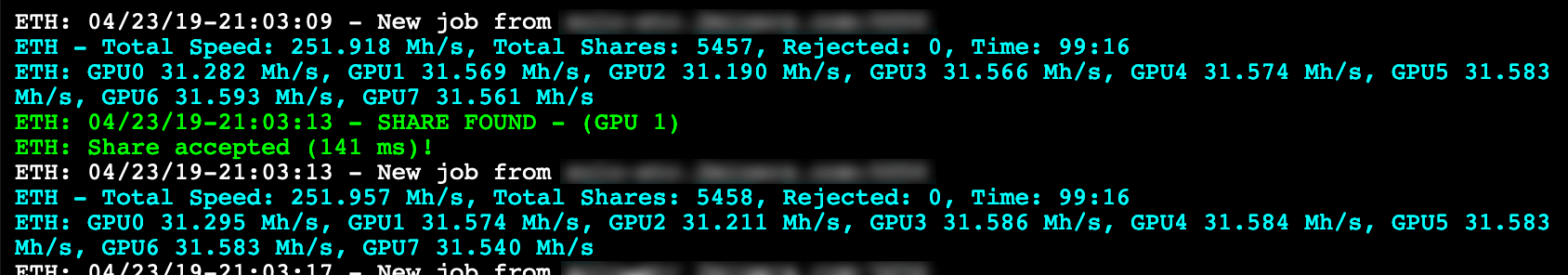

"ETH - Total speed"

Ersetzen Sie .pem durch eine beliebige Erweiterung oder einen Dateinamen wie phpinfo.php .

http.title:"Index of /" http.html:".pem"

Offengelegte wp-config.php Dateien mit Datenbankanmeldeinformationen.

http.html:"* The wp-config.php creation script uses this file"

"Minecraft Server" "protocol 340" port:25565

net:175.45.176.0/22,210.52.109.0/24,77.94.35.0/24

Port 17 (RFC 865) hat eine bizarre Geschichte ...

port:17 product:"Windows qotd"

"X-Recruiting:"

Wenn Sie weitere tolle Shodan-Perlen gefunden haben, sei es eine Suchanfrage oder ein konkretes Beispiel, hinterlassen Sie auf jeden Fall einen Kommentar im Blog oder eröffnen Sie hier auf GitHub eine Ausgabe/PR.

Gute Reise, Mitpenetratoren!

Soweit gesetzlich möglich, hat Jake Jarvis auf alle Urheberrechte und verwandten oder benachbarten Rechte an diesem Werk verzichtet.

Gespiegelt aus einem Blogbeitrag unter https://jarv.is/notes/shodan-search-queries/.