Mit dem o365-Attack-Toolkit können Betreiber OAuth-Phishing-Angriffe durchführen.

Wir haben uns entschieden, vom alten Modell der statischen Definitionen zu einer vollständigen „Interaktivität“ mit dem Konto in Echtzeit überzugehen.

Der Phishing-Endpunkt ist für die Bereitstellung der HTML-Datei verantwortlich, die das OAuth-Token-Phishing durchführt.

Anschließend wird das Token von den Backend-Diensten verwendet, um die definierten Angriffe durchzuführen.

Die Verwaltungsschnittstelle kann verwendet werden, um die extrahierten Informationen aus der Microsoft Graph-API zu überprüfen.

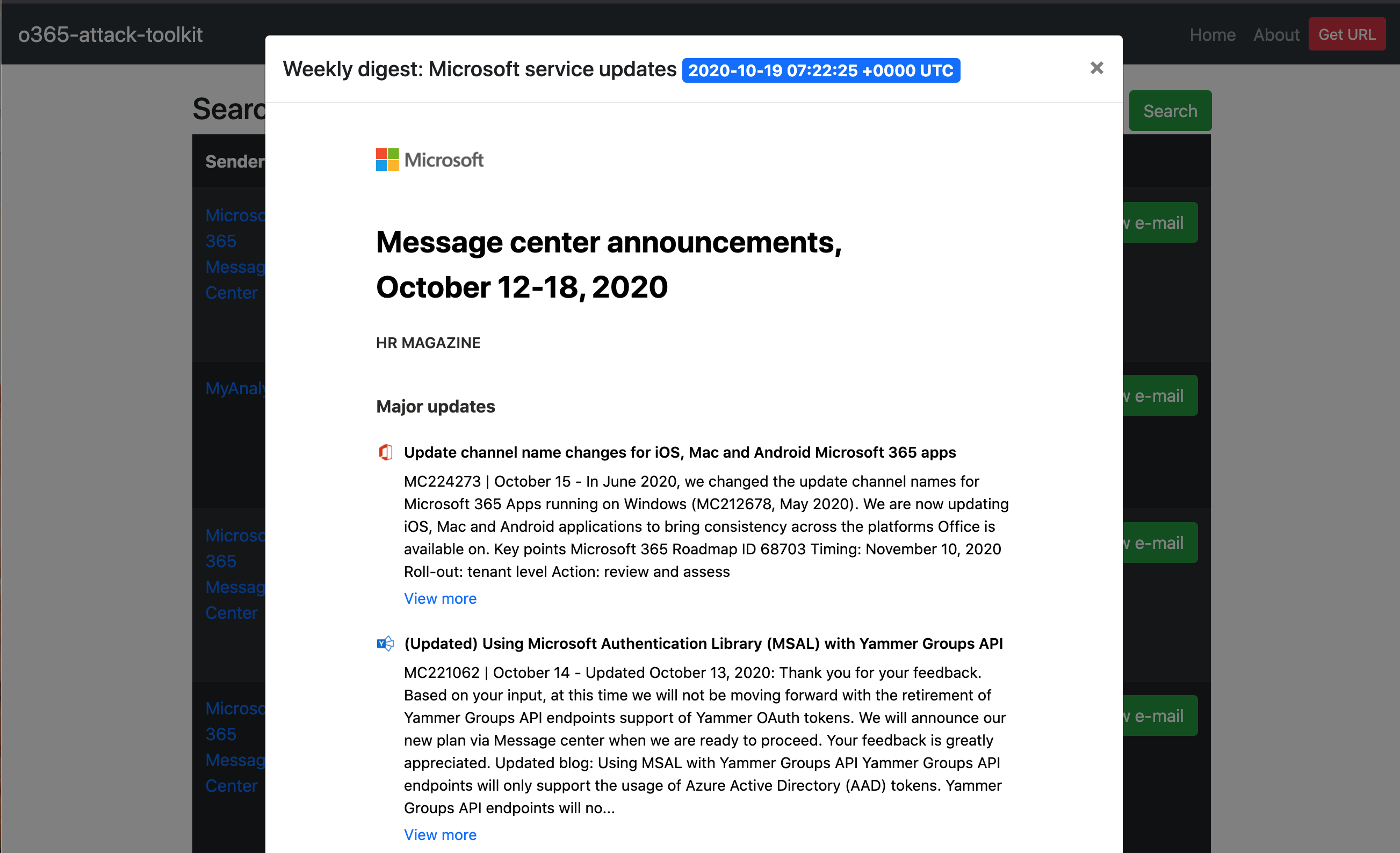

Auf Benutzer-E-Mails kann zugegriffen werden, indem über die Verwaltungsoberfläche nach bestimmten Schlüsselwörtern gesucht wird. Die alte Funktion zum Herunterladen verschlagworteter E-Mails wurde eingestellt.

Mit der neuen Version dieses Tools können Sie HTML/TXT-E-Mails einschließlich Anhängen an eine bestimmte E-Mail-Adresse des gefährdeten Benutzers senden. Diese Funktion ist äußerst nützlich, da das Versenden einer Spear-Phishing-E-Mail vom Benutzer glaubwürdiger ist.

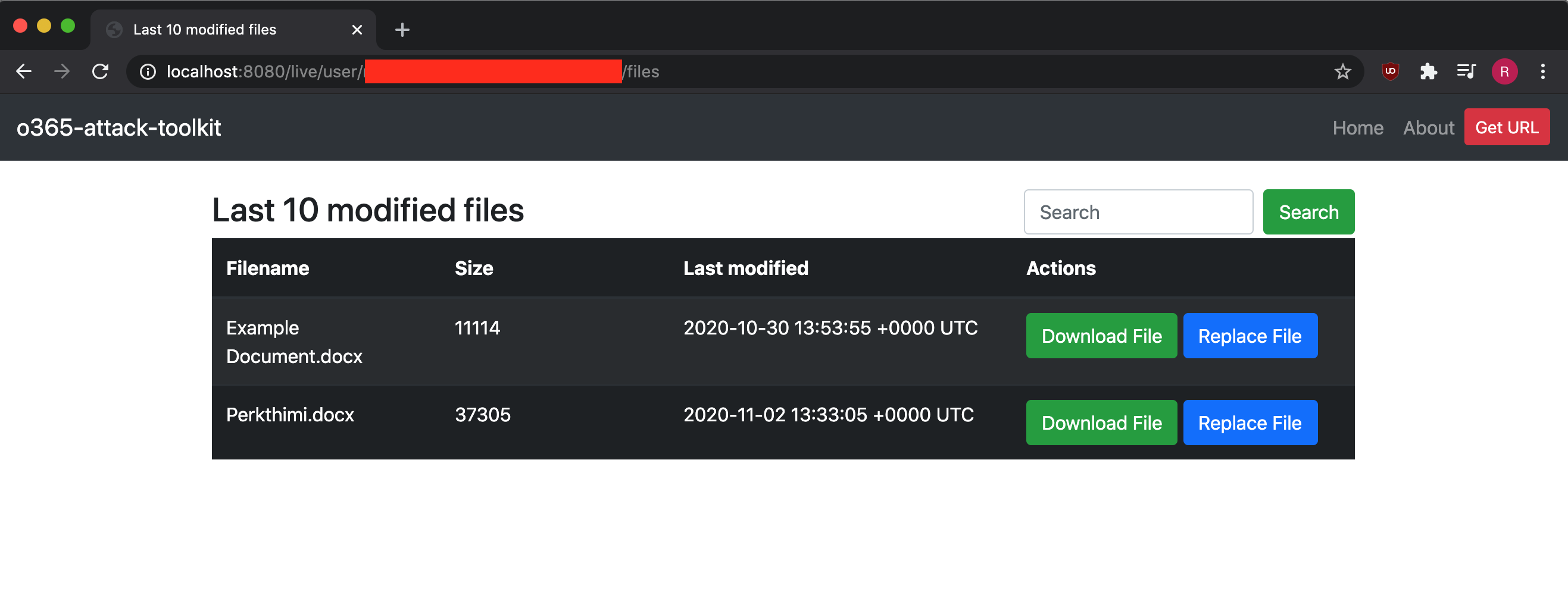

Die Microsoft Graph-API kann für den Zugriff auf Dateien in OneDrive-, OneDrive for Business- und SharePoint-Dokumentbibliotheken verwendet werden. Über die Verwaltungsoberfläche können Benutzerdateien interaktiv gesucht und heruntergeladen werden. Die alte Funktion zum Herunterladen von verschlagworteten Dateien wurde eingestellt.

Auf OneDrive/Sharepoint gehostete Benutzerdokumente können mithilfe der Graph-API geändert werden. In der ersten Version dieses Toolkits wurden die letzten 10 Dateien mit einem vordefinierten Makro hintertürt. Dies war während des Red-Team-Betriebs riskant, weshalb die Nutzung begrenzt war. Aus diesem Grund haben wir eine manuelle Dateiersetzungsfunktion implementiert, um den Angriff besser kontrollieren zu können.

cd %GOPATH%

git clone https://github.com/mdsecactivebreach/o365-attack-toolkit

cd o365-attack-toolkit

dep ensure

go build

Eine Beispielkonfiguration wie folgt:

[server]

host = 127.0.0.1

externalport = 30662

internalport = 8080

[oauth]

clientid = [REDACTED]

clientsecret = [REDACTED]

scope = "offline_access contacts.read user.read mail.read mail.send files.readWrite.all files.read files.read.all openid profile"

redirecturi = "http://localhost:30662/gettoken"

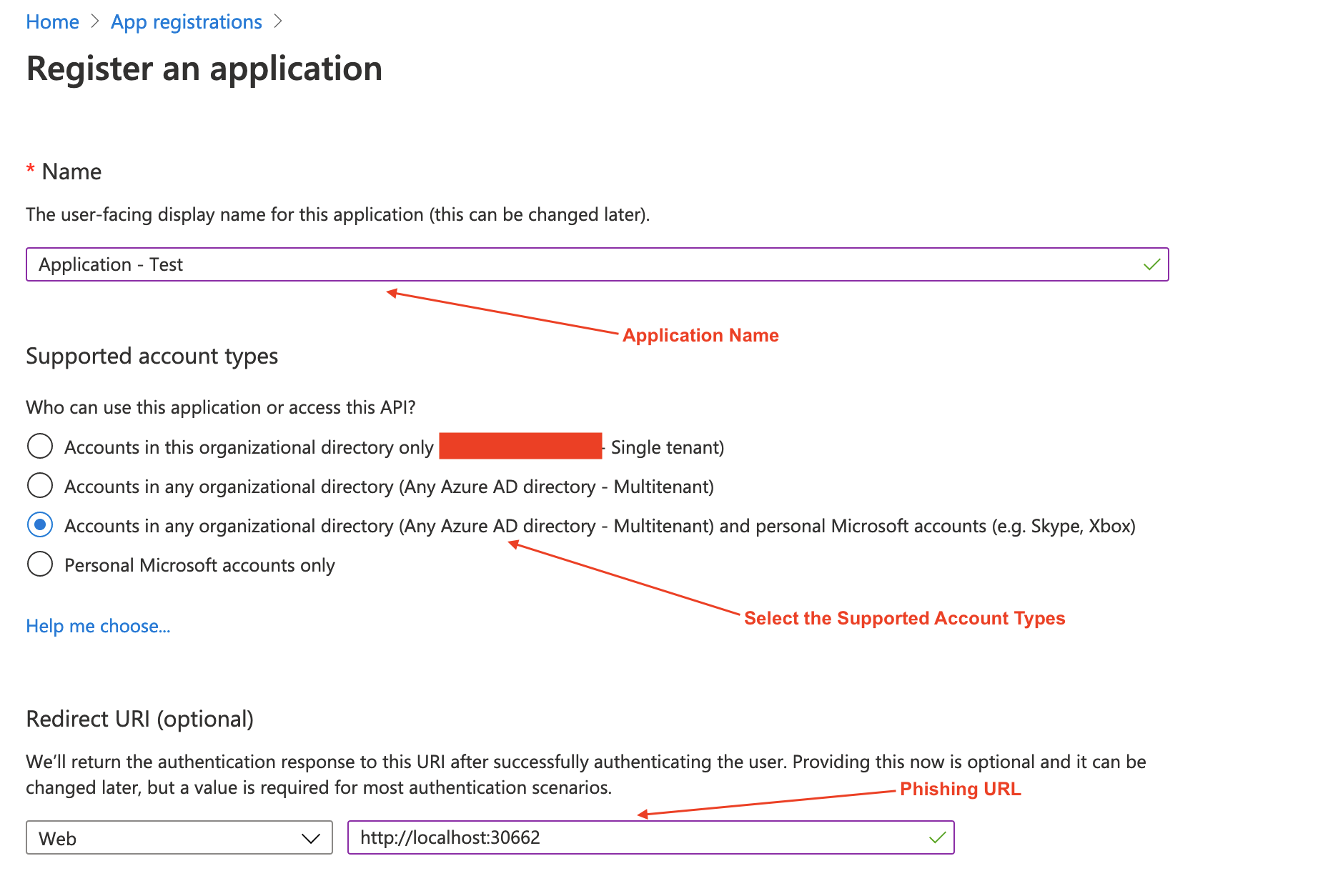

Bevor Sie dieses Toolkit verwenden können, müssen Sie eine Anwendung im Azure-Portal erstellen. Gehen Sie zu Azure Active Directory -> App-Registrierungen -> Anwendung registrieren.

Kopieren Sie nach dem Erstellen der Anwendung die Anwendungs-ID in die Konfigurationsdatei.

Sie müssen ein Client-Geheimnis erstellen. Dies kann wie im folgenden Bild gezeigt erfolgen:

Aktualisieren Sie den geheimen Clientschlüssel in der Konfigurationsdatei.

Über die Verwaltungsschnittstelle kann der Betreiber mit den gefährdeten Benutzern interagieren.