TheHive ist eine skalierbare 3-in-1-Open-Source- und kostenlose Plattform zur Reaktion auf Sicherheitsvorfälle, die SOCs, CSIRTs, CERTs und allen Informationssicherheitsexperten, die sich mit Sicherheitsvorfällen befassen, die untersucht und schnell reagiert werden müssen, das Leben erleichtern soll. Es ist die perfekte Ergänzung zu MISP. Sie können es mit einer oder mehreren MISP-Instanzen synchronisieren, um Untersuchungen aus MISP-Ereignissen heraus zu starten. Sie können die Ergebnisse einer Untersuchung auch als MISP-Ereignis exportieren, um Ihren Kollegen zu helfen, Angriffe, mit denen Sie zu tun hatten, zu erkennen und darauf zu reagieren. Darüber hinaus können Sicherheitsanalysten und -forscher bei der Verwendung von TheHive in Verbindung mit Cortex problemlos Dutzende, wenn nicht Hunderte von Observablen analysieren.

Zusammenarbeit steht im Mittelpunkt von TheHive.

Mehrere Analysten einer Organisation können gleichzeitig an demselben Fall arbeiten. Beispielsweise kann sich ein Analyst mit der Malware-Analyse befassen, während ein anderer mit der Verfolgung der C2-Beaconing-Aktivität in Proxy-Protokollen beschäftigt ist, sobald IOCs von seinem Kollegen hinzugefügt wurden. Mit dem Livestream von TheHive kann jeder in Echtzeit verfolgen, was auf der Plattform passiert.

Mandantenfähigkeit und fein abgestimmte Benutzerprofile ermöglichen es Organisationen und Analysten, organisationsübergreifend an demselben Fall zu arbeiten und zusammenzuarbeiten. Beispielsweise kann ein Fall von einer ersten Organisation erstellt werden, die mit der Untersuchung beginnt und andere Teams um Beiträge bittet oder an eine andere Organisation eskaliert.

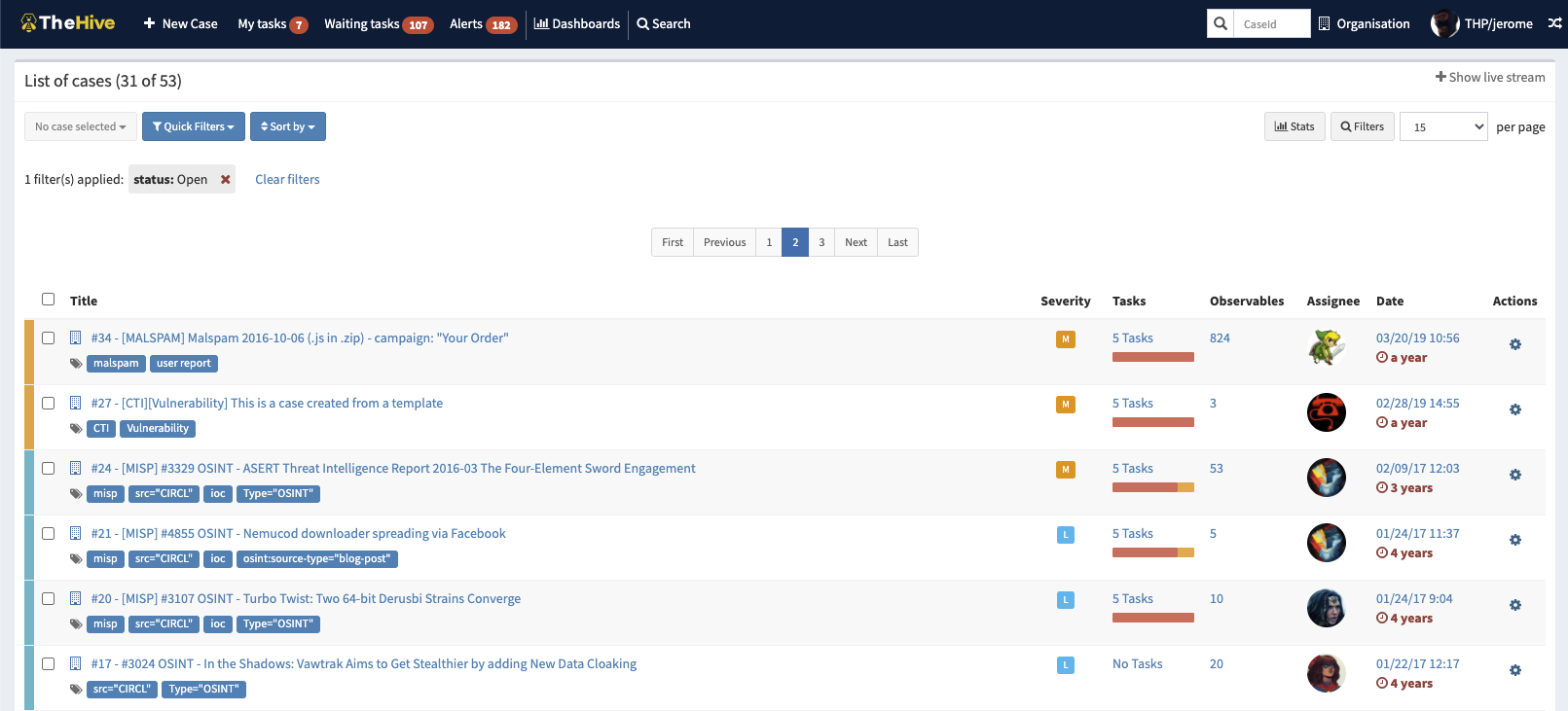

Bei TheHive entspricht jede Untersuchung einem Fall. Fälle können von Grund auf oder aus MISP-Ereignissen, SIEM-Warnungen, E-Mail-Berichten und jeder anderen nennenswerten Quelle von Sicherheitsereignissen erstellt werden.

Jeder Fall kann in eine oder mehrere Aufgaben unterteilt werden. Anstatt bei jeder Erstellung dieselben Aufgaben zu einem bestimmten Falltyp hinzuzufügen, können Analysten die Vorlagen-Engine von TheHive verwenden, um sie ein für alle Mal zu erstellen. Fallvorlagen können auch verwendet werden, um Metriken bestimmten Falltypen zuzuordnen, um die Aktivitäten des Teams voranzutreiben, die Art von Untersuchungen zu identifizieren, die viel Zeit in Anspruch nehmen, und um mühsame Aufgaben zu automatisieren.

Jede Aufgabe kann einem bestimmten Analysten zugewiesen werden. Teammitglieder können auch eine Aufgabe übernehmen, ohne darauf warten zu müssen, dass ihnen jemand sie zuweist.

Aufgaben können mehrere Arbeitsprotokolle enthalten, die beitragende Analysten verwenden können, um zu beschreiben, was sie vorhaben, was das Ergebnis war, Beweisstücke oder bemerkenswerte Dateien anzuhängen und so weiter. Protokolle können mit einem Rich-Text-Editor oder Markdown geschrieben werden.

Sie können jedem von Ihnen erstellten Fall eine oder Hunderte, wenn nicht Tausende von Observablen hinzufügen. Sie können auch einen Fall aus einem MISP-Ereignis erstellen. TheHive kann sehr einfach mit einer oder mehreren MISP-Instanzen verknüpft werden und MISP-Ereignisse können in der Vorschau angezeigt werden, um zu entscheiden, ob sie eine Untersuchung rechtfertigen oder nicht. Wenn eine Untersuchung in Ordnung ist, kann der Analyst das Ereignis dann zu einem vorhandenen Fall hinzufügen oder es mithilfe einer anpassbaren Vorlage als neuen Fall importieren.

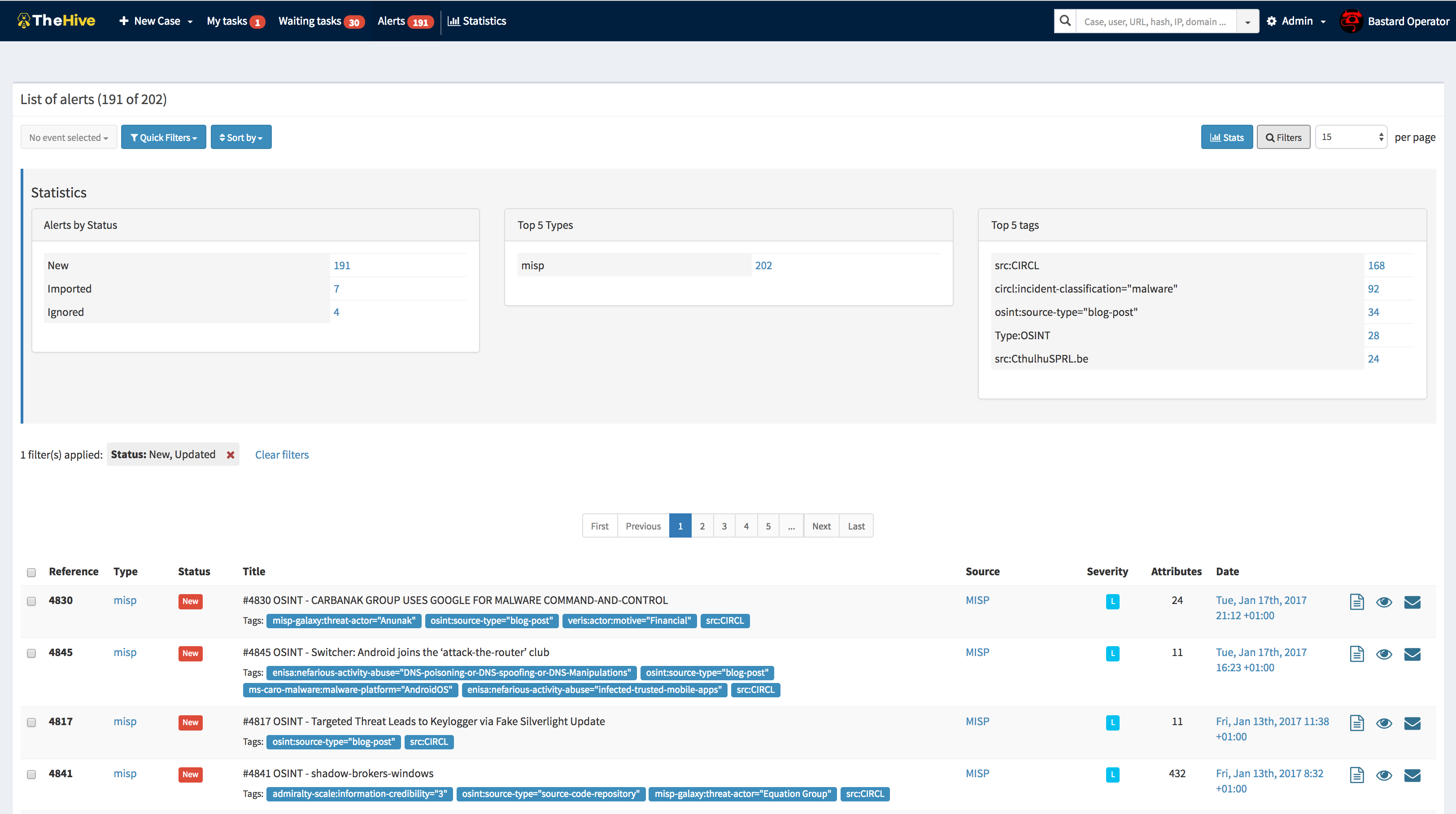

Dank TheHive4py, dem Python-API-Client von TheHive, ist es möglich, SIEM-Benachrichtigungen, Phishing- und andere verdächtige E-Mails sowie andere Sicherheitsereignisse an TheHive zu senden. Sie werden im Alerts zusammen mit neuen oder aktualisierten MISP-Ereignissen angezeigt, wo sie in der Vorschau angezeigt, in Fälle importiert oder ignoriert werden können.

TheHive verfügt über die Fähigkeit, Observables, die bereits in früheren Fällen beobachtet wurden, automatisch zu identifizieren. Observables können auch mithilfe von Tags einem TLP und der Quelle zugeordnet werden, die sie bereitgestellt oder generiert hat. Der Analyst kann Observable auch einfach als IOCs markieren und diese mithilfe einer Suchabfrage isolieren und sie dann zur Suche in einem SIEM oder anderen Datenspeichern exportieren.

Analysten können Dutzende oder Hunderte von Observablen mit wenigen Klicks analysieren, indem sie je nach Ihren OPSEC-Anforderungen die Analysatoren einer oder mehrerer Cortex-Instanzen nutzen: DomainTools, VirusTotal, PassiveTotal, Joe Sandbox, Geolokalisierung, Bedrohungs-Feed-Suchen usw.

Sicherheitsanalysten mit einem Händchen für Skripting können ganz einfach ihre eigenen Analysatoren zu Cortex hinzufügen, um Aktionen zu automatisieren, die an Observablen oder IOCs ausgeführt werden müssen. Sie können auch entscheiden, wie sich Analysatoren gemäß TLP verhalten. Beispielsweise kann eine als beobachtbar hinzugefügte Datei an VirusTotal übermittelt werden, wenn der zugehörige TLP WEISS oder GRÜN ist. Wenn es AMBER ist, wird sein Hash berechnet und an VT übermittelt, nicht jedoch die Datei. Wenn es ROT ist, wird keine VT-Suche durchgeführt.

Um TheHive auszuprobieren, können Sie die Trainings-VM verwenden oder sie installieren, indem Sie das Installationshandbuch lesen.

Wir haben im Dokumentations-Repository mehrere Leitfäden zur Verfügung gestellt.

TheHive verfügt über eine spezielle Mandantenfähigkeitsunterstützung. Es ermöglicht die folgenden Strategien:

TheHive verfügt über eine Reihe von Berechtigungen und mehrere vorkonfigurierte Benutzerprofile:

admin : vollständige Administratorrechte auf der Plattform; kann keine Fälle oder andere Daten im Zusammenhang mit Ermittlungen verwalten;org-admin : Benutzer und alle Konfigurationen auf Organisationsebene verwalten, Fälle, Aufgaben und Observables erstellen und bearbeiten sowie Analysatoren und Responder ausführen;analyst : kann Fälle , Aufgaben und Observables erstellen und bearbeiten sowie Analysatoren und Responder ausführen;read-only : Kann nur Details zu Fällen, Aufgaben und Observablen lesen;Neue Profile können von Administratoren der Plattform erstellt werden.

TheHive 4 unterstützt Authentifizierungsmethoden:

TheHive verfügt über ein leistungsstarkes Statistikmodul, mit dem Sie aussagekräftige Dashboards erstellen können, um Ihre Aktivitäten voranzutreiben und Ihre Budgetanfragen zu unterstützen.

TheHive kann so konfiguriert werden, dass Ereignisse von einer oder mehreren MISP-Instanzen importiert werden. Sie können TheHive auch verwenden, um Fälle als MISP-Ereignisse auf einen oder mehrere MISP-Server zu exportieren.

Cortex ist der perfekte Begleiter für TheHive. Verwenden Sie eine oder mehrere, um Observable im großen Maßstab zu analysieren.

Das TheHive-Projekt stellt DigitalShadows2TH bereit, einen kostenlosen Open-Source-Alarm-Feeder für Digital Shadows für TheHive. Sie können damit Digital Shadows- Vorfälle und Geheimdienstvorfälle als Warnungen in TheHive importieren, wo sie in der Vorschau angezeigt und mithilfe vordefinierter Vorfallreaktionsvorlagen in neue Fälle umgewandelt oder zu vorhandenen hinzugefügt werden können.

Zerofox2TH ist ein kostenloser Open-Source-ZeroFOX-Alarm-Feeder für TheHive, geschrieben von TheHive Project. Sie können damit ZeroFOX-Warnungen in TheHive einspeisen, wo sie in der Vorschau angezeigt und mithilfe vordefinierter Vorlagen für die Reaktion auf Vorfälle in neue Fälle umgewandelt oder in bestehende Vorlagen eingefügt werden können.

Dort könnten viele tolle Integrationen aufgelistet werden, die von der Community geteilt werden. Wenn Sie nach einer bestimmten suchen, finden Sie hier ein spezielles Repository mit allen bekannten Details und Referenzen zu bestehenden Integrationen, das regelmäßig aktualisiert wird: https://github.com/TheHive-Project/awesome.

TheHive ist eine Open-Source- und kostenlose Software, die unter der AGPL (Affero General Public License) veröffentlicht wird. Wir, das TheHive Project, setzen uns dafür ein, dass TheHive langfristig ein kostenloses und Open-Source-Projekt bleibt.

Informationen, Neuigkeiten und Updates werden regelmäßig auf dem Twitter-Konto von TheHive Project und im Blog veröffentlicht.

Bitte beachten Sie unseren Verhaltenskodex. Wir freuen uns über Ihre Beiträge. Bitte zögern Sie nicht, den Code zu forken, damit zu spielen, einige Patches zu erstellen und uns Pull-Requests über Issues zu senden.

Bitte öffnen Sie ein Problem auf GitHub, wenn Sie einen Fehler melden oder eine Funktion anfordern möchten. Wir stehen Ihnen auch auf Discord zur Verfügung, um Ihnen weiterzuhelfen.

Wenn Sie das Projektteam kontaktieren müssen, senden Sie eine E-Mail an [email protected].

Wichtiger Hinweis :

Wir haben ein Google-Forum unter https://groups.google.com/a/thehive-project.org/d/forum/users eingerichtet. Um den Zugriff anzufordern, benötigen Sie ein Google-Konto. Sie können eine mit oder ohne Gmail-Adresse erstellen.

https://thehive-project.org/