Jira Ticket Classification ist ein automatisiertes System zur Klassifizierung von Jira-Tickets mithilfe der KI-Funktionen von Amazon Bedrock. Dieses Projekt kann mit Jira Server-Exporten verwendet werden und bietet ähnliche Automatisierungsfunktionen wie in Jira Cloud.

Hinweis : Deduplizierung ist wichtig, wenn Sie Benutzern erlauben, Jira-Exporte manuell hochzuladen und auch den automatischen Pull auszuführen. Wenn Sie sicherstellen können, dass keine inkrementellen Importe Duplikate enthalten, können Sie den AWS Glue-Job entfernen.

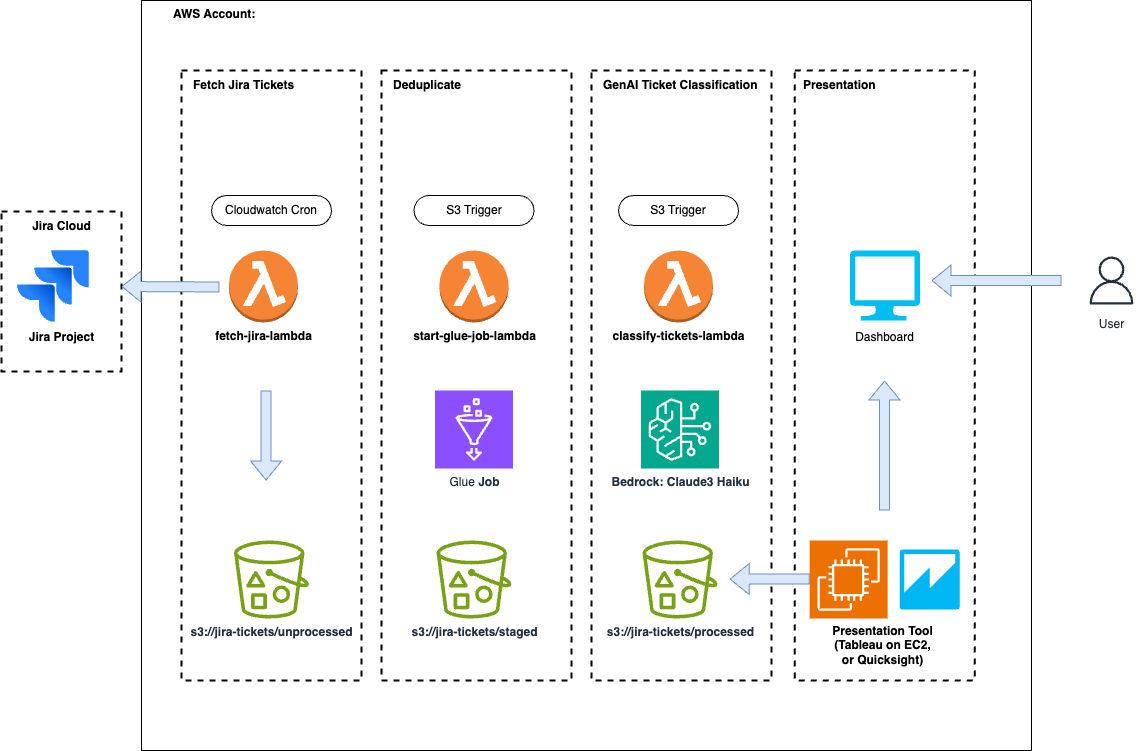

Dateneingabe : Jira-Ticketexporte werden im Ordner /unprocessed des bereitgestellten S3-Buckets abgelegt.

Datenverarbeitung : Das System verarbeitet die exportierten Tickets.

Bedrock-Klassifizierung : Ticketdaten werden an Amazon Bedrock gesendet, das jedes Ticket anhand einer vordefinierten Klassifizierungsaufforderung kategorisiert.

Deduplizierung : AWS Glue stellt sicher, dass keine doppelten Klassifizierungen verarbeitet werden, wodurch die Datenintegrität gewahrt bleibt.

Ergebnisse : Klassifizierungsergebnisse werden gespeichert und können zur Aktualisierung der ursprünglichen Jira-Tickets oder zur weiteren Analyse verwendet werden.

Wichtiger Hinweis : Dieses Projekt stellt Ressourcen in Ihrer AWS-Umgebung mithilfe von Terraform bereit. Es fallen Kosten für die genutzten AWS-Ressourcen an. Bitte beachten Sie die Preise für Dienste wie Lambda, Bedrock, Glue und S3 in Ihrer AWS-Region.

Erforderliche Berechtigungen : Sie benötigen erhöhte Berechtigungen, insbesondere Poweruser-Berechtigungen, um den Terraform-Stack bereitzustellen.

So richten Sie das Projekt ein:

infrastructure im Projekt.terraform init aus, um das Terraform-Arbeitsverzeichnis zu initialisieren.terraform apply aus, um die Ressourcen in Ihrer AWS-Umgebung zu erstellen.Um das Projekt abzubrechen:

infrastructure .terraform destroy aus, um alle von diesem Projekt erstellten Ressourcen zu entfernen. Stellen Sie sicher, dass Sie tfsec jedes Mal im Infrastrukturordner ausführen, wenn Sie eine weitere Änderung am Code vornehmen.

Führen Sie TFSec aus

$ tfsec .Unterdrückte Warnungen Stellen Sie sicher, dass Sie tfsec im Infrastrukturordner jedes Mal ausführen, wenn Sie eine weitere Änderung am Code vornehmen. Diese Sicherheitswarnungen wurden unterdrückt, aber überprüfen Sie sie, bevor Sie diese Lösung in die Produktion bringen. Darüber hinaus verwendet dieses Beispiel-Repository von AWS verwaltete Schlüssel. Es wird empfohlen, kundenverwaltete Schlüssel (Customer Managed Keys, CMKs) in einer Produktionsumgebung zu verwenden.

/unprocessed des S3-Buckets, der vom Terraform-Skript erstellt wurde.Beiträge zur Verbesserung des Projekts sind willkommen. Bitte senden Sie Pull-Requests oder offene Probleme, um mögliche Verbesserungen zu besprechen.

Dieses Projekt ist unter der MIT-Lizenz lizenziert. Einzelheiten finden Sie in der LICENSE-Datei.

Wenn Sie Unterstützung benötigen oder Probleme melden möchten, öffnen Sie bitte ein Problem im GitHub-Repository des Projekts.