Sharkticon ist ein Intrusion-Detection-System.

Seine Besonderheit besteht darin, dass es ein Anomalieerkennungssystem und maschinelles Lernen verwendet, insbesondere die Transformatorarchitektur.

Tatsächlich verwenden die derzeit bekanntesten IDS (Intrusion Detection System) Datenbanken mit Angriffssignaturen, um Angriffe zu erkennen.

Offensichtlich entsteht ein Problem, wenn diese Systeme neuen Angriffen ausgesetzt sind. Dies ist bei unserem IDS nicht der Fall, das dank der Anomalieerkennung Angriffe erkennen kann, die es noch nie gesehen hat.

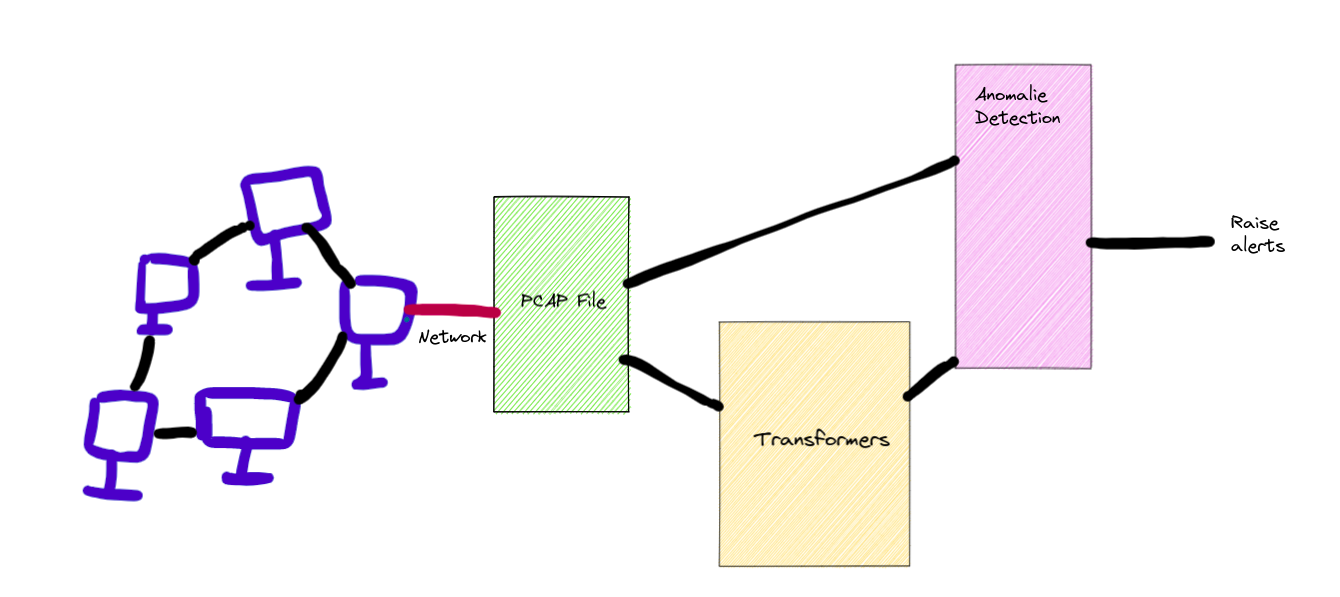

Nachfolgend finden Sie ein Schema der aktuellen Architektur

Unsere Software besteht aus zwei Teilen.

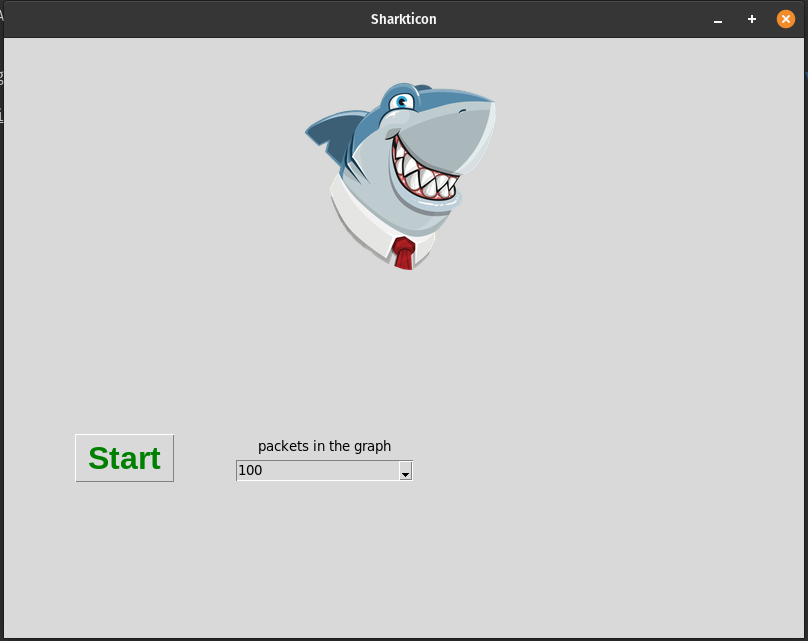

Ein erstes Konfigurationsfenster, in dem Sie gefragt werden, wie viele Pakete Sie in der Grafik sehen möchten

dann in Zukunft das Protokoll oder die Protokolle, auf die Sie sich bei der Analyse konzentrieren möchten

Dann findet eine Ladezeit statt, während das Modell in Ihrem Netzwerk trainiert wird.

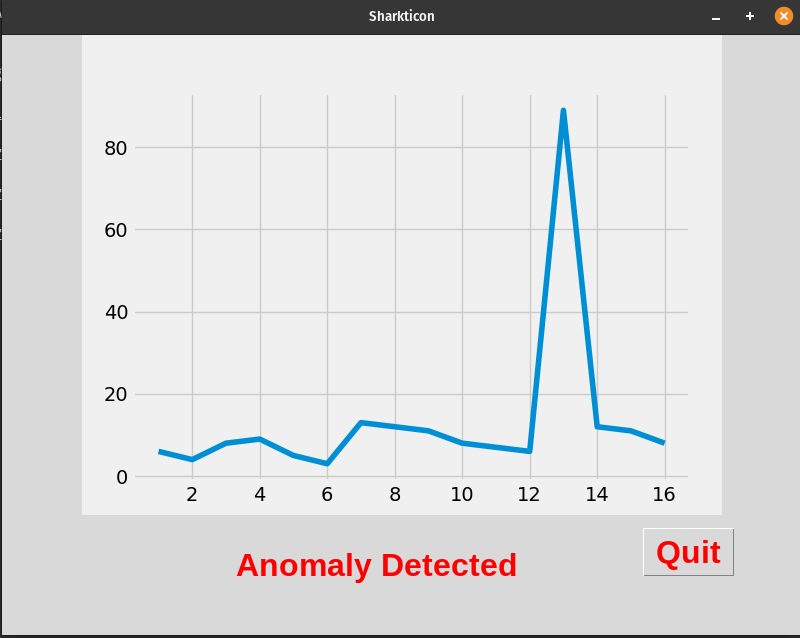

Anschließend wird ein Echtzeitdiagramm angezeigt, in dem Sie die Stabilität Ihres Netzwerks sehen können.

Wenn eine Anomalie festgestellt wird, wird diese angezeigt und in den Protokolldateien gespeichert.

Hier ist die Liste der unterstützten Protokolle:

| Protokolle | Betriebsbereit |

|---|---|

| HTTP | ✔️ |

| UDP | |

| TCP |

git clone https://github.com/PoCInnovation/Sharkticon.git

cd Sharkticon

pip3 install -r requirements.txt

python3 Sharkticon

Wenn Sie die CLI verwenden, stehen Ihnen weniger Informationen zur Verfügung

Aber das Wesentliche wie Benachrichtigungen wird verfügbar sein.

Sharkticon verwendet Wireshark, um den Netzwerkstream abzurufen. wird dann von einem Python-Skript verarbeitet, um es im Format unseres Modells darzustellen.

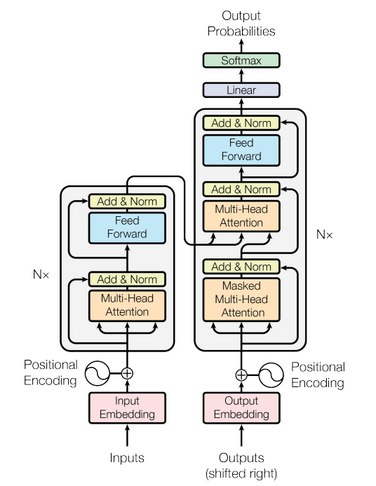

Für unser Modell verwenden wir die Transformers-Architektur. Da sie der Stand der Technik im NLP ist, haben wir sie angepasst und in unserem Projekt verwendet. Aus diesem Grund haben wir uns auf das HTTP-Protokoll konzentriert, das ausführlicher ist und bei dem die Transformer seine Qualitäten am besten ausnutzen.

Unser Modell erstellt eine Vorhersage über das nächste Paket aus den vorherigen. Anschließend verwenden wir unseren Anomalieerkennungsalgorithmus, um zu erkennen, ob das Paket bösartig ist. Wenn X Pakete in einem Y-Zeitrahmen bösartig sind, lösen wir eine Warnung aus.

Unsere Software ist in zwei Hauptteile unterteilt: Schulung und Analyse. Hier ist die Liste der Funktionen

| Merkmale | Beschreibung |

|---|---|

| Ausbildung | Zunächst schlägt die Software vor, das Modell für Ihren Netzwerkfluss zu trainieren |

| Analysieren Sie Netzwerke | Anschließend analysiert das Modell Ihr Netzwerk, indem es ein Diagramm anzeigt, das Ihnen die Stabilität Ihres Netzwerks zeigt |

| Anomalieerkennung | Paketvorhersagen werden von unserem Anomalieerkennungsalgorithmus verarbeitet. Wenn eine Anomalie erkannt wird, wird eine Warnung angezeigt |

| Protokollmanager | Alle Ihre Warnungen werden in einem Protokollordner mit Datum und Uhrzeit der Anomalie gruppiert |