README

Diese Anwendung löst das Problem von LAN-Angriffen und Datenschnüffeln. Es kann Punkt-zu-Punkt-Angriffe auf jedes Zielterminal im LAN durchführen, um die Upstream- und Downstream-Internetdaten des Zielterminals auszuspionieren. Mit dem Ziel, die Multi-Source-Heterogenität und Echtzeitnatur von Netzwerkdaten zu berücksichtigen, wurde eine gezielte Erkennungs- und Überwachungs-Engine in Kombination mit den natürlichen NoSQL-Eigenschaften von MongoDB entwickelt.

1. Server: The core technology used in the backend is SpringBoot. The core technologies used for network attacks include winpcap, jpcap, ARP Spoofing (ARP deception), MITM (Man-in-the-Middle Attack), and network packet grouping/degrouping, decompression, and restoration.

2. Client: The core technologies used in the frontend include Angular6, ECharts, etc.

3. Packaging and Deployment: The front-end and back-end are packaged into the same jar file using Maven.

1. Umgebungskonfiguration

1) macOS

Erforderliche Software-Downloads und -Installationen

- Java (nicht 64-Bit auswählen): Java-Download

- MongoDB (3.4.24 muss ausgewählt werden): MongoDB-Download

- Neueste WinPcap-Version: WinPcap-Download

- Wireshark: Wireshark-Download

- Maven, NodeJS

Erforderliche Konfigurationen

- IP-Weiterleitung aktivieren:

sudo sysctl -w net.inet.ip.forwarding=1 . Überprüfen Sie, ob die IP-Weiterleitung aktiviert ist (sollte 1 sein): sudo sysctl -a | grep net.inet.ip.forwarding . Nach dem Systemneustart wird die IP-Weiterleitung auf den standardmäßigen Aus-Zustand zurückgesetzt und muss daher erneut aktiviert werden. Andernfalls kann das angegriffene Ziel nicht normal auf das Internet zugreifen. - Fügen Sie den absoluten Pfad des bin-Verzeichnisses im MongoDB-Installationsverzeichnis zum Umgebungsvariablenpfad hinzu, um den MongoDB-Dienst über die Befehlszeile zu starten.

- Kopieren Sie

libjpcap.jnilib nach /Library/Java/Extensions/ . - Stellen Sie sicher, dass der Server, auf dem dieses Programm ausgeführt wird, und das Zielmobiltelefon über WLAN mit demselben Router verbunden sind.

- Navigieren Sie in der Befehlszeile zum Stammverzeichnis des Codes, kompilieren und verpacken Sie ihn mit Maven:

mvn package -Dmaven.test.skip=true , kopieren Sie jpcap-mitm.jar in ein beliebiges Verzeichnis als Arbeitsverzeichnis und erstellen Sie eine data/db Ordner in diesem Arbeitsverzeichnis als MongoDB-Datenordner. - Öffnen Sie das heruntergeladene Wireshark-DMG-Paket. Sie sehen ein Paket

Install ChmodBPF.pkg . Doppelklicken Sie, um dieses Softwarepaket zu installieren.

Startschritte

- Öffnen Sie Terminal, navigieren Sie zum angegebenen Arbeitsverzeichnis und führen Sie

mongod --dbpath=data/db aus. Warten Sie nach einigen Sekunden, bis der MongoDB-Dienst erfolgreich ausgeführt wurde, und drucken Sie ein Protokoll ähnlich dem folgenden aus: *** Warten auf Verbindungen an Port 27017. - Klicken Sie unten links auf die Windows-Startschaltfläche, geben Sie

cmd ein und klicken Sie dann mit der rechten Maustaste, um die Befehlszeile als Administrator auszuführen. Navigieren Sie in der Befehlszeile zu D:mitm und führen Sie dann java -jar jpcap-mitm.jar aus. Warten Sie, bis der Dienst erfolgreich ausgeführt wurde, und drucken Sie ein Protokoll ähnlich dem folgenden aus: *** Anwendung gestartet in ** Sekunden. - Öffnen Sie den Chrome-Browser und navigieren Sie zu

http://localhost:8888 oder greifen Sie über http://<local IP>:8888 von einem anderen Gerät aus auf das Programm zu. - Nachdem Sie die Verwaltungsseite dieses Programms erfolgreich geöffnet haben, wählen Sie unter

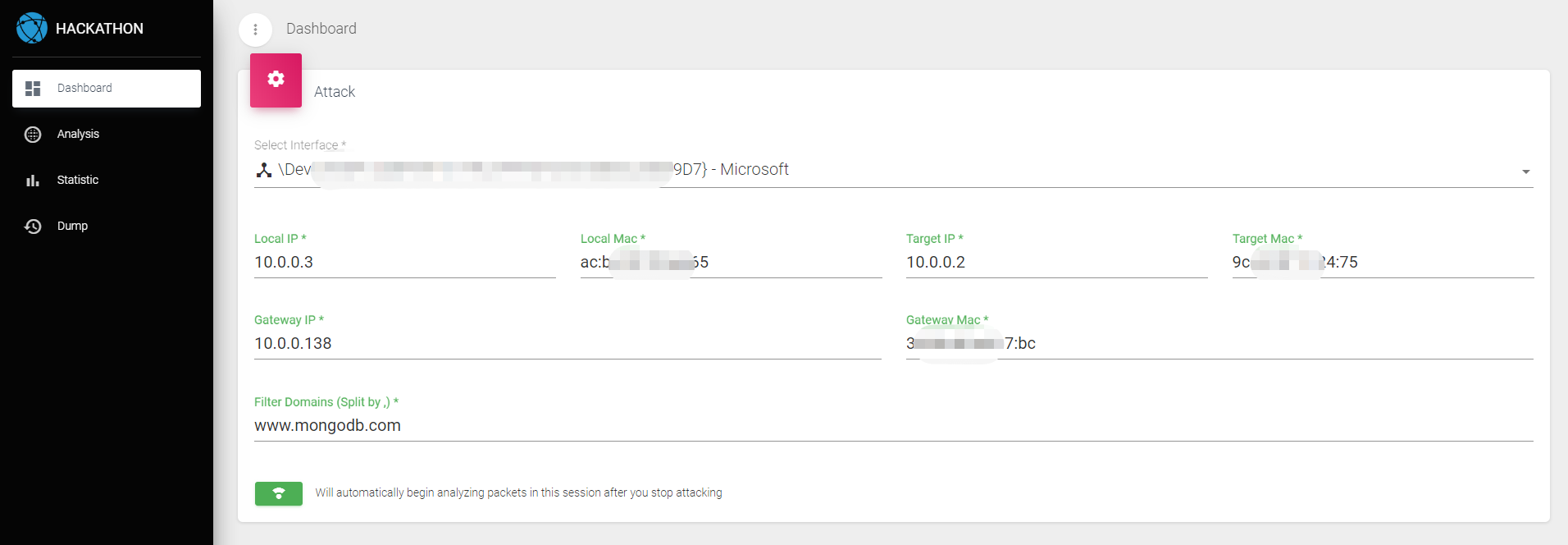

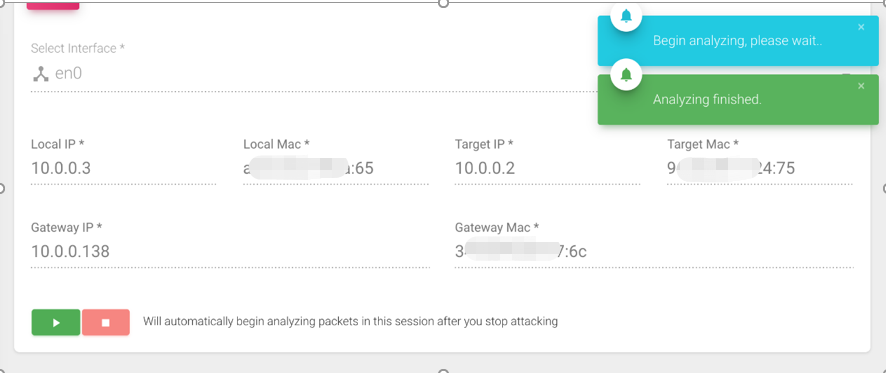

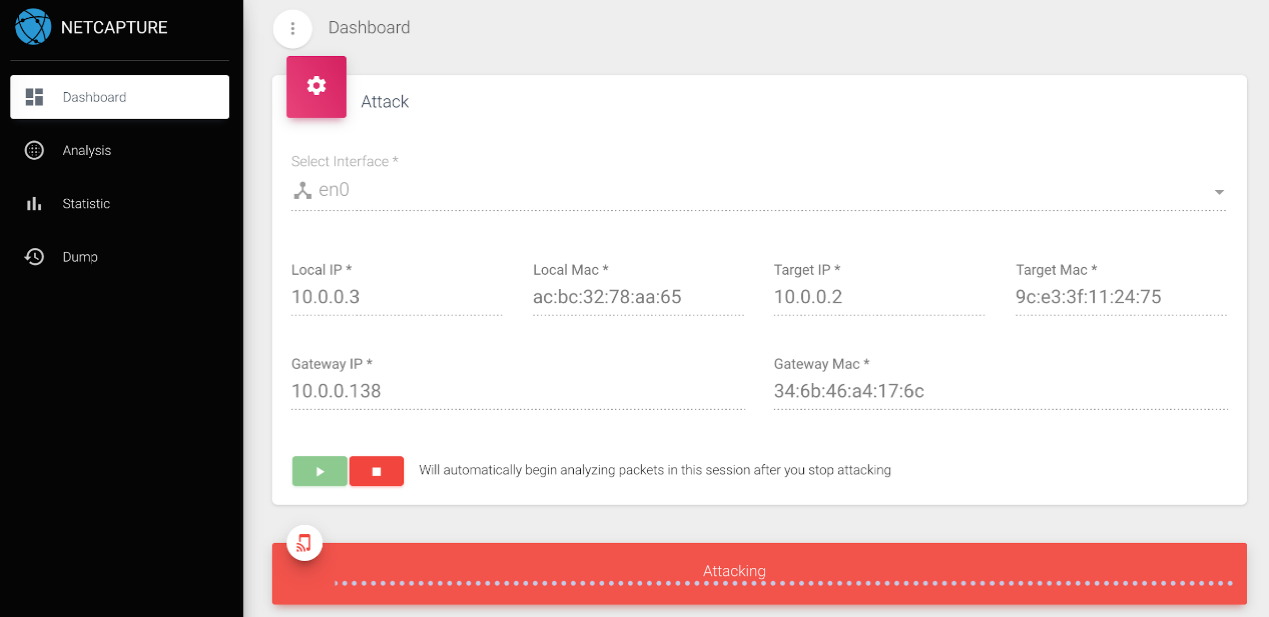

Select interface auswählen die richtige Netzwerkkarte aus, legen Sie die lokale IP und MAC, die IP und MAC des Zielmobils sowie die IP und MAC des Gateways (Routers) fest. Beachten Sie, dass dies alles interne Netzwerk-IPs sind und sich im selben Subnetz befinden sollten. - Die IP- und MAC-Adresse des Zielmobiltelefons kann in den WLAN-Verbindungsinformationen des Telefons eingesehen werden. Wenn Sie die lokale IP und MAC oder die IP und MAC des Routers nicht kennen, geben Sie

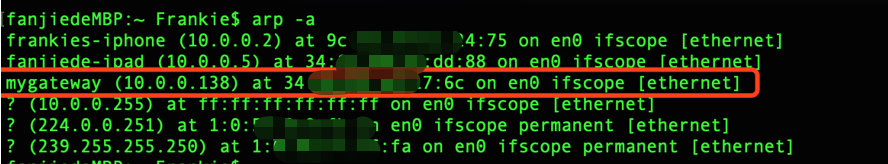

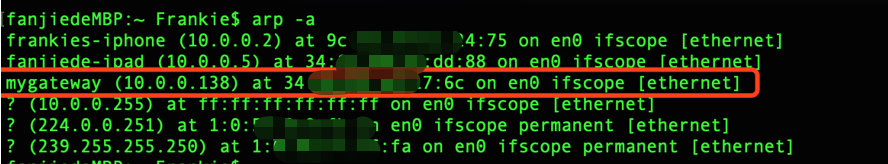

ifconfig im Terminal ein, um die IPv4-Adresse, die physische Adresse und das Standard-Gateway zu finden. Führen Sie arp -a aus, um den MAC des Gateways zu finden. - Nachdem Sie die oben genannten Informationen festgelegt haben, klicken Sie auf die Einstellungsschaltfläche. Die Anwendung stellt dann die entsprechende Verbindung her. Bei jedem Programmstart können Sie die Verbindung zurücksetzen, aber sobald sie eingerichtet ist, kann sie nicht mehr geändert werden. Zum Zurücksetzen schließen Sie den Prozess

jpcap-mitm.jar im Befehlszeilenfenster, indem Sie control+c drücken, und starten Sie dann das Programm neu. - Versuchen Sie vor Beginn des Angriffs, mit dem Ziel-Mobiltelefon auf Websites oder Apps zuzugreifen. Stellen Sie sicher, dass das Telefon normal auf das Internet zugreifen kann, ohne den Angriff zu starten.

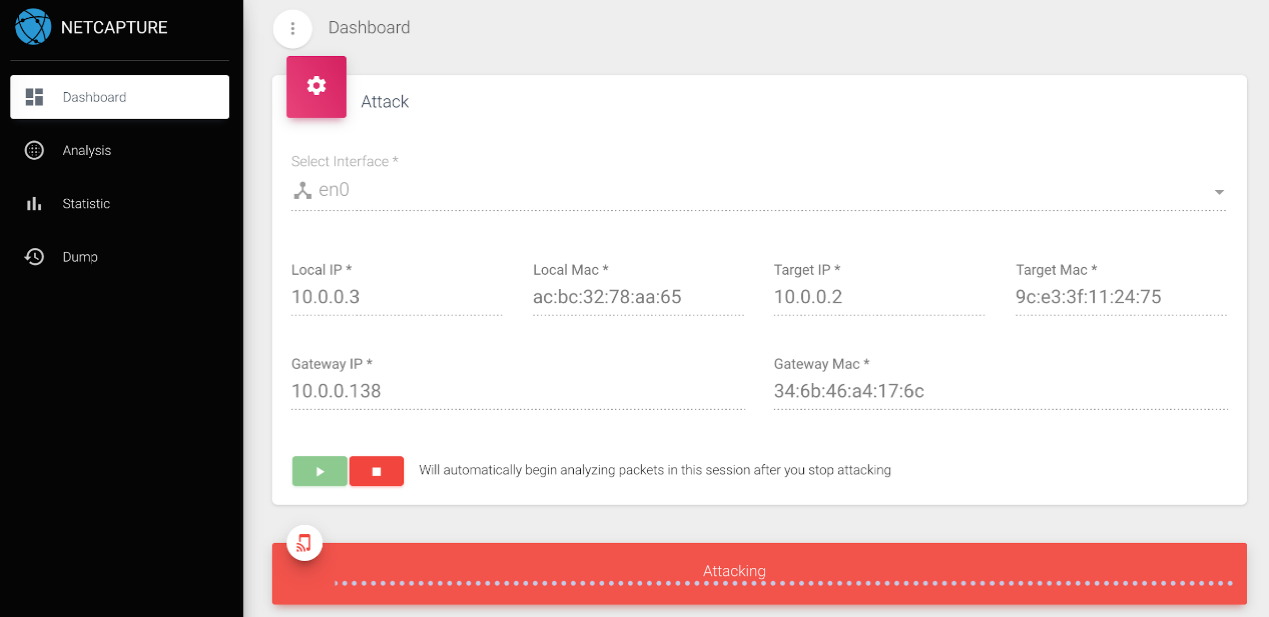

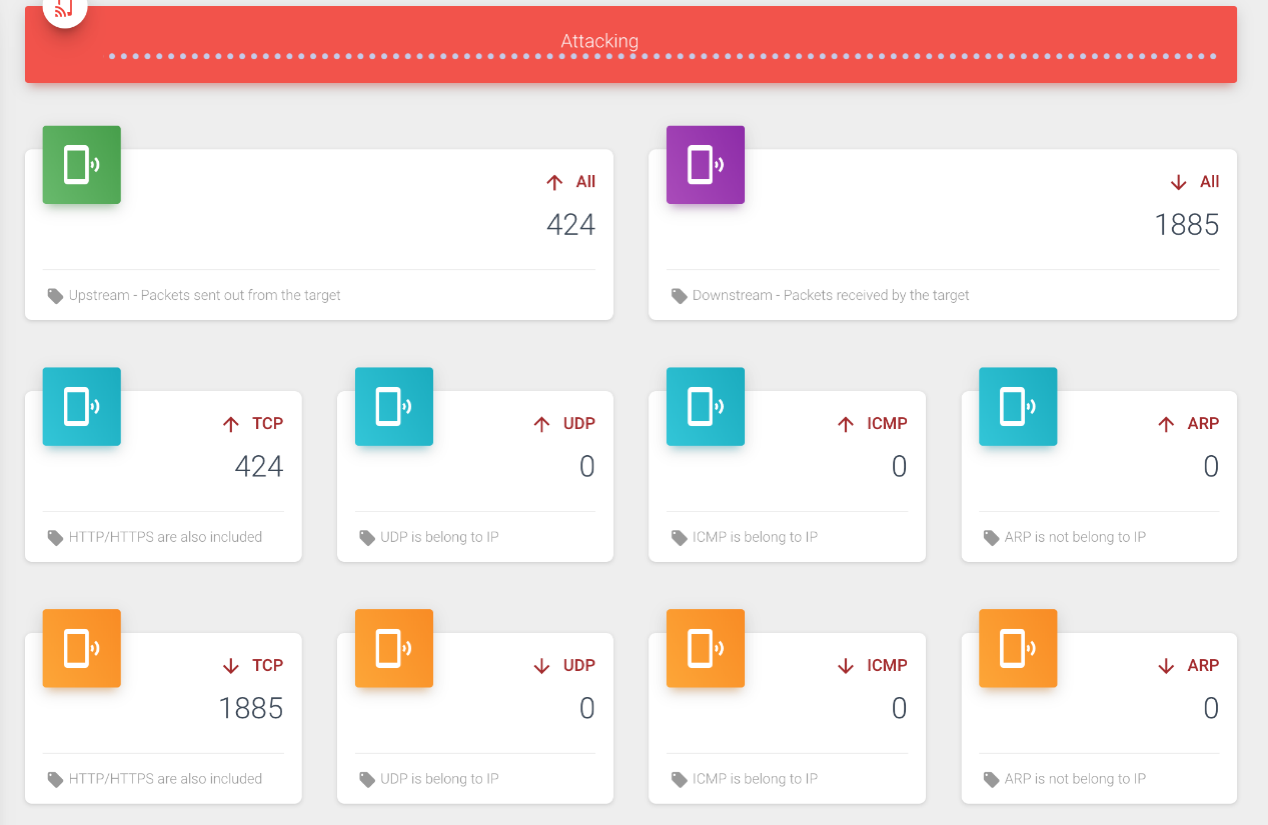

- Nachdem Sie auf „Angriff starten“ geklickt haben, warten Sie einige Sekunden, bis der Angriff wirksam wird und die dynamische Leiste angezeigt wird. Überprüfen Sie die Daten im Echtzeit-Statistikbereich unten und greifen Sie mit dem Zielmobiltelefon auf Websites oder Apps zu, um die Aktualisierungen des Datenbereichs anzuzeigen.

- Klicken Sie nach Abschluss der Website- oder App-Funktionen auf „Angriff stoppen“. Der Angriff wird sofort gestoppt, aber der Server hat eine große Anzahl von Paketen erfasst, die nacheinander gespeichert werden müssen, sodass die Daten des Echtzeit-Statistikpanels möglicherweise noch einige Minuten lang langsam ansteigen, bevor sie gestoppt werden.

- Warten Sie nach dem Stoppen des Angriffs einige Sekunden auf die Meldung, dass die Paketanalyse abgeschlossen ist. Anschließend können Sie die Batch-ID (neueste ID) dieses Angriffs auf den Analyse-, Statistik- und Dump-Seiten auswählen, um detaillierte Inhalte und Diagramme anzuzeigen.

Notizen

- Wenn eine Web-Fehlermeldung angezeigt wird, prüfen Sie, ob das Befehlszeilen-JAR-Paket abnormal beendet wurde. Möglicherweise ist das Programm abgestürzt. Versuchen Sie, das Glas neu zu starten. Beachten Sie das Befehlszeilenprotokoll des Programms. Wenn ständig Fehler ausgegeben werden, kann das Programm Pakete möglicherweise nicht normal ausspionieren. Versuchen Sie, das Glas neu zu starten.

- Wenn beim Router die statische IP/MAC-Bindung aktiviert, DHCP deaktiviert oder ARP-Angriffsabwehrmodule vorhanden sind, kann es sein, dass das Programm nur Upstream-Pakete und keine Downstream-Pakete abfängt. Wenn die Router-Einstellungen nicht konfiguriert werden können, wechseln Sie zu einem anderen Gerät und greifen Sie erneut an. Wenn das Gateway-Gerät sehr leistungsstark ist, ist der Angriff möglicherweise nicht vollständig erfolgreich.

- Wenn das Ziel nach dem Start des Angriffs normal auf das Internet zugreifen kann, auf der Verwaltungsseite des Programms jedoch keine Pakete erfasst werden oder das Ziel nicht auf das Internet zugreifen kann, prüfen Sie, ob die IP-Weiterleitung auf dem System aktiviert ist, und überprüfen Sie sorgfältig die IP- und MAC-Adressen aller Im Web konfigurierte Geräte, prüfen Sie, ob die ausgewählte Netzwerkkartenschnittstelle korrekt ist, prüfen Sie, ob der Server und das Zielmobiltelefon mit demselben Router verbunden sind, prüfen Sie, ob sich die IP des Zielmobiltelefons geändert hat (kann eine feste IP sein), prüfen Sie, ob Das Befehlszeilenfenster, in dem das JAR ausgeführt wird, ist Als Administrator ausführen, versuchen Sie, den Computer neu zu starten und einige Minuten zu warten, bevor Sie es erneut versuchen.

- Der Angriff sollte nicht zu lange dauern, ein paar Dutzend Sekunden sind optimal. Stoppen Sie den Angriff nach dem Testen, um zu verhindern, dass fortlaufende Angriffe auf das Ziel und das Gateway einen Datensturm im LAN verursachen, der das Gateway überlasten und zum Absturz des gesamten LAN führen kann.

2) Windows

Erforderliche Software-Downloads und -Installationen

- Java (nicht 64-Bit auswählen): Java-Download

- MongoDB (3.4.24 muss ausgewählt werden): MongoDB-Download

- Neueste WinPcap-Version: WinPcap-Download

- Maven, NodeJS

Erforderliche Konfigurationen

- IP-Weiterleitung aktivieren: Klicken Sie unten links auf die Windows-Startschaltfläche, geben Sie

regedit ein und wählen Sie dann den Registrierungseditor aus. Klicken Sie mit der rechten Maustaste, um den Registrierungseditor als Administrator auszuführen. Navigieren Sie zum Registrierungsschlüssel HKEY_LOCAL_MACHINE/SYSTEM/CurrentControlSet/Services/Tcpip/Parameters , wählen Sie das Element IPEnableRouter aus und ändern Sie den Wert auf 1. - Fügen Sie den absoluten Pfad des bin-Verzeichnisses im MongoDB-Installationsverzeichnis zum Umgebungsvariablenpfad hinzu, um den MongoDB-Dienst über die Befehlszeile zu starten.

- Erstellen Sie ein Arbeitsverzeichnis für dieses Programm. Erstellen Sie beispielsweise den Ordner

D:mitm als Arbeitsverzeichnis. Erstellen Sie im selben Stammverzeichnis wie das Arbeitsverzeichnis den MongoDB-Datenordner data/db . Wenn das Stammverzeichnis beispielsweise D ist, erstellen Sie den Ordner D:datadb . - Stellen Sie sicher, dass der Server, auf dem dieses Programm ausgeführt wird, und das Zielmobiltelefon über WLAN mit demselben Router verbunden sind.

- Navigieren Sie in der Befehlszeile zum Stammverzeichnis des Codes, kompilieren und verpacken Sie ihn mit Maven:

mvn package -Dmaven.test.skip=true , kopieren Sie jpcap-mitm.jar und Jpcap.dll in das Arbeitsverzeichnis und erstellen Sie ein data/db Ordner in diesem Arbeitsverzeichnis als MongoDB-Datenordner.

Startschritte

- Klicken Sie unten links auf die Windows-Startschaltfläche, geben Sie

cmd ein und klicken Sie dann mit der rechten Maustaste, um die Befehlszeile als Administrator auszuführen. Navigieren Sie zu D: und führen Sie dann mongod aus. Warten Sie nach einigen Sekunden, bis der MongoDB-Dienst erfolgreich ausgeführt wurde, und drucken Sie ein Protokoll ähnlich dem folgenden aus: *** Warten auf Verbindungen an Port 27017. Verwenden Sie nicht die linke Maustaste, um Inhalte im Befehlszeilenfenster auszuwählen. Der ausgewählte Status führt dazu, dass der Dienst angehalten wird. - Klicken Sie unten links auf die Windows-Startschaltfläche, geben Sie

cmd ein und klicken Sie dann mit der rechten Maustaste, um die Befehlszeile als Administrator auszuführen. Navigieren Sie in der Befehlszeile zu D:mitm und führen Sie dann java -jar jpcap-mitm.jar aus. Warten Sie, bis der Dienst erfolgreich ausgeführt wurde, und drucken Sie ein Protokoll ähnlich dem folgenden aus: *** Anwendung gestartet in ** Sekunden. - Öffnen Sie den Chrome-Browser und navigieren Sie zu

http://localhost:8888 oder greifen Sie über http://<local IP>:8888 von einem anderen Gerät aus auf das Programm zu. - Nachdem Sie die Verwaltungsseite dieses Programms erfolgreich geöffnet haben, wählen Sie unter

Select interface auswählen die richtige Netzwerkkarte aus, legen Sie die lokale IP und MAC, die IP und MAC des Zielmobils sowie die IP und MAC des Gateways (Routers) fest. Beachten Sie, dass dies alles interne Netzwerk-IPs sind und sich im selben Subnetz befinden sollten. - Die IP- und MAC-Adresse des Zielmobiltelefons kann in den WLAN-Verbindungsinformationen des Telefons eingesehen werden. Wenn Sie die lokale IP und MAC oder die IP und MAC des Routers nicht kennen, klicken Sie unten links auf die Windows-Startschaltfläche, geben Sie

cmd ein und klicken Sie dann mit der rechten Maustaste, um die Befehlszeile als Administrator auszuführen. Geben Sie ipconfig /all in die Befehlszeile ein, um den Wi-Fi-Abschnitt des Wireless LAN-Adapters zu finden. Dort finden Sie die IPv4-Adresse, die physische Adresse und das Standard-Gateway. Führen Sie arp -a aus, um den MAC des Gateways zu finden. - Nachdem Sie die oben genannten Informationen festgelegt haben, klicken Sie auf die Einstellungsschaltfläche. Die Anwendung stellt dann die entsprechende Verbindung her. Bei jedem Programmstart können Sie die Verbindung zurücksetzen, aber sobald sie eingerichtet ist, kann sie nicht mehr geändert werden. Zum Zurücksetzen schließen Sie den Prozess

jpcap-mitm.jar im Befehlszeilenfenster, indem Sie control+c drücken, und starten Sie dann das Programm neu. - Versuchen Sie vor Beginn des Angriffs, mit dem Ziel-Mobiltelefon auf Websites oder Apps zuzugreifen. Stellen Sie sicher, dass das Telefon normal auf das Internet zugreifen kann, ohne den Angriff zu starten.

- Nachdem Sie auf „Angriff starten“ geklickt haben, warten Sie einige Sekunden, bis der Angriff wirksam wird und die dynamische Leiste angezeigt wird. Überprüfen Sie die Daten im Echtzeit-Statistikbereich unten und greifen Sie mit dem Zielmobiltelefon auf Websites oder Apps zu, um die Aktualisierungen des Datenbereichs anzuzeigen.

- Klicken Sie nach Abschluss der Website- oder App-Funktionen auf „Angriff stoppen“. Der Angriff wird sofort gestoppt, aber der Server hat eine große Anzahl von Paketen erfasst, die nacheinander gespeichert werden müssen, sodass die Daten des Echtzeit-Statistikpanels möglicherweise noch einige Minuten lang langsam ansteigen, bevor sie gestoppt werden.

- Warten Sie nach dem Stoppen des Angriffs einige Sekunden auf die Meldung, dass die Paketanalyse abgeschlossen ist. Anschließend können Sie die Batch-ID (neueste ID) dieses Angriffs auf den Analyse-, Statistik- und Dump-Seiten auswählen, um detaillierte Inhalte und Diagramme anzuzeigen.

Notizen

- Wenn eine Web-Fehlermeldung angezeigt wird, prüfen Sie, ob das Befehlszeilen-JAR-Paket abnormal beendet wurde. Möglicherweise ist das Programm abgestürzt. Versuchen Sie, das Glas neu zu starten. Beachten Sie das Befehlszeilenprotokoll des Programms. Wenn ständig Fehler ausgegeben werden, kann das Programm Pakete möglicherweise nicht normal ausspionieren. Versuchen Sie, das Glas neu zu starten.

- Wenn beim Router die statische IP/MAC-Bindung aktiviert, DHCP deaktiviert oder ARP-Angriffsabwehrmodule vorhanden sind, kann es sein, dass das Programm nur Upstream-Pakete und keine Downstream-Pakete abfängt. Wenn die Router-Einstellungen nicht konfiguriert werden können, wechseln Sie zu einem anderen Gerät und greifen Sie erneut an. Wenn das Gateway-Gerät sehr leistungsstark ist, ist der Angriff möglicherweise nicht vollständig erfolgreich.

- Wenn das Ziel nach dem Start des Angriffs normal auf das Internet zugreifen kann, auf der Verwaltungsseite des Programms jedoch keine Pakete erfasst werden oder das Ziel nicht auf das Internet zugreifen kann, prüfen Sie, ob die IP-Weiterleitung auf dem System aktiviert ist, und überprüfen Sie sorgfältig die IP- und MAC-Adressen aller Im Web konfigurierte Geräte, prüfen Sie, ob die ausgewählte Netzwerkkartenschnittstelle korrekt ist, prüfen Sie, ob der Server und das Zielmobiltelefon mit demselben Router verbunden sind, prüfen Sie, ob sich die IP des Zielmobiltelefons geändert hat (kann eine feste IP sein), prüfen Sie, ob Das Befehlszeilenfenster, in dem das JAR ausgeführt wird, ist Als Administrator ausführen, versuchen Sie, den Computer neu zu starten und einige Minuten zu warten, bevor Sie es erneut versuchen.

- Wenn der Name in der Liste der Netzwerkkartenschnittstellen nicht bestimmen kann, welche Schnittstelle ausgewählt werden soll, öffnen Sie den Registrierungseditor und überprüfen Sie den Registrierungsschlüssel

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesTcpipParametersInterfaces{*} . Diese Liste entspricht der Schnittstellenliste. Überprüfen Sie nacheinander jedes Schnittstellenelement und sehen Sie, welche Konfiguration mit der aktuellen Server-IP übereinstimmt, und geben Sie dabei die Schnittstelle an, die wir auswählen müssen. - Der Angriff sollte nicht zu lange dauern, ein paar Dutzend Sekunden sind optimal. Stoppen Sie den Angriff nach dem Testen, um zu verhindern, dass fortlaufende Angriffe auf das Ziel und das Gateway einen Datensturm im LAN verursachen, der das Gateway überlasten und zum Absturz des gesamten LAN führen kann.

2. Programmbeschreibung

Die Front-End-Schnittstelle dieses Projekts ist wie folgt

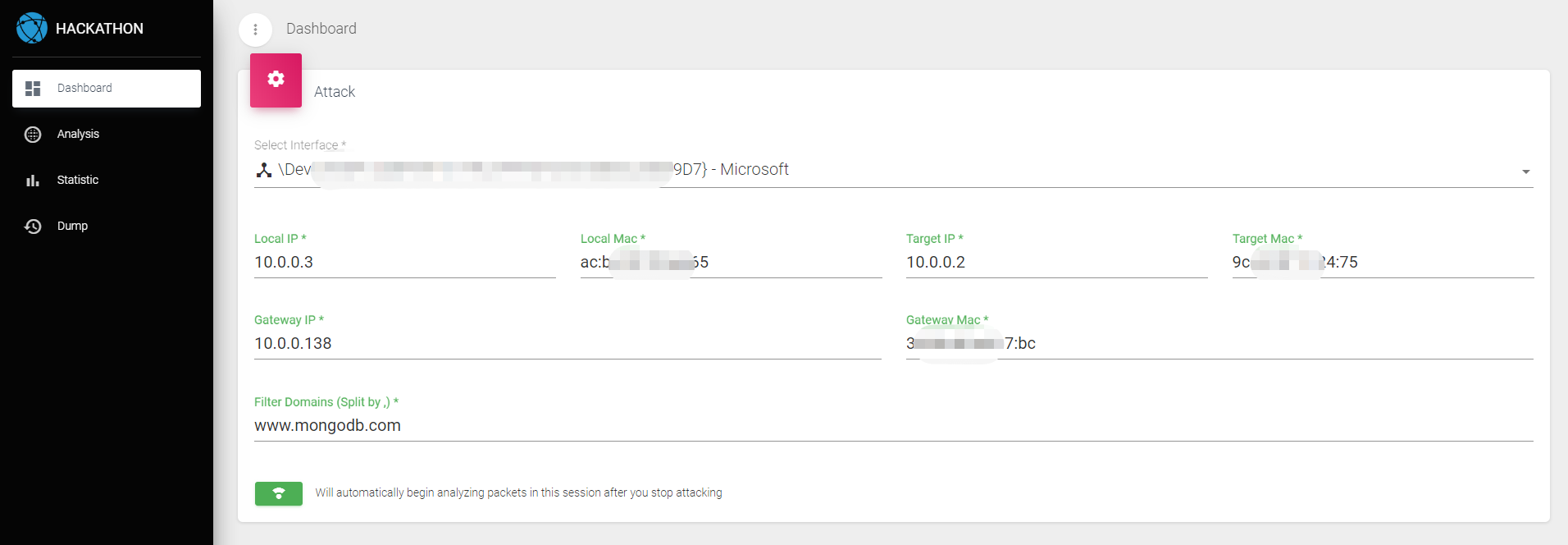

LAN-Angriffsseite

- Legen Sie in dieser Schnittstelle die Netzwerkkarte sowie die IP- und MAC-Adresse des lokalen Computers/Ziels/Gateways fest, legen Sie die Liste der überwachten Domänen fest (eine Domäne oder mehrere durch Kommas getrennte Domänen) und steuern Sie dann den Start oder Stopp des Angriffs.

- Der erste Schritt besteht darin, die notwendigen Einstellungen vorzunehmen. Diese Einstellungen können nur vorgenommen werden, nachdem das Programm jedes Mal neu gestartet wird. Die Informationen werden in der Datenbank gespeichert und das Programm liest diese Informationen automatisch, wenn es das nächste Mal gestartet wird. Wenn das Programm zum ersten Mal gestartet wird, liest es automatisch die lokale IP und MAC. Dies muss sorgfältig bestätigt werden, um korrekt zu sein. Die Netzwerkkarte muss das Netzwerkkartengerät auswählen, das für den normalen Internetzugang verwendet wird. Das Ziel bezieht sich auf das Mobiltelefon oder andere Geräte, die wir überwachen müssen. Unter Gateway versteht man im Allgemeinen den Router oder andere Gateway-Geräte, mit denen wir über WLAN verbunden sind. Alle oben genannten Informationen müssen unbedingt korrekt konfiguriert sein, andernfalls kann das Programm nicht normal ausgeführt werden. Die Einstellungsoberfläche ist in der folgenden Abbildung dargestellt:

- Die Gateway-IP und MAC können auf dem Gateway-Gerät oder auch in der lokalen Routing-Tabelle angezeigt werden, wie in der folgenden Abbildung dargestellt:

- Wenn wir die Konfiguration abgeschlossen und den Angriff gespeichert oder gestartet haben, wird die zu überwachende Domänennamen-Adressliste von DNS aufgelöst und die entsprechende IP-Liste auf MongoDB aktualisiert. Anschließend werden der LAN-Angriff und das Daten-Sniffing offiziell gestartet. Die Schnittstelle zeigt den Angriffsstatus an, wie in der folgenden Abbildung dargestellt:

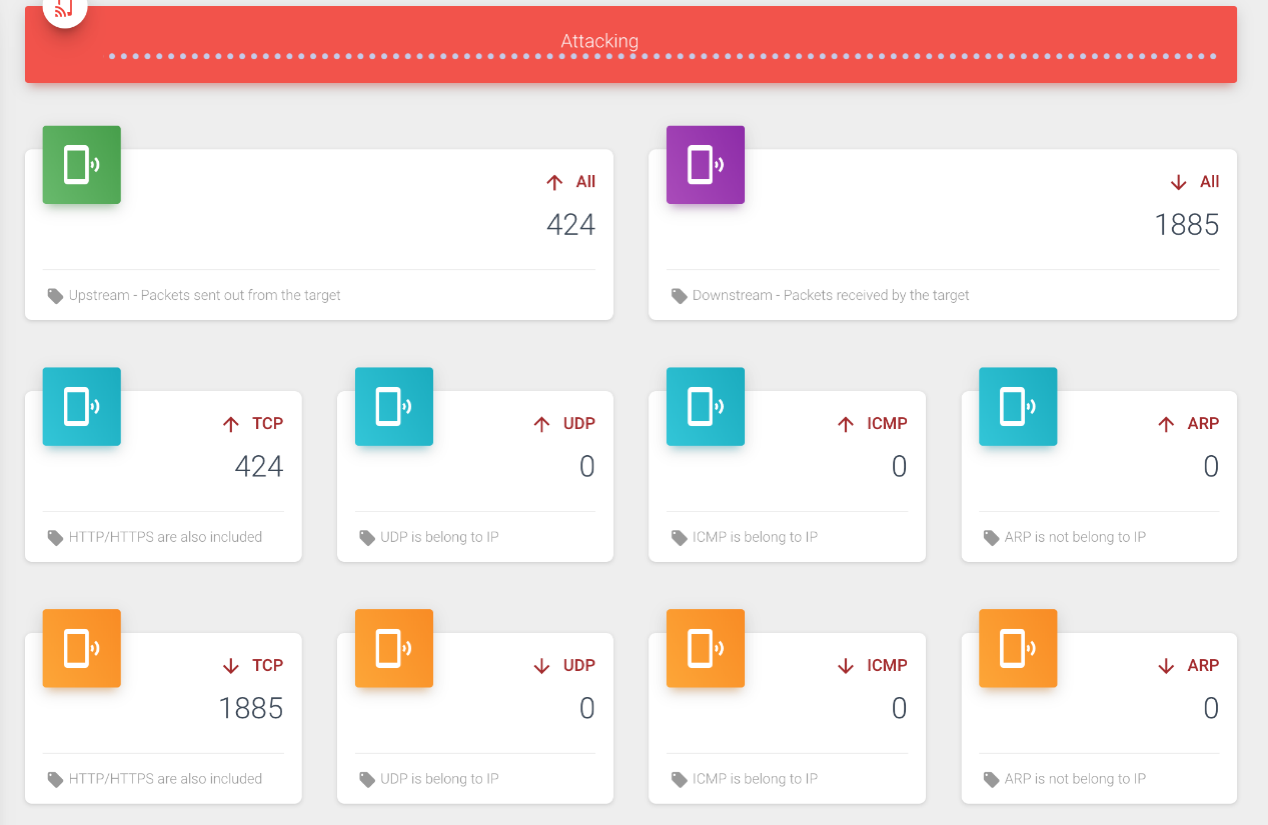

- Zu diesem Zeitpunkt können Sie die Seite in den unteren Teil ziehen, um die Paket-Sniffing-Statistiken anzuzeigen. Der Statistikteil ist hauptsächlich in zwei Typen unterteilt: Upstream und Downstream, die weiter in vier TCP/UDP/ICMP/ARP-Typen unterteilt sind. Upstream bedeutet die vom Ziel gesendeten Pakete und Downstream bedeutet die vom Ziel empfangenen Pakete. Wenn das Ziel zu diesem Zeitpunkt nicht die angegebene Domänenliste durchsucht, sind alle Statistiken immer 0. Wenn es mit dem Durchsuchen der angegebenen Domänenliste beginnt, können Sie sehen, dass die Statistiken beginnen, Daten zu enthalten, wie in der folgenden Abbildung dargestellt:

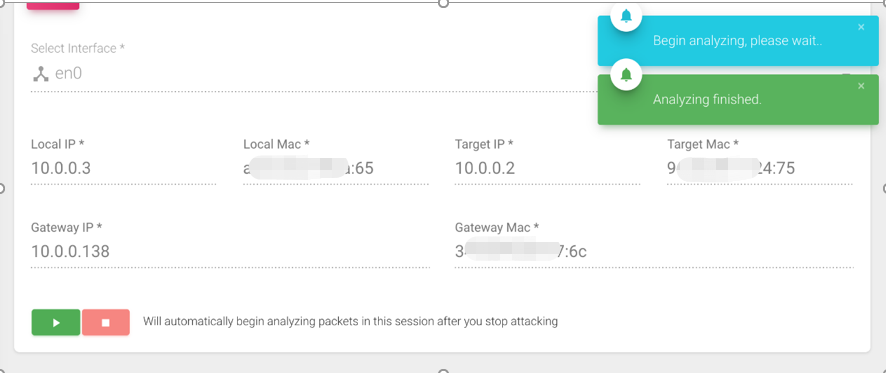

- Wenn wir den Angriff stoppen, wird automatisch eine detaillierte Analyse der Pakete dieses Angriffs gestartet. Nach Abschluss des Angriffs wird außerdem eine Popup-Eingabeaufforderung angezeigt, wie in der folgenden Abbildung dargestellt:

Seite „Paketanalyse“.

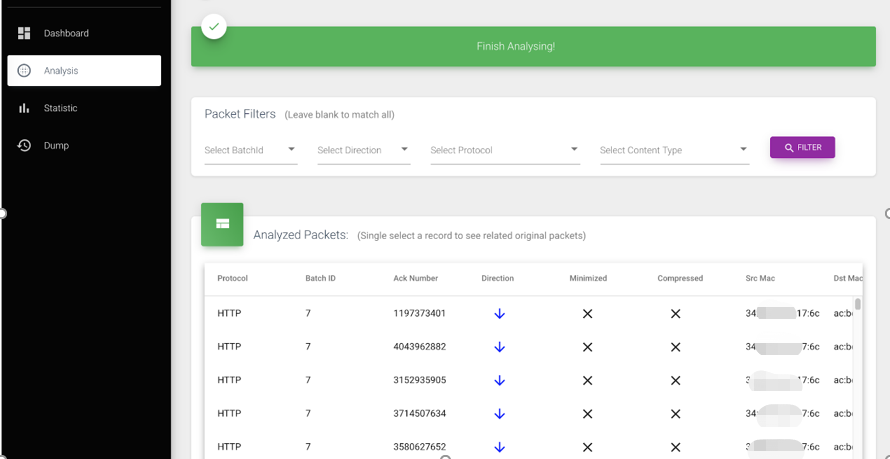

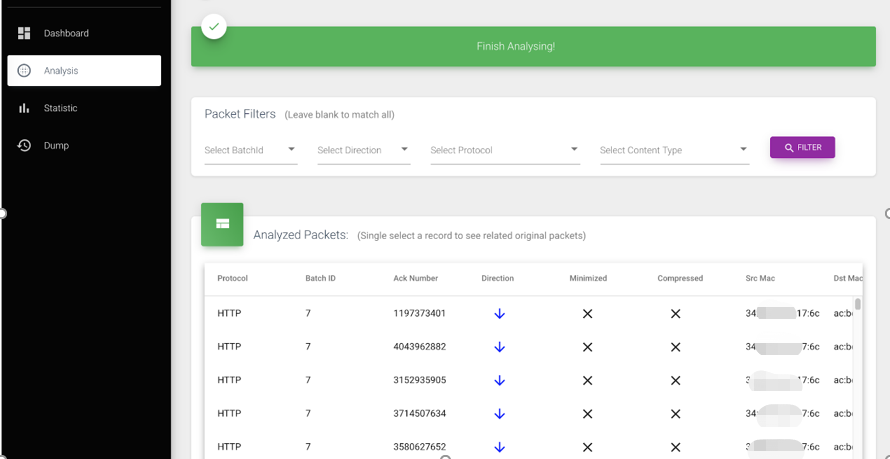

- In dieser Schnittstelle wird zunächst angezeigt, ob der Paketanalyseprozess läuft. Wenn es noch analysiert wird, müssen Sie warten, bis die Analyse abgeschlossen ist, bevor Sie die Ergebnisse anzeigen. Nach Abschluss der Analyse wechselt der Status automatisch auf „Abgeschlossen“ und Sie können die Analyseergebnisse anzeigen.

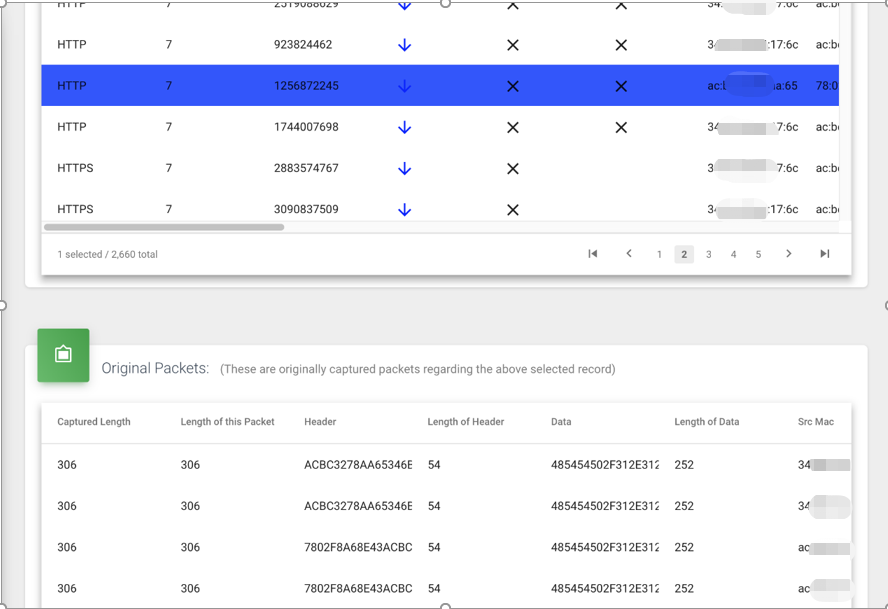

- Zunächst können wir einen Paketfilter auswählen: Batch-ID/Upstream angreifen oder Downstream/Protokoll/Inhalt angreifen. Jedes Filterelement kann mehrfach ausgewählt oder leer gelassen werden, was bedeutet, dass alle Typen übereinstimmen. Nachdem Sie auf „Filter“ geklickt haben, werden in der ersten Tabelle unten alle übereinstimmenden Pakete nach der Analyse angezeigt. Beachten Sie, dass sich die Pakete hier von denen in der Angriffsschnittstelle unterscheiden. Die Pakete hier sind alle kombinierte Pakete, während es sich bei den Paketen in der Angriffsschnittstelle um Original-Frames handelt. Daher ist die Anzahl der Pakete hier viel geringer als zuvor. In der ersten Tabelle sehen wir alle wichtigen Felder der Pakete, einschließlich einiger Felder nach der Analyse (z. B. HTTP-Header/HTTP-Body/METHODE usw.), wie in der folgenden Abbildung dargestellt:

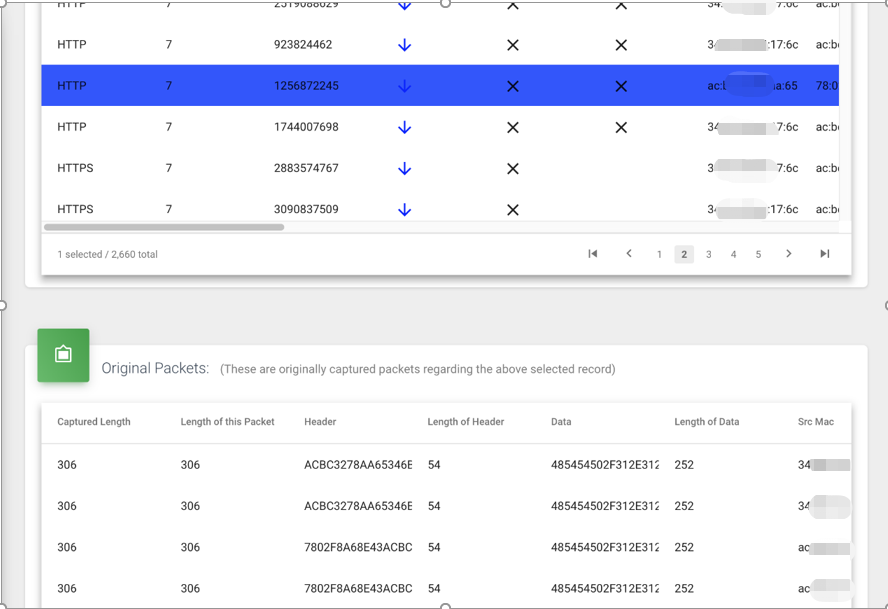

- Nachdem Sie auf eine beliebige Zeile in der ersten Tabelle geklickt haben, überprüfen Sie die zweite Tabelle unten, um zu sehen, welche ursprünglichen Datenrahmen diesem Paket entsprechen. Wir können hier einige grundlegende Frame-Felder dieser Pakete sehen, wie in der folgenden Abbildung dargestellt:

Seite „Paketstatistik“.

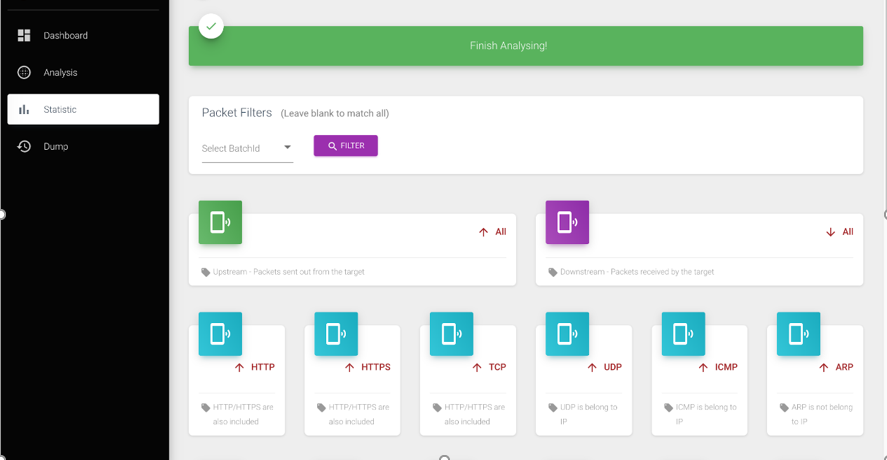

- Ebenso wird in dieser Schnittstelle zunächst angezeigt, ob der Paketanalyseprozess läuft. Wenn es noch analysiert wird, müssen Sie warten, bis die Analyse abgeschlossen ist, bevor Sie die Ergebnisse anzeigen. Nach Abschluss der Analyse wechselt der Status automatisch auf „Abgeschlossen“ und Sie können die Analyseergebnisse anzeigen.

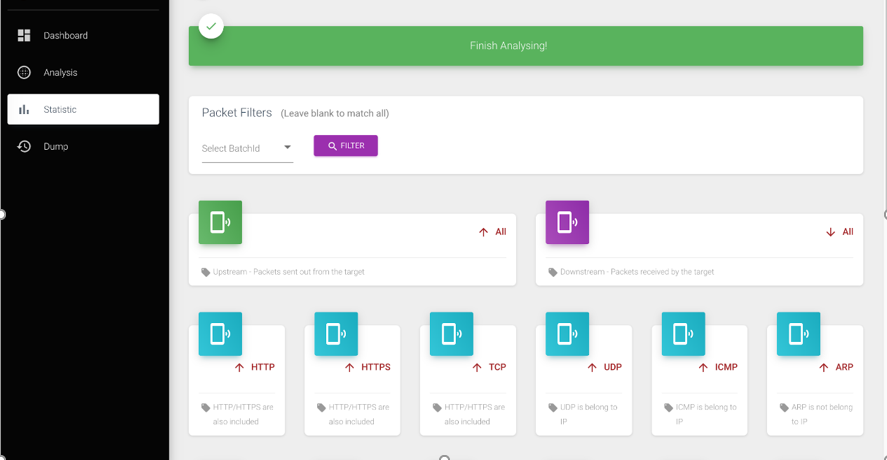

- Erstens können wir nach dem Angriffsbatch filtern, der mehrfach ausgewählt oder leer gelassen werden kann, was bedeutet, dass alle Angriffsbatches übereinstimmen, wie in der folgenden Abbildung dargestellt:

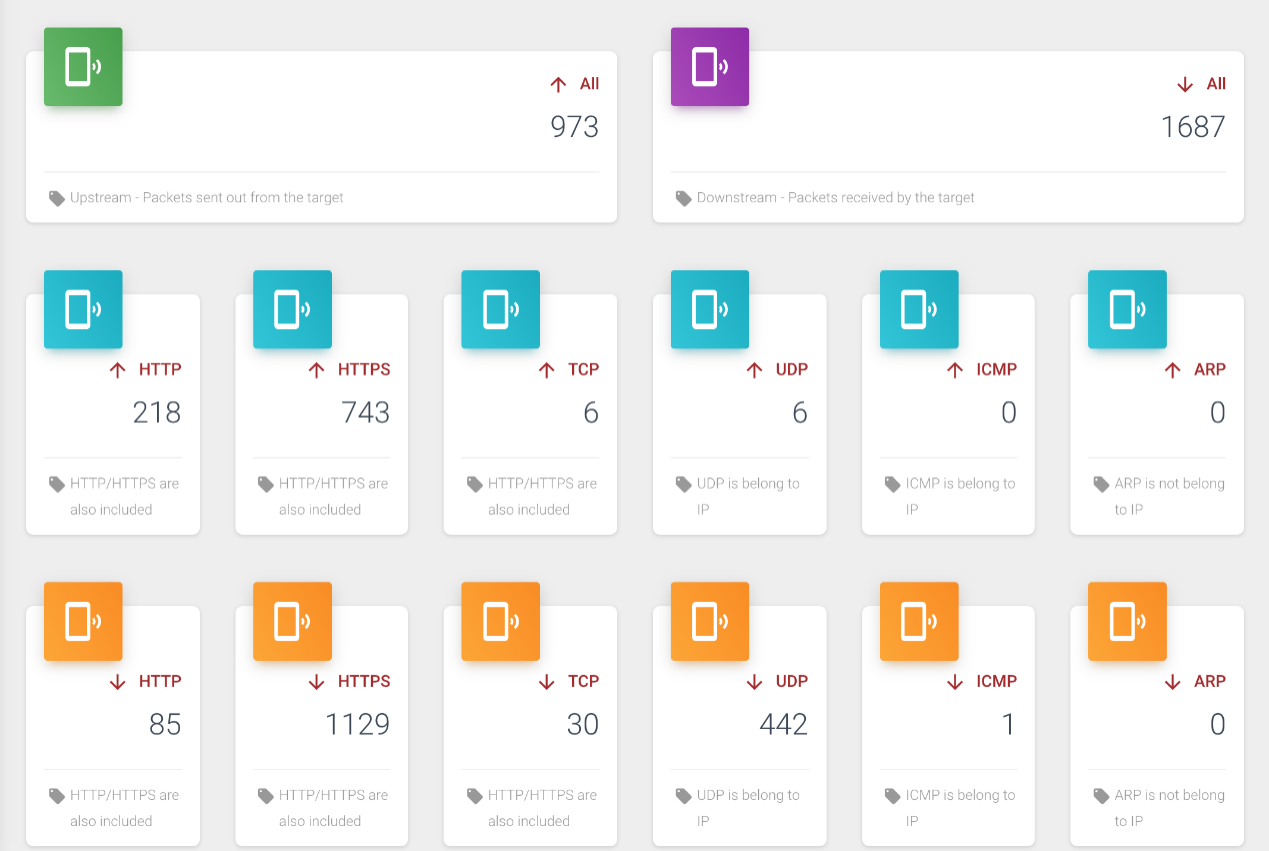

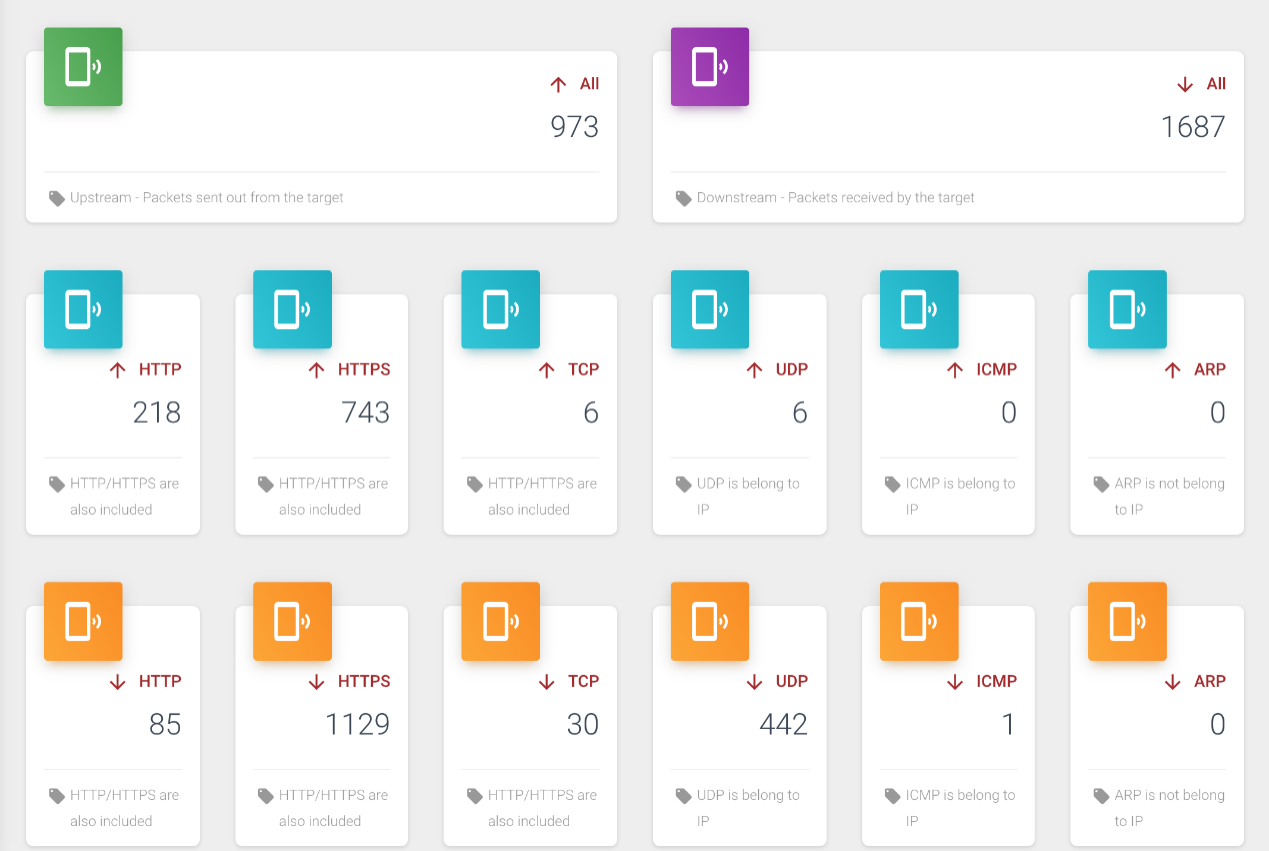

- Nachdem Sie auf „Filter“ geklickt haben, können Sie zunächst die Paketstatistiken verschiedener detaillierter Protokolltypen anzeigen, die hauptsächlich in zwei Kategorien unterteilt sind: Upstream und Downstream, die jeweils weiter in die Protokolltypen HTTP/HTTPS/TCP/UDP/ICMP/ARP unterteilt sind. Beachten Sie, dass sich TCP hier auf andere TCP-Protokolltypen außer HTTP und HTTPS bezieht, während HTTP und HTTPS speziell und häufig separat analysiert und gezählt werden. Die Statistikschnittstelle ist in der folgenden Abbildung dargestellt:

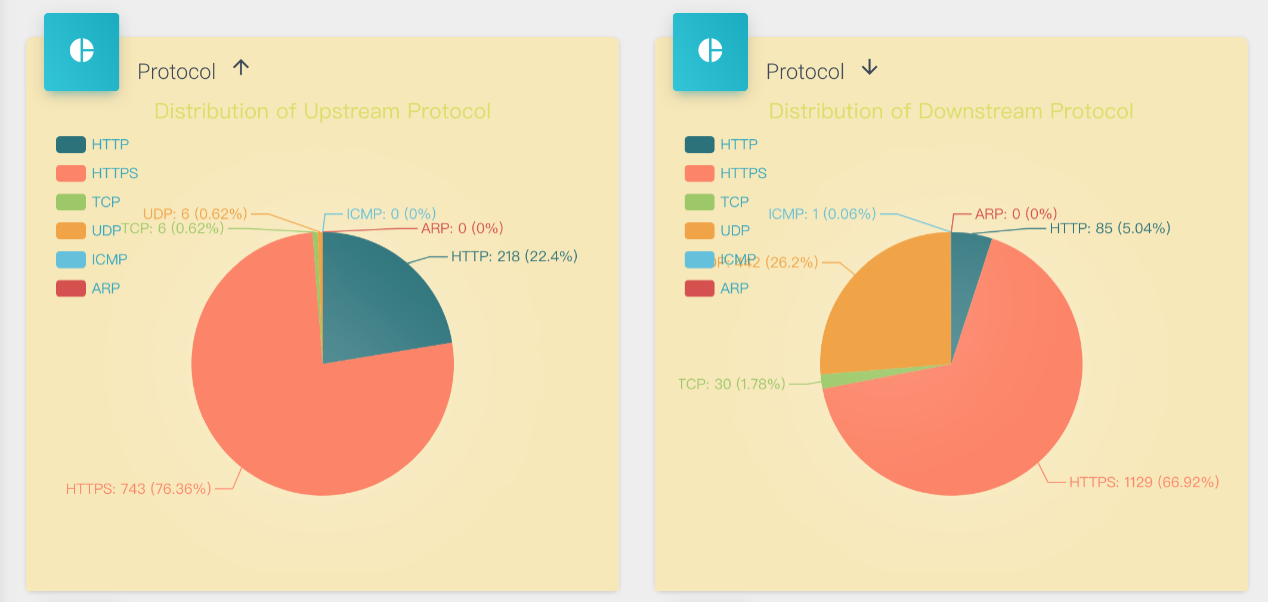

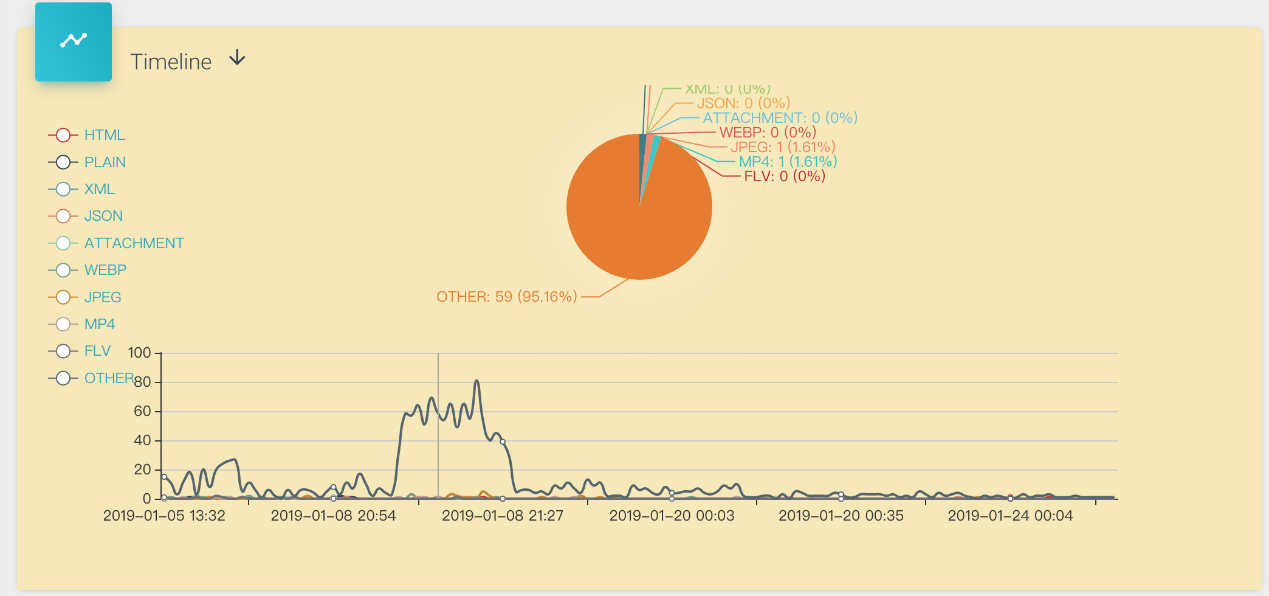

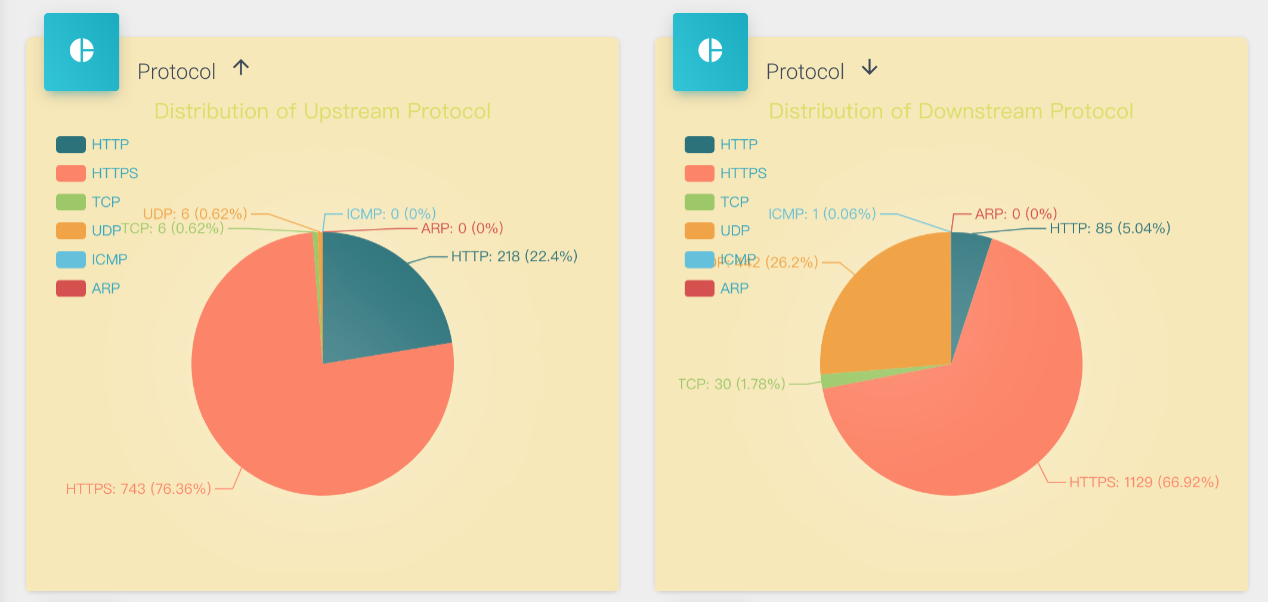

- Wenn Sie weiter nach unten schauen, können Sie auch Kreisdiagramme für jeden Protokolltyp sehen, die in zwei Kategorien unterteilt sind: Upstream und Downstream, wie in der folgenden Abbildung dargestellt:

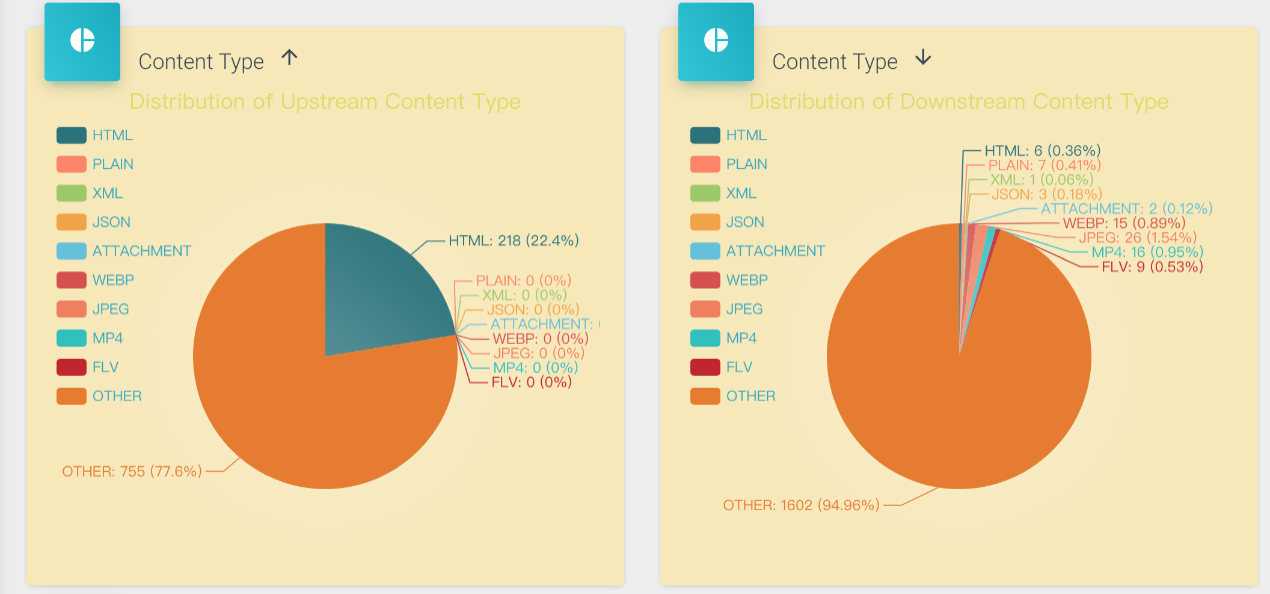

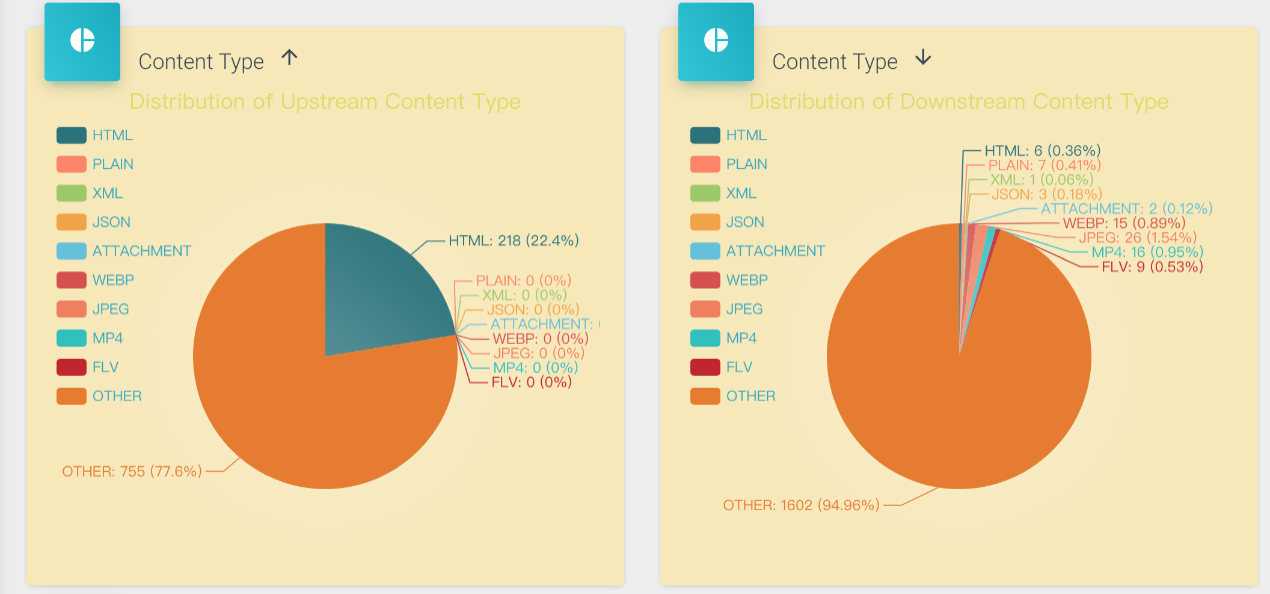

- Ebenso können Sie Kreisdiagramme für jeden Inhaltstyp sehen, die in zwei Kategorien unterteilt sind: Upstream und Downstream, wobei sich

other auf andere TCP-Pakete außer HTTP/HTTPS und Pakete anderer Protokolle bezieht, die nicht analysiert werden können. Da der tatsächliche Inhalt solcher Pakete nicht analysiert werden kann, werden sie einheitlich als other klassifiziert, wie in der folgenden Abbildung dargestellt:

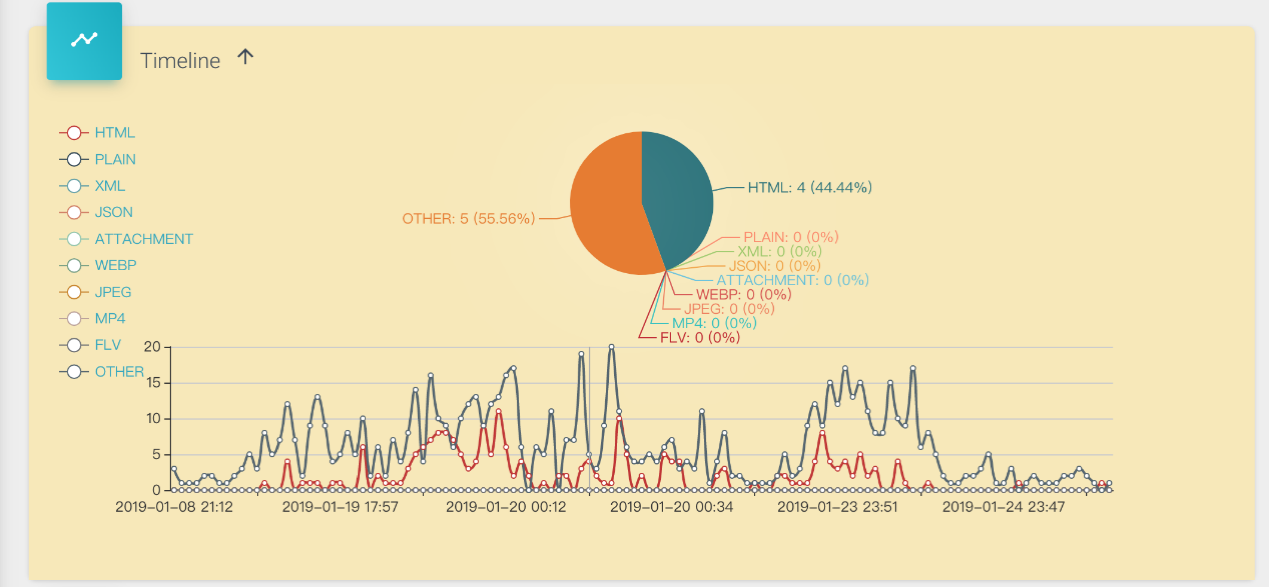

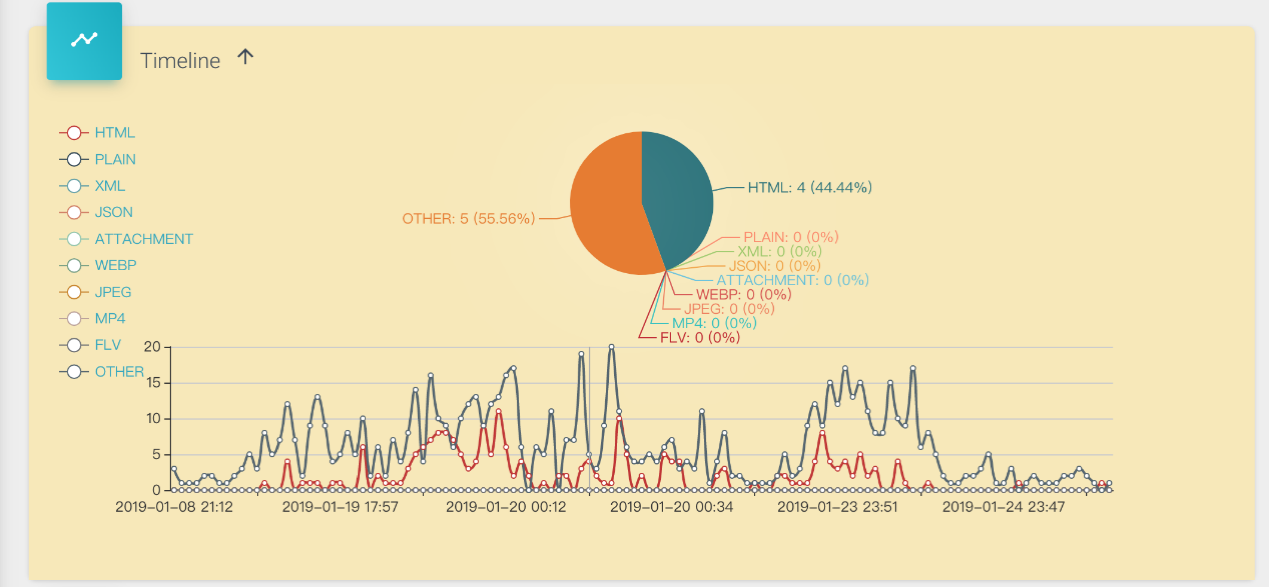

- Wir können auch die Verteilung verschiedener Paketinhalte anhand der Zeitleiste sehen. Das mehrzeilige Diagramm unten zeigt die Trendveränderungen verschiedener Paketinhalte, während das Kreisdiagramm oben mit der Maus interagiert. Wenn sich die Maus auf der x-Achse des mehrzeiligen Diagramms bewegt, zeigt das Kreisdiagramm die Statistiken und Anteile verschiedener Paketinhalte zum aktuellen Zeitpunkt auf der x-Achse in Echtzeit an, wie in der folgenden Abbildung dargestellt:

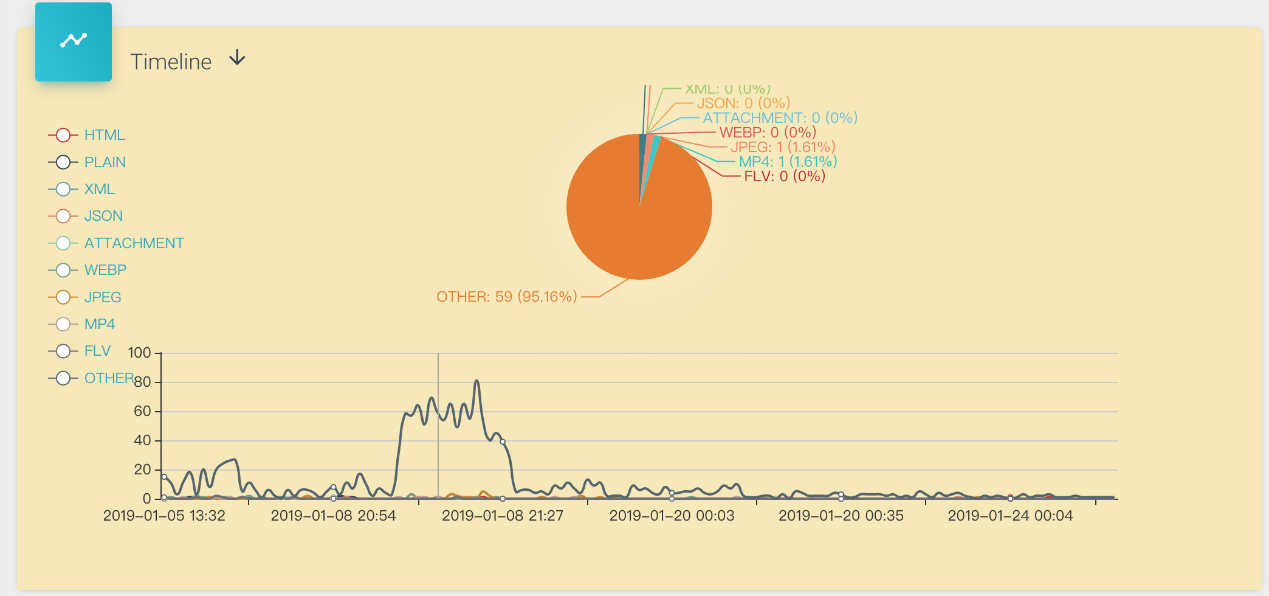

- In ähnlicher Weise ist auch das Zeitachsendiagramm in Upstream und Downstream unterteilt, wie in der folgenden Abbildung dargestellt, die die Downstream-Daten zeigt:

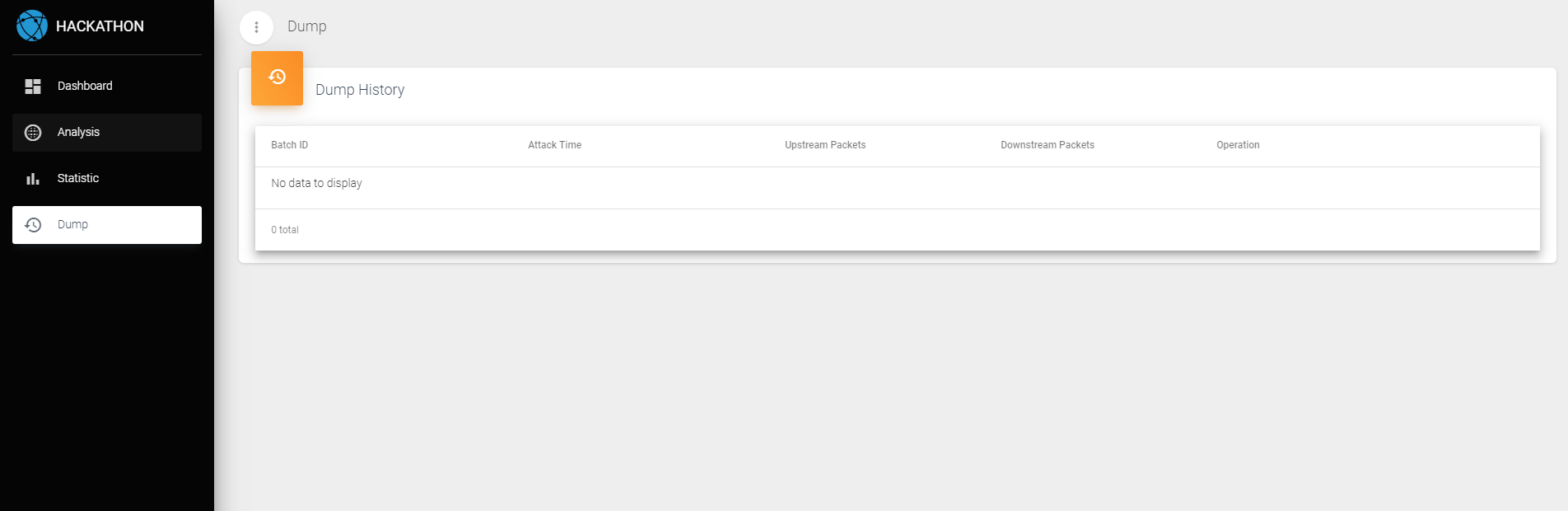

Paket-Warehouse-Seite

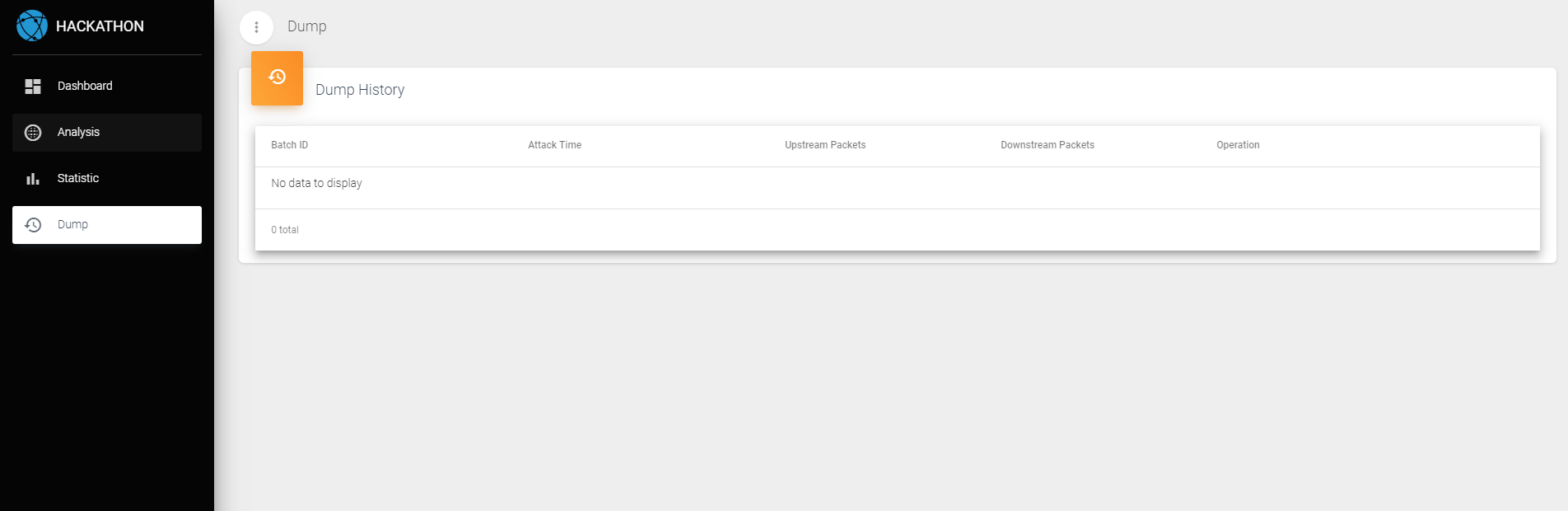

- Auf dieser Seite können wir die Grunddaten jedes Angriffs sehen, wie z. B. Angriffs-ID/Angriffszeit/Anzahl der Upstream-Datenrahmen/Anzahl der Downstream-Datenrahmen usw. Wir können auch jeden Angriffsprozess bearbeiten, neu analysieren oder alle löschen Zugehörige Pakete und Analyseergebnisse, wie in der folgenden Abbildung dargestellt:

Beitrag