Cryptpad ist eine Zusammenarbeit, die von End-to-End-verkleidet und offen ist. Es wurde entwickelt, um die Zusammenarbeit zu ermöglichen und Änderungen an Dokumenten in Echtzeit zu synchronisieren. Da alle Daten verschlüsselt sind, haben Angreifer in der Eventualität eines Verstoßes keine Möglichkeit, den gespeicherten Inhalt zu sehen. Wenn die Administratoren den Code nicht ändern, können sie und der Dienst auch keine Informationen über den Inhalt der Benutzer abschließen.

Unser Entwicklerhandbuch enthält Anweisungen zum Einrichten einer lokalen Instanz ohne HTTPS oder unseren erweiterten Sicherheitsfunktionen.

Das Konfigurieren von CryptPad für die Produktion erfordert etwas mehr Arbeit, aber der Prozess wird in unserem Admin -Installationshandbuch beschrieben. Von dort finden Sie weitere Informationen zu Anpassung und Wartung.

Die neueste Version und alle früheren Versionsnotizen finden Sie auf der Releases -Seite auf GitHub.

Die Dateien von Dockerfile , docker-compose.yml und docker-entrypoint.sh finden Sie im Root dieses Repositorys. Wir veröffentlichen auch jede Veröffentlichung auf Docker Hub als offizielle Bilder von AMD64 & ARM64.

Zuvor wurden Docker -Bilder in der Community gepflegt, hatten ein eigenes Repository und wurden nicht offiziell unterstützt. Wir haben das mit V5.4.0 im Juli 2023 geändert. Dank an @promasu für alle Arbeiten an den Community -Bildern.

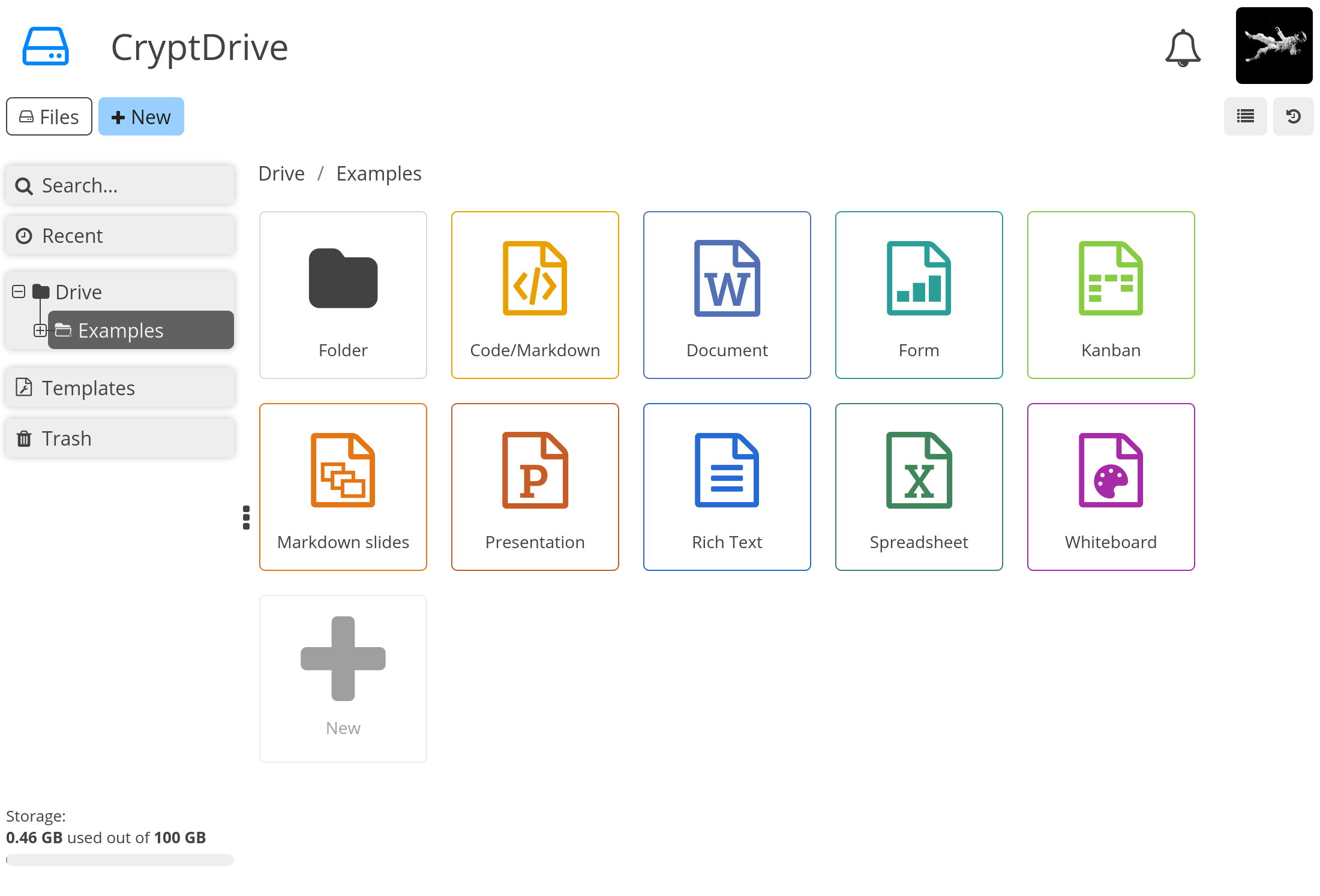

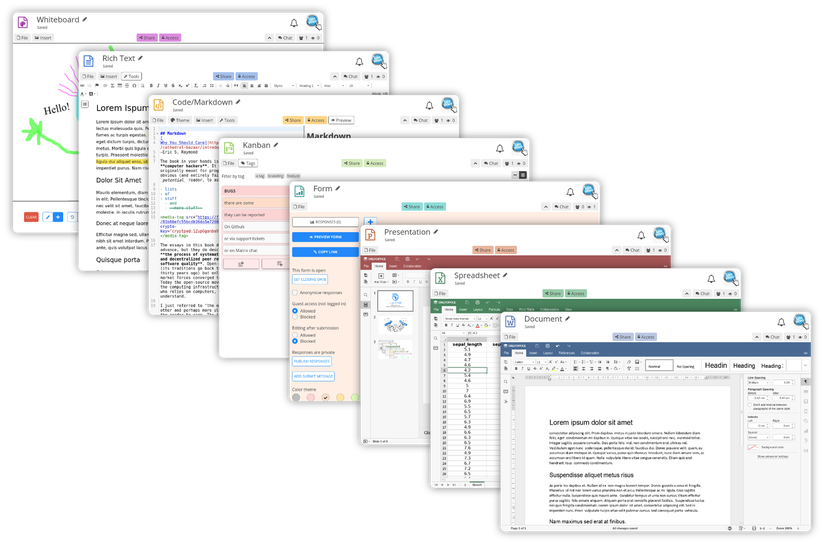

Cryptpad bietet eine Vielzahl von kollaborativen Tools, die Ihre Daten in Ihrem Browser verschlüsseln, bevor sie an den Server und Ihre Mitarbeiter gesendet werden. Für den Fall, dass der Server kompromisiert ist, enthält die Datenbank verschlüsselte Daten, die für Angreifer nicht viel Wert haben.

Der Code, der die Verschlüsselung ausführt, wird wie bei jeder anderen Webseite weiterhin aus dem Hostserver geladen. Sie müssen dem Administrator weiterhin vertrauen, um seinen Server sicher zu halten und Ihnen den richtigen Code zu senden. Ein Experte kann Code vom Server herunterladen und prüfen, dass er nichts bösartiges macht, wie Ihre Verschlüsselungsschlüssel zu veröffentlichen. Deshalb wird dies als aktiver Angriff angesehen.

Die Plattform soll minimieren, welche Daten ihren Betreibern ausgesetzt sind. Benutzerregistrierung und Kontozugriff basieren auf kryptografischen Schlüssel, die aus Ihrem Benutzernamen und Passwort abgeleitet werden. Daher muss der Server auch nie sehen, und Sie müssen sich keine Sorgen darüber machen, ob er sicher gespeichert wird. Es ist unmöglich zu überprüfen, ob die Betreiber eines Servers Ihre IP oder andere Aktivitäten protokollieren. Wenn Sie diese Informationen empfindlich halten, ist es am sichersten anzunehmen, dass sie aufgezeichnet wird und über den Torbrowser auf Ihre bevorzugte Instanz zugreifen.

Eine korrekt konfigurierte Instanz verfügt über Schutz, um zu verhindern, dass Mitarbeiter einige böse Dinge wie das Einbringen von Skripten in kollaborative Dokumente oder Uploads injizieren. Das Projekt wird aktiv gepflegt und fehlerhaft, die unsere Schutzmaßnahmen nicht fangen, neigen dazu, schnell zu reparieren. Aus diesem Grund ist es am besten, nur Instanzen zu verwenden, in denen die neueste Version ausgeführt wird, die derzeit in einem dreimonatigen Release-Zyklus steht. Für einen Nicht-Experten ist es schwierig zu bestimmen, ob eine Instanz ansonsten korrekt konfiguriert ist. Daher arbeiten wir aktiv daran, Administratoren ein öffentliches Verzeichnis von Servern zu entscheiden, die unseren strengen Kriterien für die Sicherheit erfüllen.

Für Endbenutzer wird in unserem Blog ein Leitfaden zur Verfügung gestellt, um die Sicherheit von Cryptpad zu verstehen. Dieser Blog-Beitrag erklärt und zeigt auch die Best Practices bei der Verwendung von CryptPad und klärt, welche End-to-End-Verschlüsselung und nicht.

Cryptpad kann über unsere Webblate -Instanz mit nichts weiter als einem Webbrowser übersetzt werden. Siehe den Zustand der übersetzten Sprachen:

Weitere Informationen dazu finden Sie in unserem Übersetzungshandbuch.

Die besten Orte, um das Entwicklungsteam und die Community zu erreichen, sind das Cryptpad Forum und der Matrix -Chat

Das Team ist auch im Fediverse: @Cryptpad @fosstodon.org

Cryptpad wird von einem Team von Xwiki SAS aktiv entwickelt, einem Unternehmen, das seit 2004 Open-Source-Software mit Mitwirkenden aus der ganzen Welt aufbaut. Zwischen 2015 und 2019 wurde es durch ein Forschungsstipendium des französischen Staates durch BPI Frankreich finanziert. In den Jahren, seit wir von NLNET PET, NGI Trust, NGI DAPSI, Abonnenten von Cryptpad.fr und Spenden an unsere Open-Collective-Kampagne finanziert wurden.

Wir lieben Open Source und wir lieben den Beitrag. Erfahren Sie mehr über den Beitrag.

Wenn Sie Fragen oder Kommentare haben oder wenn Sie daran interessiert sind, zu Cryptpad beizutragen, sagen Sie Hallo in unserem Matrixkanal.

Dieses Projekt wird mit BrowsStack getestet.

Diese Software ist und wird immer unter der GNU Affero General Public Lizenz verfügbar sein, wie sie von der Free Software Foundation entweder Version 3 der Lizenz oder (nach Ihrer Option) jede spätere Version veröffentlicht wird. Wenn Sie diese Technologie in einem proprietären Produkt verwenden möchten, wenden Sie sich bitte an [email protected]