Soporte de deserialización Eureka XStream RCE

Admite inyección de caballo de memoria Fastjson

Admite más vulnerabilidades de deserialización que se pueden inyectar utilizando caballos de memoria JNDI

Admite la ruta del caballo de memoria y la modificación de contraseña

........

El proyecto está escrito en base a la Lista de verificación de vulnerabilidades de Spring Boot, con el propósito de explotar rápidamente las vulnerabilidades y reducir el umbral de explotación de vulnerabilidades durante hvv.

Descargue la última versión del paquete comprimido Spring Boot Exploit de las versiones y utilícela con JNDIExploit. (:estrella:recomendado)

clon de git https://github.com/0x727/SpringBootExploit

git clone https://github.com/0x727/JNDIExploit (actualmente no abierto al público)

Paquete mvn clean -DskipTests abre respectivamente el paquete SpringBootExploit y JNDIExploit

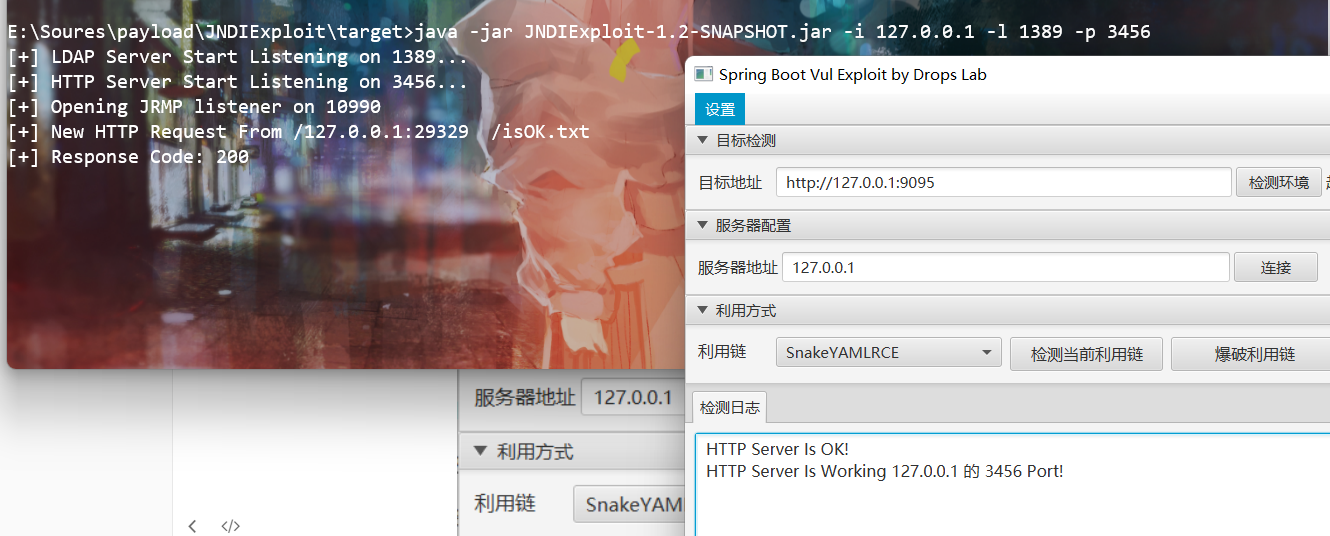

Primero cargue la herramienta JNDIExploit empaquetada en el servidor y descomprímala. Inicie Java usando el comando -jar JNDIExploit-1.2-SNAPSHOT.jar

Ingrese la dirección de destino y la dirección del servidor de configuración y haga clic en Conectar. Cuando aparece la siguiente figura, la conexión es exitosa.

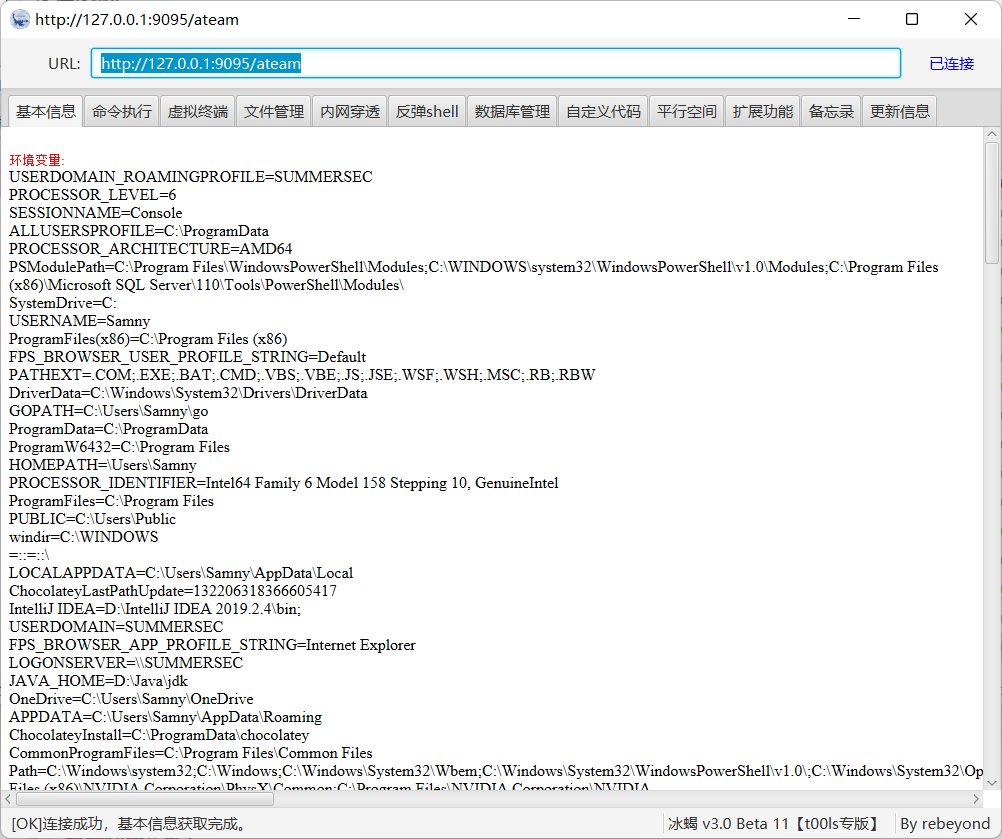

explotar

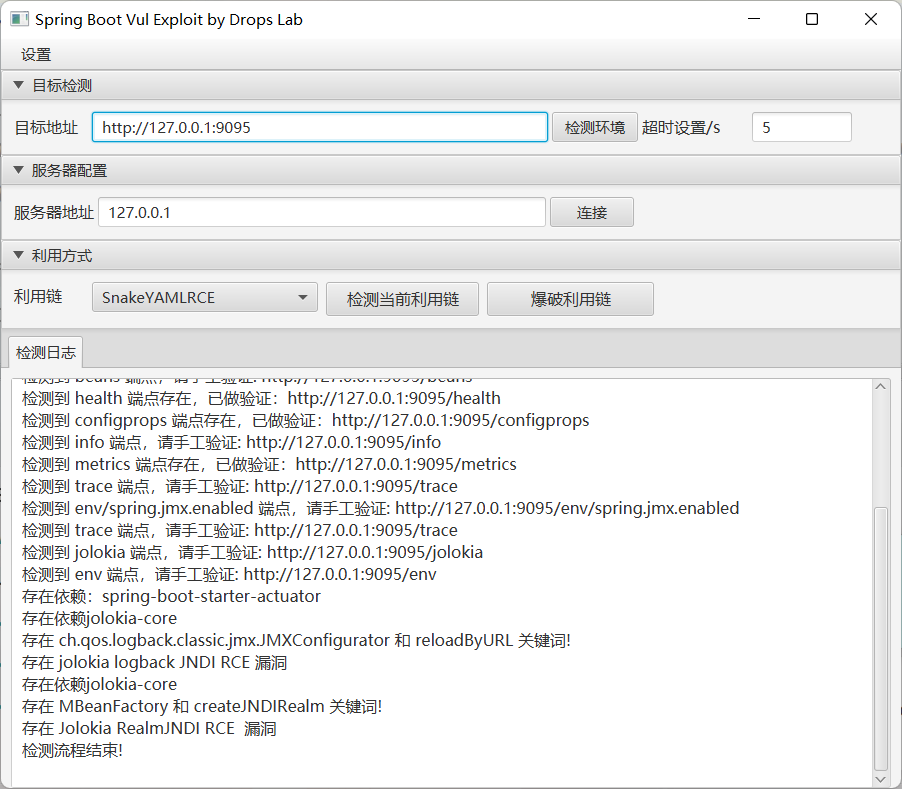

Se recomienda hacer clic primero en el entorno de detección y determinará automáticamente si existe una vulnerabilidad. El método de verificación de vulnerabilidad es el método de Lista de verificación. Si hay una mejor manera de enviar una orden de trabajo, consideraremos agregarla.

La explotación de vulnerabilidades actualmente solo admite la inyección de memoria.

Esta herramienta solo se utiliza para pruebas de autoverificación de seguridad.

Cualquier consecuencia y pérdida directa o indirecta causada por la difusión y uso de la información proporcionada por esta herramienta es responsabilidad del propio usuario, y el autor no asume ninguna responsabilidad por ello.

Tengo derecho a modificar e interpretar esta herramienta. Sin el permiso del departamento de seguridad de la red y los departamentos pertinentes, no podrá utilizar esta herramienta para llevar a cabo actividades de ataque ni podrá utilizarla con fines comerciales de ninguna manera.

https://github.com/woodpecker-appstore/springboot-vuldb