Gráfico de timón para desplegar Twistlock Defender.

Este gráfico puede funcionar con el operador de secretos externos aprobado por la CNCF para gestionar sus secretos internos.

NOTA

Este gráfico se probó utilizando AWS Secrets Manager y Azure Key Vault como sistemas de administración de secretos.

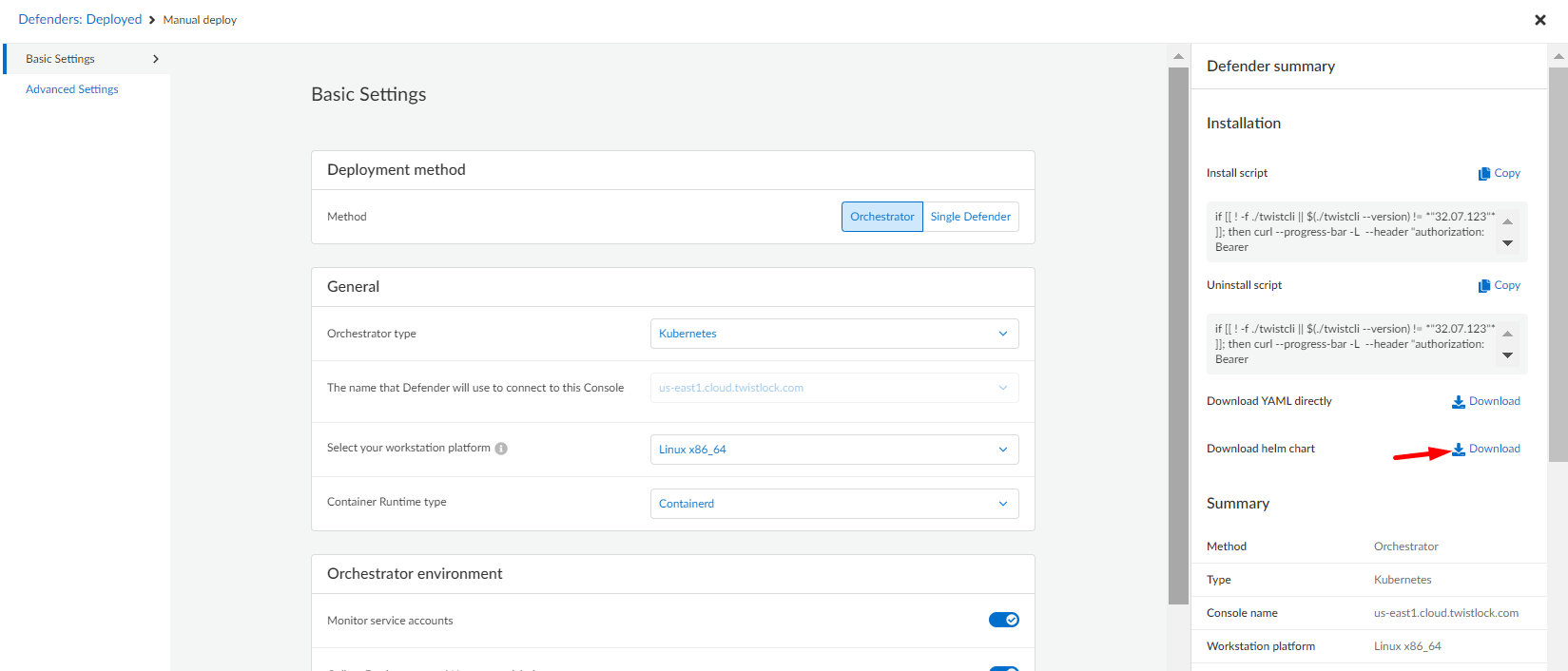

Para obtener los valores necesarios para que funcione este gráfico de timón, descargue el gráfico de timón desde Prisma Cloud Compute Console yendo a Administrar > Defensores > Implementación manual y seleccione los siguientes parámetros:

Método de implementación: orquestador

Tipo de orquestador: Kubernetes u Openshift

Todas las demás configuraciones básicas y avanzadas variarán según su entorno.

Una vez elegidas las opciones adecuadas para usted, descargue el gráfico de timón:

El archivo descargado se llamará twistlock-defender-helm.tar.gz . Dentro de esta carpeta comprimida, debe extraer el archivo valores.yaml que le ayudará como referencia para la implementación.

Para almacenar los secretos relacionados con la implementación del defensor en un Sistema de gestión de secretos, utilice el siguiente proceso:

Instale el operador de secretos externos con los siguientes comandos

repositorio de timón agregar secretos externos https://charts.external-secrets.io helm instalar secretos-externos secretos-externos/secretos-externos -n secretos-externos --create-namespace

Para obtener más detalles sobre la instalación, consulte la guía de introducción.

Siga la guía correspondiente para instalar SecretStore o ClusterSecretStore para que el operador de secretos externos pueda recuperar los secretos. Este gráfico utiliza de forma predeterminada ClusterSecretStore ya que no hay ningún archivo adjunto al espacio de nombres donde se implementa el defensor. Para cambiarlo a SecretStore, establezca el siguiente valor en su archivo value.yaml:

tienda_secreta:

tipo: Tienda SecretaCree el Secreto con el siguiente formato JSON:

{"SERVICE_PARAMETER":"service_parameter","DEFENDER_CA":"defender_ca_cert","DEFENDER_CLIENT_CERT":"defender_client_cert","DEFENDER_CLIENT_KEY":"defender_client_key","ADMISSION_CERT":"admission_ cert","ADMISSION_KEY":"admission_key","INSTALL_BUNDLE":"install_bundle","WS_ADDRESS":"ws_address","REGISTRY_USER":"registry.user","REGISTRY_PASS":"registry.password","REGISTRY" :"registro.nombre"}Debes sustituir los valores por los correspondientes a tu despliegue de defensores.

Para Azure Key Vault, debe configurar el tipo de contenido en application/json .

Los valores desde SERVICE_PARAMETER hasta WS_ADDRESS son valores que se pueden encontrar en el archivo value.yaml del gráfico de timón descargado anteriormente de Prisma Cloud.

Si utiliza el Registro público de Defender, los valores para la configuración del registro deben ser los siguientes:

REGISTRO: registro.twistlock.com

REGISTRY_USER: Cualquiera de tu elección

REGISTRY_PASS: El token de acceso utilizado para descargar la imagen.

Para obtener más detalles sobre cómo descargar las imágenes del contenedor, siga la documentación de Prisma Cloud Container Images.

La configuración predeterminada es la siguiente:

Collect_pod_labels: true # Permite que la colección de etiquetas de espacio de nombres e implementación formen parte de las etiquetas detectadas en Prismamonitor_service_accounts: true # Permite el monitoreo de las cuentas de servicio k8sunique_hostname: true # Asigna nombres de host únicoshost_custom_compliance: false # Desactiva el cumplimiento personalizado de los hosts

Todas las demás configuraciones predeterminadas se pueden encontrar en el archivo value.yaml.

Aquí hay una muestra recomendada más simple de valores.yaml sin secretos externos:

nombre_imagen: registro.twistlock.com/twistlock/defender:defender_<VERSIÓN>registro:nombre: registro.twistlock.comnombre de usuario: twistlockcontraseña: <TOKEN_ACCESO># PARAMETRO_servicio_Secretos: <PARAMETRO_SU_SERVICIO>defender_ca_cert: <SU_DEFENDER_CA>defender_client_cert: <YOUR_DEFENDER_CERT>defender_client_key: <YOUR_DEFENDER_KEY>cert_de_admisión: <YOUR_ADMISSION_CERT>clave_de_admisión: <YOUR_ADMISSION_KEY> install_bundle: <YOUR_INSTALL_BUNDLE>ws_address: <YOUR_WS_ADDRESS>

El valor del token de acceso se puede obtener en el nombre de la imagen cuando se descarga el gráfico de timón. Debería ser el valor al lado de tw_ .

También puede sustituir el nombre de la imagen y los detalles del registro si utiliza un registro privado.

A continuación se muestra un ejemplo recomendado más simple de valores.yaml con secretos externos:

nombre_imagen: registro.twistlock.com/twistlock/defender:defender_<VERSIÓN>almacenamiento_secreto:nombre: <NOMBRE_DE_TIENDA_SECRET>llave_remota: <NOMBRE_SECRETO>

Para implementaciones en GKE Autopilot, es necesario establecer el siguiente valor:

gke_autopilot_annotation: 'autopilot.gke.io/no-connect: "verdadero"'

Para implementaciones en OpenShift, establezca los siguientes valores:

openshift: trueselinux_header: 'seLinuxOptions:'selinux_options: 'tipo: spc_t'

Para incluir el controlador de admisión debes incluir los siguientes valores:

defender_ca_cert: <SU_DEFENDER_CA>ruta_admisión: <SU_RUTA_ADMISIÓN>

Estos valores se pueden obtener desde Prisma Compute Console yendo a Administrar > Defensores > Configuración

Para instalar la última versión ejecute el siguiente comando:

actualización de timón --install -n twistlock -f value.yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm twistlock-defender twistlock-defender

Para instalar una versión específica ejecute el siguiente comando:

actualización de timón --install -n twistlock -f value.yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm --version <VERSIÓN> twistlock-defender twistlock-defender