Con el tiempo, he recopilado una variedad de consultas de búsqueda interesantes, divertidas y deprimentes para conectarlas a Shodan, el motor de búsqueda (literal) de Internet. Algunos arrojan resultados que inducen a facepalm, mientras que otros arrojan vulnerabilidades graves y/o antiguas en la naturaleza.

La mayoría de los filtros de búsqueda requieren una cuenta Shodan.

Puede asumir que estas consultas solo devuelven instancias abiertas o no seguras cuando sea posible. Para su propio beneficio legal, no intente iniciar sesión (incluso con contraseñas predeterminadas) si no es así. Limite los resultados agregando filtros como country:US u org:"Harvard University" o hostname:"nasa.gov" al final.

El mundo y sus dispositivos están cada vez más conectados a través del nuevo y brillante Internet de Cosas Mierda y, como resultado, exponencialmente más peligroso. Con ese fin, espero que esta lista genere conciencia (y, francamente, miedo a mojar los pantalones) en lugar de hacer daño.

Y como siempre, ¡descubre y divulga responsablemente! ?

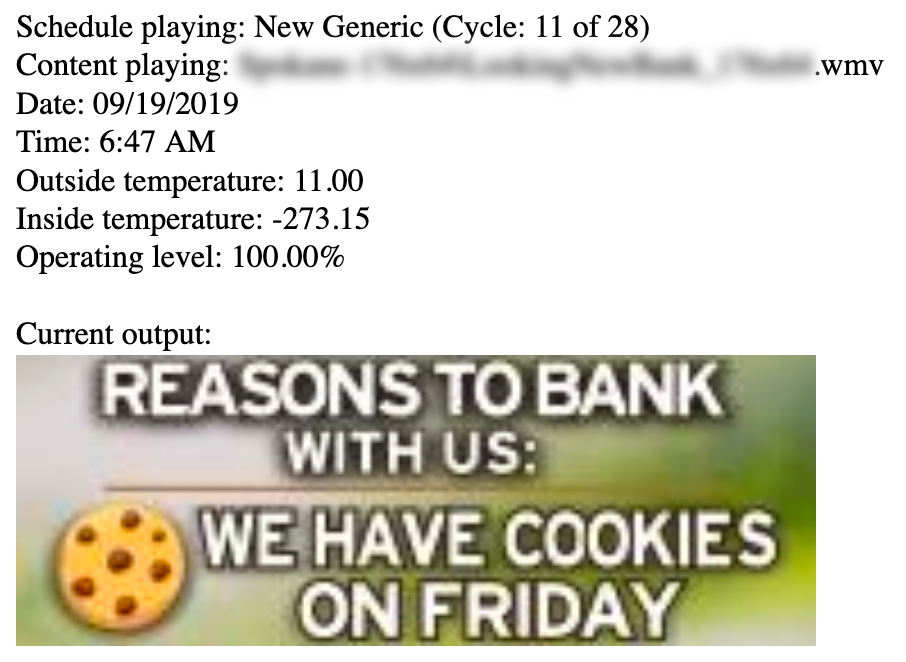

"Server: Prismview Player"

"in-tank inventory" port:10001

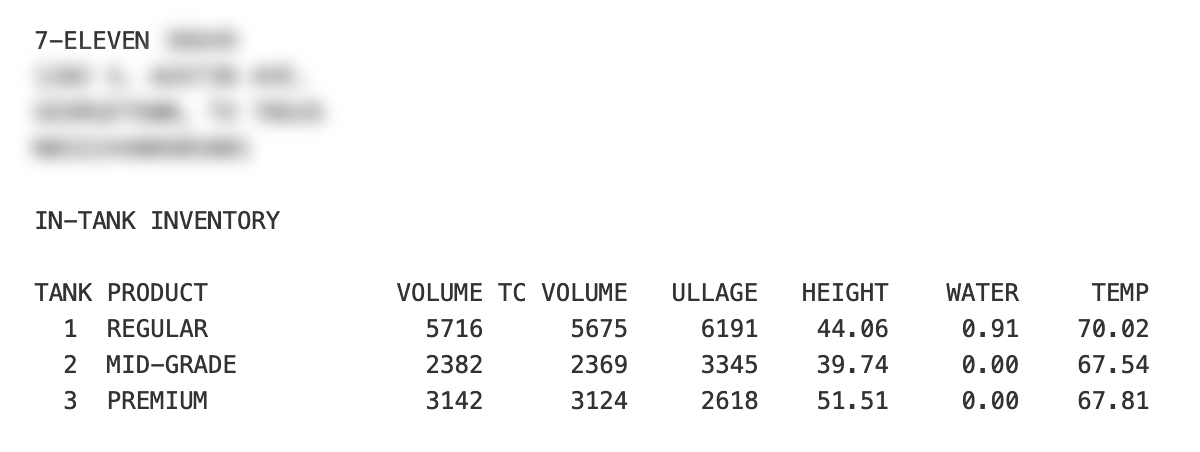

P372 "ANPR enabled"

mikrotik streetlight

"voter system serial" country:US

"Cisco IOS" "ADVIPSERVICESK9_LI-M"

Mecanismo de escuchas telefónicas descrito por Cisco en RFC 3924:

La interceptación legal es la interceptación y el seguimiento legalmente autorizados de las comunicaciones de un sujeto interceptado. El término "sujeto interceptado" [...] se refiere al suscriptor de un servicio de telecomunicaciones cuyas comunicaciones y/o información relacionada con la interceptación (IRI) ha sido legalmente autorizada para ser interceptada y entregada a alguna agencia.

"[2J[H Encartele Confidential"

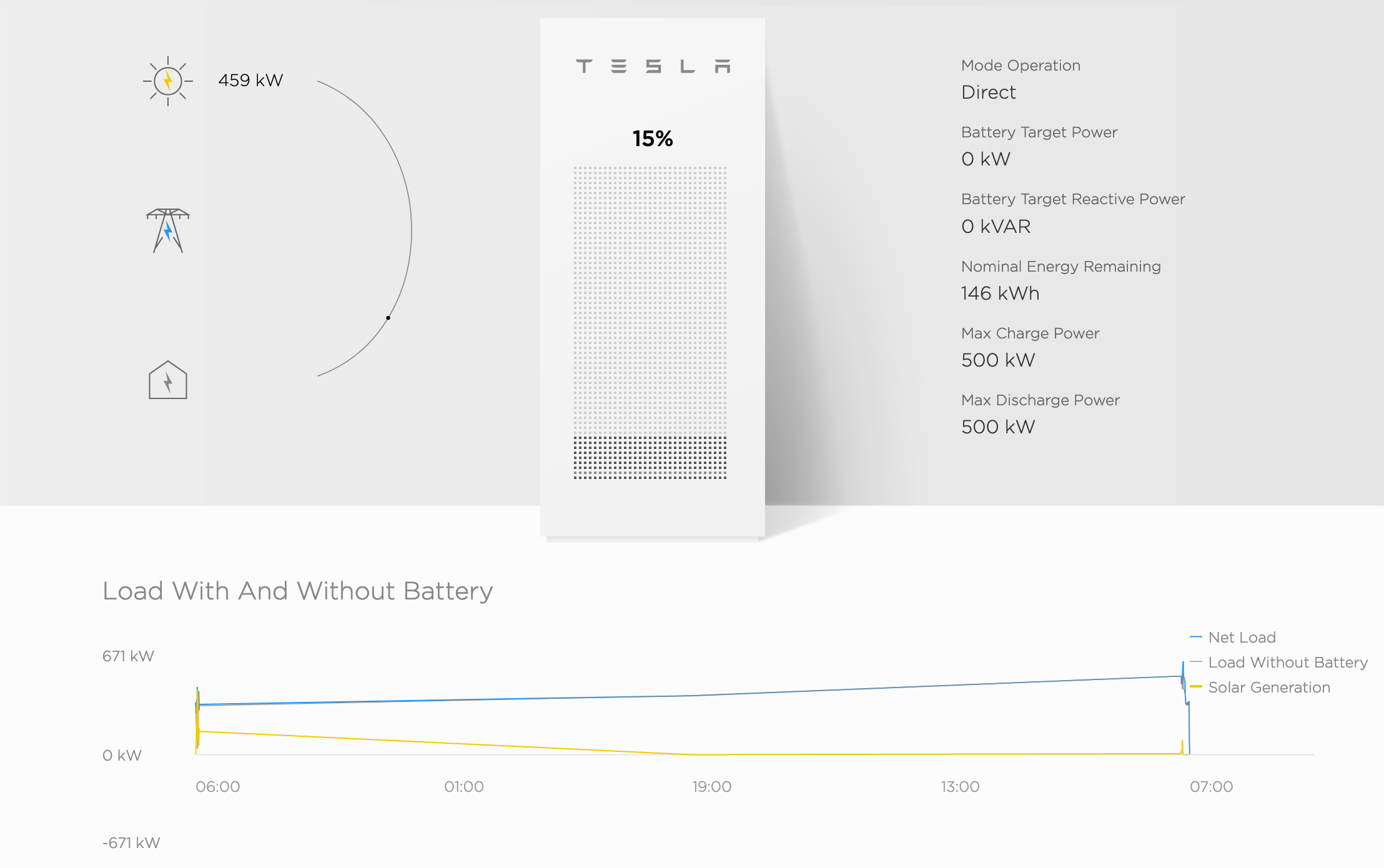

http.title:"Tesla PowerPack System" http.component:"d3" -ga3ca4f2

"Server: gSOAP/2.8" "Content-Length: 583"

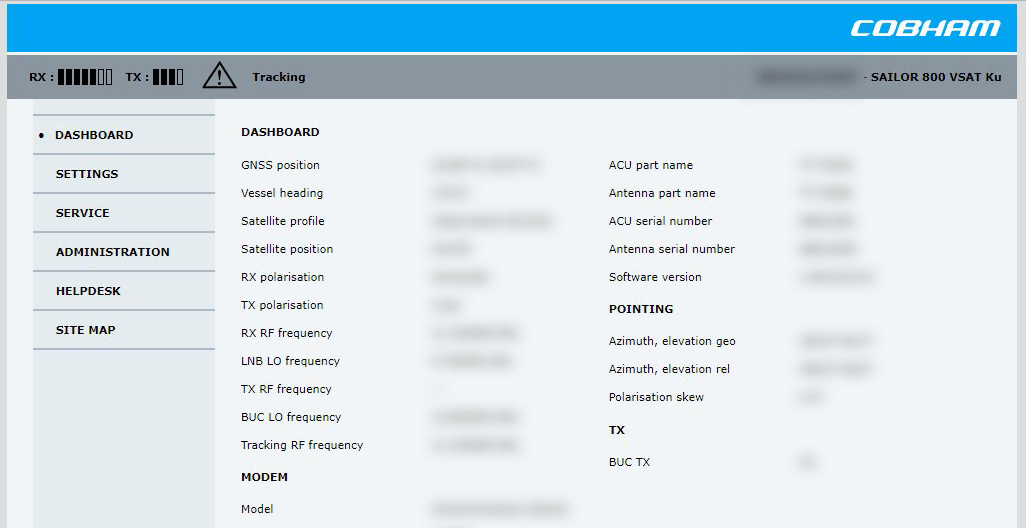

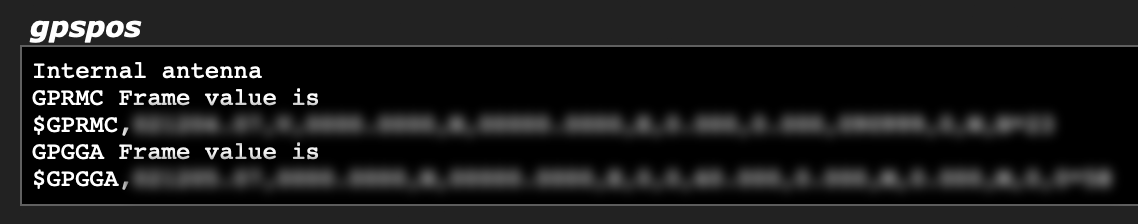

¡Shodan creó un Ship Tracker bastante atractivo que también mapea las ubicaciones de los barcos en tiempo real!

"Cobham SATCOM" OR ("Sailor" "VSAT")

title:"Slocum Fleet Mission Control"

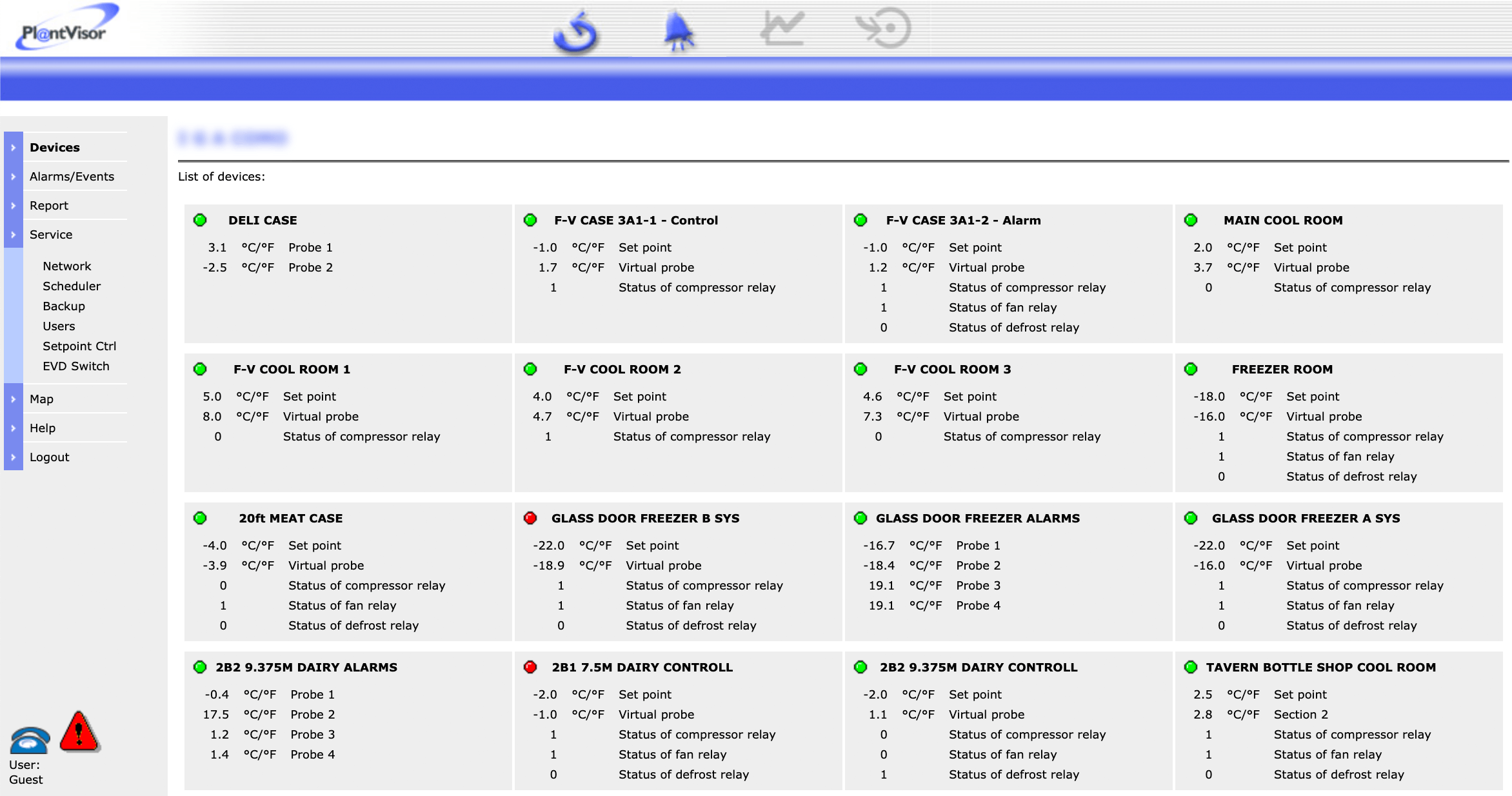

"Server: CarelDataServer" "200 Document follows"

http.title:"Nordex Control" "Windows 2000 5.0 x86" "Jetty/3.1 (JSP 1.1; Servlet 2.2; java 1.6.0_14)"

"[1m[35mWelcome on console"

Afortunadamente, está protegido de forma predeterminada, pero estas más de 1700 máquinas todavía no tienen por qué estar en Internet.

"DICOM Server Response" port:104

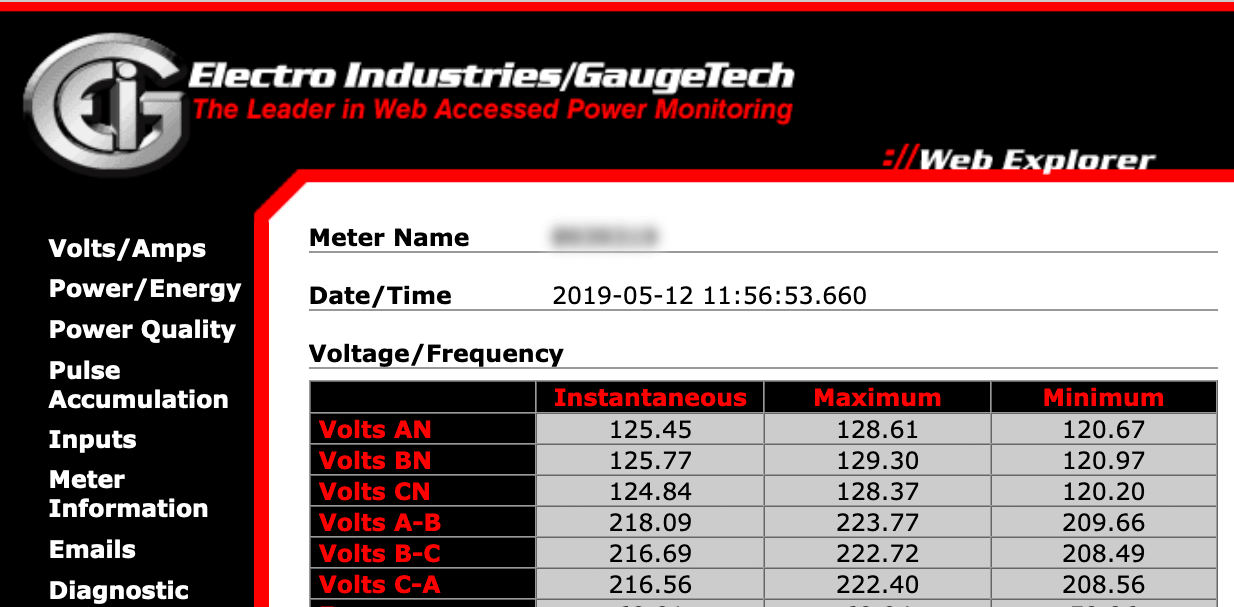

"Server: EIG Embedded Web Server" "200 Document follows"

"Siemens, SIMATIC" port:161

"Server: Microsoft-WinCE" "Content-Length: 12581"

"HID VertX" port:4070

"log off" "select the appropriate"

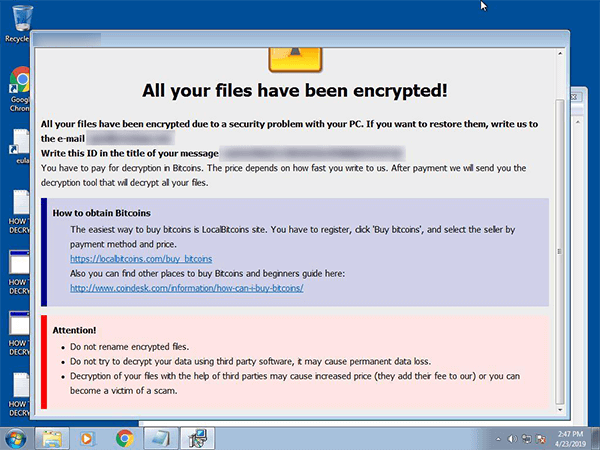

"authentication disabled" "RFB 003.008"

Por cierto, Shodan Images es una excelente herramienta complementaria para buscar capturas de pantalla. ? →

El primer resultado ahora mismo. ?

El 99,99% está protegido por una pantalla secundaria de inicio de sesión de Windows.

"x03x00x00x0bx06xd0x00x00x124x00"

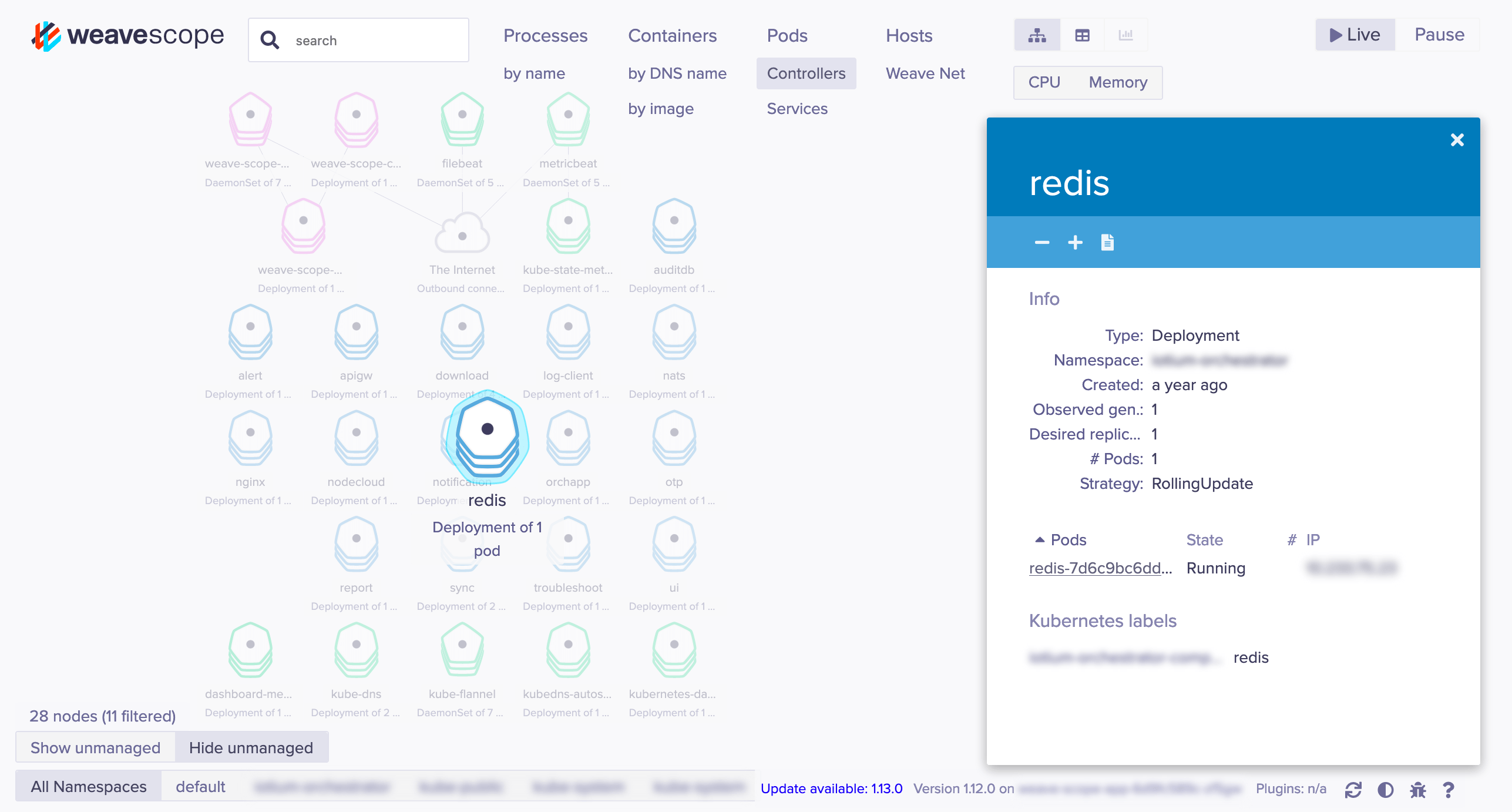

Acceso a la línea de comandos dentro de pods de Kubernetes y contenedores Docker, y visualización/monitoreo en tiempo real de toda la infraestructura.

title:"Weave Scope" http.favicon.hash:567176827

Las versiones anteriores eran inseguras por defecto. Muy aterrador.

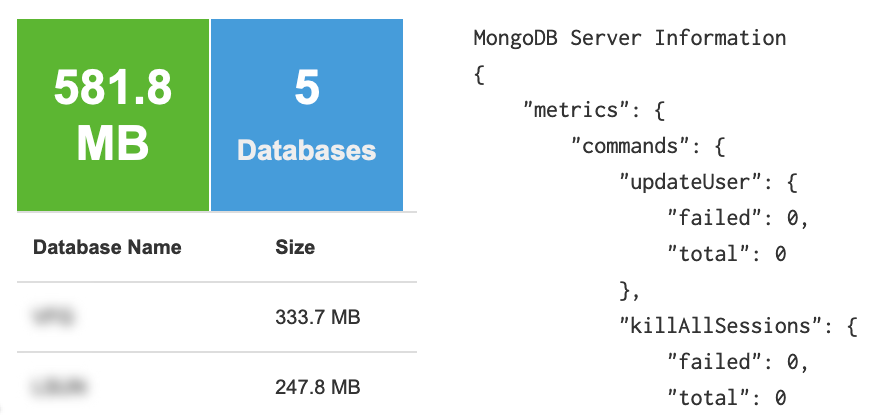

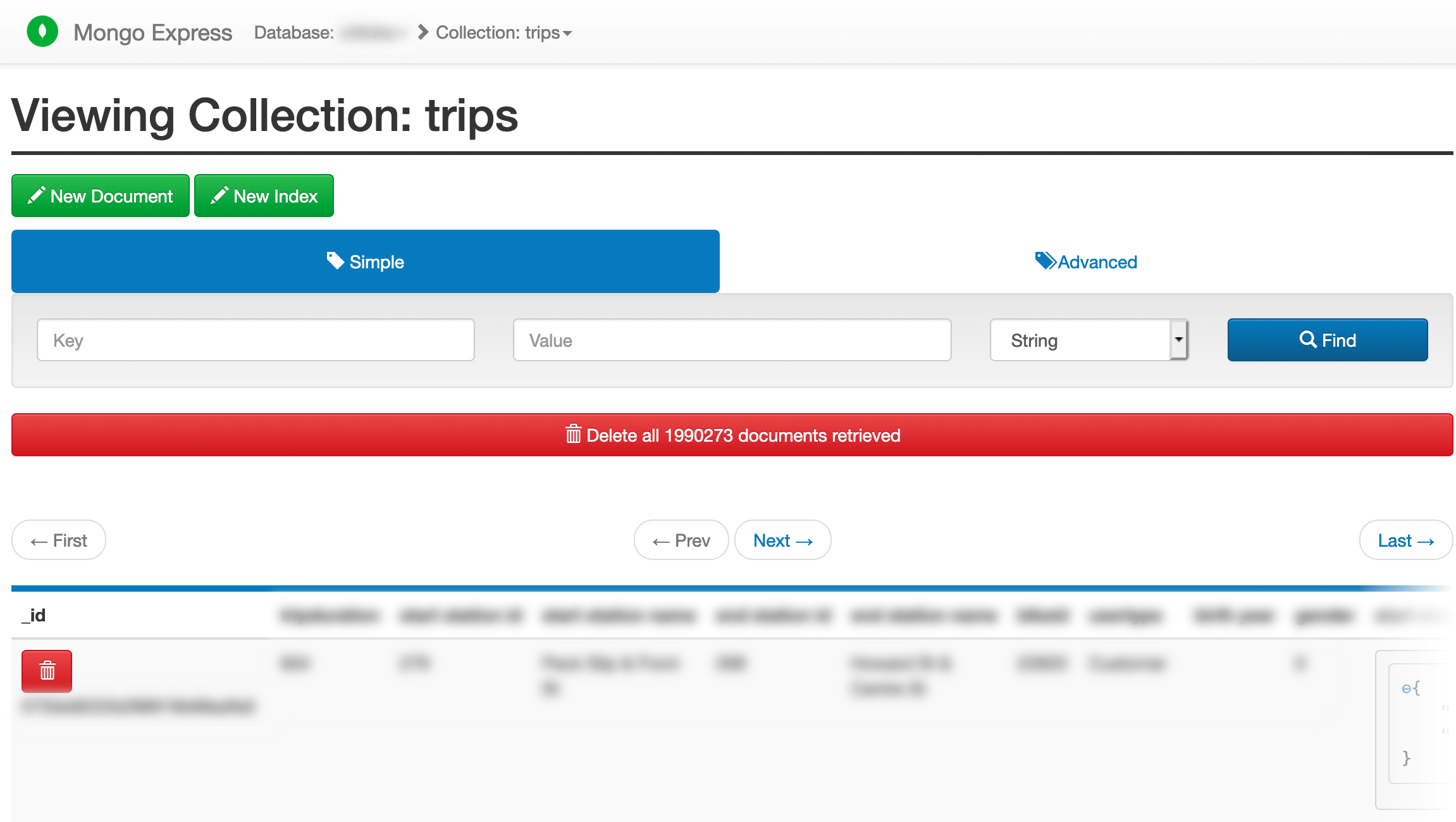

"MongoDB Server Information" port:27017 -authentication

Como el infame phpMyAdmin pero para MongoDB.

"Set-Cookie: mongo-express=" "200 OK"

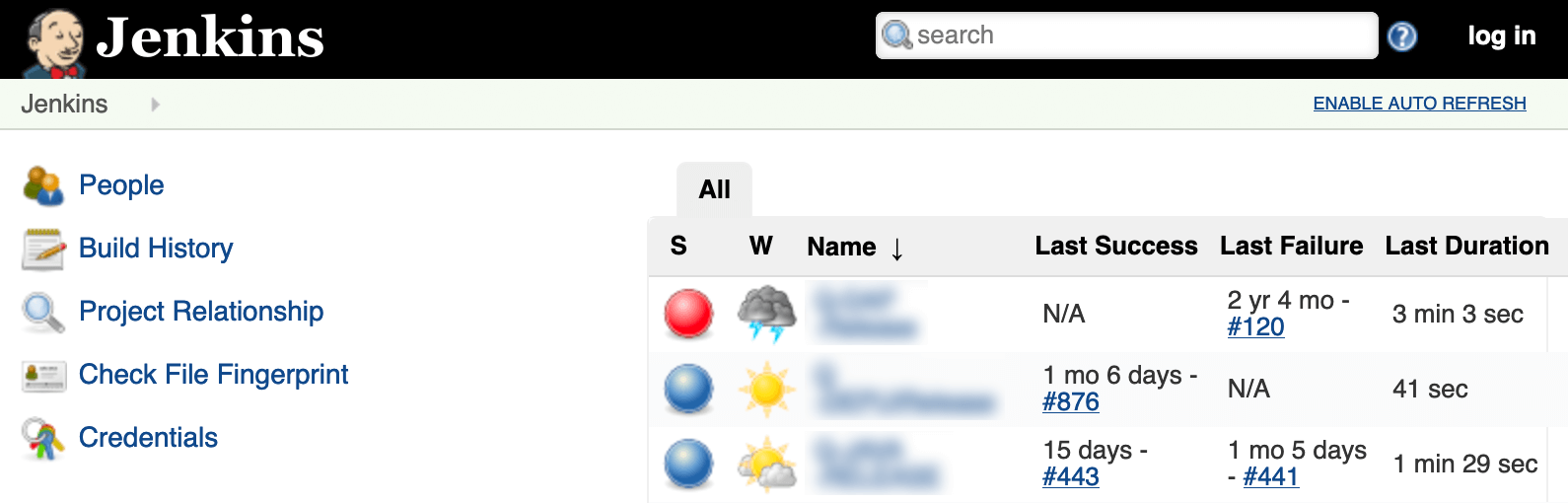

"X-Jenkins" "Set-Cookie: JSESSIONID" http.title:"Dashboard"

"Docker Containers:" port:2375

"Docker-Distribution-Api-Version: registry" "200 OK" -gitlab

"dnsmasq-pi-hole" "Recursion: enabled"

root a través de Telnet? → "root@" port:23 -login -password -name -Session

Un resultado tangencial del descuidado enfoque de actualización fracturada de Google. ? Más información aquí.

"Android Debug Bridge" "Device" port:5555

Lantronix password port:30718 -secured

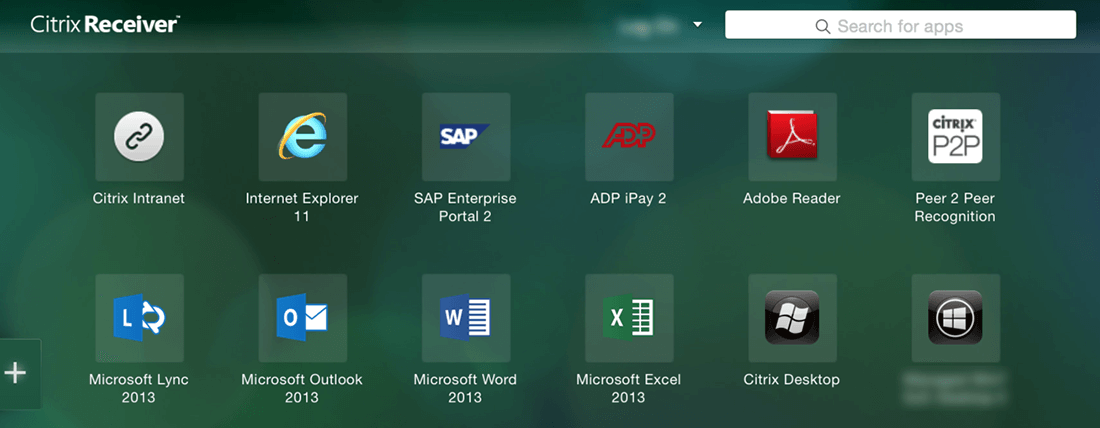

"Citrix Applications:" port:1604

Vulnerable (más o menos "por diseño", pero especialmente cuando está expuesto).

"smart install client active"

PBX "gateway console" -password port:23

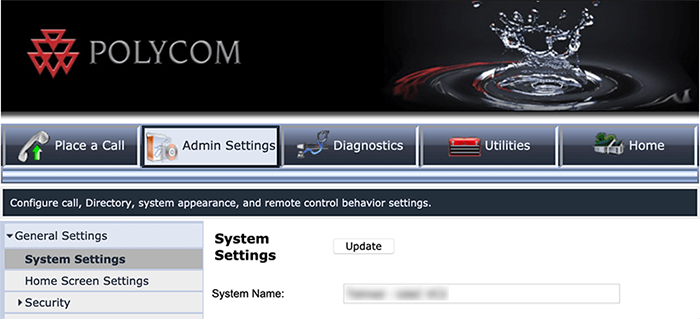

http.title:"- Polycom" "Server: lighttpd"

Configuración Telnet: ? →

"Polycom Command Shell" -failed port:23

"Server: Bomgar" "200 OK"

"Intel(R) Active Management Technology" port:623,664,16992,16993,16994,16995

HP-ILO-4 !"HP-ILO-4/2.53" !"HP-ILO-4/2.54" !"HP-ILO-4/2.55" !"HP-ILO-4/2.60" !"HP-ILO-4/2.61" !"HP-ILO-4/2.62" !"HP-iLO-4/2.70" port:1900

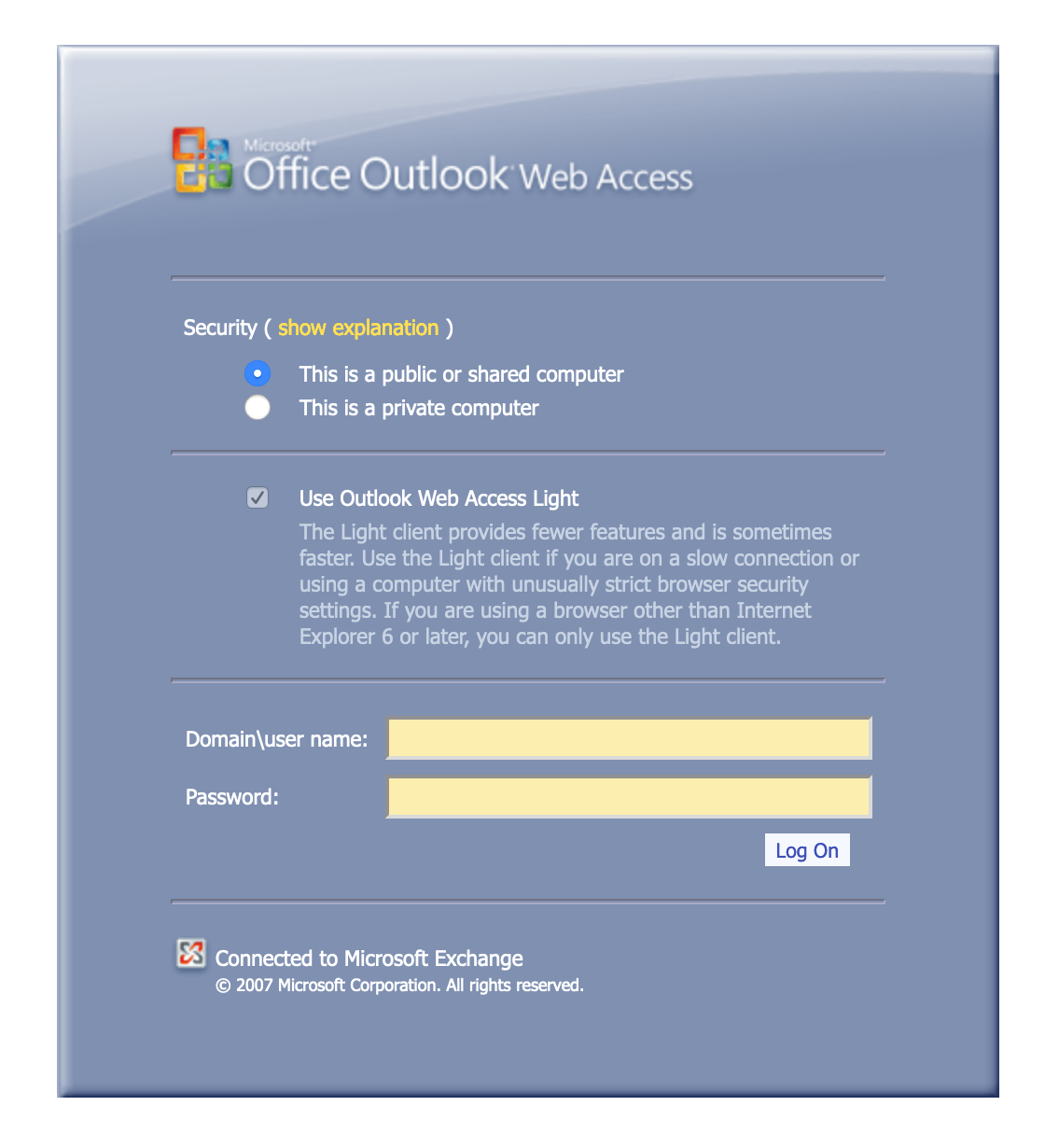

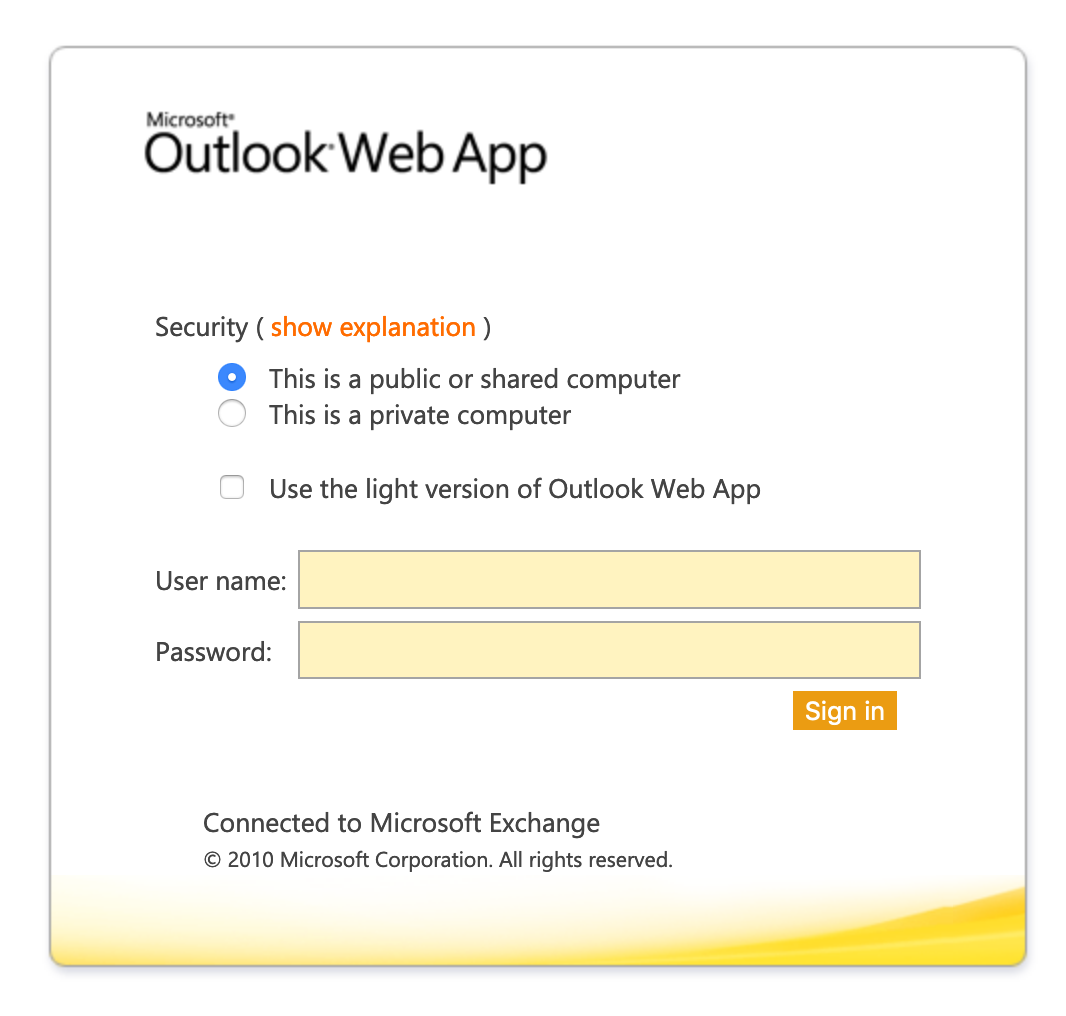

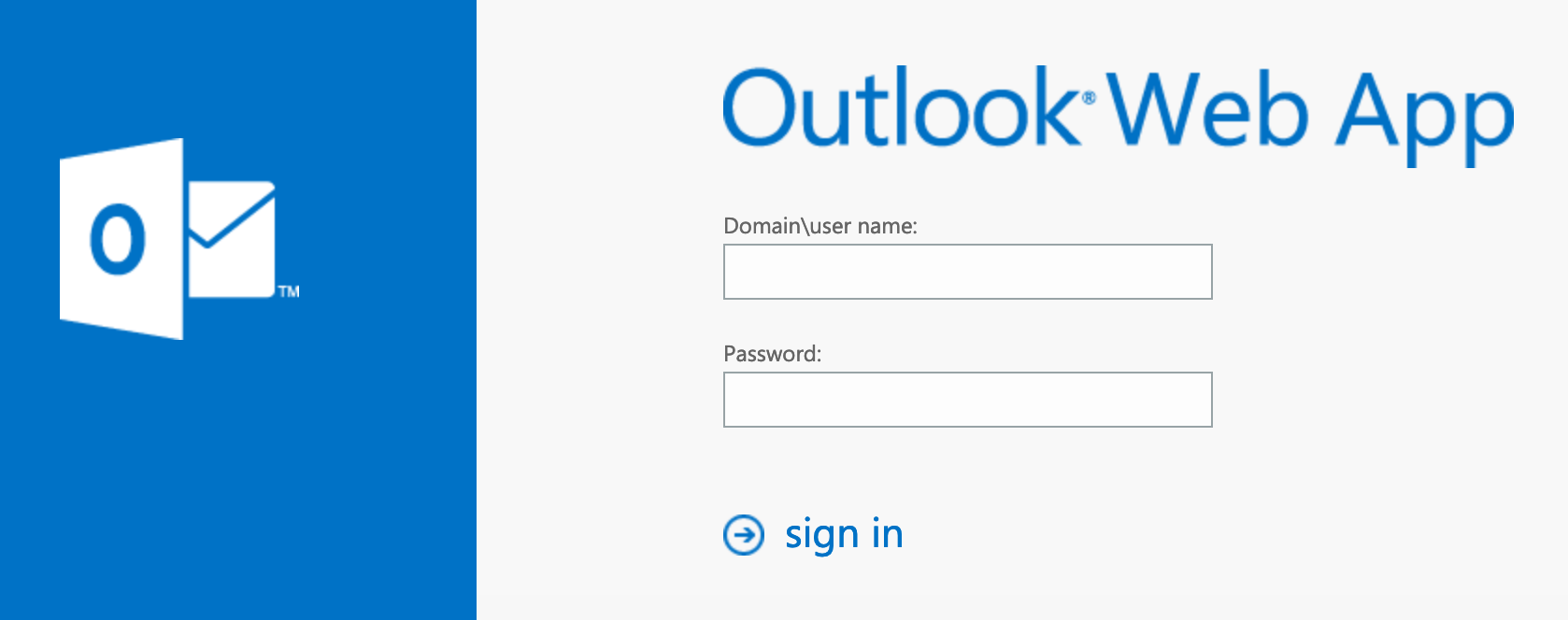

"x-owa-version" "IE=EmulateIE7" "Server: Microsoft-IIS/7.0"

"x-owa-version" "IE=EmulateIE7" http.favicon.hash:442749392

"X-AspNet-Version" http.title:"Outlook" -"x-owa-version"

"X-MS-Server-Fqdn"

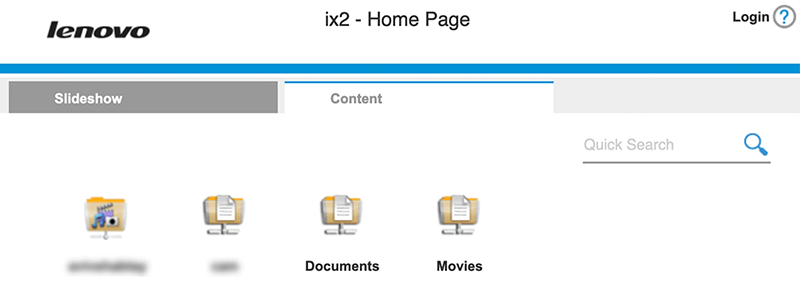

Produce ~500.000 resultados...limite agregando "Documentos" o "Videos", etc.

"Authentication: disabled" port:445

Específicamente controladores de dominio: ? →

"Authentication: disabled" NETLOGON SYSVOL -unix port:445

Con respecto a los recursos compartidos de red predeterminados de archivos QuickBooks:? →

"Authentication: disabled" "Shared this folder to access QuickBooks files OverNetwork" -unix port:445

"220" "230 Login successful." port:21

"Set-Cookie: iomega=" -"manage/login.html" -http.title:"Log In"

Redirecting sencha port:9000

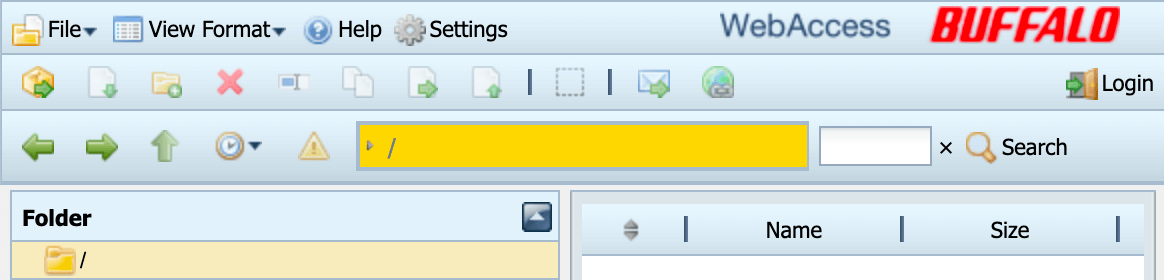

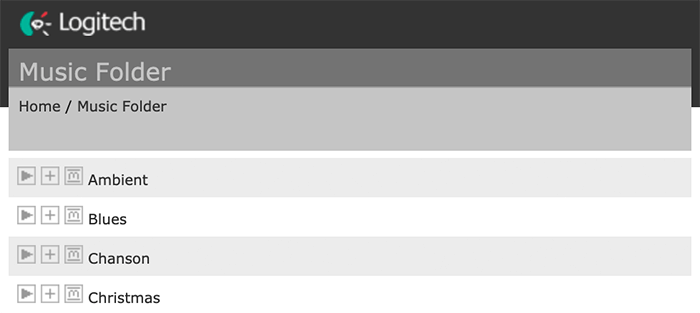

"Server: Logitech Media Server" "200 OK"

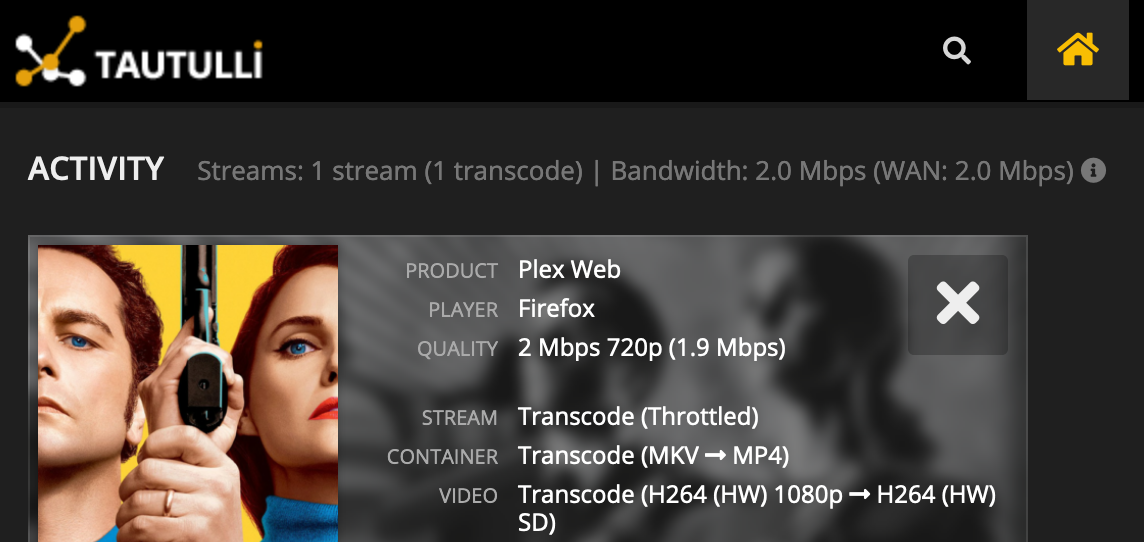

"X-Plex-Protocol" "200 OK" port:32400

"CherryPy/5.1.0" "/home"

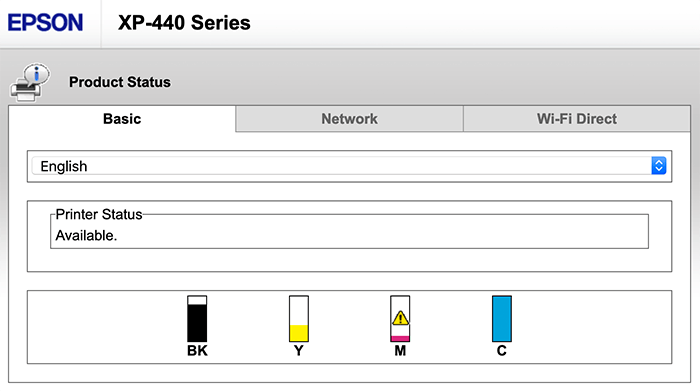

Imágenes de ejemplo no necesarias. ?

"Server: yawcam" "Mime-Type: text/html"

("webcam 7" OR "webcamXP") http.component:"mootools" -401

"Server: IP Webcam Server" "200 OK"

html:"DVR_H264 ActiveX"

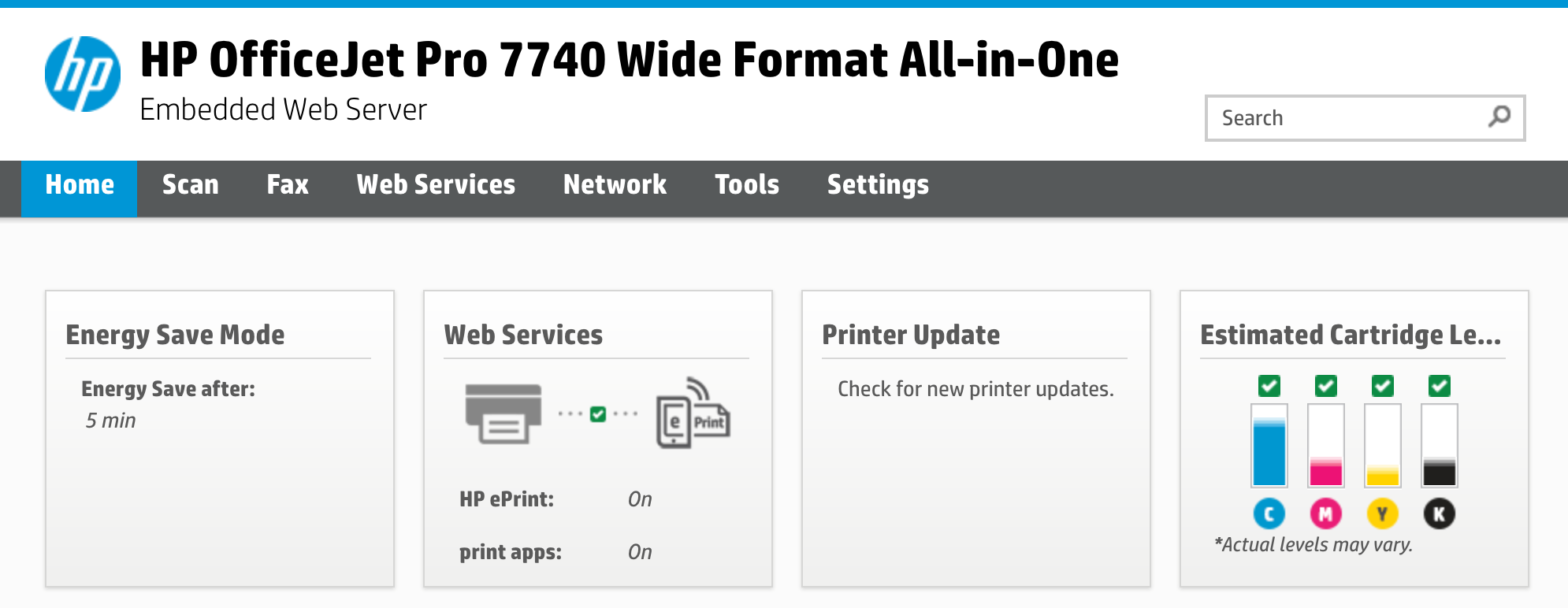

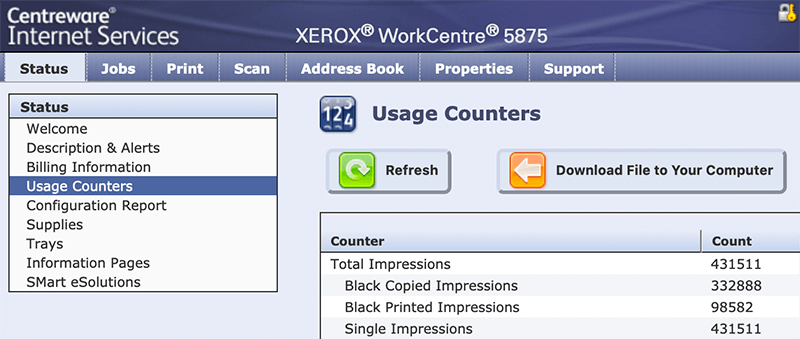

"Serial Number:" "Built:" "Server: HP HTTP"

ssl:"Xerox Generic Root"

"SERVER: EPSON_Linux UPnP" "200 OK"

"Server: EPSON-HTTP" "200 OK"

"Server: KS_HTTP" "200 OK"

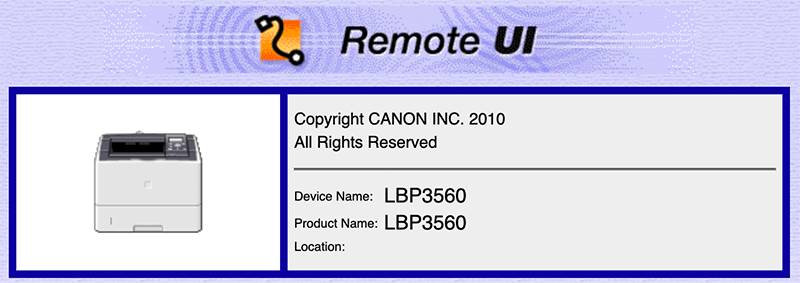

"Server: CANON HTTP Server"

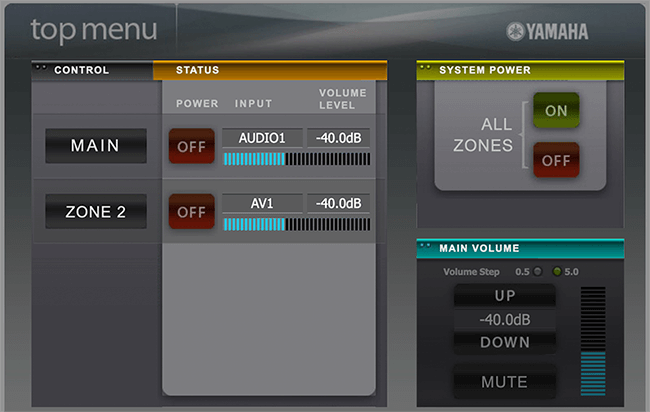

"Server: AV_Receiver" "HTTP/1.1 406"

Apple TV, HomePods, etc.

"x08_airplay" port:5353

"Chromecast:" port:8008

"Model: PYNG-HUB"

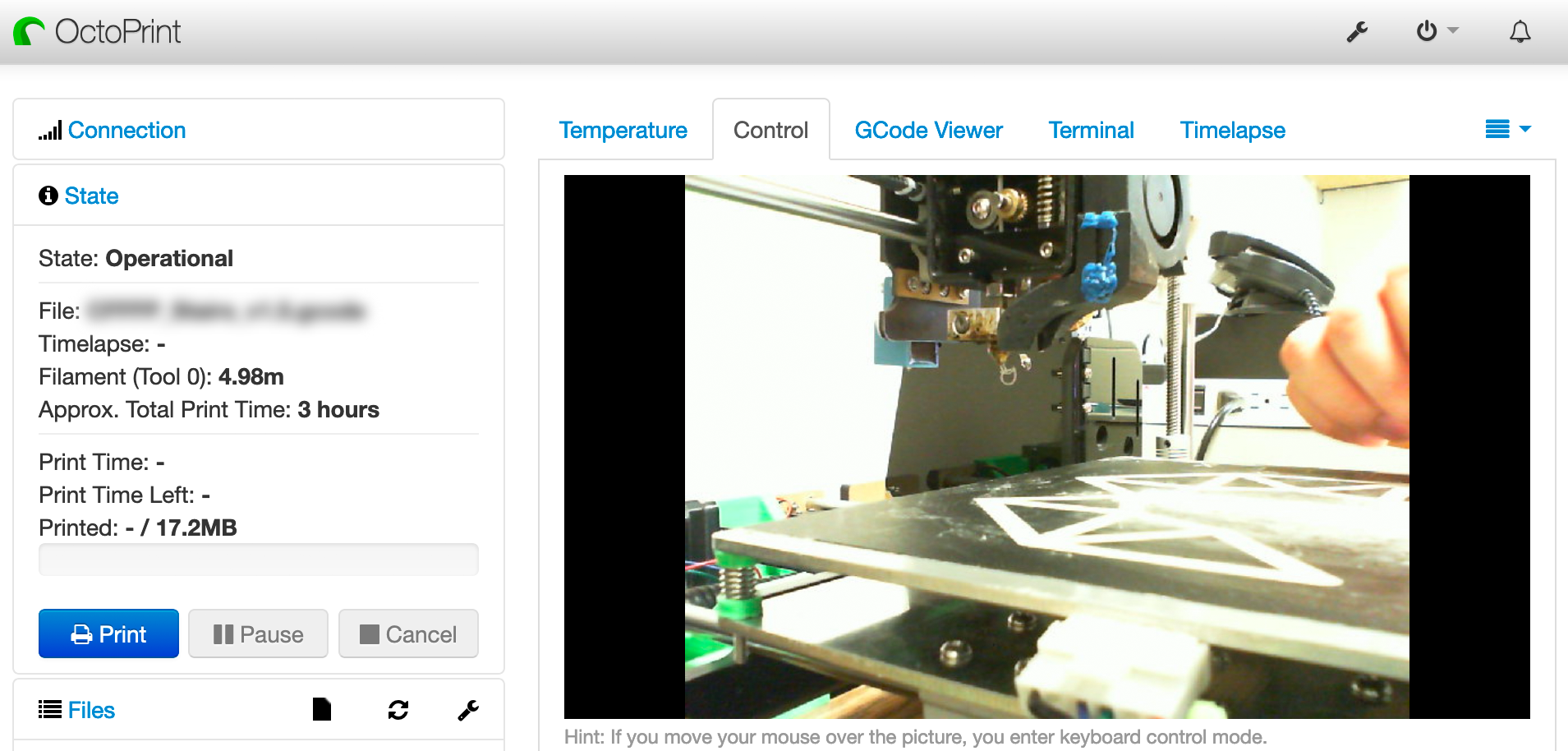

title:"OctoPrint" -title:"Login" http.favicon.hash:1307375944

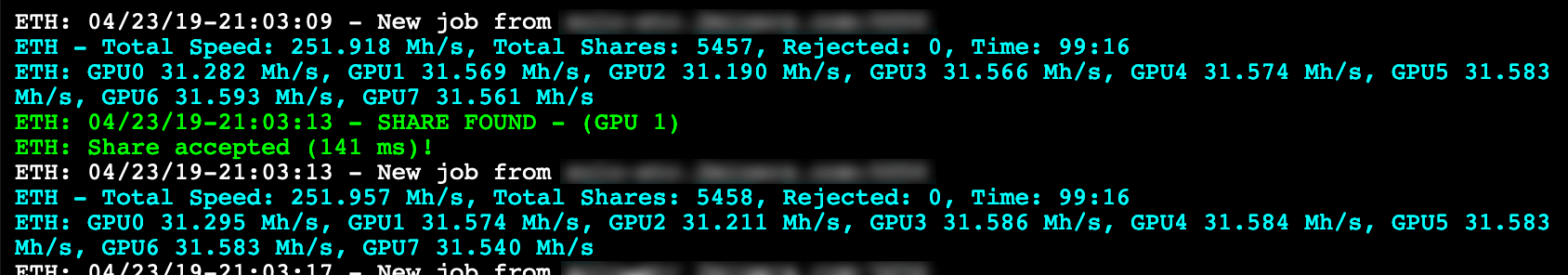

"ETH - Total speed"

Sustituya .pem por cualquier extensión o nombre de archivo como phpinfo.php .

http.title:"Index of /" http.html:".pem"

Archivos wp-config.php expuestos que contienen credenciales de base de datos.

http.html:"* The wp-config.php creation script uses this file"

"Minecraft Server" "protocol 340" port:25565

net:175.45.176.0/22,210.52.109.0/24,77.94.35.0/24

El puerto 17 (RFC 865) tiene una historia extraña...

port:17 product:"Windows qotd"

"X-Recruiting:"

Si ha encontrado otras joyas jugosas de Shodan, ya sea una consulta de búsqueda o un ejemplo específico, definitivamente deje un comentario en el blog o abra un problema/PR aquí en GitHub.

¡Buen viaje, compañeros penetradores!

En la medida de lo posible según la ley, Jake Jarvis ha renunciado a todos los derechos de autor y derechos relacionados o conexos de este trabajo.

Reflejado de una publicación de blog en https://jarv.is/notes/shodan-search-queries/.