o365-attack-toolkit permite a los operadores realizar ataques de phishing oauth.

Decidimos pasar del antiguo modelo de definiciones estáticas a uno totalmente "interactivo" con la cuenta en tiempo real.

El punto final de phishing es responsable de entregar el archivo HTML que realiza el phishing del token OAuth.

Posteriormente, los servicios de backend utilizarán el token para realizar los ataques definidos.

La interfaz de administración se puede utilizar para inspeccionar la información extraída de la API de Microsoft Graph.

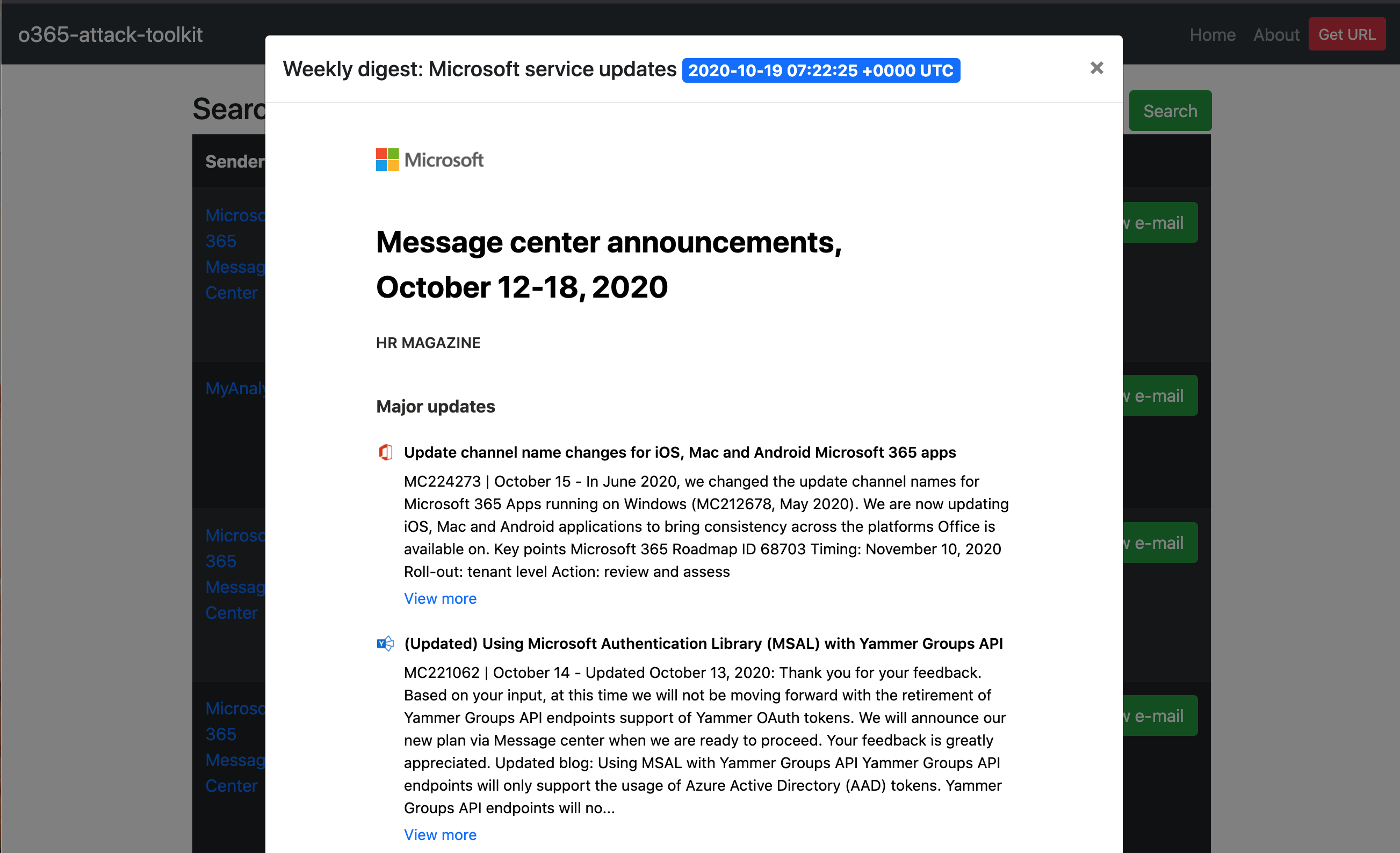

Se puede acceder a los correos electrónicos de los usuarios buscando palabras clave específicas utilizando la interfaz de administración. La antigua función de descargar correos electrónicos con palabras clave ha sido descontinuada.

La nueva versión de esta herramienta le permite enviar correos electrónicos HTML/TXT, incluidos archivos adjuntos a una dirección de correo electrónico específica del usuario comprometido. Esta característica es extremadamente útil ya que enviar un correo electrónico de phishing por parte del usuario es más creíble.

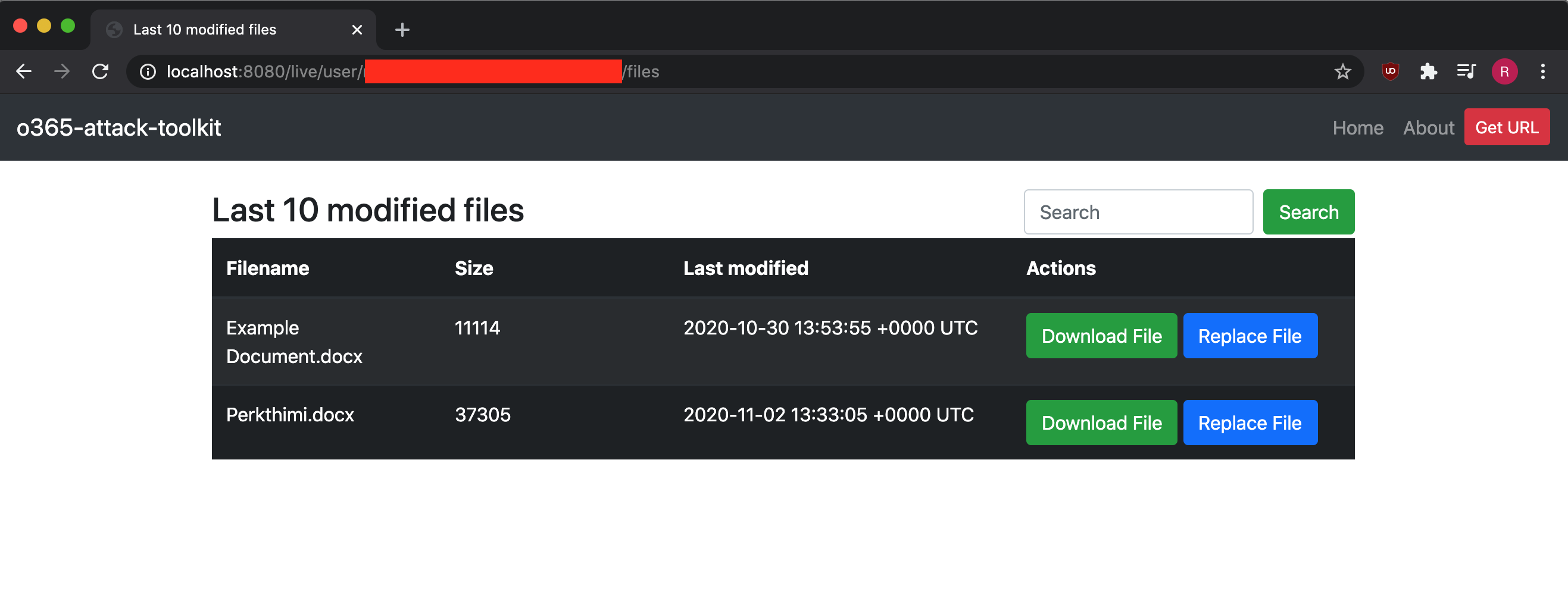

La API de Microsoft Graph se puede utilizar para acceder a archivos en las bibliotecas de documentos de OneDrive, OneDrive para la Empresa y SharePoint. Los archivos de usuario se pueden buscar y descargar de forma interactiva utilizando la interfaz de administración. La antigua función de descargar archivos con palabras clave ha sido descontinuada.

El documento de usuario alojado en OneDrive/Sharepoint se puede modificar utilizando Graph API. En la versión inicial de este kit de herramientas, los últimos 10 archivos tendrían una puerta trasera con una macro predefinida. Esto era riesgoso durante las operaciones del Equipo Rojo, de ahí su uso limitado. Por este motivo, implementamos una función de reemplazo manual de archivos para tener más control sobre el ataque.

cd %GOPATH%

git clone https://github.com/mdsecactivebreach/o365-attack-toolkit

cd o365-attack-toolkit

dep ensure

go build

Una configuración de ejemplo como la siguiente:

[server]

host = 127.0.0.1

externalport = 30662

internalport = 8080

[oauth]

clientid = [REDACTED]

clientsecret = [REDACTED]

scope = "offline_access contacts.read user.read mail.read mail.send files.readWrite.all files.read files.read.all openid profile"

redirecturi = "http://localhost:30662/gettoken"

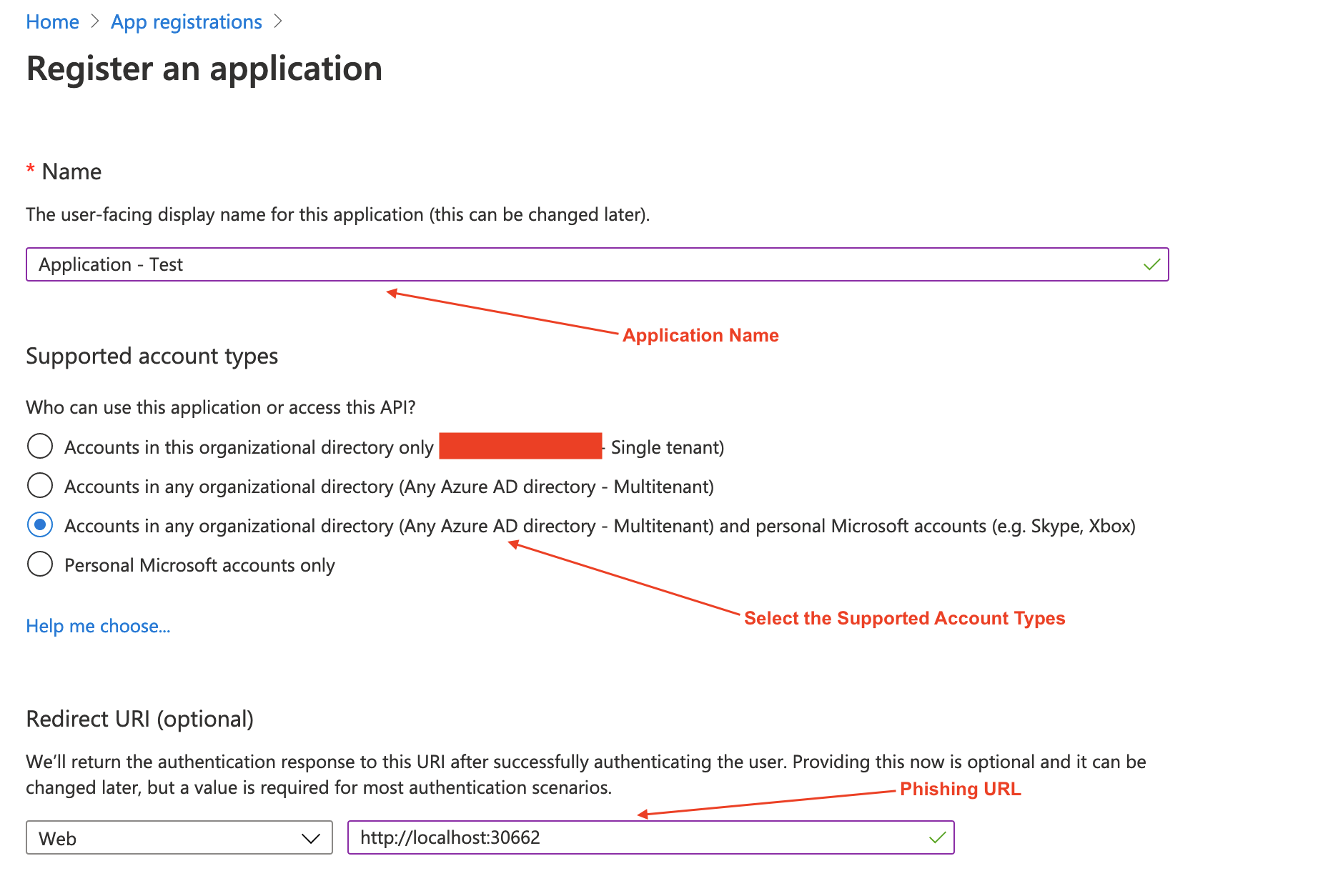

Antes de comenzar a utilizar este kit de herramientas, debe crear una aplicación en el Portal de Azure. Vaya a Azure Active Directory -> Registros de aplicaciones -> Registrar una aplicación.

Después de crear la aplicación, copie el ID de la aplicación en el archivo de configuración.

Debe crear un secreto de cliente que se puede hacer como se muestra en la siguiente imagen:

Actualice el secreto del cliente en el archivo de configuración.

La interfaz de gestión permite al operador interactuar con los usuarios comprometidos.