TheHive es una plataforma escalable de respuesta a incidentes de seguridad 3 en 1, de código abierto y gratuita, diseñada para hacer la vida más fácil a los SOC, CSIRT, CERT y a cualquier profesional de seguridad de la información que se enfrente a incidentes de seguridad que deben investigarse y actuar con rapidez. Es el compañero perfecto para MISP. Puede sincronizarlo con una o varias instancias de MISP para iniciar investigaciones a partir de eventos de MISP. También puede exportar los resultados de una investigación como un evento MISP para ayudar a sus pares a detectar y reaccionar ante los ataques que haya enfrentado. Además, cuando TheHive se utiliza junto con Cortex, los analistas e investigadores de seguridad pueden analizar fácilmente decenas, si no cientos, de observables.

La colaboración es el corazón de TheHive.

Varios analistas de una organización pueden trabajar juntos en el mismo caso simultáneamente. Por ejemplo, un analista puede ocuparse del análisis de malware, mientras que otro puede trabajar en el seguimiento de la actividad de balizas C2 en los registros de proxy tan pronto como su compañero de trabajo haya agregado los IOC. Usando la transmisión en vivo de TheHive, todos pueden estar atentos a lo que sucede en la plataforma, en tiempo real.

Los perfiles de usuario multiinquilino y detallados permiten a las organizaciones y analistas trabajar y colaborar en un mismo caso en todas las organizaciones. Por ejemplo, un caso puede ser creado por una primera organización que comienza a investigar y solicita la contribución de otros equipos o escala a otra organización.

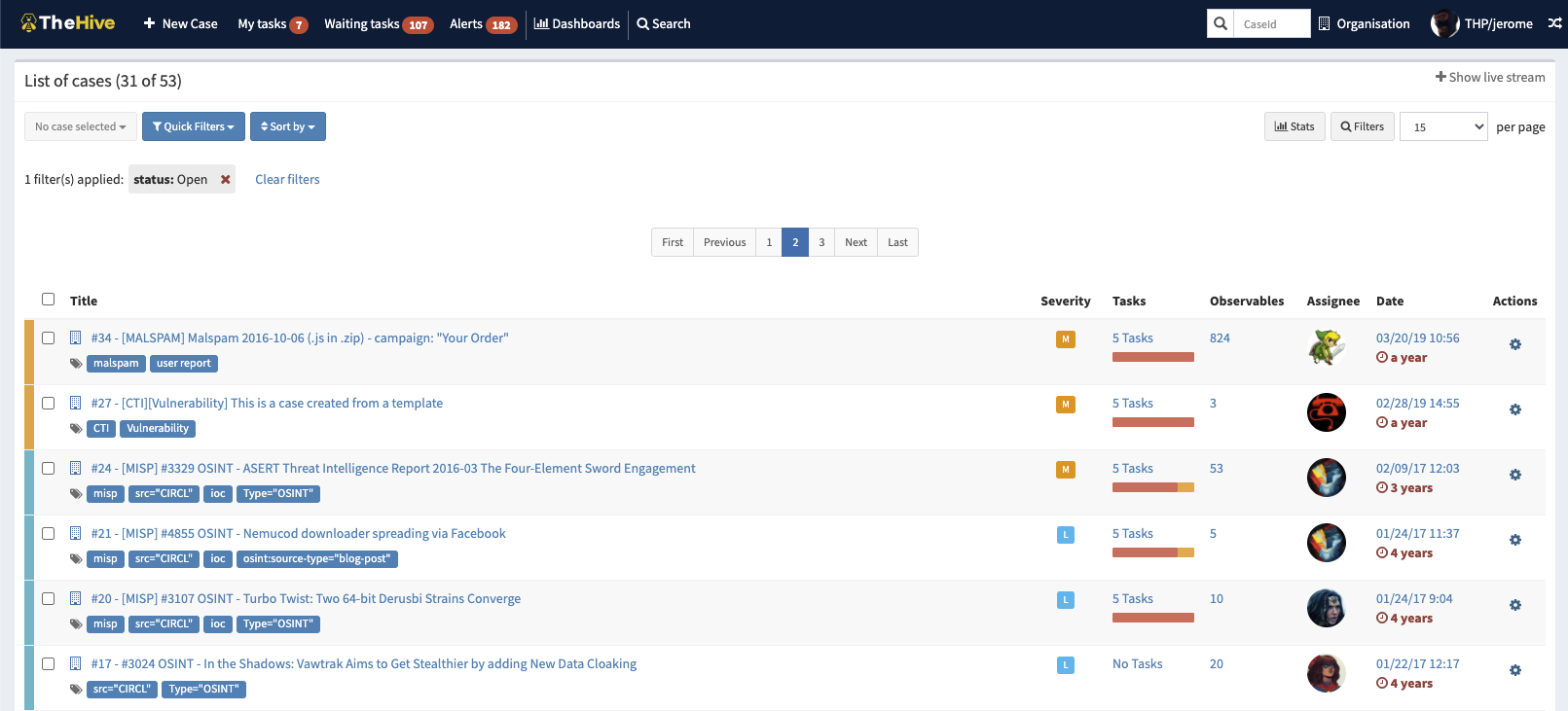

Dentro de TheHive, cada investigación corresponde a un caso. Los casos se pueden crear desde cero o a partir de eventos MISP, alertas SIEM, informes por correo electrónico y cualquier otra fuente importante de eventos de seguridad.

Cada caso se puede dividir en una o más tareas. En lugar de agregar las mismas tareas a un tipo determinado de caso cada vez que se crea uno, los analistas pueden usar el motor de plantillas de TheHive para crearlas de una vez por todas. Las plantillas de casos también se pueden utilizar para asociar métricas a tipos de casos específicos con el fin de impulsar la actividad del equipo, identificar el tipo de investigaciones que toman mucho tiempo y buscan automatizar tareas tediosas.

Cada tarea se puede asignar a un analista determinado. Los miembros del equipo también pueden hacerse cargo de una tarea sin esperar a que alguien se la asigne.

Las tareas pueden contener múltiples registros de trabajo que los analistas contribuyentes pueden usar para describir lo que están haciendo, cuál fue el resultado, adjuntar pruebas o archivos dignos de mención, etc. Los registros se pueden escribir utilizando un editor de texto enriquecido o Markdown.

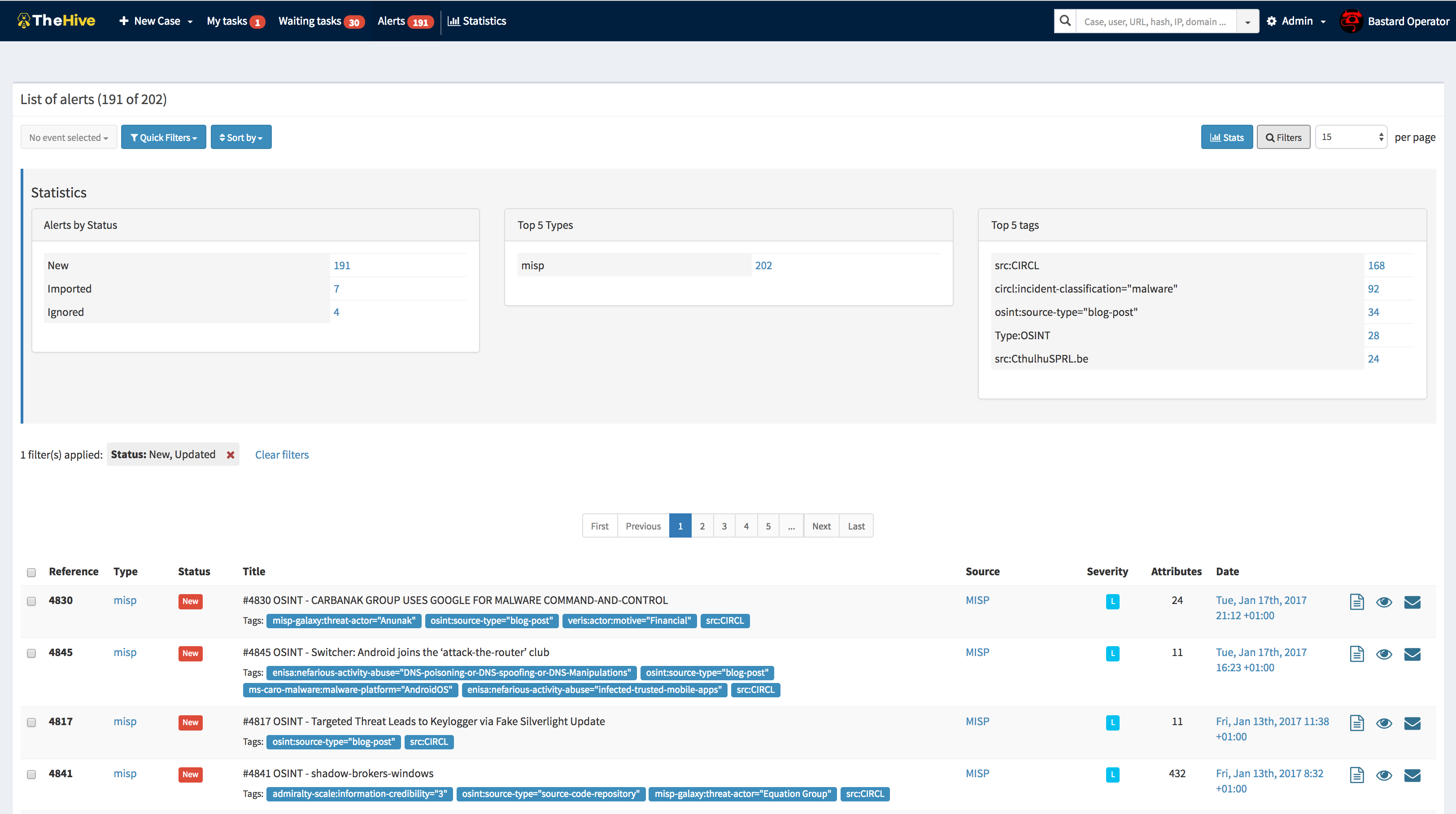

Puede agregar uno o cientos, si no miles, de observables a cada caso que cree. También puede crear un caso a partir de un evento MISP. TheHive se puede vincular muy fácilmente a una o varias instancias de MISP y se puede obtener una vista previa de los eventos de MISP para decidir si justifican una investigación o no. Si una investigación está en orden, el analista puede agregar el evento a un caso existente o importarlo como un caso nuevo usando una plantilla personalizable.

Gracias a TheHive4py, el cliente API Python de TheHive, es posible enviar alertas SIEM, phishing y otros correos electrónicos sospechosos y otros eventos de seguridad a TheHive. Aparecerán en su panel de Alerts junto con eventos MISP nuevos o actualizados, donde se pueden obtener una vista previa, importarse a casos o ignorarse.

TheHive tiene la capacidad de identificar automáticamente observables que ya se han visto en casos anteriores. Los observables también se pueden asociar con un TLP y la fuente que los proporcionó o generó mediante etiquetas. El analista también puede marcar fácilmente los observables como IOC y aislarlos mediante una consulta de búsqueda y luego exportarlos para buscarlos en un SIEM u otros almacenes de datos.

Los analistas pueden analizar decenas o cientos de observables con unos pocos clics aprovechando los analizadores de una o varias instancias de Cortex según sus necesidades de OPSEC: DomainTools, VirusTotal, PassiveTotal, Joe Sandbox, geolocalización, búsquedas de fuentes de amenazas, etc.

Los analistas de seguridad con una habilidad especial para las secuencias de comandos pueden agregar fácilmente sus propios analizadores a Cortex para automatizar las acciones que deben realizarse en observables o IOC. También pueden decidir cómo se comportan los analizadores según el TLP. Por ejemplo, un archivo agregado como observable se puede enviar a VirusTotal si el TLP asociado es BLANCO o VERDE. Si es ÁMBAR, su hash se calcula y se envía a VT pero no el archivo. Si es ROJO, no se realiza ninguna búsqueda de VT.

Para probar TheHive, puede utilizar la máquina virtual de entrenamiento o instalarla leyendo la Guía de instalación.

Hemos puesto a disposición varias guías en el repositorio de documentación.

TheHive viene con un soporte especial para múltiples inquilinos. Permite las siguientes estrategias:

TheHive viene con un conjunto de permisos y varios perfiles de usuario preconfigurados:

admin : permisos administrativos completos en la plataforma; no puede gestionar ningún Caso u otros datos relacionados con las investigaciones;org-admin : gestiona usuarios y toda la configuración a nivel de organización, puede crear y editar casos, tareas, observables y ejecutar analizadores y respondedores;analyst : puede crear y editar casos , tareas , observables y ejecutar analizadores y respondedores ;read-only : solo puede leer detalles de casos, tareas y observables;Los administradores de la plataforma pueden crear nuevos perfiles.

TheHive 4 admite métodos de autenticación:

TheHive viene con un potente módulo de estadísticas que le permite crear paneles significativos para impulsar su actividad y respaldar sus solicitudes de presupuesto.

TheHive se puede configurar para importar eventos de una o varias instancias de MISP. También puede utilizar TheHive para exportar casos como eventos MISP a uno o varios servidores MISP.

Cortex es el compañero perfecto para TheHive. Utilice uno o varios para analizar observables a escala.

TheHive Project proporciona DigitalShadows2TH, un alimentador de alertas Digital Shadows gratuito y de código abierto para TheHive. Puede usarlo para importar incidentes de Digital Shadows e incidentes de inteligencia como alertas en TheHive, donde se pueden obtener una vista previa y transformarse en nuevos casos utilizando plantillas de respuesta a incidentes predefinidas o agregarse a las existentes.

Zerofox2TH es un alimentador de alertas ZeroFOX gratuito y de código abierto para TheHive, escrito por TheHive Project. Puede usarlo para enviar alertas de ZeroFOX a TheHive, donde se pueden obtener una vista previa y transformarse en nuevos casos utilizando plantillas de respuesta a incidentes predefinidas o agregarlas a las existentes.

Allí se podrían enumerar muchas integraciones increíbles compartidas por la comunidad. Si está buscando uno específico, un repositorio dedicado que contiene todos los detalles conocidos y referencias sobre integraciones existentes se actualiza con frecuencia y se puede encontrar aquí: https://github.com/TheHive-Project/awesome.

TheHive es un software gratuito y de código abierto publicado bajo la AGPL (Licencia pública general de Affero). Nosotros, TheHive Project, estamos comprometidos a garantizar que TheHive siga siendo un proyecto gratuito y de código abierto a largo plazo.

Información, noticias y actualizaciones se publican periódicamente en la cuenta de Twitter de TheHive Project y en el blog.

Consulte nuestro Código de conducta. Agradecemos sus contribuciones. No dudes en bifurcar el código, jugar con él, crear algunos parches y enviarnos solicitudes de extracción a través de problemas.

Abra un problema en GitHub si desea informar un error o solicitar una función. También estamos disponibles en Discord para ayudarte.

Si necesita ponerse en contacto con el equipo del proyecto, envíe un correo electrónico a [email protected].

Nota importante :

Hemos creado un foro de Google en https://groups.google.com/a/thehive-project.org/d/forum/users. Para solicitar acceso, necesita una cuenta de Google. Puedes crear uno usando una dirección de Gmail o sin ella.

https://thehive-project.org/