Au fil du temps, j'ai rassemblé un assortiment de requêtes de recherche intéressantes, amusantes et déprimantes à intégrer à Shodan, le moteur de recherche Internet (littérale). Certains renvoient des résultats induisant un facepalm, tandis que d'autres renvoient des vulnérabilités graves et/ou anciennes dans la nature.

La plupart des filtres de recherche nécessitent un compte Shodan.

Vous pouvez supposer que ces requêtes ne renvoient des instances non sécurisées/ouvertes que lorsque cela est possible. Pour votre propre bénéfice juridique, n'essayez pas de vous connecter (même avec des mots de passe par défaut) si ce n'est pas le cas ! Affinez les résultats en ajoutant des filtres tels que country:US ou org:"Harvard University" ou hostname:"nasa.gov" à la fin.

Le monde et ses appareils sont de plus en plus connectés grâce au nouvel Internet brillant des Des choses Merde – et exponentiellement plus dangereux en conséquence. À cette fin, j’espère que cette liste sensibilisera (et, franchement, suscitera une peur effrayante) plutôt que de nuire.

Et comme toujours, découvrez et divulguez de manière responsable ! ?

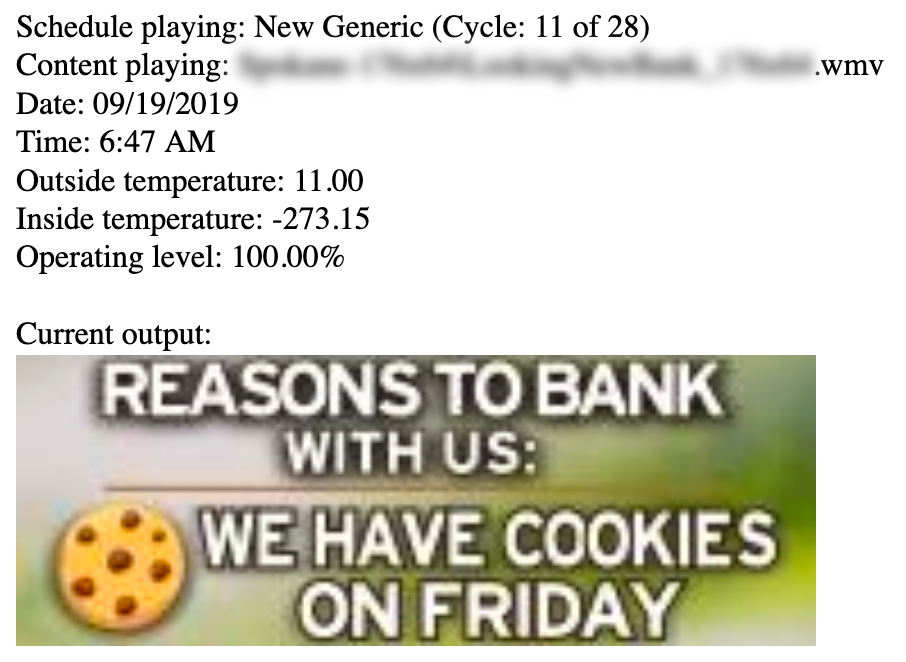

"Server: Prismview Player"

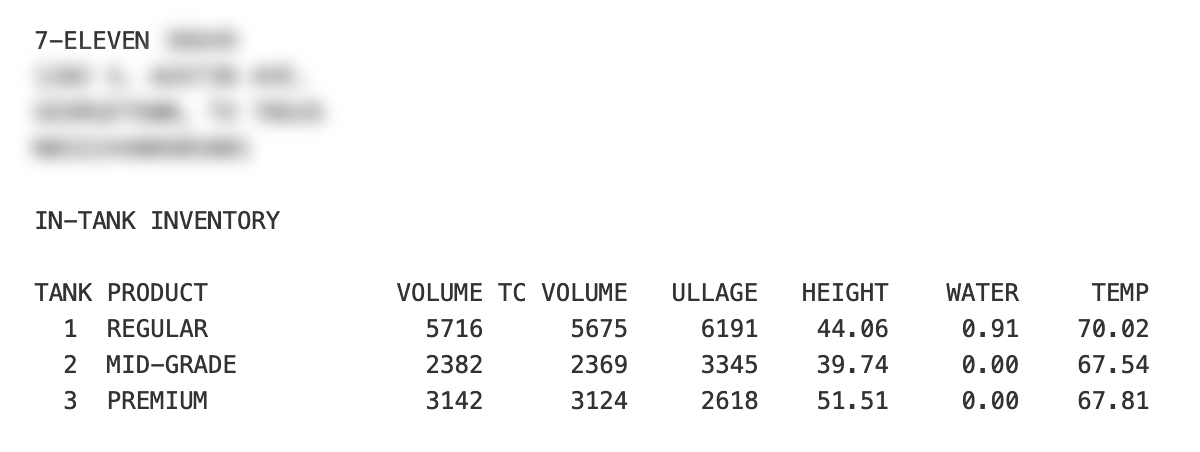

"in-tank inventory" port:10001

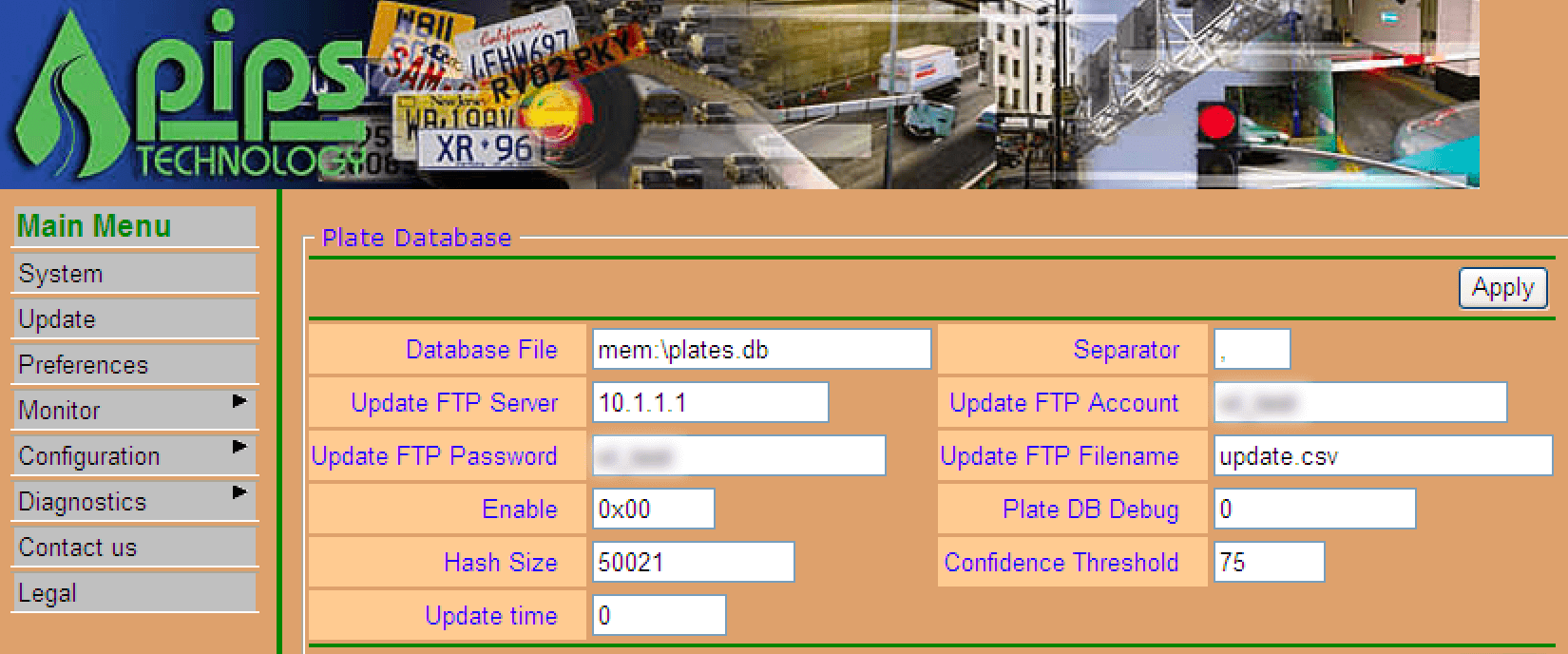

P372 "ANPR enabled"

mikrotik streetlight

"voter system serial" country:US

"Cisco IOS" "ADVIPSERVICESK9_LI-M"

Mécanisme d'écoute électronique décrit par Cisco dans la RFC 3924 :

L'interception légale est l'interception et la surveillance légalement autorisées des communications d'un sujet intercepté. Le terme « sujet d'interception » [...] fait référence à l'abonné d'un service de télécommunications dont les communications et/ou les informations liées à l'interception (IRI) ont été légalement autorisées à être interceptées et transmises à une agence.

"[2J[H Encartele Confidential"

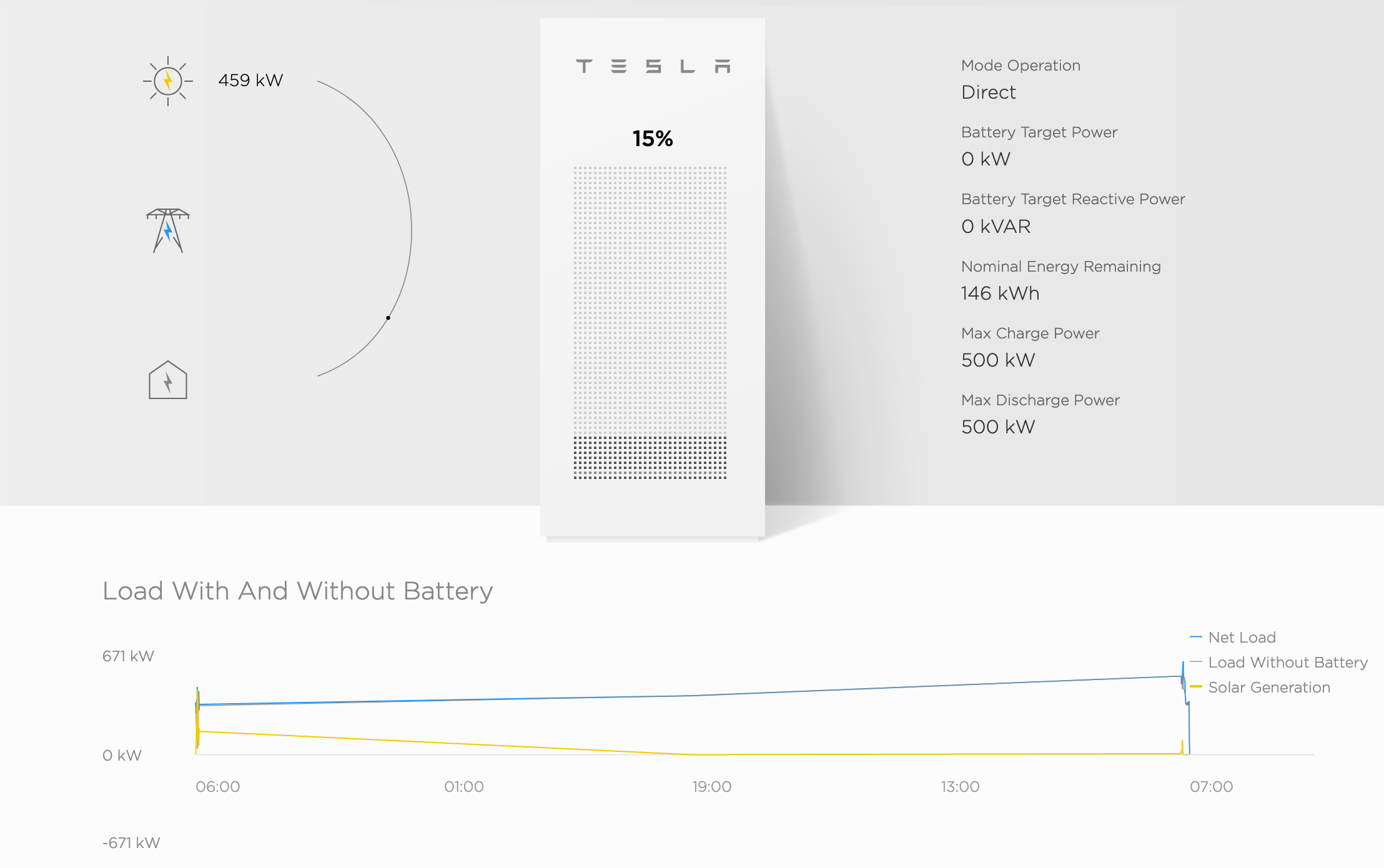

http.title:"Tesla PowerPack System" http.component:"d3" -ga3ca4f2

"Server: gSOAP/2.8" "Content-Length: 583"

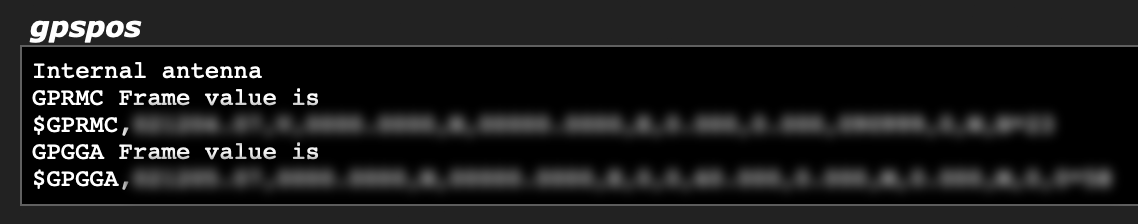

Shodan a créé un très joli Ship Tracker qui cartographie également l'emplacement des navires en temps réel !

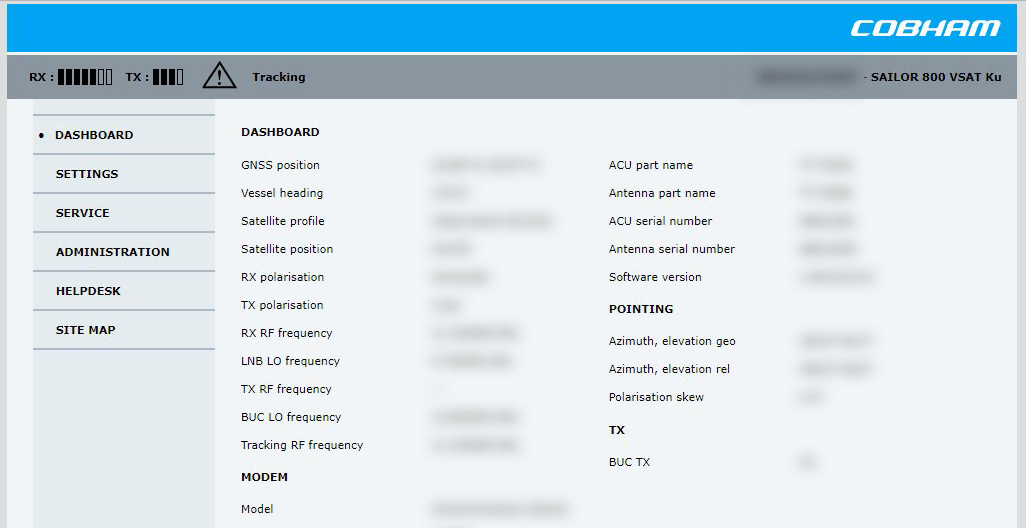

"Cobham SATCOM" OR ("Sailor" "VSAT")

title:"Slocum Fleet Mission Control"

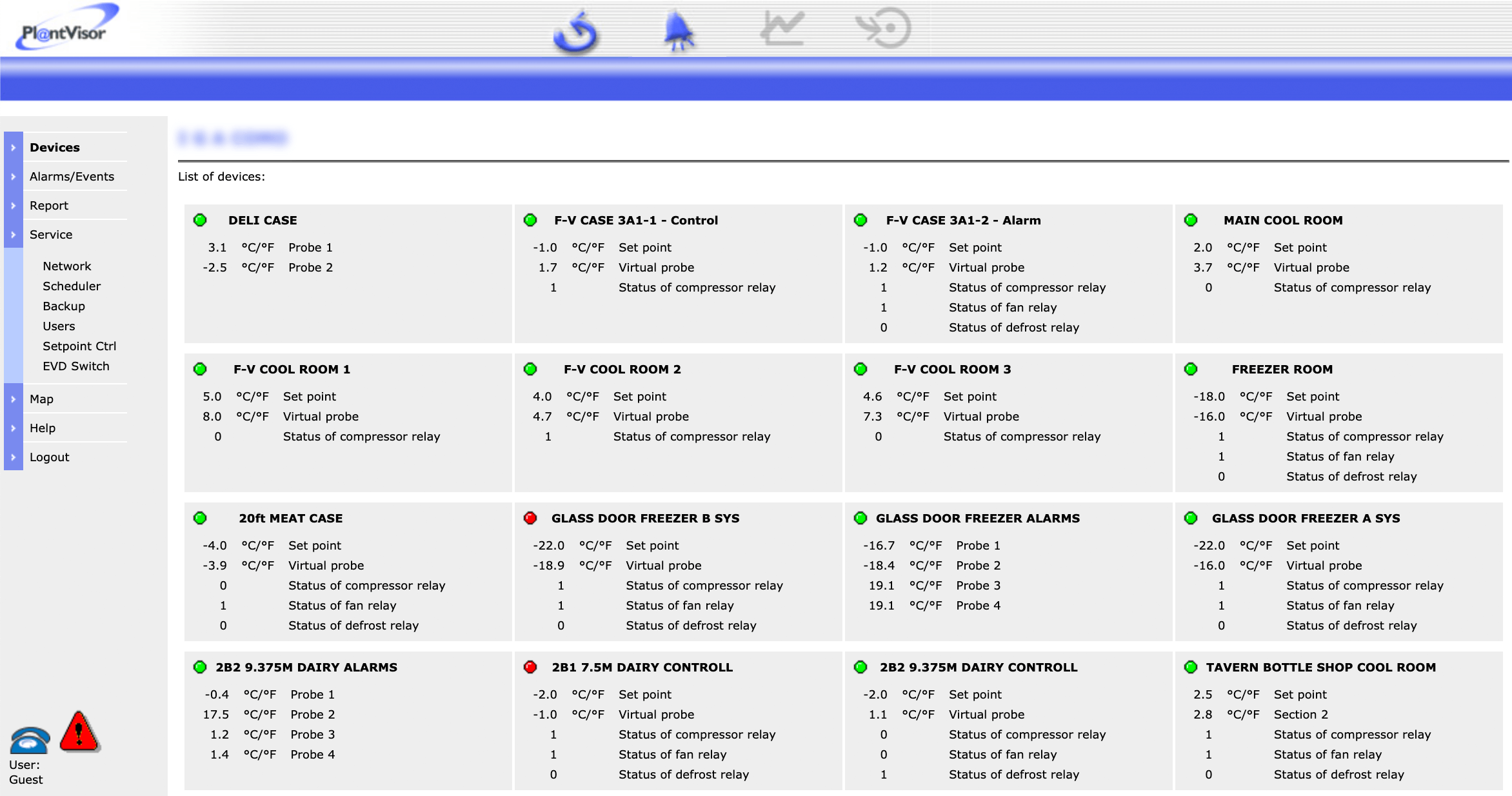

"Server: CarelDataServer" "200 Document follows"

http.title:"Nordex Control" "Windows 2000 5.0 x86" "Jetty/3.1 (JSP 1.1; Servlet 2.2; java 1.6.0_14)"

"[1m[35mWelcome on console"

Heureusement, ils sont sécurisés par défaut, mais ces plus de 1 700 machines n’ont toujours aucune raison d’être sur Internet.

"DICOM Server Response" port:104

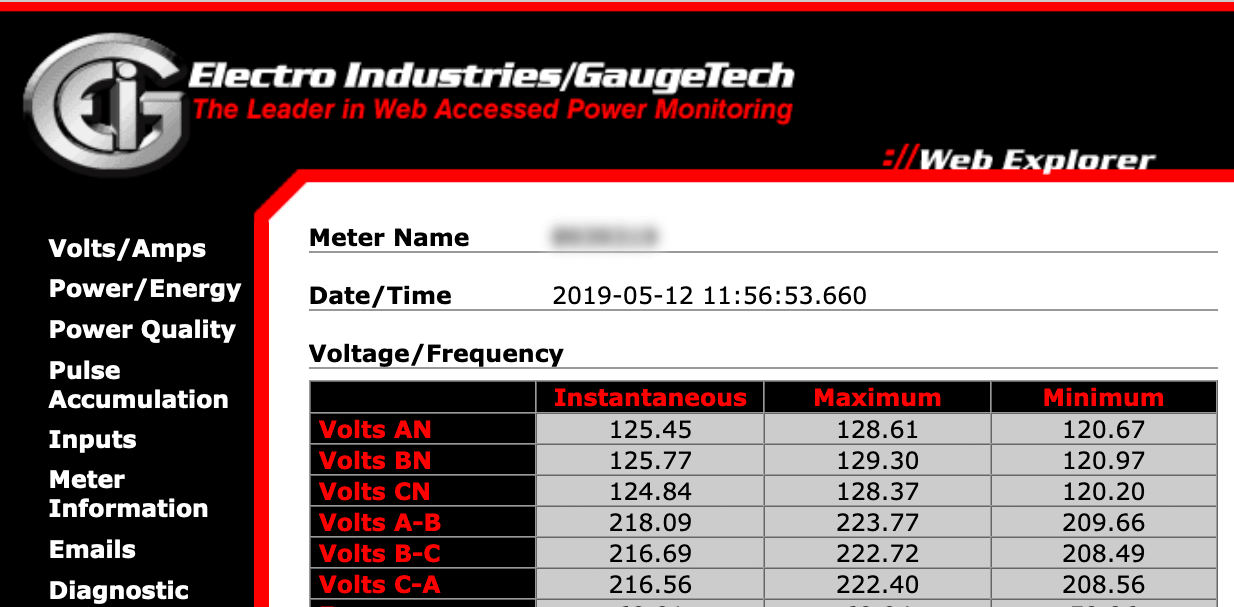

"Server: EIG Embedded Web Server" "200 Document follows"

"Siemens, SIMATIC" port:161

"Server: Microsoft-WinCE" "Content-Length: 12581"

"HID VertX" port:4070

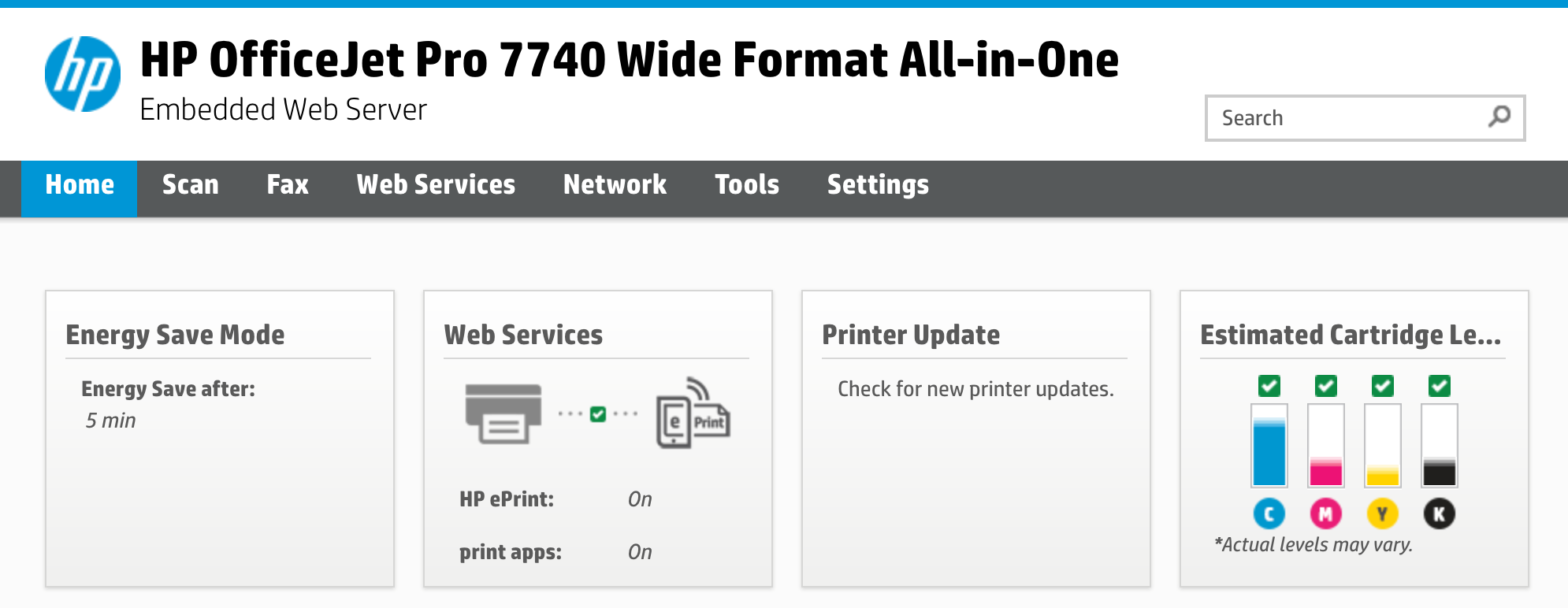

"log off" "select the appropriate"

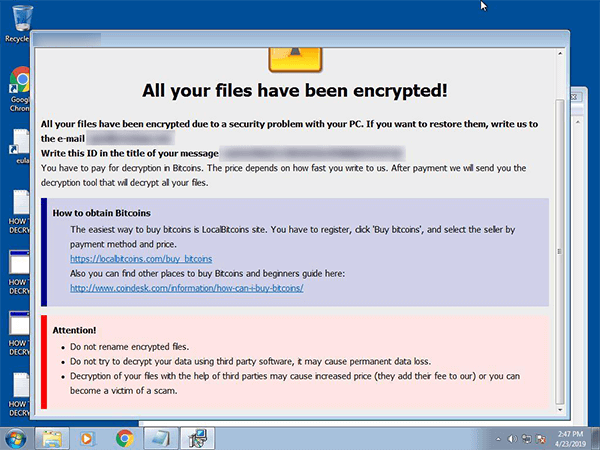

"authentication disabled" "RFB 003.008"

Shodan Images est d'ailleurs un excellent outil supplémentaire pour parcourir les captures d'écran ! ? →

Le premier résultat en ce moment. ?

99,99 % sont sécurisés par un écran de connexion Windows secondaire.

"x03x00x00x0bx06xd0x00x00x124x00"

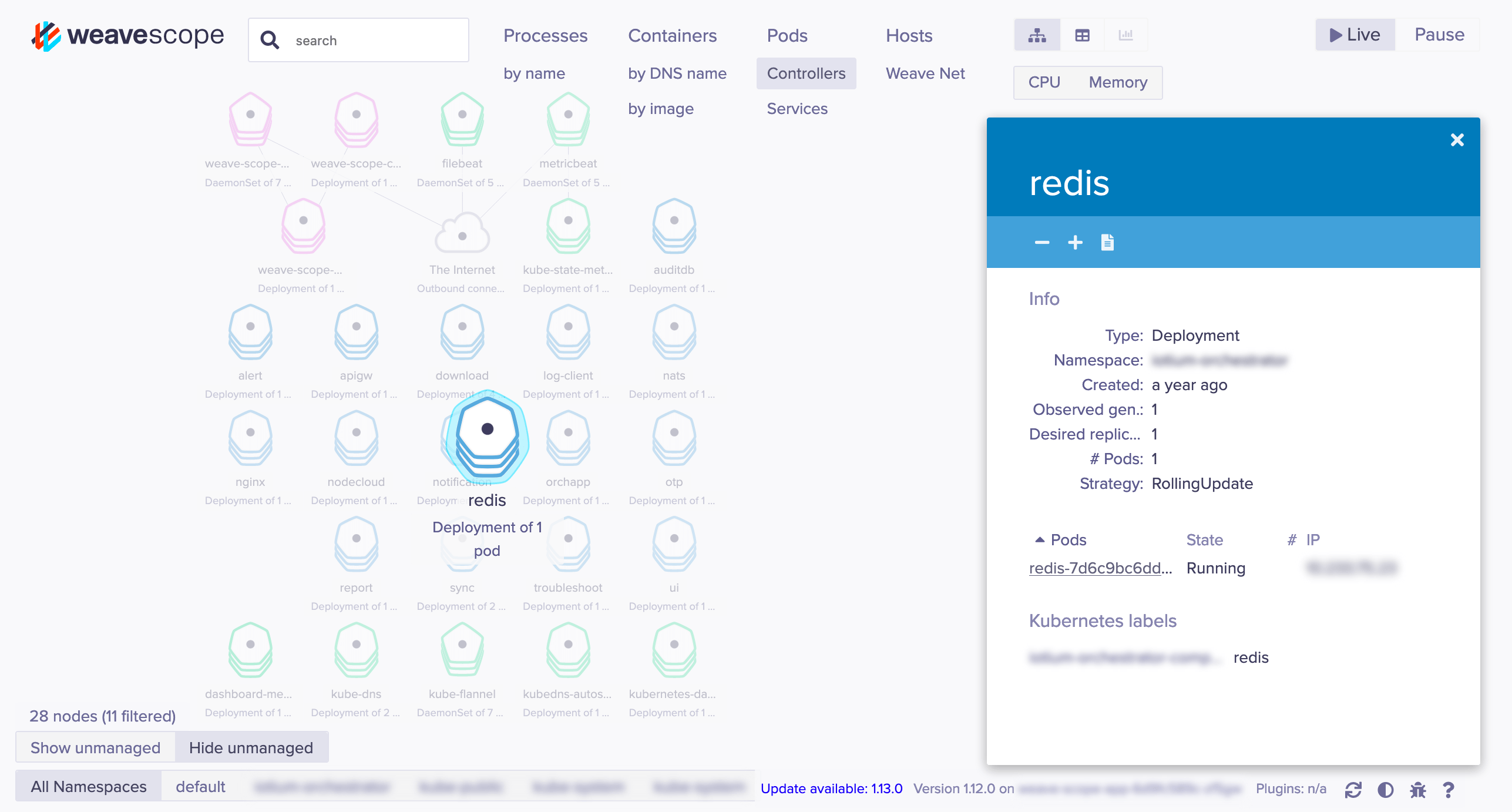

Accès en ligne de commande dans les pods Kubernetes et les conteneurs Docker, et visualisation/surveillance en temps réel de l'ensemble de l'infrastructure.

title:"Weave Scope" http.favicon.hash:567176827

Les anciennes versions n'étaient pas sécurisées par défaut. Très effrayant.

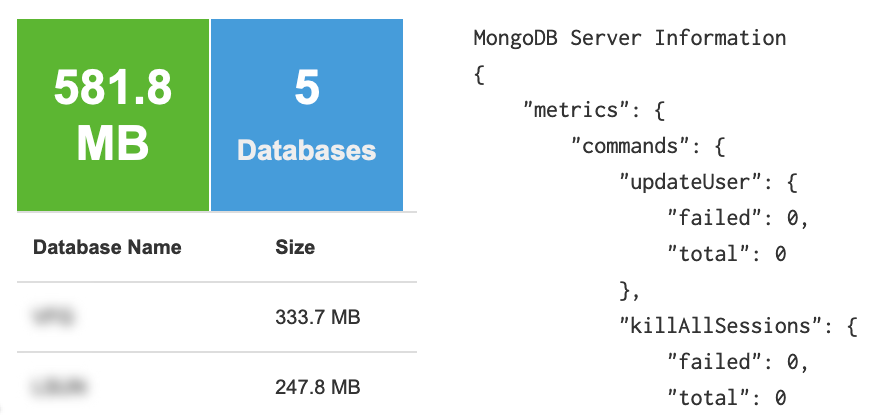

"MongoDB Server Information" port:27017 -authentication

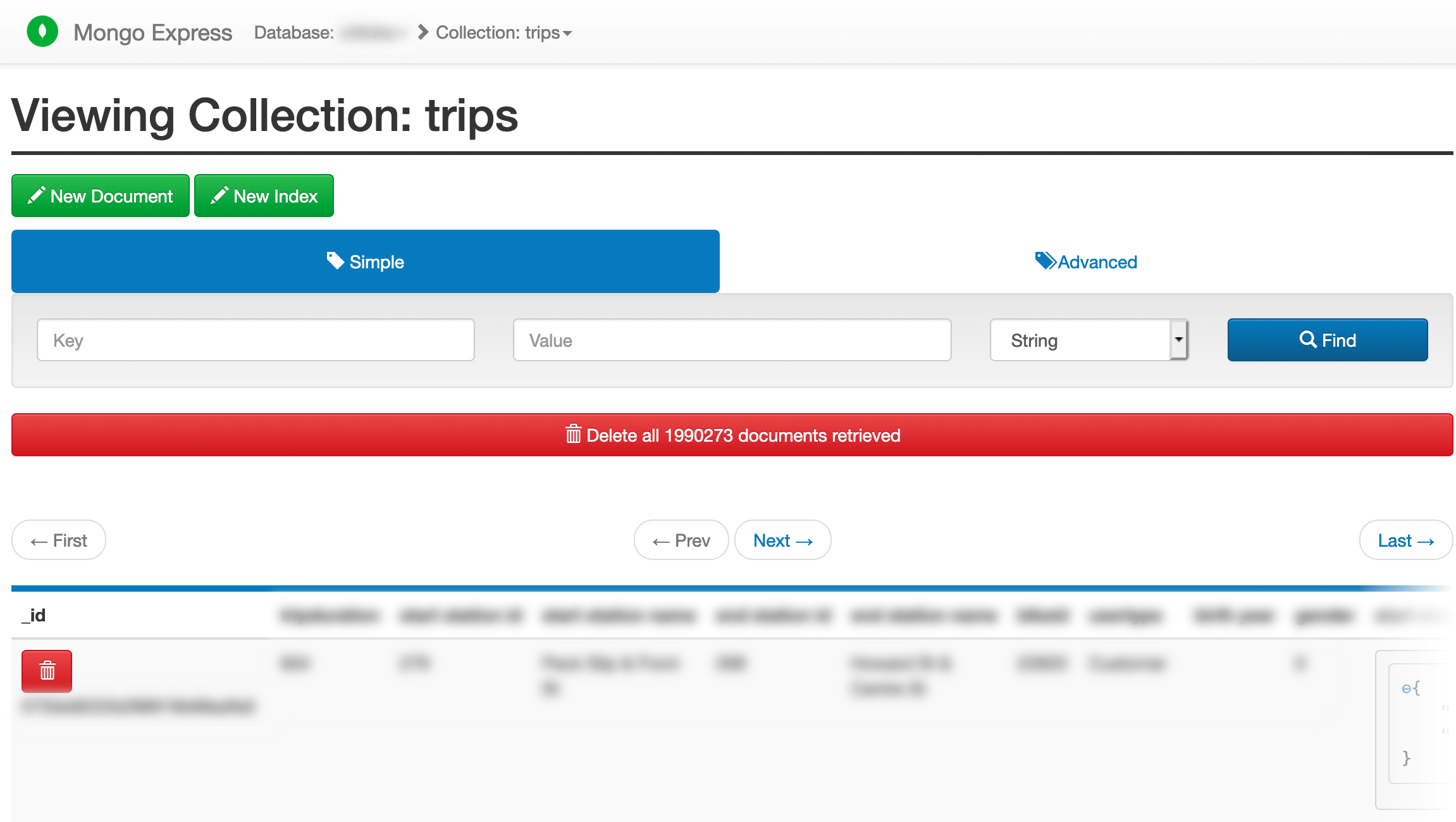

Comme le fameux phpMyAdmin mais pour MongoDB.

"Set-Cookie: mongo-express=" "200 OK"

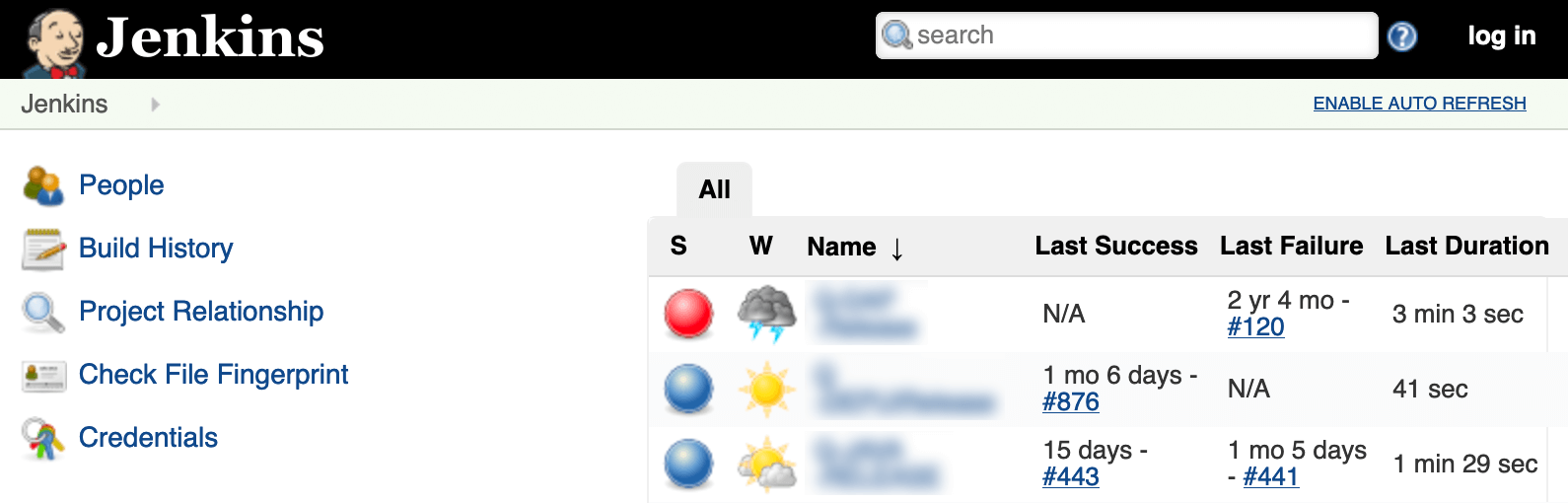

"X-Jenkins" "Set-Cookie: JSESSIONID" http.title:"Dashboard"

"Docker Containers:" port:2375

"Docker-Distribution-Api-Version: registry" "200 OK" -gitlab

"dnsmasq-pi-hole" "Recursion: enabled"

root via Telnet ? → "root@" port:23 -login -password -name -Session

Un résultat tangentiel de l’approche de mise à jour fragmentée et bâclée de Google. ? Plus d'informations ici.

"Android Debug Bridge" "Device" port:5555

Lantronix password port:30718 -secured

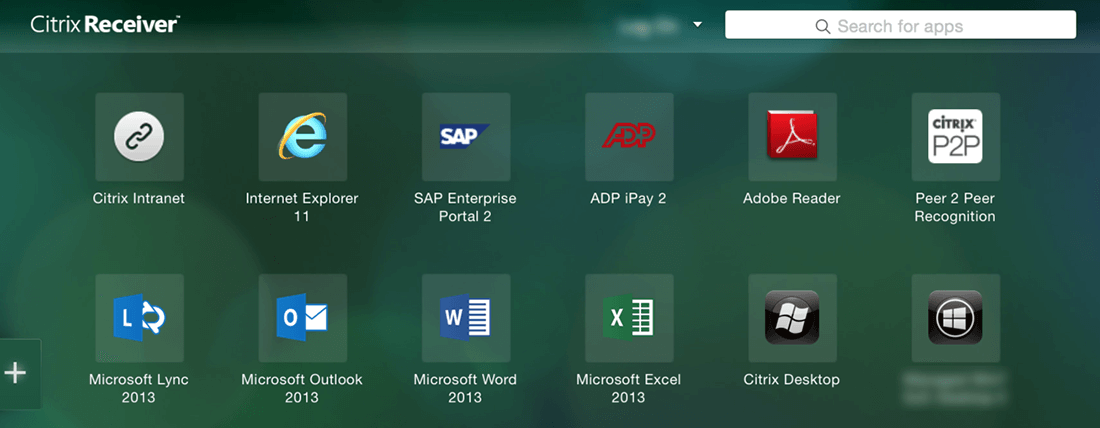

"Citrix Applications:" port:1604

Vulnérable (un peu « par conception », mais surtout lorsqu'il est exposé).

"smart install client active"

PBX "gateway console" -password port:23

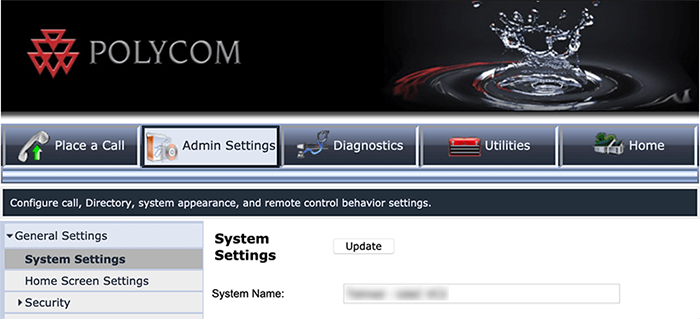

http.title:"- Polycom" "Server: lighttpd"

Configuration Telnet : ? →

"Polycom Command Shell" -failed port:23

"Server: Bomgar" "200 OK"

"Intel(R) Active Management Technology" port:623,664,16992,16993,16994,16995

HP-ILO-4 !"HP-ILO-4/2.53" !"HP-ILO-4/2.54" !"HP-ILO-4/2.55" !"HP-ILO-4/2.60" !"HP-ILO-4/2.61" !"HP-ILO-4/2.62" !"HP-iLO-4/2.70" port:1900

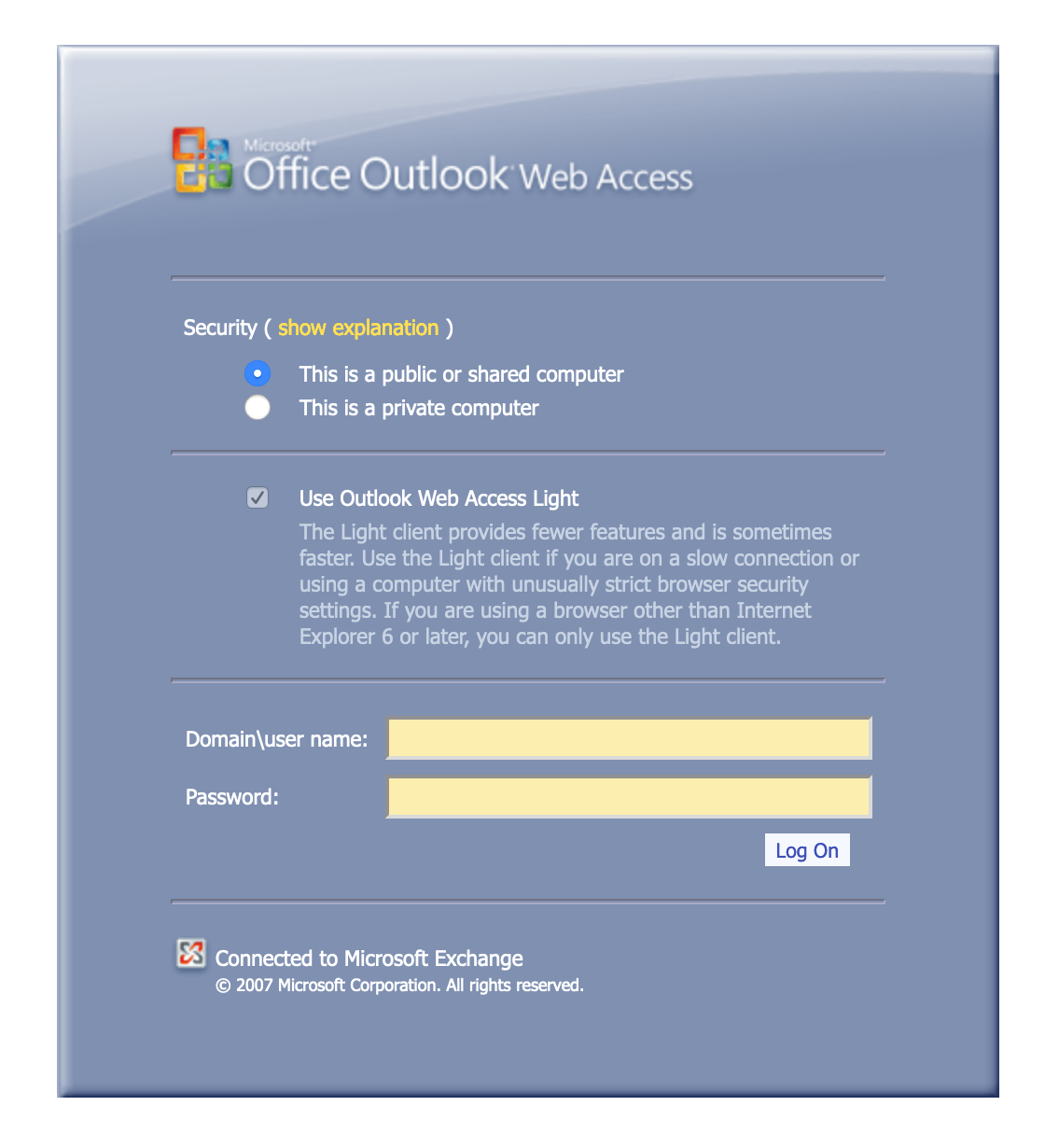

"x-owa-version" "IE=EmulateIE7" "Server: Microsoft-IIS/7.0"

"x-owa-version" "IE=EmulateIE7" http.favicon.hash:442749392

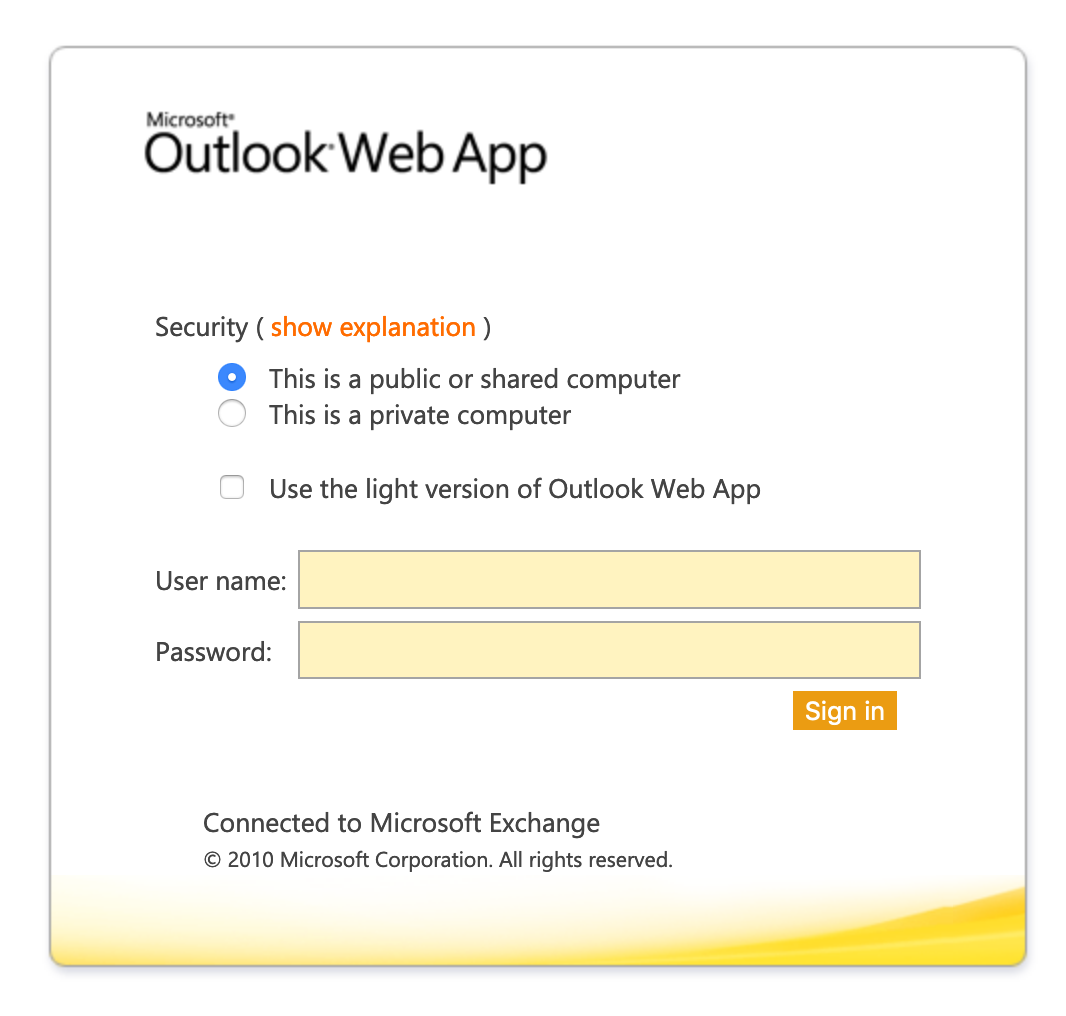

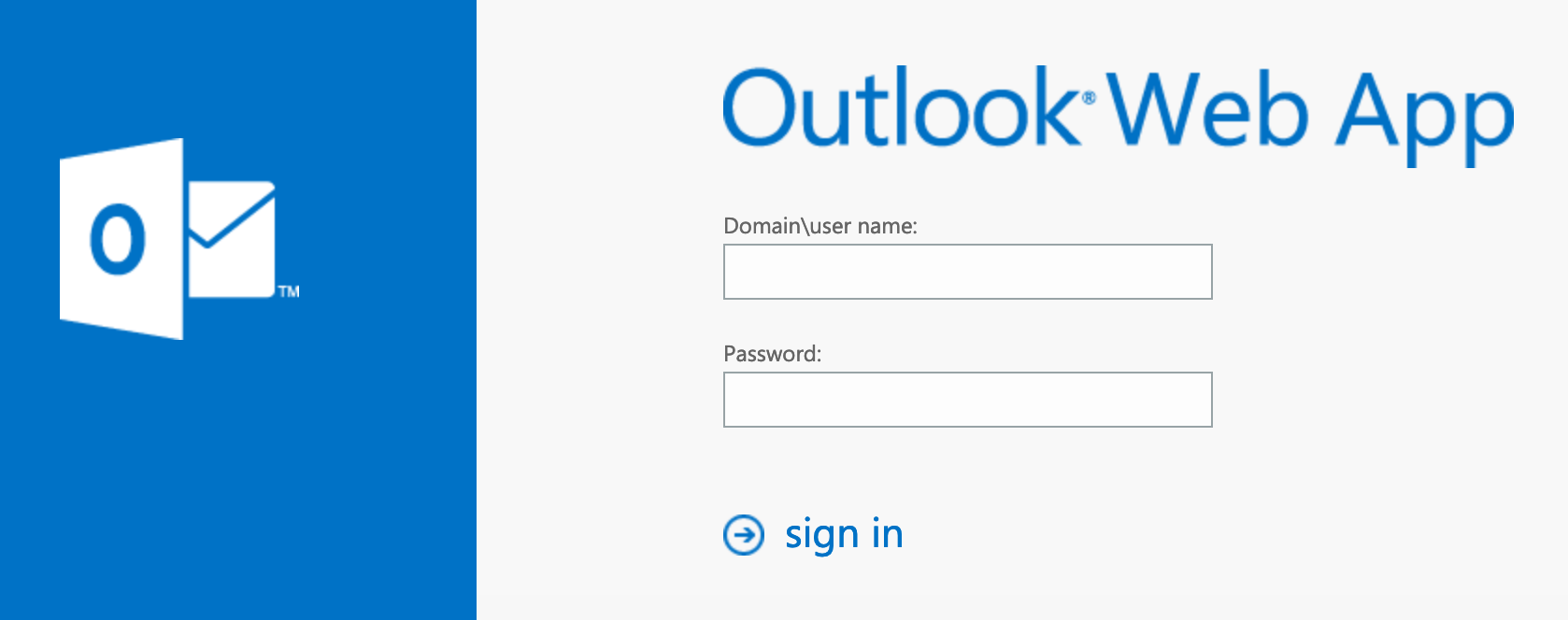

"X-AspNet-Version" http.title:"Outlook" -"x-owa-version"

"X-MS-Server-Fqdn"

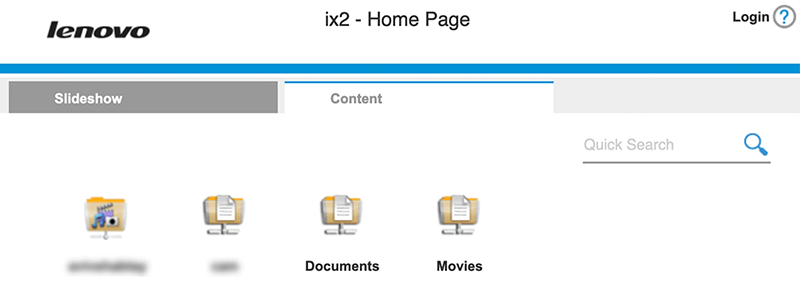

Produit environ 500 000 résultats... affinez en ajoutant des « Documents » ou des « Vidéos », etc.

"Authentication: disabled" port:445

Plus précisément les contrôleurs de domaine : ? →

"Authentication: disabled" NETLOGON SYSVOL -unix port:445

Concernant les partages réseau par défaut des fichiers QuickBooks : ? →

"Authentication: disabled" "Shared this folder to access QuickBooks files OverNetwork" -unix port:445

"220" "230 Login successful." port:21

"Set-Cookie: iomega=" -"manage/login.html" -http.title:"Log In"

Redirecting sencha port:9000

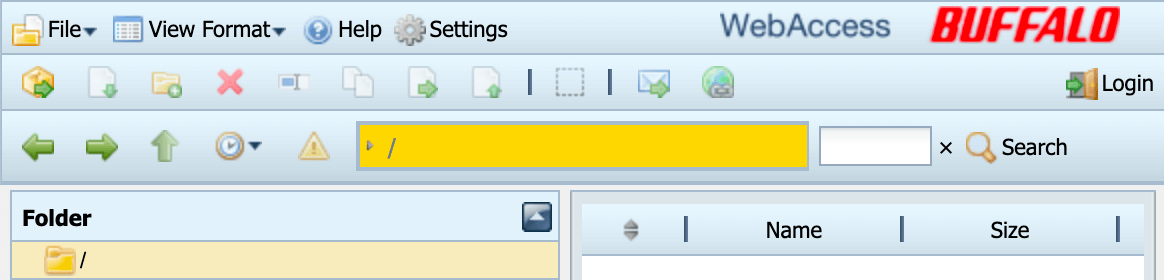

"Server: Logitech Media Server" "200 OK"

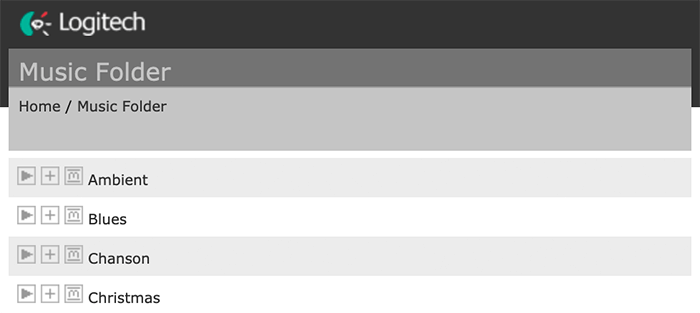

"X-Plex-Protocol" "200 OK" port:32400

"CherryPy/5.1.0" "/home"

Des exemples d’images ne sont pas nécessaires. ?

"Server: yawcam" "Mime-Type: text/html"

("webcam 7" OR "webcamXP") http.component:"mootools" -401

"Server: IP Webcam Server" "200 OK"

html:"DVR_H264 ActiveX"

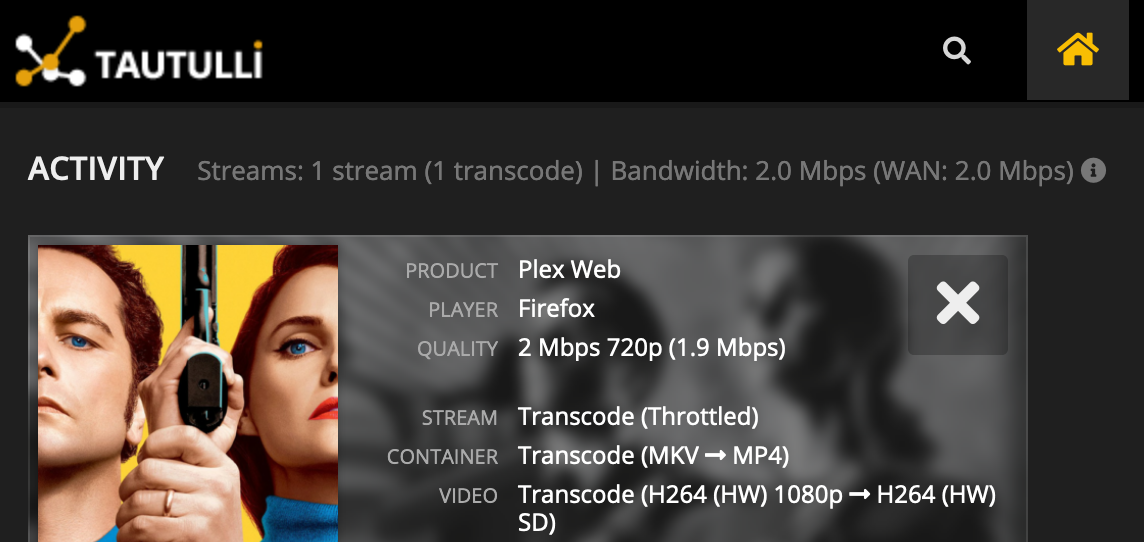

"Serial Number:" "Built:" "Server: HP HTTP"

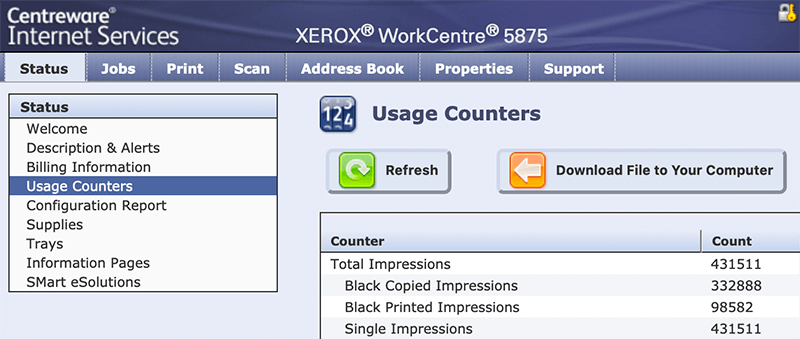

ssl:"Xerox Generic Root"

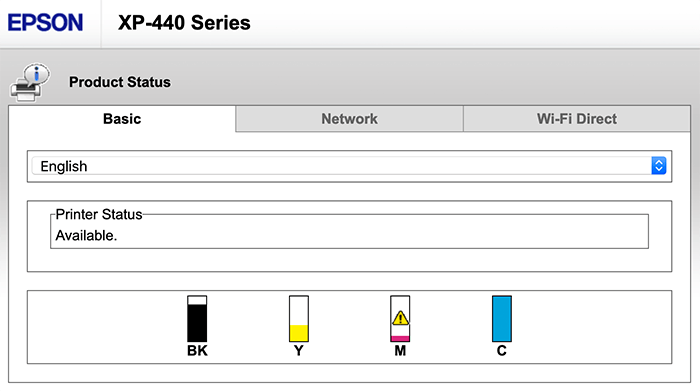

"SERVER: EPSON_Linux UPnP" "200 OK"

"Server: EPSON-HTTP" "200 OK"

"Server: KS_HTTP" "200 OK"

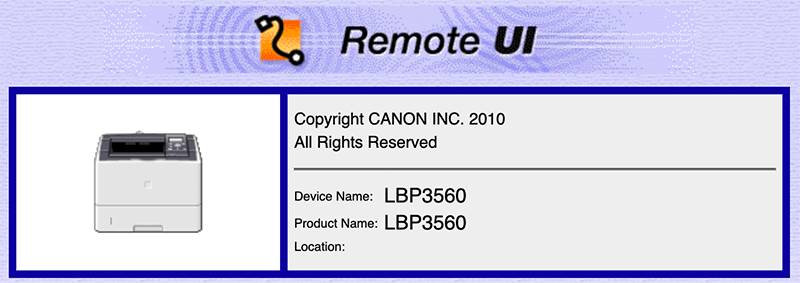

"Server: CANON HTTP Server"

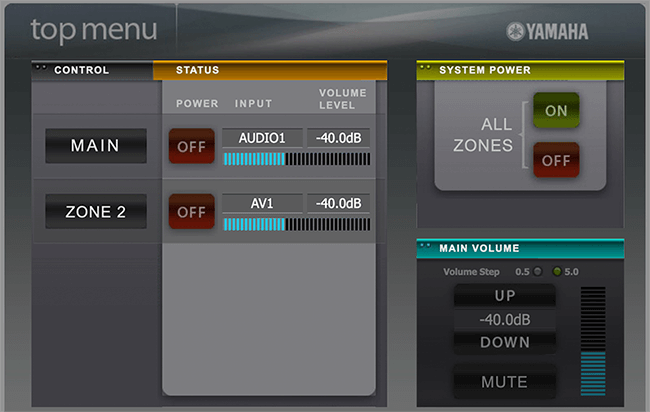

"Server: AV_Receiver" "HTTP/1.1 406"

Apple TV, HomePod, etc.

"x08_airplay" port:5353

"Chromecast:" port:8008

"Model: PYNG-HUB"

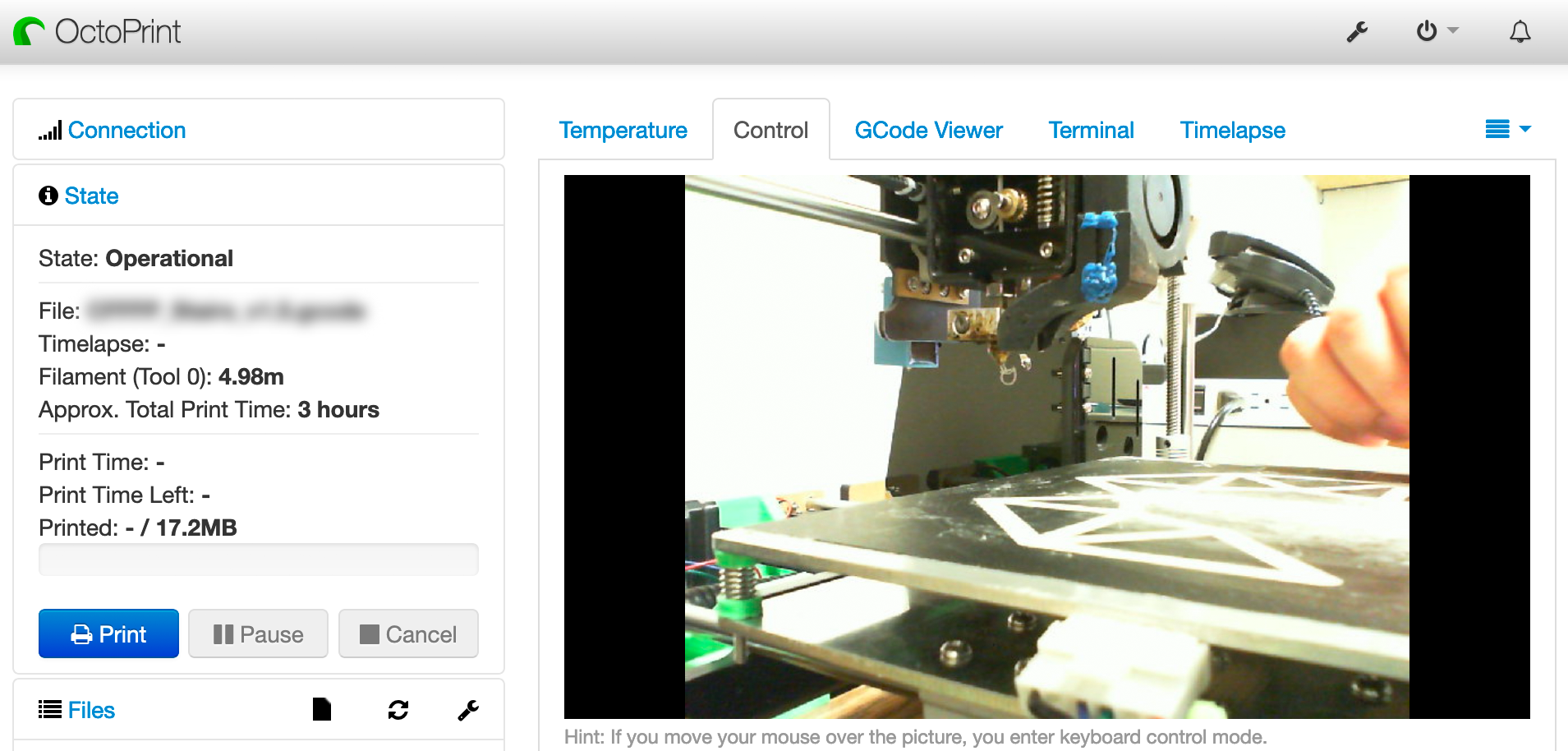

title:"OctoPrint" -title:"Login" http.favicon.hash:1307375944

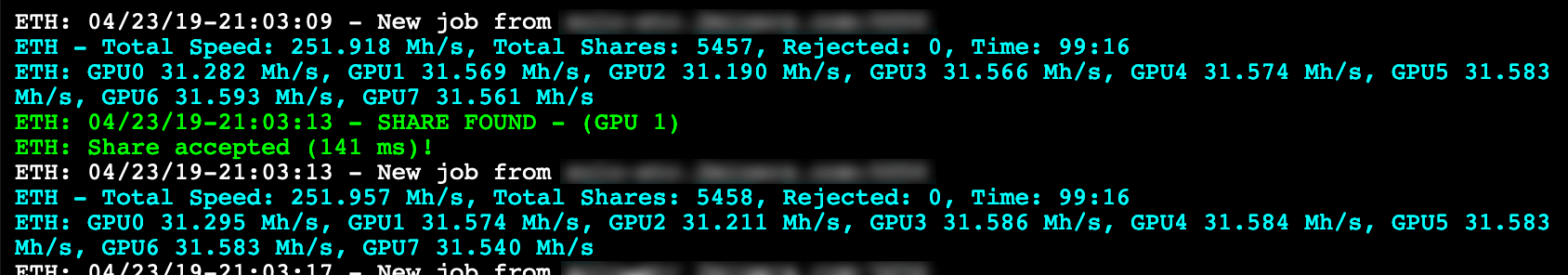

"ETH - Total speed"

Remplacez .pem par n'importe quelle extension ou un nom de fichier comme phpinfo.php .

http.title:"Index of /" http.html:".pem"

Fichiers wp-config.php exposés contenant les informations d'identification de la base de données.

http.html:"* The wp-config.php creation script uses this file"

"Minecraft Server" "protocol 340" port:25565

net:175.45.176.0/22,210.52.109.0/24,77.94.35.0/24

Le port 17 (RFC 865) a une histoire bizarre...

port:17 product:"Windows qotd"

"X-Recruiting:"

Si vous avez trouvé d'autres joyaux juteux de Shodan, qu'il s'agisse d'une requête de recherche ou d'un exemple spécifique, déposez définitivement un commentaire sur le blog ou ouvrez un numéro/RP ici sur GitHub.

Bon voyage, amis pénétrateurs !

Dans la mesure du possible par la loi, Jake Jarvis a renoncé à tous les droits d'auteur et droits connexes ou voisins sur cette œuvre.

Tiré d'un article de blog sur https://jarv.is/notes/shodan-search-queries/.