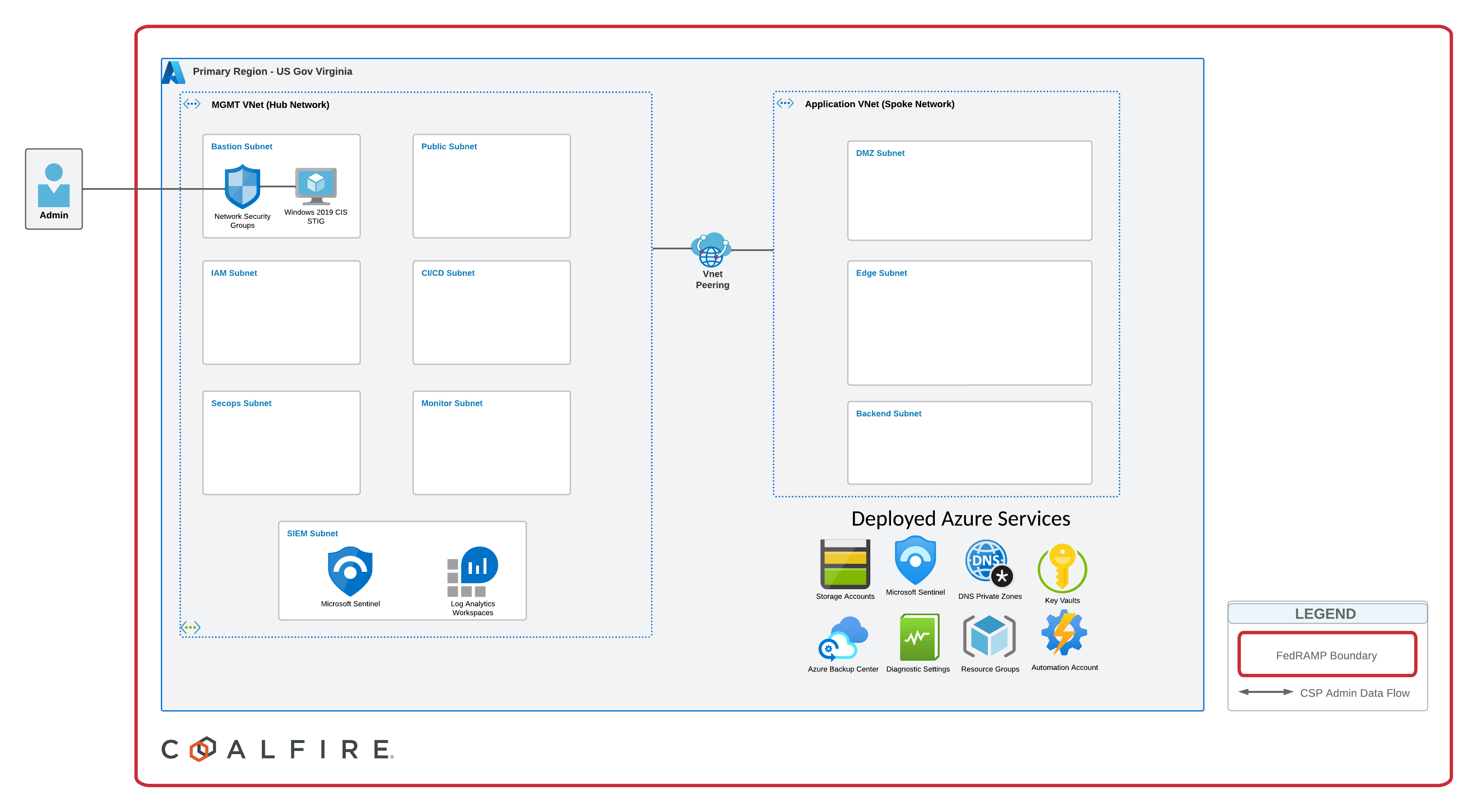

Coalfire a créé une architecture de référence pour les builds FedRAMP Azure. Ce référentiel est utilisé comme répertoire parent pour déployer les modules Coalfire-CF/terraform-azurerm-<service> .

Apprenez-en davantage sur Coalfire OpenSource.

Obtenez nos modèles SSP et notre modèle de document de conception d'architecture de référence

contributor| Annuaire | But |

|---|---|

shellscripts/ | Scripts de déploiement et d'extension de VM |

terraform/prod/us-tx/ | Fichiers Terraform de la région de récupération après sinistre |

terraform/prod/us-va/ | Fichiers Terraform de la région principale |

terraform/prod/global-vars.tf | Variables globales |

terraform/prod/us-va/app/ | Fichiers de terraformation du plan d'application |

terraform/prod/us-va/mgmt/ | Fichiers Terraform du plan de gestion |

terraform/prod/us-va/region-setup/ | Fichiers Terraform region-setup du plan de gestion |

terraform/prod/us-va/mgmt/security-core | Fichiers Terraform security-core du plan de gestion |

terraform/prod/us-va/regional-vars.tf | Variables régionales |

terraform/prod/us-va/remote-data.tf | Données distantes à partir de fichiers d'état. Supprimez les commentaires à mesure que davantage d'infrastructures sont déployées |

terraform/prod/global-vars.tfterraform/prod/us-va/regional-vars.tf , le cas échéant az login . Vous devrez peut-être changer de cloud si vous recevez une erreur. az cloud set --name AzureUSGovernmentterraform/prod/us-va/security-core et exécutez terraform init et terraform plan . Si tout semble bon, exécutez terraform apply .terraform/prod/us-va/region-setup et exécutez terraform init et terraform plan . Si tout semble bon, exécutez terraform apply .mgmt et app de la même manière. L’ordre de déploiement est ci-dessous. Chaque module, par exemple region-setup , possède un fichier README qui fournit les étapes de déploiement, les dépendances et d'autres notes sur chaque composant de l'environnement.

Ajoutez leur PIP ou utilisez VPN IP CIDR pour accéder et déployer des ressources, sinon l'utilisateur ne peut pas accéder aux Key Vaults, au compte de stockage avec les fichiers d'état ou aux hôtes bastions.

Réexécutez terraform apply sur le dossier bastion pour ajouter le nouveau PIP au bastion NSG.

Réexécutez terraform apply sur le dossier key-vault, security-core et region-setup pour ajouter le GUID du nouvel administrateur aux rôles d'administrateur.

Pour le cloud Azure Government

az cloud set --name AzureUSGovernment

Par défaut, AZCLI est configuré pour le cloud commercial. Si vous devez revenir d'une autre sélection :

az cloud set --name AzureCloud

Connectez-vous au locataire Azure avec vos informations d'identification Azure Active Directory (AAD).

az login

Suivez les instructions du terminal pour vous connecter via le portail Web avec vos informations d'identification.

Une fois la connexion réussie, vous devriez voir un résultat similaire à celui-ci.

[

{

" cloudName " : " AzureCloud " ,

" id " : " REDACTED " ,

" isDefault " : true ,

" name " : " Azure subscription 1 " ,

" state " : " Enabled " ,

" tenantId " : " REDACTED " ,

" user " : {

" name " : " [email protected] " ,

" type " : " user "

}

}

]Définir un abonnement spécifique

az account set --subscription {GUID}

Aucune exigence.

Aucun fournisseur.

Aucun module.

Aucune ressource.

Aucune entrée.

Aucune sortie.

Si vous souhaitez contribuer à nos projets, veuillez consulter les directives de contribution. Et envoyez un e-mail à notre équipe pour recevoir une copie de notre CLA et démarrer le processus d'intégration.

Copyright © 2024 Systèmes Coalfire Inc.