Imiter

Description

Ce repo contient les outils qui ont été développés lors de la rédaction du billet de blog suivant https://sensepost.com/blog/2022/abusing-windows-tokens-to-compromis-active-directory-without-touching-lsass/. L'article de blog contient toutes les informations nécesaires pour comprendre comment fonctionne le mécanisme interne de la manipulation de jetons et comment nous pouvons l'utiliser à notre avantage.

Contenu

Ce repo contient quatre outils:

- Un binaire autonome (imitateur /) que vous pouvez utiliser pour manipuler des jetons sur un ordinateur Windows à distance (psexec / wmiexec) ou de manière interactive

- Le module Python CrackMapExec (Impersonate.py) avec le binaire imitant intégré

- Le binaire CrackMapexec intégré (CME_MODULE /) qui est le même que le binaire imit-usuré sans printf

- Le code list_tokens.c C ++ qui est présenté sur le billet de blog

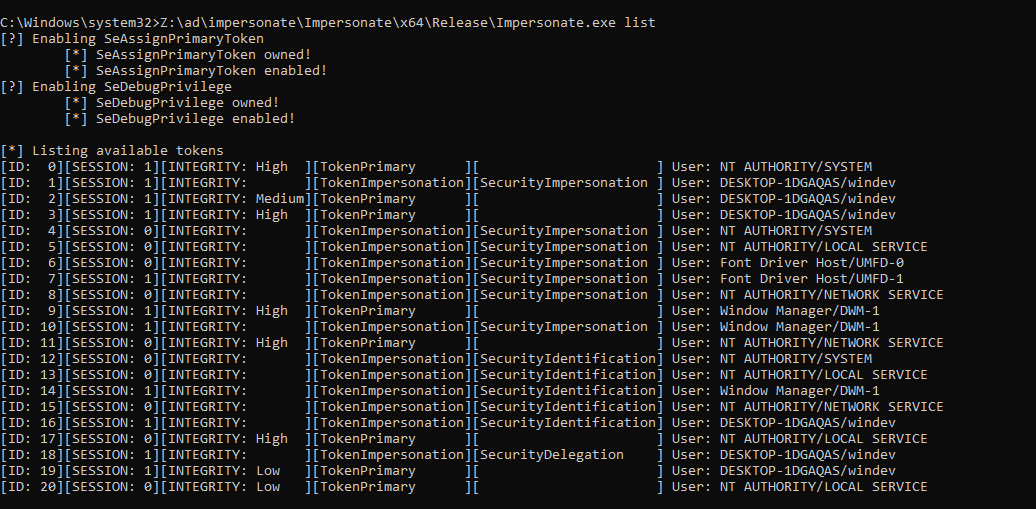

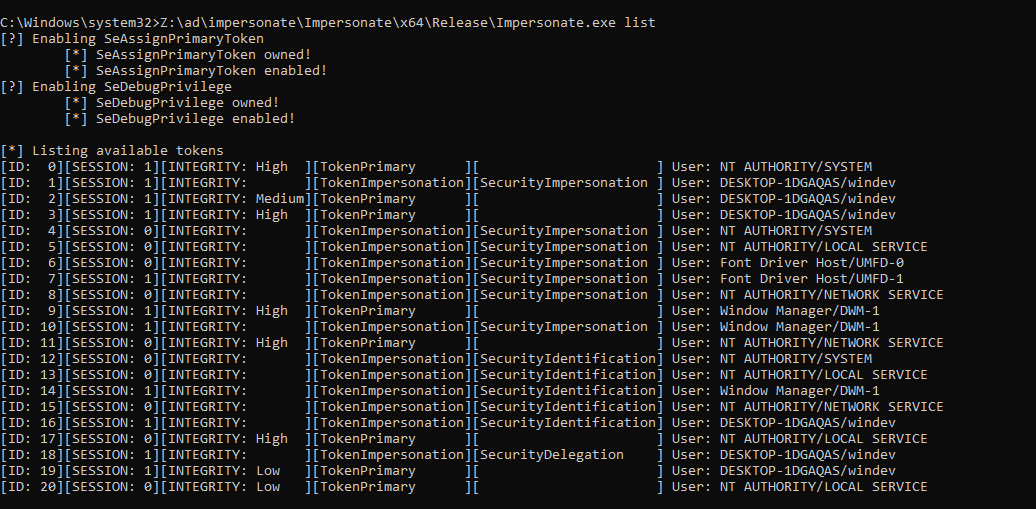

Usage imit-uson.exe

L'outil Impersonate.exe contient trois modules:

- Liste d'identité: qui répertorie les jetons disponibles

- Imiter Exec: qui vous permettra d'exécuter des commandes d'identification d'un utilisateur

- Usurpère adducteur: qui vous permettra d'élever vos privilèges à l'administrateur de domaine

Instructions de compilation

Afin de compiler les projets, vous devrez passer les options de bibliothèque d'exécution à un débogage multithread (/ MTD) dans les propriétés du projet.