Alat Biner CVE adalah alat sumber terbuka dan gratis untuk membantu Anda menemukan kerentanan yang diketahui dalam perangkat lunak, menggunakan data dari daftar Kerentanan dan Eksposur Umum (CVE) dari National Vulnerability Database (NVD) serta data kerentanan yang diketahui dari Redhat, Open Source Basis Data Kerentanan (OSV), Basis Data Penasihat Gitlab (GAD), dan Curl.

Alat Biner CVE menggunakan API NVD tetapi tidak didukung atau disertifikasi oleh NVD.

Alat ini memiliki dua mode operasi utama:

Pemindai biner yang membantu Anda menentukan paket mana yang mungkin disertakan sebagai bagian dari perangkat lunak. Ada 367 buah catur. Fokus awal kami adalah pada komponen open source yang umum dan rentan seperti openssl, libpng, libxml2, dan expat.

Alat untuk memindai daftar komponen yang dikenal dalam berbagai format, termasuk .csv, beberapa daftar paket distribusi linux, pemindai paket khusus bahasa, dan beberapa format Software Bill of Materials (SBOM).

Hal ini dimaksudkan untuk digunakan sebagai bagian dari sistem integrasi berkelanjutan Anda untuk memungkinkan pemindaian kerentanan rutin dan memberi Anda peringatan dini tentang masalah yang diketahui dalam rantai pasokan Anda. Ini juga dapat digunakan untuk mendeteksi komponen secara otomatis dan membuat SBOM.

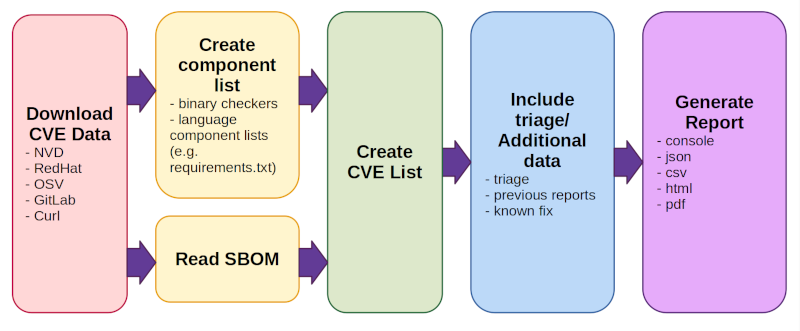

Apa yang dilakukan Alat Biner CVE saat dijalankan:

Unduh Data CVE (dari NVD, Redhat, OSV, Gitlab, dan Curl).

Secara default, ini terjadi sekali sehari, tidak setiap kali pemindaian dijalankan.

Saat pertama kali dijalankan, pengunduhan semua data mungkin memerlukan waktu.

Membuat/membaca daftar komponen. Ada dua mode operasi:

Membuat daftar komponen (termasuk versi) menggunakan kombinasi pemeriksa biner dan daftar komponen bahasa (seperti persyaratan python.txt).

Baca SBOM (gunakan daftar komponen yang ada dalam format Bill of Materials Perangkat Lunak standar.)

Buat Daftar CVE

Ini mencari semua komponen yang ditemukan atau dibaca dari daftar bahan yang ada dan melaporkan kembali setiap masalah yang diketahui terkait dengannya

Sertakan triase/data tambahan

Ada beberapa opsi untuk menambahkan triase/catatan, informasi dari laporan sebelumnya untuk melacak perubahan kerentanan seiring waktu, atau data perbaikan yang diketahui

Hasilkan laporan dalam satu atau lebih format (konsol, json, csv, html, pdf)

Untuk detail selengkapnya, lihat dokumentasi kami atau panduan memulai cepat ini

Mulai cepat Alat Biner CVE / README

Daftar pemeriksa biner

Pemeriksa Khusus Bahasa

Format Arsip yang Didukung

Menemukan kerentanan yang diketahui menggunakan pemindai biner

Memindai file SBOM untuk mengetahui kerentanan yang diketahui

Menghasilkan SBOM

Menghasilkan VEX

Memprioritaskan kerentanan

Menggunakan alat secara offline

Menggunakan Alat Biner CVE dalam Tindakan GitHub

Menginstal Alat Biner CVE

Opsi penggunaan paling populer

Opsi Keluaran

Konfigurasi

Deteksi otomatis komponen

Persyaratan Tambahan

Keterbatasan

Umpan Balik & Kontribusi

Masalah Keamanan

Daftar opsi lengkap

Alat Biner CVE dapat diinstal menggunakan pip:

pip instal alat cve-bin

Jika Anda ingin mencoba kode terbaru dari cve-bin-tool github atau melakukan pengembangan, Anda juga dapat pip install --user -e . untuk menginstal salinan lokal dari direktori. Dokumentasi Kontributor mencakup cara menyiapkan pembangunan lokal secara lebih rinci.

Pip akan menginstal persyaratan python untuk Anda, tetapi untuk beberapa jenis ekstraksi kami menggunakan perpustakaan sistem. Jika Anda mengalami kesulitan mengekstrak file, Anda mungkin ingin melihat daftar Persyaratan tambahan kami untuk Linux dan Windows.

Pada penggunaan pertama (dan secara default, sekali sehari) Alat ini akan mengunduh data kerentanan dari serangkaian sumber data kerentanan yang diketahui. Karena masalah keandalan dengan NVD, mulai rilis 3.3 kami akan menggunakan mirror NVD kami sendiri di https://cveb.in/ secara default daripada menghubungi NVD secara langsung. Jika Anda ingin mendapatkan data langsung dari server NVD, Anda harus menyediakan NVD_API_KEY Anda sendiri untuk menggunakan API mereka.

Jika Anda menggunakan rilis sebelum 3.3 yang tidak menggunakan mirror kami, harap gunakan NVD_API_KEY seperti dijelaskan di atas.

Untuk menjalankan pemindai biner pada direktori atau file:

cve-bin-tool <direktori/file>

Catatan : Bahwa opsi ini juga akan menggunakan pemeriksa khusus bahasa apa pun untuk menemukan kerentanan yang diketahui dalam komponen.

Secara default, alat ini mengasumsikan Anda mencoba memindai seluruh direktori, namun jika Anda menyediakan satu file .csv atau .json yang berisi daftar dependensi, alat ini akan memperlakukannya sebagai bill of material. Anda juga dapat menentukan file bill of material secara langsung menggunakan opsi --input-file atau memindai SBOM dengan instruksi di bawah ini.

Untuk memindai file bill of material perangkat lunak (SBOM):

cve-bin-tool --sbom <sbom_filetype> --sbom-file <sbom_filename>

Jenis SBOM yang valid adalah SPDX, CycloneDX, dan SWID. Pemindaian nama produk dalam file SBOM tidak peka huruf besar-kecil.

Panduan cara pemindaian SBOM memberikan contoh pemindaian SBOM tambahan.

Selain memindai SBOM, CVE Binary Tool dapat digunakan untuk menghasilkan SBOM dari pemindaian sebagai berikut:

cve-bin-tool --sbom-type <sbom_type> --sbom-format <sbom-format> --sbom-output <sbom_filename> <opsi pemindaian lainnya sesuai kebutuhan>

Tipe SBOM yang valid adalah SPDX dan CycloneDX.

SBOM yang dihasilkan akan mencakup nama produk, versi dan pemasok (jika tersedia). Informasi lisensi tidak disediakan.

Panduan cara pembuatan SBOM memberikan contoh tambahan pembuatan SBOM.

Selain memindai VEX, CVE Binary Tool dapat digunakan untuk menghasilkan VEX dari pemindaian sebagai berikut:

cve-bin-tool --vex-type <vex_type> --vex-output <vex_filename> <pilihan pemindaian lainnya sesuai kebutuhan>

Tipe VEX yang valid adalah CSAF, CycloneDX dan OpenVEX.

Panduan cara pembuatan VEX memberikan contoh tambahan pembuatan VEX.

Opsi --vex-file dapat digunakan untuk menambahkan data triase tambahan seperti komentar, komentar, dll. saat memindai direktori sehingga output akan mencerminkan data triase ini dan Anda dapat menghemat waktu untuk melakukan triase ulang (Penggunaan: cve-bin-tool --vex-file test.json /path/to/scan ). Format yang didukung adalah format CycloneDX,CSAF dan OpenVEX VEX yang dapat dihasilkan menggunakan opsi --vex-output .

Penggunaan umum:

Hasilkan file triase menggunakan cve-bin-tool /path/to/scan --vex-output triage.json

Edit triage.json dengan editor teks favorit Anda untuk memberikan informasi triase pada kerentanan yang tercantum.

Gunakan file triase ini untuk pemindaian selanjutnya sebagai berikut: cve-bin-tool /path/to/scan --vex-file triage.json

Untuk panduan penggunaan yang lebih baik lihat tautan ini.

Seharusnya dimungkinkan untuk berbagi data triase di berbagai alat cve-bin atau dengan alat lain yang mendukung format CycloneDX VEX, OpenVEX, dan CSAF. Hal ini akan sangat berguna bagi tim yang memindai produk atau kontainer terkait, tim yang perlu menggunakan berbagai alat untuk alasan kepatuhan, perusahaan yang memiliki grup kebijakan keamanan pusat yang memberikan panduan mengenai triase kerentanan, dan banyak lagi.

Menentukan opsi --offline saat menjalankan pemindaian memastikan bahwa cve-bin-tool tidak mencoba mengunduh file database terbaru atau memeriksa versi alat yang lebih baru.

Perhatikan bahwa Anda perlu mendapatkan salinan data kerentanan sebelum alat ini dapat berjalan dalam mode offline. Panduan cara offline berisi informasi lebih lanjut tentang cara menyiapkan database Anda.

Jika Anda ingin mengintegrasikan cve-bin-tool sebagai bagian dari alur tindakan github, Anda dapat menggunakan GitHub Action resmi dari cve-bin-tool. Temukan detail lebih lanjut di sini. Tindakan GitHub memberikan laporan pada tab keamanan, yang tersedia untuk proyek sumber terbuka serta pelanggan GitHub yang telah membayar untuk akses tersebut.

Kami juga memberikan contoh tindakan GitHub jika Anda ingin menggunakan alat ini secara langsung. Ini mungkin merupakan pilihan yang baik bagi tim yang ingin menyimpan laporan di loker bukti atau mereka yang tidak memiliki akses ke tab Keamanan GitHub.

Alat Biner CVE menyediakan keluaran berbasis konsol secara default. Jika Anda ingin menyediakan format lain, Anda dapat menentukan format ini dan nama file pada baris perintah menggunakan --format . Format yang valid adalah CSV, JSON, JSON2, konsol, HTML, dan PDF. Nama file keluaran dapat ditentukan menggunakan flag --output-file .

Anda juga dapat menentukan beberapa format keluaran dengan menggunakan koma (',') sebagai pemisah:

file cve-bin-tool -f csv,json,json2,html -o laporan

Catatan: Anda tidak boleh menggunakan spasi antara koma (',') dan format keluaran.

Kerentanan yang dilaporkan juga dapat dilaporkan dalam format Vulnerability Exploitability eXchange (VEX) dengan menentukan --vex-output dengan tipe yang ditentukan menggunakan opsi baris perintah --vex-type . File VEX yang dihasilkan kemudian dapat digunakan sebagai --vex-file untuk mendukung proses triase.

Jika Anda ingin menggunakan dukungan PDF, Anda perlu menginstal perpustakaan reportlab secara terpisah.

Jika Anda ingin menggunakan dukungan PDF saat menginstal cve-bin-tool, Anda dapat menentukannya dan lab laporan akan diinstal sebagai bagian dari instalasi cve-bin-tool:

pip instal alat cve-bin [PDF]

Jika Anda sudah menginstal cve-bin-tool Anda dapat menambahkan reportlab setelah menggunakan pip:

instalasi pip --upgrade lab laporan

Perhatikan bahwa reportlab dikeluarkan dari instalasi cve-bin-tool default karena memiliki CVE yang diketahui terkait dengannya (CVE-2020-28463). Kode cve-bin-tool menggunakan mitigasi yang disarankan untuk membatasi sumber daya mana yang ditambahkan ke PDF, serta validasi masukan tambahan. Ini adalah CVE yang agak aneh karena menjelaskan fungsionalitas inti PDF: item eksternal, seperti gambar, dapat disematkan di dalamnya, dan dengan demikian siapa pun yang melihat PDF dapat memuat gambar eksternal (mirip dengan bagaimana melihat halaman web dapat memicu beban eksternal). Tidak ada "perbaikan" yang melekat untuk itu, hanya mitigasi di mana pengguna perpustakaan harus memastikan hanya item yang diharapkan yang ditambahkan ke PDF pada saat pembuatan.

Karena pengguna mungkin tidak ingin menginstal perangkat lunak dengan CVE yang terbuka dan tidak dapat diperbaiki, kami memilih untuk membuat dukungan PDF hanya tersedia bagi pengguna yang telah menginstal perpustakaan itu sendiri. Setelah perpustakaan diinstal, opsi laporan PDF akan berfungsi.

Anda dapat menggunakan opsi --config untuk menyediakan file konfigurasi untuk alat tersebut. Anda masih dapat mengganti opsi yang ditentukan dalam file konfigurasi dengan argumen baris perintah. Lihat contoh file konfigurasi kami di test/config

Alat Biner CVE mencoba melakukan deteksi otomatis komponen menggunakan pemeriksa biner, daftar komponen bahasa yang didukung, dan metode ekstraksi file. Alat yang didukung untuk deteksi otomatis tercantum di bawah.

Pemeriksa berikut tersedia untuk menemukan komponen dalam file biner:

| Catur yang tersedia | ||||||

|---|---|---|---|---|---|---|

| layanan akun | asam | apache_http_server | apcupsd | pakaian | asn1c | asimp |

| asterisk | atftp | avahi | poros | pesta | mengikat | binutils |

| burung | banteng | biru | bonc | botani | kawan | bungkus gelembung |

| kotak sibuk | bwm_ng | bzip2 | kekuatiran | capnproto | ceph | catur |

| kronis | sarang musang | kerangv | dikumpulkan | commons_compress | penipu | coreutils |

| cpio | kroni | pengaturan kripto | cangkir | keriting | cv | httpd gelap |

| dav1d | davfs2 | dbus | debianutils | klien.dhclient | dhcpcd | dhcpd |

| dlt_daemon | kode dmide | dnsmasq | buruh pelabuhan | domoticz | dosfstools | jaringan titik |

| tempat perlindungan merpati | oksigen | dpkg | dropbear | e2fsprogs | ed | elfutils |

| emacs | wajib militer | exfatprogs | exim | exiv2 | f2fs_tools | faad2 |

| cepat | ffmpeg | mengajukan | firefox | flac | fluidsynth | radius bebas |

| gratis | fribidi | Frr | melongo | gcc | gdal | gdb |

| gdk_pixbuf | skrip hantu | gimp | git | fasih | glibc | gmp |

| kulit gnome | gnupg | gnutl | pergi | gpgme | gpsd | grafismagick |

| memahami | grub2 | gstreamer | gupnp | gvfs | gzip | haproxy |

| harfbuzz | haserl | hdf5 | heimdal | hostapd | mantra hun | hwloc |

| i2pd | cetakan es | icu | iperf3 | alat ipmi | ipsec_tools | iptables |

| irsi | iucode_tool | aku | jack2 | jacksondatabind | janus | jasper |

| jhead | jq | json_c | kbd | tetap hidup | kerberos | kexectools.dll |

| kodi | kubernetes | ldn | lftp | perpustakaan | libass | libpg |

| libcoap | libconfuse | libcurl | libdb | libde265 | liebml | acara gratis |

| libexpat | libgcrypt | libgd | libgit2 | libheif | bersifat libikal | libidn2 |

| masukan libin | libjpeg | libjpeg_turbo | libksba | libla | libmatroska | libmemcached |

| libmicrohttpd | libmodbus | libnss | libopenmpt | libpcap | perpustakaan | librsvg |

| sinkronisasi perpustakaan | libsamplerate | libseccomp | libsndfile | libsolv | libsoup | libsrtp |

| libssh | libssh2 | libtasn1 | libtiff | libtomcrypt | libunp | libuv |

| libvips | libvirt | libvncserver | libvorbis | libvpx | libxslt | libyaml |

| lighttpd | linux_kernel | linuxptp | lldpd | logrotate | lrzip | lua |

| luajit | lxc | lynx | lz4 | suratx | mariadb | mbedtls |

| Nyonya | memcache | mikropython | tes milikku | mini_httpd | minicom | minidlna |

| miniupnpc | miniupnpd | moby | keamanan mod | memantau | nyamuk | gerakan |

| mp4v2 | mpg123 | mpv | msmtp | mtr | mupdf | anjing kampung |

| mysql | nano | nasm | nbd | kutukan | neon | nessus |

| netatalk | data bersih | netkit_ftp | netpbm | jelatang | nghttp2 | nginx |

| ngircd | nmap | simpul | ntfs_3g | tidak | ntpsec | open_iscsi |

| open_vm_tools | openafs | opencv | openjpeg | bukaldap | terbukac | terbukash |

| opensl | openwan | openvpn | p7zip | pango | tambalan | pcre |

| pcre2 | pcsc_lite | perl | php | picocom | babi | manusia pix |

| png | polarssl_fedora | poppler | postgresql | hal | privasi | procps_ng |

| proftpd | protobuf_c | pspp | pure_ftpd | dempul | ular piton | qemu |

| qpdf | qt | quagga | radare2 | radvd | raptor | rauc |

| desktop | garis baca | rpm | rsync | rsyslog | rtl_433 | rtmpdump |

| runc | karat | samba | waras_backends | sdl | kuda laut | shadowocks_libev |

| snapd | ambil | mendengus | socat | sofia_sip | pidato | membumbui |

| sqlite | squashfs | cumi-cumi | sslh | bintang | angsa kuat | setrum |

| subversi | sudo | suricata | sylpheed | syslogng | sistemstat | sistemd |

| ter | tcpdump | tcpreplay | terminologi | tesseract | penghematan | thttpd |

| burung petir | skala waktudb | proksi kecil | untuk | tpm2_tss | traceroute | penularan |

| celana panjang | ttyd | twonky_server | u_boot | udisks | tidak terikat | unixodbc |

| upx | util_linux | pernis | vim | vlc | vorbis_tools | vsftpd |

| webkitgtk | wget | wireshark | serigalassl | wpa_pemohon | xerces | xml2 |

| xscreensaver | xwayland | yasm | zabbix | zchunk | zeek | zlib |

| znc | zsh | zstandar |

Semua pemeriksa dapat ditemukan di direktori pemeriksa, begitu pula instruksi tentang cara menambahkan pemeriksa baru. Dukungan untuk pemeriksa baru dapat diminta melalui masalah GitHub.

Sejumlah pemeriksa tersedia untuk menemukan komponen yang rentan dalam paket bahasa tertentu.

| Bahasa | File didukung |

|---|---|

| Anak panah | pubspec.lock |

| Pergi | Go.mod |

| Jawa | pom.xml ; Arsip JAR, WAR dan EAR |

| JavaScript | package-lock.json , yarn.lock |

| Karat | Cargo.lock |

| Rubi | Gemfile.lock |

| R | renv.lock |

| Cepat | Package.resolved |

| ular piton | requirements.txt , PKG-INFO , METADATA ; File .whl dan .egg |

| Perl | cpanfile |

Informasi lebih lanjut tentang pemeriksa khusus bahasa dapat ditemukan di manual CVE Binary Tool.

Format arsip berikut saat ini didukung oleh ekstraktor otomatis:

| Format Arsip | Ekstensi File |

|---|---|

| ritsleting | .zip, .exe, .jar, .msi, .egg, .whl, .war, .ear |

| ter | .tar, .tgz, .tar.gz, .tar.xz, .tar.bz2 |

| deb | .deb, .ipk |

| rpm | .rpm |

| taksi | .taksi |

| apk | .apk |

| zst | .zst |

| pkg | .pkg |

Untuk menggunakan ekstraktor otomatis, Anda mungkin memerlukan utilitas berikut tergantung pada jenis format arsip yang didukung yang perlu Anda ekstrak.

Utilitas di bawah ini diperlukan untuk menjalankan rangkaian pengujian lengkap di Linux:

file

strings

tar

unzip

rpm2cpio

cpio

ar

cabextract

Sebagian besar diinstal secara default di banyak sistem Linux, namun cabextract dan rpm2cpio khususnya mungkin perlu diinstal.

Pada sistem windows, Anda mungkin memerlukan:

ar

7z

Expand

pdftotext

Windows telah menginstal Expand secara default, tetapi ar dan 7z mungkin perlu diinstal. Jika Anda ingin menjalankan rangkaian pengujian kami atau memindai file terkompresi zstd, Kami menyarankan untuk menginstal garpu 7-zip-zstd dari 7zip ini. Saat ini kami menggunakan 7z untuk mengekstrak file jar , apk , msi , exe dan rpm . Untuk menginstal ar Anda dapat menginstal MinGW (yang memiliki binutils sebagai bagiannya) dari sini dan menjalankan file .exe yang diunduh.

Jika Anda mendapatkan kesalahan tentang membangun perpustakaan saat mencoba menginstal dari pip, Anda mungkin perlu menginstal alat build Windows. Alat pembuatan Windows tersedia gratis dari https://visualstudio.microsoft.com/visual-cpp-build-tools/

Jika Anda mendapatkan kesalahan saat menginstal brotlipy di Windows, menginstal kompiler di atas akan memperbaikinya.

pdftotext diperlukan untuk menjalankan tes. (pengguna cve-bin-tool mungkin tidak memerlukannya, kemungkinan besar pengembang akan membutuhkannya.) Pendekatan terbaik untuk menginstalnya di Windows melibatkan penggunaan conda (klik di sini untuk instruksi lebih lanjut).

Anda dapat memeriksa konfigurasi CI kami untuk melihat versi python apa yang kami uji secara eksplisit.

Pemindai ini tidak mencoba mengeksploitasi masalah atau memeriksa kode secara lebih rinci; itu hanya mencari tanda tangan perpustakaan dan nomor versi. Oleh karena itu, ia tidak dapat mengetahui apakah seseorang telah melakukan backport perbaikan ke versi yang rentan, dan tidak akan berfungsi jika informasi perpustakaan atau versi sengaja dikaburkan.

Alat ini dimaksudkan untuk digunakan sebagai pemeriksaan yang cepat dijalankan dan dapat diotomatisasi dalam lingkungan yang tidak berbahaya sehingga pengembang dapat mengetahui perpustakaan lama dengan masalah keamanan yang telah dikompilasi ke dalam biner mereka.

Alat ini tidak menjamin bahwa setiap kerentanan yang dilaporkan benar-benar ada atau dapat dieksploitasi, dan juga tidak dapat menemukan semua kerentanan yang ada dengan jaminan.

Pengguna dapat menambahkan informasi triase ke laporan untuk menandai masalah sebagai positif palsu, menunjukkan bahwa risiko telah dimitigasi dengan perubahan konfigurasi/penggunaan, dan seterusnya.

Detail triase dapat digunakan kembali pada proyek lain sehingga, misalnya, triase pada image dasar Linux dapat diterapkan ke beberapa container menggunakan image tersebut.

Untuk informasi lebih lanjut dan penggunaan informasi triase dengan alat ini, silakan lihat di sini.

Jika Anda menggunakan kemampuan pemindai biner, ketahuilah bahwa kami hanya memiliki sejumlah pemeriksa biner (lihat tabel di atas) sehingga kami hanya dapat mendeteksi perpustakaan tersebut. Kontribusi checker baru selalu diterima! Anda juga dapat menggunakan cara alternatif untuk mendeteksi komponen (misalnya, alat bill of material seperti tern) dan kemudian menggunakan daftar yang dihasilkan sebagai masukan ke cve-bin-tool untuk mendapatkan daftar kerentanan yang lebih komprehensif.

Alat ini menggunakan database kerentanan untuk mendeteksi kerentanan yang ada, jika database tidak sering diperbarui (khususnya jika alat digunakan dalam mode offline), alat tersebut tidak akan dapat mendeteksi kerentanan yang baru ditemukan. Oleh karena itu sangat disarankan untuk selalu memperbarui database.

Alat ini tidak menjamin bahwa semua kerentanan dilaporkan karena alat tersebut hanya memiliki akses ke database kerentanan yang tersedia secara publik dalam jumlah terbatas. Kontribusi untuk memperkenalkan sumber data baru ke alat ini selalu diterima.

Meskipun beberapa pemeriksaan validasi dilakukan pada data dalam database kerentanan, alat ini tidak dapat menegaskan kualitas data atau memperbaiki perbedaan apa pun jika data tidak lengkap atau tidak konsisten. Hal ini dapat mengakibatkan, misalnya, beberapa laporan kerentanan yang tingkat keparahannya dilaporkan sebagai TIDAK DIKETAHUI.

Bug dan permintaan fitur dapat dilakukan melalui masalah GitHub. Sadarilah bahwa masalah ini bukan masalah pribadi, jadi berhati-hatilah saat memberikan keluaran untuk memastikan Anda tidak mengungkapkan masalah keamanan di produk lain.

Permintaan tarik juga diterima melalui git.

Kontributor baru harus membaca panduan kontributor untuk memulai.

Orang-orang yang sudah memiliki pengalaman berkontribusi pada proyek sumber terbuka mungkin tidak memerlukan panduan lengkap namun tetap harus menggunakan daftar periksa permintaan tarik untuk memudahkan semua orang.

Kontributor CVE Binary Tool diminta untuk mematuhi Kode Etik Komunitas Python. Silakan menghubungi Terri jika Anda memiliki kekhawatiran atau pertanyaan terkait dengan kode etik ini.

Masalah keamanan pada alat itu sendiri dapat dilaporkan ke tim respons insiden keamanan Intel melalui https://intel.com/security.

Jika selama menggunakan alat ini Anda menemukan masalah keamanan dengan kode orang lain, harap ungkapkan secara bertanggung jawab kepada pihak yang berwenang.

Penggunaan: cve-bin-tool <directory/file to scan>

pilihan:

-h, --help tampilkan pesan bantuan ini dan keluar

-e KECUALI, --kecuali KECUALI

Kecualikan jalur direktori yang dipisahkan koma

-V, --version tampilkan nomor versi program dan keluar

--nonaktifkan-pemeriksaan versi

melewatkan memeriksa versi baru

--disable-validasi-pemeriksaan

melewatkan pemeriksaan file xml terhadap skema

--offline beroperasi dalam mode offline

--detail menambahkan deskripsi CVE dalam laporan csv atau json (tidak berpengaruh pada konsol, html, atau pdf)

Unduhan Data CVE:

Argumen terkait sumber data dan Konfigurasi Cache

-n {api,api2,json,json-mirror,json-nvd}, --nvd {api,api2,json,json-mirror,json-nvd}

pilih metode untuk mendapatkan daftar CVE dari NVD

-u {sekarang, setiap hari, tidak pernah, terbaru}, --update {sekarang, setiap hari, tidak pernah, terbaru}

jadwal update sumber data dan database eksploitasi (default: harian)

--nvd-api-kunci NVD_API_KEY

Tentukan kunci API NVD (digunakan untuk meningkatkan batas kecepatan NVD).

Setel ke `tidak` untuk mengabaikan kunci apa pun di lingkungan.

-d DISABLE_DATA_SOURCE, --disable-data-source DISABLE_DATA_SOURCE

daftar sumber data yang dipisahkan koma (CURL, EPSS, GAD, NVD, OSV, PURL2CPE, REDHAT, RSD) untuk dinonaktifkan (default: NONE)

--gunakan-cermin USE_MIRROR

gunakan cermin untuk memperbarui database

Masukan:

direktori direktori untuk dipindai

-i INPUT_FILE, --input-file INPUT_FILE

berikan masukan nama file

-C KONFIG, --config KONFIG

menyediakan file konfigurasi

-L PACKAGE_LIST, --paket-daftar PACKAGE_LIST

menyediakan daftar paket

--sbom {spdx,siklonedx,swid}

tentukan jenis perangkat lunak bill of material (sbom) (default: spdx)

--sbom-file SBOM_FILE

berikan nama file sbom

--vex-file VEX_FILE

memberikan nama file pertukaran eksploitasi kerentanan (vex) untuk pemrosesan triase

Keluaran:

-q, --quiet menekan keluaran

-l {debug,info,peringatan,kesalahan,kritis}, --log {debug,info,peringatan,kesalahan,kritis}

tingkat log (default: info)

-o OUTPUT_FILE, --file keluaran OUTPUT_FILE

berikan nama file keluaran (default: keluaran ke stdout)

--html-tema HTML_THEME

menyediakan direktori tema khusus untuk Laporan HTML

-f {csv,json,json2,console,html,pdf}, --format {csv,json,json2,console,html,pdf}

perbarui format keluaran (default: konsol)

tentukan beberapa format keluaran dengan menggunakan koma (',') sebagai pemisah

catatan: jangan gunakan spasi antara koma (',') dan format keluaran.

--generate-config {yaml,toml,yaml,toml,toml,yaml}

buat file konfigurasi untuk alat cve bin dalam format toml dan yaml.

-c CVSS, --cvss CVSS skor CVSS minimum (sebagai bilangan bulat dalam rentang 0 hingga 10) untuk dilaporkan (default: 0)

-S {rendah,sedang,tinggi,kritis}, --keparahan {rendah,sedang,tinggi,kritis}

tingkat keparahan CVE minimum yang akan dilaporkan (default: rendah)

--metrik

periksa metrik (misalnya, EPSS) dari cves yang ditemukan

--epss-persentil EPSS_PERCENTILE

persentil epss minimum CVE berkisar antara 0 hingga 100 untuk dilaporkan. Secara otomatis mengaktifkan `--metrik`

--epss-probabilitas EPSS_PROBABILITY

probabilitas epss minimum CVE berkisar antara 0 hingga 100 untuk dilaporkan. Secara otomatis mengaktifkan `--metrik`

--no-0-cve-report hanya menghasilkan laporan ketika CVE ditemukan

-A [-], --tersedia-perbaikan [-]

Mencantumkan perbaikan paket yang tersedia dari distribusi Linux

-b [-], --backport-perbaikan [-]

Mencantumkan perbaikan yang di-backport jika tersedia dari distribusi Linux

--affected-versions Mencantumkan versi produk yang terpengaruh oleh CVE tertentu (untuk memfasilitasi peningkatan)

--sbom-keluaran SBOM_OUTPUT

menyediakan nama file perangkat lunak bill of material (sbom) untuk dihasilkan

--sbom-tipe {spdx,siklonedx}

tentukan jenis perangkat lunak bill of material (sbom) yang akan dihasilkan (default: spdx)

--sbom-format {tag,json,yaml}

tentukan format perangkat lunak bill of material (sbom) yang akan dihasilkan (default: tag)

Keluaran yang menjengkelkan:

Argumen terkait dokumen keluaran Vex.

--vex-output VEX_OUTPUT

Berikan nama file pertukaran eksploitasi kerentanan (vex) untuk dihasilkan

--vex-type {siklonedx, csaf, openvex}

tentukan jenis pertukaran eksploitasi kerentanan (vex) yang akan dihasilkan (default: cyclonedx)

--Produk PRODUK Nama Produk

--rilis RELEASE Versi Rilis

--vendor VENDOR Vendor/Pemasok Produk

-rr REVISION_REASON, --revisi-alasan REVISION_REASON

alasan pembaruan dokumen vex harus ditentukan dalam tanda kutip ganda

--filter-triage Filter cve berdasarkan data triage dari file Vex

Gabungkan Laporan:

Argumen terkait Laporan Menengah dan Laporan Gabungan

-a [tambahkan], --tambahkan [tambahkan]

simpan keluaran sebagai laporan perantara dalam format json

-t TAG, --tag TAG tambahkan tag unik untuk membedakan beberapa laporan perantara

-m GABUNG, --gabung GABUNG

jalur laporan perantara yang dipisahkan koma untuk penggabungan

-F FILTER, --filter FILTER

string tag yang dipisahkan koma untuk memfilter laporan perantara

Dam:

-s LEWATKAN, --lewatkan

daftar pemeriksa yang dipisahkan koma untuk dinonaktifkan

-r RUNS, --runs RUNS daftar pemeriksa yang dipisahkan koma untuk diaktifkan

Manajemen Basis Data:

--import-json IMPORT_JSON

impor database dari file json yang dipotong bertahun-tahun

--ignore-sig jangan memverifikasi tanda tangan PGP saat mengimpor data json

--log-tanda tangan-kesalahan

ketika tanda tangan tidak cocok, catat kesalahannya saja alih-alih terhenti (TIDAK AMAN)

--verifikasi PGP_PUBKEY_PATH

verifikasi tanda PGP saat mengimpor file json

--ekspor-json EXPORT_JSON

ekspor database sebagai file json yang dipotong bertahun-tahun

--pgp-tanda tangani PGP_PRIVATE_KEY_PATH

menandatangani file json yang diekspor dengan PGP

--frasa sandi

frasa sandi yang diperlukan untuk menandatangani dengan PGP

--ekspor EKSPOR nama file basis data ekspor

--import IMPOR nama file basis data impor

Eksploitasi:

--exploits memeriksa eksploitasi dari cves yang ditemukan

Tidak digunakan lagi:

--triage-input-file TRIAGE_INPUT_FILE

digantikan oleh --vex-file

-x, --ekstrak file terkompresi secara otomatis

--report Menghasilkan laporan meskipun tidak ada CVE untuk format output terkaitUntuk informasi lebih lanjut tentang semua opsi ini, silakan lihat panduan pengguna CVE Binary Tool.