Honeytrap adalah honeypot interaksi rendah dan alat keamanan jaringan yang ditulis untuk menangkap serangan terhadap layanan TCP dan UDP. Dalam konfigurasi defaultnya, ia berjalan sebagai daemon dan memulai proses server sesuai permintaan ketika upaya koneksi ke port dilakukan.

Tersedia berbagai mode operasi yang mengontrol cara penanganan koneksi. Dalam mode normal , server mengirimkan data arbitrer yang disediakan dalam file templat sebagai sarana dasar untuk meniru protokol terkenal. Banyak alat serangan otomatis akan tertipu dan melanjutkan dialog serangan. Mode yang populer adalah apa yang disebut mode cermin di mana koneksi masuk diproksikan kembali ke inisiator. Trik ini menghilangkan kebutuhan akan emulasi protokol dalam banyak kasus. Modus ketiga, modus proxy , memungkinkan penerusan sesi tertentu ke sistem lain, misalnya honeypots interaksi tinggi.

API modul menyediakan cara mudah untuk menulis ekstensi khusus yang dimuat secara dinamis ke dalam honeypot. Data serangan yang datang dirangkai menjadi apa yang disebut string serangan yang dapat disimpan ke file atau database SQL untuk penyelidikan manual. Honeytrap hadir dengan plugin berbeda yang berjalan pada string serangan ini untuk mengekstrak informasi tambahan atau meniru tindakan lebih lanjut. Contohnya adalah modul httpDownload yang mengekstrak string URL dari data serangan dan memanggil alat eksternal untuk mengunduh sumber daya terkait secara otomatis.

Memasang honeytrap cukup mudah. Cukup jalankan perintah berikut di direktori akar pohon sumber:

./configure --with-stream-mon=<type>

make

sudo make install

Parameter --with-stream-mon menentukan bagaimana honeytrap mencari upaya koneksi masuk. Di Linux, pilihan yang lebih disukai adalah --with-stream-mon=nfq , yang memerintahkan honeytrap untuk menangkap paket menggunakan fitur iptables NFQUEUE . Saat menggunakan fitur ini, aturan iptables seperti berikut ini menempatkan segmen TCP-SYN yang masuk ke dalam antrian sehingga segmen tersebut dapat diambil oleh honeytrap:

sudo iptables -A INPUT -p tcp --syn --m state --state NEW --dport 445 -j NFQUEUE

Pastikan untuk tidak mengantri paket ke layanan penting lainnya. Silakan merujuk ke file INSTALL dan output dari ./configure --help untuk informasi lebih lanjut.

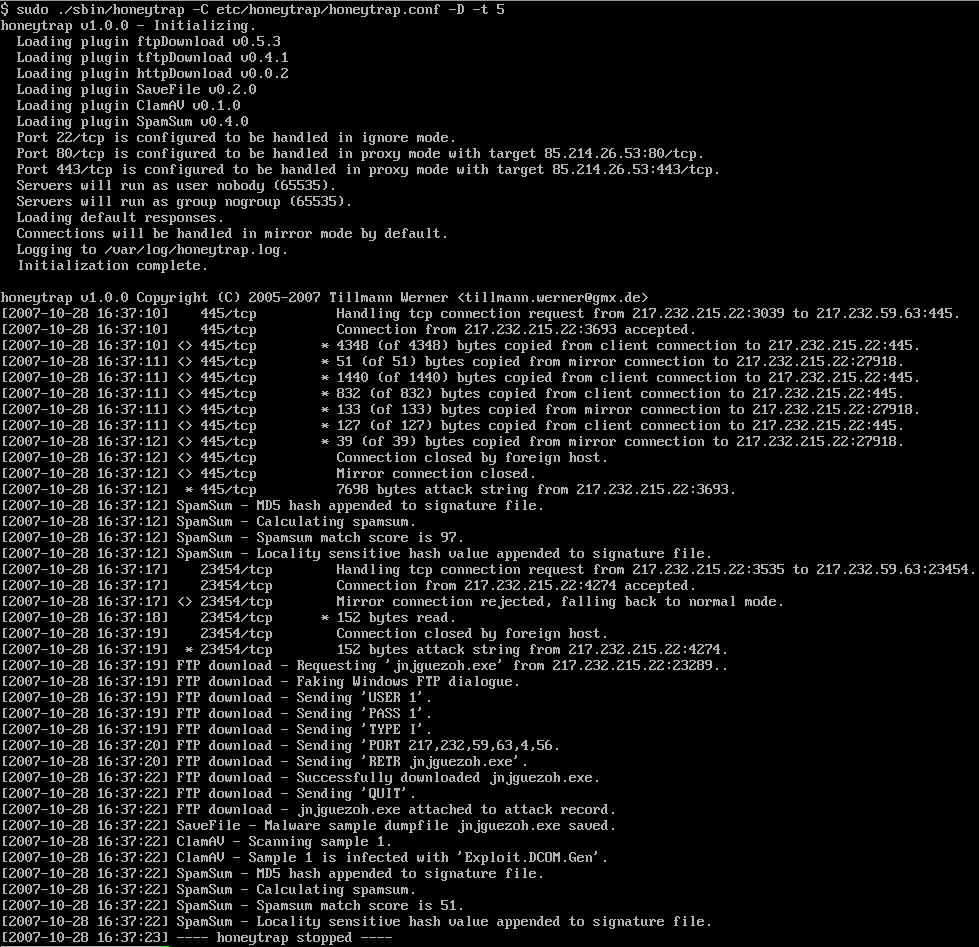

Berikut adalah serangan yang ditangkap oleh bot IRC model lama yang menyebar melalui eksploitasi LSASS MS04-011 klasik sepanjang masa dan layanan FTP dasar yang terpasang di dalam malware.