이 도구의 목적은 공동 악성 코드 분석 프레임워크를 제공하는 것입니다.

더 자세한 문서는 docs 폴더에 있습니다.

docs 디렉토리에서 해당 파일을 확인하세요.

예제 폴더 아래의 스크립트는 Polichombr 인스턴스에 대한 몇 가지 기본 작업을 허용합니다.

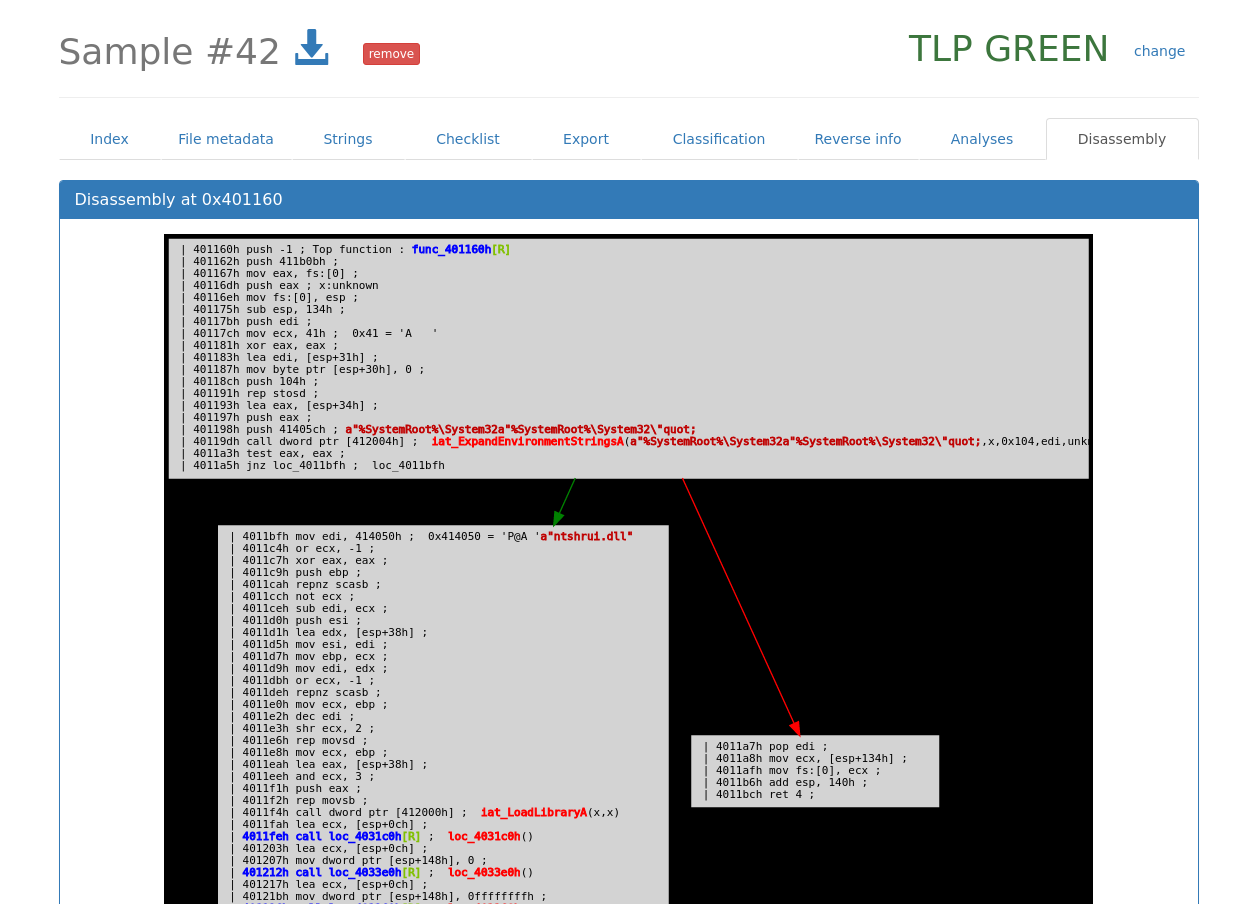

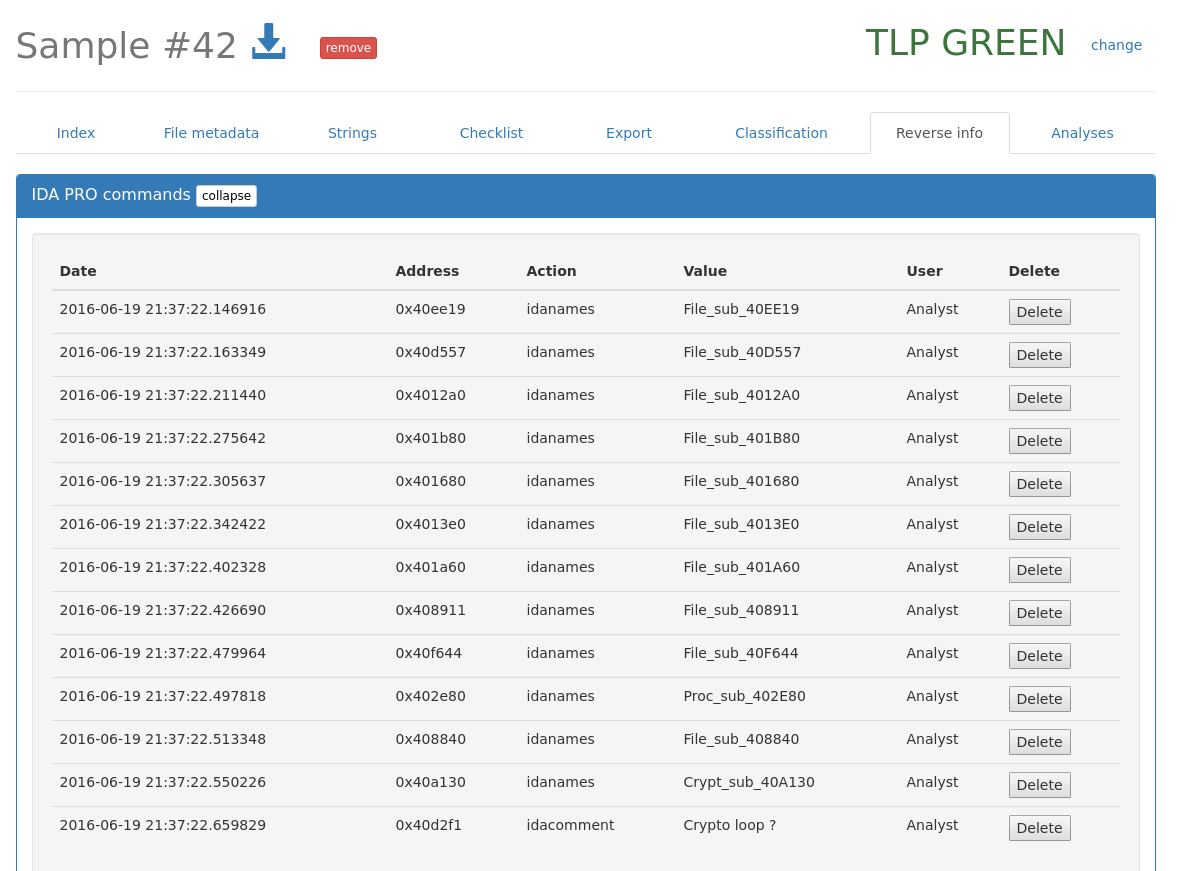

Polichombr은 악성 바이너리 내부의 관심 지점을 식별하고 이를 API를 통해 웹 인터페이스와 분석가 도구 내부에 제공하여 분석 작업을 자동화하는 엔진을 제공합니다.

분석 작업은 app/controllers/tasks 디렉터리에서 로드되며 Task 개체에서 상속되어야 합니다. 특히 다음과 같은 여러 작업이 이미 구현되었습니다.

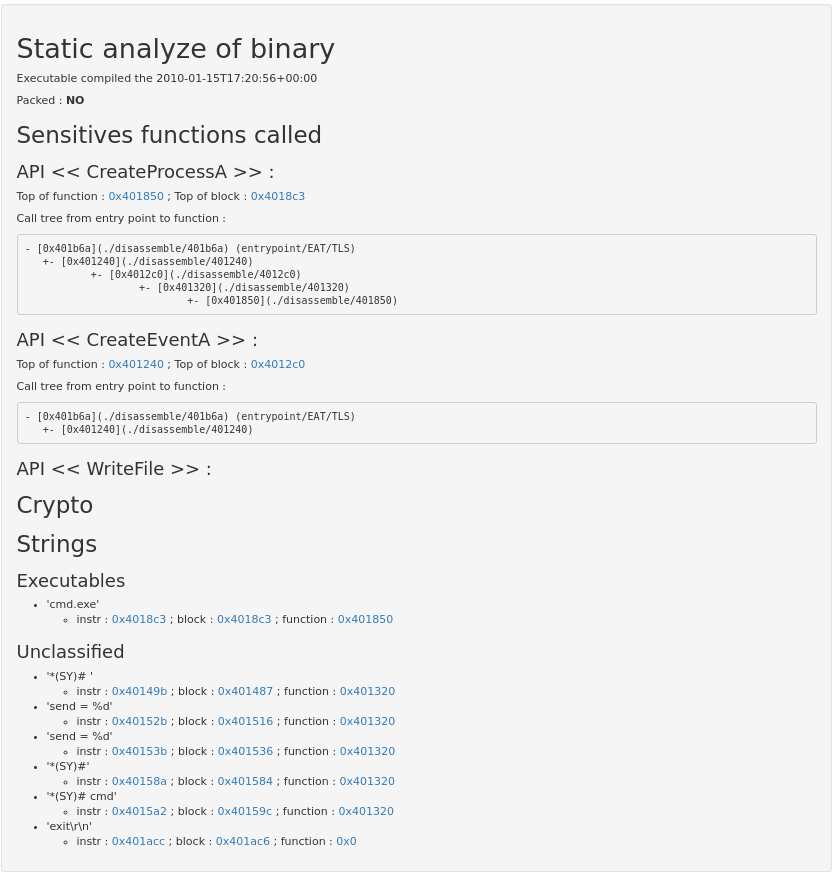

Metasm을 기반으로 하는 Ruby 스크립트인 AnalyzeIt은 바이너리에서 흥미로운 점을 식별하는 데 사용됩니다. 목표는 어디서부터 시작해야 할지에 대한 힌트를 제공하여 분석가를 돕는 것입니다. 예를 들어 암호화 루프, 민감한 API(파일, 프로세스, 네트워크 등)를 호출하는 기능을 식별하려고 합니다.

Peinfo : peinfo 라이브러리를 사용하여 PE 메타데이터를 로드합니다.

문자열: ASCII 및 유니코드 문자열 추출

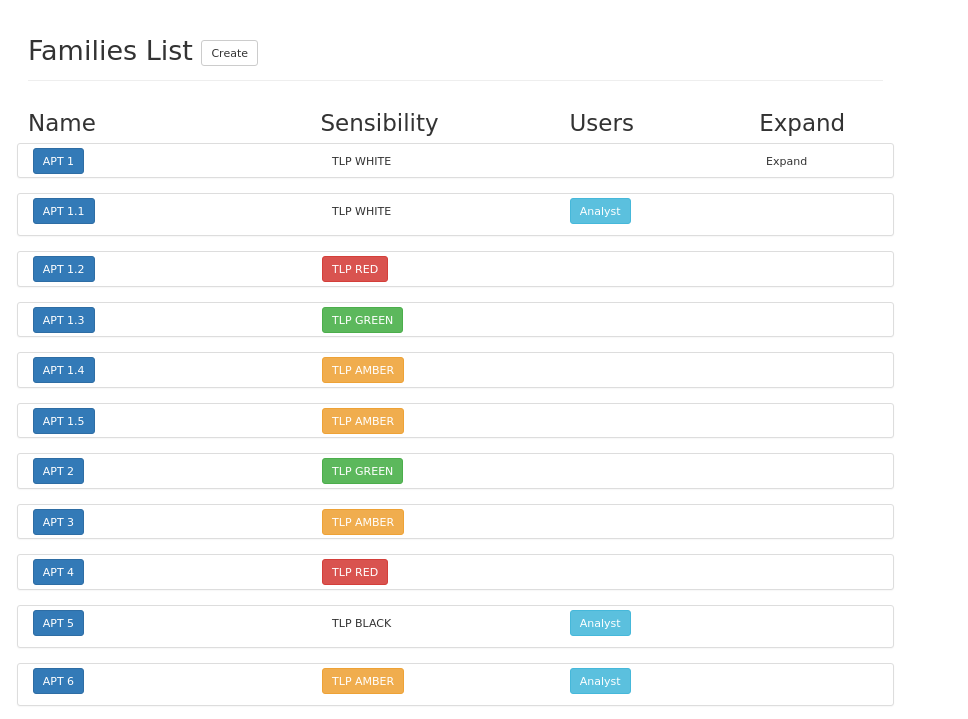

우리는 악성 코드를 분류하기 위해 여러 가지 서명 모델을 사용합니다.

Machoc은 악성 코드를 분류하는 CFG 기반 알고리즘입니다. 자세한 내용은 다음 설명서를 참조하세요.

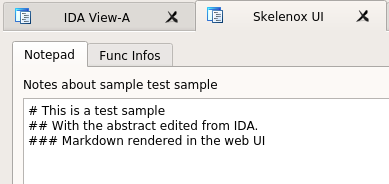

이것은 이름과 설명을 지식 기반 및 다른 사용자 데이터베이스와 동기화하는 데 사용되는 IDAPython 플러그인입니다.

기여를 환영합니다. CONTRIBUTING.md를 읽고 Polichombr에서 도움을 받거나 기능을 추가하는 방법을 빠르게 시작하세요.