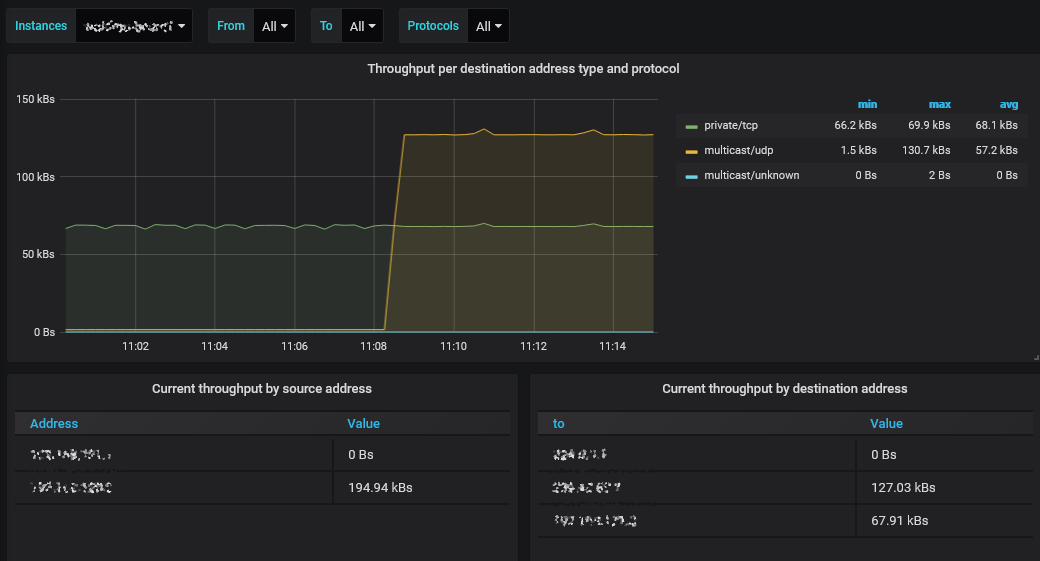

이 앱은 TZSP를 통해 수신된 패킷 스트림에 대한 측정항목을 내보냅니다. 목표는 패킷 세부 사항에 너무 깊이 들어가지 않고 IPv4 수준에서 어떤 유형의 데이터 흐름이 표시되는지 측정하는 것입니다.

시스템 요구사항:

tshark 패키지로 충분합니다. tshark 명령은 새 터미널에서 사용할 수 있어야 합니다. PATH 환경 변수에 설치 디렉터리를 등록해야 할 수도 있습니다.

이 앱은 초기 캡처가 아닌 패킷 스트림 분석만 수행합니다. 패킷 스트림을 캡처하고 이 앱에 TZSP 형식으로 제공하도록 라우터를 구성해야 합니다.

MikroTik RouterOS에는 TZSP 패킷 캡처 지원 기능이 내장되어 있습니다. 캡처된 트래픽을 자세히 필터링하기 위해 sniff-tzsp 작업을 사용하여 MikroTik 방화벽 맹글 규칙을 정의할 수도 있습니다.

tzsp_packetstream_exporter --interface eth0 --listen-port 1234 로 앱을 실행합니다(자세한 내용은 --help 참조).hostname:9184 스크랩 대상으로 등록하세요.Prometheus 스크레이핑 구성 예:

- job_name : ' my_packet_analysis '

static_configs :

- targets :

- hostname:9184IPv4 패킷만 분석되며 IPv6은 무시됩니다.

동일한 포트 또는 별도의 포트(여러 --listen-port 옵션 사용)에서 여러 TZSP 스트림을 동일한 분석기로 보낼 수 있습니다. 출력 메트릭에는 데이터가 도착한 수신 포트를 나타내는 레이블이 있습니다.

tshark: 하위 프로세스에서 /usr/bin/dumpcap을 실행할 수 없습니다: 권한이 거부되었습니다.

앱을 실행하는 사용자는 TShark를 사용하는 데 필요한 권한이 있어야 합니다. Linux에서는 시스템 구성에 따라 wireshark 그룹에 사용자를 추가해야 할 수도 있습니다.

사용자에게 지정된 포트에 결과를 게시할 권한이 없는 경우 앱은 Windows에서 액세스 거부 예외를 발생시킬 수 있습니다. netsh 명령을 사용하여 필요한 권한을 자신에게 부여할 수 있습니다.

netsh http 추가 urlacl url=http://+:9184/metrics user=DOMAINuser

여기서 지정해야 하는 포트 번호는 기본적으로 게시 포트인 9184입니다.

TZSP 프로토콜 구현은 일부 조건에서 패킷을 잘라낼 수 있으며, 이로 인해 운영 체제가 패킷을 필터링하고 청취 앱에 전달하지 않을 수 있습니다. TShark를 사용하면 잘린 패킷도 처리할 수 있습니다.