Metta는 정보 보안 준비 도구입니다.

이 프로젝트는 Redis/Celery, Python 및 Vagualbox와 함께 VagualBox를 사용하여 적대적 시뮬레이션을 수행합니다. 이를 통해 호스트 기반 계측기를 테스트 (주로) 테스트 할 수 있지만 Vagrants 설정 방법에 따라 네트워크 기반 탐지 및 컨트롤을 테스트 할 수 있습니다.

이 프로젝트는 YAML 파일을 동작으로 구문 분석하고 Celery를 사용하여 이러한 작업을 대기하고 상호 작용없이 한 번에 하나씩 실행합니다.

setup.md를 참조하십시오

위키도 있습니다

다양한 동작은 Miter Att & CK 단계로 정렬 된 Miter 폴더와 Adversarial_Simulation에도 있습니다.

선택한 Python 및 Yaml 파일을 실행하십시오.

$ python run_simulation_yaml.py -f MITRE/Discovery/discovery_win_account.yml

YAML FILE: MITRE/Discovery/discovery_account.yaml

OS matched windows...sending to the windows vagrant

Running: cmd.exe /c net group "Domain Admins" /domain

Running: cmd.exe /c net user /add

Running: cmd.exe /c net user /domain

Running: cmd.exe /c net localgroup administrators

Running: cmd.exe /c net share

Running: cmd.exe /c net use

Running: cmd.exe /c net accounts

Running: cmd.exe /c net config workstation

Running: cmd.exe /c dsquery server

Running: cmd.exe /c dsquery user -name smith* | dsget user -dn -desc

Running: cmd.exe /c wmic useraccount list /format:list

Running: cmd.exe /c wmic ntdomain

Running: cmd.exe /c wmic group list /format:list

Running: cmd.exe /c wmic sysaccount list /format:list

동작 및 시나리오는 Miter Att & CK 단계로 정렬 된 Miter 폴더 및 Adversarial_simulation에도 있습니다.

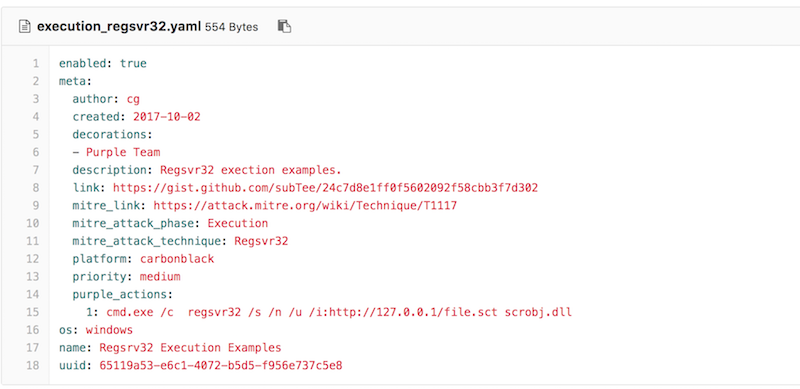

가장 중요한 부분은 OS 필드와 Purple_Actions입니다.

OS : Windows의 Nix 명령이 잘 작동하지 않을 것입니다.

Purple_Actions : 순차적으로 실행하는 명령 배열

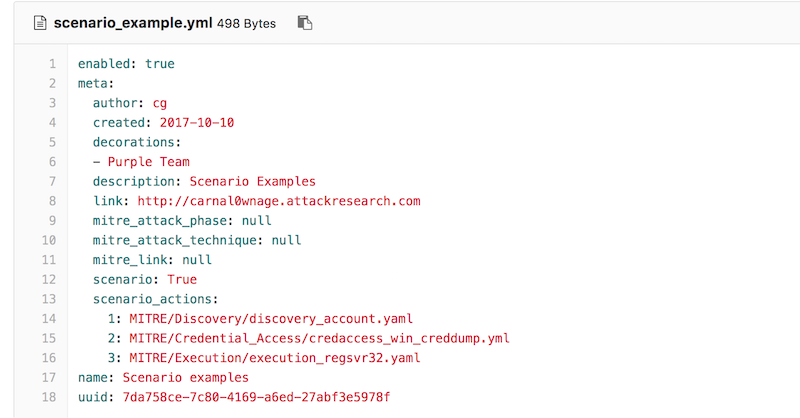

시나리오는 행동 경로 목록입니다.

코드는 시나리오 : True Field 및 Shinario_Actions 목록을 찾고 있습니다. 아래 예 :

이 도구는 Purple_Actions에서 문자열을 가져와 따옴표로 캡슐화합니다. 따라서 명령에 다른 인용문, 진드기, 이상한 쉘 문자를 피해야합니다.

Vagrant/Celery 조각의 출력을 사용하여 일이 필요한지 확인하십시오.

Metta (Pali) 사랑의 친절, 온화한 우정; 사랑의 친절을 창출하기위한 관행은 부처가 두려움에 대한 해독제로 처음 가르쳤다 고 말했습니다. 그것은 개방적이고 사랑스러운 마음을위한 우리의 자연적 능력을 키우는 데 도움이되며 전통적으로 동정심, 다른 사람들의 행복에 기쁨을 풍부하게하는 다른 Brahma-Vihara 명상과 함께 제공됩니다. 이러한 관행은 집중력, 두려움, 행복 및 사랑의 더 큰 능력의 발달로 이어집니다.