Policy as Code Bot (PacBot) é uma plataforma para monitoramento contínuo de conformidade, relatórios de conformidade e automação de segurança para a nuvem. No PacBot, as políticas de segurança e conformidade são implementadas como código. Todos os recursos descobertos pelo PacBot são avaliados em relação a essas políticas para avaliar a conformidade com as políticas. A estrutura de correção automática do PacBot oferece a capacidade de responder automaticamente a violações de políticas executando ações predefinidas. O PacBot inclui recursos de visualização poderosos, proporcionando uma visão simplificada da conformidade e facilitando a análise e a correção de violações de políticas. PacBot é mais do que uma ferramenta para gerenciar configurações incorretas da nuvem, é uma plataforma genérica que pode ser usada para monitorar e gerar relatórios contínuos de conformidade para qualquer domínio.

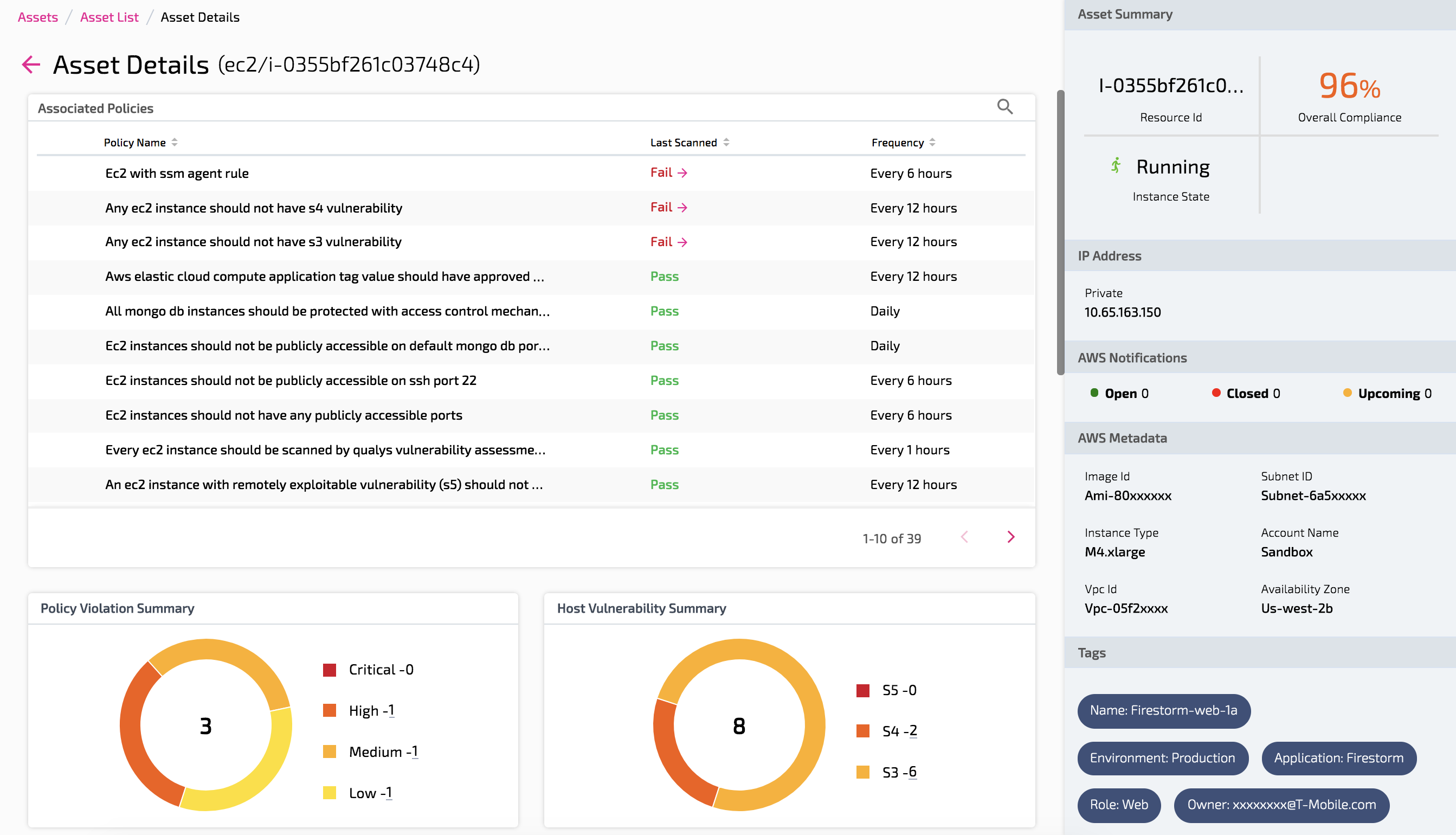

A arquitetura de ingestão de dados baseada em plug-ins do PacBot permite a ingestão de dados de diversas fontes. Construímos plug-ins para extrair dados da Qualys Vulnerability Assessment Platform, Bitbucket, TrendMicro Deep Security, Tripwire, Venafi Certificate Management, Redhat Satellite, Spacewalk, Active Directory e várias outras soluções internas personalizadas. Estamos trabalhando para abrir o código-fonte desses plug-ins e de outras ferramentas também. Você pode escrever regras com base nos dados coletados por esses plug-ins para obter uma imagem completa do seu ecossistema e não apenas configurações incorretas da nuvem. Por exemplo, na T-Mobile, implementamos uma política para marcar todas as instâncias EC2 com uma ou mais vulnerabilidades de gravidade 5 (pontuação CVSS > 7) como não compatíveis.

Avaliar -> Relatório -> Corrigir -> Repetir

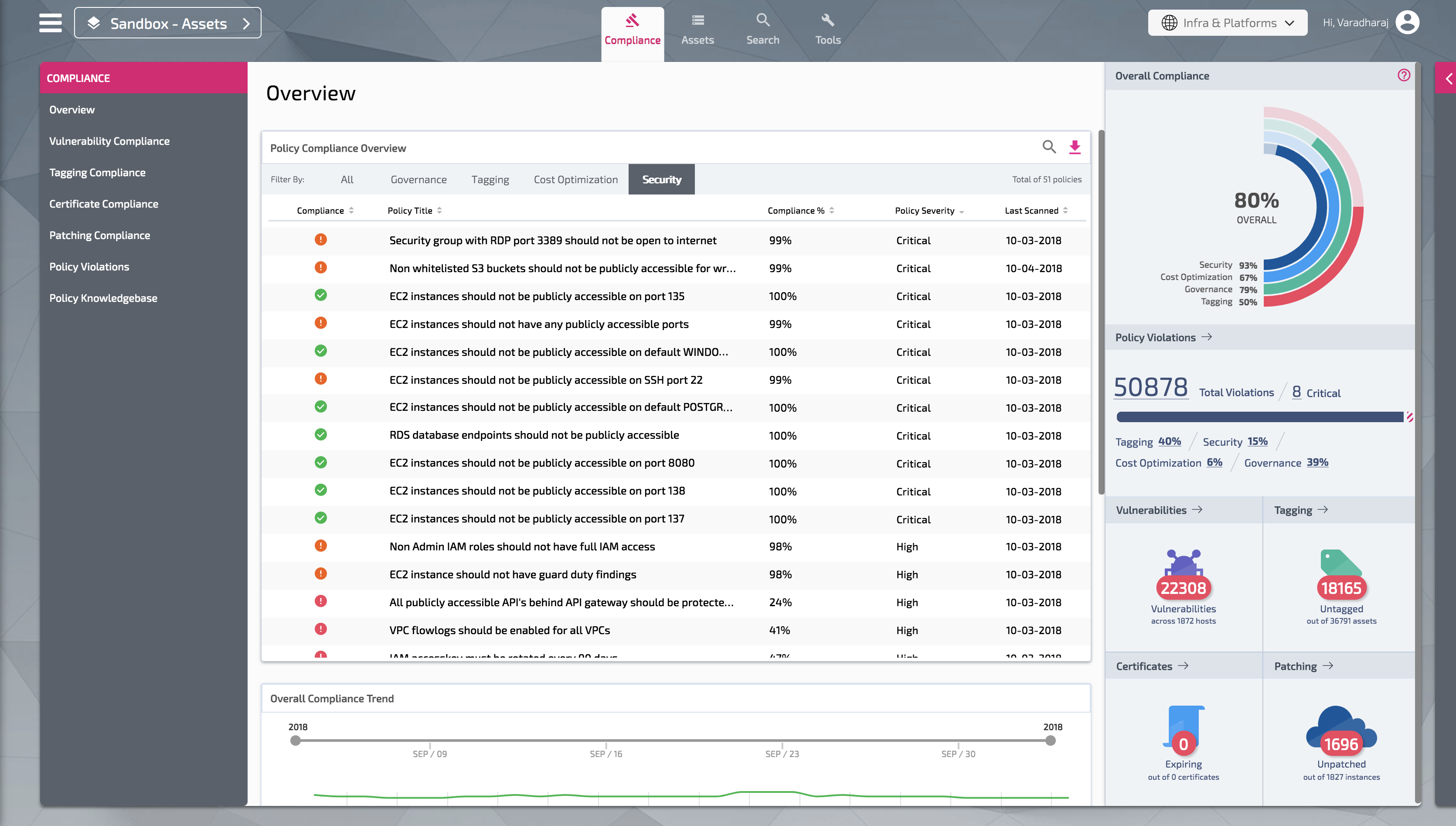

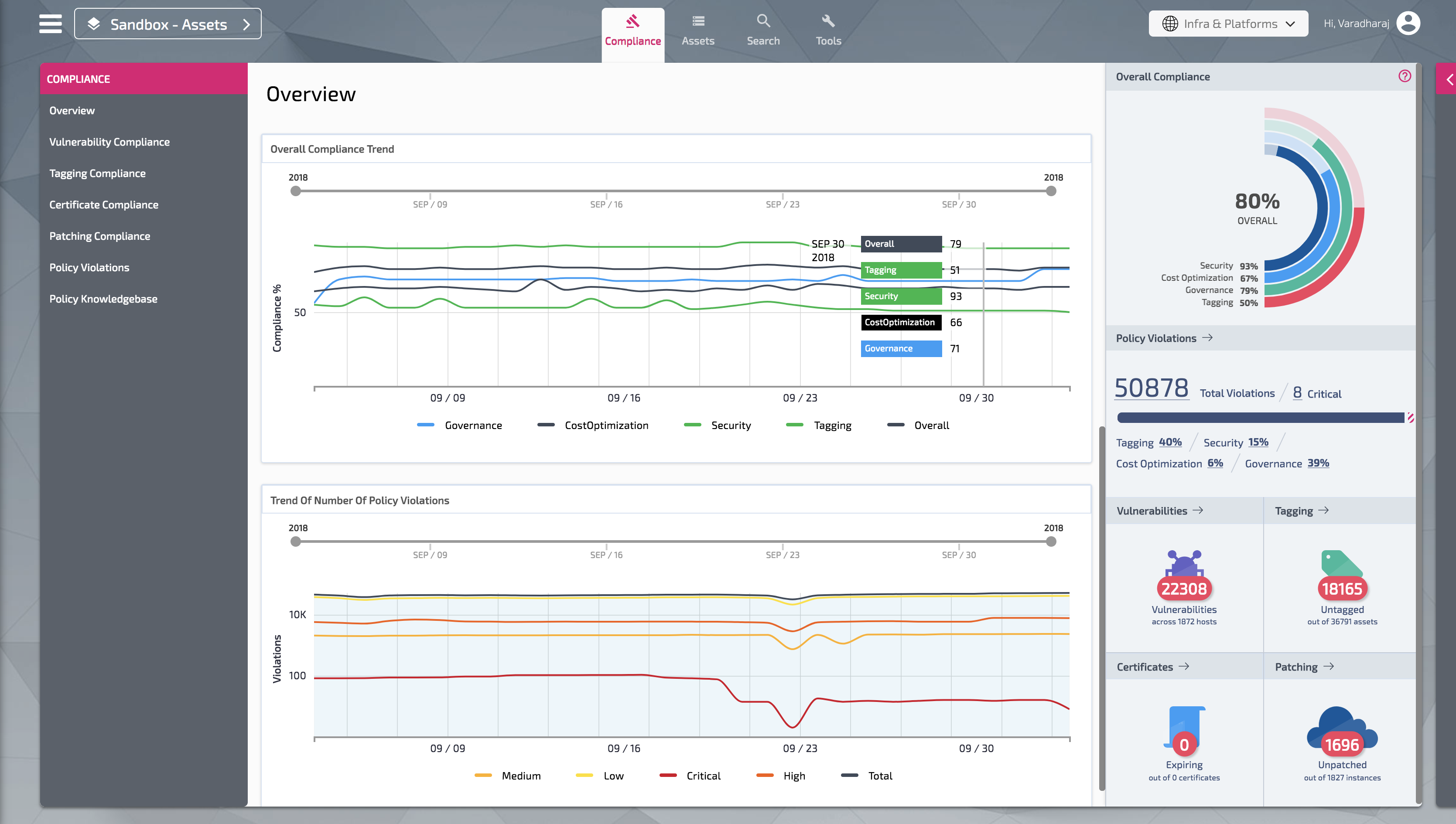

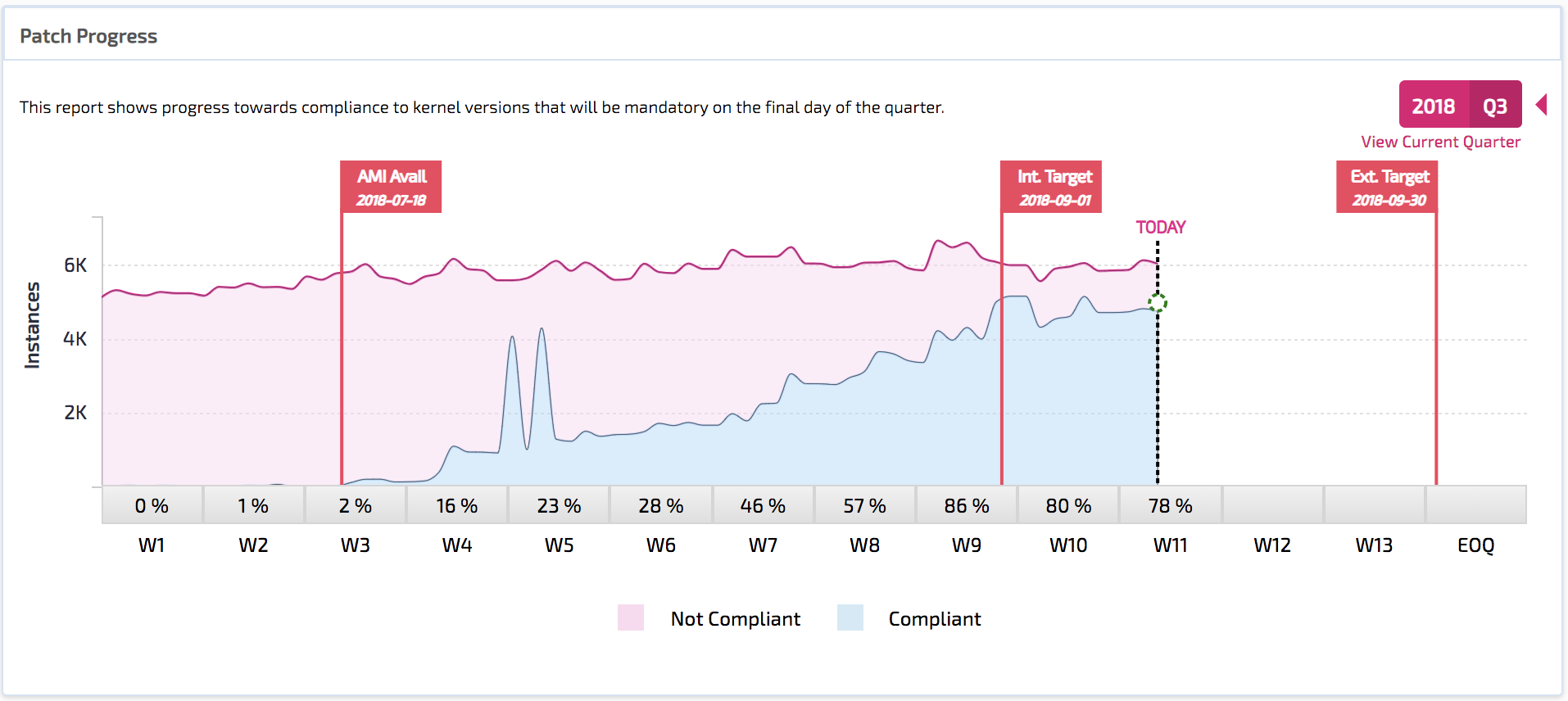

Avaliar -> Reportar -> Remediar -> Repetir é a filosofia da PacBot. O PacBot descobre recursos e os avalia em relação às políticas implementadas como código. Todas as violações da política são registradas como um problema. Sempre que um gancho Auto-Fix estiver disponível com as políticas, essas correções automáticas serão executadas quando os recursos falharem na avaliação. As violações da política não podem ser fechadas manualmente, o problema deve ser corrigido na origem e o PacBot irá marcá-lo como fechado na próxima verificação. Exceções podem ser adicionadas a violações de políticas. Exceções fixas (exceção baseada em critérios de correspondência de atributos de recursos) podem ser adicionadas para isentar recursos semelhantes que possam ser criados no futuro.

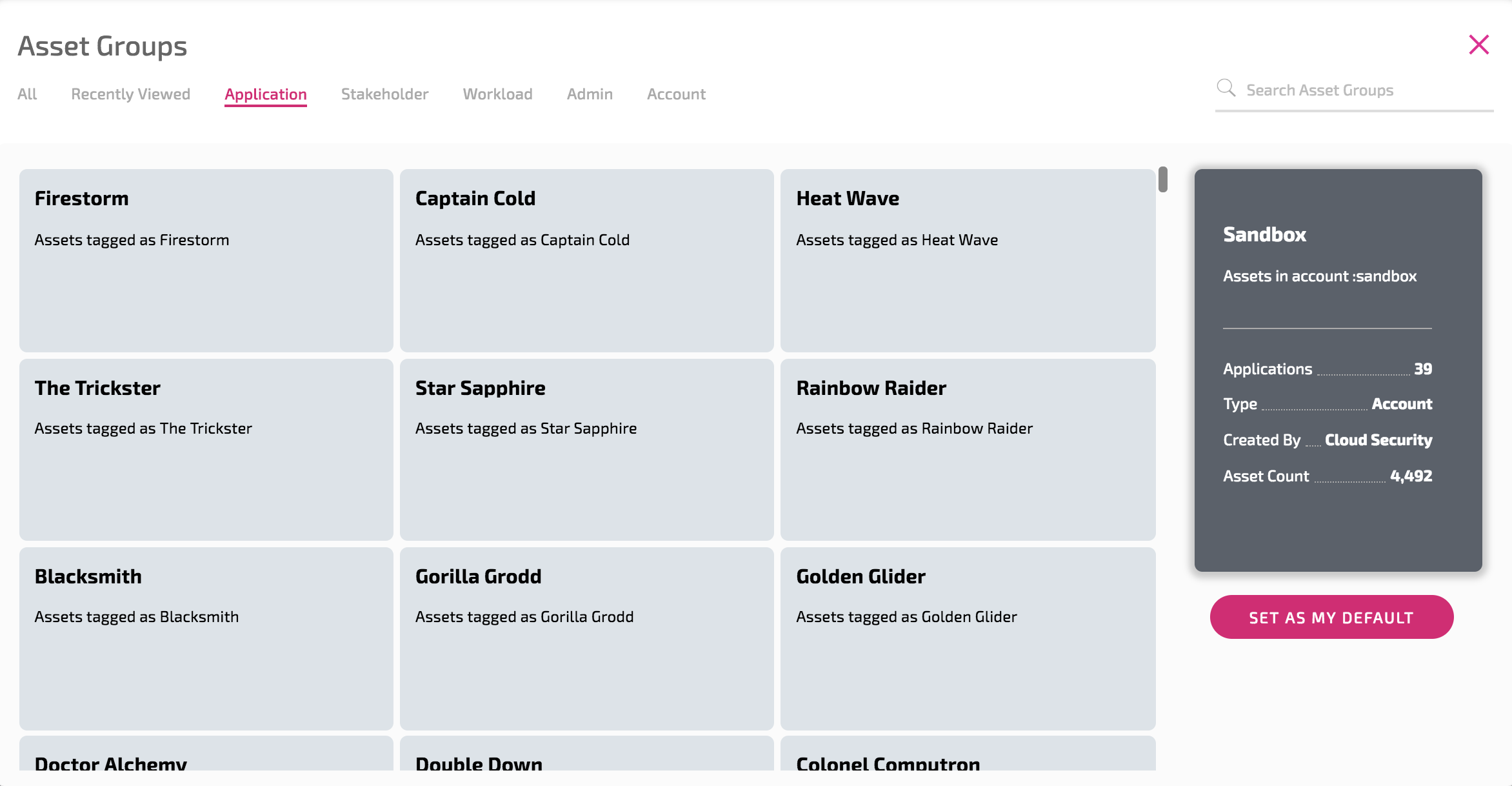

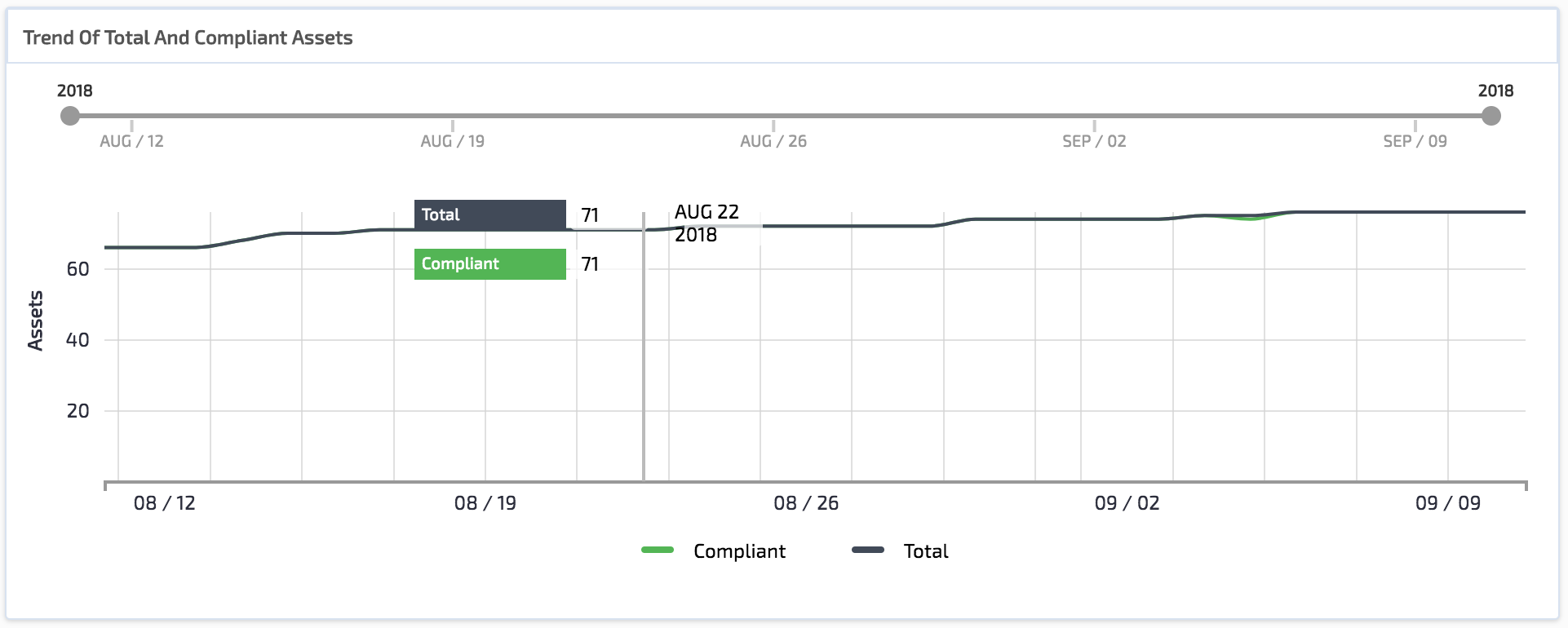

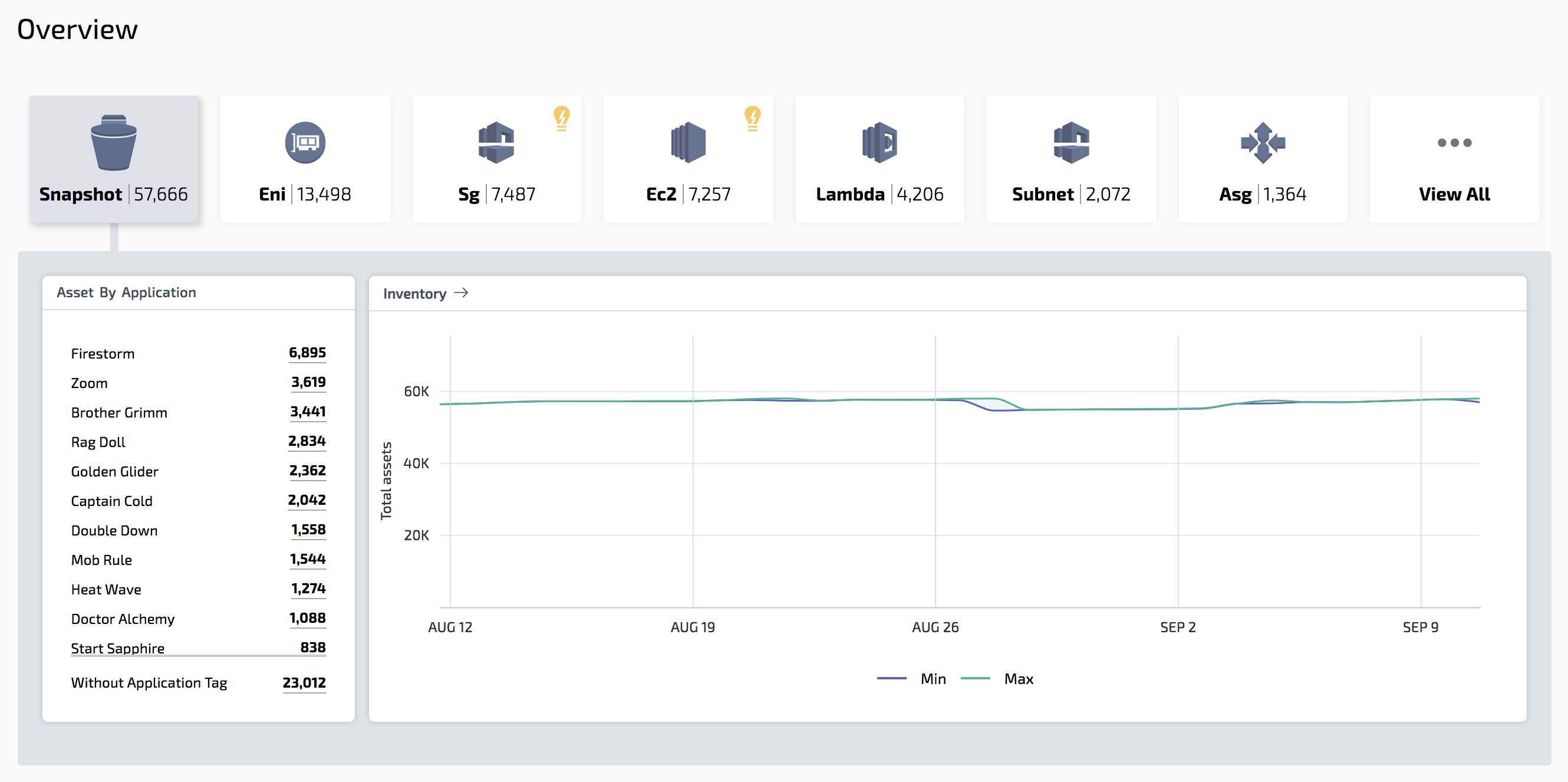

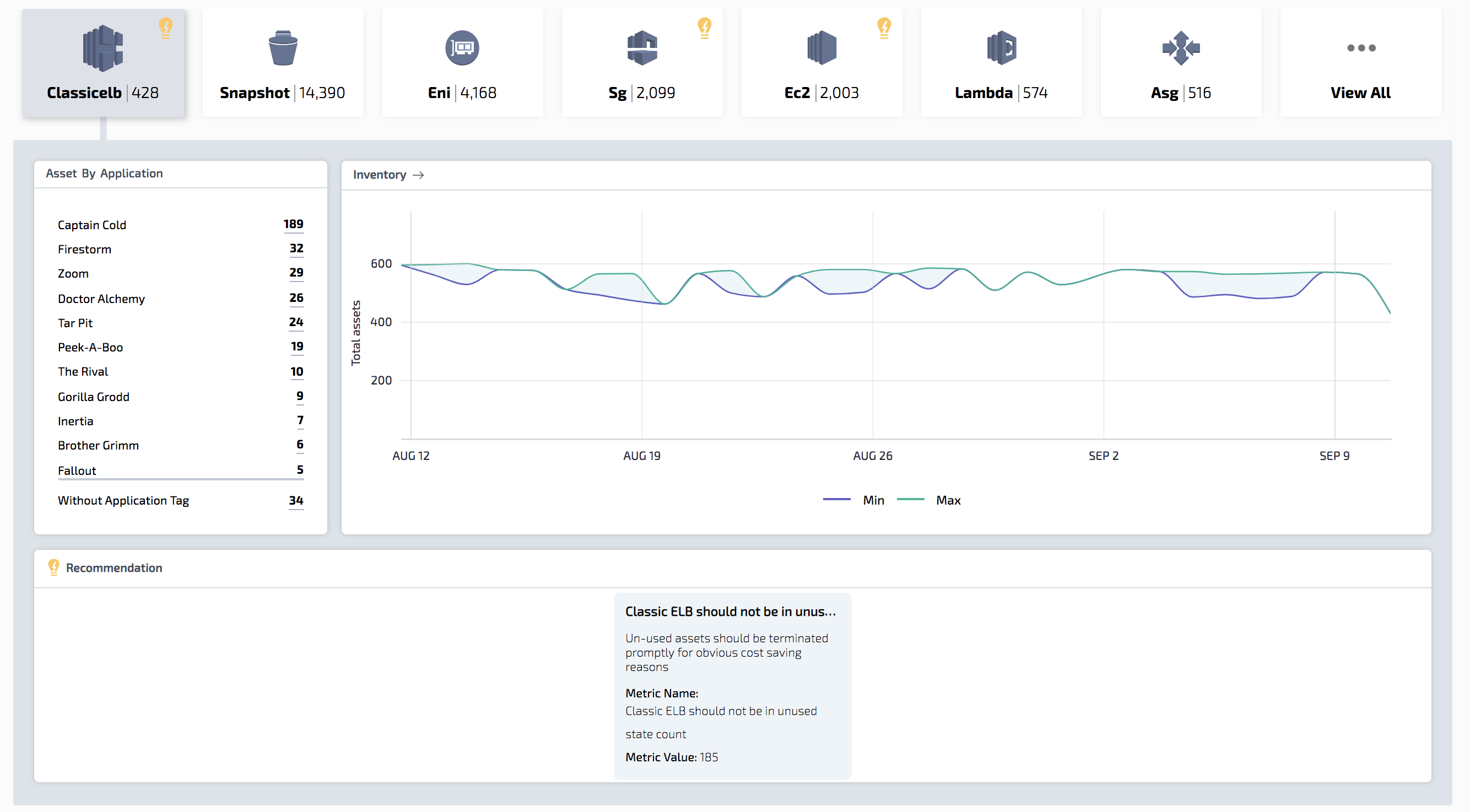

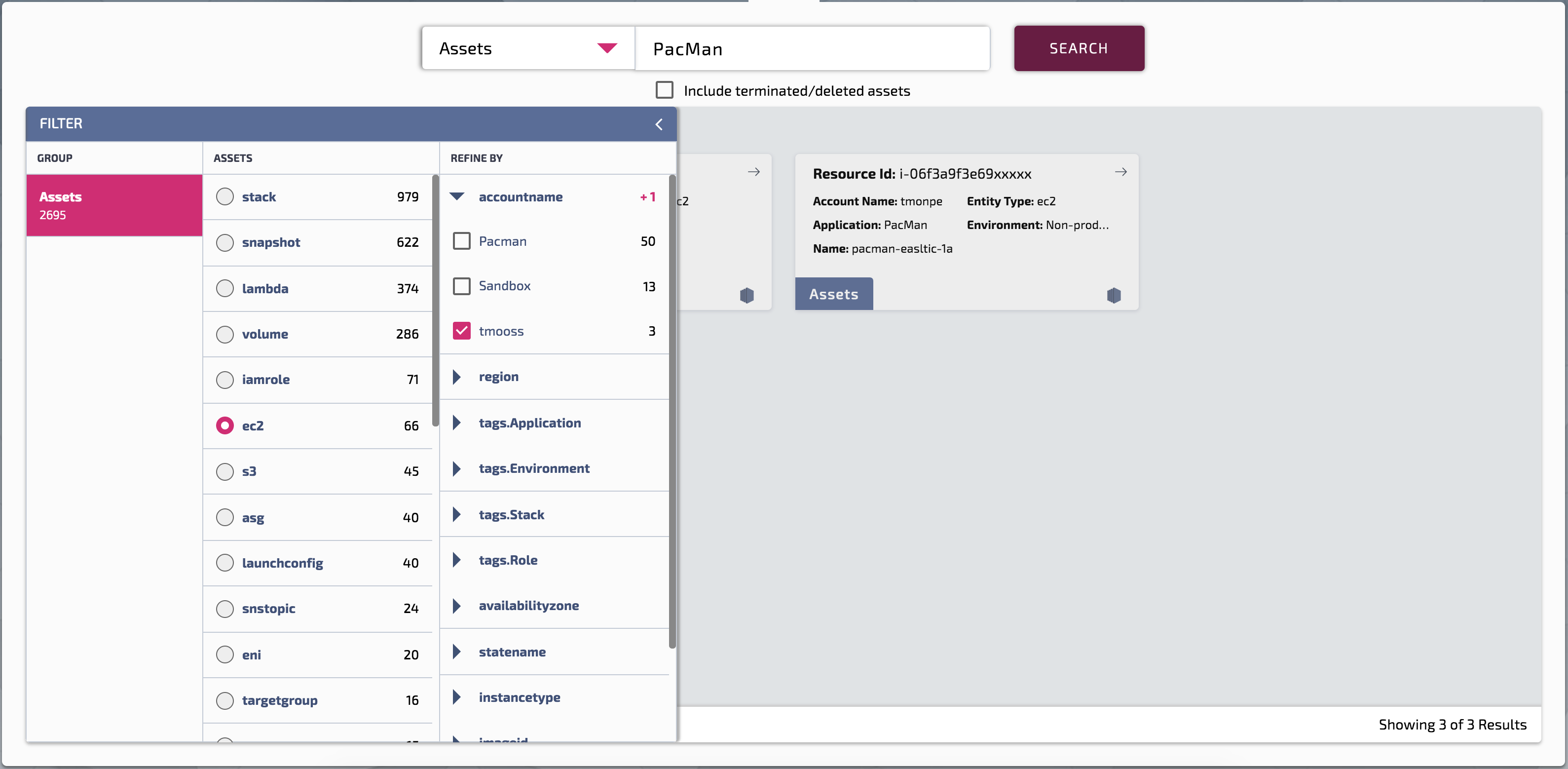

Os grupos de ativos do PacBot são uma forma poderosa de visualizar a conformidade. Os Grupos de Ativos são criados definindo um ou mais critérios de correspondência de atributos do recurso de destino. Por exemplo, você pode criar um grupo de ativos de todos os ativos em execução definindo critérios para corresponder a todas as instâncias do EC2 com o atributo instancestate.name=running. Qualquer nova instância do EC2 lançada após a criação do Grupo de Ativos será automaticamente incluída no grupo. Na UI do PacBot você pode selecionar o escopo do portal para um grupo de ativos específico. Todos os pontos de dados mostrados no portal PacBot ficarão confinados ao Grupo de Ativos selecionado. As equipes que usam a nuvem podem definir o escopo do portal para seu aplicativo ou organização e focar apenas nas violações de políticas. Isso reduz o ruído e fornece uma imagem nítida aos usuários da nuvem. Na T-Mobile, criamos grupos de ativos por parte interessada, por aplicativo, por conta AWS, por ambiente, etc.

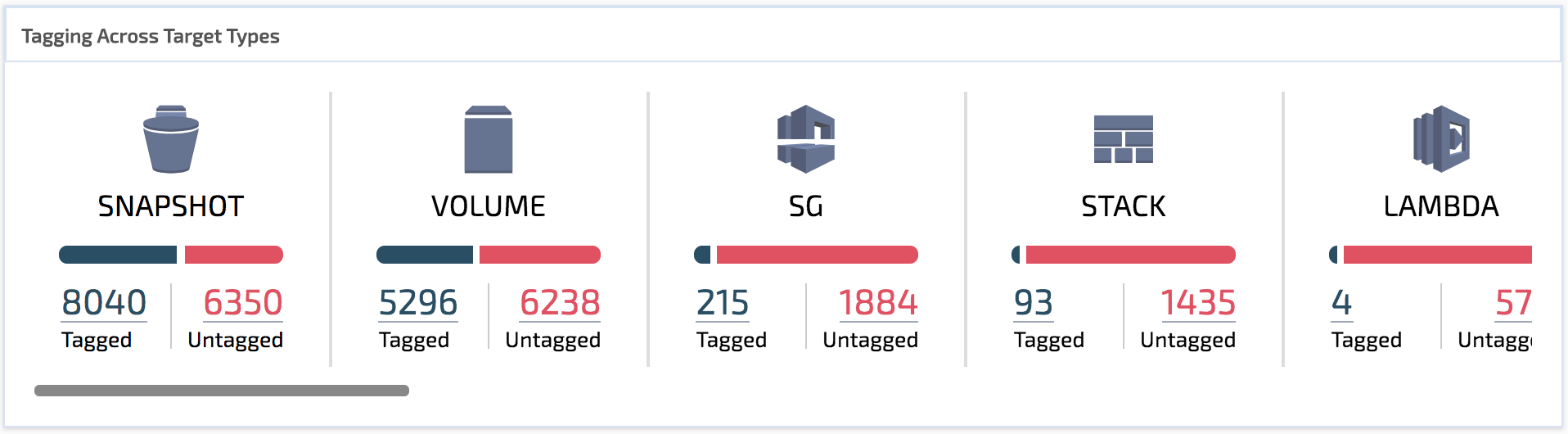

Os grupos de ativos também podem ser usados para definir o escopo das execuções de regras. As políticas do PacBot são implementadas como uma ou mais regras. Essas regras podem ser configuradas para serem executadas em todos os recursos ou em um grupo de ativos específico. As regras avaliarão todos os recursos no grupo de ativos configurado como escopo da regra. Isso oferece uma oportunidade de escrever políticas muito específicas para um aplicativo ou organização. Por exemplo, algumas equipes gostariam de impor padrões de marcação adicionais além dos padrões globais definidos para toda a nuvem. Eles podem implementar essas políticas com regras personalizadas e configurar essas regras para serem executadas somente em seus ativos.

O instalador do PacBot inicia automaticamente todos esses serviços e os configura. Para obter instruções detalhadas sobre a instalação, consulte a documentação de instalação.

Instruções detalhadas de instalação estão disponíveis aqui

O instalador iniciará os serviços AWS necessários listados nas instruções de instalação. Após a instalação bem-sucedida, abra o URL do balanceador de carga da UI. Faça login no aplicativo usando as credenciais fornecidas durante a instalação. Os resultados da avaliação da política começarão a ser preenchidos dentro de uma hora. Os widgets Trendline serão preenchidos quando houver pelo menos dois pontos de dados.

Ao instalar o PacBot, a conta AWS onde você instala é a conta base. O PacBot instalado na conta base pode monitorar outras contas AWS de destino. Consulte as instruções aqui para adicionar novas contas ao PacBot. Por padrão, a conta base será monitorada pelo PacBot.

Faça login como usuário administrador e vá para a página Admin no menu superior. Na seção Admin, você pode

Veja instruções detalhadas com capturas de tela sobre como usar o recurso de administração aqui

Wiki está aqui.

Apresentando o PacBot

PacBot é de código aberto sob os termos da seção 7 da licença Apache 2.0 e é lançado COMO ESTÁ, SEM GARANTIAS OU CONDIÇÕES DE QUALQUER TIPO.