Impessoe

Descrição

Este repo contém as ferramentas que foram desenvolvidas ao escrever a seguinte postagem do blog https://sensepost.com/blog/2022/abusing-windows-tokens-to-compromise-active-directory-without-touching-lsass/. A postagem do blog contém todas as informações necessárias para entender como o mecanismo interno de manipulação de token funciona e como podemos usá -las para nossa vantagem.

Contente

Este repo contém quatro ferramentas:

- Um binário independente (impessoe/) que você pode usar para manipular tokens em um Windows Computers remotamente (psexec/wmiexec) ou interativamente

- O módulo Crackmapexec Python (impessoate.py) com o binário impessoado incorporado

- O binário crackmapexec incorporado (cme_module/), que é o mesmo que o binário impessoate.exe sem printf's

- O código list_tokens.c c ++ que é apresentado na postagem do blog

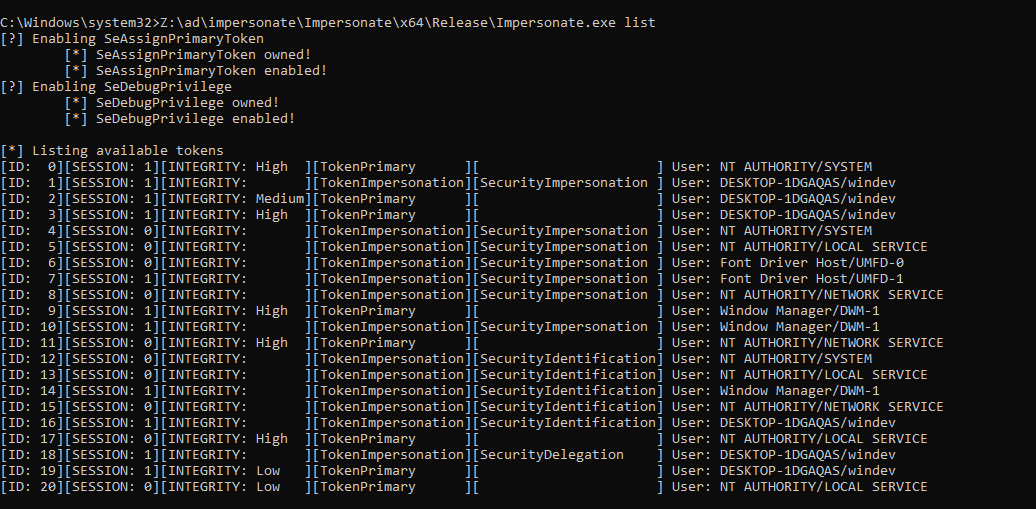

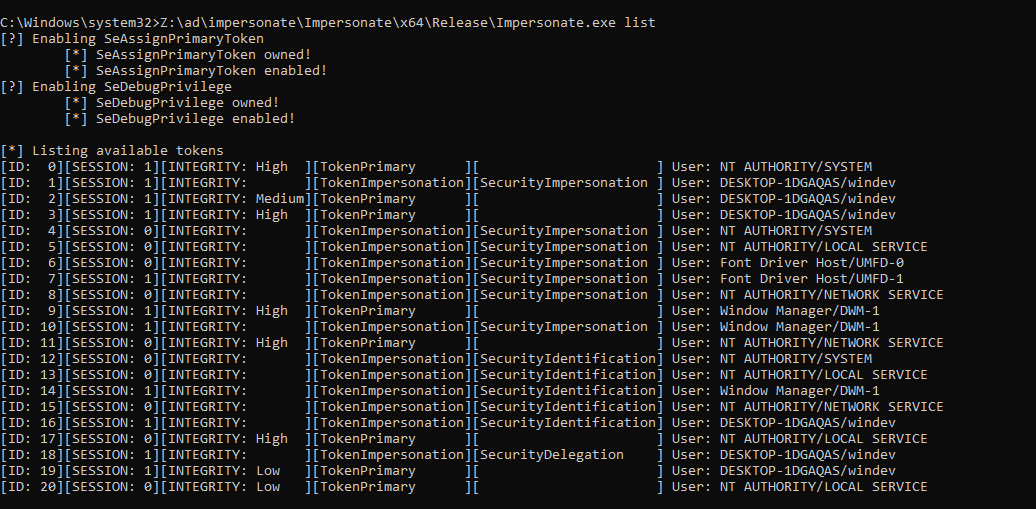

Impessoate.exe Uso

A ferramenta impessoate.exe contém três módulos:

- LISTA PERSPOSTATE: que listará os tokens disponíveis

- PERSPOSTE EXEC: que permitirá a execução de comandos que se passam por um usuário

- PERSPOSTE ADDUSER: que permitirá que você eleva seus privilégios ao administrador do domínio

Instruções de compilação

Para compilar os projetos, você precisará alternar as opções da biblioteca de tempo de execução para depuração com várias threads (/mtd) nas propriedades do projeto.