Схема управления для развертывания Twistlock Defender.

Эта диаграмма может работать с утвержденным CNCF внешним оператором секретов для управления своими внутренними секретами.

ПРИМЕЧАНИЕ

Эта диаграмма была протестирована с использованием AWS Secrets Manager и Azure Key Vault в качестве систем управления секретами.

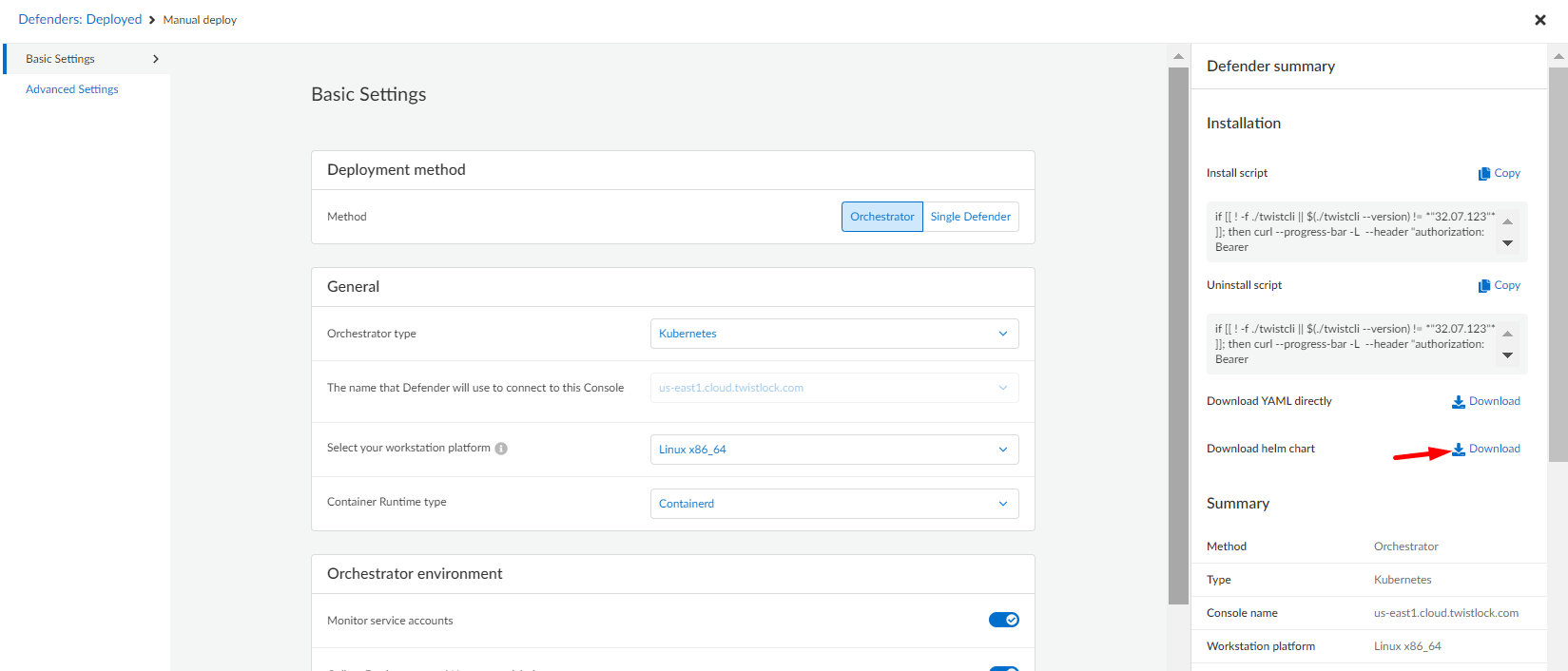

Чтобы получить необходимые значения для работы Helm Chart, загрузите Helm Chart из консоли Prisma Cloud Compute Console, выбрав «Управление» > «Защитники» > «Развертывание вручную» и выберите следующие параметры:

Метод развертывания: Оркестратор.

Тип оркестратора: Kubernetes или Openshift.

Все остальные базовые и дополнительные настройки будут различаться в зависимости от вашей среды.

После выбора подходящих для вас вариантов загрузите Helm Chart:

Загруженный файл будет называться «wwistlock-defender-helm.tar.gz» . Внутри этой сжатой папки вам необходимо извлечь файлvalues.yaml , который поможет в качестве справочного материала для развертывания.

Чтобы сохранить секреты, связанные с развертыванием защитника, в системе управления секретами, используйте следующий процесс:

Установите оператор внешних секретов с помощью следующих команд

репозиторий Helm добавить внешние секреты https://charts.external-secrets.io helm install external-secrets external-secrets/external-secrets -n external-secrets --create-namespace

Для получения более подробной информации об установке обратитесь к руководству по началу работы.

Следуйте соответствующему руководству по установке SecretStore или ClusterSecretStore, чтобы внешний оператор секретов мог получить секреты. В этой диаграмме по умолчанию используется ClusterSecretStore , поскольку нет привязки к пространству имен, в котором развертывается защитник. Чтобы изменить его на SecretStore, установите следующее значение в файлеvalues.yaml:

секретный_магазин:

вид: SecretStoreСоздайте секрет в следующем формате JSON:

{"SERVICE_PARAMETER":"service_parameter","DEFENDER_CA":"defender_ca_cert","DEFENDER_CLIENT_CERT":"defender_client_cert", "DEFENDER_CLIENT_KEY":"defender_client_key","ADMISSION_CERT":"admission_ cert","ADMISSION_KEY":"admission_key","INSTALL_BUNDLE":"install_bundle","WS_ADDRESS":"ws_address","REGISTRY_USER":"registry.user","REGISTRY_PASS":"registry.password","REGISTRY" :"регистрация.имя"}Вы должны заменить значения на те, которые соответствуют вашему развертыванию защитника.

Для хранилища ключей Azure необходимо установить тип контента application/json .

Значения от SERVICE_PARAMETER до WS_ADDRESS — это значения, которые можно найти в файлеvalues.yaml контрольной диаграммы, загруженной ранее из Prisma Cloud.

При использовании публичного реестра Защитника значения конфигурации реестра должны быть следующими:

РЕЕСТР: Registration.twistlock.com.

REGISTRY_USER: любой по вашему выбору.

REGISTRY_PASS: токен доступа, используемый для загрузки изображения.

Дополнительные сведения о загрузке образов контейнеров см. в документации по образам облачных контейнеров Prisma.

Конфигурация по умолчанию следующая:

Collect_pod_labels: true # Позволяет сбору пространства имен и меткам развертывания быть частью меток, обнаруженных в Prismamonitor_service_accounts: true # Разрешает мониторинг сервисных учетных записей k8sunique_hostname: true # Подтверждает уникальные имена хостовhost_custom_compliance: false # Отключает пользовательское соответствие хостов

Все остальные настройки по умолчанию можно найти в файлеvalues.yaml.

Вот простейший рекомендуемый образец файлаvalues.yaml без внешних секретов:

имя_изображения: реестр.twistlock.com/twistlock/defender:defender_<ВЕРСИЯ>регистрация:имя: реестр.twistlock.comимя пользователя: поворотный пароль: <ACCESS_TOKEN># Secretsservice_PARAMETER: <ВАШ_SERVICE_PARAMETER>defender_ca_cert: <YOUR_DEFENDER_CA>defender_client_cert: <YOUR_DEFENDER_CERT>defender_client_key: <YOUR_DEFENDER_KEY>admission_cert: <YOUR_ADMISSION_CERT> access_key: <YOUR_ADMISSION_KEY> install_bundle: <YOUR_INSTALL_BUNDLE>ws_address: <YOUR_WS_ADDRESS>

Значение токена доступа можно получить в имени изображения при загрузке диаграммы управления. Это должно быть значение рядом с tw_ .

Вы также можете заменить имя образа и данные реестра, если используете частный реестр.

Вот простейший рекомендуемый образец файлаvalues.yaml с внешними секретами:

имя_изображения: реестр.twistlock.com/twistlock/defender:defender_<ВЕРСИЯ>секретное_хранилище:имя: <ВАШЕ_СЕКРЕТНОЕ_ИМЯ>удаленный_ключ: <ВАШЕ_СЕКРЕТНОЕ_ИМЯ>

Для развертываний в GKE Autopilot необходимо установить следующее значение:

gke_autopilot_annotation: 'autopilot.gke.io/no-connect: "true"'

Для развертываний в OpenShift установите следующие значения:

openshift: trueselinux_header: 'seLinuxOptions:'selinux_options: 'type: spc_t'

Чтобы включить контроллер допуска, необходимо указать следующие значения:

defer_ca_cert: <YOUR_DEFENDER_CA>admission_path: <YOUR_ADMISSION_PATH>

Эти значения можно получить из Prisma Compute Console, выбрав «Управление» > «Защитники» > «Настройки».

Чтобы установить последнюю версию, выполните следующую команду:

обновление шлема --install -n поворотный замок -f значения.yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm

Чтобы установить конкретную версию, выполните следующую команду:

обновление шлема --install -n поворотный замок -f значения.yaml --create-namespace --repo https://paloaltonetworks.github.io/twistlock-defender-helm --version <ВЕРСИЯ>