Со временем я собрал набор интересных, забавных и удручающих поисковых запросов, которые можно добавить в Shodan, (буквальную) поисковую систему Интернета. Некоторые возвращают результаты, вызывающие фейспалм, в то время как другие возвращают серьезные и/или древние уязвимости, существующие в дикой природе.

Для большинства поисковых фильтров требуется учетная запись Shodan.

Вы можете предположить, что эти запросы возвращают только незащищенные/открытые экземпляры, когда это возможно. Для вашей собственной юридической выгоды не пытайтесь войти в систему (даже с паролями по умолчанию), если это не так! Сузьте результаты, добавив в конец фильтры, такие как country:US или org:"Harvard University" или hostname:"nasa.gov" .

Мир и его устройства быстро становятся все более связанными благодаря новому блестящему Интернету. Вещи Дерьмо — и в результате экспоненциально более опасно. В связи с этим я надеюсь, что этот список приведет к повышению осведомленности (и, откровенно говоря, к невыносимому страху), а не к вреду.

И как всегда, открывайте и раскрывайте ответственно! ?

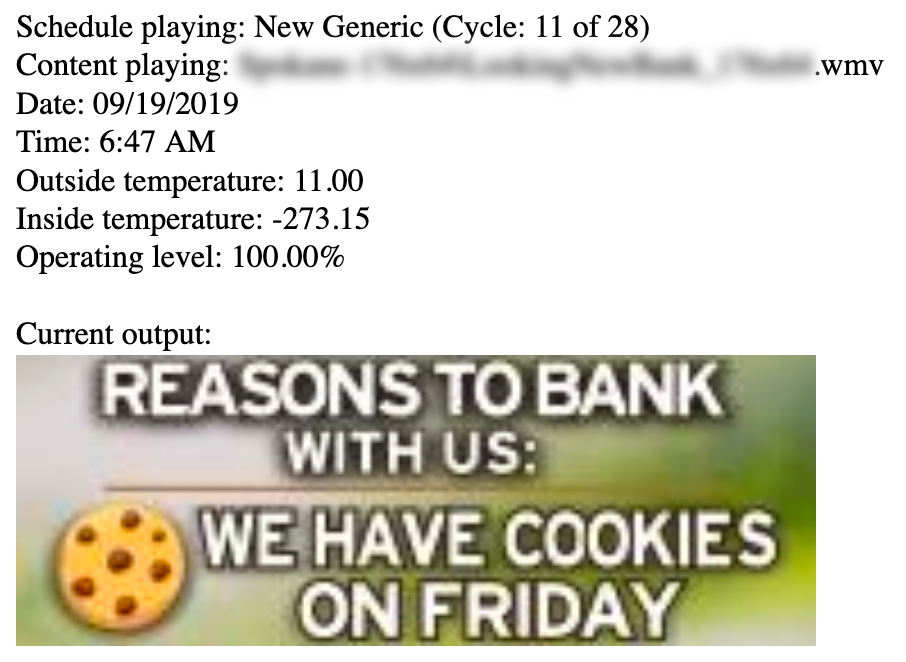

"Server: Prismview Player"

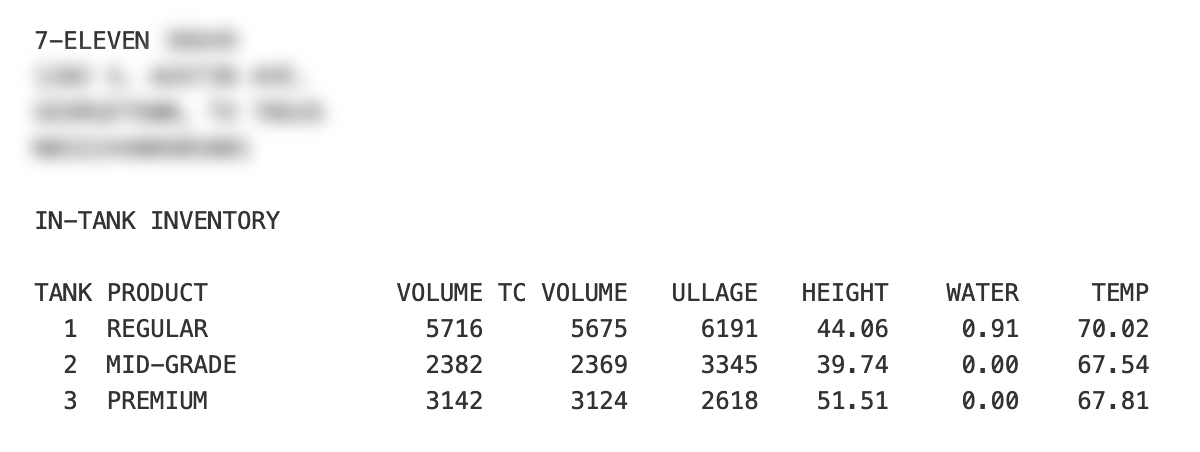

"in-tank inventory" port:10001

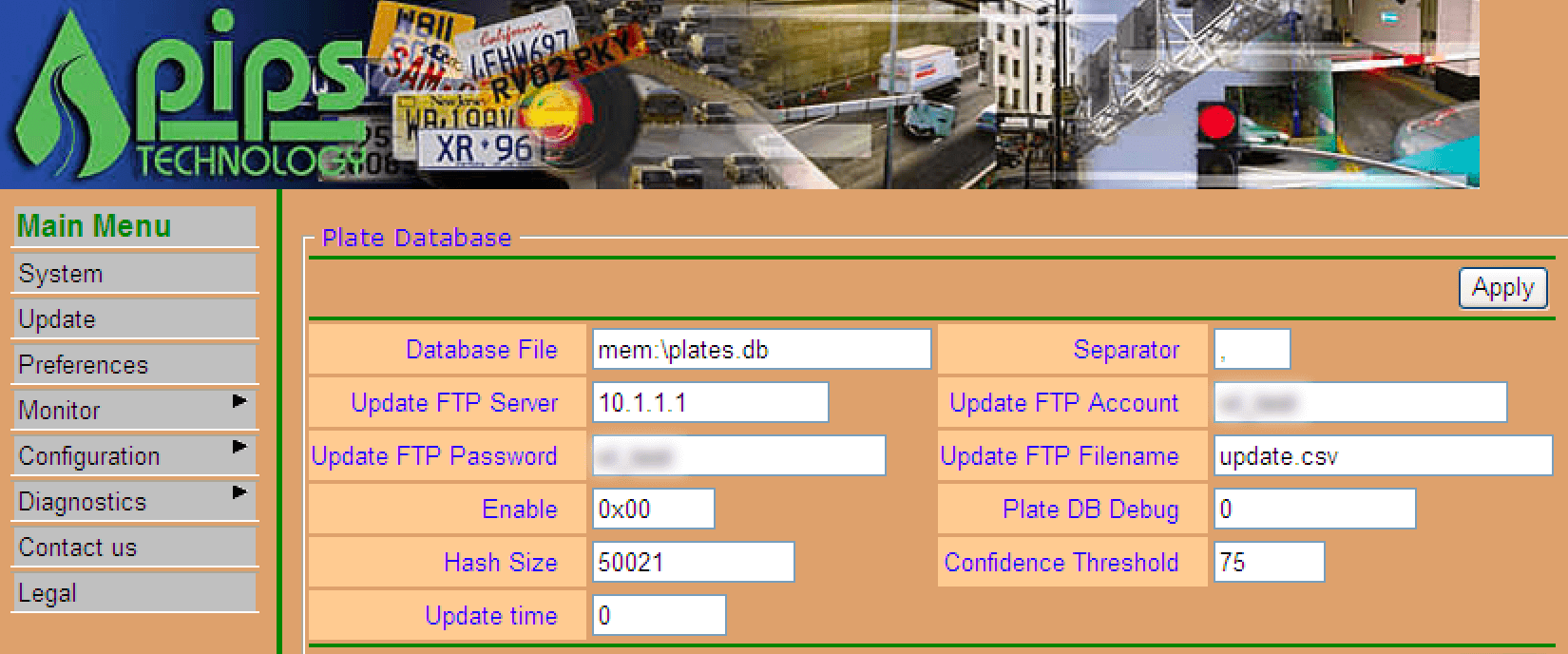

P372 "ANPR enabled"

mikrotik streetlight

"voter system serial" country:US

"Cisco IOS" "ADVIPSERVICESK9_LI-M"

Механизм прослушивания телефонных разговоров, описанный Cisco в RFC 3924:

Законный прослушивание — это законно разрешенный прослушивание и мониторинг сообщений субъекта прослушивания. Термин «субъект перехвата» [...] относится к абоненту телекоммуникационной услуги, чьи сообщения и/или информация, связанная с перехватом (IRI), получили законное разрешение на перехват и доставку какому-либо агентству.

"[2J[H Encartele Confidential"

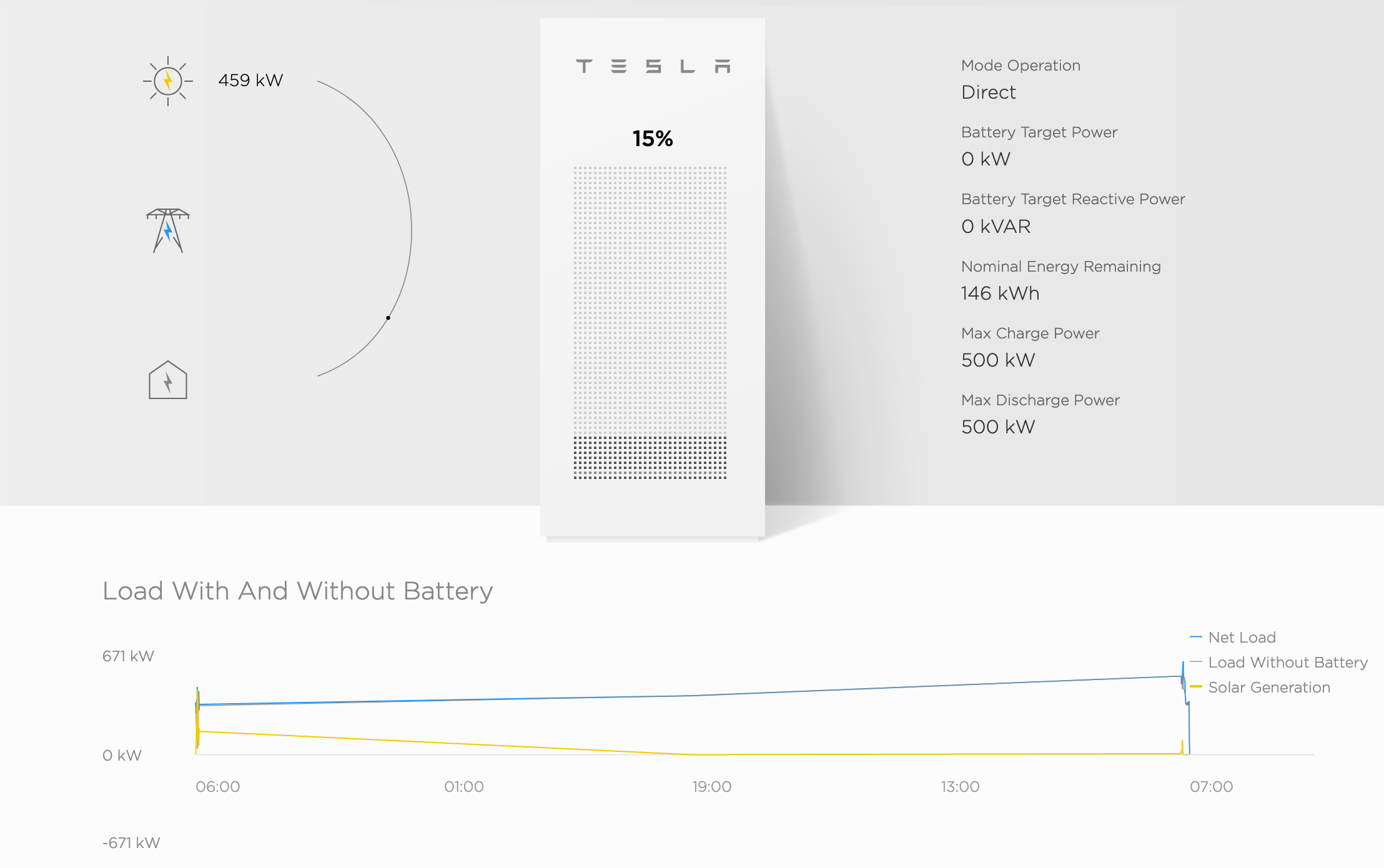

http.title:"Tesla PowerPack System" http.component:"d3" -ga3ca4f2

"Server: gSOAP/2.8" "Content-Length: 583"

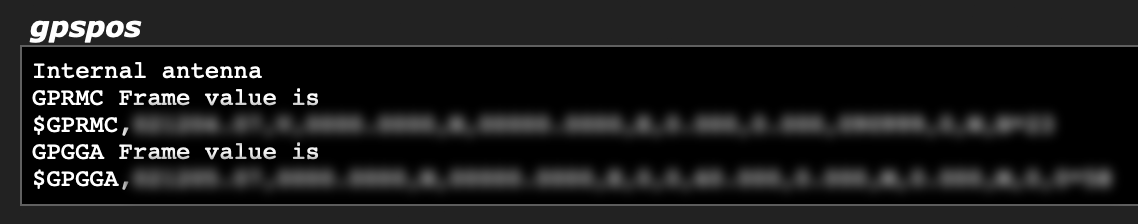

Shodan создал довольно приятный трекер кораблей, который также отображает местоположение кораблей в режиме реального времени!

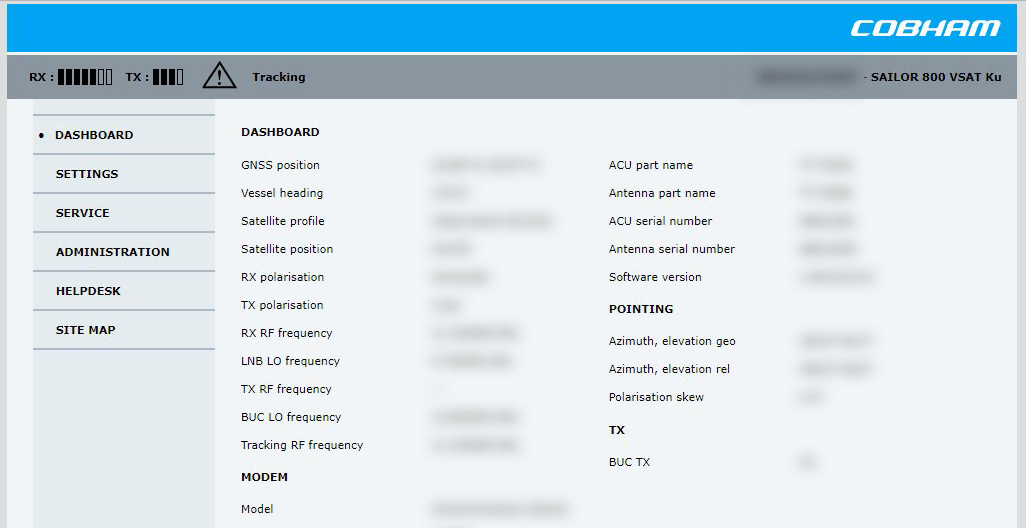

"Cobham SATCOM" OR ("Sailor" "VSAT")

title:"Slocum Fleet Mission Control"

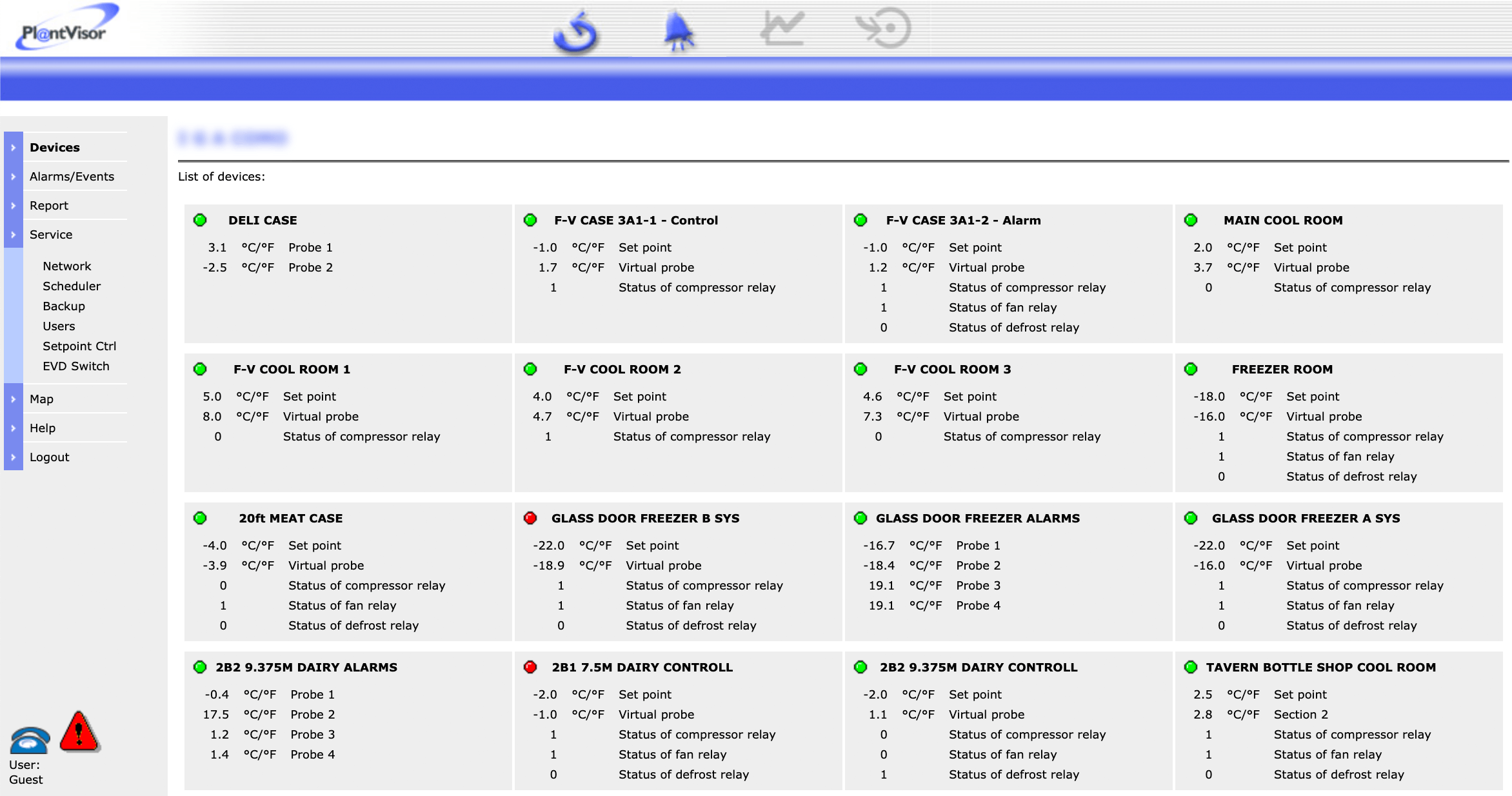

"Server: CarelDataServer" "200 Document follows"

http.title:"Nordex Control" "Windows 2000 5.0 x86" "Jetty/3.1 (JSP 1.1; Servlet 2.2; java 1.6.0_14)"

"[1m[35mWelcome on console"

К счастью, по умолчанию они защищены, но этим более чем 1700 машинам по-прежнему нечего делать в Интернете.

"DICOM Server Response" port:104

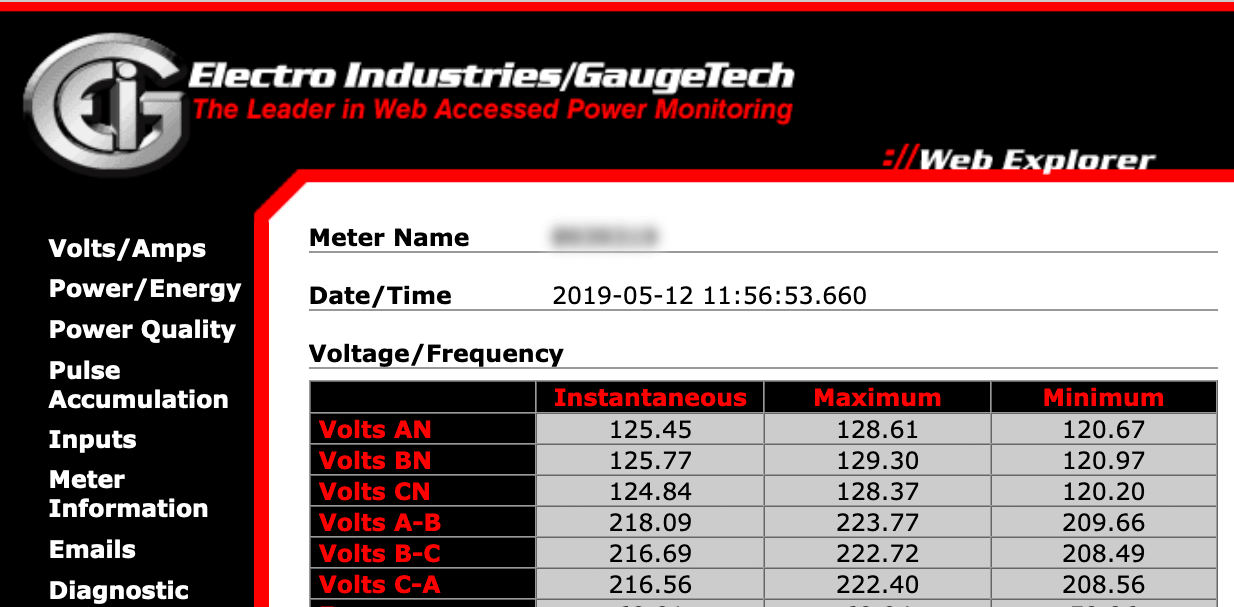

"Server: EIG Embedded Web Server" "200 Document follows"

"Siemens, SIMATIC" port:161

"Server: Microsoft-WinCE" "Content-Length: 12581"

"HID VertX" port:4070

"log off" "select the appropriate"

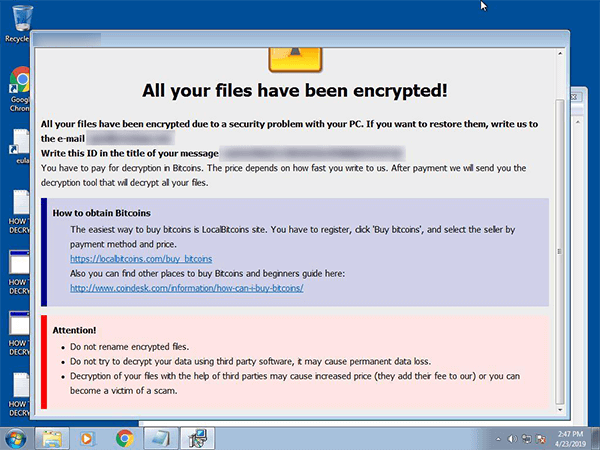

"authentication disabled" "RFB 003.008"

Кстати, Shodan Images — отличный дополнительный инструмент для просмотра скриншотов! ? →

Первый результат прямо сейчас. ?

99,99% защищены дополнительным экраном входа в Windows.

"x03x00x00x0bx06xd0x00x00x124x00"

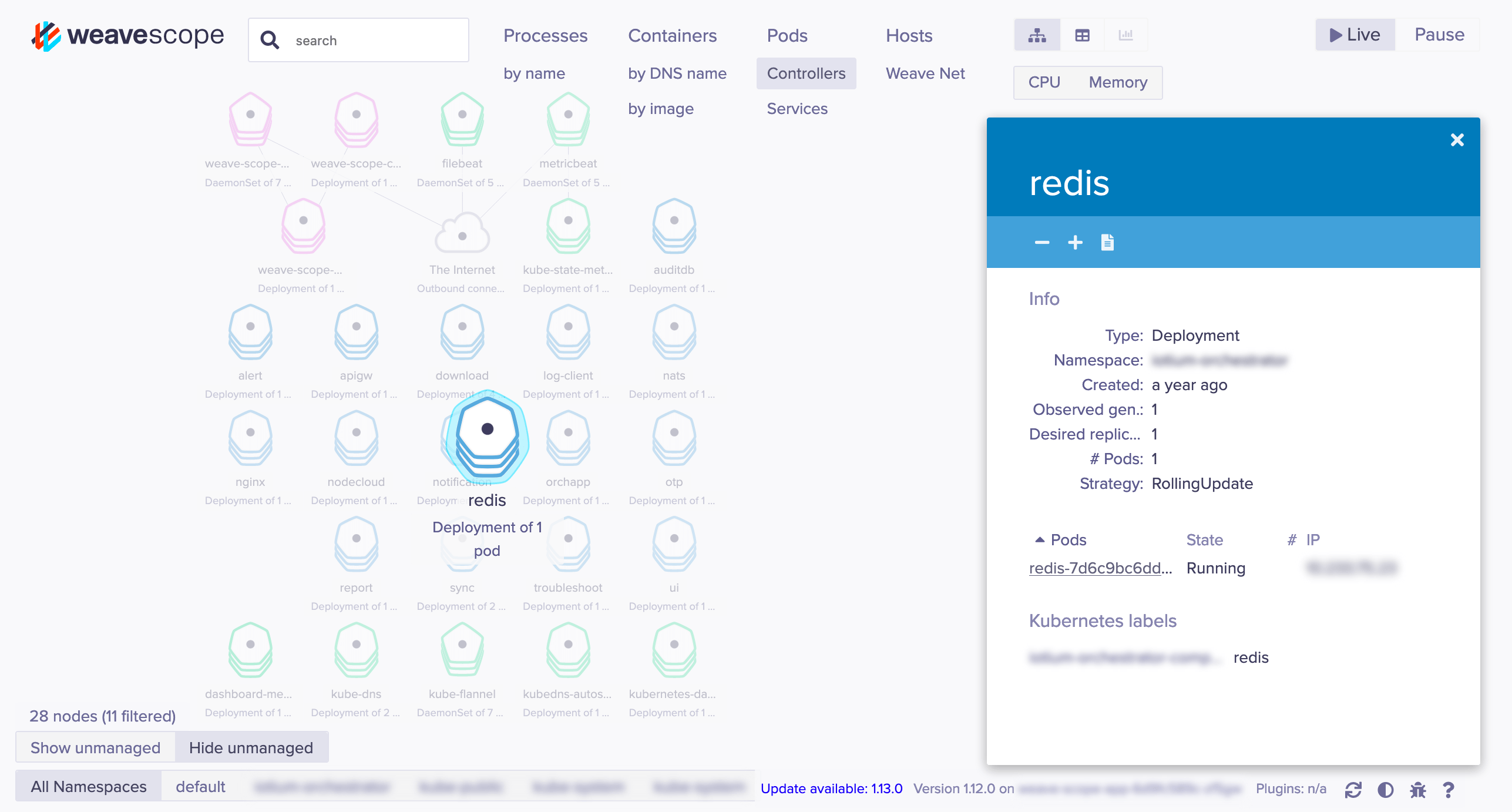

Доступ из командной строки внутри модулей Kubernetes и контейнеров Docker, а также визуализация/мониторинг всей инфраструктуры в режиме реального времени.

title:"Weave Scope" http.favicon.hash:567176827

Старые версии по умолчанию были небезопасными. Очень страшно.

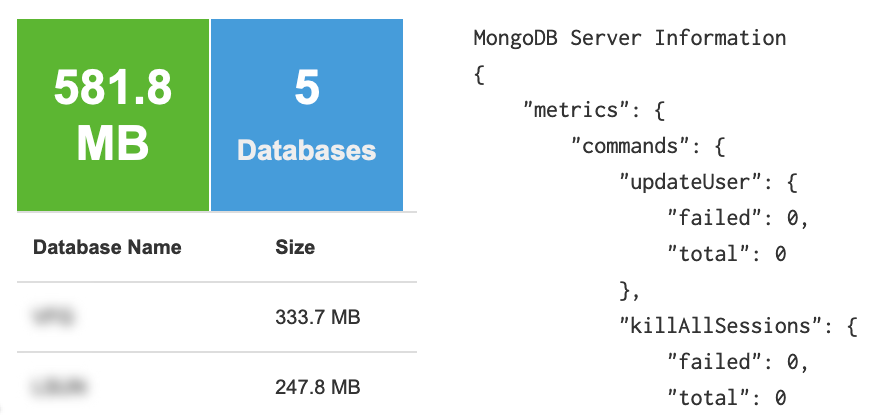

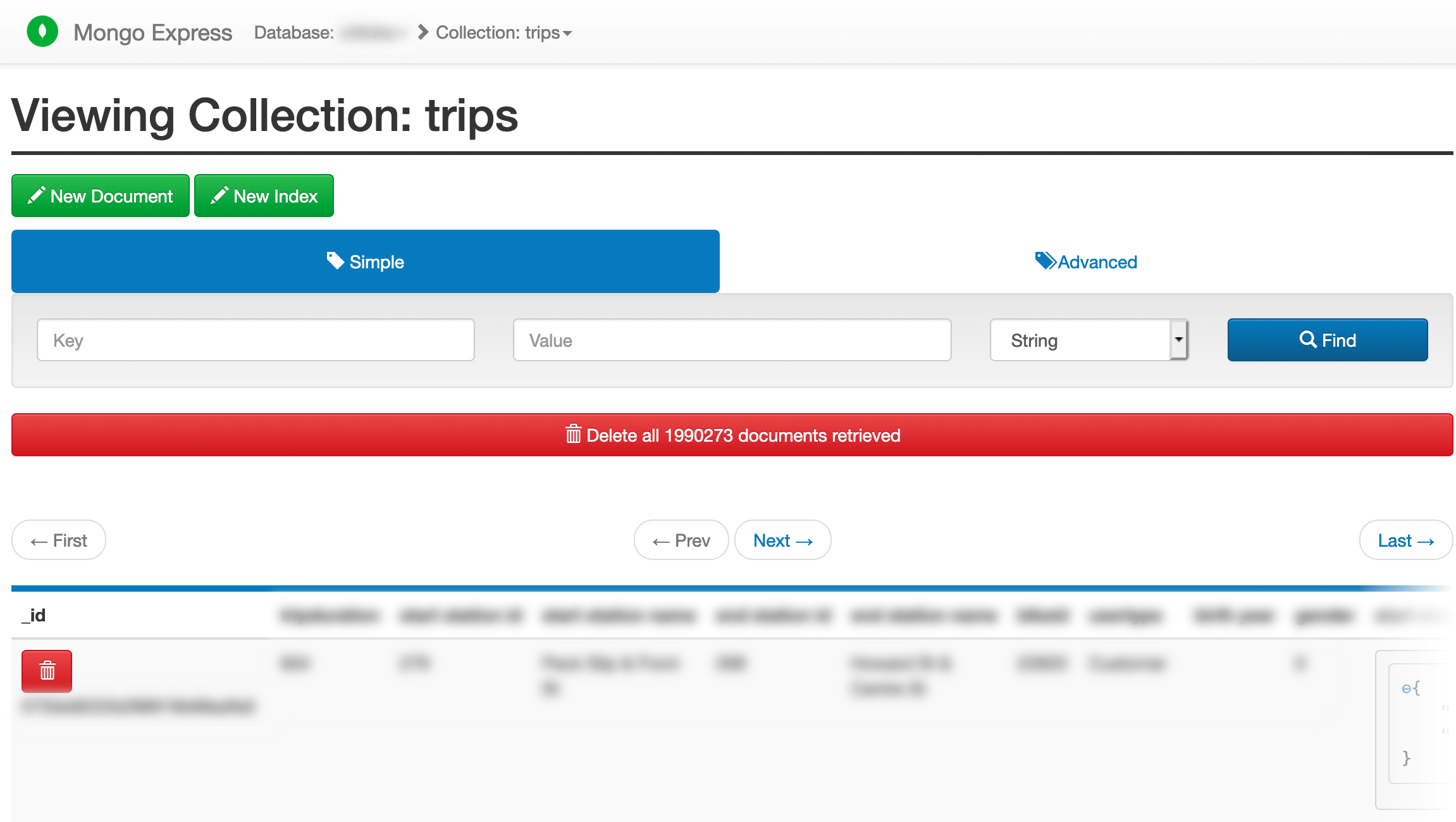

"MongoDB Server Information" port:27017 -authentication

Как печально известный phpMyAdmin, но для MongoDB.

"Set-Cookie: mongo-express=" "200 OK"

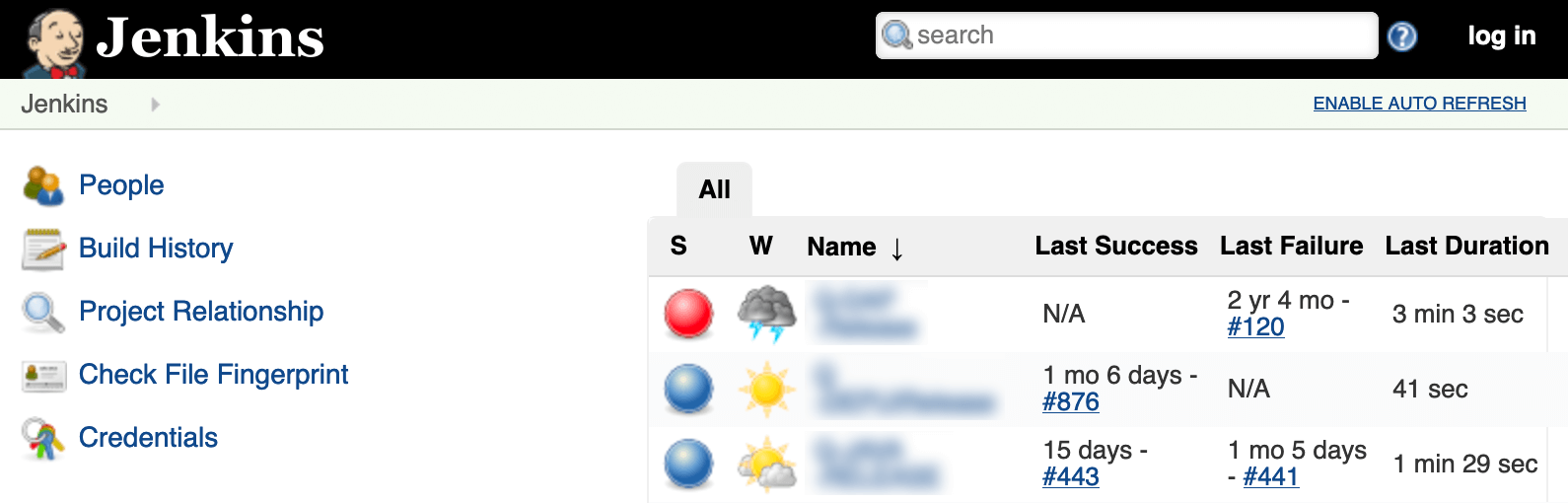

"X-Jenkins" "Set-Cookie: JSESSIONID" http.title:"Dashboard"

"Docker Containers:" port:2375

"Docker-Distribution-Api-Version: registry" "200 OK" -gitlab

"dnsmasq-pi-hole" "Recursion: enabled"

root через Telnet? → "root@" port:23 -login -password -name -Session

Косвенный результат небрежного раздробленного подхода Google к обновлениям. ? Дополнительная информация здесь.

"Android Debug Bridge" "Device" port:5555

Lantronix password port:30718 -secured

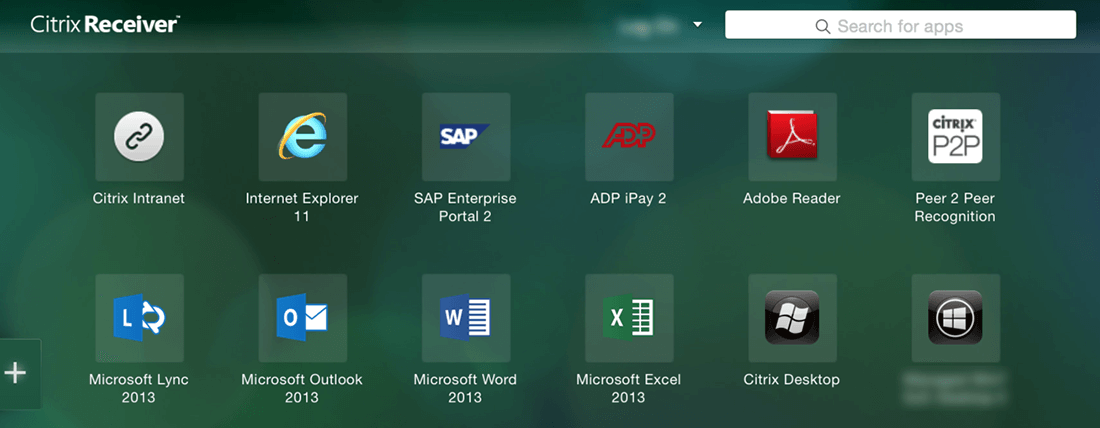

"Citrix Applications:" port:1604

Уязвим (вроде как «задумано», но особенно при разоблачении).

"smart install client active"

PBX "gateway console" -password port:23

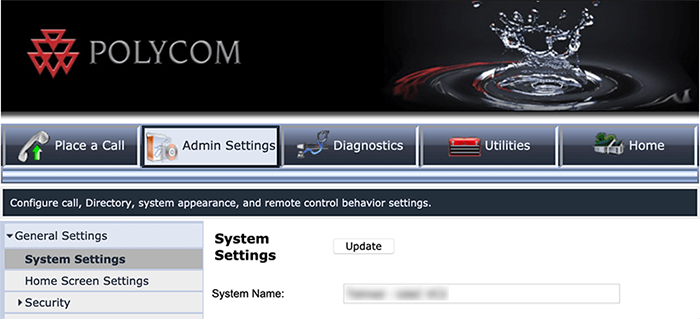

http.title:"- Polycom" "Server: lighttpd"

Конфигурация Telnet: ? →

"Polycom Command Shell" -failed port:23

"Server: Bomgar" "200 OK"

"Intel(R) Active Management Technology" port:623,664,16992,16993,16994,16995

HP-ILO-4 !"HP-ILO-4/2.53" !"HP-ILO-4/2.54" !"HP-ILO-4/2.55" !"HP-ILO-4/2.60" !"HP-ILO-4/2.61" !"HP-ILO-4/2.62" !"HP-iLO-4/2.70" port:1900

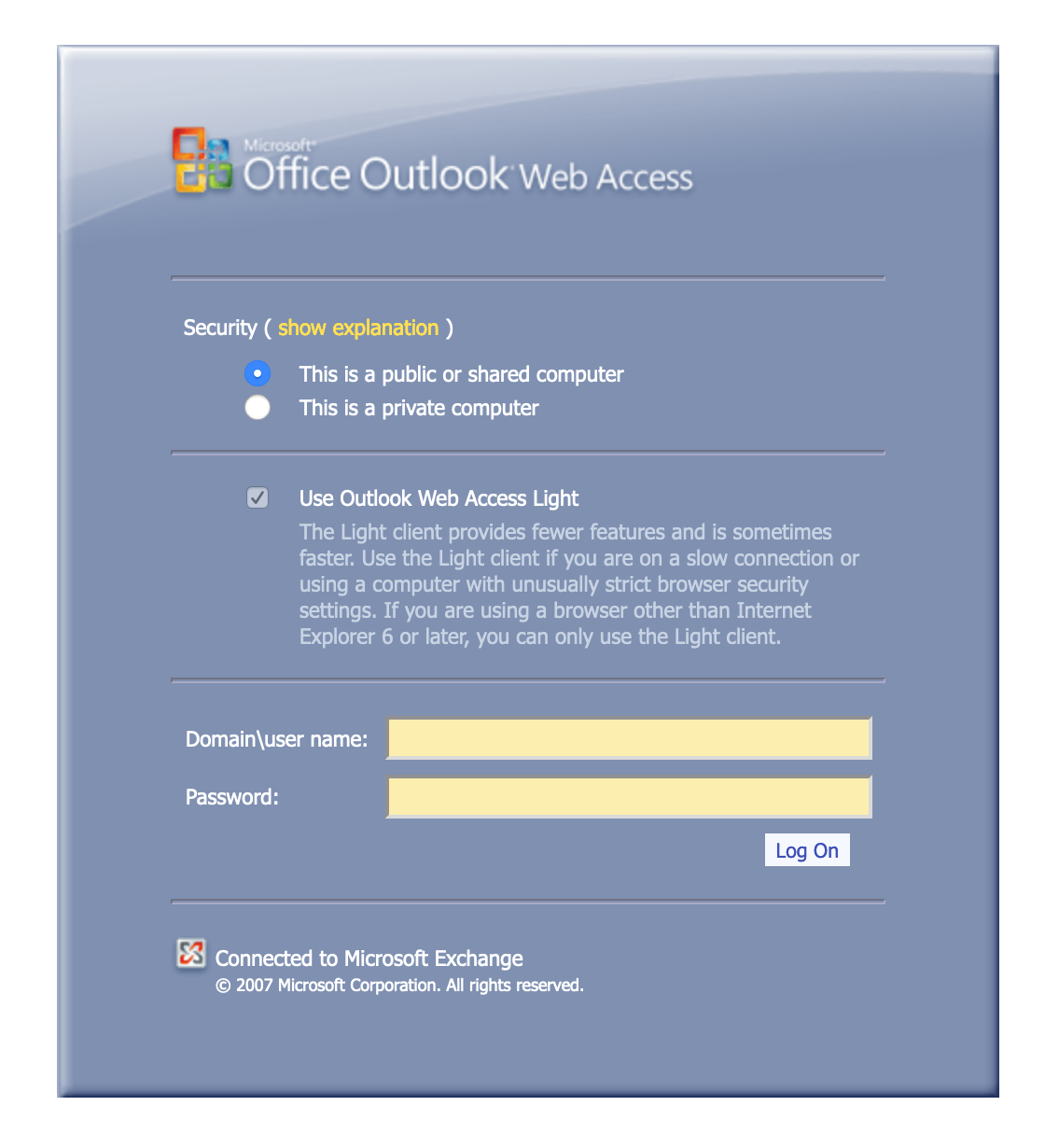

"x-owa-version" "IE=EmulateIE7" "Server: Microsoft-IIS/7.0"

"x-owa-version" "IE=EmulateIE7" http.favicon.hash:442749392

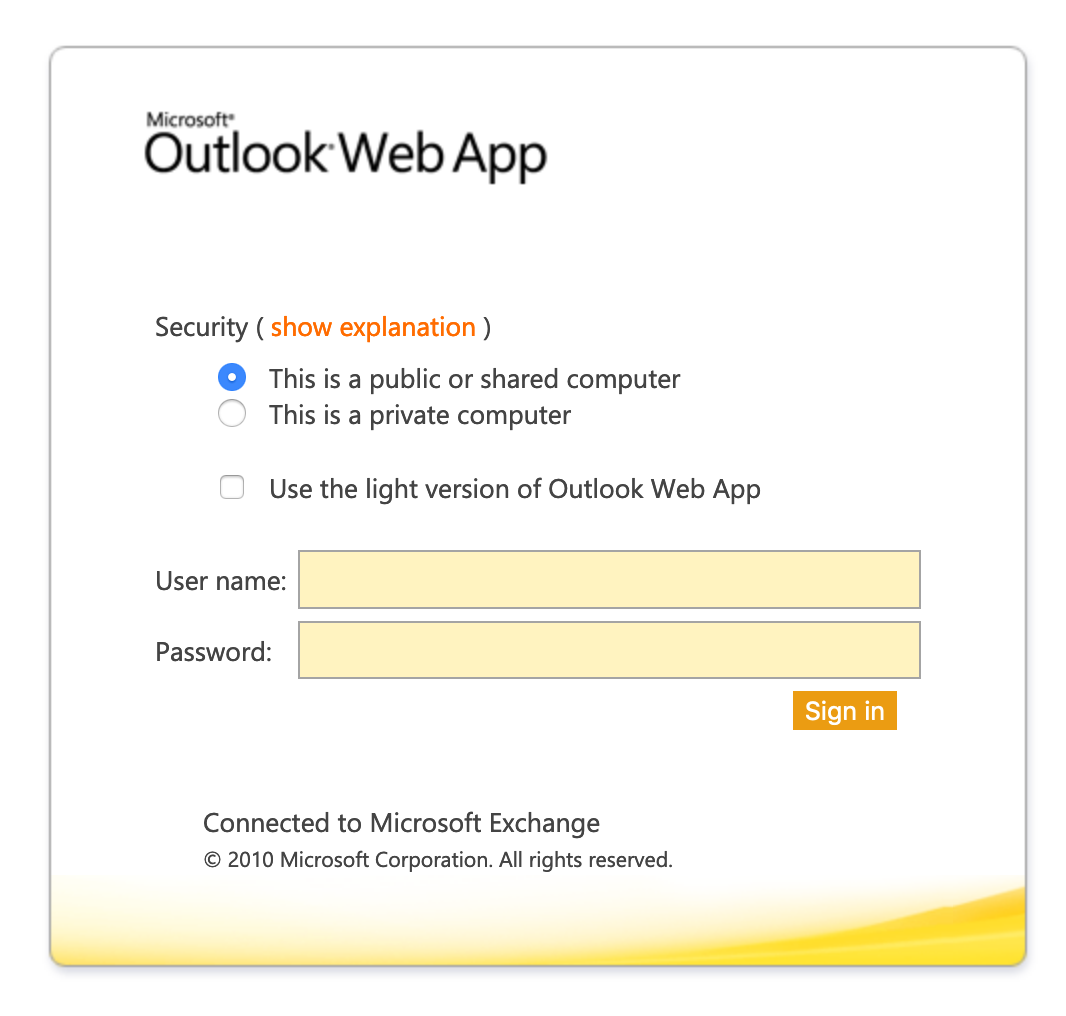

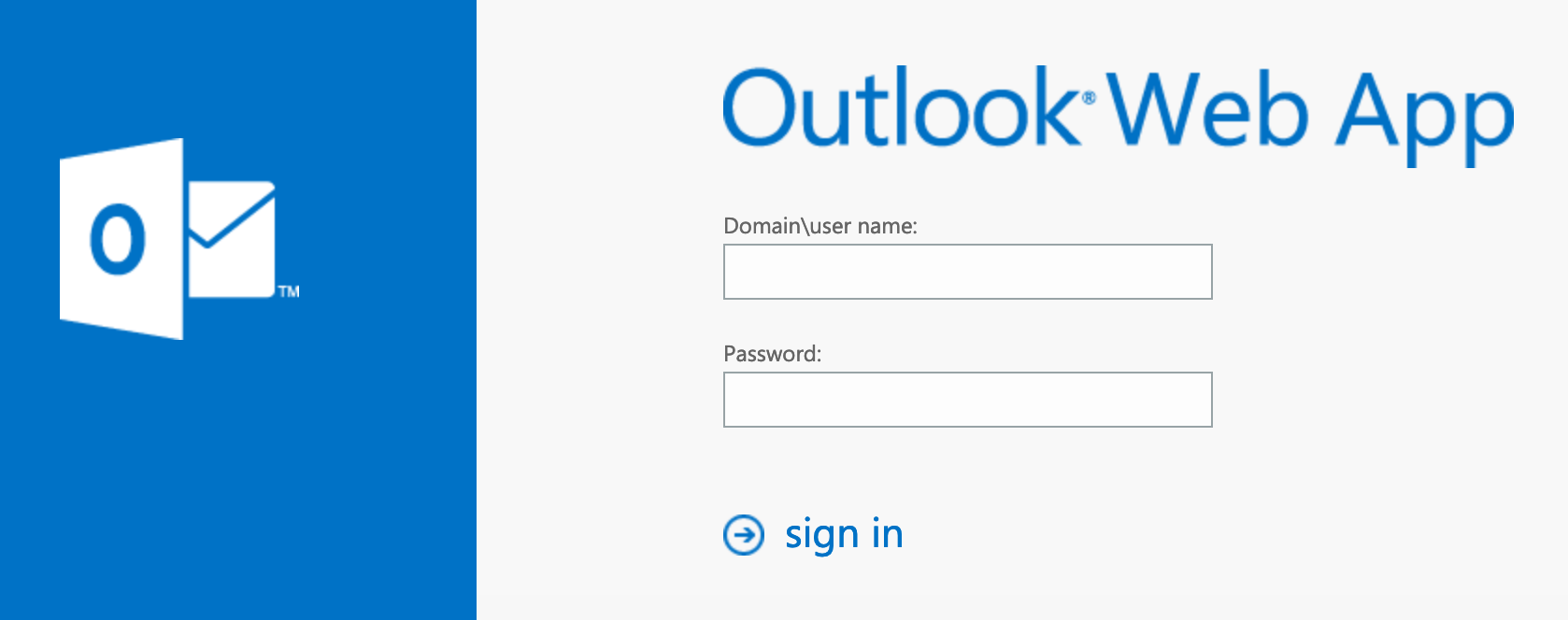

"X-AspNet-Version" http.title:"Outlook" -"x-owa-version"

"X-MS-Server-Fqdn"

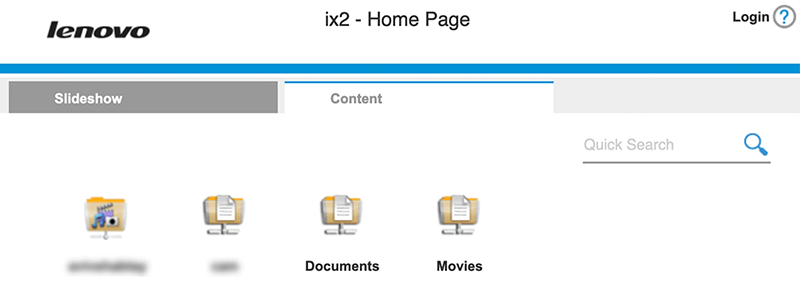

Дает около 500 000 результатов... сузьте список, добавив «Документы» или «Видео» и т. д.

"Authentication: disabled" port:445

В частности, контроллеры домена: ? →

"Authentication: disabled" NETLOGON SYSVOL -unix port:445

Что касается сетевых ресурсов по умолчанию для файлов QuickBooks: ? →

"Authentication: disabled" "Shared this folder to access QuickBooks files OverNetwork" -unix port:445

"220" "230 Login successful." port:21

"Set-Cookie: iomega=" -"manage/login.html" -http.title:"Log In"

Redirecting sencha port:9000

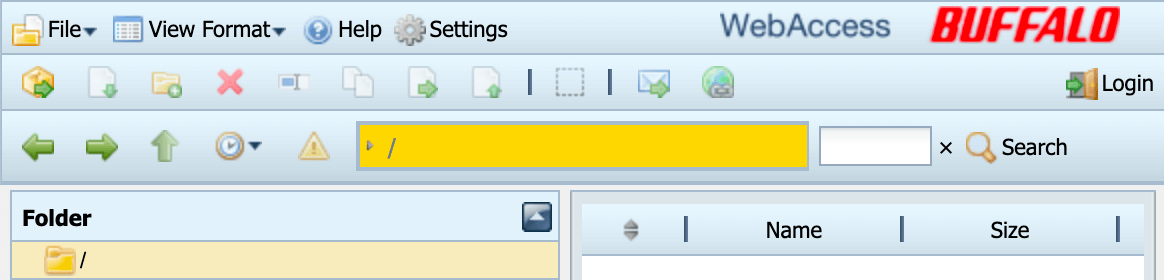

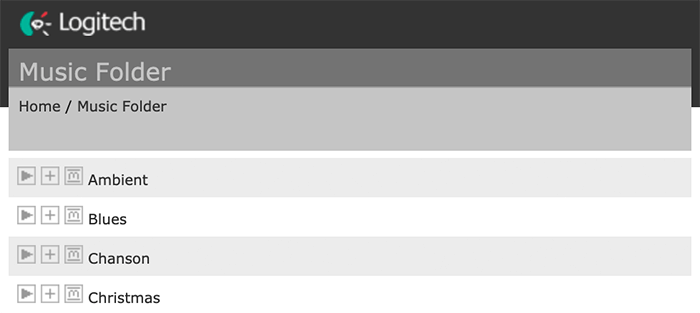

"Server: Logitech Media Server" "200 OK"

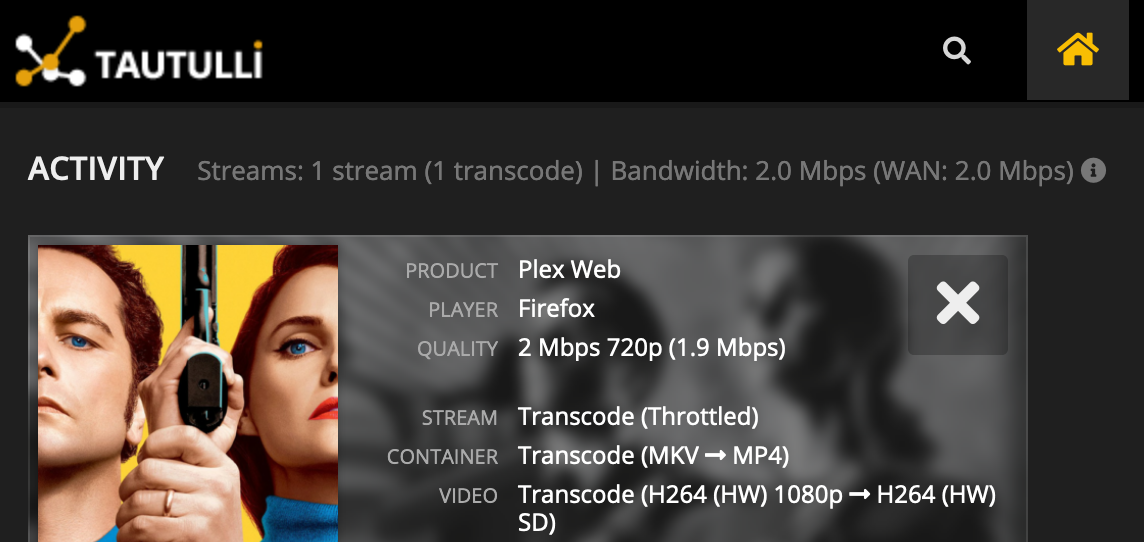

"X-Plex-Protocol" "200 OK" port:32400

"CherryPy/5.1.0" "/home"

Примеры изображений не обязательны. ?

"Server: yawcam" "Mime-Type: text/html"

("webcam 7" OR "webcamXP") http.component:"mootools" -401

"Server: IP Webcam Server" "200 OK"

html:"DVR_H264 ActiveX"

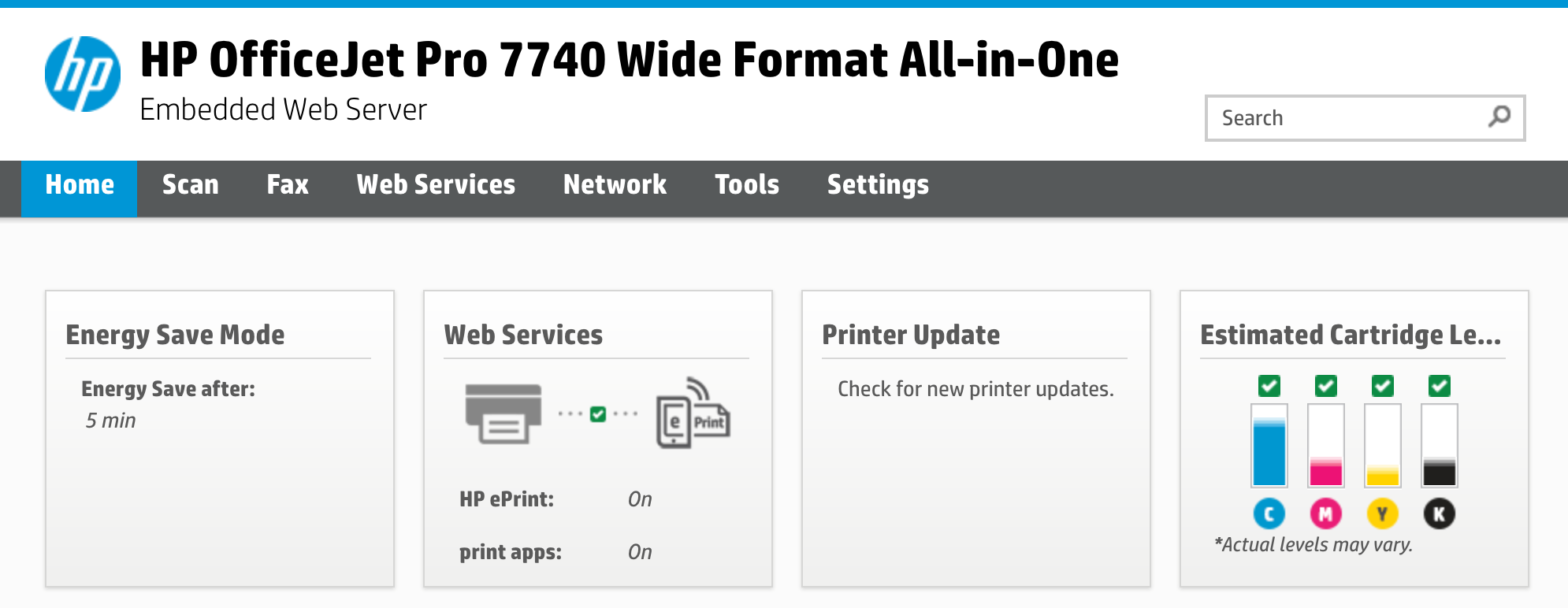

"Serial Number:" "Built:" "Server: HP HTTP"

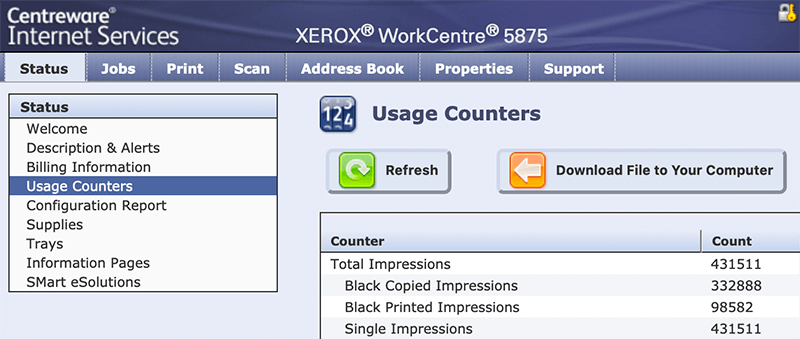

ssl:"Xerox Generic Root"

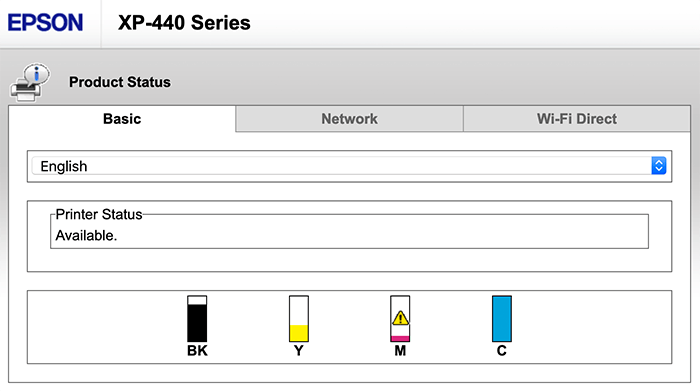

"SERVER: EPSON_Linux UPnP" "200 OK"

"Server: EPSON-HTTP" "200 OK"

"Server: KS_HTTP" "200 OK"

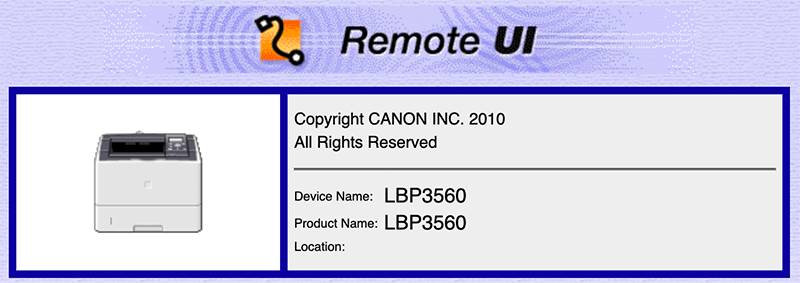

"Server: CANON HTTP Server"

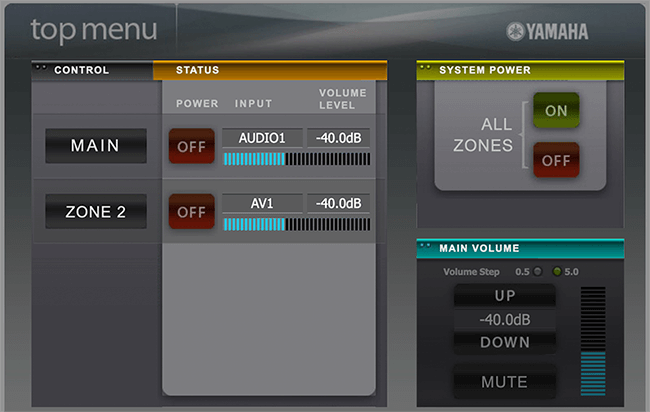

"Server: AV_Receiver" "HTTP/1.1 406"

Apple TV, HomePods и т. д.

"x08_airplay" port:5353

"Chromecast:" port:8008

"Model: PYNG-HUB"

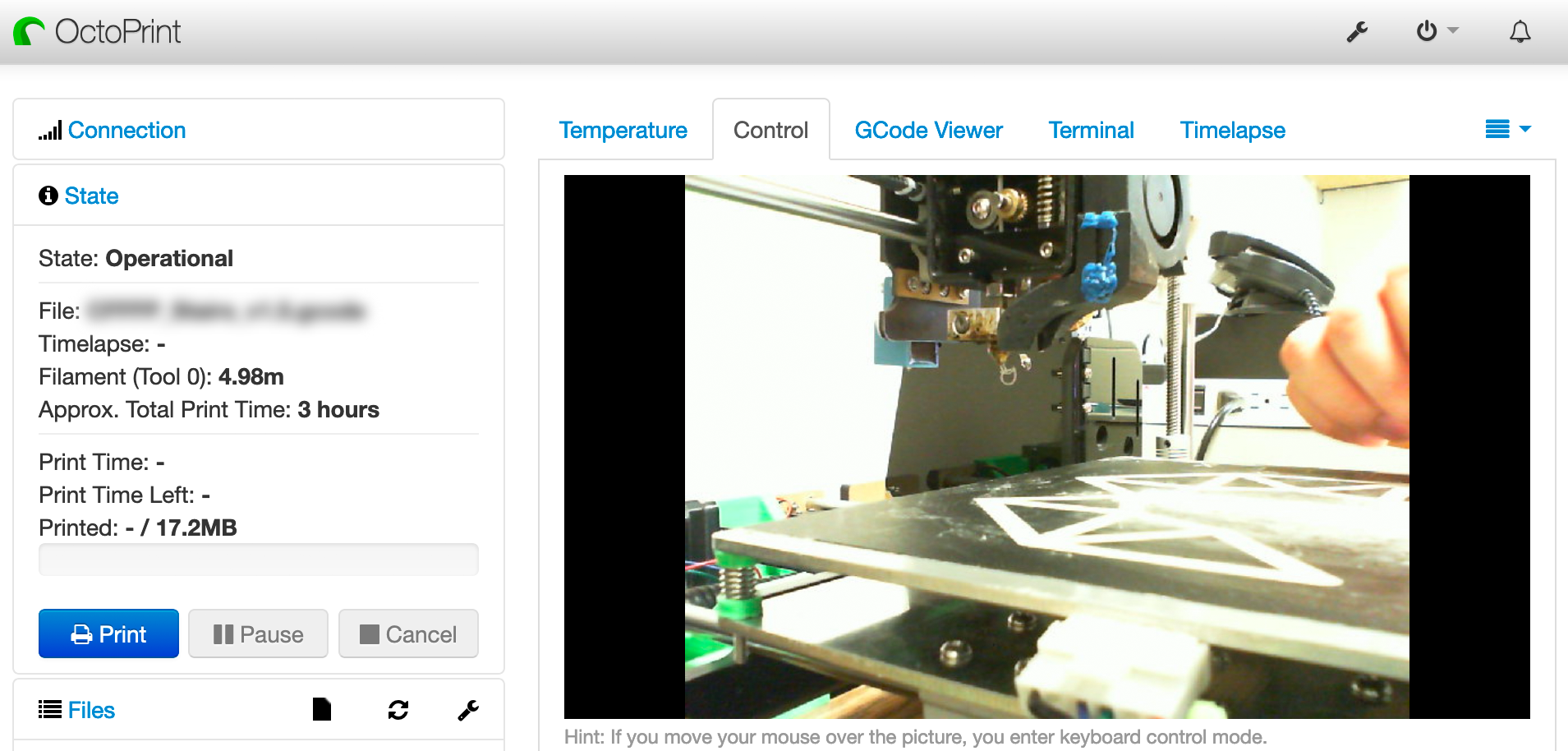

title:"OctoPrint" -title:"Login" http.favicon.hash:1307375944

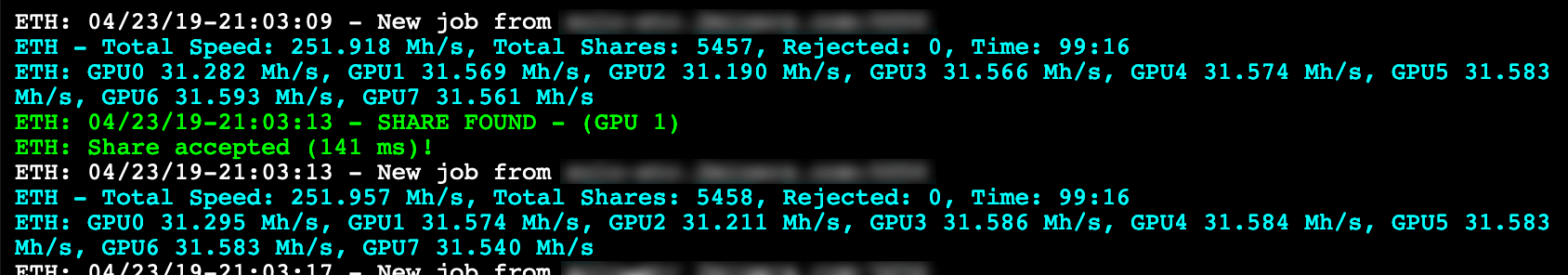

"ETH - Total speed"

Замените .pem любым расширением или именем файла, например phpinfo.php .

http.title:"Index of /" http.html:".pem"

Открытые файлы wp-config.php содержащие учетные данные базы данных.

http.html:"* The wp-config.php creation script uses this file"

"Minecraft Server" "protocol 340" port:25565

net:175.45.176.0/22,210.52.109.0/24,77.94.35.0/24

Порт 17 (RFC 865) имеет странную историю...

port:17 product:"Windows qotd"

"X-Recruiting:"

Если вы нашли какие-либо другие интересные жемчужины Shodan, будь то поисковый запрос или конкретный пример, обязательно оставьте комментарий в блоге или откройте проблему/пиар здесь, на GitHub.

Счастливого пути, товарищи-проникатели!

Насколько это возможно по закону, Джейк Джарвис отказался от всех авторских и смежных прав на это произведение.

Отражено из сообщения в блоге по адресу https://jarv.is/notes/shodan-search-queries/.