o365-attack-toolkit позволяет операторам выполнять фишинговые атаки с использованием аутентификации.

Мы решили перейти от старой модели статических определений к полностью «интерактивной» учетной записи в режиме реального времени.

Конечная точка фишинга отвечает за обслуживание HTML-файла, который выполняет фишинг токена OAuth.

После этого токен будет использоваться серверными службами для выполнения определенных атак.

Интерфейс управления можно использовать для проверки извлеченной информации из API Microsoft Graph.

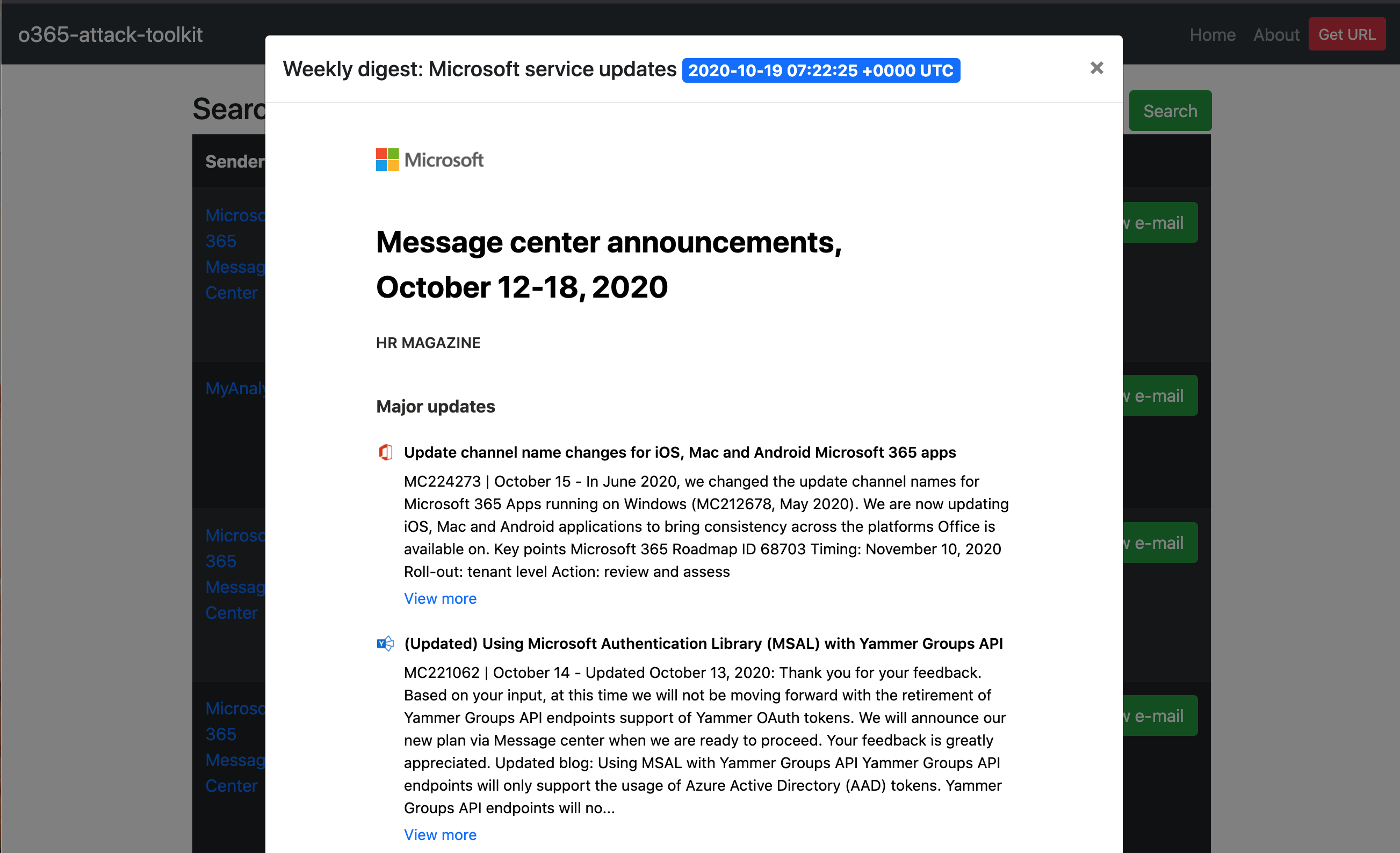

Доступ к электронной почте пользователя можно получить, выполнив поиск по определенным ключевым словам с помощью интерфейса управления. Старая функция загрузки электронных писем с ключевыми словами прекращена.

Новая версия этого инструмента позволяет отправлять электронные письма в формате HTML/TXT, включая вложения, на определенный адрес электронной почты от скомпрометированного пользователя. Эта функция чрезвычайно полезна, поскольку отправка фишингового электронного письма от пользователя более правдоподобна.

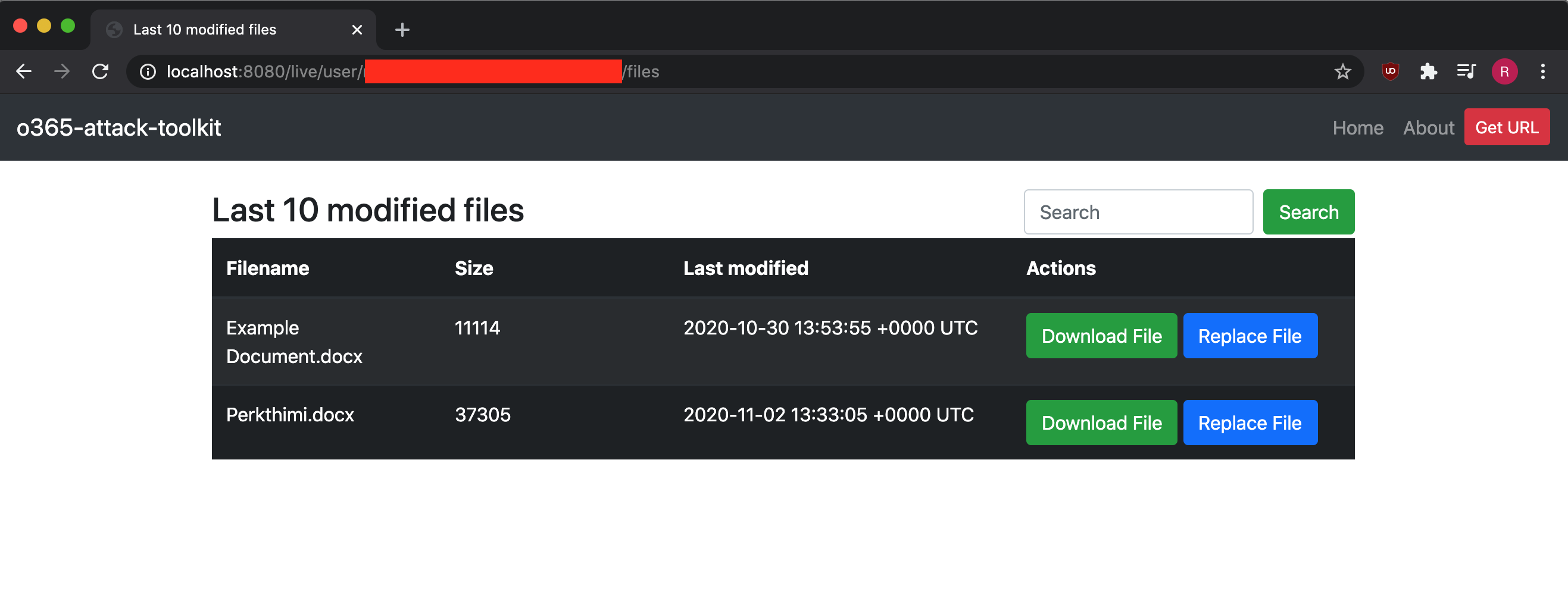

API Microsoft Graph можно использовать для доступа к файлам в библиотеках документов OneDrive, OneDrive для бизнеса и SharePoint. Пользовательские файлы можно искать и загружать в интерактивном режиме с помощью интерфейса управления. Старая функция загрузки файлов с ключевыми словами больше не поддерживается.

Документ пользователя, размещенный в OneDrive/Sharepoint, можно изменить с помощью API Graph. В первоначальной версии этого инструментария последние 10 файлов были защищены предопределенным макросом. Это было рискованно во время операций Красной команды, поэтому его использование было ограничено. По этой причине мы реализовали функцию замены файлов вручную, чтобы лучше контролировать атаку.

cd %GOPATH%

git clone https://github.com/mdsecactivebreach/o365-attack-toolkit

cd o365-attack-toolkit

dep ensure

go build

Пример конфигурации, как показано ниже:

[server]

host = 127.0.0.1

externalport = 30662

internalport = 8080

[oauth]

clientid = [REDACTED]

clientsecret = [REDACTED]

scope = "offline_access contacts.read user.read mail.read mail.send files.readWrite.all files.read files.read.all openid profile"

redirecturi = "http://localhost:30662/gettoken"

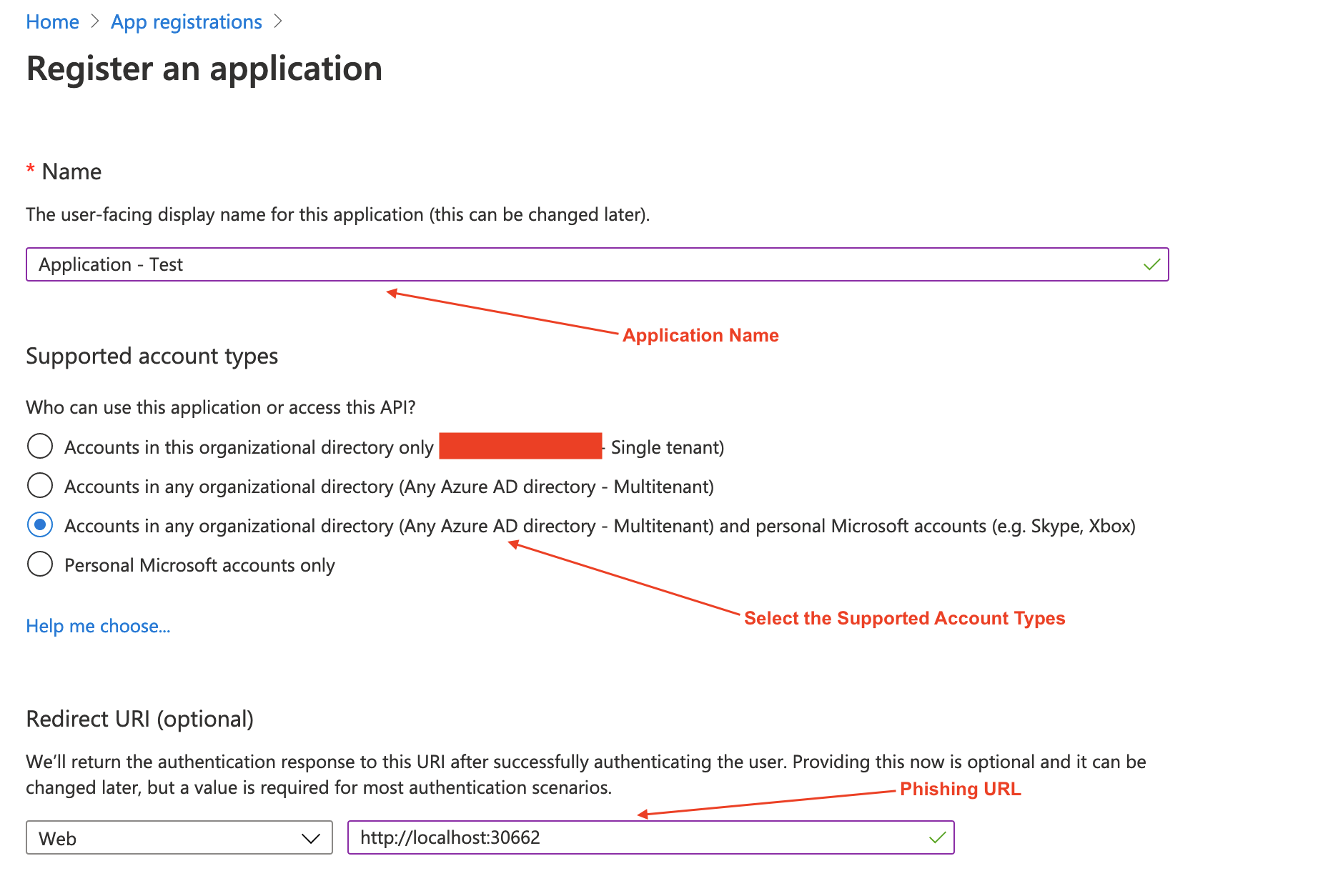

Прежде чем начать использовать этот набор инструментов, вам необходимо создать приложение на портале Azure. Перейдите в Azure Active Directory -> Регистрация приложений -> Зарегистрируйте приложение.

После создания приложения скопируйте идентификатор приложения в файл конфигурации.

Вам необходимо создать секрет клиента, что можно сделать, как показано на следующем изображении:

Обновите секрет клиента в файле конфигурации.

Интерфейс управления позволяет оператору взаимодействовать со скомпрометированными пользователями.